设备类漏洞从未缓解

从图 5.1 中可以看到,针对设备漏洞的攻击占全部利用漏洞攻击的 43%,这和近两年智能路由器等 联网设备大规模增长密切相关。正如绿盟科技在《2017 年物联网报告》1 中提到的那样,很多智能设备 在设计之初,安全问题并没有被严肃对待,于是随着设备的推广,市场上出现大量常年不更新不维护的 高危设备。即使厂商已经发现甚至很早前已经推出解决方法或升级补丁的设备,但是仍有大量设备的脆 弱性状况至今仍未有改善,这和设备升级维护机制设计不合理有很大的关系,毕竟设备和传统 PC 不同,

没有复杂的内置应用,也无法有效提供丰富的检测防御和自动维护服务,这样一来黑客攻击成功率极高, 成本和复杂度极低。

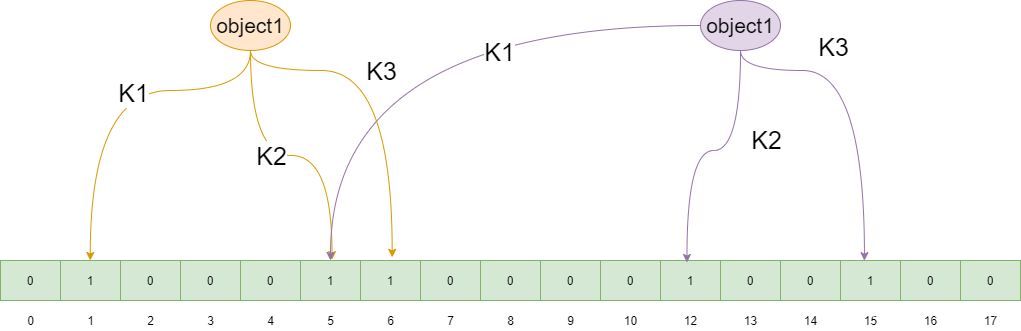

图 5.2 设备漏洞利用抽样统计

在 2018 年,和其他攻击流量对比,设备漏洞攻击的情况从未得到有效缓解,另一方面也说明,设 备漏洞状况长期为人所忽略。从监测情况来看,下列设备及漏洞被黑客攻击还是比较严重的:

- Netcore / netis 路由器

后门- D-Link dsl-2750b 任意命令执行漏洞 - 大华监控设备非授权访问漏洞

- TP-Link无线路由器 http/tftp 后门漏洞

- D-Link路由器 user-agent 后门漏洞 (CVE-2013-6026)

- ASUS路由器固件 Asuswrt Lan 后门命令执行漏洞 (CVE-2014-9583)

- 华为 HG532 路由器远程命令执行漏洞 (CVE-2017-17215)

- 施耐德派尔高 Sarix Pro 网络摄像头 import.cgi xml

实体注入漏洞- 施耐德派尔高 Sarix Pro 摄像头

session.cgi 程序缓冲区溢出漏洞- Motorola 无线路由器 WR850g 认证绕过漏洞 (CVE-2004-1550)

在 2018 年 2 月,Radware 的信息安全专家 Pascal Geenens 分析了一个 DDoS 攻击组织,该组织 利用一个名为 JenX 的恶意带软件感染的物联网设备发动 DDoS 攻击。具体而言,JenX 正是利用 CVE- 2017–17215 和 CVE-2014-8361 感染华为 HG532 路由器和运行 Realtek SDK 的设备,和完全分布式僵 尸网络 Mirai 不同的是,该僵尸网络由服务器完成漏洞利用和僵尸主机管理的任务。在 7 月,黑客利用 CVE-2017–17215 仅仅在一天内就构建了一个 18000 台僵尸网络主机构成的僵尸网络。可见 JenX 的影 响面之大 1。

服务器漏洞利用

在所有的漏洞利用中,服务器漏洞是被利用最多的。从告警日志量来看,4,5 两个月被攻击的数量 是最多的。

图 5.3 服务器类漏洞抽样统计

在针对服务器的漏洞攻击中, Web 服务器受到的攻击最多。大多数网站都存储有价值的信息,如 信用卡号,电子邮件地址和密码等。这使他们成为攻击者的目标。另外,污损的网站也可用于传播宗教 或政治意识形态等。我们将在 5.2 节对此做详细的分析。

图 5.4 服务器类漏洞按应用分类

Web服务器 57.6%  Windows服务器 25.6%

Windows服务器 25.6%

数据库服务器 10.1%

DNS服务器 1.5%

邮件服务器 1.4%

文件服务器 1.0%

扫描服务器 0.1%

其它 2.8%

Windons 服务器的漏洞利用排在第二位,大多数是和 Samba 服务相关的漏洞。在 2018 年被利用 比较多的漏洞有:

- windows smb server 信息泄露漏洞扫描 (CVE-2017-0147)

- windows smb 远程代码执行漏洞 (shadow brokers eternalblue)(CVE-2017-0144)

- windows smb 操作解析远程代码执行漏洞 (ms11-020)

- windows smb 远程堆覆盖漏洞 (CVE-2008-4834)

- samba 远程代码执行漏洞 ( 永恒之红 )(sambacry)(CVE-2017-7494)

臭名昭著的 WannaCry 蠕虫正是利用了“永恒之蓝”漏洞 (MS-010, 包括 CVE-2017-0144、CVE- 2017-0147 等多个 SMB漏洞编号 ),感染了大量的计算机,该蠕虫感染计算机后会向计算机中植入敲诈 者病毒,导致电脑大量文件被加密。在 2018 年 8月,台积电遭受 WannaCry 勒索病毒攻击导致生产线瘫痪, 造成 25.96 亿新台币损失。

另外,Petya 勒索、NotPetya 勒索、FancyBear 窃取信息、Retefe 银行木马、WannaMiner 挖掘、 ZombieBoy 木马、bulehero 蠕虫病毒等一系列样本都利用了“永恒之蓝”漏洞,另外,APT组织也将“永 恒之蓝”纳入武器库,“永恒之蓝”漏洞逐渐成为被利用率最高的漏洞之一。

应用类漏洞

应用软件类漏洞攻击主要针对个人用户与使用者,当然这些用户中也会包括核心资产的管理人员, 黑客利用钓鱼邮件,通过恶意链接、恶意附件的形式投递恶意程序,在用户点击相关资源时,对应程序 的漏洞会被触发,最终导致感染和信息泄露。

图 5.5 应用软件类漏洞抽样统计

在应用软件类漏洞利用攻击中,浏览器类受到的攻击最多,占到了全部分此类攻击的 56.7%,微软 的 Internet Exporer/Edge 是被攻击最多的应用软件。浏览器漏洞利用比较高的漏洞有:

- microsoft edge profiledldelem 类型混淆

- mozilla firefox/thunderbird/seamonkey http 响应分离漏洞

- microsoft internet explorer 远程内存破坏漏洞 (CVE-2016-7287)(ms16-144)

- microsoft ie 对象处理内存破坏漏洞 (ms08-078)

- microsoft edge scripting engine remote 内存破坏漏洞 (CVE-2018-0773)

图 5.6 应用软件类漏洞按应用分类

浏览器应用 48.8%

Flash应用 16.8%

Office应用 3.1%

Apple应用 0.6%

PDF应用 0.5%

其它 30.2%

Flash 虽然被爆的漏洞数目相对少一些,但利用率还是比较高的,在 2018 年,被攻击最多的漏洞 TOP5 如下: - Adobe Flash player shader 缓冲区溢出漏洞

- Adobe Flash player 远程拒绝服务漏洞

- Adobe Flash player “asnative 301” 函数空指针引用拒绝服务漏洞

- Adobe Flash 0day 漏洞 CVE-2018-4878

- Adobe Flash player localeid determinepreferredlocales 越界访问漏洞 (CVE-2017-3114)

Office 漏洞常被大家忽,但却备受黑客喜爱,众多专业黑客组织对重要目标的攻击,会选择使 用 Office 高危漏洞。APT缓和 BlackTech 就利用 Office 公式编辑器漏洞 CVE-2018-0802 和 CVE-2017- 11882 实施过攻击 [^1]。我们监测到的被利用比较高的漏洞有: - Microsoft Word 文件信息块内存破坏漏洞(MS08-009)

- Microsoft Office 远程代码执行漏洞 (CVE-2017-8570)

- microsoft frontpage post 请求远程缓冲区溢出攻击

- Microsoft Office Sharepoint Server 管理权限提升漏洞(MS08-077)

- Microsoft Office 远程内存栈溢出漏洞 (CVE-2018-0802)

5.2 Web 攻击

攻击态势

在 2018 年, 针对 Web 服务器的攻击中,89% 的攻击仍然是一些常规的攻击手段,包括服务器信 息泄露,资源盗链,SQL 注入,跨站脚本攻击等。传统的攻击手段仍然被大量的使用,需要持续关注。

图 5.7 针对 Web 攻击的攻击类型分布

服务器信息泄露 27.6%

资源盗链 15.6%

SQL注入攻击 15.0%

跨站攻击 6.8%

Web插件漏洞攻击 6.6%

Web服务器漏洞攻击 6.4%

路径穿越攻击 5.2%

命令注入攻击 4.9%

非法下载 4.5%

其它 7.3%

黑客利用 Web 服务器漏洞或插件漏洞的攻击比例在逐年增加。在 2018 年,利用漏洞进行的 Web 攻击占了占全部 Web 攻击的 11%,和 2017 年相比有所增加。也不容小。受攻击最多的 Web 框架有 Struts2、Microsoft IIS、WebLogic 等。

图 5.8 针对 Web 漏洞攻击的 TOP10

单位:万次 Apache 37

2. Web 漏洞利用

Struts2 框架一直是攻击的热点。从 2007 年 7 月到 2019 年 3 月这十多年间,Struts2 被披露的漏 洞数目 57 个,其中远程代码执行漏洞,由于威胁性大,利用难度低,被黑客大量使用。在 2018 年, 我们监测对针对 Struts2 的攻击中,被利用比较多的漏洞如下:

- Struts2 远程代码执行漏 (2-45/S2-46)

这两个漏洞都是由报错信息包含 OGNL表达式,并且被带入了 buildErrorMessage 这个方法运行, 造成远程代码执行。在 2018 年,一半以上的针对 Struts2 的攻击都是利用的这个漏洞。 - Struts2 远程代码执行漏(S2-32/S2-33/S2-37)

这三个漏洞都是抓住了 DefaultActionInvocation 中会把 ActionProxy 中的 method 属性取出来 放入到 ognlUtil.getValue(methodName + “()”, getStack().getContext(), action); 方法中执行 OGNL表达式。 - Struts2 远程代码执行漏 (S2-16)

DefaultActionMapper 类支持以 action:,redirect: 和 redirectAction: 作为访问前缀,前缀后面可 以跟 OGNL 表达式,由于 Struts2 未对其进行过滤,导致任意 Action 可以使用这些前缀执行任

意 OGNL 表达式,从而导致任意命令执行。 - Struts2 rest 插件反序列化漏洞 (S2-52)

当 Struts2 使用 REST插件使用 XStream 的实例 xstreamhandler 处理反序列化 XML有效载荷 时没有进行任何过滤,可以导致远程执行代码,攻击者可以利用该漏洞构造恶意的 XML内容获 取服务器权限,获取业务数据或服务器权限,存在高安全风险。

由上可见,针对 Struts2 的漏洞利用,除 S-52 外,都是框架执行了用户传进来的 OGNL 表达式,造 成远程代码执行,可以造成命令执行,服务器文件操作、危险代码执行等,只不过需要精心构造不同的 OGNL代码。

而针对 WebLogic 的漏洞利用,主要是以反序列化为主。在 2018 年,有超过 80% 的针对 WebLogic 的攻击使用了以下漏洞: - WebLogic ws-wsat 组件反序列化漏洞 (CVE-2017-10271)

这个漏洞的本质原因是其引用的 XMLDecoder 库存在远程代码执行问题,可直接导致整个系统 被控制。由于该漏洞是走 http 协议,因此备受黑客的青睐。同时这个漏洞也是 2017 年初爆出 的 Weblogic 漏洞(CVE-2017-3506)的绕过。

另外,在 2018 年新出现的一些漏洞,我们也监测到了有效的攻击,应该值得我们注意: - WebLogic 组件反序列化漏洞(CVE-2018-2628)

攻击者可以在未授权的情况下通过 T3 协议对存在漏洞的 WebLogic 组件进行远程攻击,并可获 取目标系统所有权限。 - WebLogic 组件反序列漏洞(CVE-2018-2893)

该漏洞通过 JRMP 协议利用 RMI机制的缺陷达到执行任意反序列化代码的目。攻击者可以在未 授权情况下将 payload 封装在 T3 协议中,通过对 T3 协议中的 payload 进行反序列化,从而实 现对存在漏洞的 WebLogic 组件进行远程攻击,执行任意代码并可获取目标系统的所有权限。

在 Web 漏洞中,反序列化漏洞由于其简单,可远程利用的特点格外受到黑客的青睐。绿盟科技《2017 年反序列化漏洞年度报告》1 中指出,厂商对反序列化漏洞的应对,往往修复、绕过、再修复、再绕过[^1]的恶性循环,因此反序列化漏洞层出不穷。它对于攻击者来说是价值极高的,因为漏洞本身的利用难度 比较低,并且一旦利用成功,黑客能够获得较高的权限,是黑客用来传播病毒,挖矿程序等恶意软件的 攻击方法之一。

在 2018 年,Drupal 框架的漏洞利用也具有一定的典型性,绿盟威胁情报中心在 5 月针对 Drupal 漏 洞被挖矿程序利用的传播感染态势进行了详尽的分析 [^2] :

• Drupal内核远程代码执行漏洞(CVE-2018-7600)

Drupal 官方在 2018 年 3 月 28 日发布 sa-core-2018-002 (CVE-2018-7600) Drupal 内核远程代码 执行漏洞预警,之后一个月内又连续发布两个漏洞,其中包含一个 XSS 和另一个高危代码执行 漏洞 sa-core-2018-004 (CVE-2018-7602)。虽然漏洞已经披露,相关利用的 PoC 却在两周后才 放出,而仅仅在 PoC 披露后几个小时,就发现有利用此漏洞的攻击出现。在随后的时间内互联

网上针对 Drupal 程序的攻击迅速增加此后几个月内,互联网上针对 Drupal 程序的攻击都非常 频繁。

官方发布CVE-2018-7600漏洞预警 官方发布CVE-2018-7602漏洞预警 Drupal 8.x poC公布 Drupal 7.x poC公布

Drupal 8.x poC公布 Drupal 7.x poC公布

5.3 DDoS 攻击

5.3.1 攻击态势

2018 年,我们监控到 DDoS 攻击次数为 14.8 万次,攻击总流量 64.31 万 TB,与 2017 年相比,攻 击次数下降了 28.4%,攻击总流量没有明显变化。这主要是因为 DDoS 攻击规模逐年增大,即中大型规 模的攻击有所增加。

图 5.9 攻击次数与攻击流量

次 TB 8.0

万 万 : : 7.0 位 2.5 位

单 单 6.0

数 量

次 1.5 流 4.0 击 击

攻 攻 3.0

月 份 月 份

2017年

2017年  2018年

2018年

从全年来看,2018 年 DDoS 攻击次数明显下降,得益于对反射攻击有效的治理。2018 年以来, CNCERT 组织各省分中心,联合各地运营商、 云服务商等对我国境内的攻击资源进行了专项治理,包 括使用虚假源地址治理以及对反射攻击源通告等手段。通过治理,有效的减少了反射攻击的成功率,迫 使攻击者转向其它攻击手段。从数据来看,2018 年反射攻击减少了 80%,而非反射攻击增加了 73%, 反射攻击仅占 DDoS 攻击次数的 3%。

图 5.10 反射攻击次数与其他类型的攻击次数对比图

2017年 2018年

反射攻击

反射攻击  非反射攻击

非反射攻击

数据来源:电信云堤,ATM

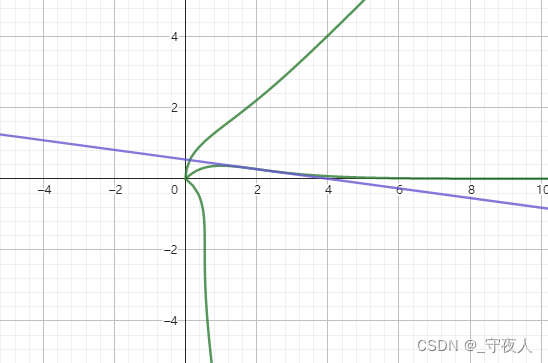

从 2018 年各月攻击次数来看,上半年 DDoS 攻击逐月小幅增长,而下半年有加速增加的趋势。我 们认为,DDoS攻击逐月增加,与虚拟货币的价格回落相关。在《2017 DDoS 与 Web 应用攻击态势报告》[^3] 中,我们指出,随着虚拟货币的升值,黑产开始将掌握的“优质” Botnet 资源从犯罪成本较高的 DDoS 攻击活动转而投向犯罪成本相对较低但收益更高的挖矿活动中。在 2018 年,随着虚拟货币的价格回落, 挖矿的收益日益减少,攻击者选择 DDoS 攻击的倾向增高,DDoS 攻击逐月增加。

将各月份比特币价格与 DDoS总流量趋势对比,其 Pearson 相关系数为 -0.48,呈一定的负相关性, 这更加证实了我们去年的观点。

提出了更高的挑战。

图 5.11 比特币价格与 DDoS 攻击总流量趋势对比图

2017 年 Apr Jul Oct 2018 年 Apr Jul Oct

虚拟货币价格指 DDoS攻击总流量

虚拟货币价格指 DDoS攻击总流量

数据来源:电信云堤

近年来,超大规模的攻击事件日益普遍。2018 年 3 月,著名代码托管网站 GitHub 遭受到峰值达到 1.35Tbps 的 DDoS 攻击,而截至目前, DDoS 攻击已经创造了达到 1.7Tbps 峰值带宽的攻击 [^1]。

从最近两年各月数据来看,攻击峰值在 100Gbps 以上的大型攻击的次数呈加速上升趋势。大流量 攻击事件的增多,说明攻击者掌握的攻击资源规模上升和攻击能力的增强

图 5.12 峰值大于 100Gbps 的攻击次数变化

2017年 Apr Jul Oct 2018年 Apr Jul Oct

数据来源:电信云堤

无论是 DDoS 攻击能力的普遍提高,还是平均峰值创历史新高,都说明 DDoS 攻击态势的严峻性。 可以说,黑客普遍拥有了释放特大流量的能力,并且能力仍然处于持续快速提高的进程中,这是防御和 治理人员需要应对的挑战。

参考资料

绿盟 2018年网络安全观察报告

友情链接

GB-T 20269-2006 信息安全技术 信息系统安全管理要求

![[附源码]计算机毕业设计springboot小区疫情事件处理系统](https://img-blog.csdnimg.cn/4cf0b48c124541e8a614837c783291b9.png)

![[附源码]计算机毕业设计JAVA学生考试成绩分析系统](https://img-blog.csdnimg.cn/3760c73c2deb4787ac40f1881b905df7.png)

![[附源码]Python计算机毕业设计Django基于VUE的网上订餐系统](https://img-blog.csdnimg.cn/6a15efb3e5be4b6bae628b111c2e33f4.png)