针对OpenAI ChatGPT和Midjourney等生成式人工智能服务的恶意谷歌搜索广告被用来将用户引导到一些粗糙的网站,这是BATLOADER活动的一部分,旨在传播红线窃取软件。

eSentire在一份分析报告中表示:“这两种人工智能服务都非常受欢迎,但缺乏第一方独立应用程序(即,用户通过网络界面与ChatGPT交互,而Midjourney使用Discord)。”

“这一真空已被威胁行为者利用,他们试图驱使人工智能应用程序搜索者进入推广虚假应用程序的冒名顶替网页。”

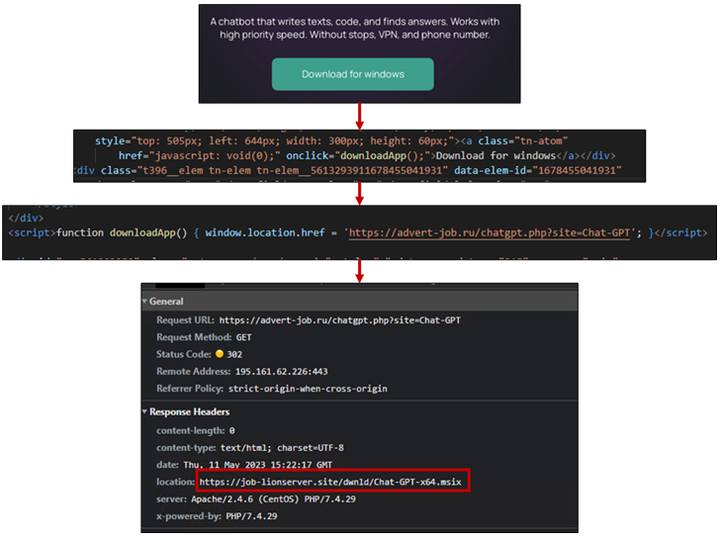

BATLOADER是一种加载恶意软件,它通过驾车下载传播,用户在搜索引擎上搜索某些关键字时,会显示虚假广告,当点击这些广告时,这些广告会将用户重定向到托管恶意软件的流氓登陆页面。

根据eSentire,安装文件是由一个可执行文件(ChatGPT.exe或midjourney.exe)和一个PowerShell脚本(ChatGPT.exe或midjourney.exe)操纵的。ps1或Chat-Ready.ps1)从远程服务器下载和加载RedLine Stealer。

一旦安装完成,二进制使用Microsoft Edge WebView2来加载chat.openai[。]com或www.midjourney[.]com -合法的ChatGPT和Midjourney url -在弹出窗口中,以免引起任何危险信号。

上周,趋势科技也强调了攻击者使用ChatGPT和midjourney主题的诱饵来投放恶意广告,并最终投放红线窃取恶意软件。

这并不是BATLOADER背后的运营商第一次利用人工智能热潮来传播恶意软件。在2023年3月,eSentire详细描述了一组类似的攻击,利用ChatGPT诱饵部署了Vidar Stealer和Ursnif。

这家网络安全公司进一步指出,滥用谷歌搜索广告的情况已从2023年初的峰值下降,这表明这家科技巨头正在采取积极措施,减少对广告的利用。

就在几周前,Securonix发现了一个名为OCX#HARVESTER的网络钓鱼活动,该活动在2022年12月至2023年3月期间利用More_eggs(又名Golden Chickens)针对加密货币行业,这是一个用于提供额外有效载荷的JavaScript下载程序。

今年1月,eSentire追踪到恶意软件即服务(MaaS)的主要运营商之一的身份,发现此人位于加拿大蒙特利尔。与该组织有关的第二个威胁行为者已被确认为一名罗马尼亚公民,他的别名是杰克。