文章目录

- 一、成绩报告

- 二、错题总结

- 第一题

- 第二题

- 第三题

- 第四题

- 第五题

- 第六题

- 第七题

- 第八题

- 第九题

- 第十题

- 第十一题

- 第十二题

- 第十三题

- 第十四题

- 第十五题

- 第十六题

- 第十七题

- 第十八题

- 第十九题

- 第二十题

- 第二十一题

- 第二十二题

- 三、知识查缺

题目及解析来源:2023上半年软考-模考大赛

一、成绩报告

二、错题总结

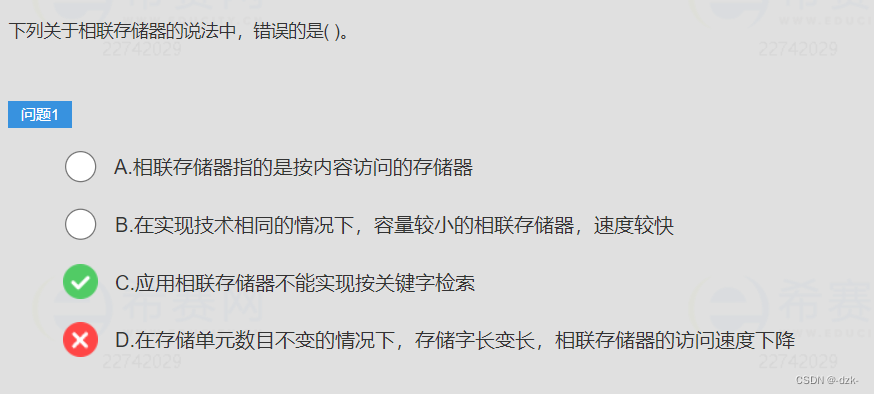

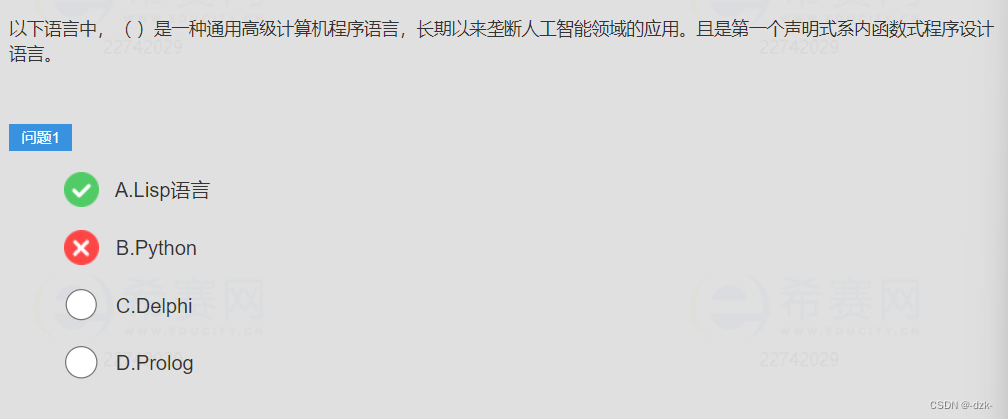

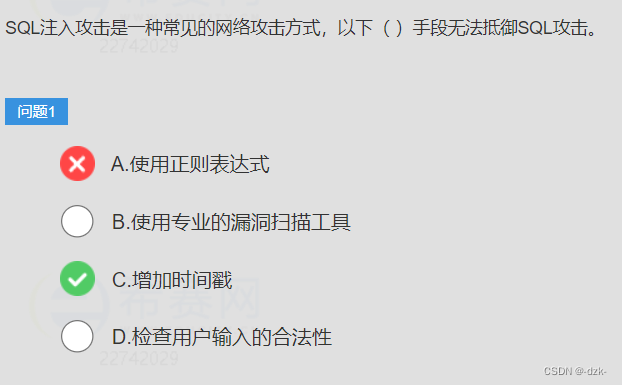

第一题

解析:

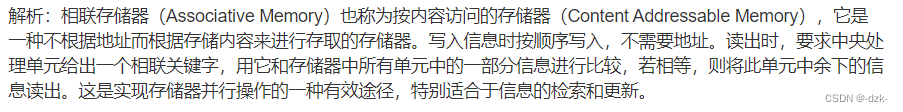

相联存储器 的工作原理就是根据中央处理单元给出的一个相联关键字,然后据此完成后续的读取工作,所以 相联存储器均是按关键字进行检索的。

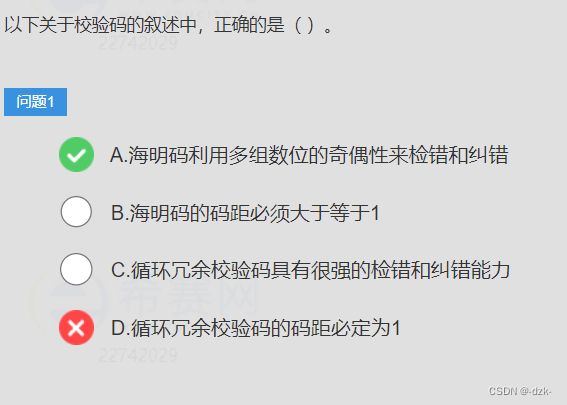

第二题

解析:

A项,海明码是一种利用 奇偶性 来检错和纠错的校验方法,A正确。

B项,由于 码距大于等于3 才可能有检错能力,所以 海明码的码距必须大于等于3,B错误。

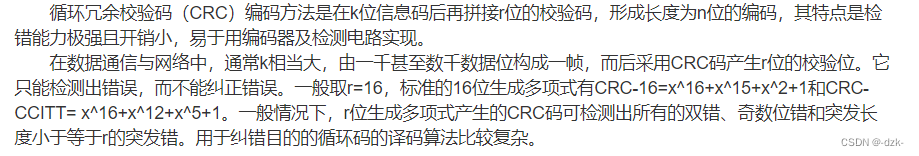

C项,循环冗余校验码 只可检错不可纠错,C错误。

D项,循环冗余校验码的码距不一定为1

D错误。

第三题

解析:

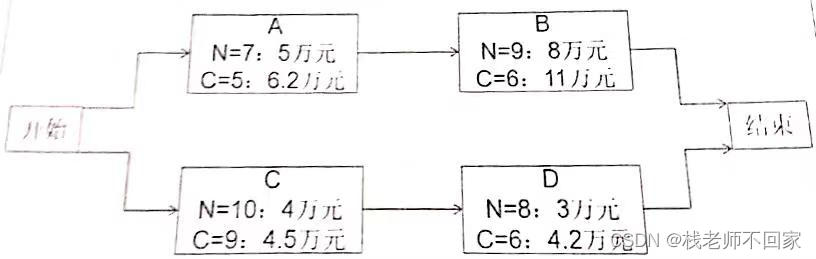

第四题

解析:

Python中可变数据类型有:List、Set、Dictionary。

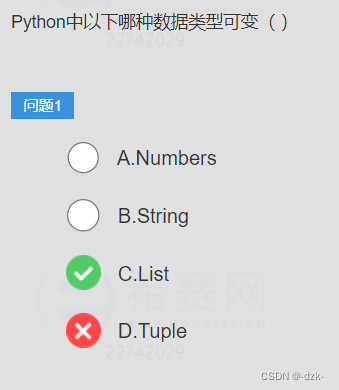

第五题

解析:

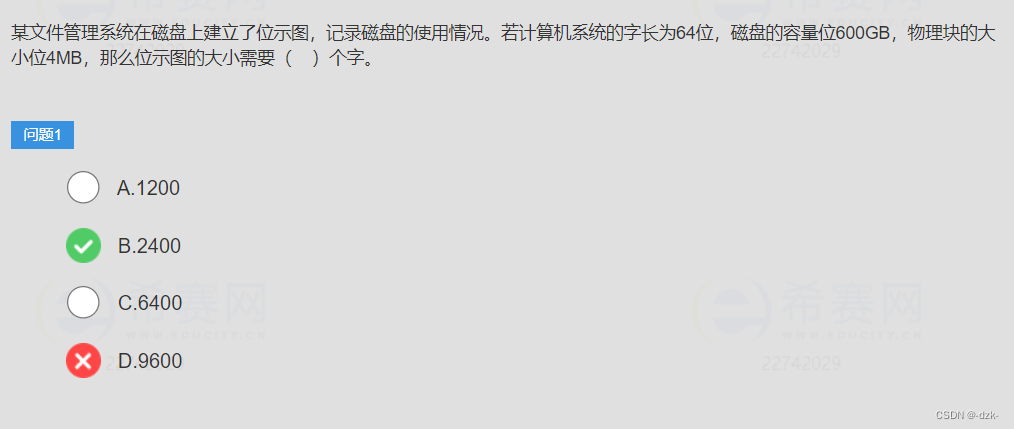

第六题

解析:

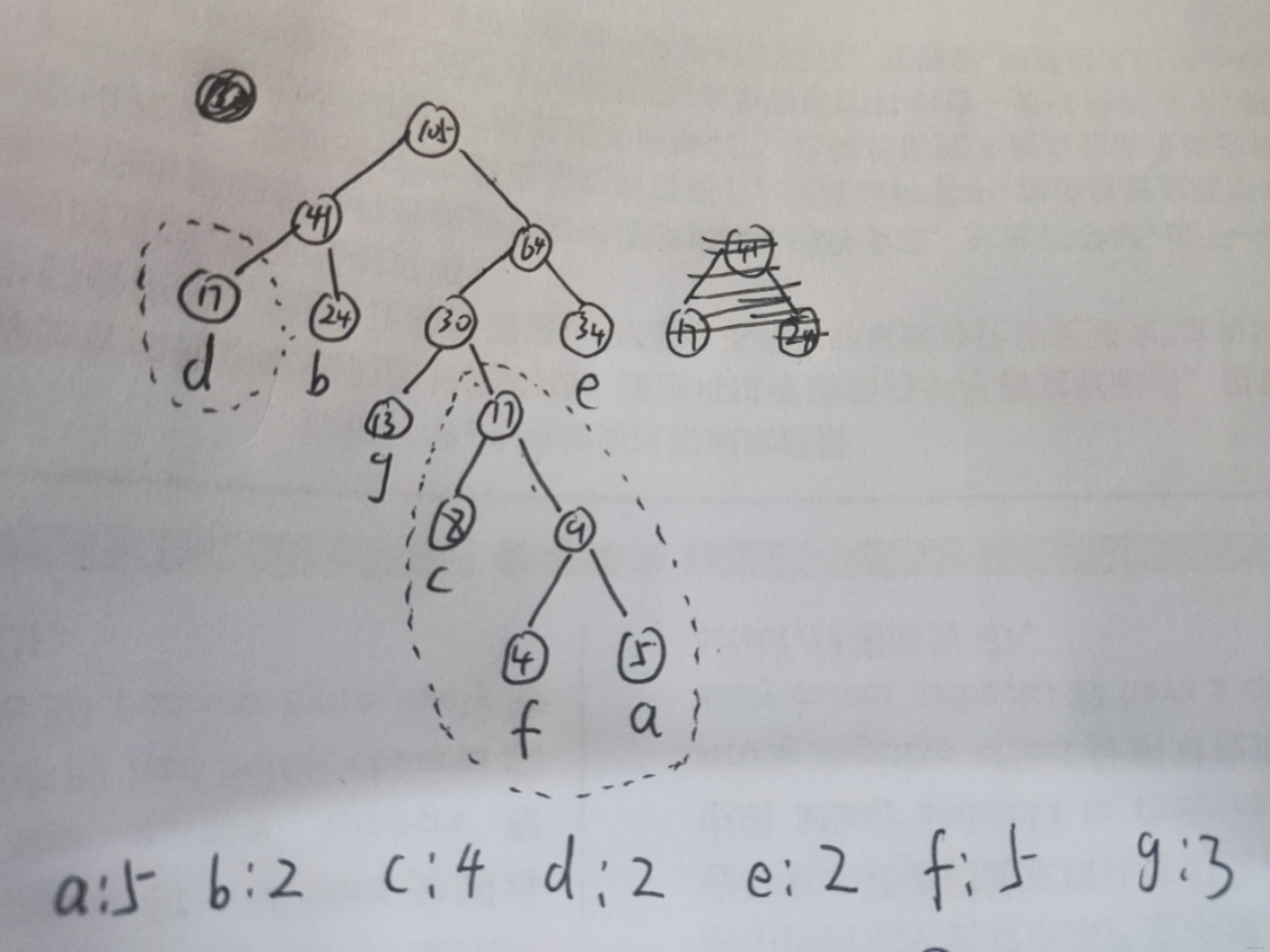

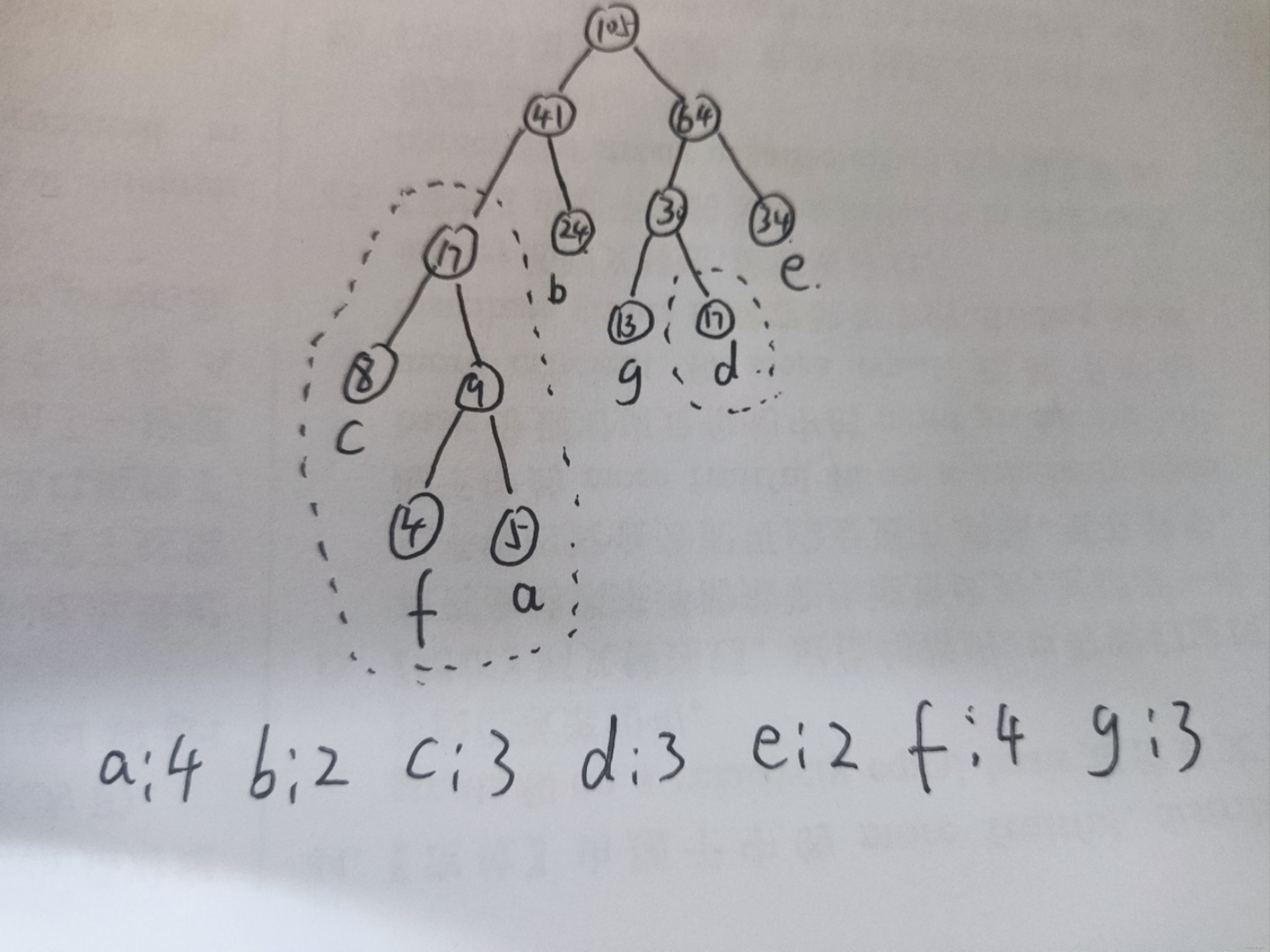

本题构造哈夫曼树形式 不唯一(因为在构建哈夫曼树的过程中出现了 权值相同的结点,所以形式不唯一),注意选择符合题目中的要求形式的哈夫曼树。

(两种形式种由于权值为17的结点出现了两次,所以构造哈夫曼树的过程中,这两个结点的位置可能不同(图中用虚线进行圈出),就导致了两种不同形式的哈夫曼树)。

第一种形式:

(可以发现该形式构造的哈夫曼树与所给四个选项均不同,说明题目中所构造的哈夫曼树是另一种形式(如下面))

第二种形式:

(利用该形式的哈夫曼树进行编码,答案即为A项)

综上,答案为A选项。

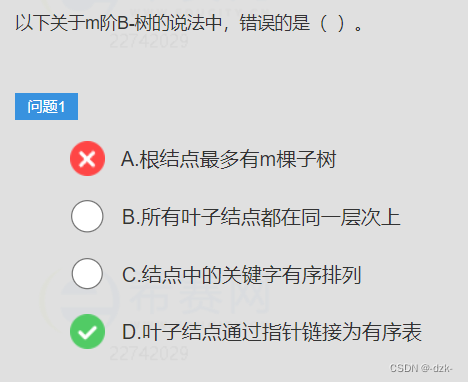

第七题

解析:

叶子结点本身依关键字的大小自小而大顺序链接,D错误。其余选项均正确。

第八题

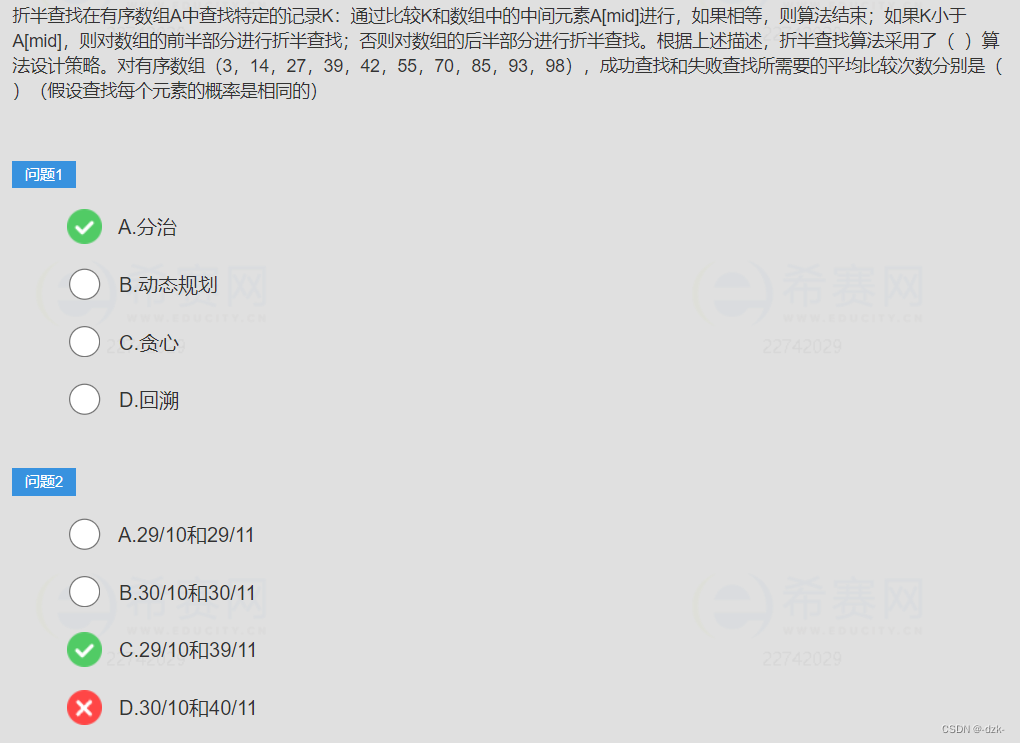

解析:

第九题

解析:

分治法是将大问题分解成一些规模较小的相同问题。根据题目描述可知,使用的算法策略为 分治法。

时间复杂度为O(nlog2(n))。

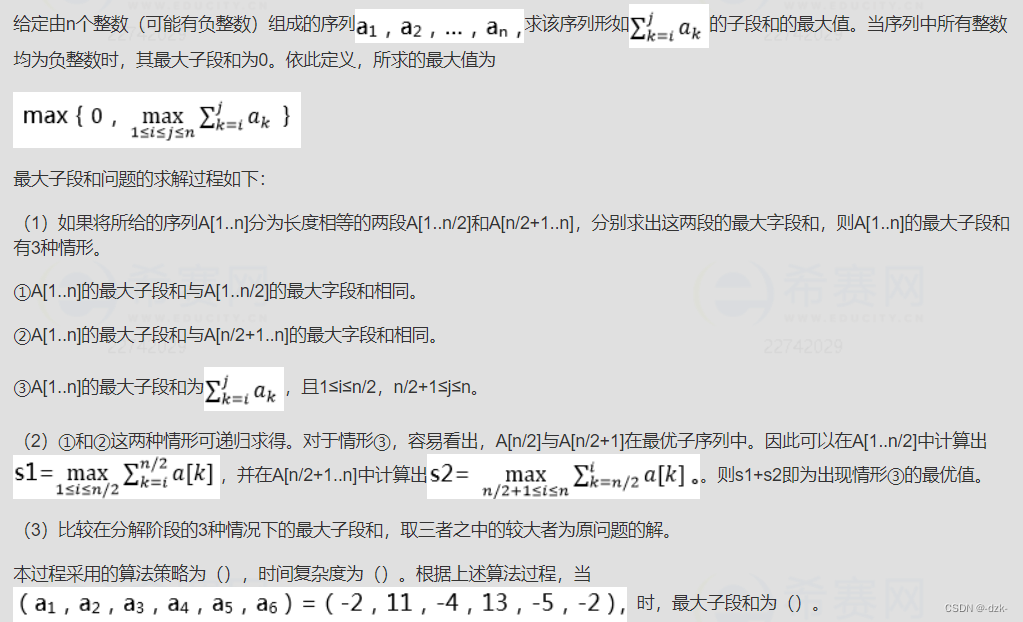

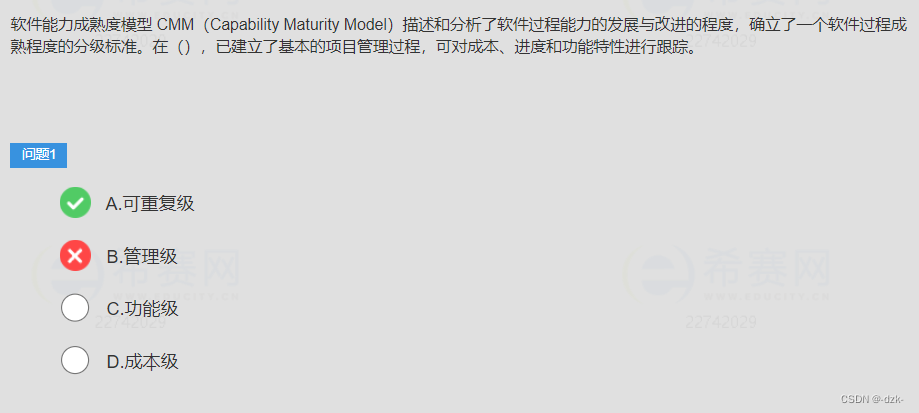

第十题

解析:

能力成熟度模型(CMM)

可重复级(第二级):建立了基本的项目管理过程和实践来跟踪项目费用、进度和功能特性,有必要的过程准则来重复以前在同类项目中的成功。

已管理级(第四级):制定了软件过程和产品质量的详细度量标准。软件过程的产品质量都被开发组织的成员所理解和控制。

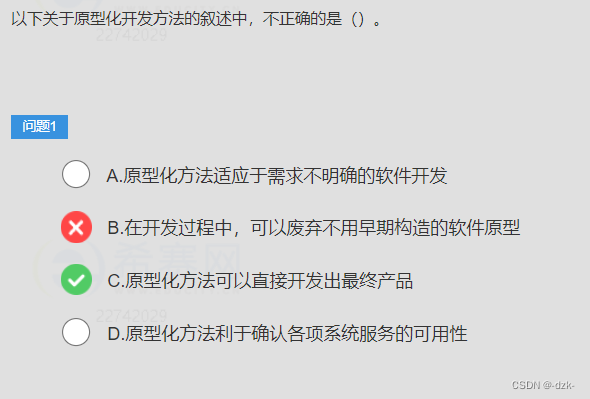

第十一题

解析:

原型化方法 适用于 原始需求不明确 的软件,因为通过用户的不断使用和体验并提出的评价,使得不断修改的原型逐步达到用户要求。通常,软件开发过程中会得到多个软件原型,只有得到用户认可的才是最终的产品=。

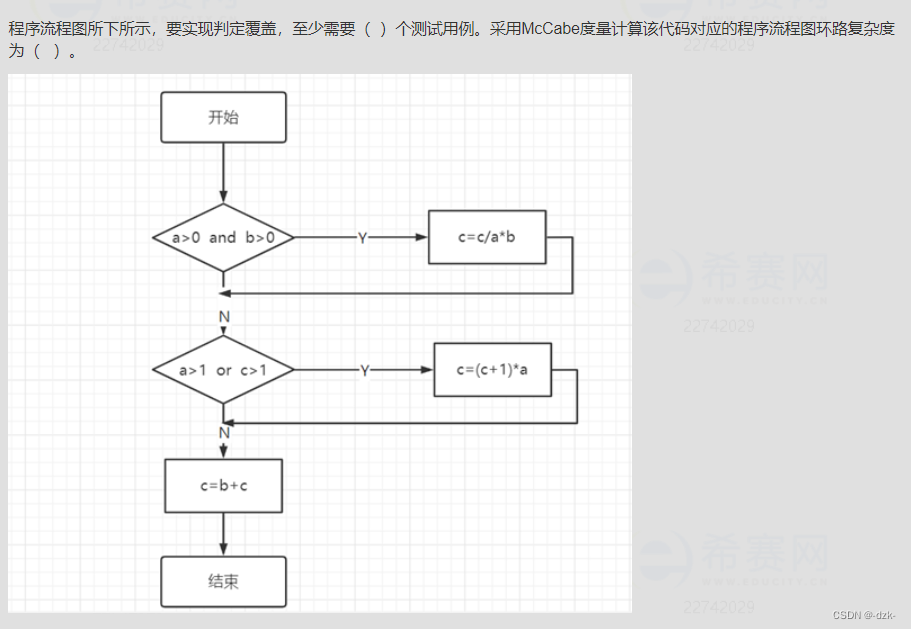

第十二题

解析:

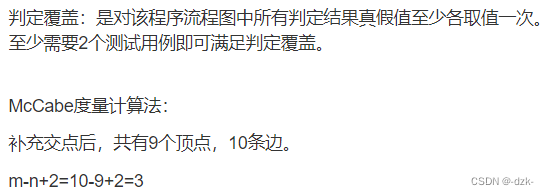

(第二问也可以直接用 闭合区域数+1 来计算环路复杂度)。

第十三题

解析:

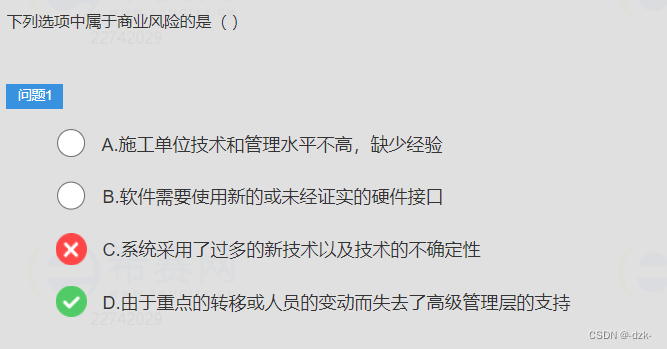

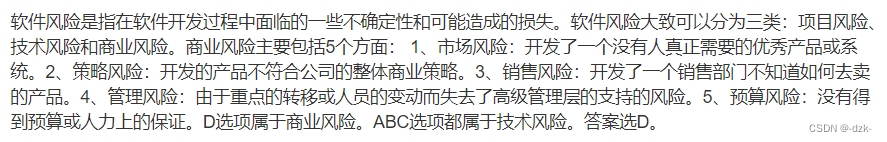

商业风险 威胁到 要开发软件的生存能力,且常常会危害到项目或产品。其包括 市场风险、策略风险、销售风险、管理风险、预算风险。

技术风险 威胁到 要开发软件的质量及交付时间。技术风险是指 设计、实现、接口、验证和维护等方面的潜在问题。

A、B、C均属于技术风险。D属于商业风险。

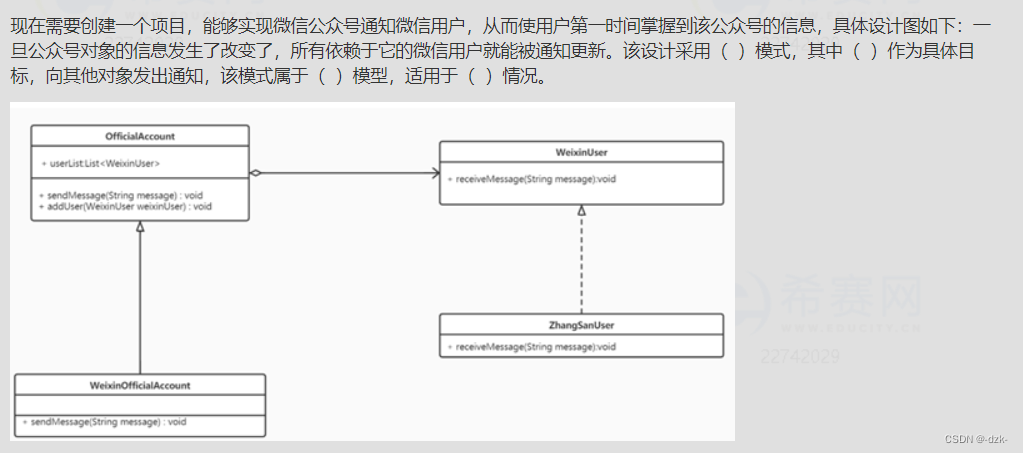

第十四题

解析:

针对问题4

A属于 备忘录(Memento)模式。

B属于 访问者(Visitor)模式。

D属于 状态(State)模式。

所以选择C。

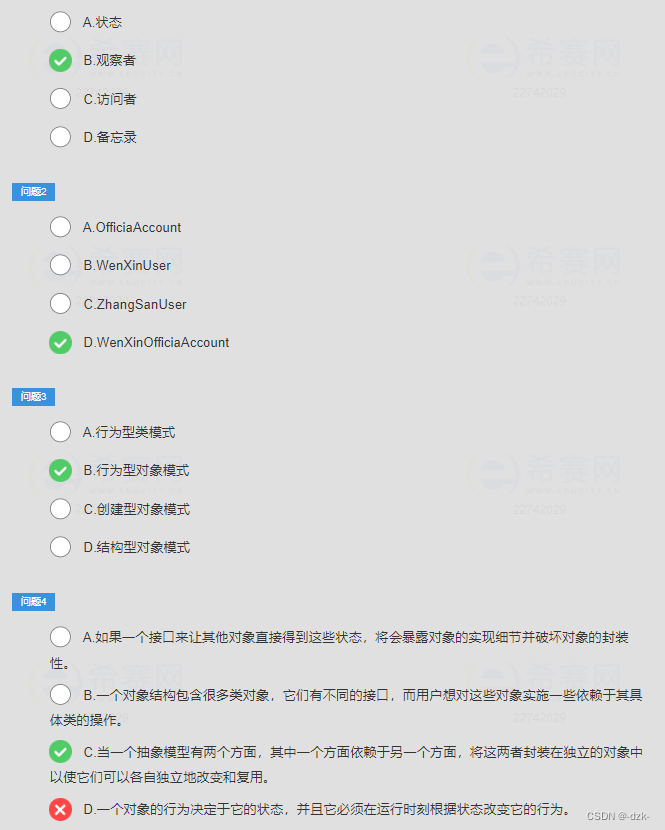

第十五题

解析:

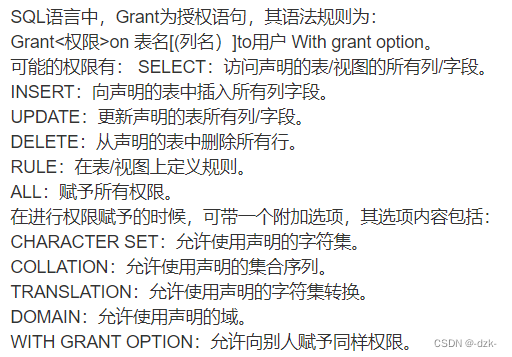

WITH GRANT OPTION:允许向别人赋予同样权限。

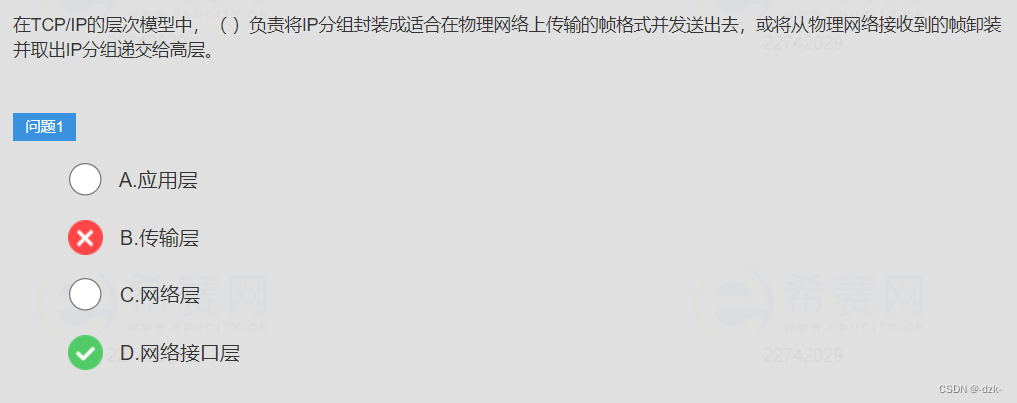

第十六题

解析:

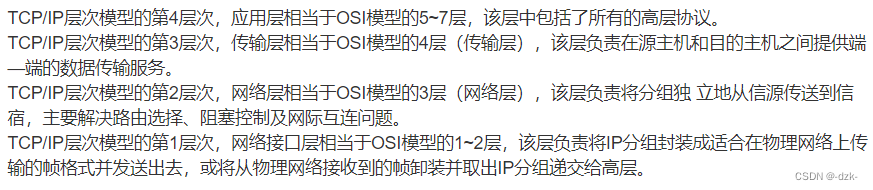

OSI模型中的数据链路层的传送单位是帧,其对应TCP/IP中的网络接口层,所以选择D。

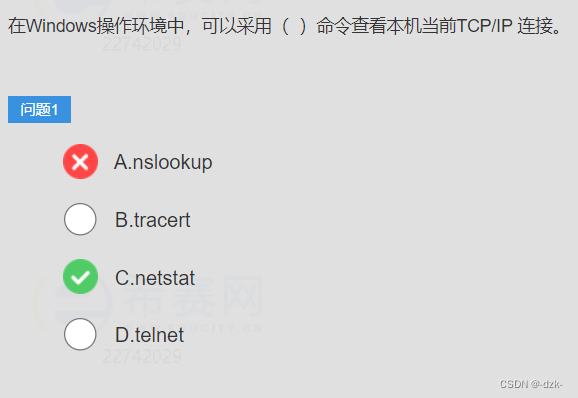

第十七题

解析:

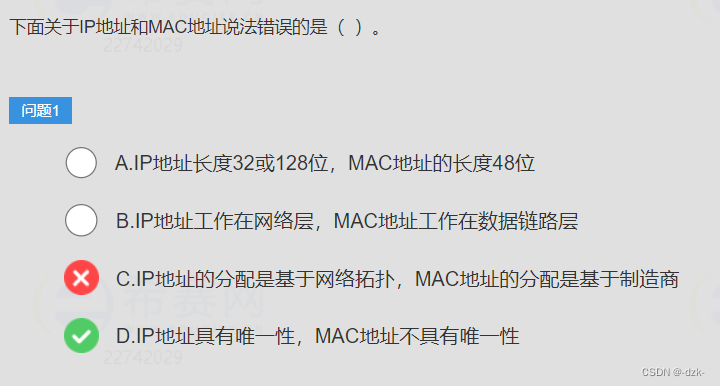

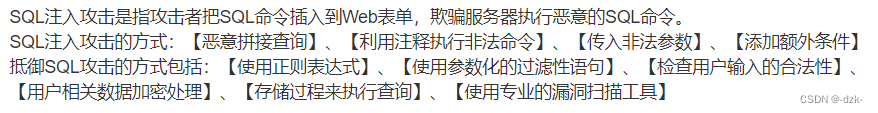

第十八题

解析:

IP地址由服务器分配,不具备唯一性。

MAC地址具有唯一性,每一个硬件设备都有唯一的MAC地址。

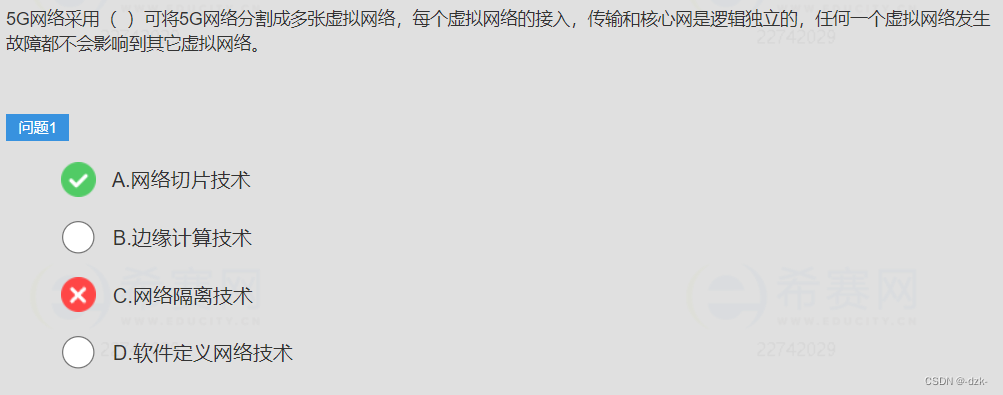

第十九题

解析:

第二十题

解析:

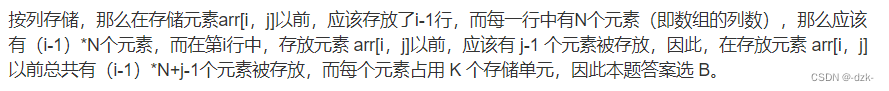

第二十一题

解析:

分清楚行和列,1…M是行,1…N是列。

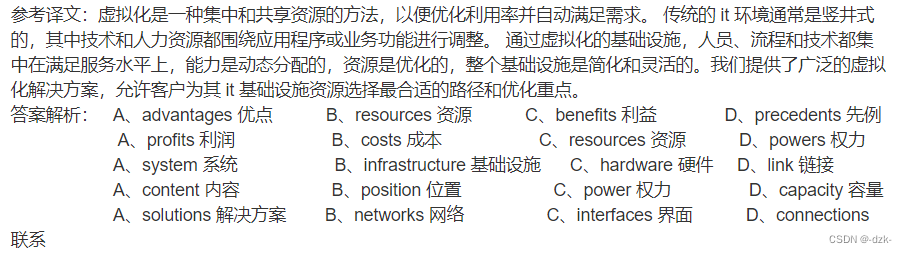

第二十二题

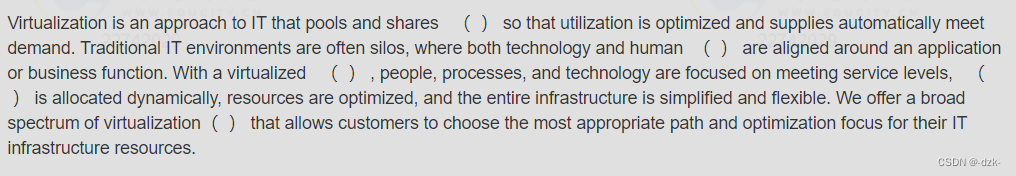

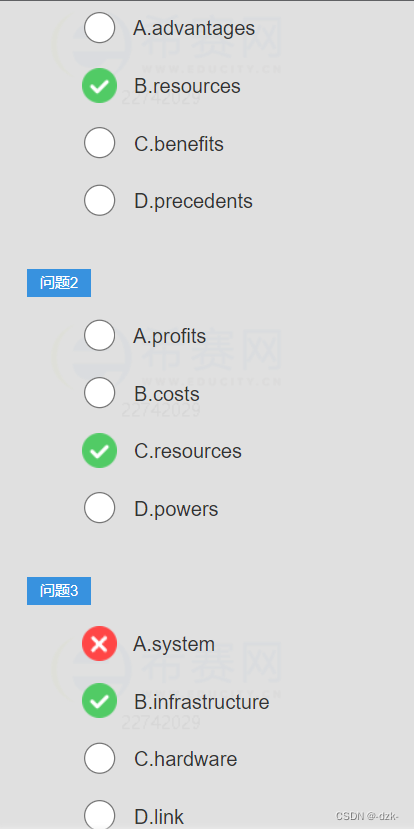

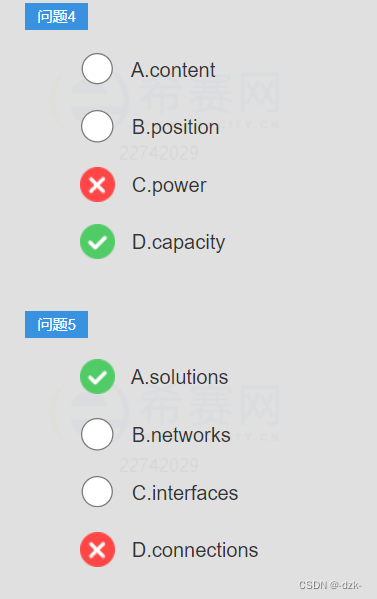

解析:

virtualization n.虚拟化

pool v.集中

utilization n.利用

optimize v.优化,充分利用(形式,机会,资源);使(数据、软件等)优化

automatically adv.自动地

align v.公开支持;调整,使一致;(使)参加,加入

allocate v.分配,分派,划拨

dynamically adv.动态地;充满活力地;不断变化地

infrastructure n.基础设施

flexible adj.灵活的

spectrum n.范围,幅度;光谱

appropriate adj.合适的

optimization n.最佳化,最优化

precedent n.先例

hardware n.(计算机)硬件

link n.链接;联系

capacity n.能力;容积,容纳能力;职位,职责

interface n.界面

三、知识查缺

- 在 冯诺依曼结构计算机 中:

- 程序指令和数据都采用 二进制 表示。

- 程序指令和数据存在 同一个存储器中。

- 程序的功能都由 中央处理器(CPU) 执行指令来实现。

- 程序的执行工作由 指令自动控制。

- 当计算机系统采用 DMA 输入/输出控制方式时,不需要CPU执行程序指令来传送数据。

- 计算机可靠性 方面相关知识。

- 递归子程序分析属于 自上而下 的分析法。

- 对于编译型语言,处理过程为:预处理-编译-汇编-链接。

- 不确定的有限自动机的 某一个状态的后继状态不一定是唯一的。

- PV操作 不熟悉。

- 从减少成本和缩短研发周期考虑,要求嵌入式操作系统能运行在不同的微处理器平台上,能针对硬件变化进行结构与功能上的配置。体现了嵌入式操作系统的 可定制性。

- 《计算机软件保护条例》 保护的是 软件程序以及文档,其中软件程序包括源程序和目标程序。

- B_树。

- 人机交互的 “黄金原则”:用户操纵控制;减少用户的记忆负担;保持界面一致。

- 极限编程(XP)的十二个最佳实践:计划游戏、小型发布、隐喻、简单设计、测试先行、重构、结对编程、集体代码所有制、持续集成、每周工作40小时、现场客户、编码标准。

- 标记耦合:指两个模块之间传递的是 数据结构。

- ISO/IEC 9216软件质量模型 中 功能性 质量特性包括:适应性、准确性、互用性、依从性、安全性。

- 软件维护 方面相关知识。

- 判定表 对于有大量判断的加工能够很清楚地进行分解。

- 在面向对象方法中,一个对象通常由 对象标识、属性和方法 组成。

- 父类定义抽象,子类实现具体,这一机制被称为 继承。

- 子类重写父类方法叫做 覆盖。

- 依赖倒置原则:要依赖于抽象,而不是具体实现;针对接口编程,不要针对实现编程。

- 在UML中,类图 中包含类、接口、协作和它们之间的依赖、泛化和关联等关系,常用于对系统的词汇进行建模。

- 序列图 用于展现系统中 一个用例和多个对象的行为。

- 关系数据库的规范化 方面的知识。

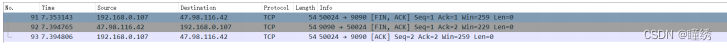

- TCP 与 UDP 都是基于IP的传输层协议。TCP是可靠的,面向连接的;UDP是不可靠的,面向无连接的。

- RSA 是 非对称加密 算法,可完成数字签名(数字签名是非对称加密体系的一种应用,所以只有非对称加密算法才能完成数字签名);SHA256 属于 信息摘要 算法;IDEA 与 RC4 属于 对称加密 算法。

- 防火墙大部分 可以支持网络地址转换,不可以查、杀各种病毒,也不能过滤各种垃圾邮件。

- 署名权、修改权 和 保护作品完整权 的保护 不受时间限制。

- 发表权、使用权 和 获得报酬权 的保护时限为 作者终身及其死亡后的50年(第50年的12月31日)。

- 商业秘密权 的保护期限是 不确定的。

- 实用新型专利权和外观设计专利权的保护期限为10年;发明专利权 的保护期限为 20年。

- 注册商标 的保护期限为 10年,可以无限地延长。

![[MYAQL / Mariadb] 数据库学习-管理表记录2:匹配条件](https://img-blog.csdnimg.cn/7fd55f57d7864b08ae8af5218d85cdcf.png)