随着企业数字化转型的逐步深入,电子邮件成为了企业内部或与外部业务沟通交流的重要方式之一。但是我们在发送电子邮件的时候,如果邮件中包含工程设计图纸,视频文件、产品设计方案等超大附件,发送的邮件会被对方邮件服务器拒收,导致邮件发送失败,严重的影响企业员工的工作效能。据U-Mail技术李工介绍,出现这种情况主要是因为当邮件附件较大时,会对邮件服务器性能压力急剧增多,会影响常规的邮件收发,因此许多企业对接收邮件的大小进行了限制,如果你在发送邮件时遇到以下情况的退信,基本可以确定是你的邮件大小超过了对方服务器的限制。

Message size exceeded limit

Message size exceeds maximum permitted

message size exceeds maximum size

Message size exceeds maximum allowed size of 36700160. Closing transmission channel.

5.3.4 Error: message file too big

the message size exceeded mailsize limit

Requested mail action aborted: exceeded mailsize limit

Maximum email size exceeded - https://community.mimecast.com/docs/DOC-1369#554

5.2.3 Your message exceeded Google's message size limits. Please visit 5.2.3 https://support.google.com/mail/answer/6584#limit to view our size 5.2.3 guidelines. 51si14073163uas.64 – gsmtp

那么如何有效的解决这些问题?很多人会将文件分批打包,然后一个一个发送,这种方法一般对于不是非常大的邮件是可以解决问题的,但是这种方法操作起来会比较麻烦,而且如果分批打包后的单个邮件还是超过了对方服务器的限制,那么邮件还是不能成功发送出去。如果这些常规的方法都无法解决超大附件发送问题的话,不妨试试第三方服务,比如U-Mail邮件中继,可完美解决邮件发送超大附件被拒收的问题,在不改变企业原有邮件系统的基础上,能够将包含超大附件的邮件发送给任何人。

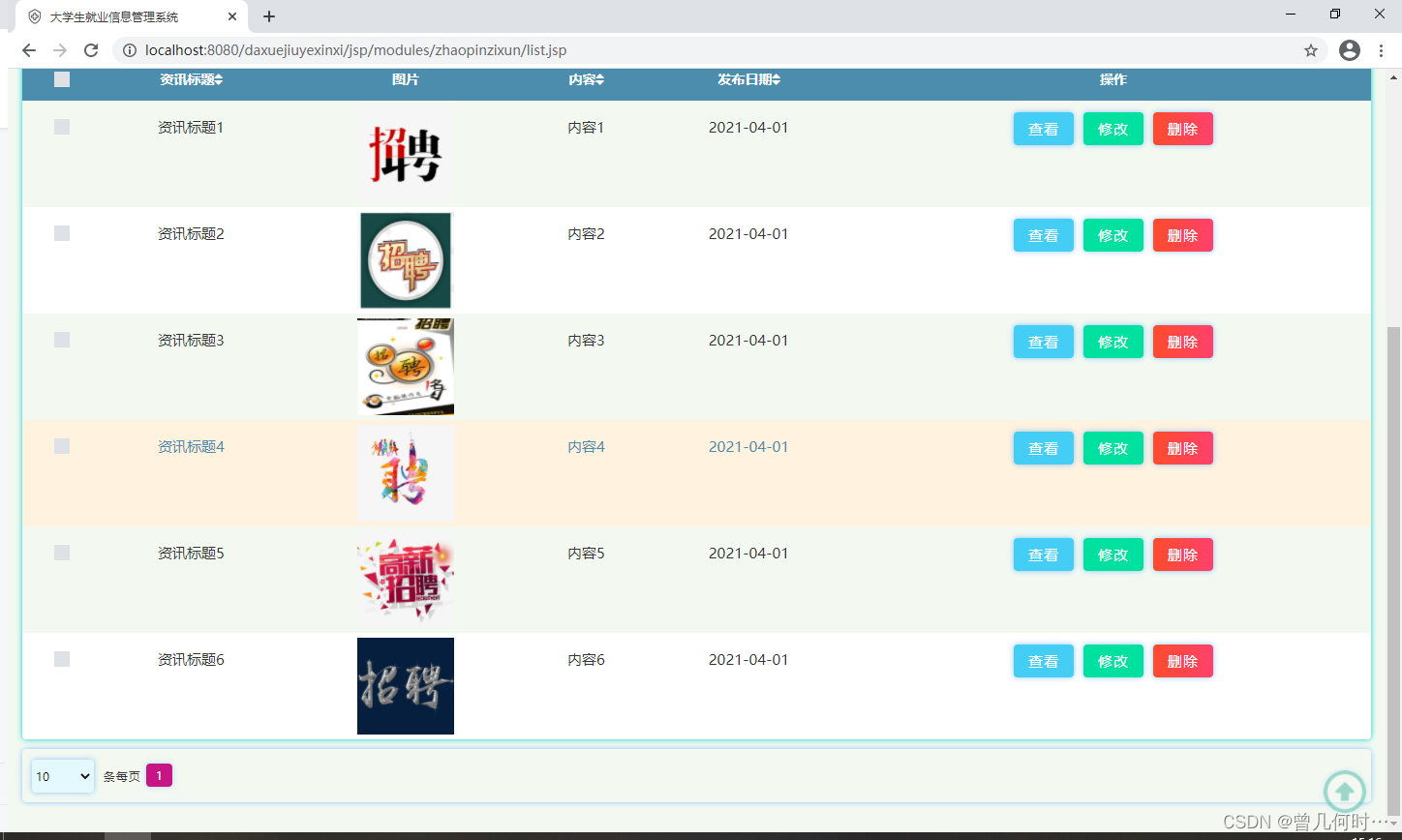

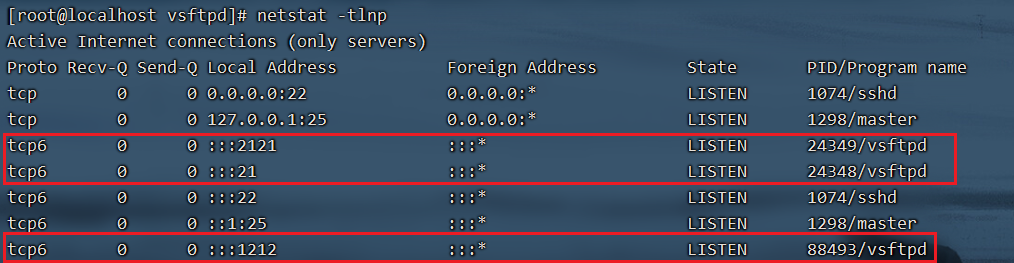

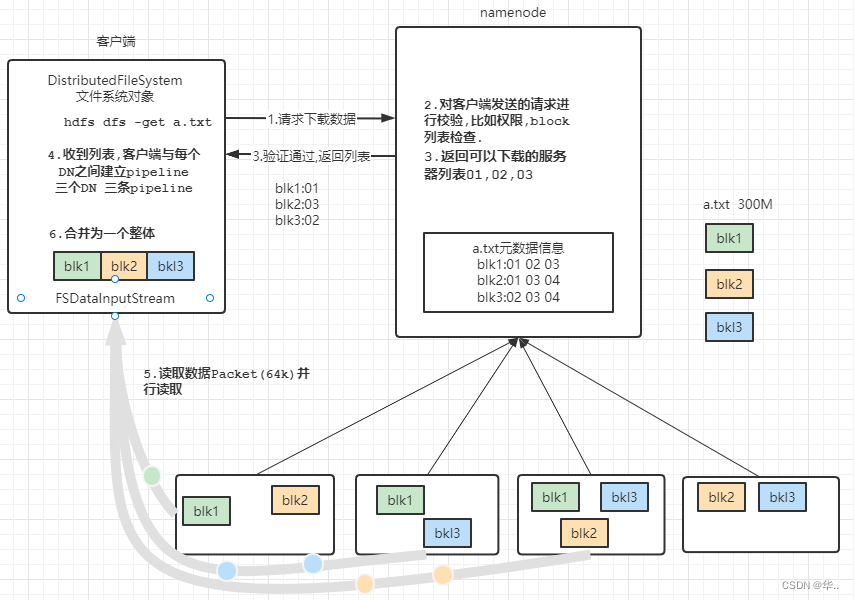

首先,U-Mail邮件中继在不改变用户邮件地址(发件人)的前提下,将用户的邮件通过U-Mail多链路SMTP邮件转发服务器投递到收件人邮件服务器。针对超大附件邮件发送,U-Mail邮件中继在判断对方因为附件超大或邮箱容量不足的情况下,把超大附件自动转为网络附件的形式发送,从而解决收件人邮箱拒收超大附件导致的邮件投递失败。

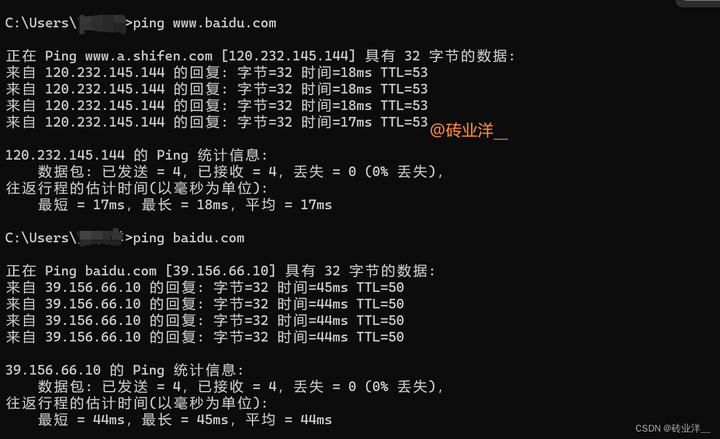

并且为了保障邮件中转的速度和效率,U-Mail邮件中继在全球主要地区都设有专用的中继服务器,无论您的邮件服务器接入点是电信或是联通,均能高速访问。当需要发送邮件时, 系统会根据收件方服务器IP地址选择一条最优的传递路线,并通过U-Mail专属通道进行传递,确保邮件能快速精准的发送到收件方。

![[架构之路-199] - 可靠性需求与可靠性分析:鱼骨图、故障树分析法FTA、失效模式与影响DFMEA,找到影响故障的主要因素](https://img-blog.csdnimg.cn/img_convert/1fa4c3912a26a0152e477ee4a015cf69.jpeg)