2023年中职组“网络空间安全”赛项

XX市竞赛任务书

一、竞赛时间

共计:180分钟

二、竞赛阶段

| 竞赛阶段 | 任务阶段 | 竞赛任务 | 竞赛时间 | 分值 |

| 第一阶段单兵模式系统渗透测试 | 任务一 | SSH弱口令渗透测试 | 100分钟 | 100 |

| 任务二 | Linux操作系统渗透测试 | 100 | ||

| 任务三 | 远程代码执行渗透测试 | 100 | ||

| 任务四 | 中间件渗透测试 | 150 | ||

| 任务五 | Windows操作系统渗透测试 | 100 | ||

| 备战阶段 | 攻防对抗准备工作 | 20分钟 | 0 | |

| 第二阶段分组对抗 | 系统加固 | 15分钟 | 300 | |

| 渗透测试 | 45分钟 | |||

三、竞赛任务书内容

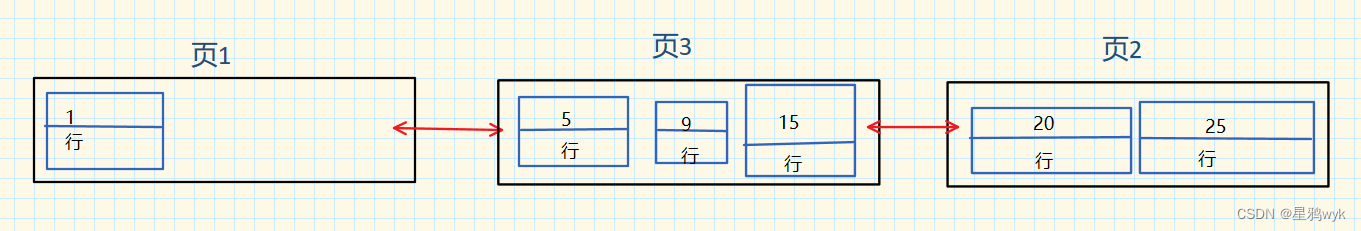

(一)拓扑图

(二)第一阶段任务书(700分)

任务一:SSH弱口令渗透测试

任务环境说明:

- 服务器场景:Server18-2(关闭链接)

- 服务器场景操作系统:Linux(版本不详)

- 在本地PC渗透测试平台Kali中使用zenmap工具扫描服务器场景Server18-2所在网段(例如:172.16.101.0/24)范围内存活的主机IP地址和指定开放的21、22、23端口。并将该操作使用的命令中必须要添加的字符串作为FLAG提交(忽略ip地址);

- 通过本地PC中渗透测试平台Kali对服务器场景Server18-2进行系统服务及版本扫描渗透测试,并将该操作显示结果中SSH服务对应的服务端口信息作为FLAG提交;

- 在本地PC渗透测试平台Kali中使用MSF模块对其爆破,使用search命令,并将扫描弱口令模块的名称信息作为FLAG提交;

- 在上一题的基础上使用命令调用该模块,并查看需要配置的信息(使用show options命令),将回显中需要配置的目标地址,密码使用的猜解字典,线程,账户配置参数的字段作为FLAG提交(之间以英文逗号分隔,例hello,test,..,..);

- 在msf模块中配置目标靶机IP地址,将配置命令中的前两个单词作为FLAG提交;

- 在msf模块中指定密码字典,字典路径为/root/桌面/tools/2.txt,用户名为test爆破获取密码并将得到的密码作为FLAG提交;

- 在上一题的基础上,使用第6题获取到的密码SSH到靶机,将test用户家目录中唯一一个后缀为.bmp图片的文件名的字符串作为FLAG提交。

任务二:Linux操作系统渗透测试

任务环境说明:

- 服务器场景:Server2106(关闭连接)

- 服务器场景操作系统:Linux(版本不详)

- 通过本地PC中渗透测试平台Kali对服务器场景进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp文件的文件名称作为Flag值提交;

- 通过本地PC中渗透测试平台Kali对服务器场景进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp的图片文件中的英文单词作为Flag值提交;

- 通过本地PC中渗透测试平台Kali对服务器场景进行渗透测试,将该场景/var/vsftpd目录中唯一一个后缀为.docx文件的文件名称作为Flag值提交;

- 通过本地PC中渗透测试平台Kali对服务器场景进行渗透测试,将该场景/var/vsftpd目录中唯一一个后缀为.docx文件的文件内容作为Flag值提交;

- 通过本地PC中渗透测试平台Kali对服务器场景进行渗透测试,将该场景/home/guest目录中唯一一个后缀为.pdf文件的文件名称作为Flag值提交;

- 通过本地PC中渗透测试平台Kali对服务器场景进行渗透测试,将该场景/home/guest目录中唯一一个后缀为.pdf文件的文件内容作为Flag值提交;

- 通过本地PC中渗透测试平台Kali对服务器场景进行渗透测试,将该场景/root目录中唯一一个后缀为.txt文件的文件名称作为Flag值提交;

- 通过本地PC中渗透测试平台Kali对服务器场景进行渗透测试,将该场景/root目录中唯一一个后缀为.txt文件的文件内容作为Flag值提交。

任务三:远程代码执行渗透测试

任务环境说明:

- 服务器场景:Server2128(开放链接)

- 服务器场景操作系统:Windows

- 用户名:administrator,密码:p@ssw0rd

- 找出靶机桌面上文件夹1中的文件RCEBackdoor.zip,使用静态反编译工具IDA对该压缩包中的程序进行分析,根据提示来分析目标文件,将包含恶意代码基址偏移的范围作为Flag值提交(提交形式:0x1000XXXX-0x1000XXXX);

- 继续分析反汇编后代码,找出在恶意代码中的关键函数,将用于字符串拼接的函数名称作为Flag值提交;(提交形式:echo())

- 继续分析反汇编后代码,找出在恶意代码中的关键函数,将用于格式化字符串的参数名称作为Flag值提交;(提交形式:%*)

- 继续分析反汇编后代码,找出在恶意代码中的关键函数,将用于字符串传参的参数名称作为Flag值提交;(提交形式:%*)

- 找出靶机Windows7桌面上文件夹1中的decode.py文件并完善此文件,填写该文件当中空缺的F1、F2、F3、F4四个字符串,将四个字符串拼接后的内容作为Flag值提交;

- 执行decode.py后将生产两个文件,对第二个文件中内容进行分析并解码,将其中出现的端口列表中的所有端口号一招从小到大的顺序依次排列作为Flag值(如:21,22,23,80)提交;

任务四:中间件渗透测试

任务环境说明:

- 服务器场景:Server2129(关闭链接)

- 服务器场景操作系统:Windows

- 通过本地PC中渗透测试平台Kali对服务器场景Server2129进行系统服务及版本扫描渗透测试,并将该操作显示结果中80端口对应的服务状态信息作为Flag值提交;

- 获取靶机Server2129系统中以英文“P”开头的用户名,并将该用户名作为Flag值提交;

- 找到靶机Server2129的网络适配器信息,将首选DNS服务器地址作为Flag值提交;

- 找到靶机Server2129中桌面上111文件夹中后缀为.docx的文件,将文档内容作为Flag值提交;

- 找到靶机Server2129中回收站内的文档,将文档内容作为Flag值提交;

- 找到靶机Server2129中的C:\flag.txt文件,将文件的内容作为Flag值提交。

任务五:Windows操作系统渗透测试

任务环境说明:

- 服务器场景:Server2124(关闭链接)

- 服务器场景操作系统:Windows(版本不详)

1.通过本地PC中渗透测试平台Kali对服务器场景Server2进行系统服务及版本扫描渗透测试,并将该操作显示结果中1433端口对应的服务版本信息作为Flag值(例如3.1.4500)提交;

2.通过本地PC中渗透测试平台Kali对服务器场景Server2进行系统服务及版本扫描渗透测试,将DNS服务器的主机完全合格域名作为Flag值提交;

3.将目标服务器中SQL-Server数据库低权限(无法通过数据库执行指令系统命令)用户的密码作为Flag值提交;

4.将目标服务器中SQL-Server数据库权限较高(可以通过数据库指令执行系统命令)用户的密码作为Flag值提交;

5.找到C:\Windows\system32文件夹中266437文件夹中后缀为.docx的文件,将文档内容作为Flag值提交;

(三)第二阶段任务书(300)

假定各位选手是某电子商务企业的信息安全工程师,负责企业某些服务器的安全防护,该服务器可能存在着各种问题和漏洞。你需要尽快对该服务器进行安全加固,15分钟之后将会有其它参赛队选手对这些服务器进行渗透。

根据《赛场参数表》提供的第二阶段的信息,请使用PC的谷歌浏览器登录实战平台。

靶机服务器环境说明:

场景1:HZBJ(版本不详);

注意事项:

1.不能对裁判服务器进行攻击,警告一次后若继续攻击将判令该参赛队离场;

2.Flag值为每台靶机服务器的唯一性标识,每台靶机服务器仅有1个;

3.靶机服务器的Flag值存放在/root/flagvalue.txt文件或C:\flagvalue.txt文件中;

4.在登录自动评分系统后,提交对手靶机服务器的Flag值,同时需要指定对手靶机服务器的IP地址;

5.系统加固时需要保证靶机对外提供服务的可用性,服务只能更改配置,不允许更改内容;

6.本环节是对抗环节,不予补时。

可能的漏洞列表如下:

1.服务器中的漏洞可能是常规漏洞也可能是系统漏洞;

2.靶机服务器上的网站可能存在命令注入的漏洞,要求选手找到命令注入的相关漏洞,利用此漏洞获取一定权限;

3.靶机服务器上的网站可能存在文件上传漏洞,要求选手找到文件上传的相关漏洞,利用此漏洞获取一定权限;

4.靶机服务器上的网站可能存在文件包含漏洞,要求选手找到文件包含的相关漏洞,与别的漏洞相结合获取一定权限并进行提权;

5.操作系统提供的服务可能包含了远程代码执行的漏洞,要求用户找到远程代码执行的服务,并利用此漏洞获取系统权限;

6.操作系统提供的服务可能包含了缓冲区溢出漏洞,要求用户找到缓冲区溢出漏洞的服务,并利用此漏洞获取系统权限;

7.操作系统中可能存在一些系统后门,选手可以找到此后门,并利用预留的后门直接获取到系统权限。