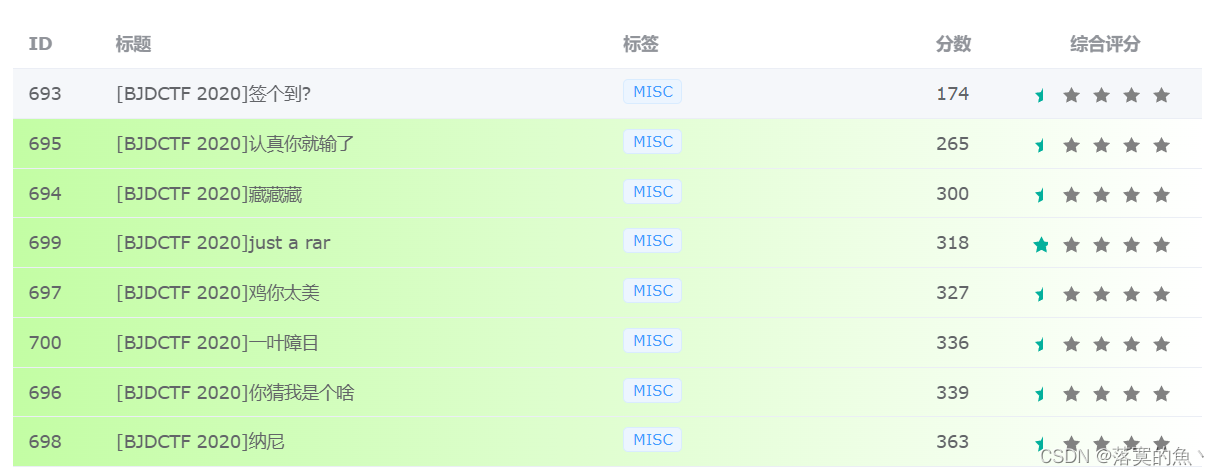

CTFHub-Misc篇刷题记录①wp

- SUCTF-2019-MISC签到题

- 2021-安徽省赛-misc签到

- RCTF-2019-Misc-draw

- 2020-BJDCTF-Misc-藏藏藏

- 2020-BJDCTF-Misc-签个到

- 2020-BJDCTF-Misc-认真你就输了

- 2020-BJDCTF-Misc-你猜我是个啥

- 2020-BJDCTF-Misc-一叶障目

- 2020-BJDCTF-Misc-鸡你太美

- 2020-BJDCTF-Misc-just a rar

- 2020-BJDCTF-纳尼

NSSCTF平台:https://www.nssctf.cn/

PS:记得所有的flag都改为NSSCTF

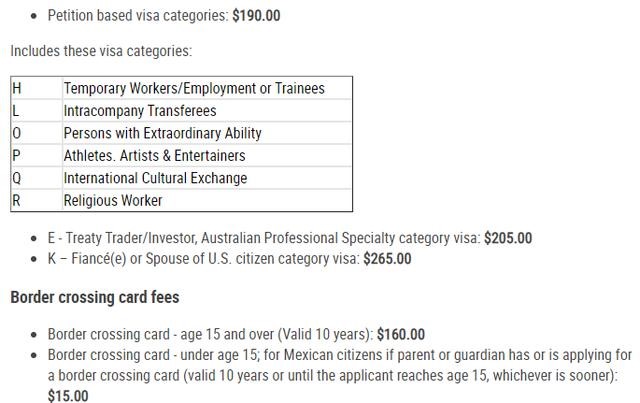

SUCTF-2019-MISC签到题

新知识点:标签添加修改为html

<img src="data:image/png;base64,[给的编码]">

脚本转换:

from base64 import b64decode

a=open("1.txt","r").read()

c=open("1.png","wb")

c.write(b64decode(a))

c.close()

FLAG:suctf{ffffffffT4k}

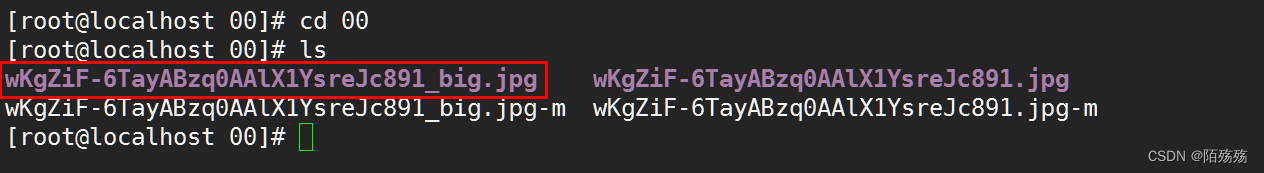

2021-安徽省赛-misc签到

直接使用binwalk -e 或者foremost 分离得到一个压缩包尝试使用ziperello和ARCHPR都无果。

放入HXD中 找到半天 密码既然是 this_is_password(有点坑啊)输入密码得到flag

flag{ab32056rfanla12380asf13gpnsan}

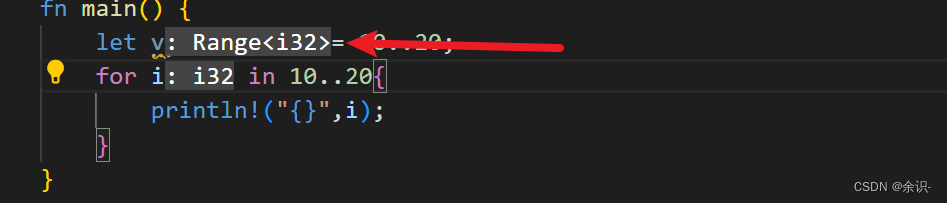

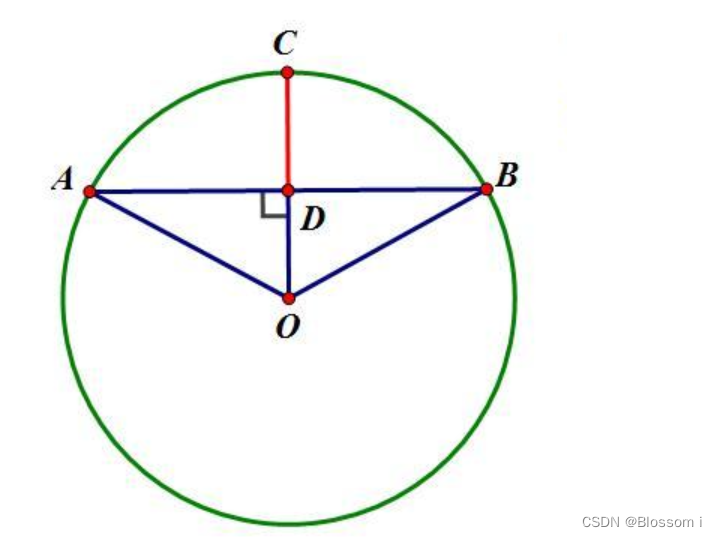

RCTF-2019-Misc-draw

cs pu lt 90 fd 500 rt 90 pd fd 100 rt 90 repeat 18[fd 5 rt 10] lt 135 fd 50 lt 135 pu bk 100 pd setcolor pick [ red orange yellow green blue violet ] repeat 18[fd 5 rt 10] rt 90 fd 60 rt 90 bk 30 rt 90 fd 60 pu lt 90 fd 100 pd rt 90 fd 50 bk 50 setcolor pick [ red orange yellow green blue violet ] lt 90 fd 50 rt 90 fd 50 pu fd 50 pd fd 25 bk 50 fd 25 rt 90 fd 50 pu setcolor pick [ red orange yellow green blue violet ] fd 100 rt 90 fd 30 rt 45 pd fd 50 bk 50 rt 90 fd 50 bk 100 fd 50 rt 45 pu fd 50 lt 90 pd fd 50 bk 50 rt 90 setcolor pick [ red orange yellow green blue violet ] fd 50 pu lt 90 fd 100 pd fd 50 rt 90 fd 25 bk 25 lt 90 bk 25 rt 90 fd 25 setcolor pick [ red orange yellow green blue violet ] pu fd 25 lt 90 bk 30 pd rt 90 fd 25 pu fd 25 lt 90 pd fd 50 bk 25 rt 90 fd 25 lt 90 fd 25 bk 50 pu bk 100 lt 90 setcolor pick [ red orange yellow green blue violet ] fd 100 pd rt 90 arc 360 20 pu rt 90 fd 50 pd arc 360 15 pu fd 15 setcolor pick [ red orange yellow green blue violet ] lt 90 pd bk 50 lt 90 fd 25 pu home bk 100 lt 90 fd 100 pd arc 360 20 pu home

log编程语言:

flag{RCTF_HeyLogo} 这里平台提交不对不知道为啥这个格式我看不懂

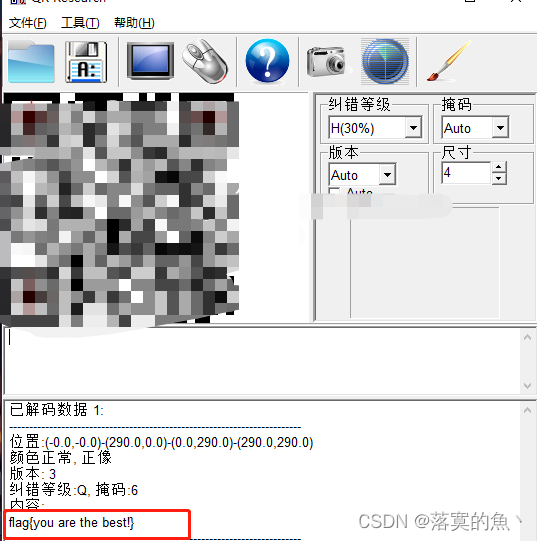

2020-BJDCTF-Misc-藏藏藏

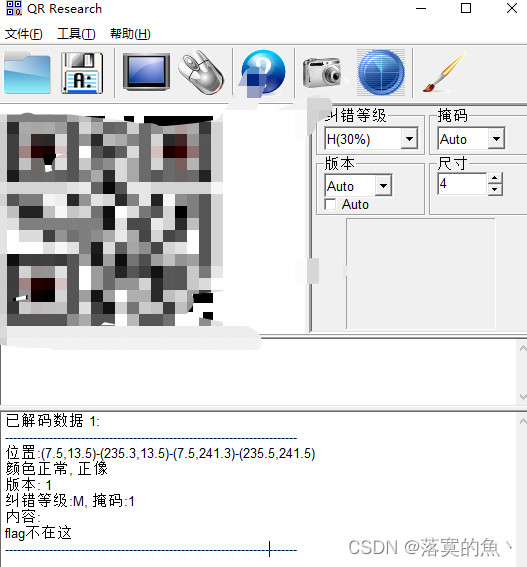

得到一张图片使用binwalk 和foremost最后有个word里面有个二维码使用QR扫二维码即可得到flag

flag{you are the best!}

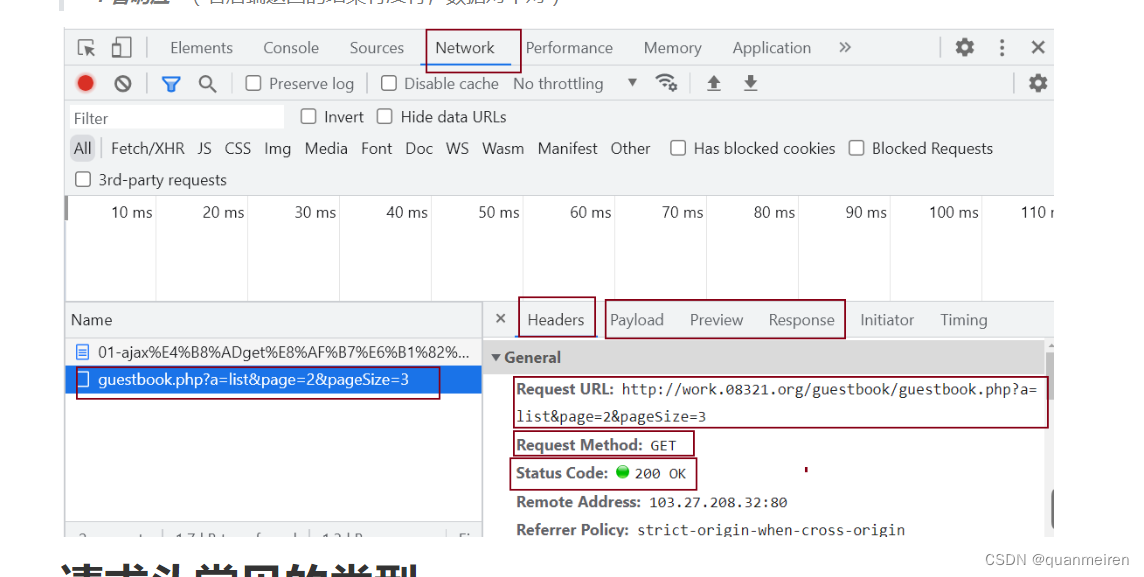

2020-BJDCTF-Misc-签个到

解压得到一个压缩包放入HXD编辑器查看发现是png修改后缀 得到二维码直接QR扫一下即可

xaflag{i_am_a_tupian}

2020-BJDCTF-Misc-认真你就输了

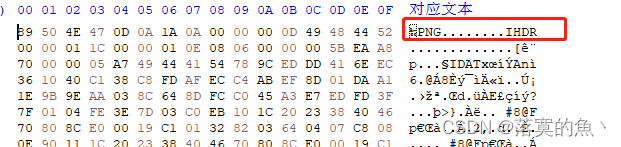

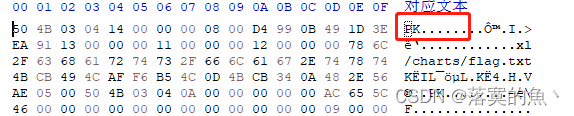

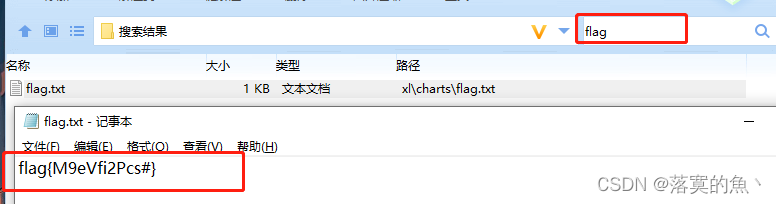

下载下来里面是xsl表格打开没有可以利用的信息 放入HXD发现是PK头压缩包文件 直接改后缀然后搜flag拿到。

flag{M9eVfi2Pcs#}

2020-BJDCTF-Misc-你猜我是个啥

又是压缩包文件HXD发现是png改后缀一个二维码然后没有flag在搜一下flag得到答案

flag{i_am_fl@g}

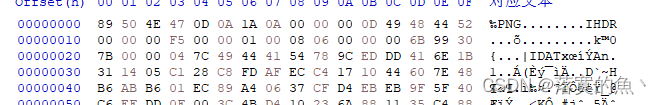

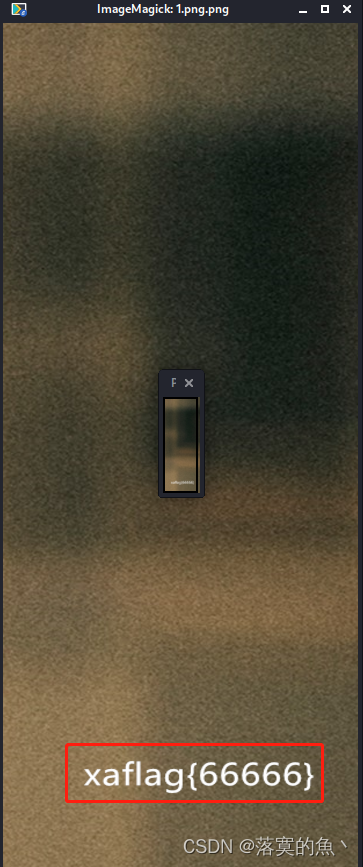

2020-BJDCTF-Misc-一叶障目

这里给了个图片提示障目 感觉是爆破图片高度这里可以直接使用脚本

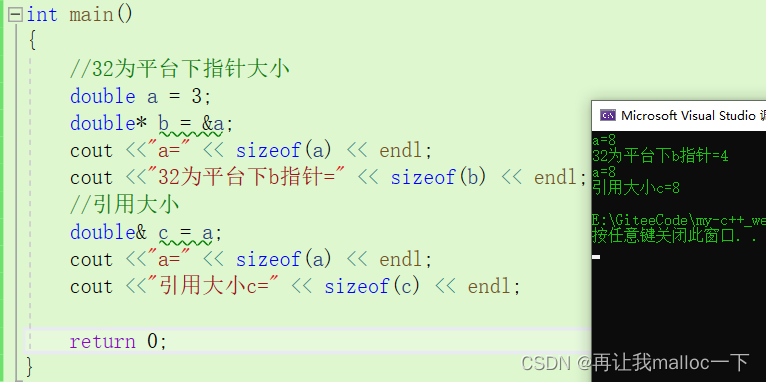

#coding=utf-8

import zlib

import struct

#读文件

file = '1.png' #注意,1.png图片要和脚本在同一个文件夹下哦~

fr = open(file,'rb').read()

data = bytearray(fr[12:29])

crc32key = eval(str(fr[29:33]).replace('\\x','').replace("b'",'0x').replace("'",''))

#crc32key = 0xCBD6DF8A #补上0x,copy hex value

#data = bytearray(b'\x49\x48\x44\x52\x00\x00\x01\xF4\x00\x00\x01\xF1\x08\x06\x00\x00\x00') #hex下copy grep hex

n = 4095 #理论上0xffffffff,但考虑到屏幕实际,0x0fff就差不多了

for w in range(n):#高和宽一起爆破

width = bytearray(struct.pack('>i', w))#q为8字节,i为4字节,h为2字节

for h in range(n):

height = bytearray(struct.pack('>i', h))

for x in range(4):

data[x+4] = width[x]

data[x+8] = height[x]

#print(data)

crc32result = zlib.crc32(data)

if crc32result == crc32key:

print(width,height)

#写文件

newpic = bytearray(fr)

for x in range(4):

newpic[x+16] = width[x]

newpic[x+20] = height[x]

fw = open(file+'.png','wb')#保存副本

fw.write(newpic)

fw.close

xaflag{66666}

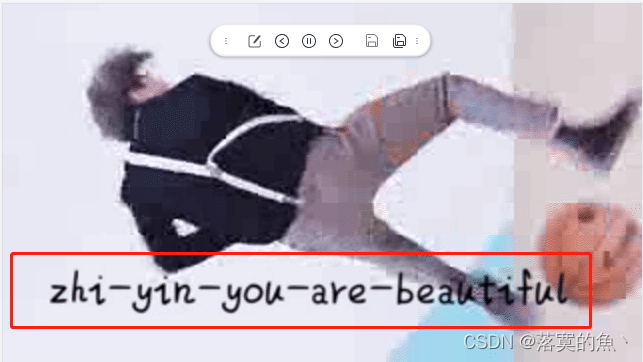

2020-BJDCTF-Misc-鸡你太美

下载下来两张gif文件(没错就是我家哥哥)一张打得开一张打不开先放入HXD康康

需要给第二张加个头47 49 46 38(需要添加4个字节)

flag{zhi-yin-you-are-beautiful}

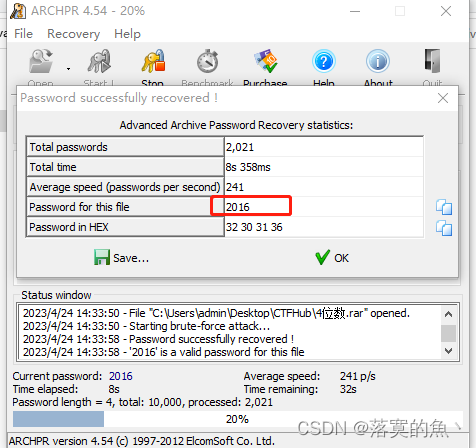

2020-BJDCTF-Misc-just a rar

一个压缩包然后使用工具ARCHPR爆破得到密码:2016得到一张图片直接看属性得到flag

flag{Wadf_123}

2020-BJDCTF-纳尼

两个文件一个gif文件没有头加个头 然后base64编码在闪 组合一下即可。

Base64解码:Q1RGe3dhbmdfYmFvX3FpYW5nX2lzX3NhZH0=

flag{wang_bao_qiang_is_sad} #注意审题不然交不对

🆗感谢大家观看 这篇就先到这里了,都是些比较入门的题目,希望对刚入门学MISC想刷题的小伙伴有帮助感谢大家的支持!