总结篇

- 期望学习效果

- 学习关键点

- 安全基础

- 一些术语

- 安全策略

- CIA

- 密码学概论

- 对称vs非对称

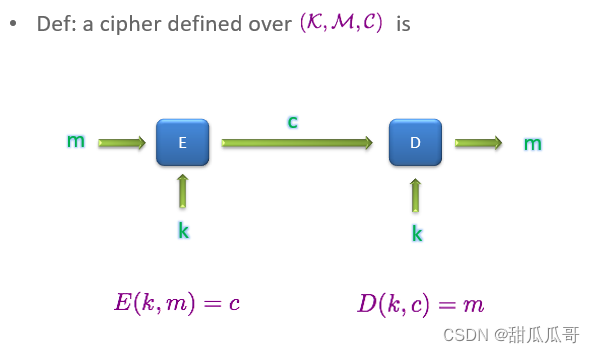

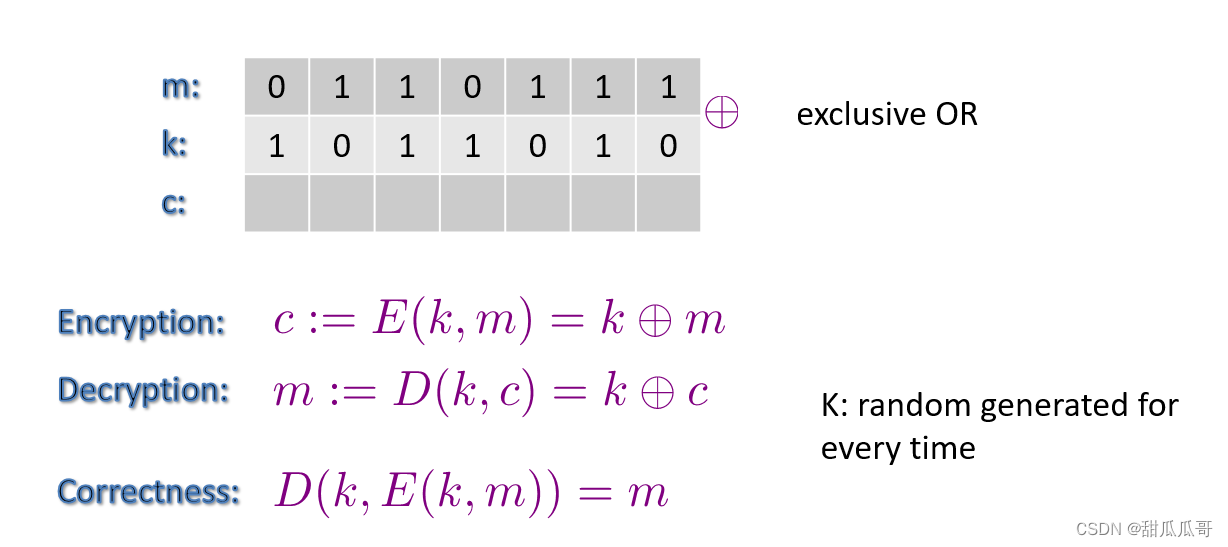

- 对称密码:定义

- 非对称密码学(公钥密码学)

- 密钥生成

- 加密解密技术

- 反向使用:数字签名

- 基础计算资源安全

- 访问控制列表

- 读、写、执行

- 权限位

- DoS攻击

- 恶意软件

- 什么是恶意软件

- 恶意软件的类型

- 基于主机的恶意软件检测

- 特征检测

- 启发式检测

- 用户认证

- 网络安全

- 互联网安全的几个要点

- 防火墙的补充

期望学习效果

- 了解信息安全背景下威胁管理的主要概念。

- 了解并能够应用适当的威胁和脆弱性评估框架。

- 能够应用适当的控制来管理风险。

- 使用方法来破坏IT基础设施。

- 对研究有初步的“感觉”。

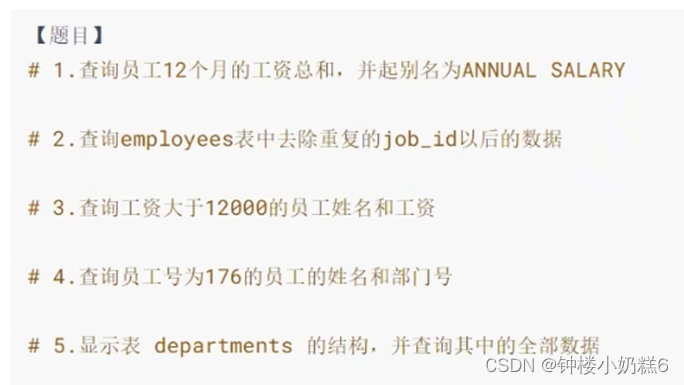

学习关键点

- 安全基础(风险/威胁建模+安全策略)

- 密码学概论

- 基础计算资源安全

- 操作系统安全,拒绝服务(DoS)

- 恶意软件

- 用户认证

- 网络安全

安全基础

一些术语

Adversary(对手), Threat, Attack, Vulnerability, Victim, Authenticity(真实性), Accountability(责任)。

安全策略

在一个网络系统中什么是允许的,什么是不允许的声明。

CIA

Confidentiality(保密性), integrity(完整性) and availability(可用性), 也被称为CIA triad,是一个用于指导组织内信息安全政策的模型。

- 保密性——确保信息只有被授权访问的人才能访问。

- 完整性——确保信息和处理方法的准确性和完整性。

- 可用性——确保授权用户在需要时能够访问信息和相关资产。

密码学概论

- 传统的

换位与替换 - 现代

对称vs非对称(*)

对称vs非对称

对称加密的加密和解密使用相同的密钥。

非对称加密使用不同的密钥进行加密和解密。

正反两方面

- 对称通常要快得多,但密钥需要通过未加密的通道传输。

- 另一方面,非对称更安全,但速度较慢

对称密码:定义

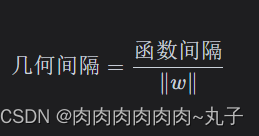

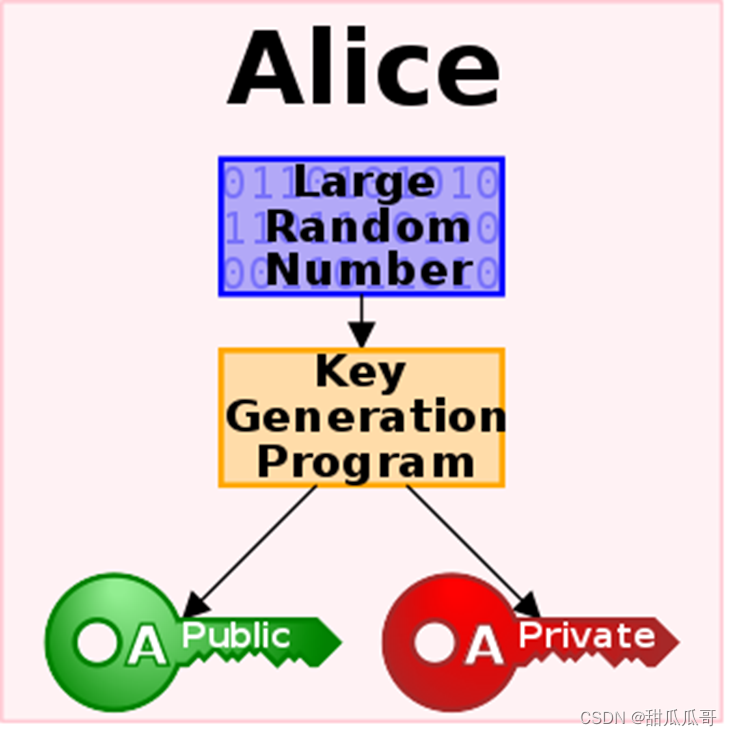

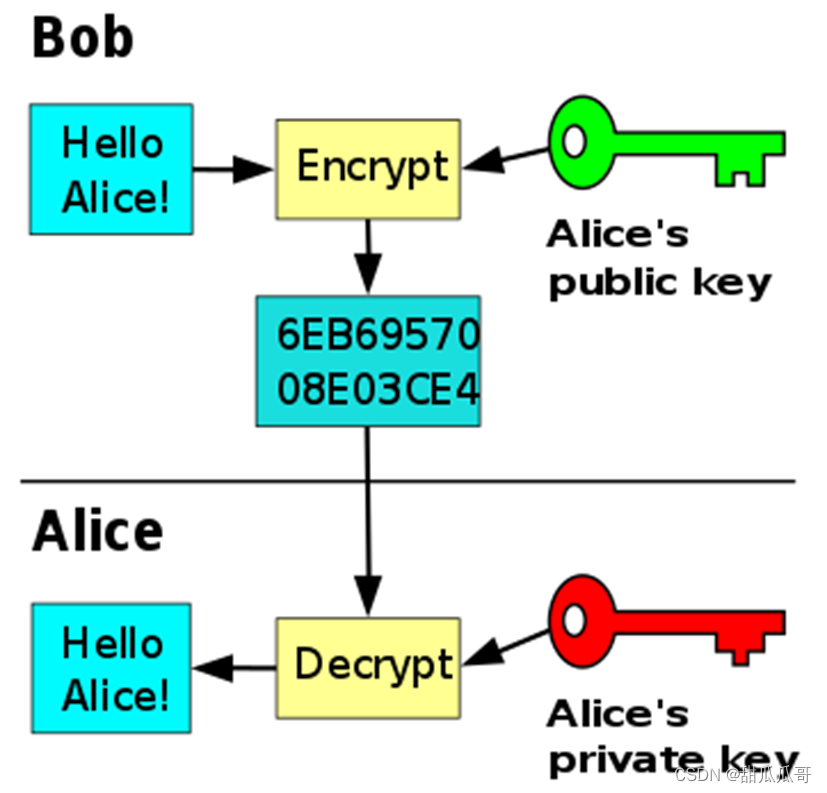

非对称密码学(公钥密码学)

使用了两个不同但在数学上相关的密钥——公钥和私钥。

一个密钥(“私钥”)的计算与另一个密钥(“公钥”)的计算在计算上是不可行的,即使它们必然相关。

相反,这两个密钥都是作为相互关联的对秘密生成的。

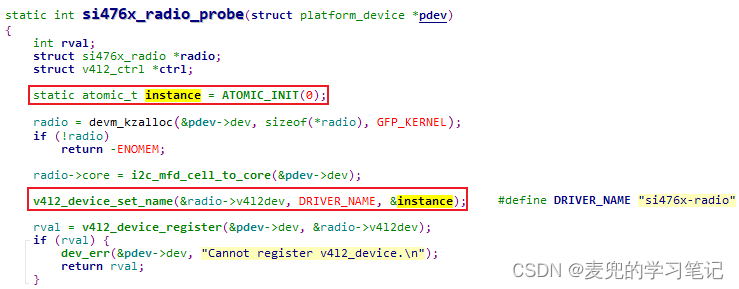

密钥生成

使用一个不可预测的(通常是大而随机的)数字开始生成适合非对称密钥算法使用的可接受的密钥对。

加密解密技术

任何人都可以使用公钥加密消息,但只有配对私钥的持有者才能解密。安全性取决于私钥的保密性。

反向使用:数字签名

附在电子传输的文件上的一种数字代码(通过公开密钥加密生成和验证),以验证其内容和发送者的身份。

数字签名的生成:

- 使用商定的算法对消息进行散列以形成消息摘要。

- 消息摘要使用发送方的私钥加密。

- 加密的消息摘要是添加到消息中并发送的签名。

- 接收方计算消息摘要,并使用发送方的公钥解密签名。

- 接收方将MD与解密后的签名进行比较。如果它们匹配,则消息未被篡改。

基础计算资源安全

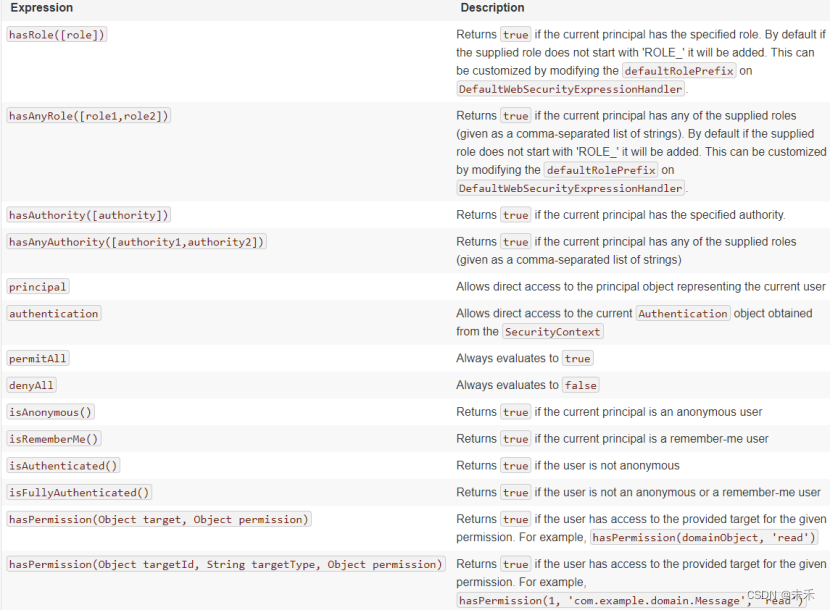

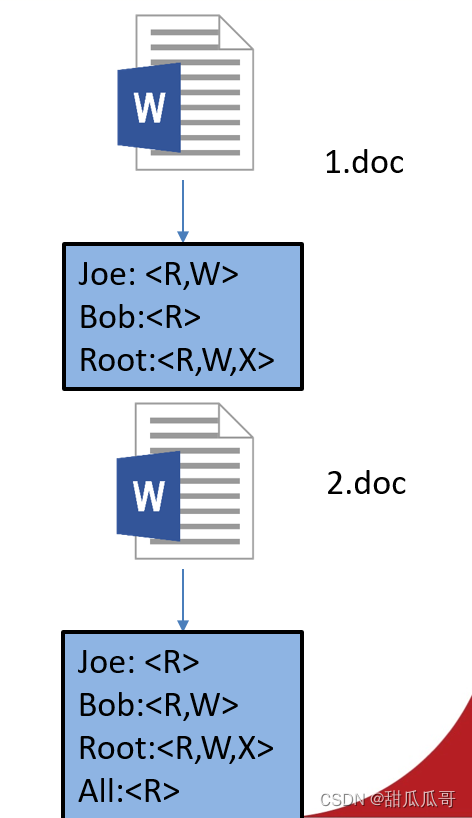

访问控制列表

每个文件都有一个附加列表。

列表包括:

- 相关域

1)所有者

2)群组

3)其他人 - 许可,权限

1)读

2)写

3)运行

操作系统在访问对象时检查权限

默认为大多数现代操作系统

读、写、执行

读(r):授予查看文件内容的能力。

写(w):授予修改或删除文件的能力。

运行(x):授予将文件作为程序运行的能力。

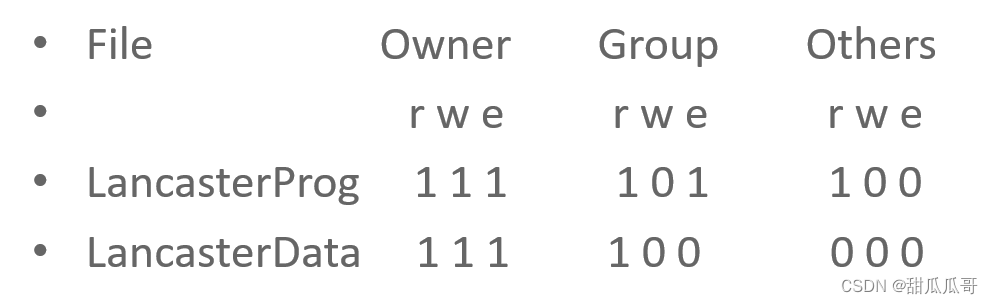

权限位

与名为“LancasterProg”的程序和名为“LancasterData”的数据集相关联的权限位如下:

LancasterProg: 1 1 1 1 0 1 1 0 0

LancasterData: 1 1 1 1 0 0 0 0 0

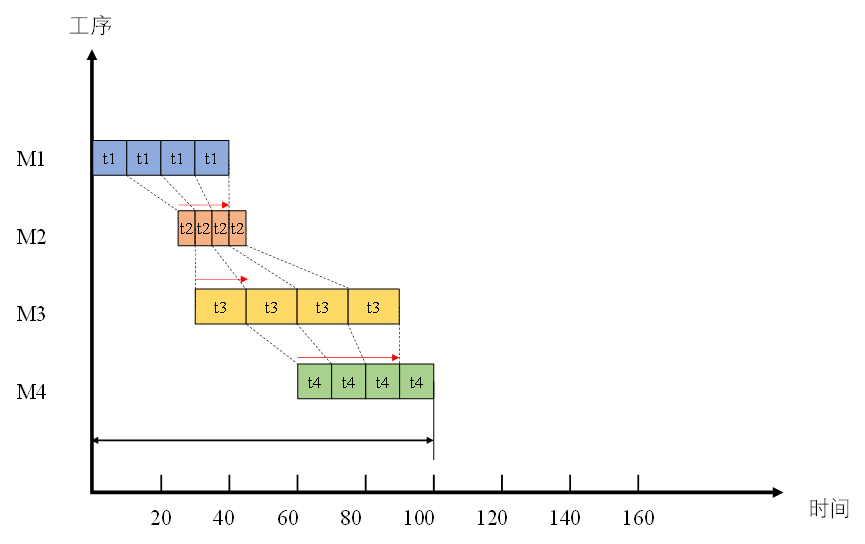

DoS攻击

拒绝服务攻击:通过耗尽诸如中央处理器(CPU)、内存、带宽和磁盘空间等资源,阻止或损害对网络、系统或应用程序的授权使用的行为。

可能由:

- 攻击报文头信息(IP地址、分片ID和TTL字段)

- 攻击报文流动态(快速启动行为,缓慢的上升意味着有多个攻击者)

- 包跟踪的频率分析

恶意软件

什么是恶意软件

恶意软件是任何一种旨在破坏设备、窃取数据并通常造成混乱的软件。

恶意软件通常是由黑客团队创建的:

- 通常,他们只是想赚钱,要么自己传播恶意软件,要么把它卖给暗网上出价最高的人。

- 然而,创建恶意软件也可能有其他原因——它可以被用作抗议的工具,测试安全的一种方式,甚至是政府之间的战争武器。

恶意软件的类型

病毒(virus):就像它们在生物学上的同类一样,病毒附着在干净文件上,并感染其他干净文件。它们可以不受控制地传播,破坏系统的核心功能,并删除或损坏文件。它们通常以可执行文件(.exe)的形式出现。

特洛伊木马(Trojans):这类恶意软件将自己伪装成正版软件,或者隐藏在被篡改的正版软件中。它倾向于谨慎行事,在你的安全系统中创建后门,让其他恶意软件进入。

间谍软件(Spyware):毫无疑问,间谍软件是用来监视你的恶意软件。它隐藏在后台,记录你在网上做了什么,包括你的密码、信用卡号、上网习惯等等。

蠕虫(Worms):蠕虫通过使用网络接口感染整个设备网络,无论是本地的还是跨Internet的。它使用每台连续被感染的机器来感染其他机器。

勒索软件(Ransomware):这种恶意软件通常会锁定你的电脑和文件,并威胁要删除所有内容,除非你支付赎金。

广告软件(Adware):虽然本质上并不总是恶意的,但攻击性广告软件可能会破坏你的安全,只是为了给你提供广告——这可能会给其他恶意软件一个容易进入的途径。另外,让我们面对现实吧:弹出窗口真的很烦人。

僵尸网络(Botnets):僵尸网络是由受感染的计算机组成的网络,它们在攻击者的控制下协同工作。

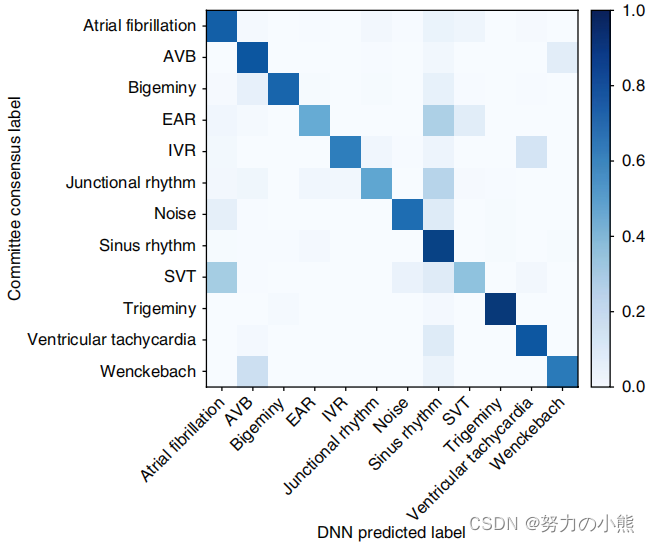

基于主机的恶意软件检测

当我们说恶意软件检测时,我们通常需要主机上的代理。代理需要分析主机上运行的进程、内存映射、系统调用等。

两种主要方法:

- 特征检测(Signature-based detection)

- 启发式检测(Heuristic-based detection)

特征检测

找到可以识别病毒的“字符串”

1)有效载荷中的字符串

2)特定的系统调用

将新样本与已知签名进行比对

好处

1)快速

2)对已知样品准确

缺点

1)对新样品不利

2)容易规避的

启发式检测

分析程序行为

1)网络访问

2)文件打开

3)试图删除文件

4)尝试修改引导扇区

当发现异常行为时发出警报

优点(更好地捕捉新的恶意软件)

缺点(仍然可以错过一些并且可规避)

用户认证

- 用户有一个秘密密码,系统检查它来验证用户。

- 密码是如何存储的?

- 记住和猜测密码有多容易?(容易记住的密码往往很容易被猜到)

- 生物识别系统([*]相对于其他认证机制的优势)

- 肩窥

网络安全

互联网安全的几个要点

- 互联网基础设施回顾

- 安全问题

- 基本防守技术

防火墙的补充

防火墙是一种检测进出流量的硬件或软件设备。防火墙通常在受信任的内部网络和不受信任的外部网络(如Internet)之间建立屏障。

- 它允许或丢弃数据包取决于它是否满足一组规则之一。

- 防火墙通常提供诸如网关之类的附加功能。

- 提供代理服务器的功能。

- 防火墙通常位于网络的外围。

- 它还可以使用不同的安全要求对网络进行分区。

Acknowledgements: Jiangtao Wang