「作者简介」:CSDN top100、阿里云博客专家、华为云享专家、网络安全领域优质创作者

「推荐专栏」:对网络安全感兴趣的小伙伴可以关注专栏《网络安全入门到精通》

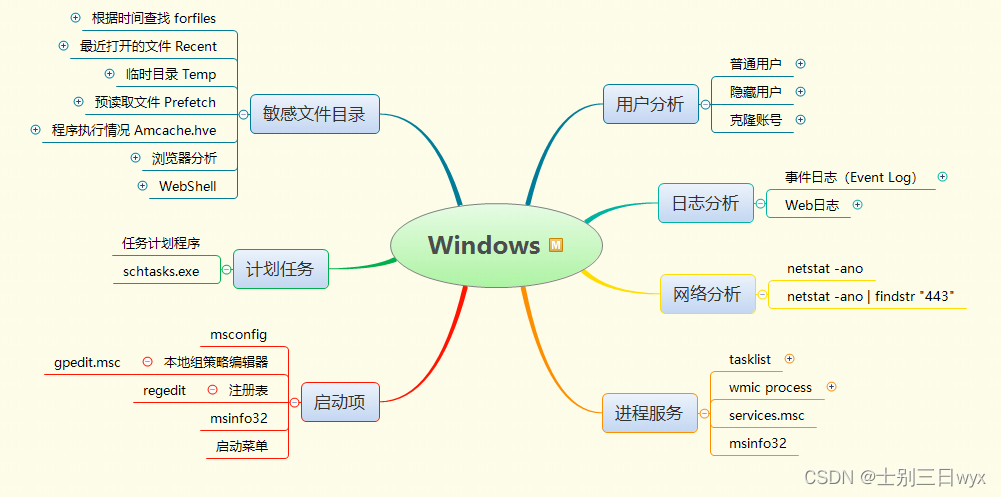

Windows应急响应

- 一、用户分析

- 1、普通用户

- 2、隐藏用户

- 3、克隆账户

- 二、日志分析

- 1、Windows系统日志

- 2、Web日志

- 三、网络分析

- 四、进程服务

- 五、启动项

- 六、计划任务

- 七、敏感文件目录

- 评论送书

一、用户分析

攻击者通常会在服务器中创建用户进行维权,查看是否有新增的可疑账号,核实后禁用或删除。

1、普通用户

1)cmd中,输入 net user ,查看系统中创建的用户。

2)【控制面板】-【用户账户】-【用户账户】-【管理用户账户】中,可以看到系统中有哪些用户。

3)net user administrator,可以查看指定用户的信息,比如上次登录时间。

4)net localgroup administrators 查看本地管理员组

2、隐藏用户

隐藏用户(username$)不能在 net user 和控制面板中看到。

1)WIN + R,输入 lusrmgr.msc ,打开本地用户和组,可以看到系统中的所有用户,包括隐藏用户。

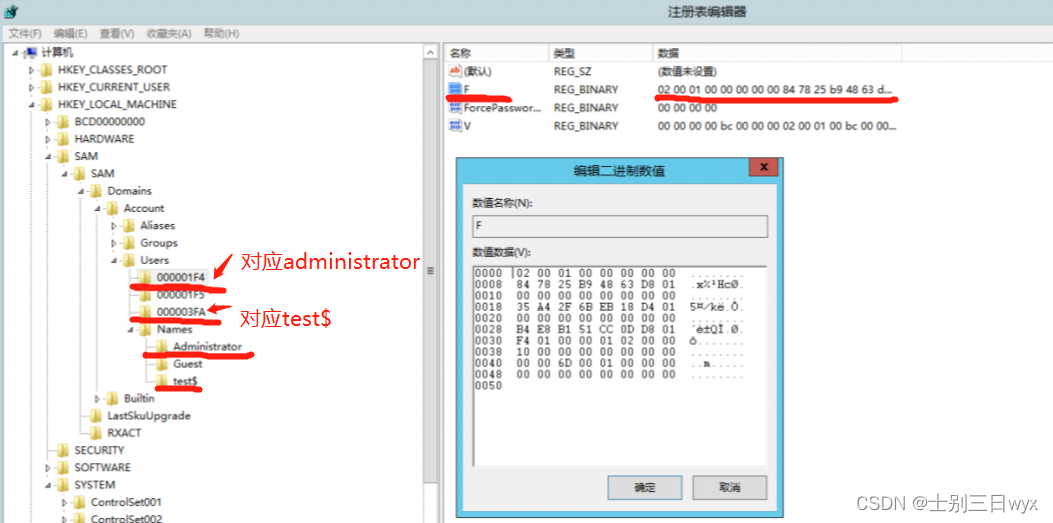

2)WIN + R,输入 regedit ,打开注册表,找到\HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Names

这个路径,可以看到系统中的所有用户,包括隐藏用户。

3、克隆账户

克隆账户通过修改注册表中的F值,使隐藏用户在不加入管理员组的情况下拥有管理员权限。

可以到注册表\HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Names中,查看是否有隐藏用户(username$),如果有,就看这个用户对应的F值和administrator对应的F值是否相同,如果相同,就是克隆账号。

二、日志分析

日志可以高效的帮助我们分析、溯源攻击事件。

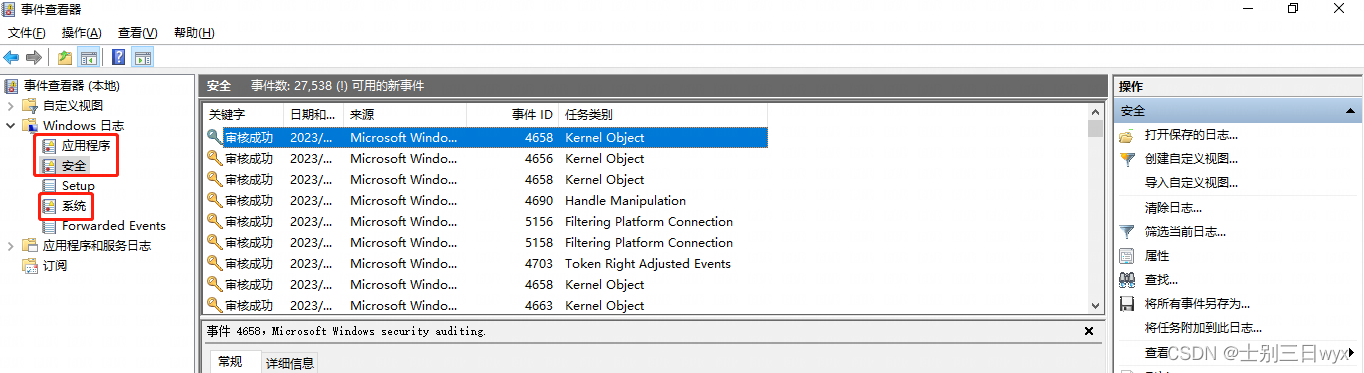

1、Windows系统日志

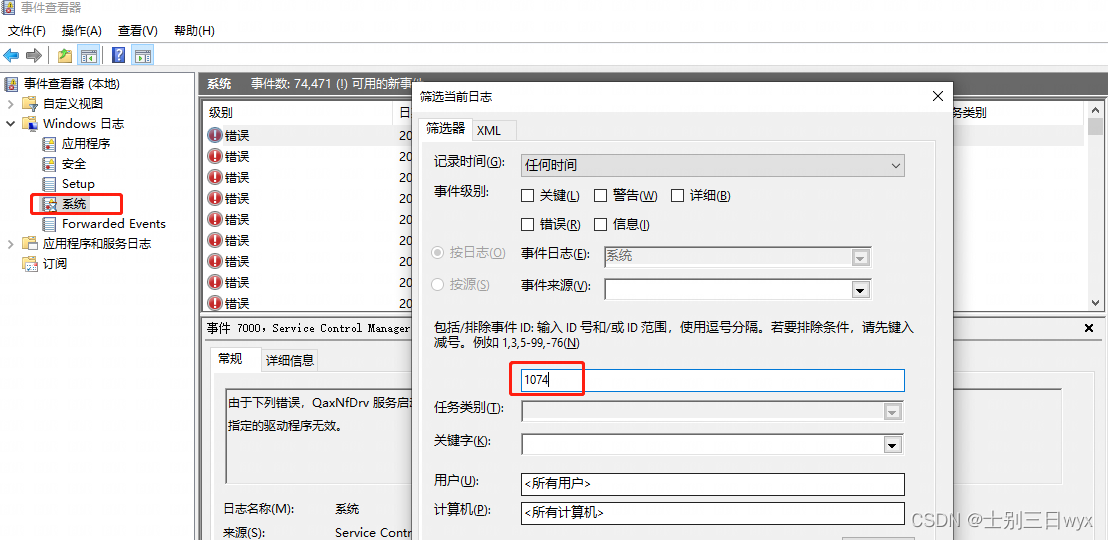

1)WIN + R,输入 eventvwr,打开事件查看器。

2)右键系统或安全日志 - 【筛选当前日志】,根据事件ID(Event id)筛选日志,快速定位入侵事件。

系统日志:记录系统组件的事件,比如驱动程序信息、应用程序崩溃信息等数据丢失的情况。

- 12 系统启动

- 13 系统关闭

- 6005 事件日志服务已启动

- 6006 事件日志服务已停止

安全日志:记录系统安全相关的事件,比如用户登入登出、资源使用、策略更改等。

- 1102 清理审计日志

- 4624 账号登录成功

- 4625 账号登录失败

- 4768 Kerberos身份验证

- 4769 Kerberos服务票证请求

- 4776 NTLM身份验证

- 4672 赋予特殊权限

- 4720 创建用户

- 4726 删除用户

- 4728 将成员添加到启用安全的全局组中

- 4729 将成员从安全的全局组中删除

- 4732 将成员添加到启用安全的本地组中

- 4733 将成员从启动安全的本地组中删除

- 4756 将成员添加到启用安全的通用组中

- 4757 将成员从启用安全的通用组中删除

- 4719 系统审计策略修改

应用程序日志:记录应用程序产生的事件,包括微软开发的应用程序和第三方开发的基于系统的应用程序。

2、Web日志

从Web应用日志中,可以分析攻击者在什么时间、使用哪个IP,访问了哪个网站,反推出攻击路径。

1)IIS日志通常存放在%systemroot%\system32\logfiles\W3SVC1\目录。

2)Apache日志存放在<Apache安装路径>/apache/logs/ 目录,access.log/error.log。

3)Tomcat日志存放在<Tomcat安装路径>/logs 目录

4)WebLogic 8.x版本:WebLogic安装路径\user_projects\domains\;

WebLogic 9及以后版本:WebLogic安装路径\user_projects\domains\\servers\\logs\

5)Jboss日志存放在<Jboss安装路径>/server/default/log/

6)Nginx日志默认存放在/usr/local/nginx/logs,access.log/error.log。

三、网络分析

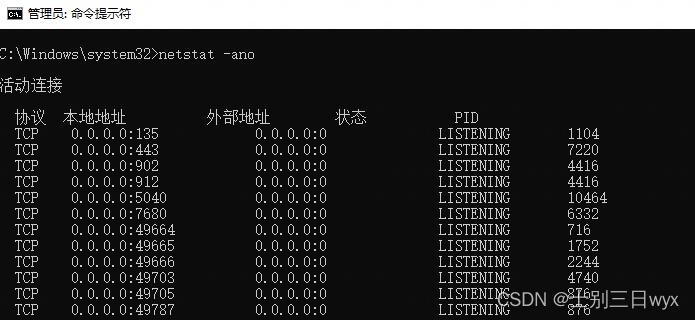

netstat -ano 查看网络连接,LISTENING表示监听状态。

netstat -ano | findstr "443" 查看指定端口的连接状态。

四、进程服务

1)tasklist 命令查看计算机上的进程。

tasklist /v 显示详细信息(所有字段)

tasklist /svc 显示进程和服务的对应关系

tasklist /m 显示加载的DLL文件

tasklist /m ntdll.dll 查看指定dll的调用情况

2)wmic process命令也可以查看进程,比tasklist更加详细

根据应用程序找PID:

wmic process where name=“cmd.exe” get processid,executablepath,name

根据PID找应用程序:

wmic process where processid=“12188” get processid,executablepath,name

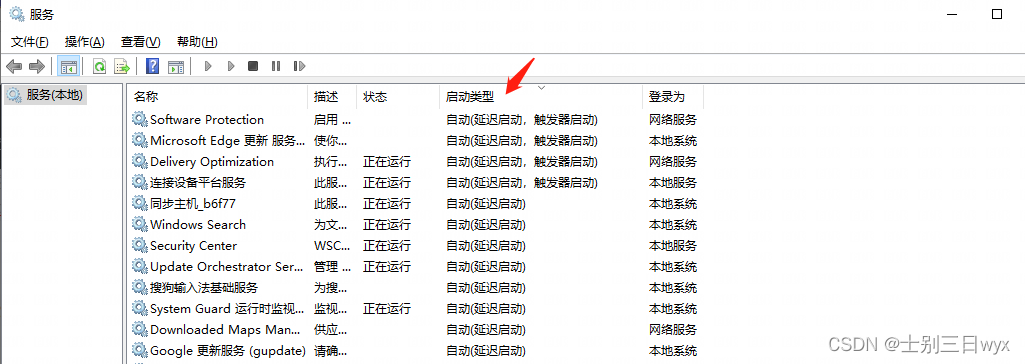

3)WIN +R,输入services.msc,打开服务工具,查看自启动的服务。

4)net start 查看当前运行的服务

5) net use 查看远程连接

五、启动项

为了防止被控机器失联,很多恶意程序会把自己添加到系统启动项中,在开机时自动运行。

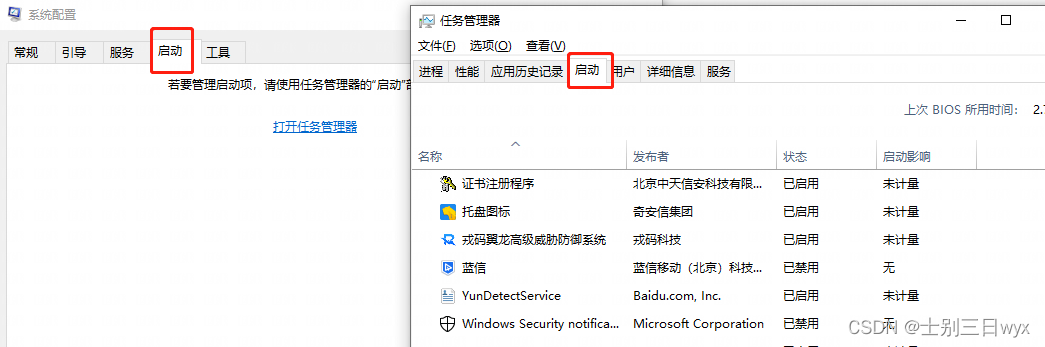

1)WIN + R,输入msconfig,查看启动项中是否有异常的启动项目,有则禁用。

WIN10移动到任务管理器里面了。

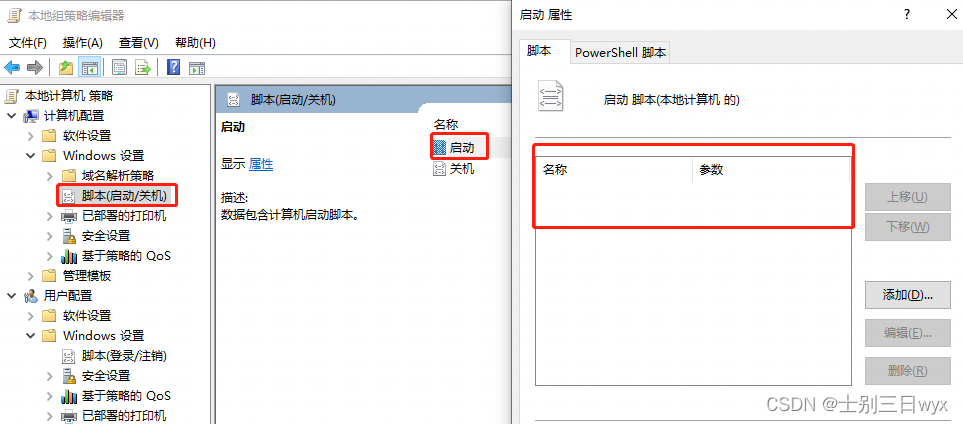

2)WIN + R,输入gpedit.msc,打开本地组策略编辑器,检查是否有异常的启动脚本。

3)WIN + R,输入regedit,打开注册表,重点看下面这三个地方(第一个是用户设置的启动项,后两个是系统设置的启动项)。

\HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

\HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\Run

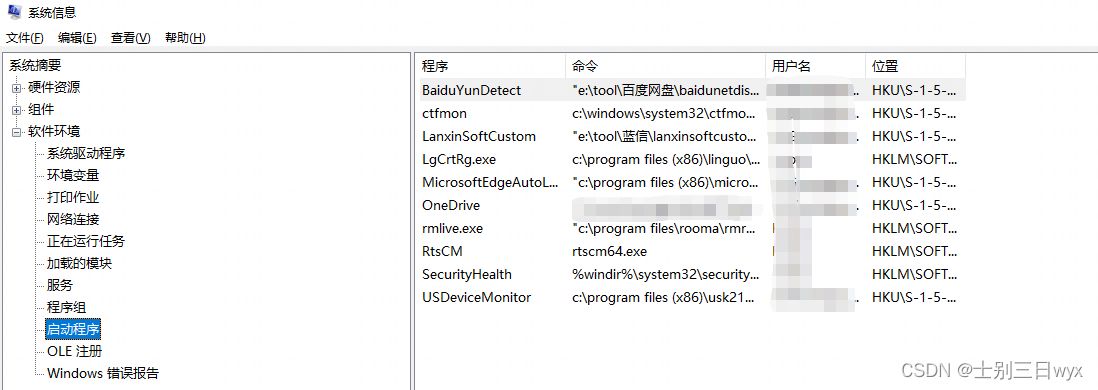

4)WIN + R,输入msinfo32,打开系统信息工具,检查是否有异常的启动程序。

5)左下角【开始】-【所有程序】-【启动】,打开是一个目录,检查里面有没有异常启动项。

六、计划任务

很多恶意程序会把自己添加到计划任务中,在固定时间启动。

1)WIN + R,输入taskschd.msc,打开任务计划程序,检查是否有异常的计划任务。

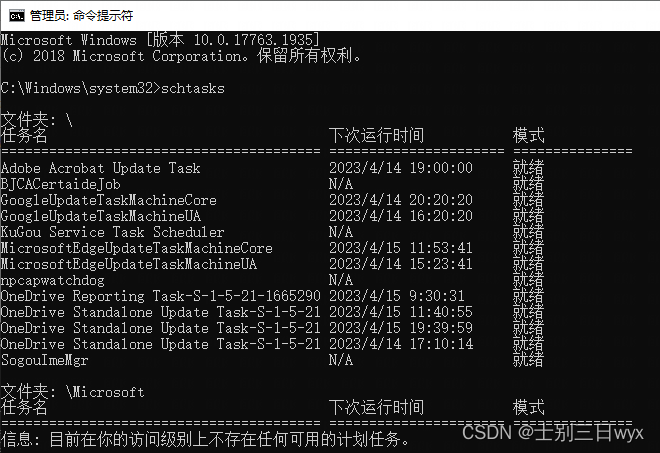

2)打开cmd,输入schtasks,默认展示所有的计划任务(和tasksched同步)。

七、敏感文件目录

Windows系统有很多敏感目录,可以帮助我们寻找攻击路径。

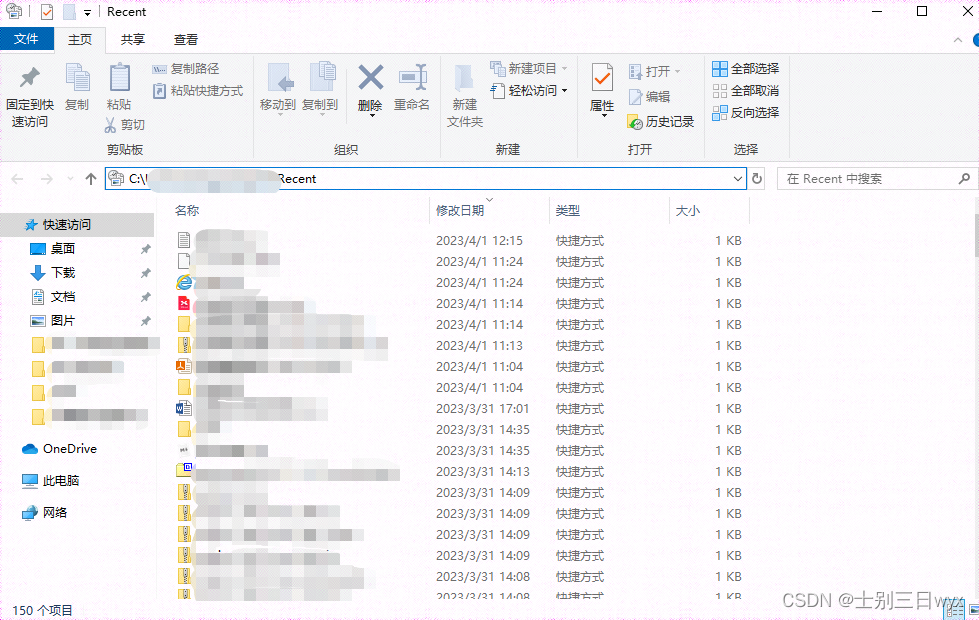

1)WIN + R ,输入 %UserProfile%\Recent,打开Recent目录,这里记录了最近打开的文件。

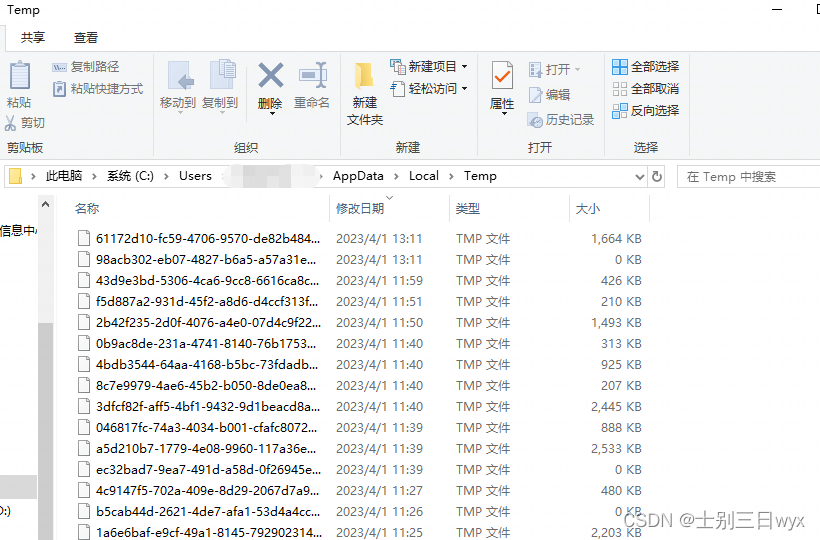

2)WIN + R ,输入 %temp%,打开Windows的临时目录,里面的文件默认拥有当前登录用户的读写权限,常被用来提权,重点检查exe、dll、sys文件,或者特别大的文件。

将可疑文件上传到沙箱或情报中心分析,比如:

- 奇安信威胁情报中心:

https://ti.qianxin.com/ - VT文件分析平台:

https://www.virustotal.com/gui/home/upload

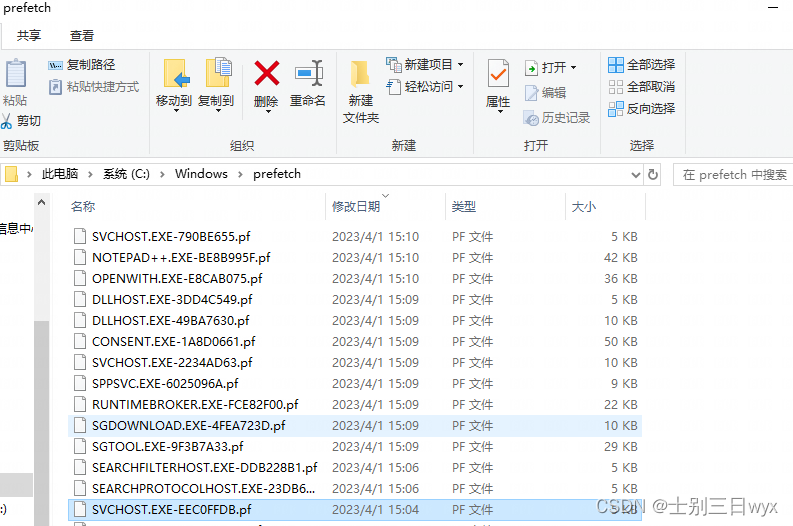

3)WIN + R ,输入 %systemroot%\Prefetch,打开预读取文件夹,这里会缓存访问过的文件,以便下次访问时可以更快的加载。

4)查看浏览器的浏览记录、下载记录、Cookie信息进行协助分析。

5)使用相关工具查杀可疑文件。

服务器通常会安装杀毒软件,全盘扫描即可,如果没装就装一个。

杀毒软件一般不会做驱动对抗,如果怀疑是驱动类型的病毒,需要用专杀工具(奇安信顽固病毒专杀工具、360急救箱等)。

6)certutil -hashfile shell.php MD5 计算样本MD5

%WINDIR%

%WINDIR%\SYSTEM32

%localappdata%

%appdata%

评论送书

评论区留言即可参与抽奖,包邮送书《从零开始读懂Web3》。

立体拆解Web3,历史、技术、应用、趋势全掌握;小白入局Web3,了解工作、学习、创业新范式;Web3重构世界,不止于科技,更是一种思潮。所有这一切,都在重构我们的工作与生活,让我们从零开始,一起走进新一代互联网的世界。