版权声明

- 本文原创作者:谷哥的小弟

- 作者博客地址:http://blog.csdn.net/lfdfhl

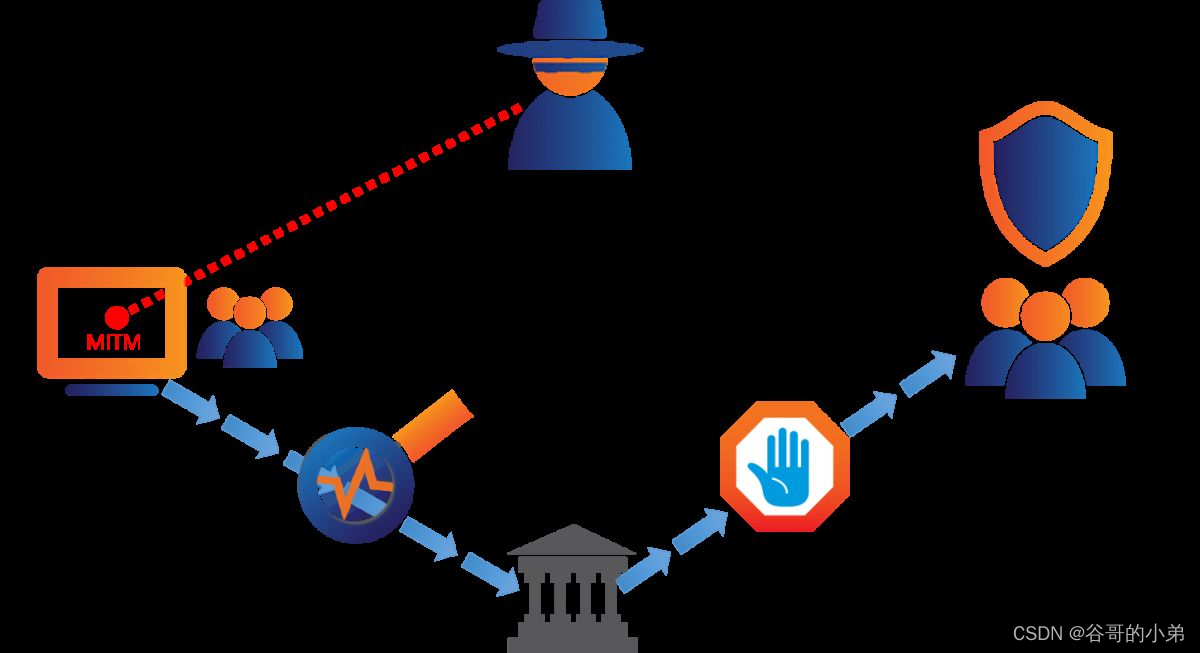

黑客与白帽子

有的童鞋觉得黑客和白帽子是同一回事儿,其实不然;而且,他们的工作方式与目标也有很大的差异。

黑客是指一群专门使用计算机技术进行攻击、侵入、破解和窃取信息的人。黑客有时也被分为"好黑客"(白帽子)和"坏黑客"(黑客),前者通常从事安全领域内的活动,协助维护系统和网络的安全;后者则利用技术手段获取非法利益或者破坏互联网安全。黑客可以通过各种途径攻击计算机系统,比如利用漏洞进行攻击、暴力破解密码、通过社交工程手段获取用户账户信息等。黑客攻击的目标广泛,可以是政府机构、银行、医院、公司、个人电脑等。黑客攻击造成的损失不仅仅是经济上的,还可能带来个人隐私泄露或者国家安全问题。

白帽子(White Hat)是指一种专门从事网络、计算机技术防御的人,他们主要针对系统中的安全漏洞进行检测与修复。白帽子可以识别计算机系统或网络系统中的安全漏洞,但通常不会恶意去利用这些漏洞,而是将发现的漏洞提交给对应的SRC (Security Response Center) 或软件厂商,帮助他们修补漏洞,提高系统的安全性。白帽子通常受雇于各大公司,担任网络安全工程师、安全顾问等职位。与黑帽子(也称黑客)不同,白帽子专注于保护网络安全,积极遵守法律法规,在合法的范围内进行技术研究和安全测试。

网站攻击主要手段概述

是常见的几种网站攻击的主要手段:

-

SQL注入攻击:攻击者通过在URL或表单中输入恶意代码,从而获取数据库中的敏感信息,甚至可以控制整个网站。

-

XSS攻击:攻击者通过在网站上注入恶意脚本,从而窃取用户的敏感信息或者绕过访问限制等。

-

CSRF攻击:利用用户对某些网站的信任,在用户不知情的情况下,伪造请求来完成一些非法操作,如提交表单或发送电子邮件。

-

DDos攻击:攻击者利用大量的计算机或网络设备向目标网站发送请求,耗尽其带宽和系统资源,使其停止服务或无法正常工作。

-

文件上传漏洞:攻击者通过上传恶意文件,如木马或病毒,获取网站服务器控制权。

以上只是一些常见的网站攻击手段,不同的攻击者使用不同的技巧进行攻击,因此网站安全需要多层次的防御措施,包括但不限于Web Application Firewall、验证码、HTTPS协议加密和输入过滤等。

SQL注入攻击

SQL注入攻击是指攻击者通过在Web应用程序中注入恶意的SQL语句,从而执行非授权的数据库查询,获取敏感数据或者实现越权操作的一种攻击方法。很多Web应用程序使用的是后台数据库来存储、调取数据,并且在不同的用户间根据不同的需求进行区分显示。但是由于一些不当的编码或者安全设置,攻击者可以将自己构造的SQL语句通过URL参数、表单提交等方式注入到应用程序中。

通过SQL注入攻击,攻击者可以绕过登录验证机制,通过猜测用户名和密码进入系统;还可以窃取用户的敏感信息,如信用卡号、社保号、个人密码等;对于网站管理员,SQL注入攻击甚至可以让攻击者获得对数据库的完全控制权。

为避免SQL注入攻击,开发人员需要在应用程序设计、开发和测试的各个阶段进行细致的排查,遵守安全规范并采取相应的安全措施。例如限制用户权限、过滤输入、使用参数化查询、关闭错误信息提示等。同时,使用Web应用程序防火墙(WAF)也是一种有效地防范SQL注入攻击的措施。

XSS攻击

Cross-Site Scripting (XSS) 攻击是指攻击者在 Web 应用中注入恶意脚本或代码,使其被其他用户在浏览页面时执行,从而达到攻击的目的。这种攻击方式通常是通过在 Web 页面中插入由攻击者构造的恶意代码,然后让受攻击的用户浏览,导致在受害者浏览器中执行该恶意代码。

根据来源,XSS 攻击通常被分为三类:反射型 XSS 攻击、存储型 XSS 攻击、和 DOM-based XSS 攻击。其中,反射性 XSS 主要是通过构造包含攻击代码的链接来诱导用户点击;存储型 XSS 主要是攻击者将恶意代码存储在服务端,使得所有访问该页面的用户都会触发恶意代码;DOM-based XSS 则是利用客户端的脚本代码,修改了浏览器的原始数据,使其运行恶意代码,并达到攻击的目的。

XSS 攻击能够窃取用户的敏感信息、劫持用户的会话、以及篡改网站的内容等,给用户和网站带来极大的危害。为避免 XSS 攻击,开发人员需要在应用程序设计、开发和测试的各个阶段进行细致的排查,采用防护措施,如数据过滤、编码输出、设置 HTTP 头部等,以确保应用程序的安全和稳定。

CSRF攻击

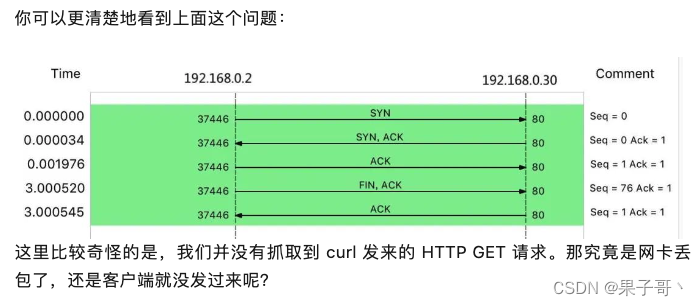

跨站请求伪造(CSRF)攻击是指攻击者诱导被害人进入第三方网站,在第三方网站中,利用被害人已经登录了其他网站的身份,在第三方网站中发起对被害人已经登录过的其他网站的请求,从而在不知情的情况下在被害人的账户内执行非法操作的一种攻击方式。CSRF攻击可以通过各种方式进行,如邮件、图片、视频、网络聊天等。

CSRF攻击的原理是利用被攻击网站的漏洞或者缺陷,使得攻击者可以控制被害人在操作时携带特定的cookie信息,然后利用这些cookie信息实施非法操作。由于该攻击利用了用户已经登录的账户信息,所以很难被用户察觉到。

为了防止CSRF攻击,Web应用程序需要对访问的来源和身份进行区分和验证,如使用验证码、加入token验证机制等。同时,用户也需要注意保护自己的账户信息,如避免将密码泄露给他人、不要轻信不明邮件、及时更新防病毒软件等。

DDos攻击

DDoS(Distributed Denial of Service,分布式拒绝服务攻击)是一种网络攻击方式,通过使用多个计算机或设备同时向目标服务器发送大量流量或请求,造成网络服务瘫痪或不可用的情况。

DDoS攻击往往利用了网络通信协议的漏洞,使得攻击者可以伪造大量的请求包或数据包,通过向受害者服务器发送海量数据流量,导致服务器资源被耗尽,从而使得正常用户无法访问受害者的网站或者其他服务。

DDoS攻击的危害非常大,它可以导致目标服务器瘫痪,无法承担正常的网络服务,甚至可能会造成严重的财产损失和声誉影响。为了避免DDoS攻击,网站管理员需要采取有效的措施,如增加网络带宽、使用专门的防火墙和安全设备、限流、过滤异常流量等,以保障网络安全。同时,也需要加强监测和响应机制,及时发现和处理威胁,以避免更大的损失。

文件上传漏洞

文件上传漏洞是一种安全漏洞,它是由于程序员在对用户文件上传部分的控制不足或处理缺陷,导致攻击者能够上传可执行的动态脚本文件到服务器上,从而获取对服务器执行命令的权限。攻击者可以上传包含恶意代码的文件,如WebShell、木马等,这些文件被上传后可能会造成严重的后果。该漏洞在业务应用系统中出现概率较高,因为文件上传功能在业务应用系统中很常见,而如果在系统设计中忽略了相关的安全检查,则容易导致文件上传漏洞。