cyberdefenders------------Insider

防守更聪明,而不是更难

0x01 前言

CyberDefenders 是一个蓝队培训平台,专注于网络安全的防御方面,以学习、验证和提升网络防御技能。使用cyberdefenders的题目来学习恶意流量取证,题目来自真实环境下产生的流量,更有益于我们掌握取证的流程和相关工具的使用,学习攻击者的攻击思路以便于防御者给出更好的解决办法。

0x02 题目简介

题目链接

https://cyberdefenders.org/blueteam-ctf-challenges/64#nav-questions

解压密码

cyberdefenders.org

案情介绍

Karen进入“TAAUSAI”工作后,开始在公司内部进行一些不法活动。“TAAUSAI”聘请你开始调查此案。您获取了一个磁盘映像,发现 Karen 在她的机器上使用 Linux 操作系统。分析 Karen 计算机的磁盘映像并回答提供的问题。

推荐工具

- 谷歌

- FTK

前置知识

linux的目录结构

-

/bin:

bin 是 Binaries (二进制文件) 的缩写, 这个目录存放着最经常使用的命令。 -

/boot:

这里存放的是启动 Linux 时使用的一些核心文件,包括一些连接文件以及镜像文件。 -

/dev :

dev 是 Device(设备) 的缩写, 该目录下存放的是 Linux 的外部设备,在 Linux 中访问设备的方式和访问文件的方式是相同的。 -

/etc:

etc 是 Etcetera(等等) 的缩写,这个目录用来存放所有的系统管理所需要的配置文件和子目录。 -

/home:

用户的主目录,在 Linux 中,每个用户都有一个自己的目录,一般该目录名是以用户的账号命名的,如上图中的 alice、bob 和 eve。 -

/lib:

lib 是 Library(库) 的缩写这个目录里存放着系统最基本的动态连接共享库,其作用类似于 Windows 里的 DLL 文件。几乎所有的应用程序都需要用到这些共享库。 -

/lost+found:

这个目录一般情况下是空的,当系统非法关机后,这里就存放了一些文件。 -

/media:

linux 系统会自动识别一些设备,例如U盘、光驱等等,当识别后,Linux 会把识别的设备挂载到这个目录下。 -

/mnt:

系统提供该目录是为了让用户临时挂载别的文件系统的,我们可以将光驱挂载在 /mnt/ 上,然后进入该目录就可以查看光驱里的内容了。 -

/opt:

opt 是 optional(可选) 的缩写,这是给主机额外安装软件所摆放的目录。比如你安装一个ORACLE数据库则就可以放到这个目录下。默认是空的。 -

/proc:

proc 是 Processes(进程) 的缩写,/proc 是一种伪文件系统(也即虚拟文件系统),存储的是当前内核运行状态的一系列特殊文件,这个目录是一个虚拟的目录,它是系统内存的映射,我们可以通过直接访问这个目录来获取系统信息。

这个目录的内容不在硬盘上而是在内存里,我们也可以直接修改里面的某些文件,比如可以通过下面的命令来屏蔽主机的ping命令,使别人无法ping你的机器:echo 1 > /proc/sys/net/ipv4/icmp_echo_ignore_all -

/root:

该目录为系统管理员,也称作超级权限者的用户主目录。 -

/sbin:

s 就是 Super User 的意思,是 Superuser Binaries (超级用户的二进制文件) 的缩写,这里存放的是系统管理员使用的系统管理程序。 -

/selinux:

这个目录是 Redhat/CentOS 所特有的目录,Selinux 是一个安全机制,类似于 windows 的防火墙,但是这套机制比较复杂,这个目录就是存放selinux相关的文件的。 -

/srv:

该目录存放一些服务启动之后需要提取的数据。 -

/sys:

这是 Linux2.6 内核的一个很大的变化。该目录下安装了 2.6 内核中新出现的一个文件系统 sysfs 。

sysfs 文件系统集成了下面3种文件系统的信息:针对进程信息的 proc 文件系统、针对设备的 devfs 文件系统以及针对伪终端的 devpts 文件系统。

该文件系统是内核设备树的一个直观反映。

当一个内核对象被创建的时候,对应的文件和目录也在内核对象子系统中被创建。

-

/tmp:

tmp 是 temporary(临时) 的缩写这个目录是用来存放一些临时文件的。 -

/usr:

usr 是 unix shared resources(共享资源) 的缩写,这是一个非常重要的目录,用户的很多应用程序和文件都放在这个目录下,类似于 windows 下的 program files 目录。 -

/usr/bin:

系统用户使用的应用程序。 -

/usr/sbin:

超级用户使用的比较高级的管理程序和系统守护程序。 -

/usr/src:

内核源代码默认的放置目录。 -

/var:

var 是 variable(变量) 的缩写,这个目录中存放着在不断扩充着的东西,我们习惯将那些经常被修改的目录放在这个目录下。包括各种日志文件。 -

/run:

是一个临时文件系统,存储系统启动以来的信息。当系统重启时,这个目录下的文件应该被删掉或清除。如果你的系统上有 /var/run 目录,应该让它指向 run。

0x03 解题过程

0x03_1 这台机器上使用的是什么 Linux 发行版?

解题

思路:打开FTK软件查看boot文件夹下发现机器使用的linux发行版本为kali

答案

台机器上使用的 Linux 发行版是kali

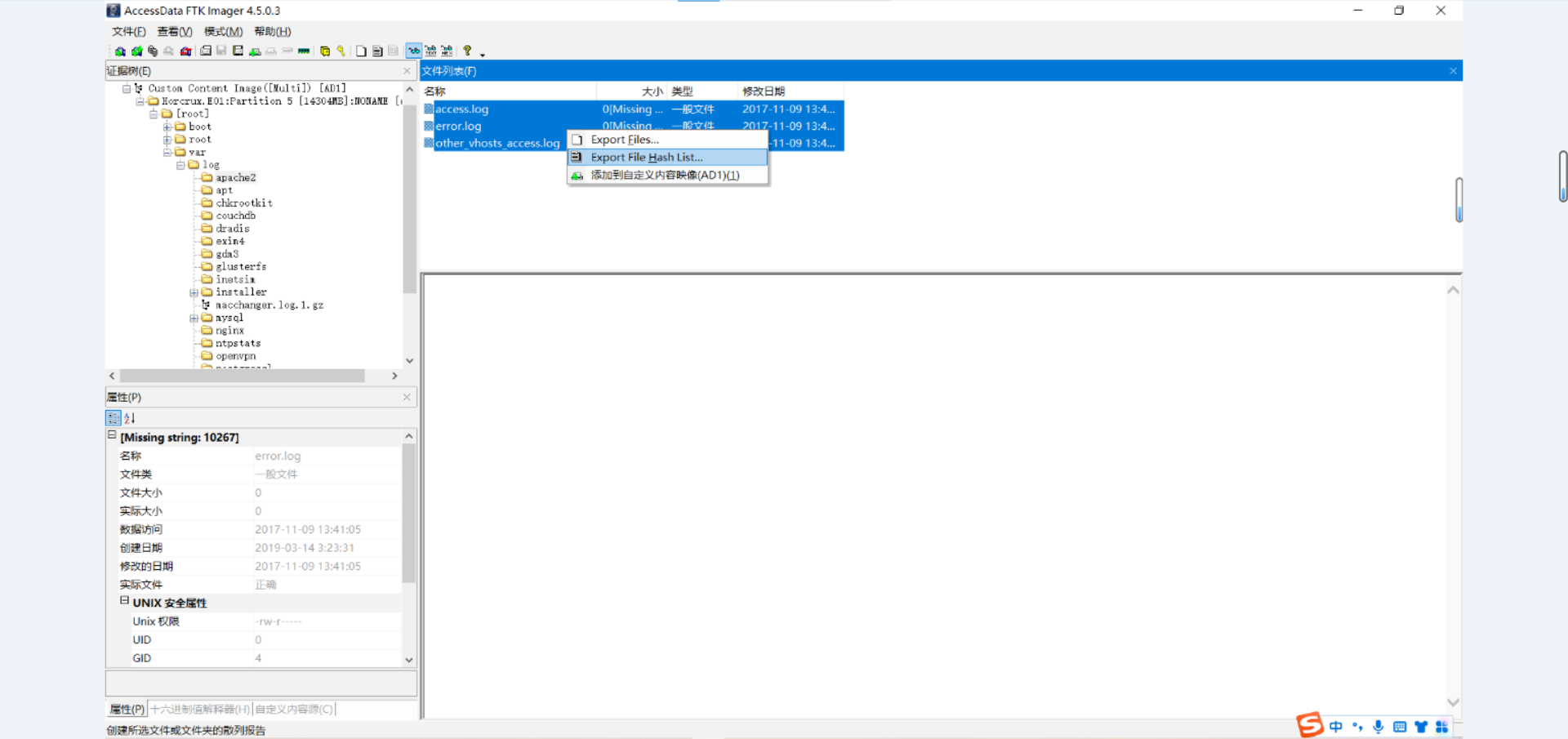

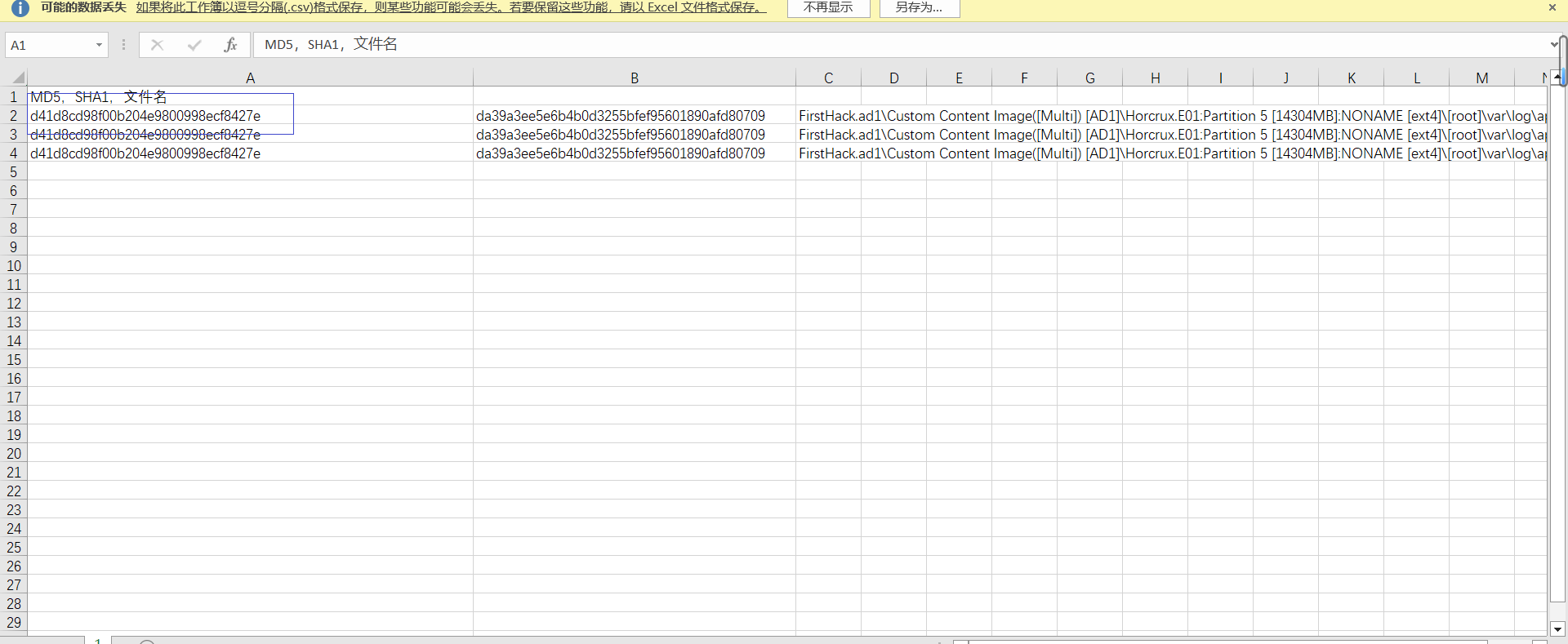

0x03_2 apache access.log 的 MD5 散列值是多少?

解题

思路:使用FTK软件发现路径**/root/root/var/log/apache2下的log文件,计算文件的hash**并导出到本地。

答案

apache access.log 的 MD5 散列值为d41d8cd98f00b204e9800998ecf8427e

0x03_3 据信下载了凭证转储工具?下载的文件名是什么?

解题

思路:FTK 检索**/root/root/Downlods/路径下的文件发现仅有mimikatz_trunk.zip**

答案

下载的文件名为mimikatz_trunk.zip

0x03_4 创建了一个超级机密文件。什么是绝对路径?

解题

思路:使用FTK查看history.sh可以看到linux终端上进行的一系列操作,发现创建了超级机密文件,绝对路径为:/root/Desktop/SuperSecretFile.txt

答案

绝对路径为:/root/Desktop/SuperSecretFile.txt

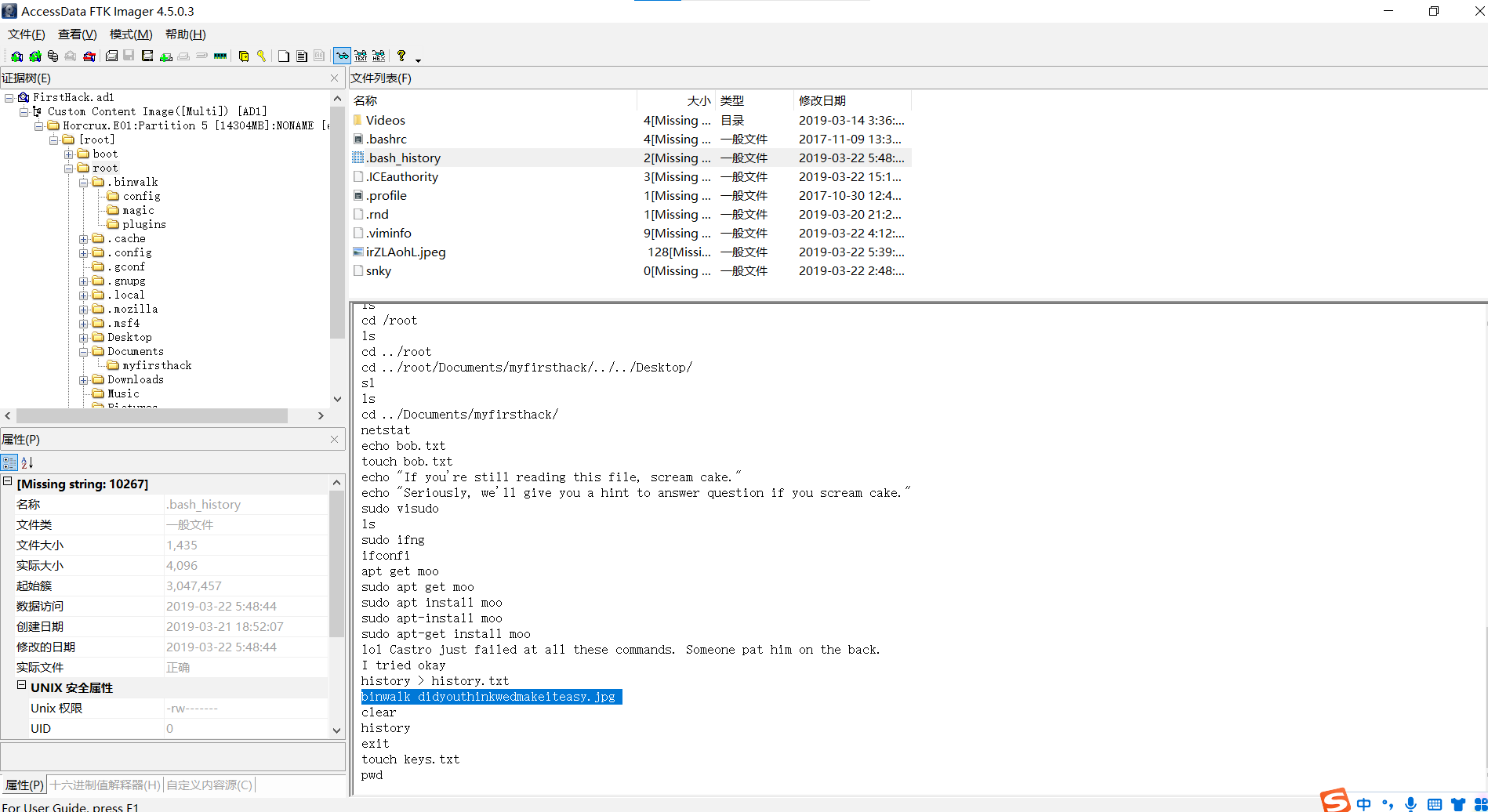

0x03_5 什么程序在执行过程中使用了diyouthinkwedmakeiteasy.jpg?

解题

思路:使用FTK查看history.sh可以看到linux终端上进行的一系列操作,发现binwalk 在执行的过程中使用了diyouthinkwedmakeiteasy.jpg

答案

binwalk程序在执行过程中使用了diyouthinkwedmakeiteasy.jpg

0x03_6 凯伦创建的清单中的第三个目标是什么?

解题

思路:在Desktop文件夹下发checklist文件,里面有凯伦的清单

答案

凯伦创建的清单中的第三个目标是Profit

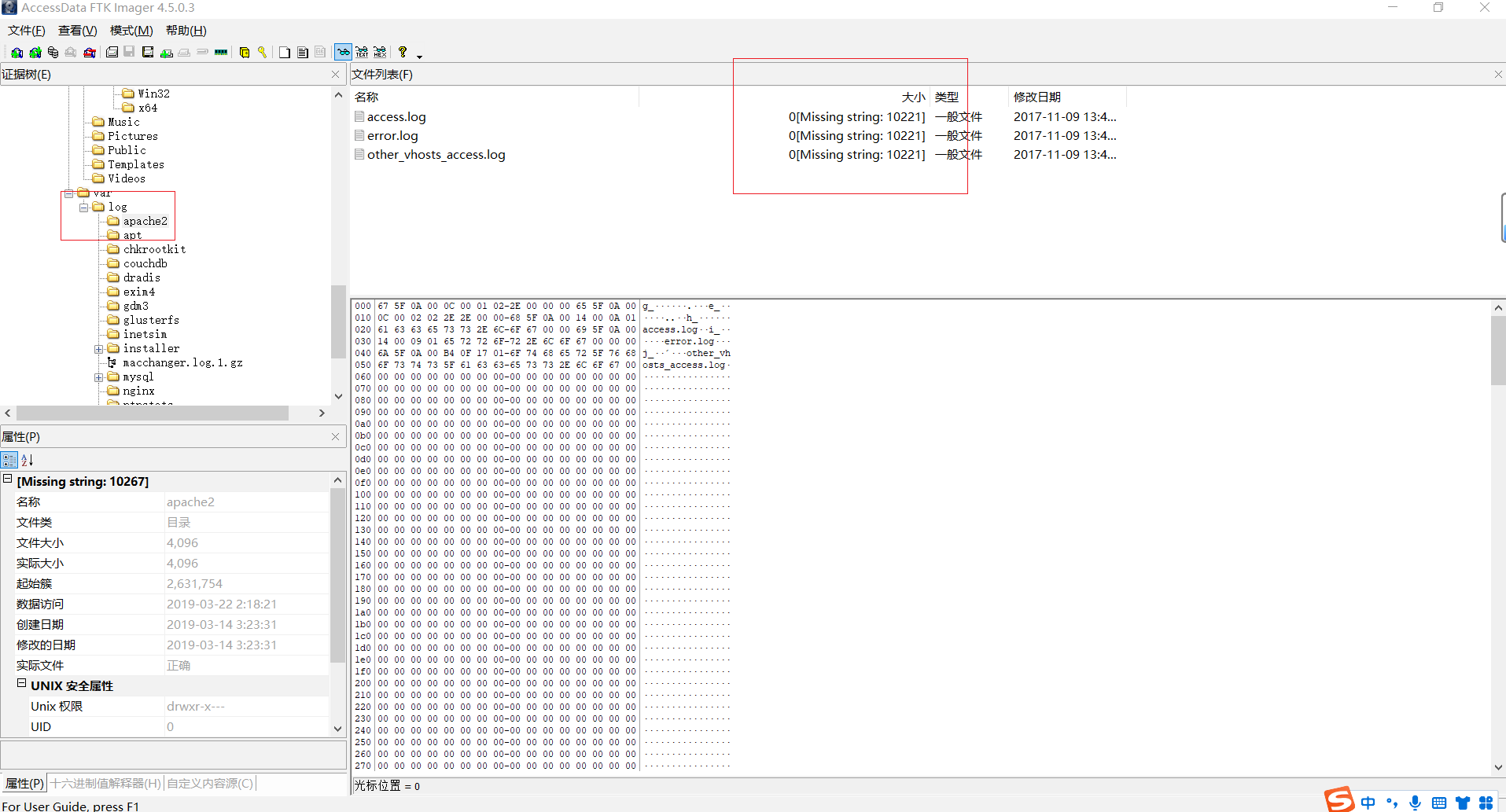

0x03_7 apache 运行了多少次?

解题

思路:查看Log文件夹下的apache2文件夹下的日志文件,发现文件大小均为0,所以猜测Apache运行了0次,输入答案正确

答案

apache 运行了0次

0x03_8 据信这台机器被用来攻击另一台机器。什么文件可以证明这一点?

解题

思路:在root 文件下存在一个图片文件可看出这台机器正在攻击别的机器

答案

irZLAohL.jpeg可以证明这一点。

0x03_9 在 Documents 文件路径中,据信 Karen 通过 bash 脚本嘲讽了一位计算机专家同行。卡伦在嘲讽谁?

解题

思路:查看Documents 里的bash脚本,发现Karen 正在嘲笑Young

答案

卡伦在嘲讽Young

0x03_10 用户 su 多次在 11:26 root。他是谁?

解题

思路:想要查看root信息,需要查看日志log信息,在log文件夹下的auth.log,我们查询11:26,发现存在

答案

用户 su 多次在 11:26 root。他是postgres

0x03_11 根据 bash 历史,当前工作目录是什么?

解题

思路:使用FTK查看**.history.sh可以看到linux**终端上进行的一系列操作,发现当前的工作目录为

答案

当前的工作目录为**/root/Documents/myfirsthack/**