目录

一、协议层及其服务模型

ISO/OSI 七层参考模型

TCP/IP 参考模型

1. 网际协议栈(protocol stack)

2. 分层:逻辑通信

3. 协议分层与数据

二、攻击威胁下的网络

1. 植入恶意软件

2. 攻击服务器和网络基础设施

3. 嗅探分组

4. 伪装

5. 修改或删除报文

一、协议层及其服务模型

Q:为什么要分层?

① 清楚的结构允许我们对大型复杂系统定义其特定部分,探讨其各部分的关系。

② 模块化使得系统的维护和升级简化:改变其某一层服务的具体实现对系统其余部分透明,即不会对系统其余部分产生影响。

③ 分层的弊端:各层可能重复较低层功能等。

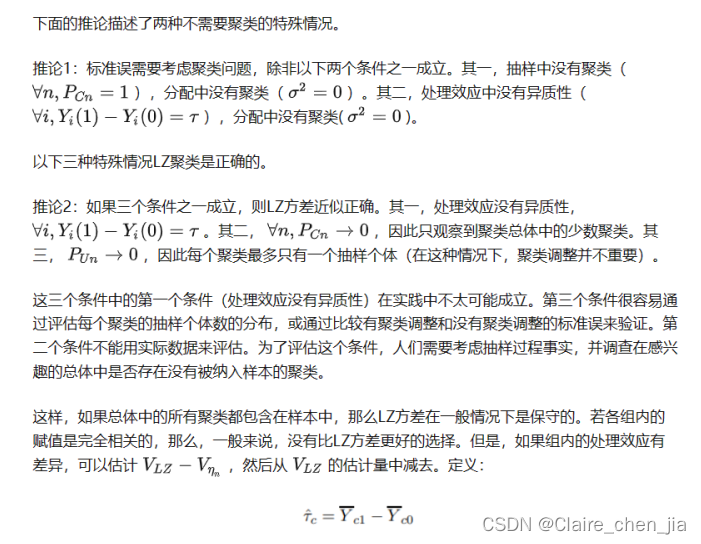

ISO/OSI 七层参考模型

国际标准化组织(International Organization for Standardization,简称为 ISO)

开放式系统互联通信参考模型(Open System Interconnection Reference Model,缩写为 OSI)

| 层号 | 层的名称 | 层的英文名称 | 层的英文缩写 |

|---|---|---|---|

| 7 | 应用层 | Application | A |

| 6 | 表示层 | Presentation | P |

| 5 | 会话层 | Session | S |

| 4 | 传输层 | Transport | T |

| 3 | 网络层 | Network | N |

| 2 | 数据链路层 | Data Link | DL |

| 1 | 物理层 | Physical | PL |

TCP/IP 参考模型

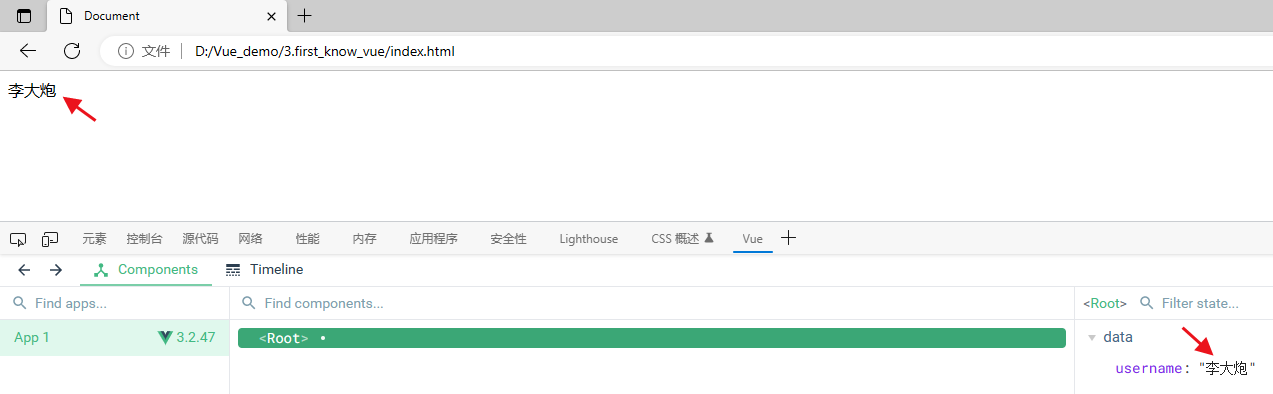

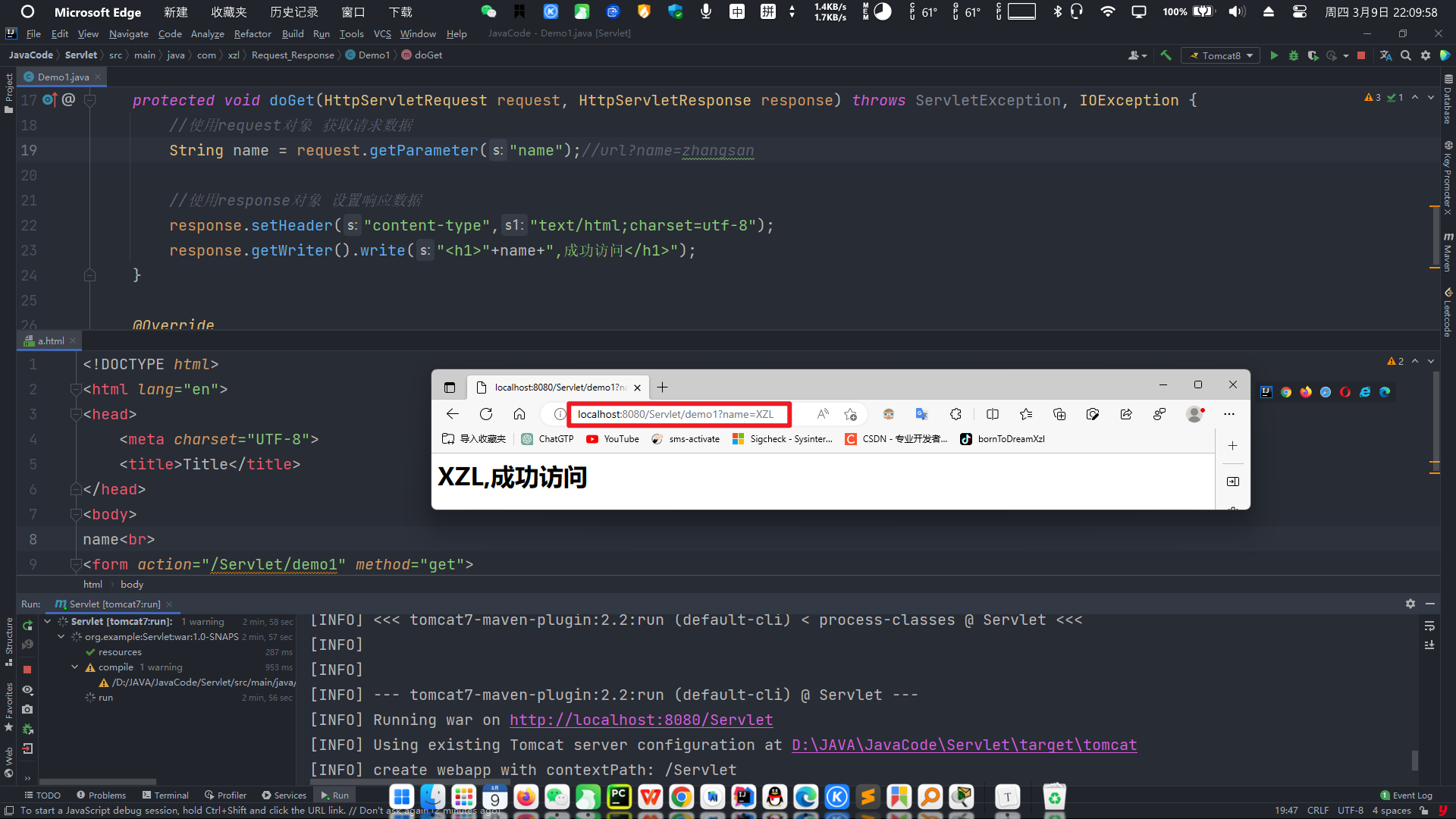

左为层次,右为实际对应的功能。

1. 网际协议栈(protocol stack)

| 层的名称 | 层的功能 | 层的协议 | 数据的名称 |

|---|---|---|---|

| 应用层(application) | 支持网络应用和报文传送 | FTP,SMTP,STTP | message |

| 传输层(transport) | 主机进程间数据段传送 | TCP,UDP | segment/message/datagram |

| 网络层(network) | 主机(源目标节点)间分组传送 | 主要是 IP 协议,路由协议等 | packet |

| 链路层(link) | 相邻网络节点间的数据帧传送 | PPP,Ethernet 等 | frame |

| 物理层(physical) | 物理介质上的比特传送 | bit |

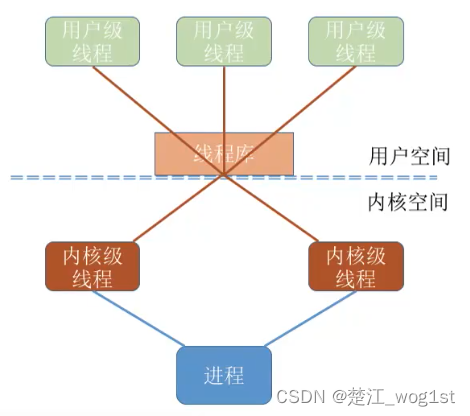

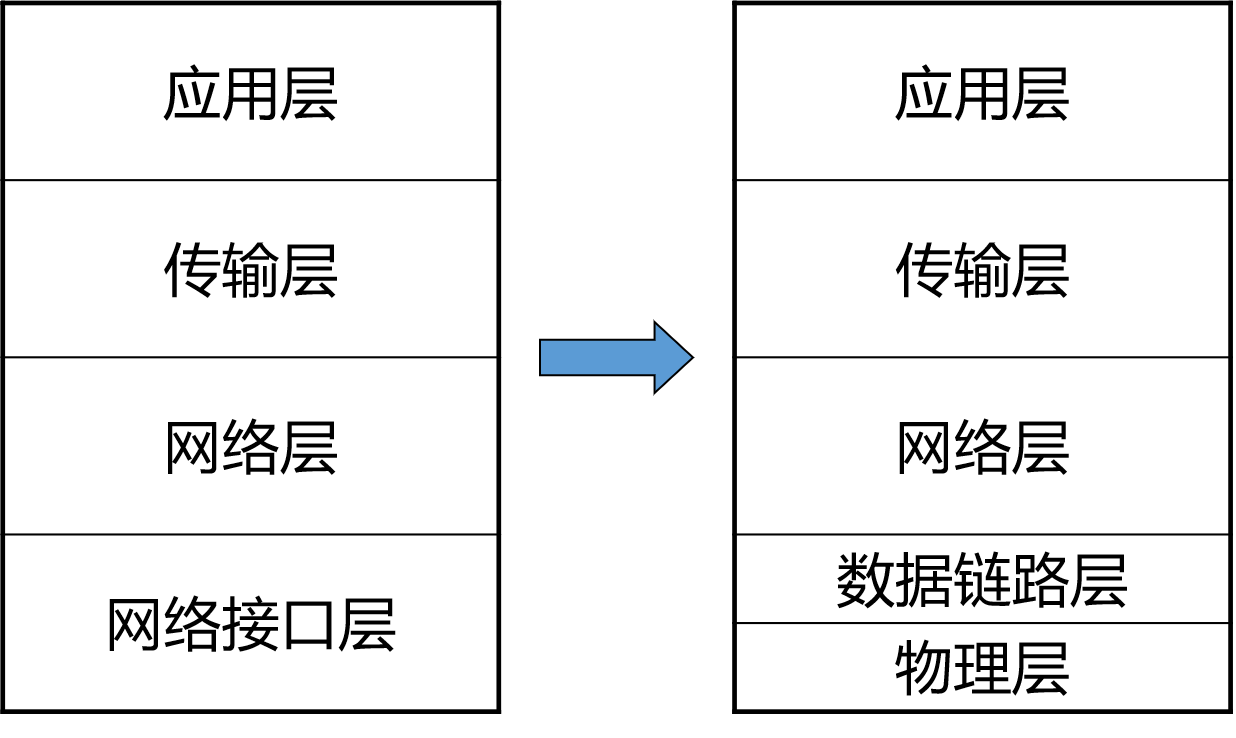

2. 分层:逻辑通信

实体:定义自身功能的硬软件的集合。

两台计算机上所属同一层的程序、进程或实体称为该层的对等程序、对等进程或对等实体。

各层次的特点

① 采用分布式。

② 在各节点的网络实体(entities)实现了各层的功能。

- 主机实现5层功能,路由器和交换机实现2-3层功能。

③ 网络实体完成功能动作,对等实体交换消息。

- 计算机网络实现对等实体之间的通讯。

由于各层所需服务由其下一层提供,因此若要使用应用层,则需实现所有层次。

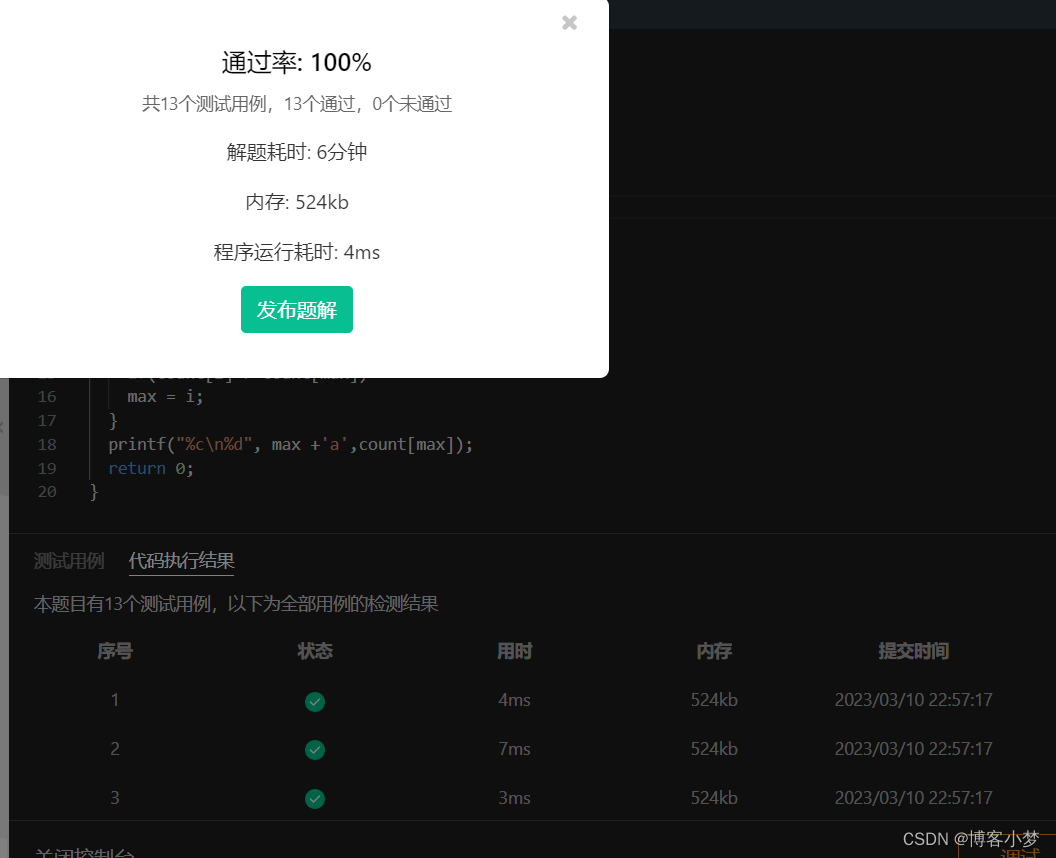

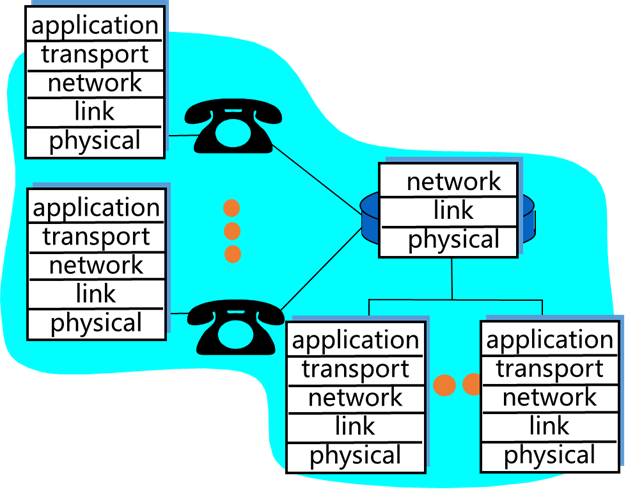

3. 协议分层与数据

各层发送方从上层到下层传递数据,接收方从下层到上层传递数据。

- 发送方添加头部信息创建新的数据单元,接收方去掉头部信息。

- 传递新的数据单元到下层或上层。

- 各层传送不同的协议数据单元 PDU(protocol data unit)。

实际过程

二、攻击威胁下的网络

网络并非安全,攻击者试图攻击与因特网相连的计算机,侵犯我们隐私,危及我们的数据安全。

攻击方式:

- 植入恶意软件

- 攻击服务器和网络基础设施

- 嗅探分组

- 伪装

- 修改或删除报文

1. 植入恶意软件

病毒:潜伏,自我复制,破坏。

蠕虫:主动在网络中传播的病毒。

僵尸网络:通过各种手段在大量计算机中植入特定的恶意程序,使控制者能够通过相对集中的若干计算机直接向大量计算机发送指令的攻击网络。攻击者通常利用这样大规模的僵尸网络实施各种其它攻击活动。

2. 攻击服务器和网络基础设施

拒绝服务攻击(DoS)

三种类型

- 弱点攻击

- 带宽洪泛

- 连接洪泛

3. 嗅探分组

分组嗅探器:记录每个流经的分组拷贝的被动接收机。

容易受到攻击的网络:无线网络和以太网 LAN 。

4. 伪装

生成具有任意源地址、分组内容和目的地址的分组,然后将这个人工制作的分组传输到因特网中

将具有虚假源地址的分组注入因特网的能力称为 IP 哄骗。

解决方法:采用端点鉴别机制。

5. 修改或删除报文

中间人攻击