全球网络与安全融合领域领导者Fortinet®(NASDAQ:FTNT),近日发布《2022 下半年度全球威胁态势研究报告》。报告指出,相对于组织攻击面的不断扩大以及全球威胁态势的持续演进,网络犯罪分子设计、优化技术与战术的能力也随之与日俱增,全球各行业及各类规模企业将持续面临重大风险。

2022 下半年度

全球威胁态势研究报告

七大发现

01

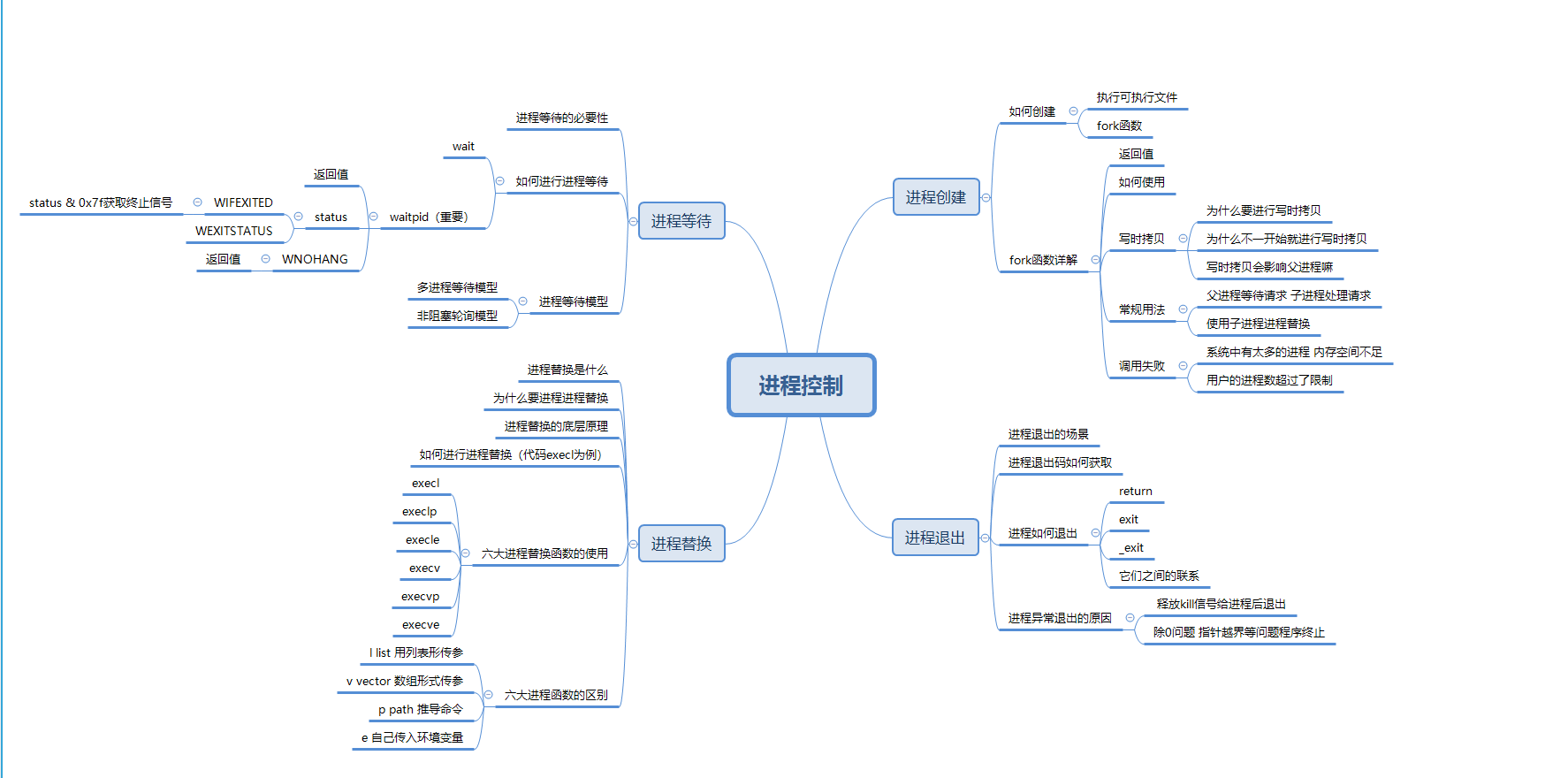

2022 年破坏性雨刷恶意软件等类似APT攻击数量激增

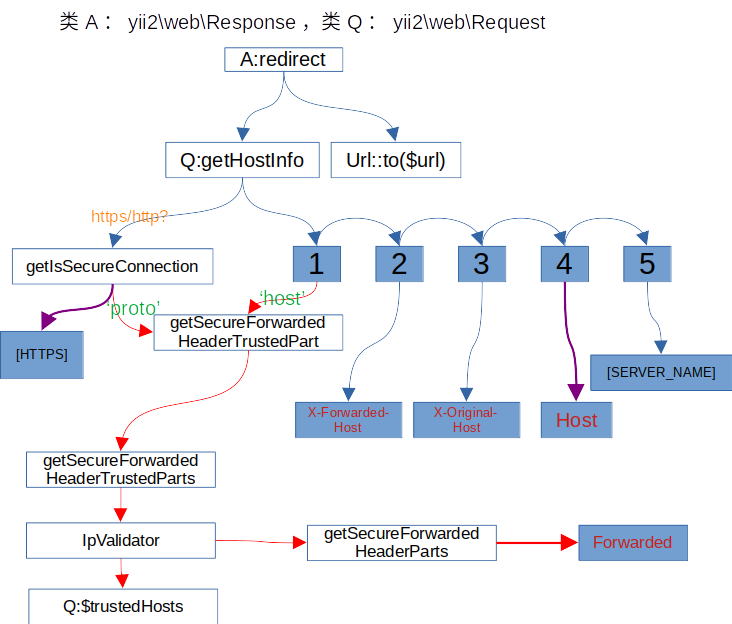

雨刷恶意软件分析数据揭示,网络攻击者已惯于利用破坏性攻击技术,持续攻击潜在特定目标。此外,由于互联网边界的不断扩展,网络攻击者可肆意利用网络犯罪即服务(CaaS)模式轻松扩展此类攻击。

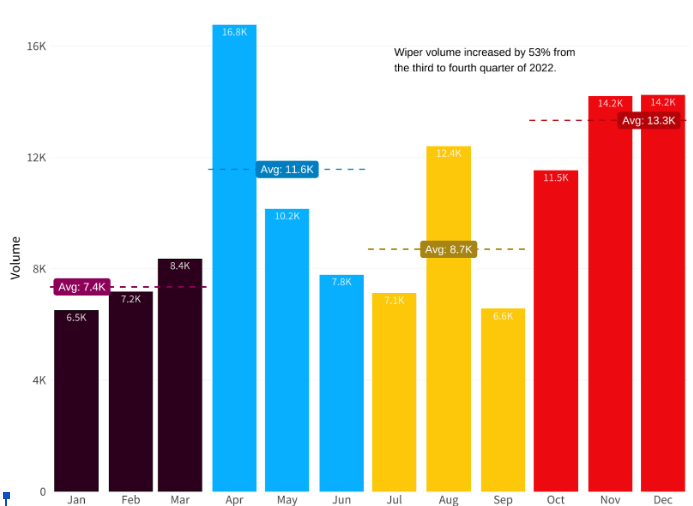

2022 上半年,FortiGuard Labs(Fortinet全球威胁研究与响应实验室)已在局部地区发现数个全新雨刷恶意软件变体。截至年底,雨刷恶意软件已开始在多个国家肆意横行,仅三、四季度,雨刷恶意软件活动量激增达 53%。值得关注的是,恶意软件正迅速沦为网络犯罪集团的有力破坏工具,并逐渐蔓延至全球各个地区。据攻击活动跟踪数据显示,破坏性雨刷恶意软件在第四季度依然活跃,也未有放缓迹象。这一趋势表明任何组织都可能沦为不法分子的潜在攻击目标,而非仅限于局部地区及周边国家企业组织。

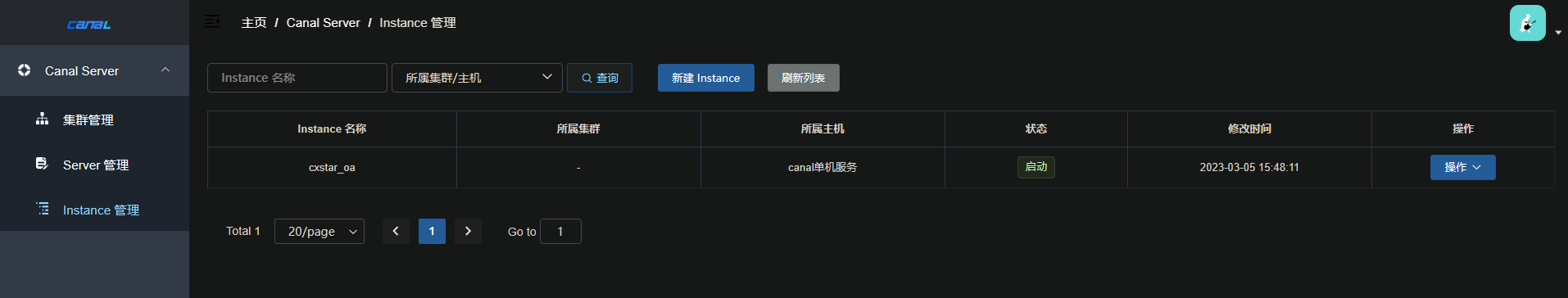

雨刷恶意软件攻击数量趋势图

02

CVE映射表明,漏洞红区助力CISO精准判定威胁优先级

分析漏洞利用趋势,有助于深入剖析网络犯罪分子感兴趣的攻击目标、未来使用的攻击手段以及正积极瞄准的攻击目标。FortiGuard Labs 掌握大量已知漏洞信息,经数据富集分析,即可快速实时识别已被主动利用的安全漏洞,并跨整个攻击面绘制攻击活跃区域风险图。

2022 下半年,在规模化企业中已检测的漏洞总数中,位于端点并频繁受到威胁攻击的漏洞数不足 1%。然而,这种攻击活跃度反而有助于首席信息安全官,通过活跃攻击面威胁情报信息精准定位“红区”所在,从而精准判定优先缓解威胁及重点修复对象。

03

谋取非法暴利的网络犯罪和勒索软件威胁活动仍高居不下

据 FortiGuard Labs 事件响应(IR)调查发现,谋取非法经济利益的网络犯罪威胁事件数量占比最高(73.9%),其次是间谍活动(13%)。2022 年全年,82% 的非法牟利网络犯罪均涉及勒索软件或恶意脚本。这一现象表明,随着勒索软件即服务(RaaS)模式在暗网被日益追捧,全球勒索软件威胁攻击仍处于活跃状态,未出现放缓迹象。

分析显示,相比 2022 上半年,勒索软件数量增加16%。在所有已知 99 个勒索软件家族中,前五大家族的攻击活动约占 2022 下半年所有勒索软件活动的 37%。其中位居榜首的是2018年问世的RaaS恶意软件GandCrab。尽管操控GandCrab的犯罪团伙宣称,其在豪赚超20亿美元的巨额非法利益后即金盆洗手,但GandCrab在活跃期间衍生出多种变体。因此,该犯罪集团利益版图的扩张可能从未停止并活跃至今,或其原有代码被简单更改并重新发布。由此可见,携手各行各业组织建立全球联盟伙伴关系,对于永久打击网络犯罪活动而言极为重要。全球公私组织和行业的网络安全利益相关者之间,亟需构建强大稳固、互相信赖的协作关系,共同努力有效挫败和破坏网络犯罪供应链。

04

代码复用成网络攻击者的“锦囊妙计”

网络威胁参与者通常精于创新并善于充分利用现有资产和知识技能,使攻击活动更有效、更有利可图。作为一种高效掘金手段,网络犯罪分子借助代码复用屡屡偷袭成功的同时,不断进行迭代更新,以微调攻击战术并成功绕过不断升级的防御机制。

FortiGuard Labs 2022 下半年最流行恶意软件分析显示,一年多前广为流行的恶意软件依然位居前列。FortiGuard Labs进一步检测了一组不同的Emotet变体,以分析其代码借用和复用情况。研究表明,Emotet迭代数量惊人,大致衍生出六种不同的恶意软件“变体”。不法分子不仅善于利用自动化威胁技术,还积极更新代码,使攻击技术更高效且更具破坏性。

05

传统僵尸网络复活增加攻击供应链弹性

除代码复用外,攻击者还善于利用现有基础设施和传统威胁技术,最大程度挖掘攻击机会。按流行程度对僵尸网络威胁进行深入剖析时,FortiGuard Labs 发现,许多稳居榜首的僵尸网络并不鲜见。例如,2011 年首次检测到的 Morto 僵尸网络,其数量在 2022 年底出现激增。诸如Mirai和Gh0st.Rat等其他恶意软件,则持续在全球范围内大肆流行。值得关注的是,目前检测到的前五大僵尸网络中,近十年问世的仅有RotaJakiro,其他皆为“长老级”成员。

既往威胁看似沉寂,但不排除再次爆发的可能,任何行业的企业组织仍需保持高度警惕。这些“长老级”僵尸网络依然能够搅动风云的原因在于,犯罪分子至今还可以此为手段获取高额收益。诱于高额投资回报,狡诈多谋的不法分子将持续利用现有僵尸网络基础设施,借助高度专业化技术,将其升级为具备持久攻击能力的流行工具。例如,2022 下半年,Mirai 的主要攻击目标包括托管安全服务提供商(MSSP)、电信/运营商以及高度依赖运营技术(OT)的制造业。由此可见,网络犯罪分子正齐心协力,以行之有效的方法瞄准这些“待宰羔羊”。

06

Log4j 漏洞肆虐,已成众矢之的

2021 至 2022 年初,Log4j漏洞一度甚嚣尘上,频频受到业内关注,但仍有大量企业组织尚未修复该漏洞或仍未部署适当安全控制措施,以保护自身免受该知名漏洞侵害。

2022 下半年,Log4j 在所有地区仍异常活跃,位居第二。FortiGuard Labs研究发现,41% 的组织已检测到Log4j漏洞利用活动,足以判断该威胁的流行程度。鉴于Apache Log4j作为开源软件广受欢迎,Log4j IPS攻击活动在技术领域、政府部门和教育机构最为频发不足为奇。

07

恶意软件传送方式改变,用户安全意识亟待提高

对攻击策略进行全面剖析,便于深入了解攻击技术和战术的演进历程,更好地防范未来攻击场景。FortiGuard Labs 基于沙箱数据,深入研究已捕获恶意软件功能,跟踪最常见的威胁传送方式。应注意,仅以已触发攻击样本为研究对象。

对沙箱捕获的前八种战术和技术进行研究发现,“Drive-by-compromise(水坑攻击)”是网络犯罪分子非法访问全球所有地区组织系统的最流行战术。当毫无防备的用户浏览互联网并通过访问受感染网站、打开恶意电子邮件附件,甚至单击链接或欺骗性弹出窗口而无意中下载恶意负载时,攻击者便可乘机访问受害者系统。水坑战术的挑战在于,一旦恶意负载被访问和下载,除非用户系统已部署完善的安全解决方案,否则通常难以逃脱威胁入侵的厄运。

积极转变防御策略,从容应对威胁态势演进趋势

作为企业级网络安全和网络创新产品的领导者,Fortinet助力首席信息安全官和安全团队快速瓦解攻击杀伤链,最大限度降低网络安全事件引发的负面影响,全面高效应对潜在网络威胁。

Fortinet 安全解决方案套件涵盖一系列强大工具,如下一代防火墙(NGFW),网络遥测和分析,端点检测和响应(EDR),扩展检测和响应(XDR),数字风险防护(DRP),安全信息和事件管理(SIEM),内联沙箱,欺骗技术,安全编排、自动化和响应(SOAR)等解决方案和服务。这些先进的解决方案可提供高级威胁检测和防御功能,助力企业跨所有攻击面快速检测和响应各类安全事件。

为强化旗下解决方案的安全功能,并支持因网络安全人才短缺而负担过重的安全团队,Fortinet 为用户提供基于机器学习的威胁情报和响应服务,及时提供最新网络威胁前沿情报信息,助力企业快速响应安全事件,最大限度减少威胁引发的负面影响。Fortinet 还推出以人为本的 SOC 增强服务和威胁情报服务,支持实时威胁监测和事件响应功能,赋能安全团队全方位高效防御潜在网络威胁。

Fortinet功能全面的网络安全解决方案和服务,助力首席信息安全官和安全团队,专注业务高效开展,全程守护高优先级项目。

“随着当今网络防御策略的不断升级,企业网络安全防线更加牢不可破。网络攻击者为持续获得非法访问并成功绕过安全检测,必然需借助更多侦察技术,部署更为复杂的替代攻击方案,以有效利用雨刷恶意软件或其他高级攻击载荷等类似高级持续性威胁(APT)攻击方法,对特定目标发起更具持续性和破坏性攻击。为有效防范此类高级持续性网络犯罪战术,企业组织亟需利用机器学习等先进智能技术,实时获取所有安全设备的协同可操作威胁情报,全方位检测可疑行为,跨越不断扩展的攻击面,执行协调一致的威胁缓解措施。”

Derek Manky

FortiGuard Labs

首席安全策略师

全球威胁情报副总裁

FortiGuard Labs 简介

FortiGuard Labs,即Fortinet全球威胁研究与响应实验室,是Fortinet旗下专属威胁情报和研究机构,专注为Fortinet全球用户提供业内最前沿的威胁情报支持,保护用户免遭各类恶意活动及复杂网络攻击侵袭。汇集业内最权威的威胁猎手、研究专员及资深分析师、工程师和数据科学家,广泛投身于分布全球的威胁研究实验室。FortiGuard Labs在数百家威胁情报共享合作伙伴的支持下,借助分布全球的数百万个网络传感器,持续监测攻击面整体发展态势,并采用人工智能(AI)等创新技术快速分析并处理海量监测信息,深入挖掘异常数据,捕获未知新兴威胁。这些努力最终汇聚成及时共享的可操作性威胁情报,成为Fortinet更新安全产品和开展主动威胁研究的有力信息支撑,助力全球用户全面掌控当前威胁发展趋势,全方位守护网络安全。