0x01 前言

https://github.com/J0o1ey/BountyHunterInChina

欢迎亲们点个star

作者Cat@m78sec

前期通过灯塔 + ffuf + oneforall 等工具组合进行子域名收集,得到目标站点,漏洞挖掘中多次踩坑成功get腾讯某后台

0x02 渗透日常——单点登录

目标URL:https://xxxx.tencent.com/#/user/login

(tmd,这里有个坑就是该站点只能使用firefox访问,别的浏览器试了谷歌,联想自带浏览器,edge访问都不行,人给我整麻了。。。。)

单点登录,想必各位大佬上手就会日,我就不在赘述。

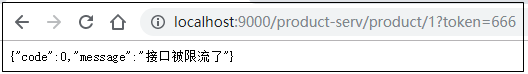

常规操作,爆破

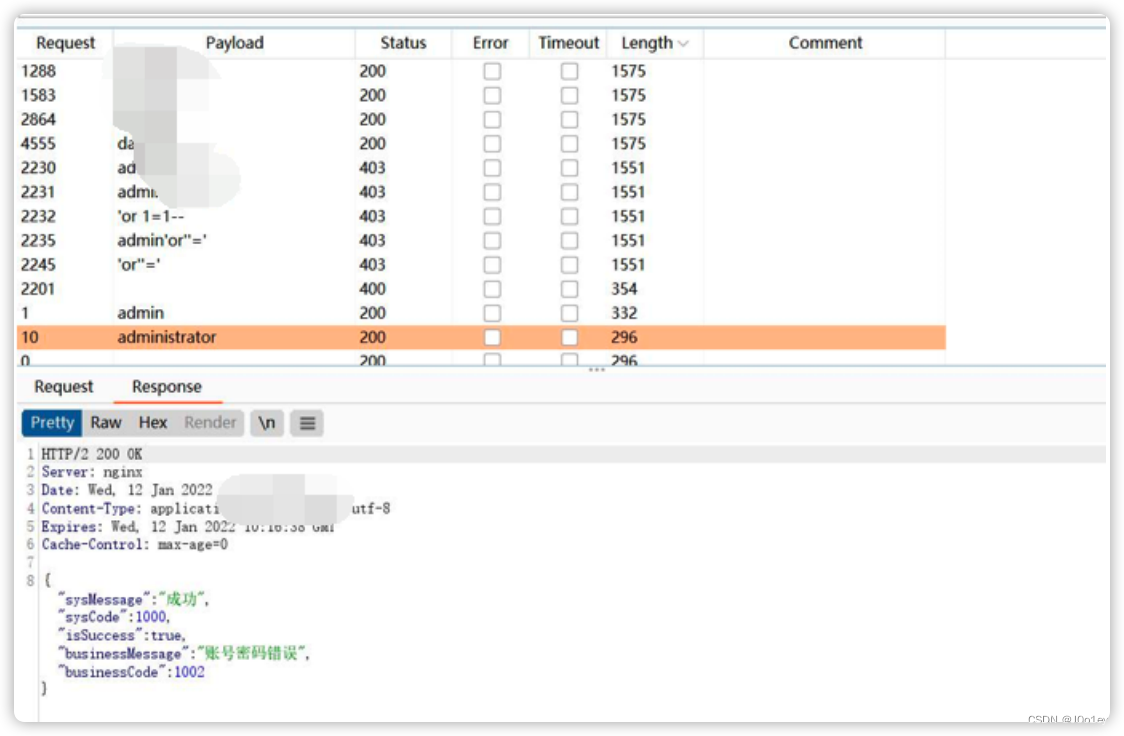

将密码设置为top100字典 账号设置为top10000,用burpsuite进行鱼叉式爆破

经过测试,密码错误时的访问时这样的

response如下

运气不错。经过漫长的爆破也是出了几个账号,对爆破出的账号再进行密码爆破

你以为这就结束了?

用测试出来的账号amanxxxx 密码xxxx登录,无任何反应,登录界面仍然是登录界面,账号也是那个账号,只留下懵逼的我

后来在测试中发现用爆破出来的,账号密码登录后,并不会跳转到后台,还是跳转到登录界面,但是根据多次尝试,这些账号密码确实是存在并且正确的,并不是误报

0x02 Fuzz目录,出现转机

放弃是不可能放弃的,继续fuzz目录,发现某处存在/js/目录,于是对js目录进行爆破,最终提取出可以访问的,发现如下图

![ [外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-73tZAa15-1676519341366)(https://note.youdao.com/yws/res/16/WEBRESOURCE3e8074af17a4a7d8564ec1a027e5ffd2)]](https://img-blog.csdnimg.cn/543d5a945521438cacd45ffc280cb36b.png)

通过浏览器unicode编码后,发现大概如下

![ [外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-4oUxrRz5-1676519341366)(https://note.youdao.com/yws/res/6/WEBRESOURCE94715ac0ebf12bc810b48f23c0a106a5)]](https://img-blog.csdnimg.cn/3c168f7fa7e54585bafe5fb3a117376a.png)

通过jsfinder + burpsuite ,遍历出还存活的链接

访问其中某站点,发现如下

![ [外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-zSQtgGQy-1676519341366)(https://note.youdao.com/yws/res/10/WEBRESOURCEbc74fa23946537b234ab3325b0a700ae)]](https://img-blog.csdnimg.cn/19f401c75bc348b8805b5fad157af363.png)

又是登录。。。。。 我累了。鲨了我吧

仔细一看,有个logout?问题是我没有登录过啊,想起刚才那登录无反应的账号,发现这里显示的账号和那里的一样,是同一个,于是进行测试,删除浏览器cookie重新访问

![ [外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-76mrkCPZ-1676519341366)(https://note.youdao.com/yws/res/2/WEBRESOURCEe66acd673e629ff5b2bed7705e50ec4c)]](https://img-blog.csdnimg.cn/9344cf6b1b894b8cbcae8842382de6ca.png)

卧槽,和刚才那个似乎不太一样,少了个logout。

整理了一下思路,发现大致流程如下

(在https://xxxx.tencent.com/#/user/login登录

例如使用amxxxx 123456登录 ,他跳转回登录界面,但是在此处能显示用此账号登录)

经过反复的测试,发现的这里也就比之前的那个多显示了一个,表明该账号已登录,也没有返回什么数据(当时感觉整个人裂开来了)

![ [外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-RaT7vhrI-1676519341366)(https://note.youdao.com/yws/res/11/WEBRESOURCEfa719bac66b6d4d78ad047ae6e040c35)]](https://img-blog.csdnimg.cn/ea35aade38dd4377a9b83643bb1cdc91.png)

重新回去看这几个站点,生怕遗漏了什么,功夫不负有心人,发现之前遍历js文件里的接口,是有着某种规律的,如图

![ [外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Hij9KpkS-1676519341366)(https://note.youdao.com/yws/res/8/WEBRESOURCE9fe0a4b3ab55869cd68fcf82bdd847ee)]](https://img-blog.csdnimg.cn/1b5461828bce4087b68c71e47712a037.png)

这就好办了,设置域名前缀为 polaxxxx.tencent.com 再次进行子域名爆破,结合之前得到的信息,通过ffuf发现某处已经没有在用的 api接口 ,通过f12调试器得到如图

![ [外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-LxLzuRD4-1676519341366)(https://note.youdao.com/yws/res/14/WEBRESOURCE94a4d864dd1c90e41c52e9f25083232f)]](https://img-blog.csdnimg.cn/2294489e61fa4c40839168b3b6fc290d.png)

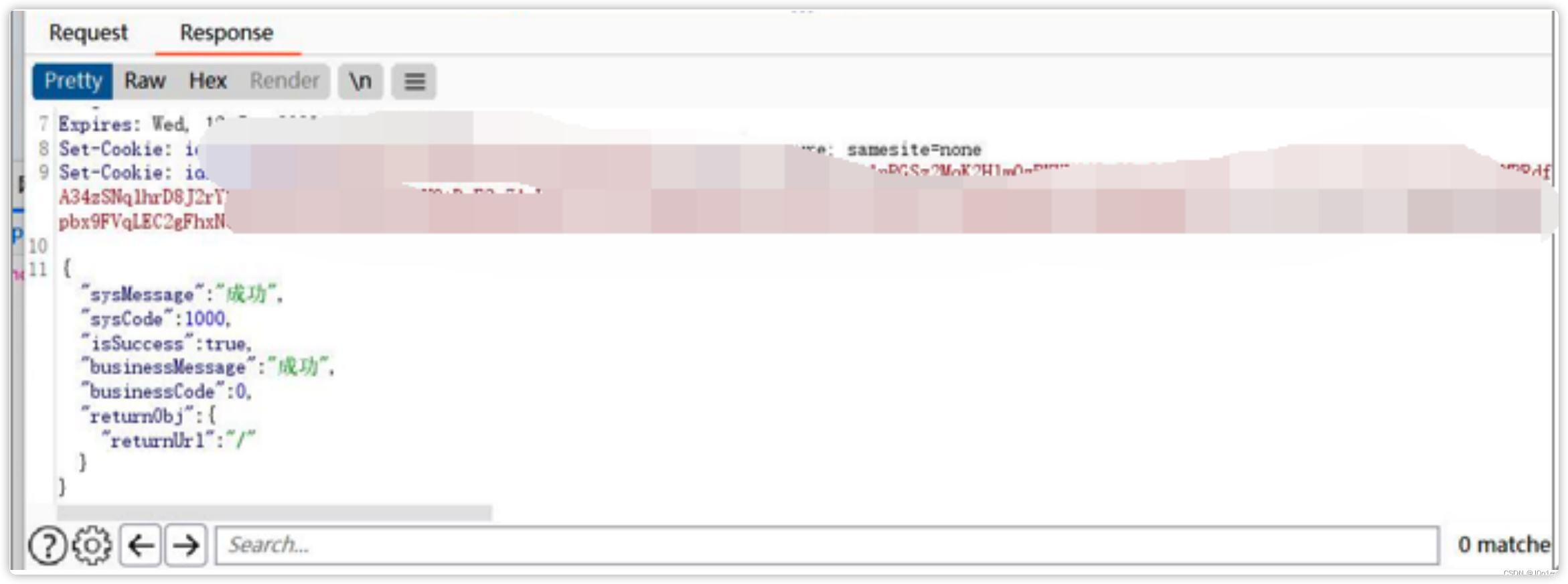

接下来就很好办了,通过burpsuite抓包,修改其中的值,一发入魂

![ [外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-FfsQeD2V-1676519341366)(https://note.youdao.com/yws/res/4/WEBRESOURCE21160844026d3a3061105905b2014f45)]](https://img-blog.csdnimg.cn/124d1fc86ced4e609fc333ada0e09596.png)

![ [外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-94AayR5y-1676519341366)(https://note.youdao.com/yws/res/12/WEBRESOURCE652570cf8e34d1d3071c303ba3f4fdd3)]](https://img-blog.csdnimg.cn/d511051b68644b80b1a6a4bced2192e0.png)

访问站点

![ [外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-m5uaLEEr-1676519341367)(https://note.youdao.com/yws/res/13/WEBRESOURCE39a2aec089ffef841c63f4109324db44)]](https://img-blog.csdnimg.cn/aaccacc2d0384c4b8747bd7bad8d8c21.png)

支付宝查询行业经理信息

![ [外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-JuNd4raa-1676519341367)(https://note.youdao.com/yws/res/17/WEBRESOURCE99feb5ff7933af68df78fd121a2ad05f)]](https://img-blog.csdnimg.cn/ca402c3bc35649c2973c2cda21e9790e.png)

最后,通过该域名站点cookie共用的功能,直接无登录再次拿下某后台

![ [外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-xIwfo4C8-1676519341367)(https://note.youdao.com/yws/res/3/WEBRESOURCEa5a18a39e96fa7fc608af992d53c3c2c)]](https://img-blog.csdnimg.cn/8f00db21e5fc4b0c94fcbd30f9713944.png)

0x03 总结

从单点登录无法利用 ->ffuf接口->get后台