目录

验证码绕过

前言

未销毁复用验证码

验证码识别

工具

使用流程

验证码绕过

前言

之前pikachu靶场有两道验证码绕过的题目,分别是(on client 前端验证验证码)和(on server 未销毁复用验证码),具体见下面的文章

Pikachu靶场暴力破解通关_coleak的博客-CSDN博客

其他的验证码逻辑漏洞还有发包时未提交验证码的值就不验证,删除cookie后就不验证等等

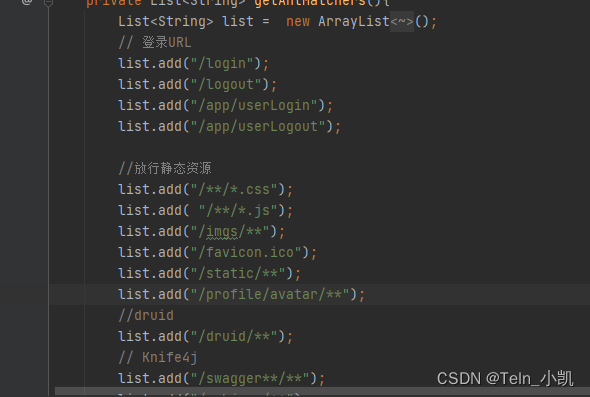

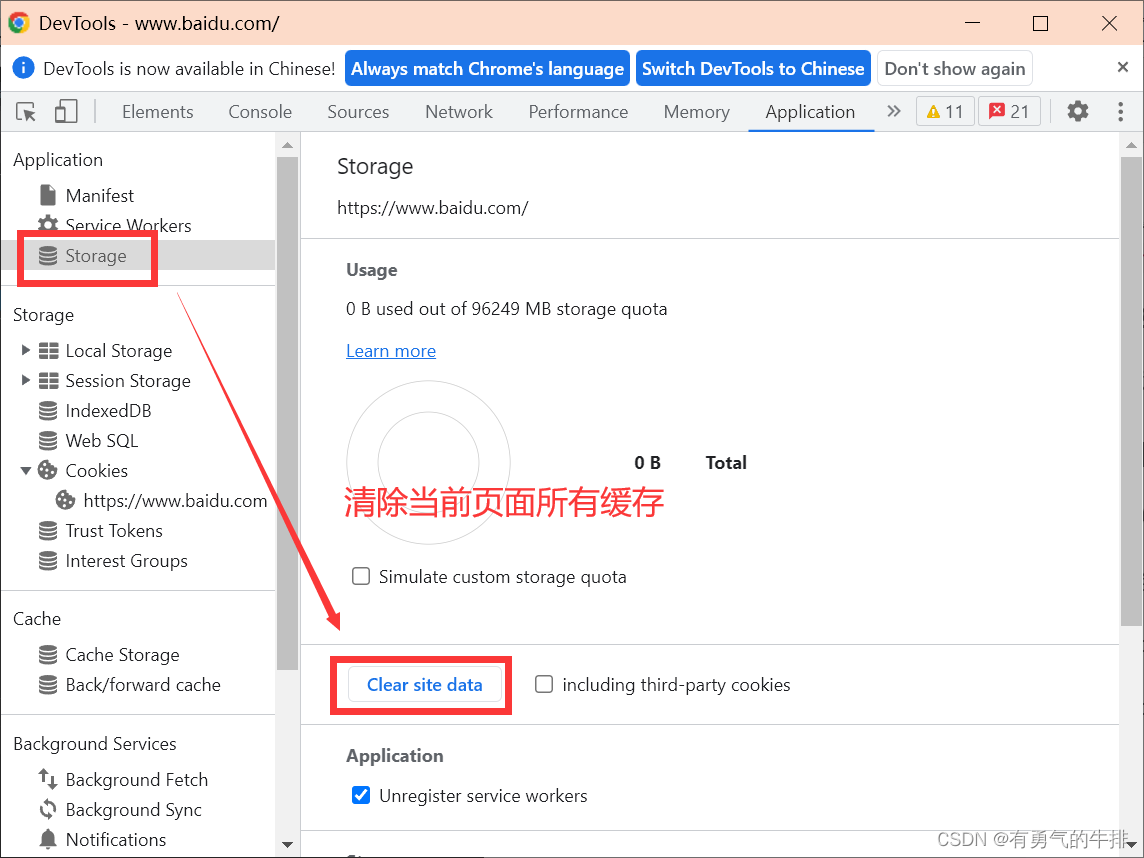

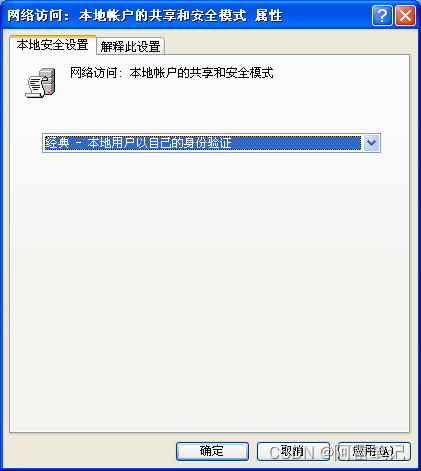

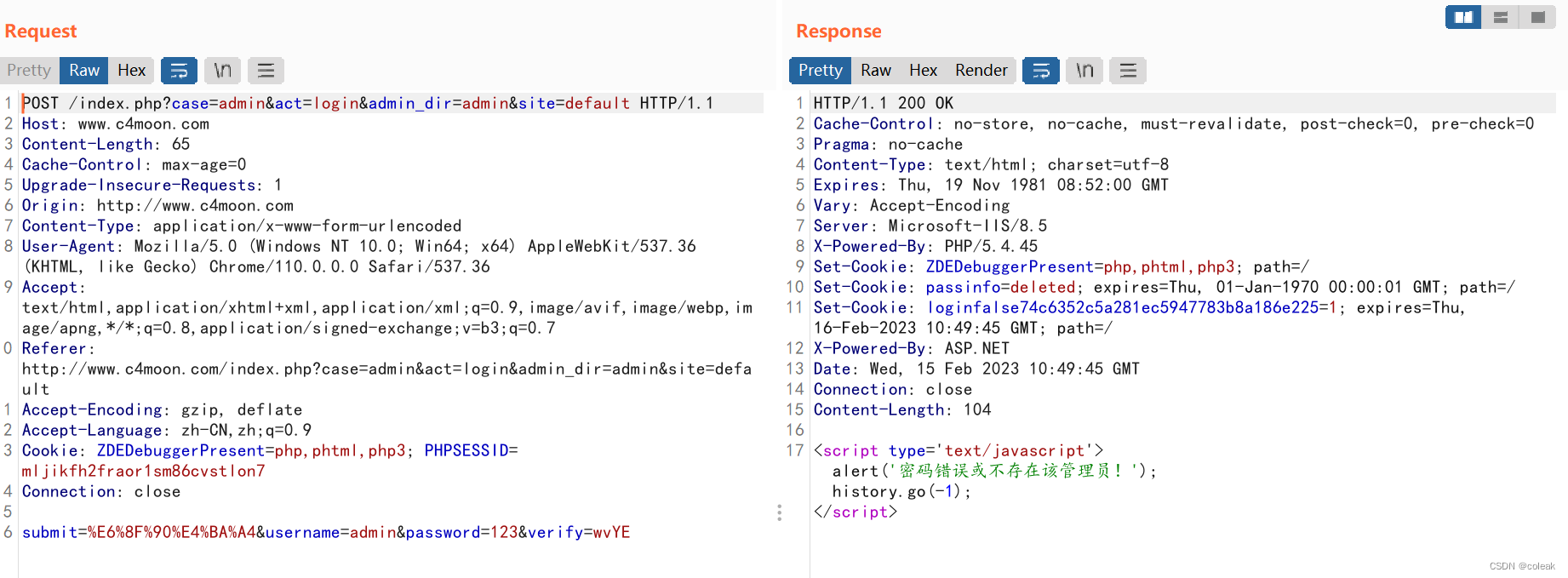

删除cookie绕过

有些网站如果不存在

cookie

就不会验证验证码,因此我们删除PHPSESSION

信息即可。

第一次时验证码正确,提示密码错误

在重放攻击第二次提交密码时显示验证码错误,此时服务器的cookie文件中的验证码值已经改变

我们删除掉请求头的PHPSESSION信息再次发包,此时后台不再验证验证码

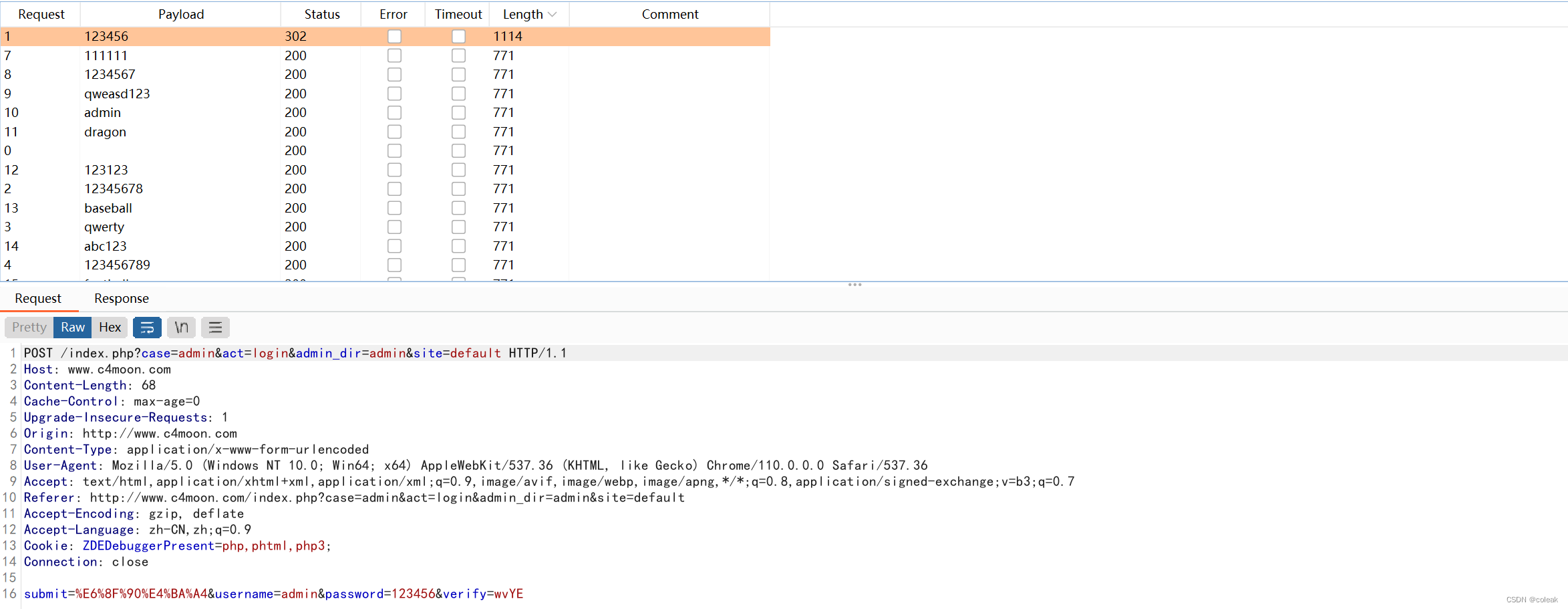

爆破得到密码

未销毁复用验证码

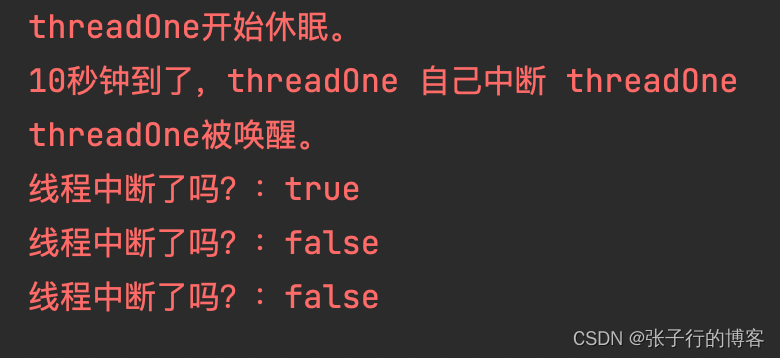

第一次登陆密码错误

只更密码提交仍然只提示密码错误

删除cookie后验证码错误

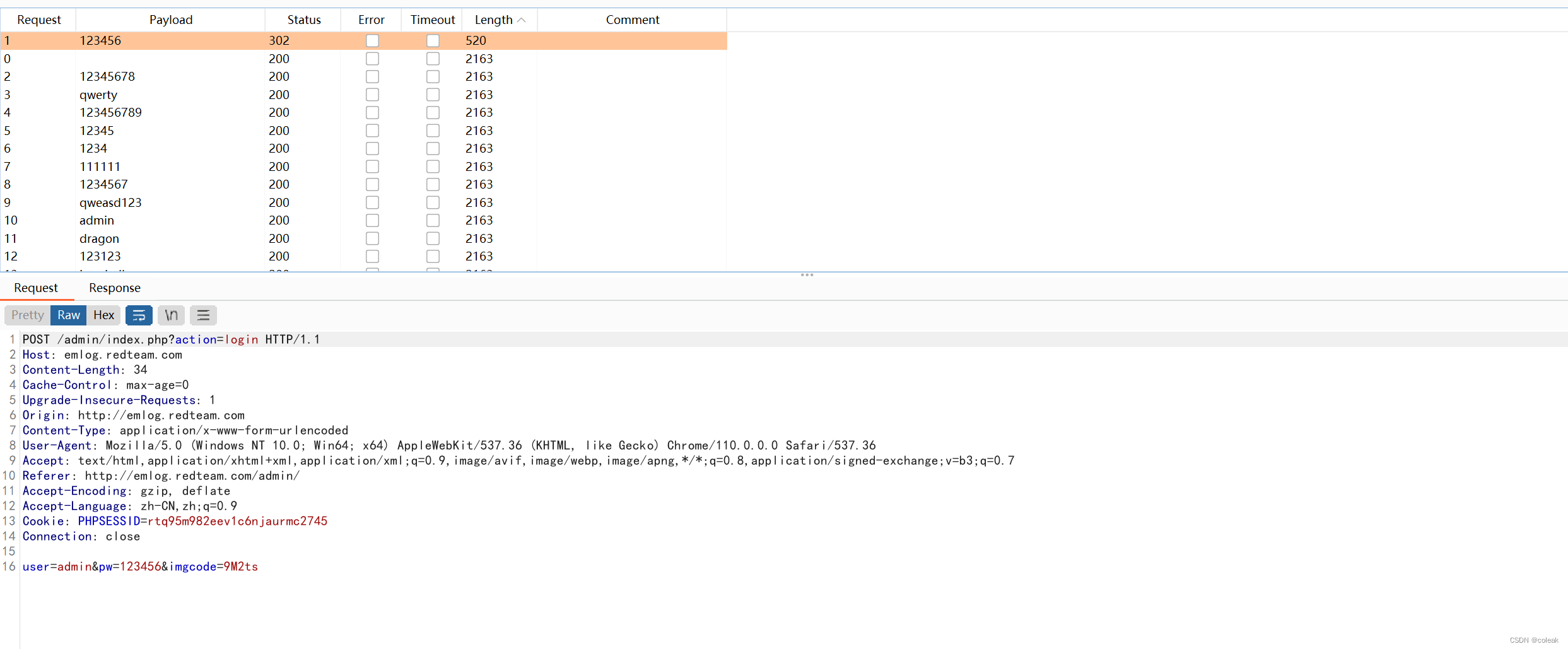

典型的验证码未销毁漏洞,直接爆破

典型的验证码未销毁漏洞,直接爆破

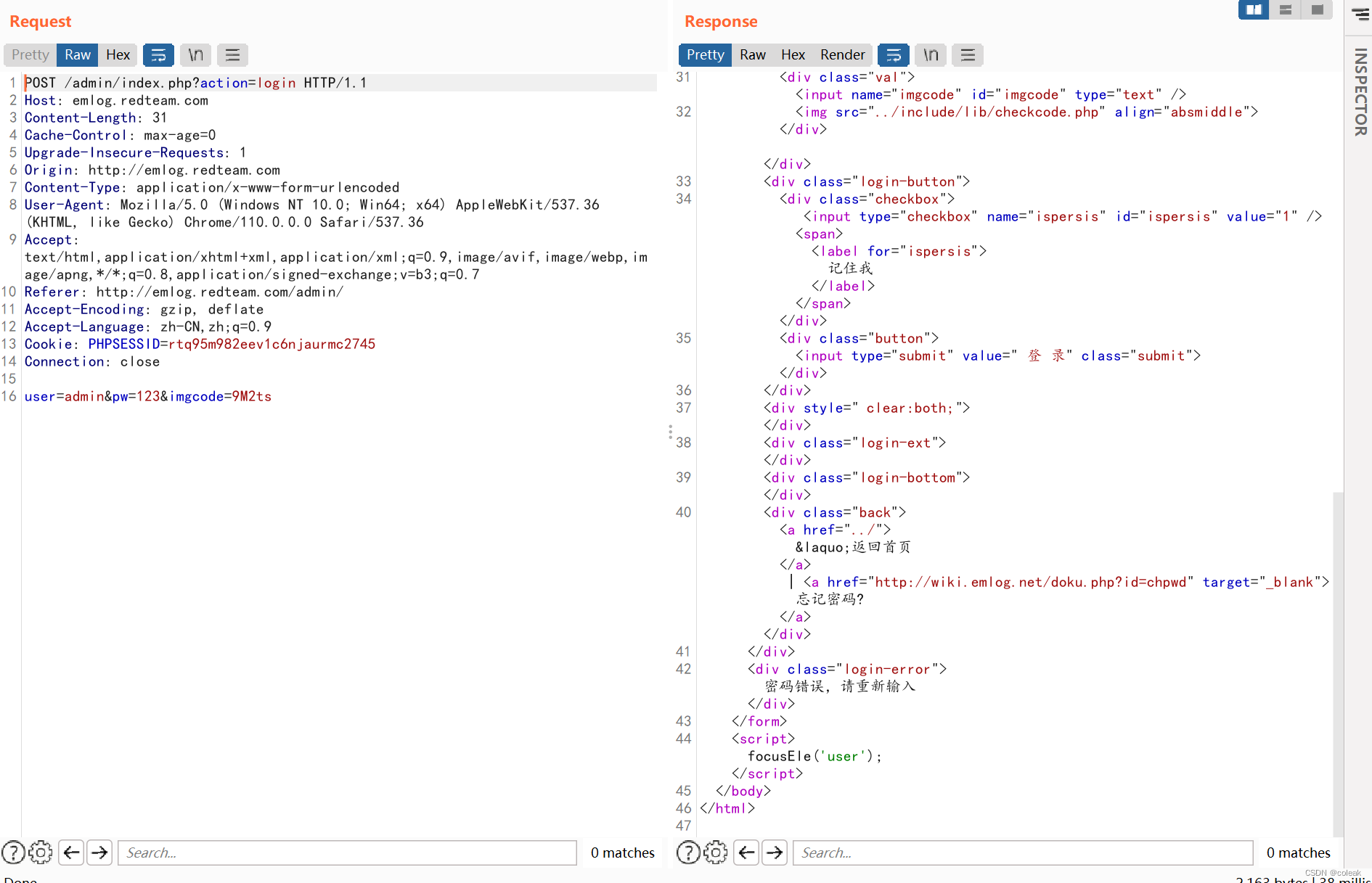

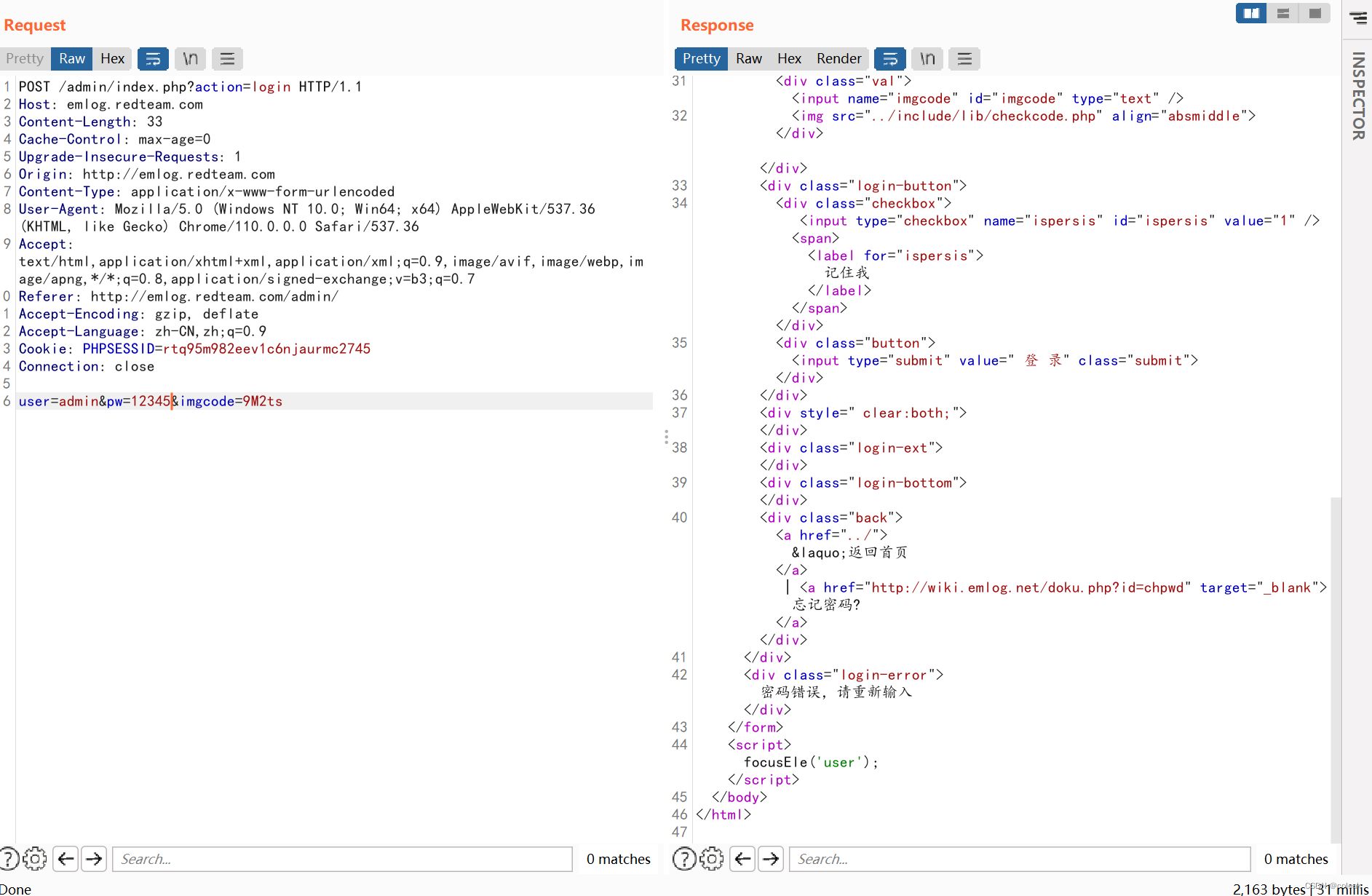

验证码识别

工具

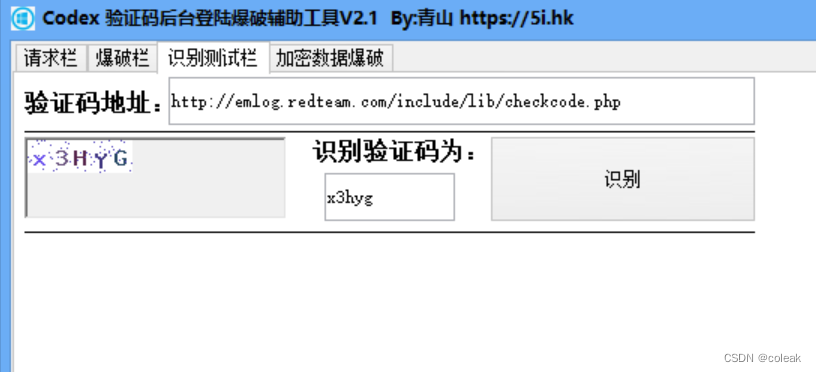

Codex

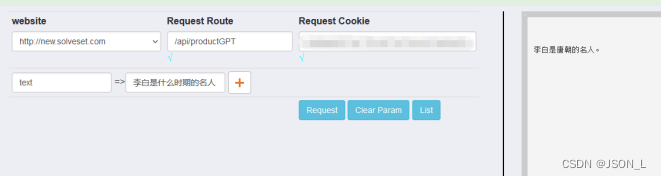

使用流程

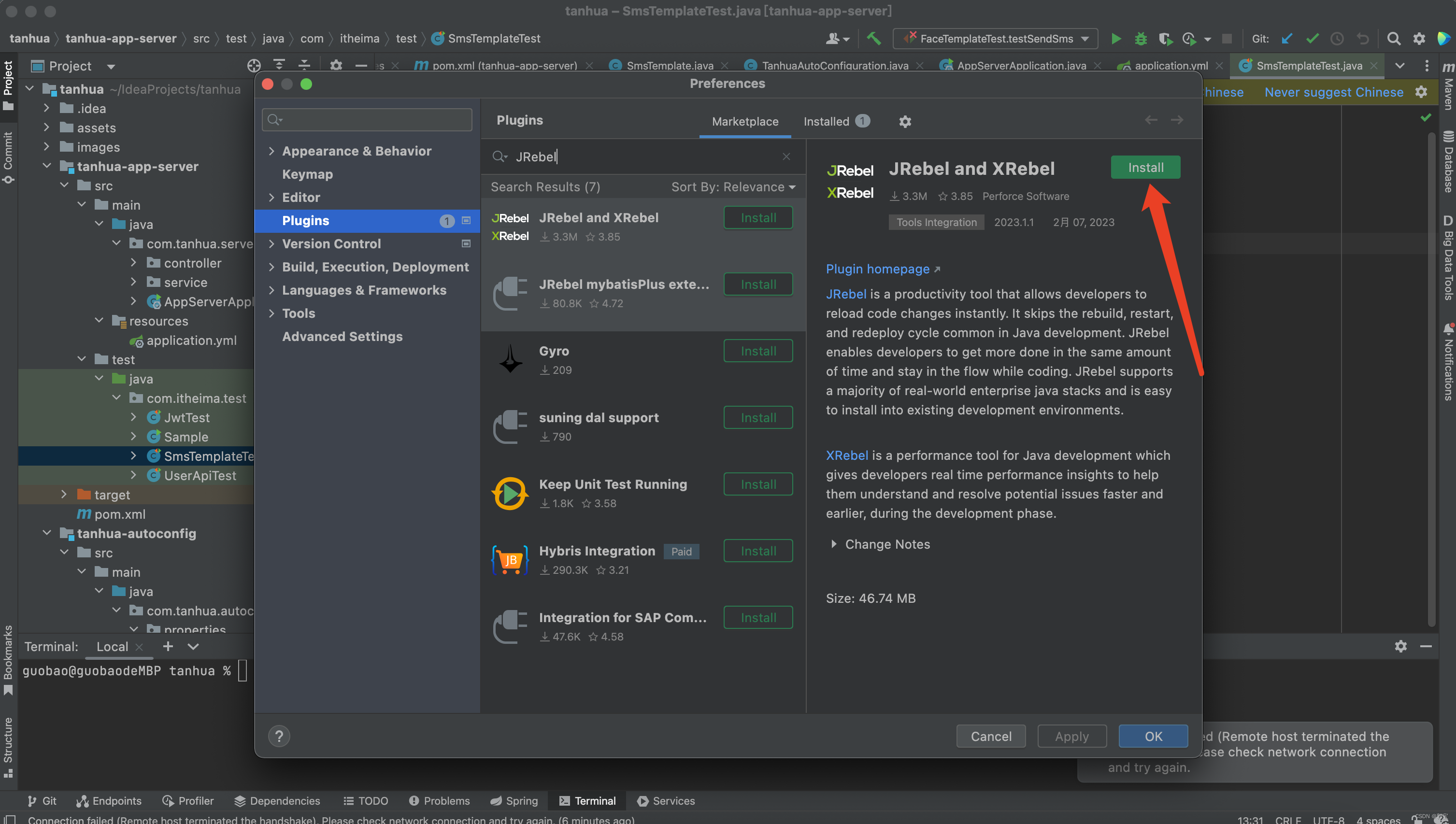

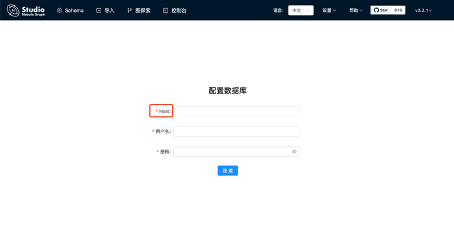

将bp抓的包放入请求栏,添加标记,填写验证码的地址

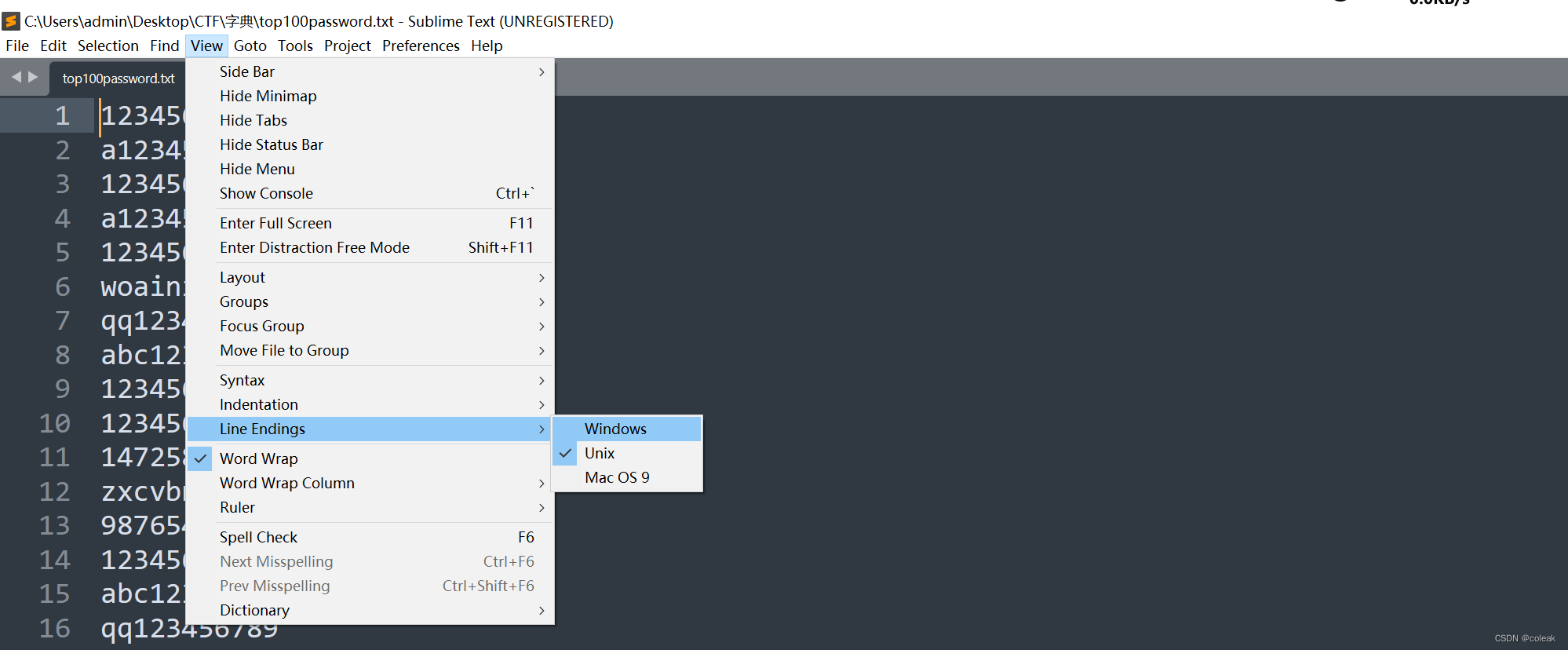

将换行改为wind格式

将换行改为wind格式

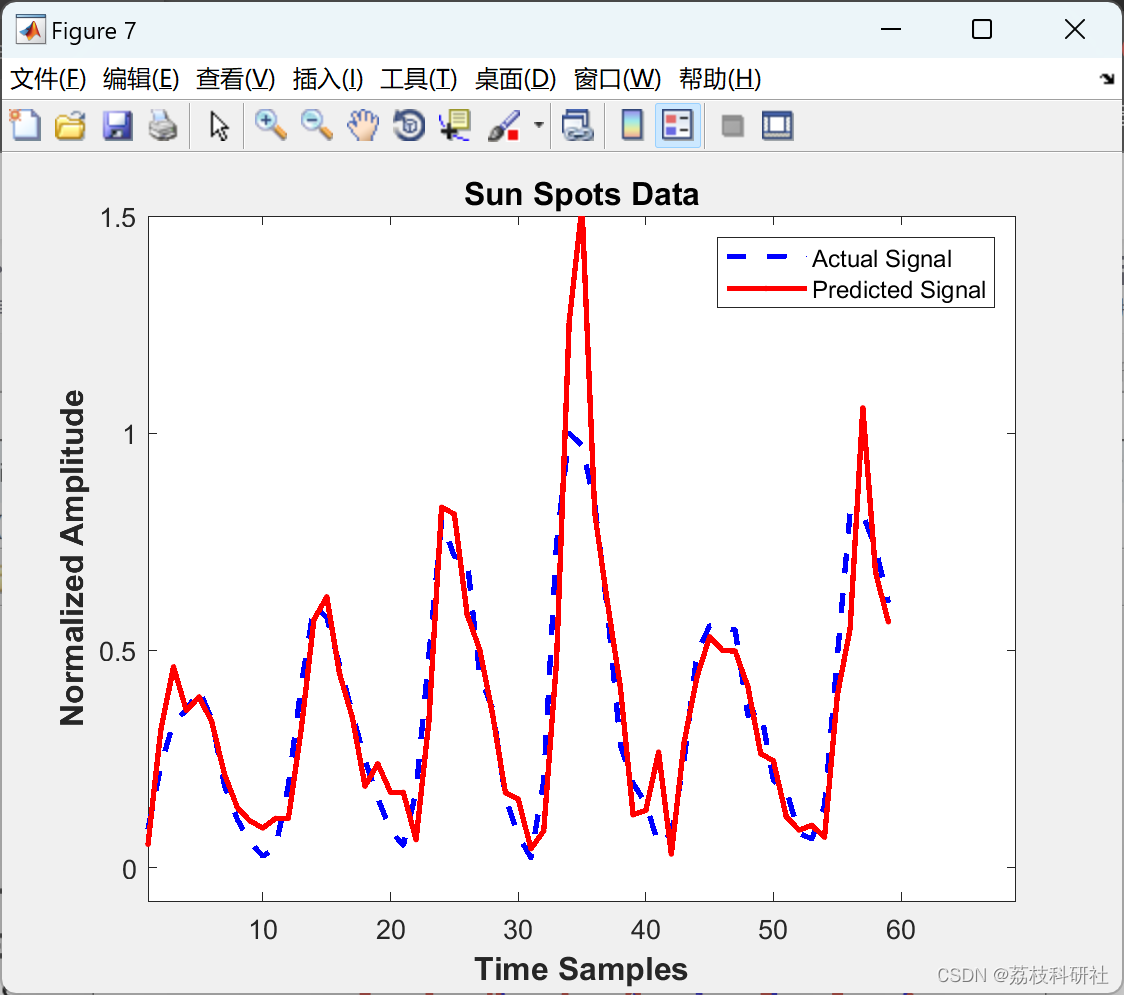

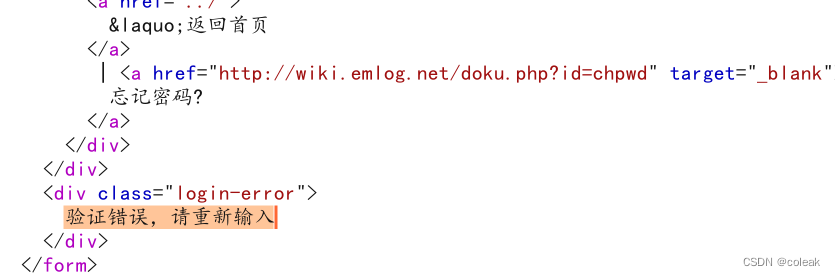

导入后进入爆破栏,填写验证错误信息,设置线程,然后start

拿到密码