漏洞修改记录

- 1 : zookeeper 取消对外暴露

- 2 : web服务器配置 CSP header 配置安全配置

- 3 : 不安全的访问

- 4 : 静态资源未授权访问

1 : zookeeper 取消对外暴露

解决方式:增加密码增加密码

2 : web服务器配置 CSP header 配置安全配置

解决方式:接口配置CSP header参数

X-Frame-Options

文档第5页

参考链接:https://developer.mozilla.org/en-US/docs/Web/HTTP/Headers/X-Frame-Options

修改内容:Nginx配置修改: /chjb-pc/

增加配置 add_header X-Frame-Options SAMEORIGIN;

代码过滤器增加 response.setHeader(“X-Frame-Options”,“SAMEORIGIN”);

3 : 不安全的访问

解决方式:测试环境修改为https,申请https安全证书,通过Nginx配置

修改内容:阿里云申请子域名,申请证书。

4 : 静态资源未授权访问

漏洞描述:安全部扫描系统图片,及下载的文件。然后用该链接在未登录系统的情况下依旧可以访问;

修改方式:1、通过接口鉴权,静态资源先通过接口鉴权,接口再重定向到服务器的静态资源。

参考链接:https://blog.csdn.net/dip12315/article/details/125801133

2、通过nginx增加鉴权,增加valid_referers配置

参考链接:https://blog.csdn.net/runrun117/article/details/127244482

第一种方式耗时较长,建议采用第二种。

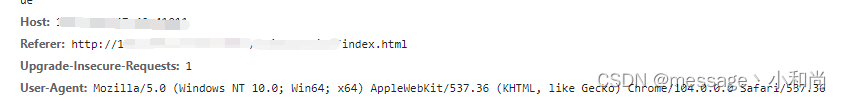

项目中get请求都会带有 Referer,可通过Referer来控制权限

在nginx的location中增加配置

location /file/ {

valid_referers 192.0.0.1 www.11.com;

if ($invalid_referer) {

return 403;

}

add_header Access-Control-Allow-Origin *;

alias /data/file/;

}

valid_referers 配置项目的IP,配置完成之后,项目之外的访问由于没有带 Referer 参数 且 Referer 并非nginx配置的IP,就会访问失败。