8月25日消息,攻击者逐渐弃用Cobalt Strike渗透测试套件,转而使用不太知名的类似框架。开源跨平台工具Sliver正取代Brute

Ratel成为受攻击者青睐的武器。

在过去的几年里,Cobal

Strike被各类攻击者滥用(包括勒索软件操作),攻击者利用它在被攻击的网络上投放 “信标”,横向移动到高价值系统。

但防守方已经掌握检测和阻止Cobalt Strike攻击的方法,攻击者转向尝试其他可以逃避端点检测和响应(EDR)和防病毒解决方案的工具。

微软的一份报告指出,从国家支持的团体到网络犯罪团伙,攻击者越来越多地使用由BishopFox网络安全公司的研究人员开发的,基于Go语言的Sliver安全测试工具。

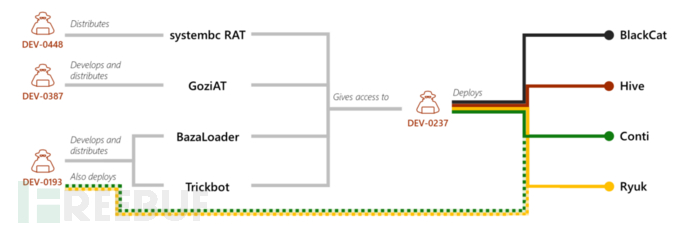

微软追踪到一个采用Sliver的团体是DEV-0237。该团伙也被称为FIN12,与各种勒索软件运营商有联系。

该团伙曾通过各种恶意软件(BazarLoader和TrickBot)分发各种勒索软件运营商(Ryuk、Conti、Hive、Conti和BlackCat)的勒索软件有效载荷。

FIN12团伙分发的各类勒索软件有效载荷

根据英国政府通信总部(GCHQ)的一份报告,APT29(又名Cozy Bear、The Dukes、Grizzly

Steppe)也使用Sliver进行攻击。

微软指出, Conti勒索团伙在最近的攻击活动中部署了Sliver

,并使用Bumblebee(Coldtrain)恶意软件加载程序代替BazarLoader。

然而, 使用Sliver的恶意活动可以通过分析工具包、工作原理及其组件得出的狩猎查询来检测。

微软提供了一套战术、技术和程序(TTPs),防御者可以用来识别Sliver和其他新兴的C2框架。

由于Sliver

C2网络支持多种协议(DNS、HTTP/TLS、MTLS、TCP),并接受植入/操作连接,并可以托管文件来模拟合法的web服务器,威胁猎人可以设置侦听器来识别网络上Sliver基础设施的异常情况。

“一些常见的工件是独特的HTTP头组合和JARM散列,后者是TLS服务器的主动指纹技术。”微软指出。

微软还分享了如何检测使用官方的、非定制的C2框架代码库生成的Sliver有效负载(shell代码、可执行文件、共享库/ dll和服务)的信息。

检测工程师可以创建加载器特定的检测(例如Bumblebee),或者如果shellcode没有被混淆,则为嵌入在加载器中的shellcode有效负载创建规则。

对于没有太多上下文的Sliver恶意软件载荷,微软建议在它们加载到内存时提取配置,因为框架必须对它们进行反混淆和解密才能使用它们。

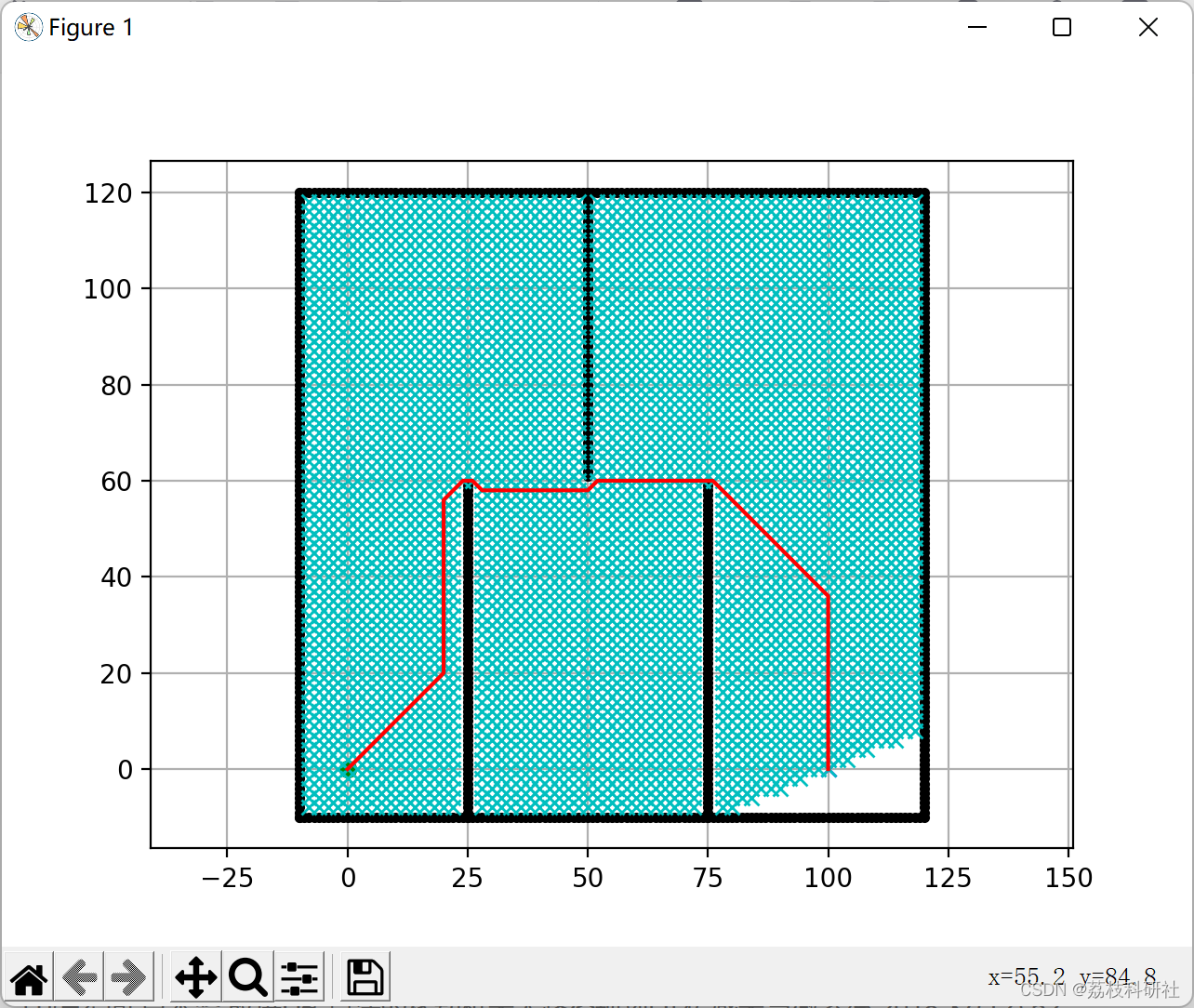

Sliver加载到内存时提取配置

扫描存储器可以帮助研究人员提取出诸如配置数据等细节。

威胁猎手还可以查找进程注入命令,默认的Sliver代码中常见的有:

Migrate(命令)——迁移到远程进程

Spawndll(命令)——在远程进程中加载并运行一个反射DLL

Sideload(命令)——在远程进程中加载并运行共享对象(共享库/DLL)

msf-inject(命令)——将Metasploit Framework负载注入进程

execute-assembly (命令)——在子进程中加载并运行.NET程序集

Getsystem(命令)——以NT AUTHORITY/SYSTEM用户的身份生成一个新的Sliver会话

微软指出,该工具包还依赖于扩展名和别名(Beacon Object Files (BFOs)、 . net应用程序和其他第三方工具)来进行命令注入。

该框架还使用PsExec来运行允许横向移动的命令。

为了让企业更容易识别其环境中的Sliver活动,微软已经为上述命令创建了一组可以在Microsoft 365 Defender门户中运行的狩猎查询。

微软强调,提供的检测规则集和查找指导是针对目前公开的Sliver代码库的。基于变体开发的Sliver可能会影查询结果。

参考链接:

https://www.bleepingcomputer.com/news/security/hackers-adopt-sliver-toolkit-

as-a-cobalt-strike-alternative/

rity/hackers-adopt-sliver-toolkit-

as-a-cobalt-strike-alternative/

最后

分享一个快速学习【网络安全】的方法,「也许是」最全面的学习方法:

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(一周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(一周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(一周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

恭喜你,如果学到这里,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web 渗透、安全服务、安全分析等岗位;如果等保模块学的好,还可以从事等保工程师。薪资区间6k-15k。

到此为止,大概1个月的时间。你已经成为了一名“脚本小子”。那么你还想往下探索吗?

想要入坑黑客&网络安全的朋友,给大家准备了一份:282G全网最全的网络安全资料包免费领取!

扫下方二维码,免费领取

有了这些基础,如果你要深入学习,可以参考下方这个超详细学习路线图,按照这个路线学习,完全够支撑你成为一名优秀的中高级网络安全工程师:

高清学习路线图或XMIND文件(点击下载原文件)

还有一些学习中收集的视频、文档资源,有需要的可以自取:

每个成长路线对应板块的配套视频:

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类了。

因篇幅有限,仅展示部分资料,需要的可以【扫下方二维码免费领取】

![Python蓝桥杯训练:基本数据结构 [链表]](https://img-blog.csdnimg.cn/img_convert/370cf41d82124123b90c011f74baedc7.png)