一、金胖子

1.打开gif,看到有东西闪过,把gif分帧保存

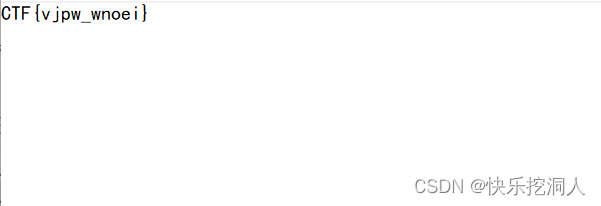

2.就得到flag:

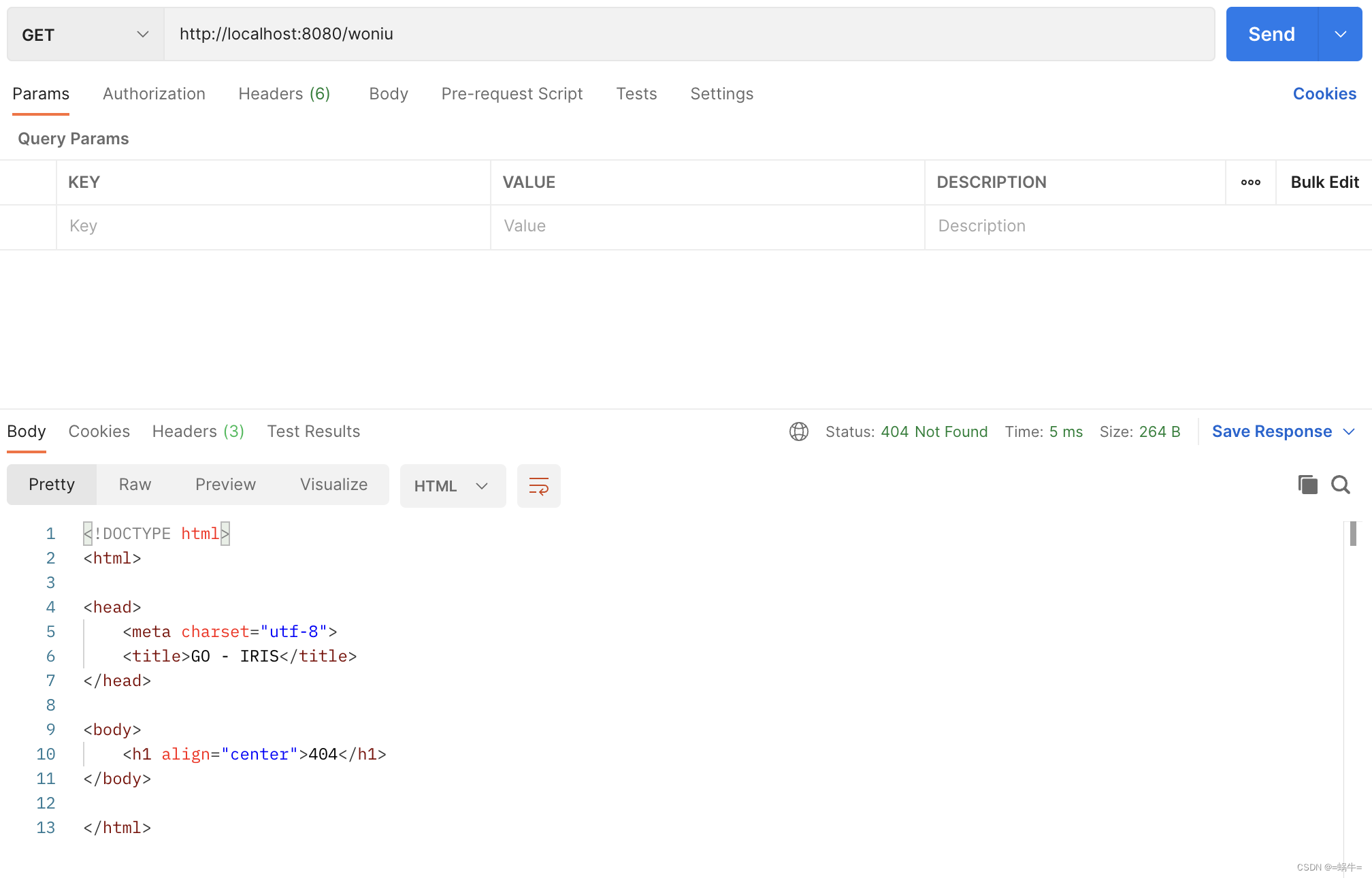

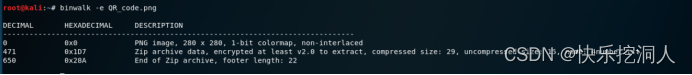

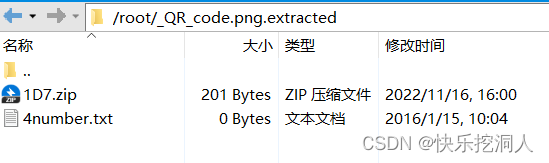

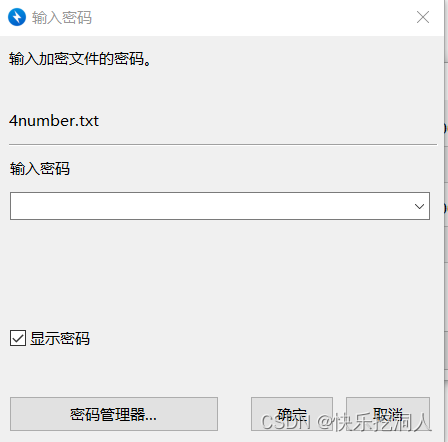

二、二维码

1.分析压缩包:

2.解压图片,分析图片,还有一个隐藏文件:

3.分离图片:

4.图片需要输入密码,这里提示了4numbers,直接用ziperello工具爆破密码:

5.得到一个txt文件,里面就是flag:

三、你竟然要赶我走

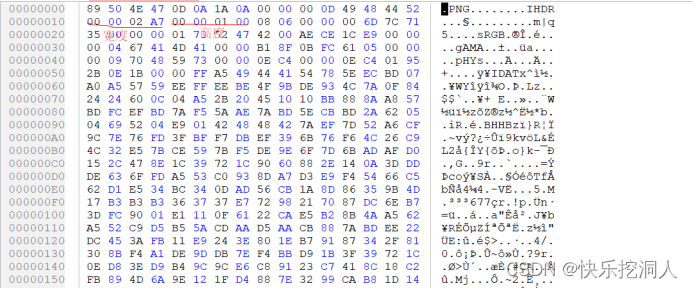

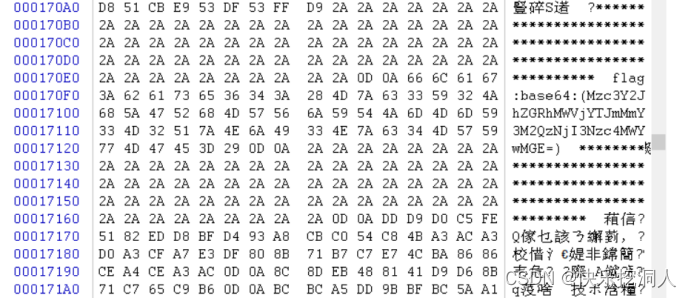

1.HEX模式打开文件:

四、大白

1.解压打开图片,发现图片只有半截:

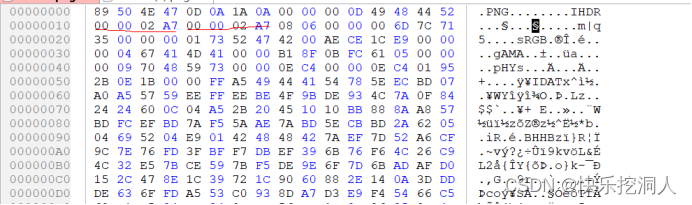

2.十六进制打开修改高度:

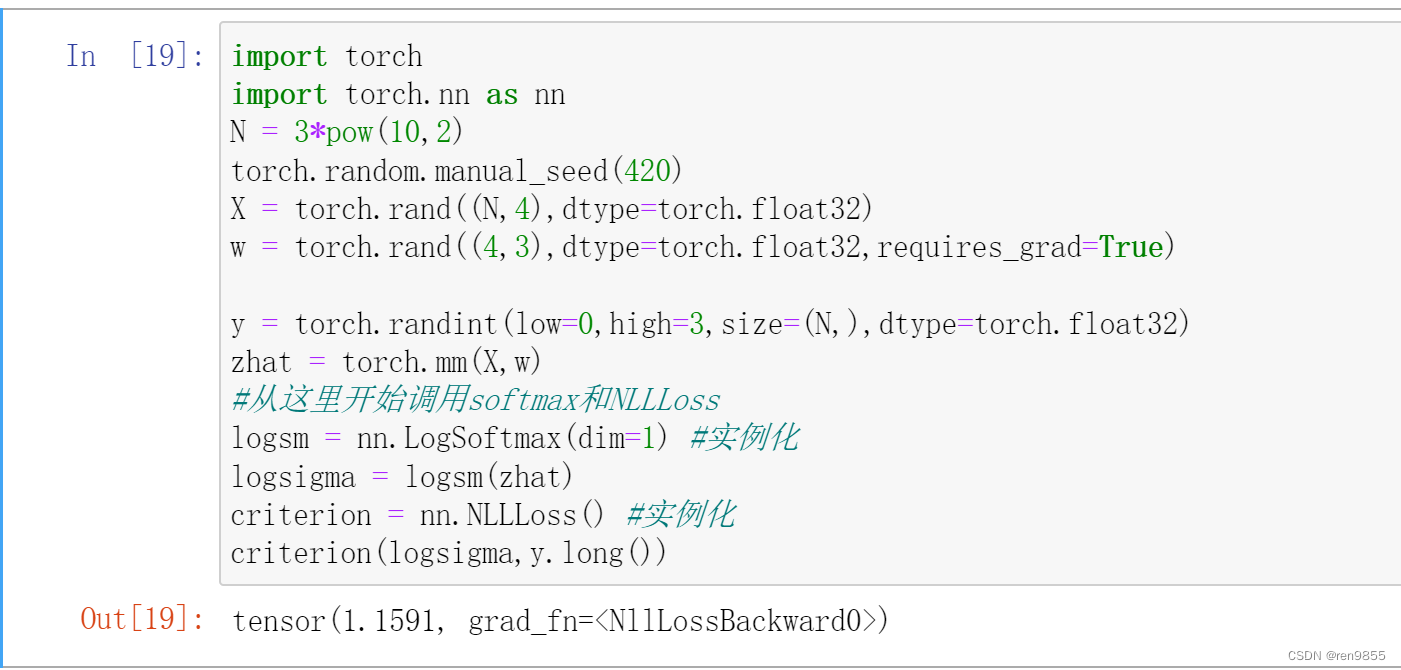

五、N种方法解决

1.下载文件,解压发现是一个exe文件,直接双击运行,不能直接运行

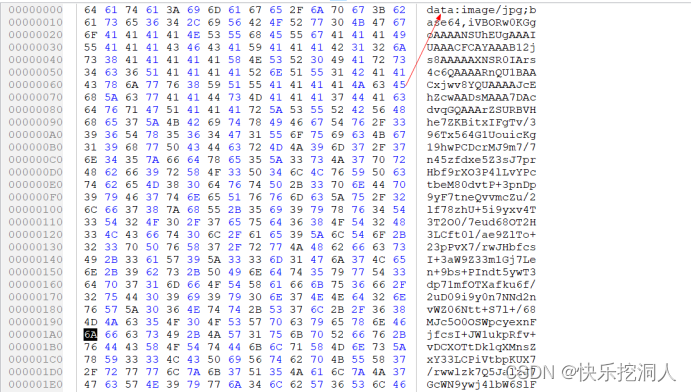

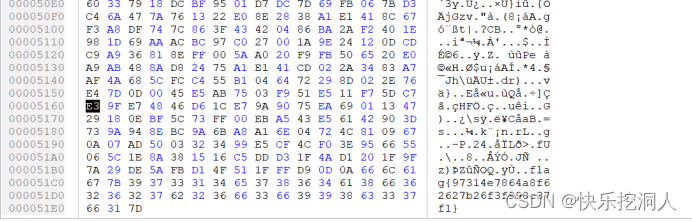

2.看一下十六进制,类似于base64,但是又有图片:

3.base64转图片,扫一下二维码,flag就出来了:

六、乌峰镇会种图

1.下载下来是一张图片,先扔到编辑器看十六进制,看头看尾

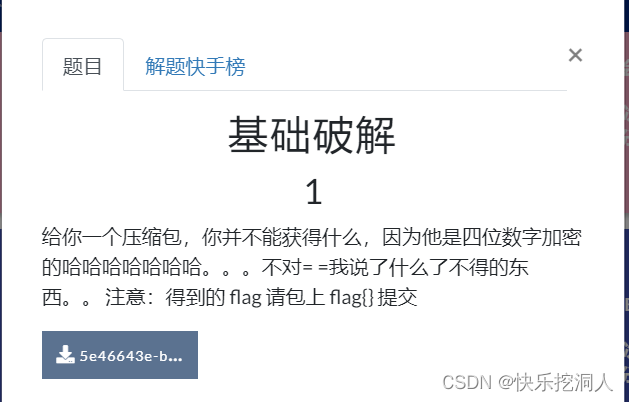

七、基础破解

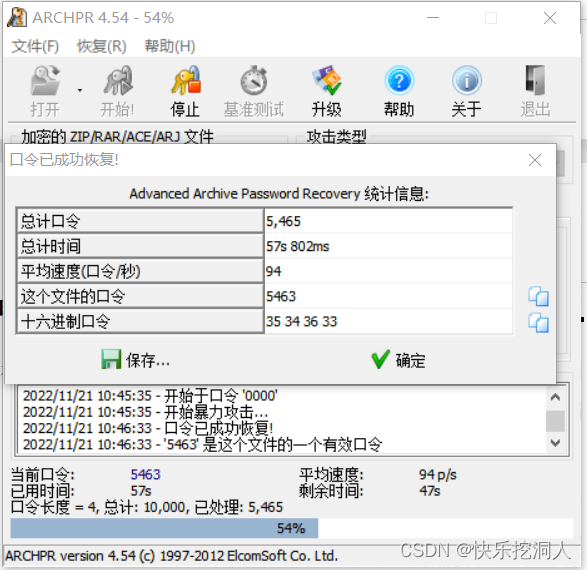

1.根据题目提示,是4位数字,就可以对rar进行暴力破解

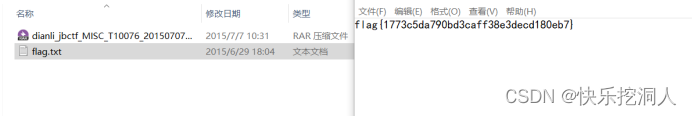

2.得到flag:

3.因为懒得解密直接用了,发现不行,还是老老实实解密吧:

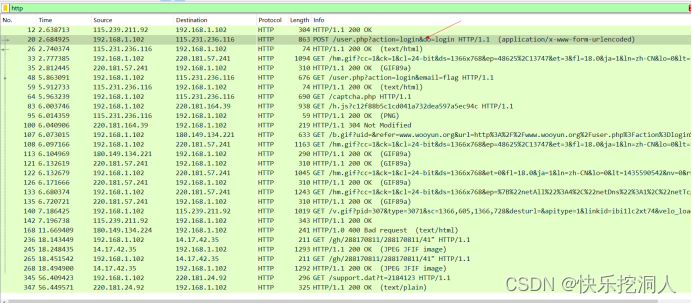

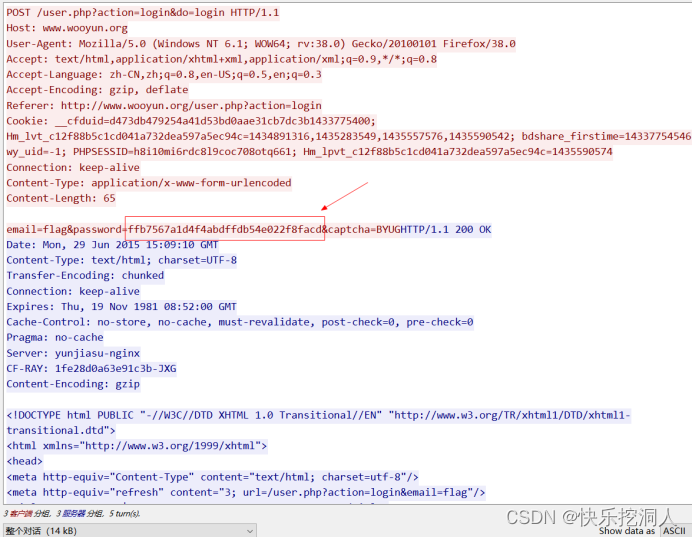

八、Wireshark

1.根据题目提示,密码就是flag

2.把数据包扔到wireshark,筛选http,找到有关登录的页面:

3.追踪Http流,就可以找到flag了:

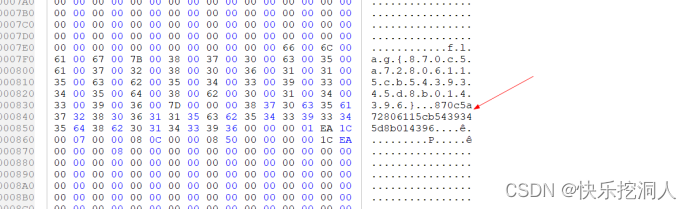

九、文件中的秘密

1.十六进制打开图片,慢慢查看文件内容:

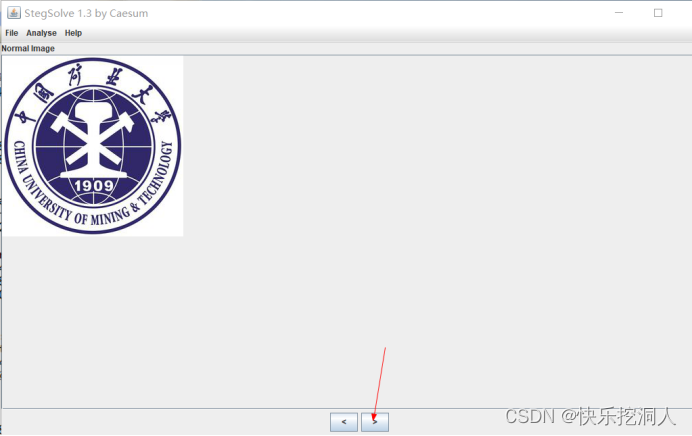

十、LSB

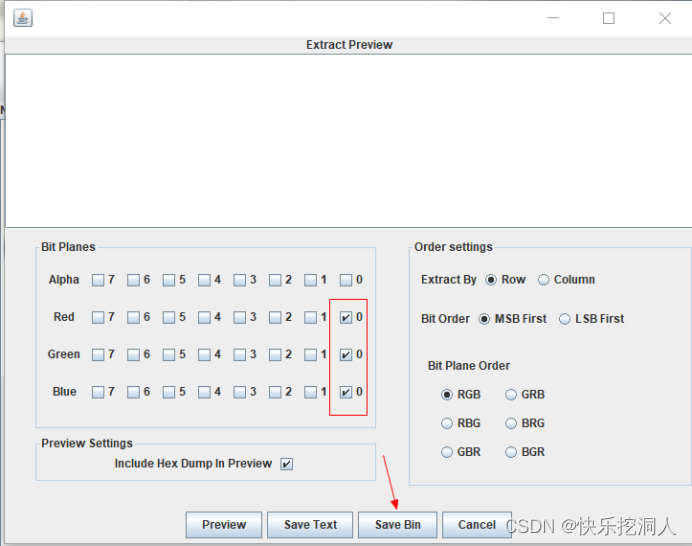

1.打开图片

2.点击Data Extract

3.得到一个隐藏的二维码,扫码得到flag

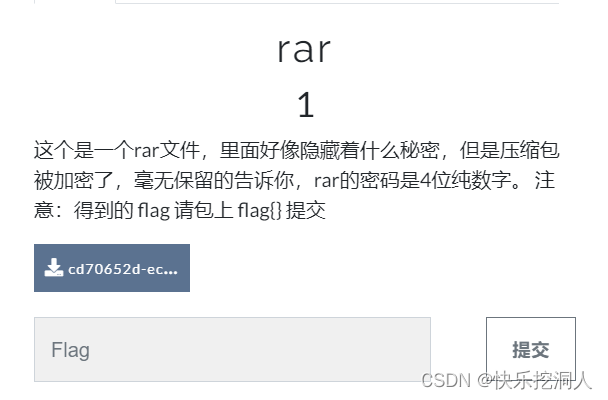

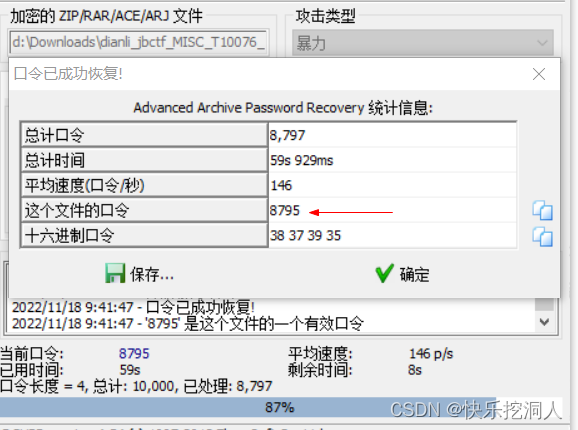

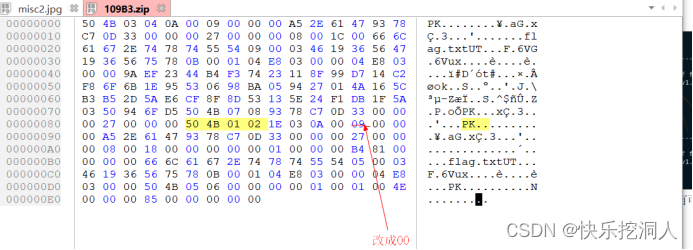

十一、zip伪加密

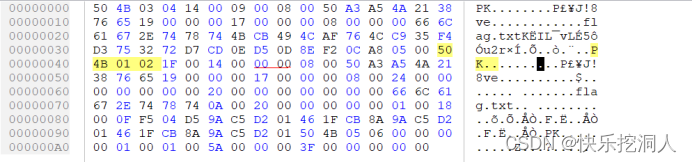

方法一:手动修改

1.查找50 4B 01 02,修改09为00

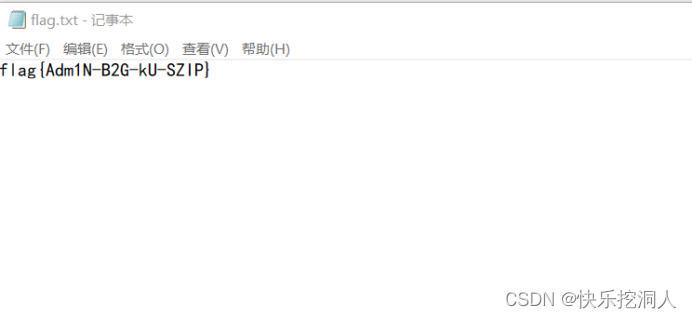

2.修改之后直接解压,就可以得到flag.txt

方法二:工具

1.下载工具,压缩文件跟工具同一个文件夹,运行命令,直接解压,就得到flag.txt

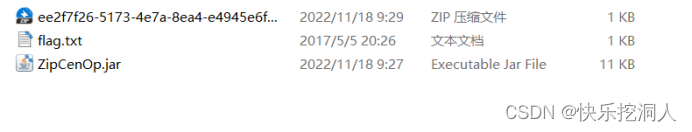

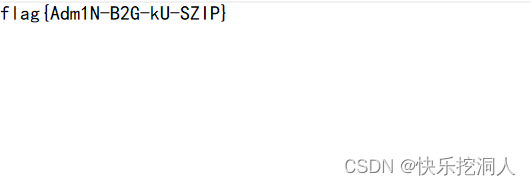

十二、rar

1.根据题目提示,直接下载压缩包,解压压缩包,爆破

十三、被嗅探的流量

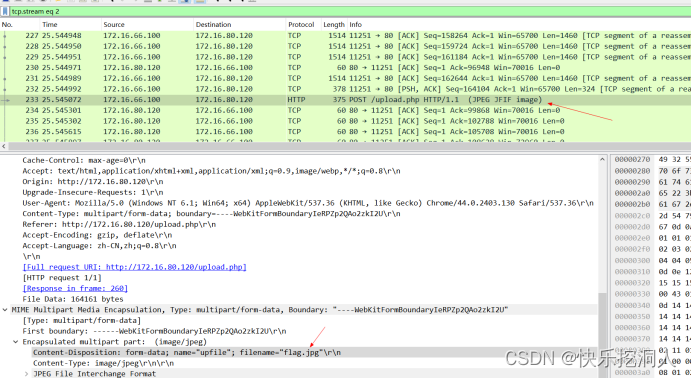

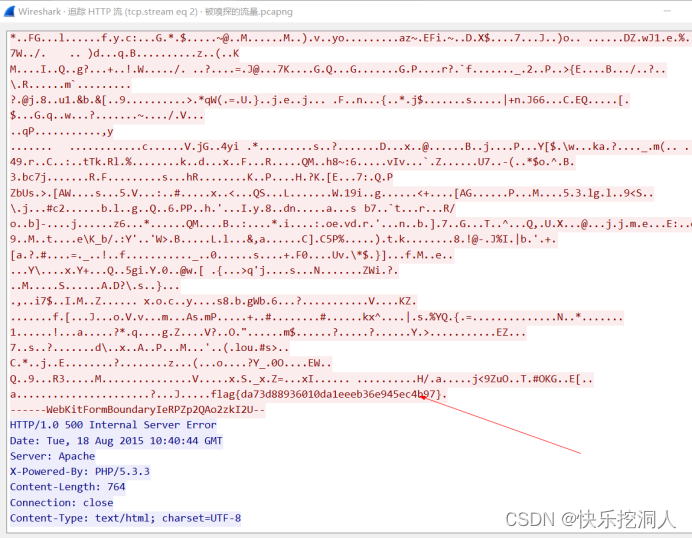

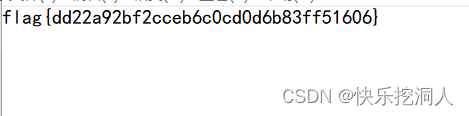

1.wireshark打开,查找http,发现有个upload.php,进一步查看:

2.点中flag.jpg->右击->追踪http流->得到图片的ascii,上下翻看在末尾发现flag:

十四、qr

1.下载是一个二维码,直接扫码得到flag

十五、镜子里面的世界

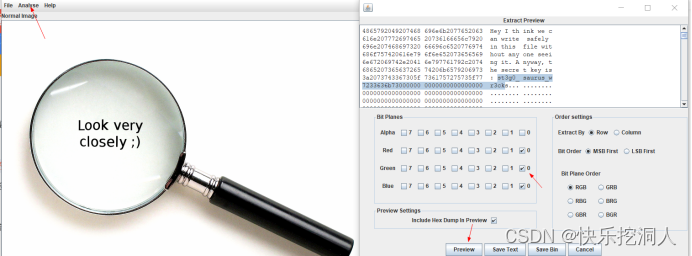

1.用stegsolve打开图片->Analyse->Data Extract

十六、ningen

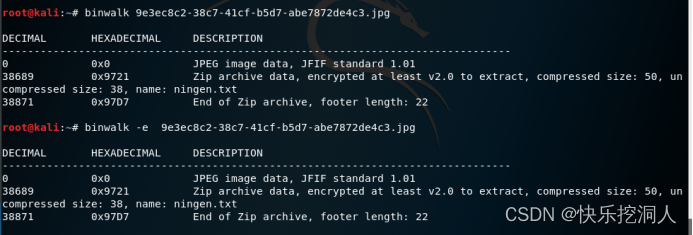

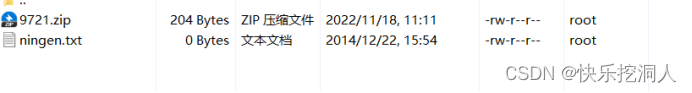

1.下载图片->分析图片(发现里面有压缩包)->分离文件

2.解压压缩包,根据题目的提示是4位数字,压缩包刚好是四位数字,尝试了一下不正确,爆破

3.爆破成功,得到flag.txt

十七、小明的保险箱

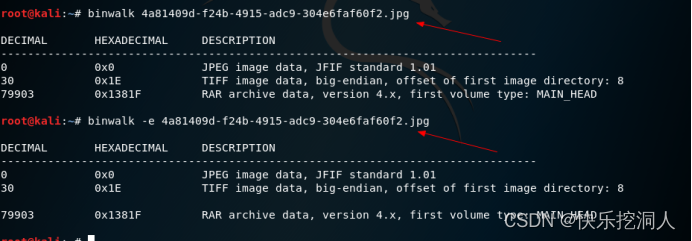

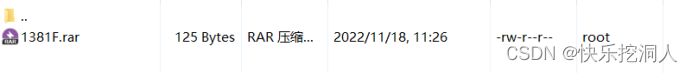

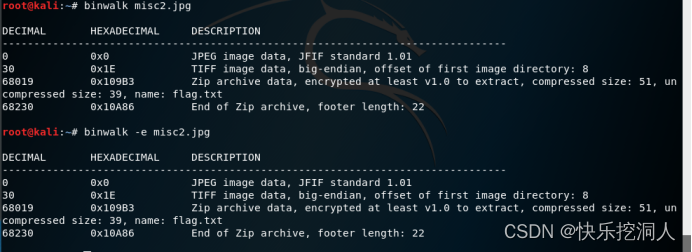

1.下载下来是一张图片->binwalk分析(发现里面有压缩包)->分离文件

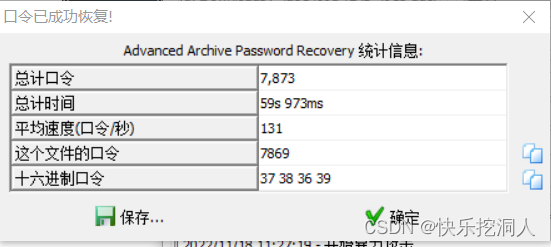

2.直接解压发现有密码,根据题目提示是4个纯数字->爆破

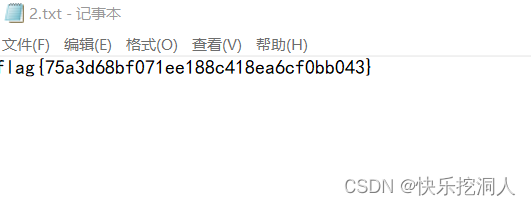

3.解压文件->得到flag.txt

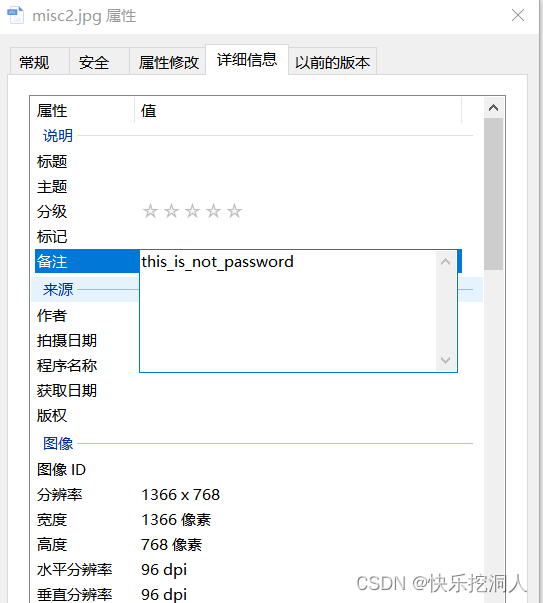

十八、爱因斯坦

1.分析图片(发现压缩包)->分离文件

2.得到一个压缩包,发现需要密码,题目也没有提示,有可能是未加密,手动修改

3.发现在解压的时候CRC校验失败了,看来密码错误了,查看图片的属性

4.发现了奇怪的备注,可能这个是密码,解压,得到flag

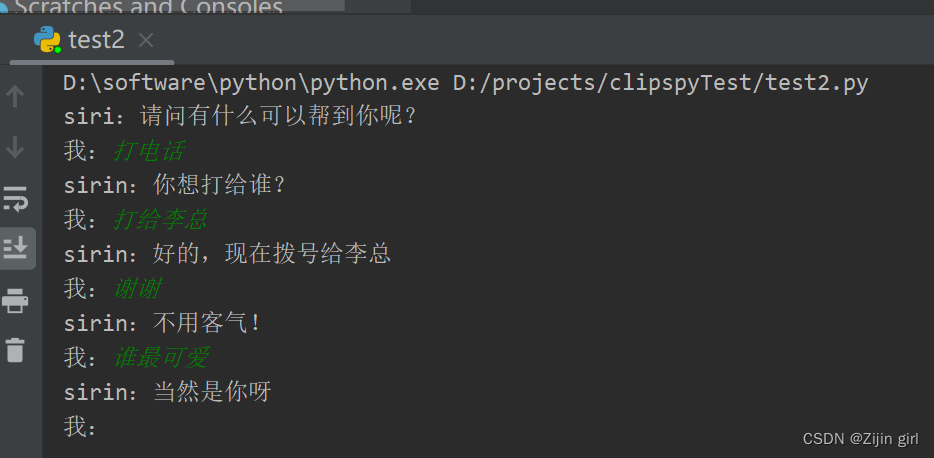

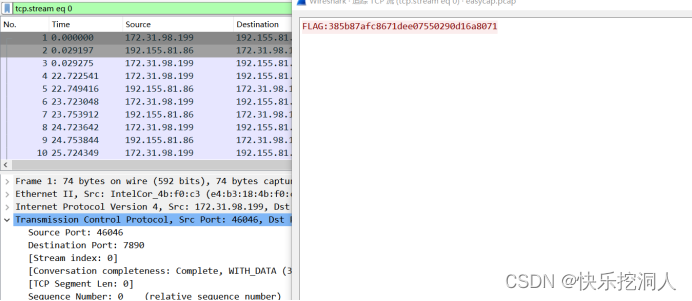

十九、Easycap

1.wireshark打开,右击追踪流->TCP流,得到flag

二十、隐藏的钥匙

1.WinHex打开文件,搜索flag,base64解码

二十一、另外一个世界

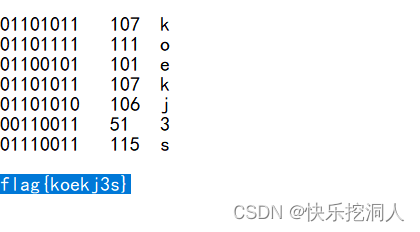

1.winHex打开文件,看到末尾有一串二进制

2.二进制转换成十进制再对照ASCII表,得到flag

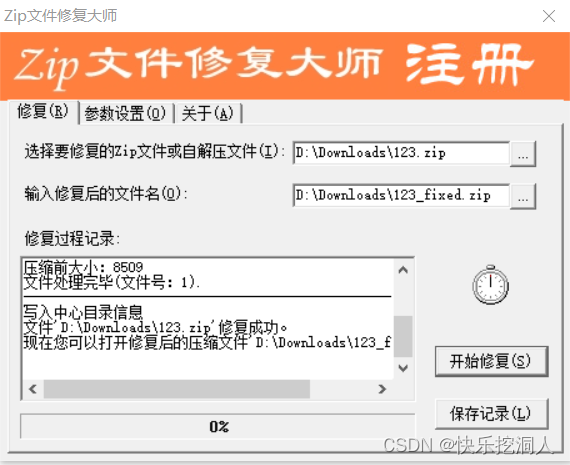

二十二、FLAG

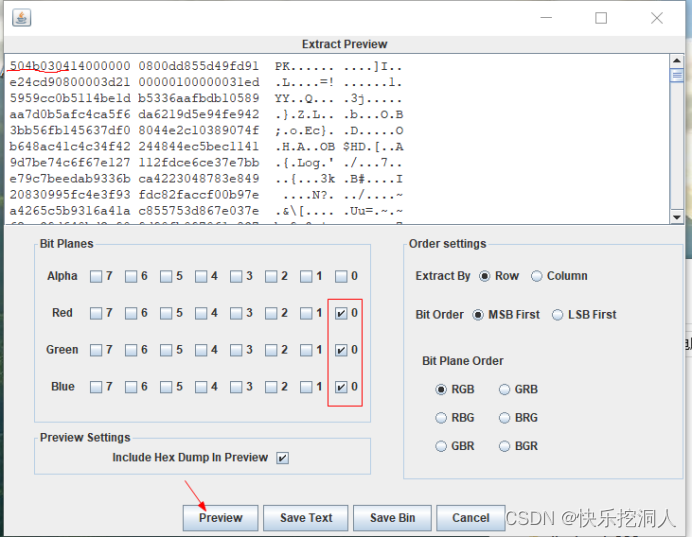

1.用stegsolve打开图片->data Extract->Preview

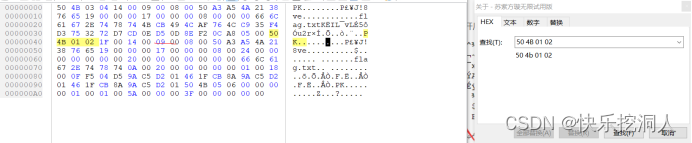

2.看文件的头是504B0304是一个zip->Save Bin保存为zip文件

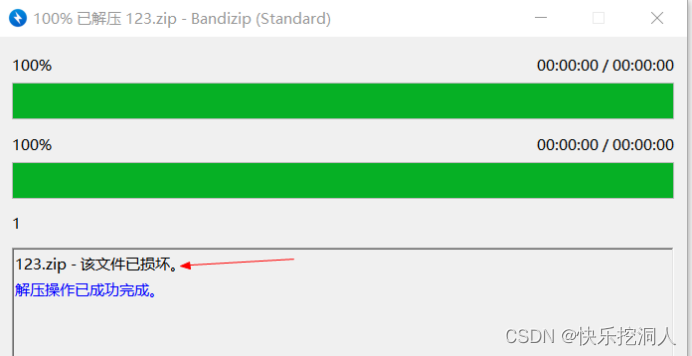

3.解压的时候发现是一个损坏压缩包,用修复工具修复

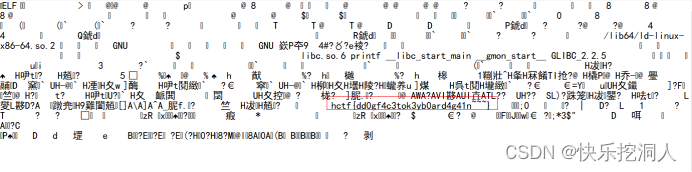

4.修复之后解压得到是一个1的文件,windows直接用记事本打开

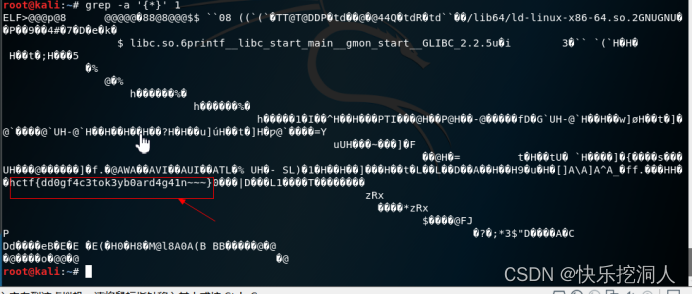

5.linux系统下:grep -a '{*}' 1

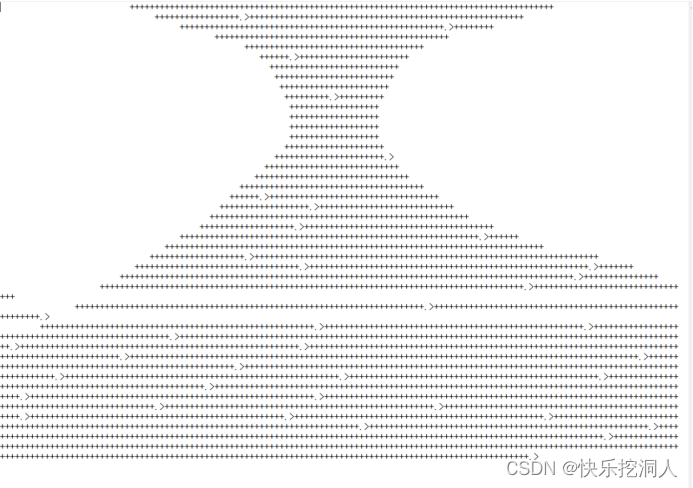

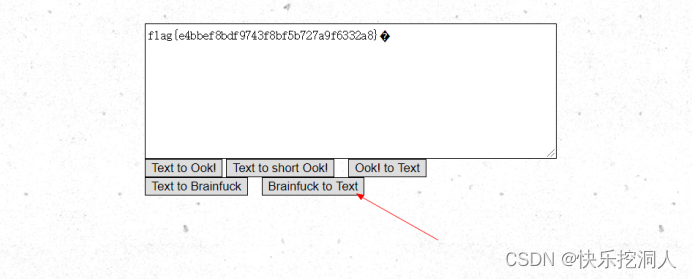

二十三、神秘龙卷风

1.根据题目的提示,压缩包的密码为4位数字,直接爆破

2.解压文件,得到flag.txt,打开文件

3.得到一串不认识的加密方式,百度一下,原来是Brainfuck,要用Brainfuck解释器(https://www.splitbrain.org/services/ook )

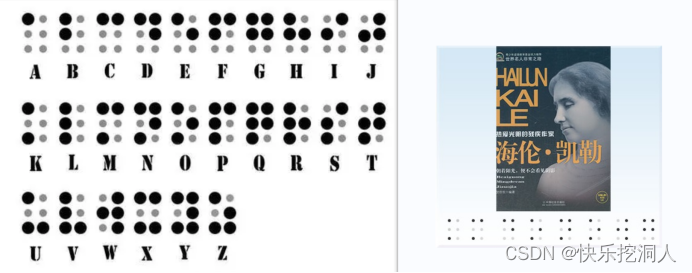

二十四、假如给我三天光明

1.解压文件得到是一张图片和压缩包,解压需要密码,密码就在图片里面,查看图片属性没有东西,图片的下方有一串盲文,对照盲文表得到是kmdonowg

2.得到的盲文成功解压压缩包,是一个音频文件,用audacity打开(蓝色的长用-,蓝色的短用.,中间没有用空格或者/表示)

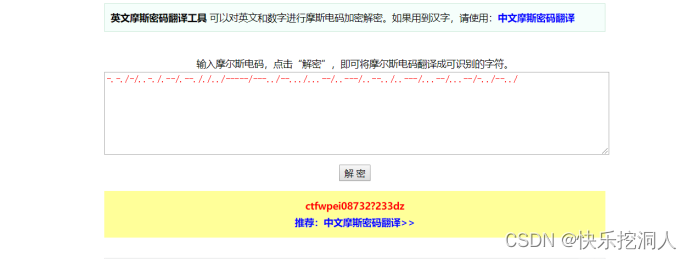

得到-.-./-/..-./.--/.--././../-----/---../--.../...--/..---/..--../..---/...--/...--/-../--../

得到flag{wpei08732?23dz}

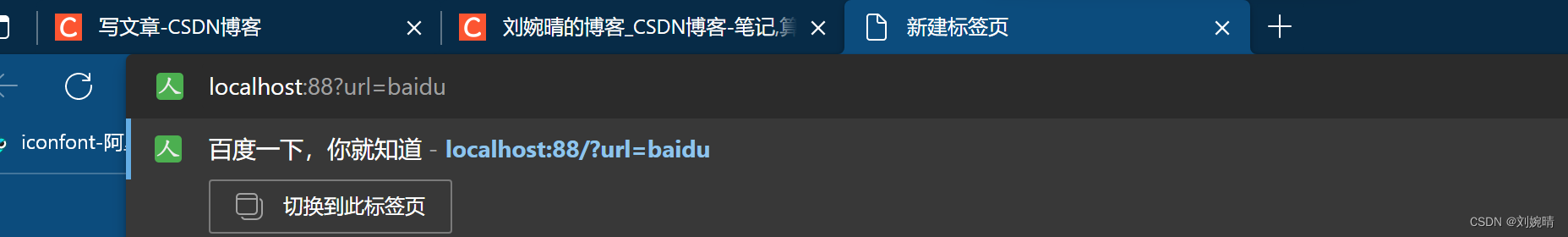

二十五、数据包中的线索

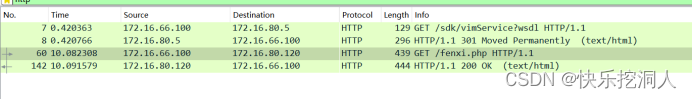

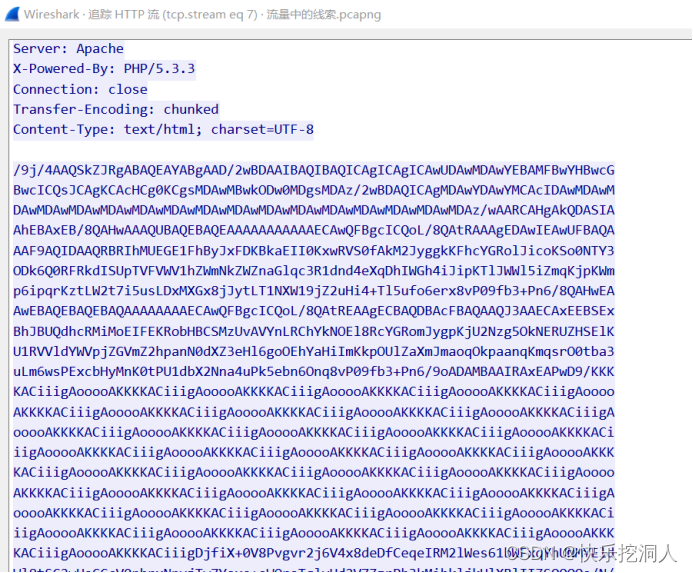

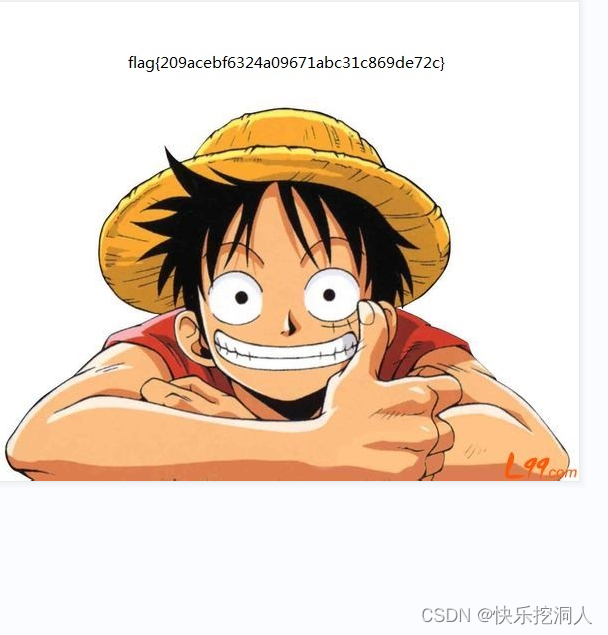

1.wireshark打开数据包,筛选http发现一个fenxin.php->追踪http流

2.发现是一段base64,解码,解码之后是一张图片,图片里面就有flag

(https://the-x.cn/base64 )

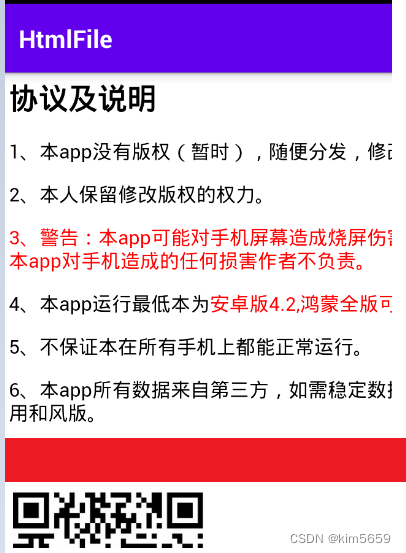

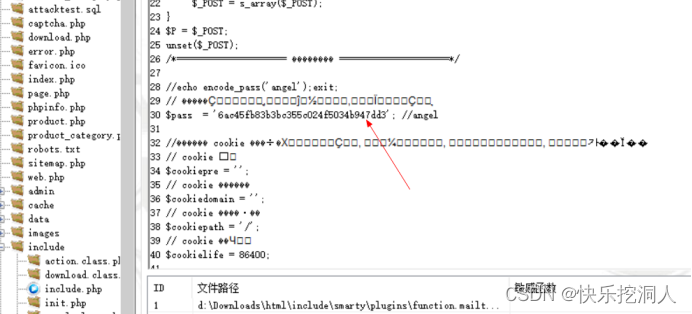

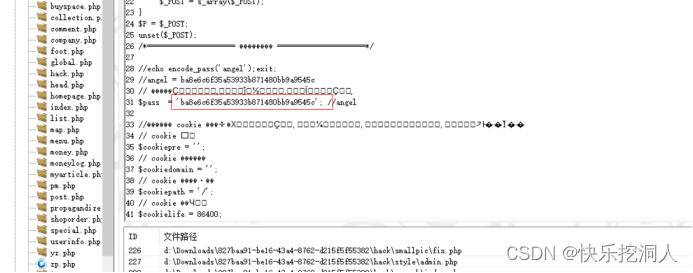

二十六、后门查杀

1.下载文件解压是一个站点,要找到他的后门可以用代码审计的方法(有兴趣可以玩一下),还有一种直接用杀毒软件查杀:

2.找到这个文件

二十七、webshell后门

1.跟二十六的方法一样,杀毒软件查杀,找到所在的文件路径

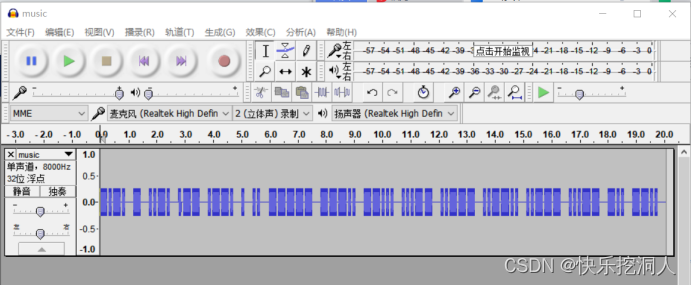

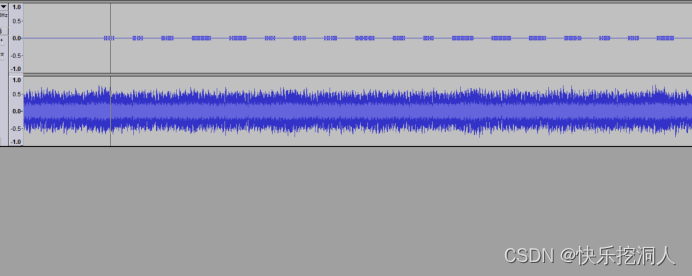

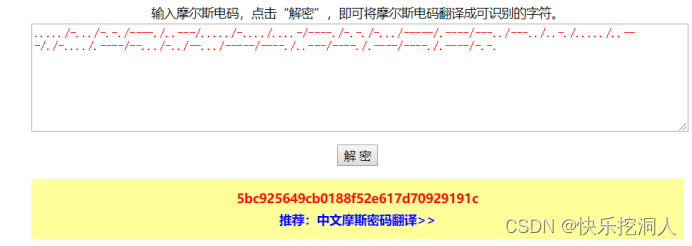

二十八、来首歌吧

1.解压文件得到的是一段音频,用audacity打开,猜测是摩斯密码,放大音频进行解密

...../-.../-.-./----./..---/...../-..../....-/----./-.-./-.../-----/.----/---../---../..-./...../..---/./-..../.----/--.../-../--.../-----/----./..---/----./.----/----./.----/-.-.

2.得到flag提交之后发现是错误的,网上对了一下答案也没有错,区别在于网上的答案是大写的,这里解密出来的字母是小写的,重新换了一个解密网站,字母变成了大写的,flag提交成功

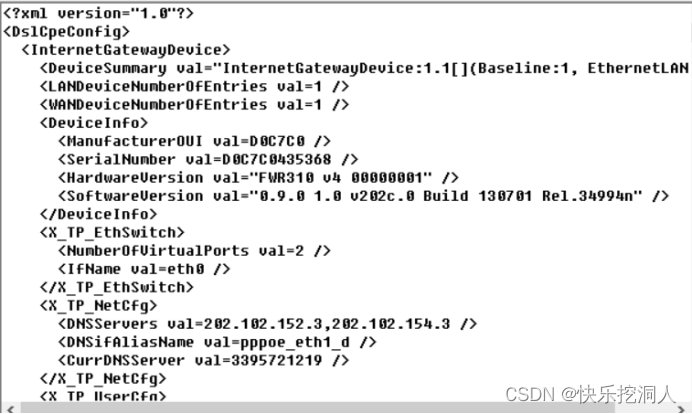

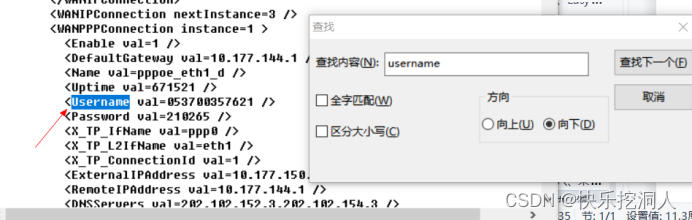

二十九、荷兰宽带数据泄露

1.下载文件解压是一个.bin(二进制)文件,用记事本打开是乱码,题目提到宽带应该跟路由器有关系,所以用RoutePassView打开

2.看了一下都没有看到flag在哪里,网络上找了一下答案,是跟用户名和密码有关的

3.flag要么是username的值要么是password的值,最后flag{053700357621}

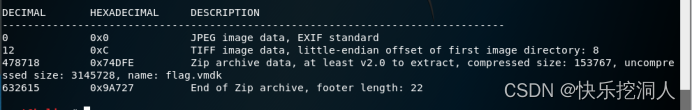

三十、面具下的flag

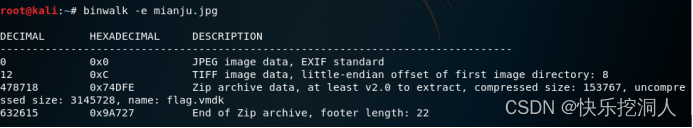

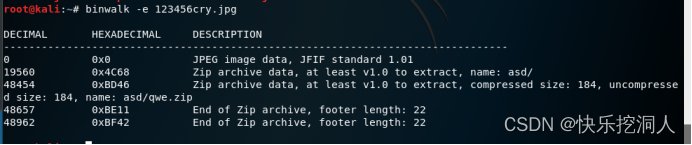

1.现在文件属性没有发现->十六进制查看没有发现->使用binwalk分析文件

2.分离文件:

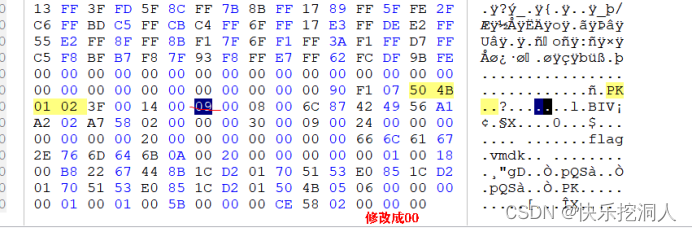

3.得到一个压缩包,解压发现需要密码,猜测可能是个伪加密:

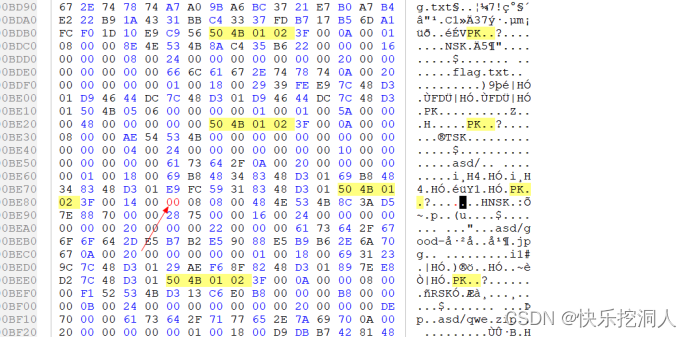

4.十六进制打开zip,修改数据(查找50 4B 01 02)

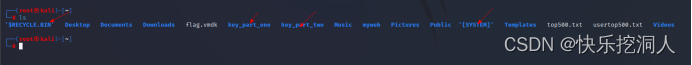

5.修改之后保存可以直接解压,得到flag.vmdk,在kali,命令:7z x 文件 -o./

6.解压之后得到4个文件

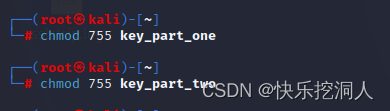

7.密码在key_part_one和key_part_two里面,但是直接打开是不行的还需要修改权限

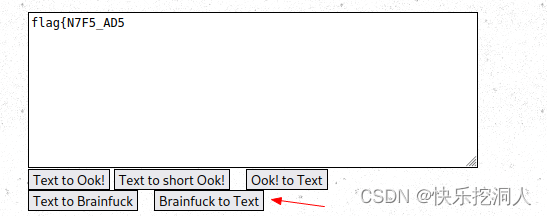

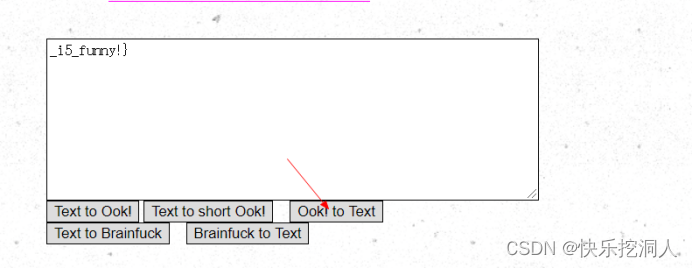

8.用brainfuck解密,破解key_part_one和key_part_two的内容就得到flag{N7F5_AD5_i5_funny!}

Key_part_one的文件内容解密:

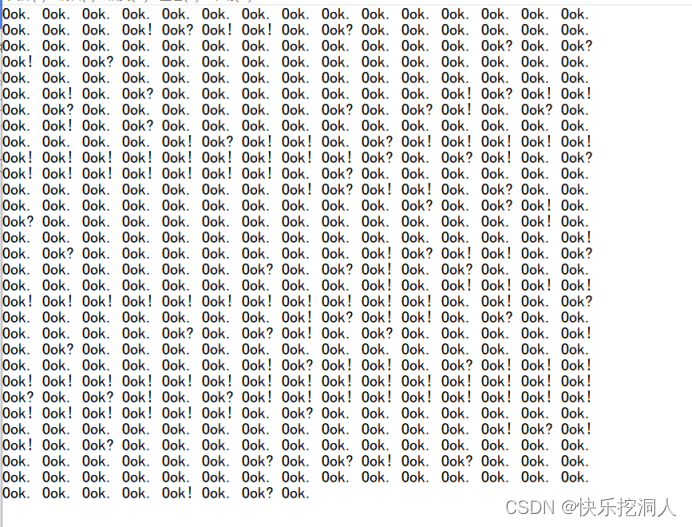

Key_part_two的文件内容解密:

三十一、九连环

1.查看图片属性没有东西,十六进制打开,发现有个flag.txt

2.用binwalk分离

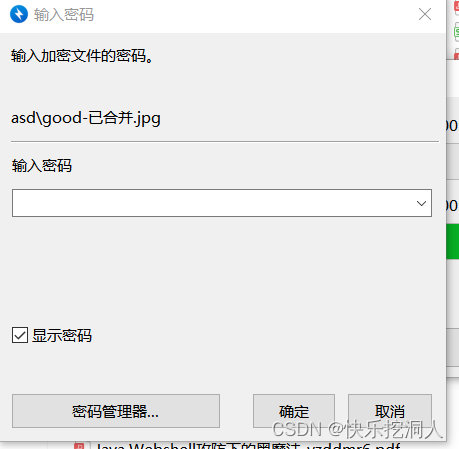

3.分离的文件在传输的时候出现了问题,把图片的后缀名改成zip,但是解压的过程中需要输入密码:![]()

4.查看是否为伪加密,修改01为00(这里可以看到asd/good

是加密在一起的)

5.改完之后直接保存,解压,得到

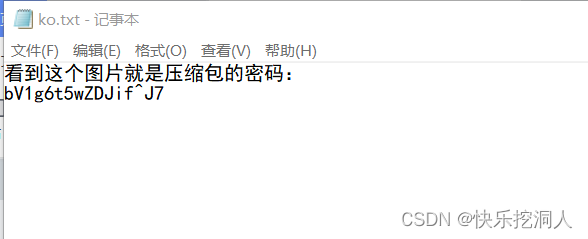

6.解压成功之后qwe.zip还需要解压密码,猜测密码在图片里面

7.得到qwe.zip的密码之后,解压,得到flag

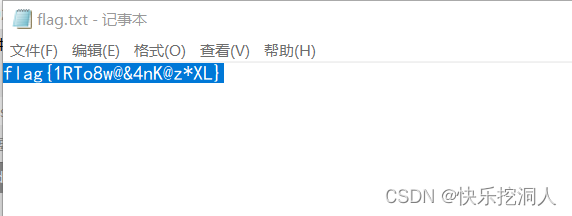

8.就得到flag:

学习记录过程仅供参考!!!!

目录

一、金胖子

二、二维码

三、你竟然要赶我走

四、大白

五、N种方法解决

六、乌峰镇会种图

七、基础破解

八、Wireshark

九、文件中的秘密

十、LSB

十一、zip伪加密

十二、rar

十三、被嗅探的流量

十四、qr

十五、镜子里面的世界

十六、ningen

十七、小明的保险箱

十八、爱因斯坦

十九、Easycap

二十、隐藏的钥匙

二十一、另外一个世界

二十二、FLAG

二十三、神秘龙卷风

二十四、假如给我三天光明

二十五、数据包中的线索

二十六、后门查杀

二十七、webshell后门

二十八、来首歌吧

二十九、荷兰宽带数据泄露

三十、面具下的flag

三十一、九连环