目录

ISIS理论讲解

配置ISIS邻居建立

配置路由渗透(泄露)

ISIS其它的配置特性

配置ISIS时间属性

配置ISIS认证

ISIS理论讲解

ISIS——基本概念1(邻居建立、路由计算、报文封装)_静下心来敲木鱼的博客-CSDN博客![]() https://blog.csdn.net/m0_49864110/article/details/126069231?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522166908111716800182769536%2522%252C%2522scm%2522%253A%252220140713.130102334.pc%255Fblog.%2522%257D&request_id=166908111716800182769536&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2~blog~first_rank_ecpm_v1~rank_v31_ecpm-3-126069231-null-null.nonecase&utm_term=isis&spm=1018.2226.3001.4450

https://blog.csdn.net/m0_49864110/article/details/126069231?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522166908111716800182769536%2522%252C%2522scm%2522%253A%252220140713.130102334.pc%255Fblog.%2522%257D&request_id=166908111716800182769536&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2~blog~first_rank_ecpm_v1~rank_v31_ecpm-3-126069231-null-null.nonecase&utm_term=isis&spm=1018.2226.3001.4450

ISIS——基本概念2(域间路由、认证、影响邻居建立条件)_静下心来敲木鱼的博客-CSDN博客![]() https://blog.csdn.net/m0_49864110/article/details/126069526?csdn_share_tail=%7B%22type%22%3A%22blog%22%2C%22rType%22%3A%22article%22%2C%22rId%22%3A%22126069526%22%2C%22source%22%3A%22m0_49864110%22%7D

https://blog.csdn.net/m0_49864110/article/details/126069526?csdn_share_tail=%7B%22type%22%3A%22blog%22%2C%22rType%22%3A%22article%22%2C%22rId%22%3A%22126069526%22%2C%22source%22%3A%22m0_49864110%22%7D

ISIS高级特性——快速收敛、路由控制、路由泄露_静下心来敲木鱼的博客-CSDN博客![]() https://blog.csdn.net/m0_49864110/article/details/127478780?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522166908111716800182769536%2522%252C%2522scm%2522%253A%252220140713.130102334.pc%255Fblog.%2522%257D&request_id=166908111716800182769536&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2~blog~first_rank_ecpm_v1~rank_v31_ecpm-6-127478780-null-null.nonecase&utm_term=isis&spm=1018.2226.3001.4450

https://blog.csdn.net/m0_49864110/article/details/127478780?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522166908111716800182769536%2522%252C%2522scm%2522%253A%252220140713.130102334.pc%255Fblog.%2522%257D&request_id=166908111716800182769536&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2~blog~first_rank_ecpm_v1~rank_v31_ecpm-6-127478780-null-null.nonecase&utm_term=isis&spm=1018.2226.3001.4450

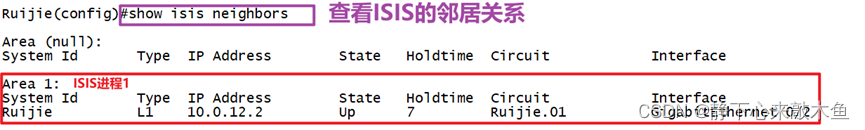

配置ISIS邻居建立

R1的配置

配置ISIS路由协议(进程1)

ip route isis 1

net 49.0001.0000.0000.0001.00 配置ISIS进程的NET地址

is-type level-1 配置ISIS设备类型(Level-1、Level-1/2、Level-2)

接口加入到ISIS中

int g0/2

no switchport

ip add 10.0.12.1 24

ip router isis 1

R2的配置

配置ISIS路由协议

ip route isis 1

net 49.0001.0000.0000.0002.00 配置ISIS进程的NET地址

is-type level-1-2 配置ISIS设备类型(Level-1、Level-1/2、Level-2)

接口加入到ISIS中

int g0/2

no switchport

ip add 10.0.12.2 24

ip router isis 1

其它注意事项

全局下配置:

no ip routing 所有接口都会关闭ISIS的IPv4路由功能

接口下配置:

isis network point-point 会将网络类型更改为P2P(默认为广播)

ISIS协议下配置:

metric-type wide 配置开销计算模式(窄、宽)

passive-intergface G0/2 将此接口配置为被动接口,不参与ISIS报文的收发

配置路由渗透(泄露)

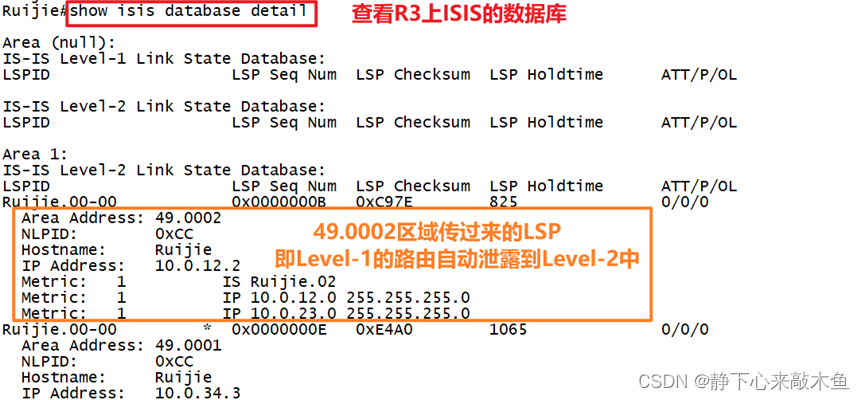

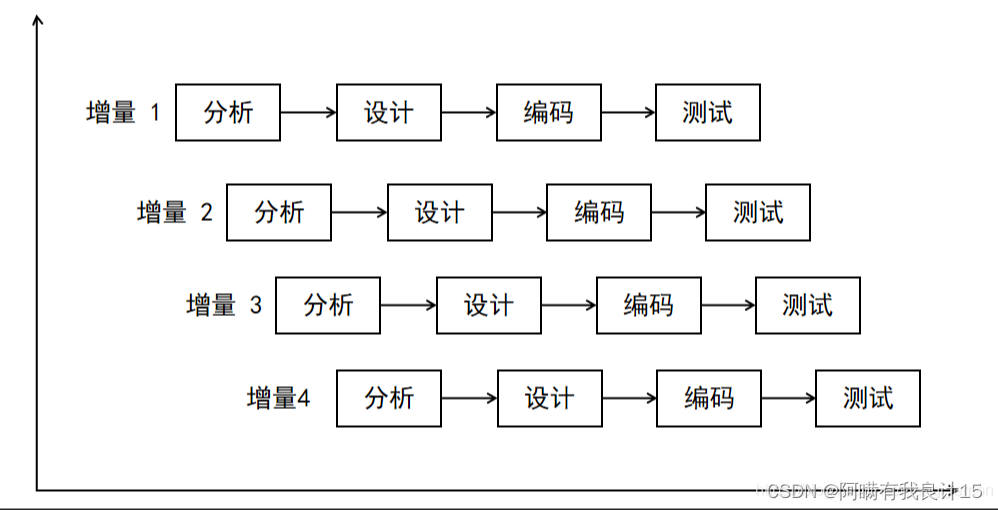

我们了解到默认情况下Level-1的路由默认会流到Level-2中

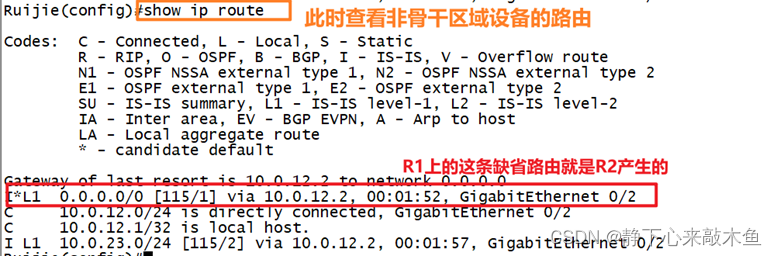

但是Level-2的路由不会流入到Level-1中,使得部分设备无法访问Level2设备

解决方法:

L1/2路由器将自身在L1内的路由以一条实LSP的形式在骨干区域进行泛洪

(L1/L2将自身L1内的路由都认为是自身直连的路由发送到骨干区域)

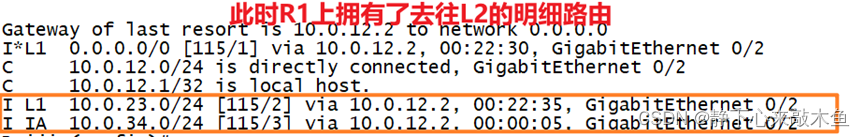

不过通过上述方法可能导致次优路径,此时就需要配置路由泄露

通过重发布的方式,将isis 1的Level-2路由引入到Level-1中(在Level-1-2上配置)

Route isis 1

Redistribute isis 1 level-2 into level-1

ISIS其它的配置特性

配置ISIS时间属性

设置ISIS的Hello报文的时间属性

int g0/2

isis hello-interval 10 配置ISIS的发送间隔(缺10)

isis hello-multiplier 3 配置ISIS的HELLO报文的保活时间(保活时间=发送间隔*multiplier)

设置ISIS的LSP报文的时间属性

int g0/2

isis lsp-interval 10 配置LSP的发送间隔(缺10)

isis lsp-flood 10 配置接口一次性最多发送的LSP-PDU的个数

isis retransmit-interval 10 在P2P链路中,本端发送LSP如果10s内没有得到应答,则会重新发送原来的LSP

router isis 1

lsp-refresh-interval 10 配置LSP会周期性的10s将当前LSP全部重新发送一次

Max-lsp-lifetime 100 配置LSP的有效时间为100s

Ignore-lsp-errors 配置对收到LSP报文忽略校验(即:校验错误也会正常处理,不会丢弃)

Lsp-fragments-ectend 配置LSP分片扩展开关

设置SNP报文时间属性

Int g0/2

Isis csnp-interval 20 配置CSNP广播发送间隔(广播链路上周期发送CSNP)

配置ISIS认证

接口认证的密码被封装在接口发送的Hello报文中。

接收Hello报文时,也会验证密码是否一致。

区域认证的密码被封装在该Level-1的LSP、CSNP、PSNP 报文中。

接收这些报文时,也会验证密码是否-致

路由域认证的密码被封装在Level-2的LSP、CSNP PSNP报文中。

接收这些报文时,也会验证密码是否一致

配置接口认证两种方式

方式一:

Int g0/2

配置只对发送的Hello报文做明文认证(0代表明文,send-only表示只对发送做认证)

Isis password 0 admin@123 send-only

配置对发送和接受的Hello报文做密文认证(7代表密文)

Isis password 7 admin@123

方式二:

Int g0/2

配置接口认证类型

Isis authentication mode md5(密文)

Isis authentication mode text(明文)

配置接口认证的密码

Isis authentication key-chain admin@123

配置接口认证只应用于此接口发送的报文,对接收的报文不进行认证

Isis authentication send-only

配置区域认证的两种方式

设置区域Level-1只对发送的报文做明文认证

方式一:

Router isis 1

Area-password 0 admin@123 send-only

方式二:

Router isis 1

Authentication mode text level-1

Authentication key-chain admin@123 level-1

Authentication send-only level-1

配置路由域认证的两种方式

配置区域Level-2对发送和接受的报文做密文认证

方式一:

Router isis 1

Domain-password 7 admiin@123

方式二:

Router isis 1

Authentication mode md5 level-2

Authentication key-chain admin@123 level-2

![[附源码]java毕业设计校园失物招领平台](https://img-blog.csdnimg.cn/6a4cf5336a304d2496f354807f35b648.png)