没有设置认证策略的情况下,口令猜测就是尝试,永无尽头的尝试

符号的排列组合试到最后,总能得出最终结果,人类大脑和生理的限制,需要使用工具来尝试。

前言

浅学,借鉴,暂无代码分析。

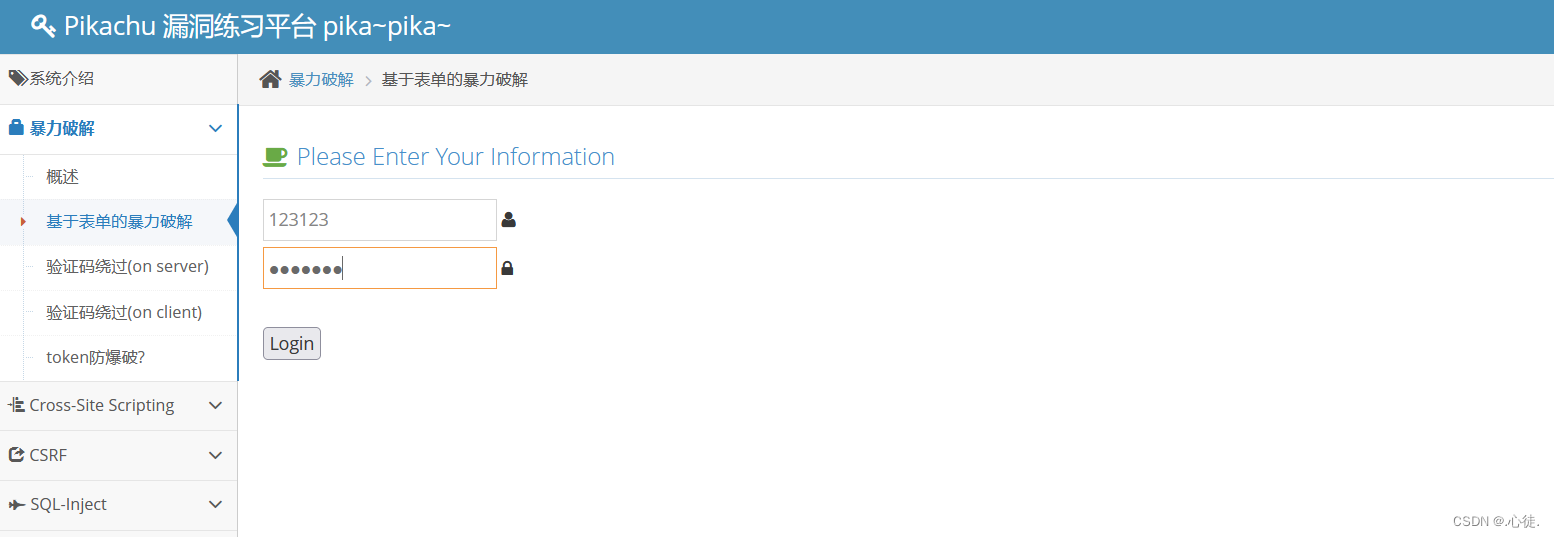

基于表单的暴力破解

随便试

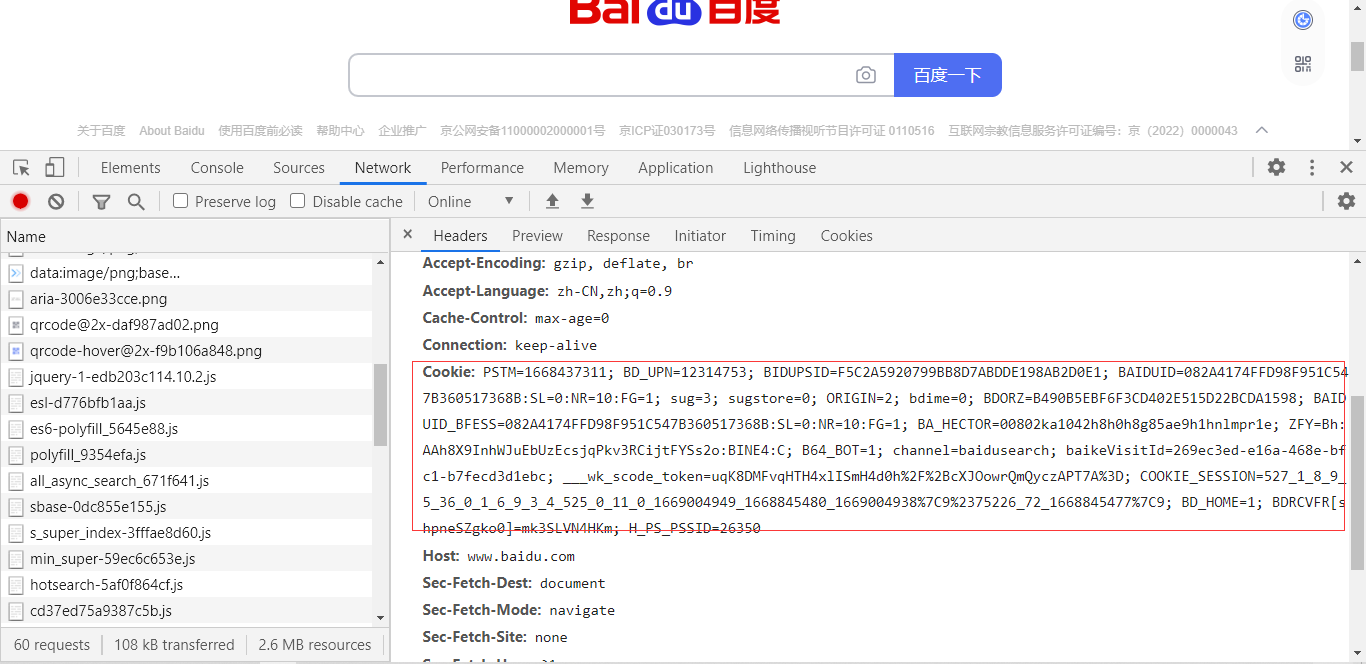

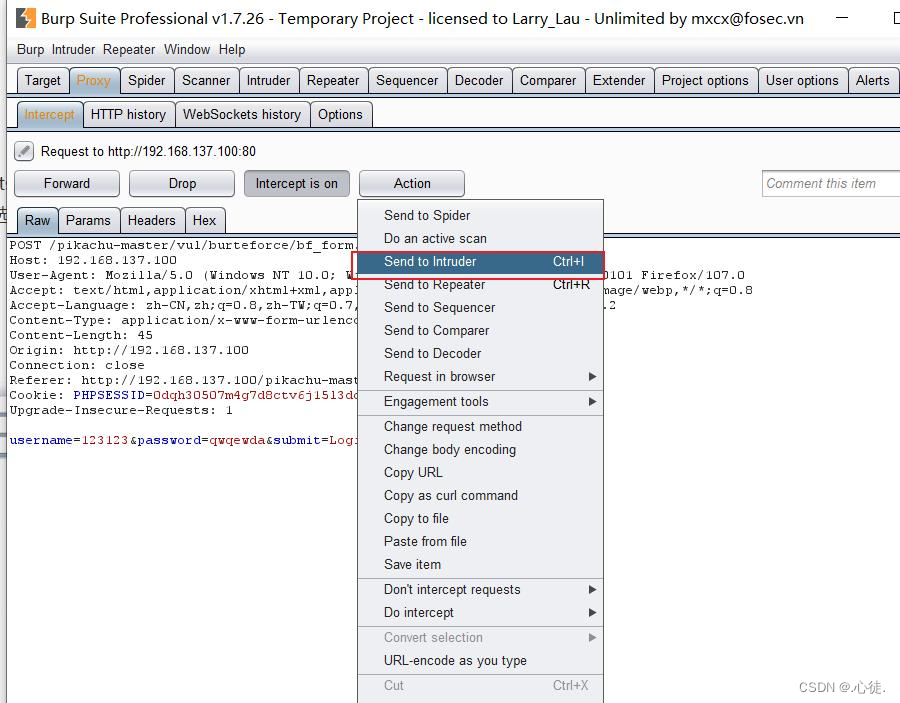

burpsuite抓包,发送到intruder【入侵者模块】

burpsuite抓包,发送到intruder【入侵者模块】

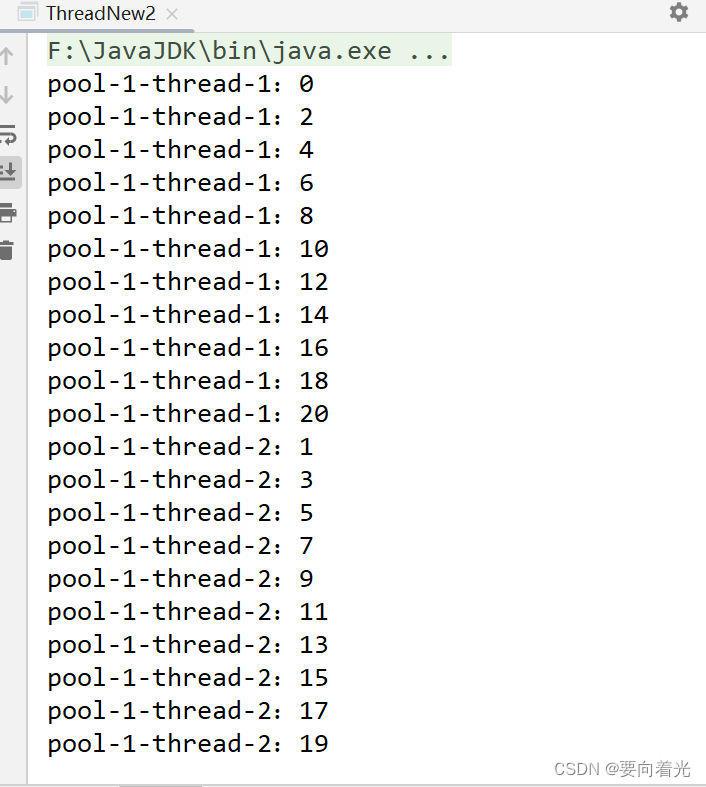

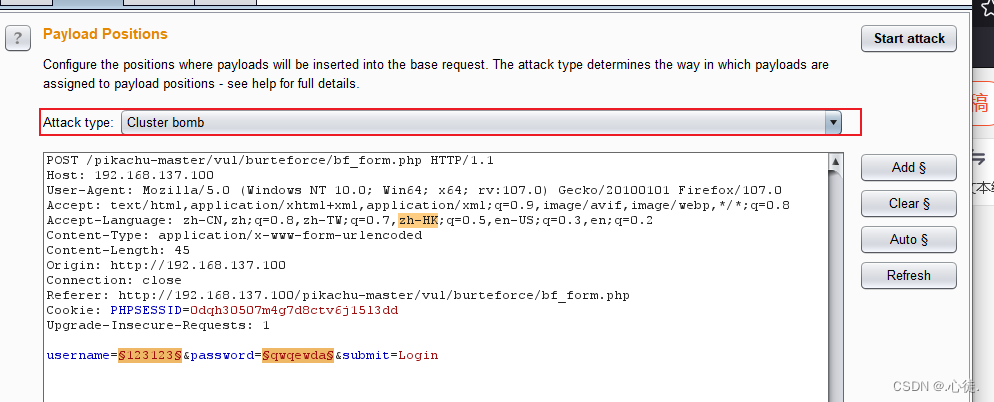

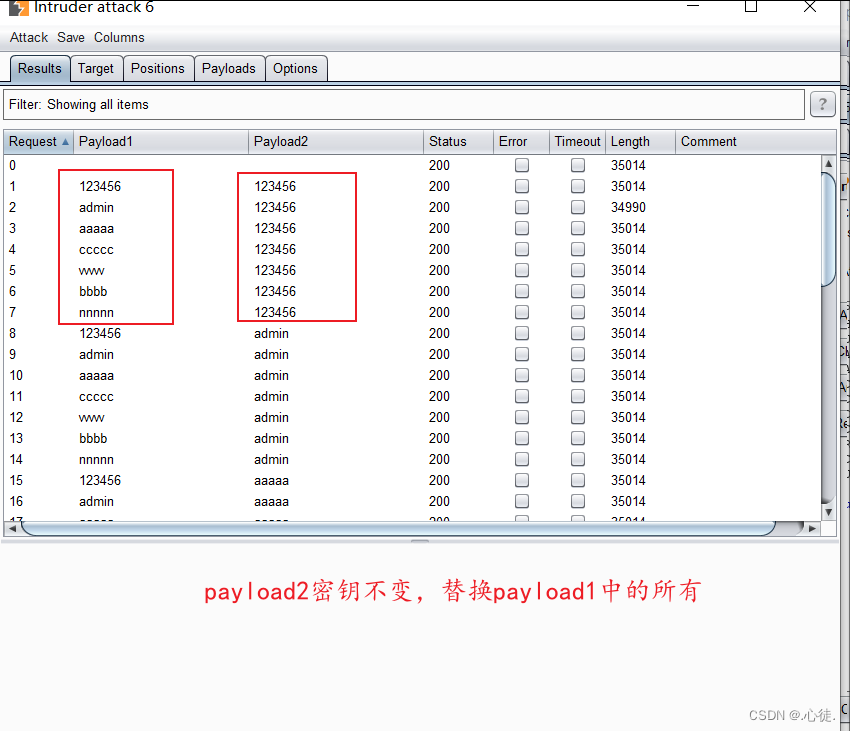

直接多对多循环尝试,切换为cluster bomb【集束炸弹】模块—Start attack

设置载荷位数,和攻击载荷类型。因为有两个参数username 和password需要尝试,所以在payload Positions这里就要clear删除多余的参数,只留下两个需要尝试的参数。

然后去找密码字典,在payload options 选项中选择设置好的密码字典

开始攻击

开始攻击

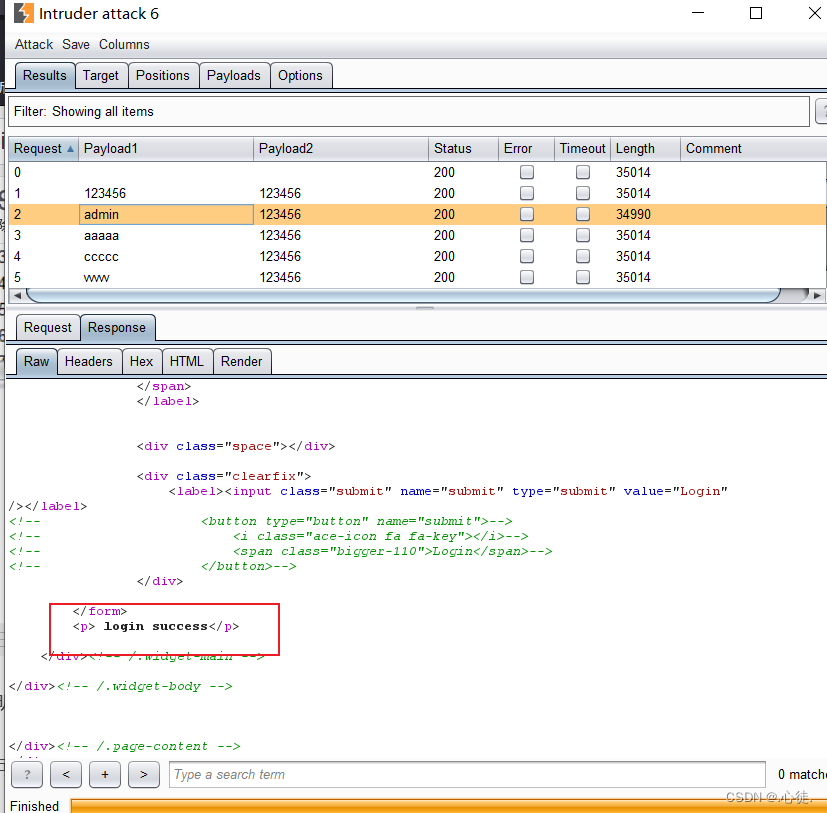

很明显可以看到第二个请求是一个长度比较小的【因为,密码正确和密码错误弹出的字符串长度不一样】

也可以直接看响应response的内容

总结

1、开代理,抓包,发送到【intruder模块】

2、设置attack type攻击类型为【Cluster bomb类型】,clear掉不需要尝试的参数,因为只尝试用户名和密码,只需要保留这两位

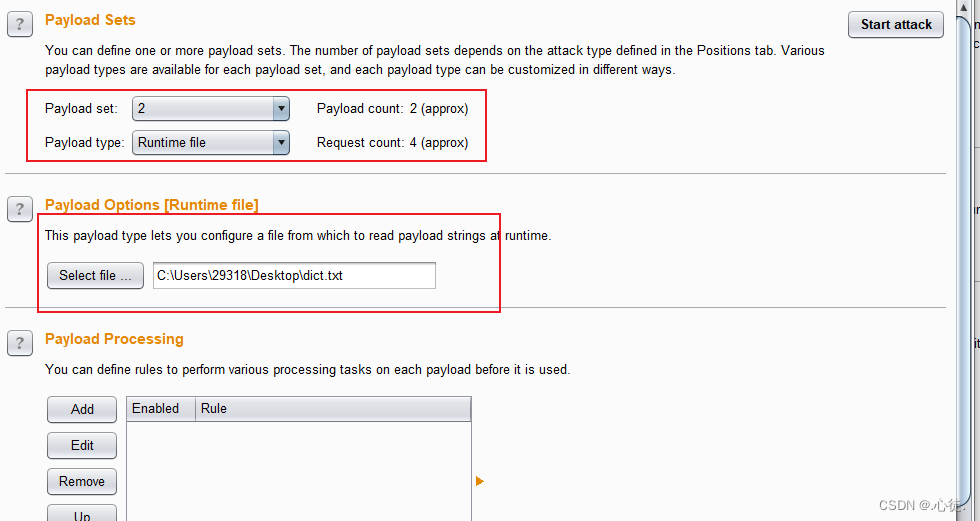

3、设置密码字典,【payload set位数两位】(之前保留的),【payload type运行文件】,这里的文件就是密码字典

4、选择payload选项,自行【编撰一个密码字典txt文本】格式的

5、Start Attack开始攻击,进入结果页面,查看字段长度与其他不同的请求,此请求就是密码

验证码绕过

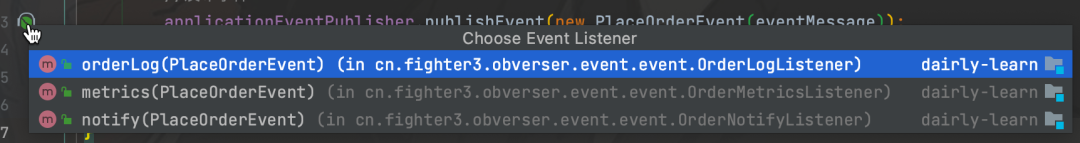

随便试,一个错误的结果,username or password is not exists,使用转发器验证

burpsuite显示不出来了,,,,,,,

burpsuite显示不出来了,,,,,,,

直接浏览器看

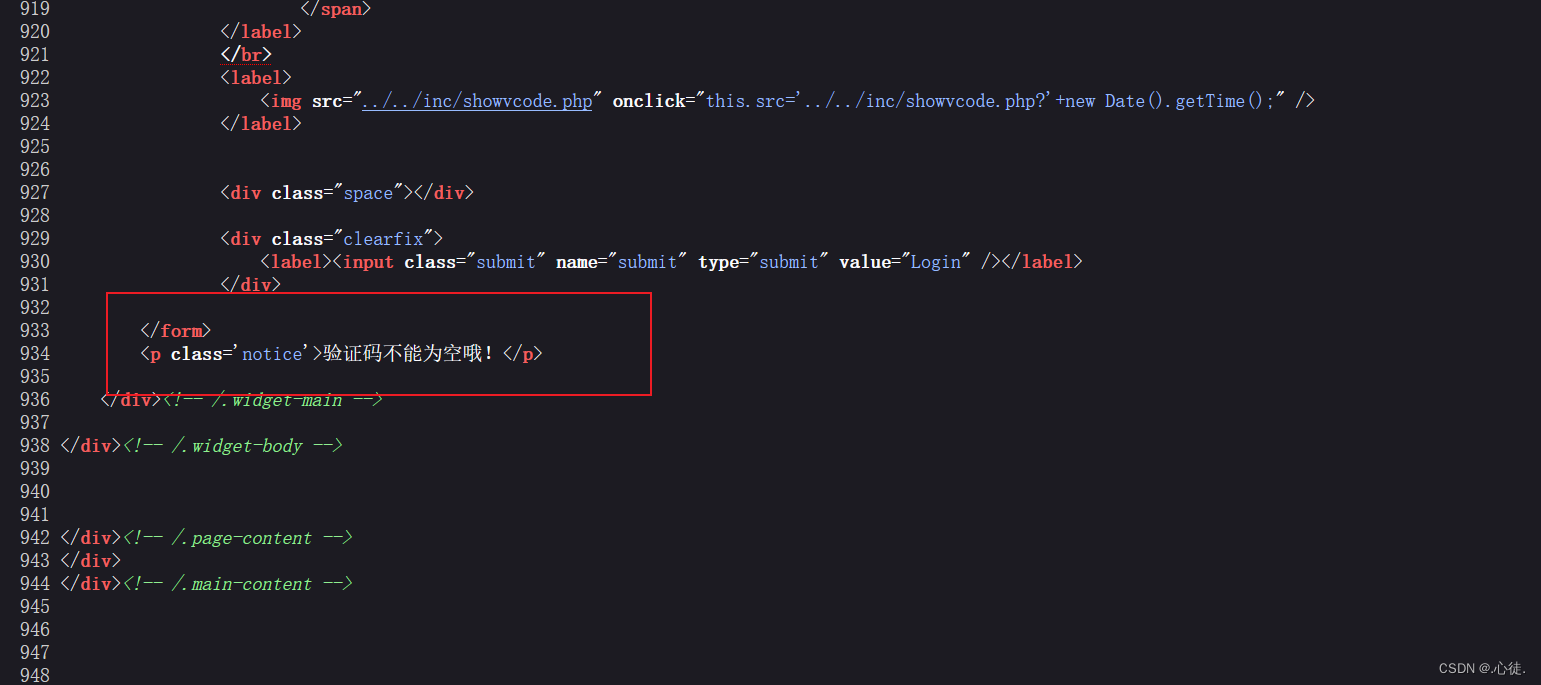

1、填写用户名和密码但是不填写验证码,查看页面源代码发现提示:验证码不能为空哦!说明后端代码这里还是对验证做了验证

2、填写错误的用户名和密码,填写正确的验证码,发现

2、填写错误的用户名和密码,填写正确的验证码,发现