文件痕迹排查

- 文件痕迹排查

- Windows文件痕迹排查

- 敏感目录

- 时间点文件排查

- Linux文件痕迹排查

- 敏感目录

- 时间点排查

- 特殊文件

文件痕迹排查

在应急响应排查的过程中,由于大部分的恶意软件、木马、后门等都会在文件维度上留下痕迹,因此对文件痕迹的排查必不可少。一般可以从以下几个方面对文件痕迹进行排查:

- 对恶意软件常用的敏感路径进行排查;

- 在确定了应急响应事件的时间点后,对时间点前后的文件进行排查;

- 对带有特征的恶意软件进行排查,这些特性包括代码关键字或关键函数、文件权限特征等。

Windows文件痕迹排查

敏感目录

在Windows系统中,恶意软件常会在一下位置驻留。

- temp(tmp)相关目录。有些恶意程序释放子体(即恶意程序运行时投放出文件)一般会在程序中写好投放的路径,由于不同系统版本的路径有所差异,但是临时文件的路径相对统一,因此在程序中写好的路径一般是临时目录。对敏感目录进行的检查,一般是查看临时目录下是否有异常文件。

- 对于一些人工入侵的应急响应事件,有时入侵者会下载一些后续攻击的工具。windwos系统要重点排查浏览器的历史记录、下载文件、和cookie信息,查看是否有相关的恶意进程。

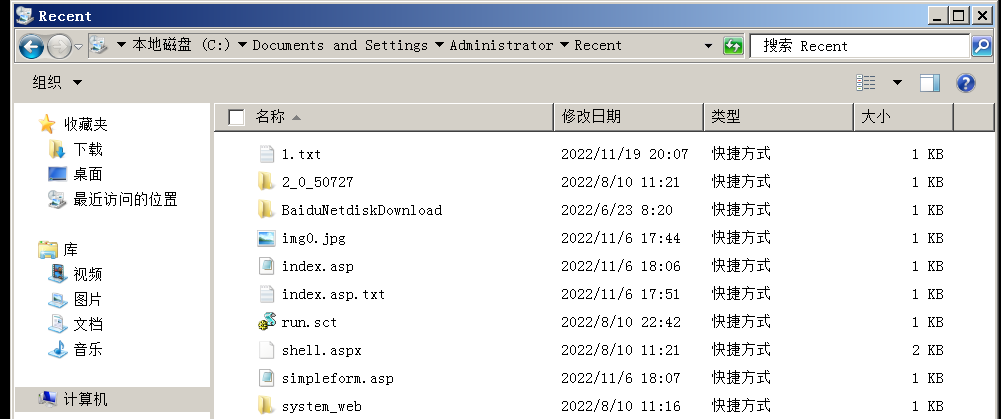

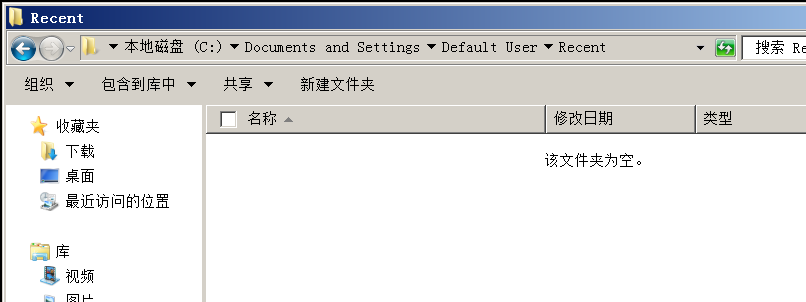

- 查看用户的Recent文件。Recent文件主要存储了最近运行文件的快捷方式,可以通过分析最近运行的文件,排查可疑文件。一般Recent文件在Windows系统中的存储位置如下:

(1)C:\Documents and Settings\Administrator\Recent

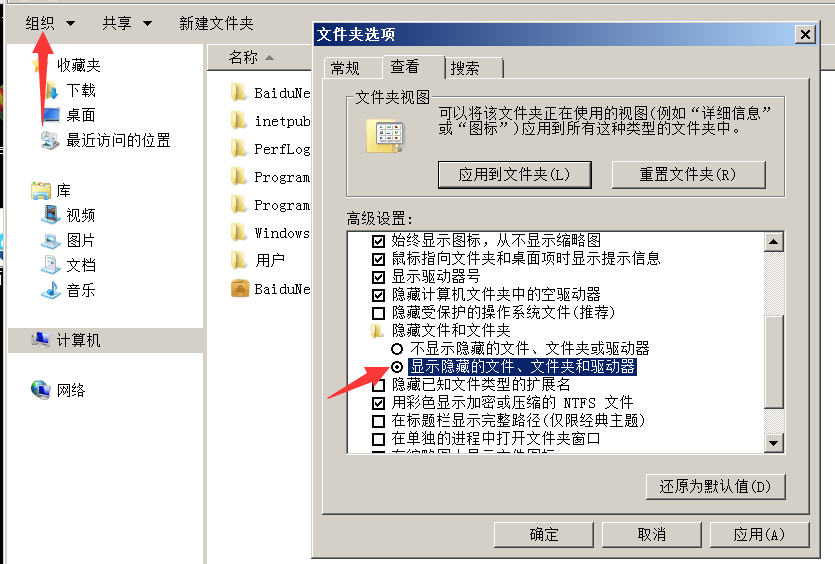

【组织】>>【文件夹和搜索选项】>>【查看】>>勾选【显示隐藏文件】

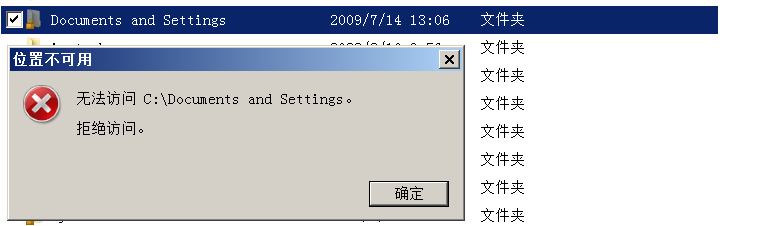

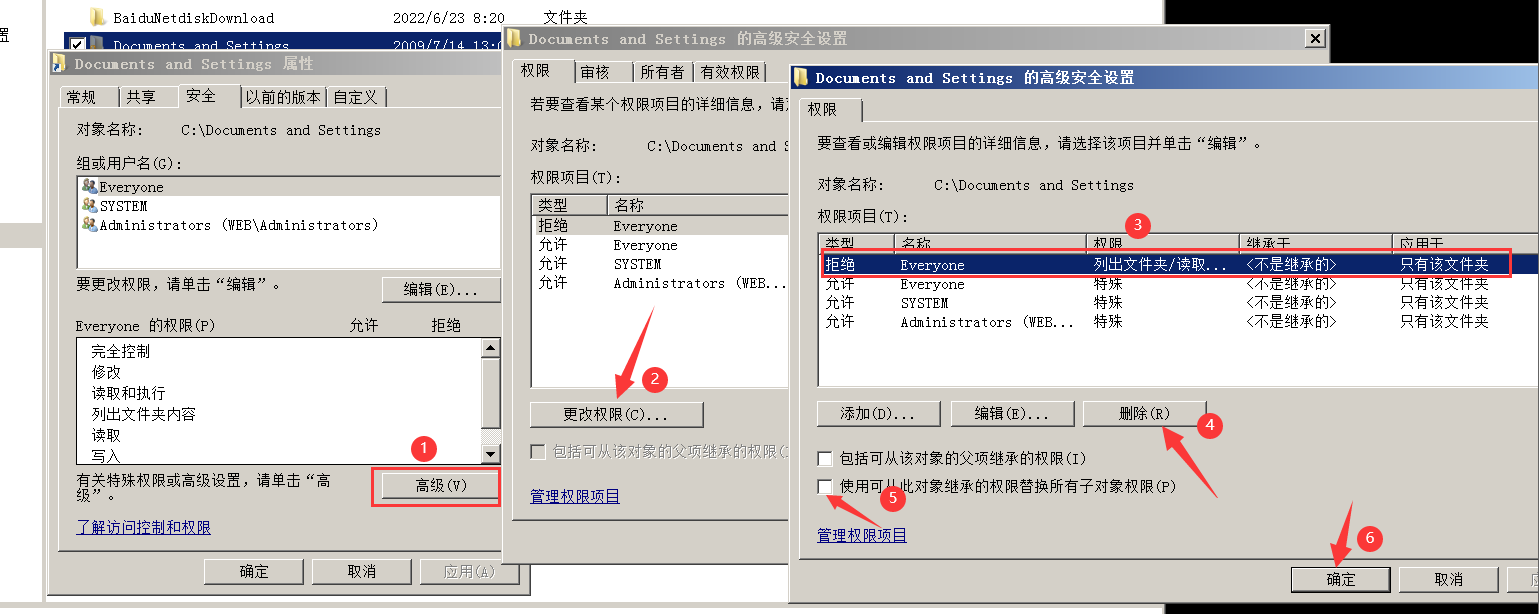

没有权限打开【Documents and Settings】文件夹的话

对这些临时文件进行排查。

感觉有问题的文件放到微步去跑下。

(2)C:\Documents and Settings\Default User\Recent

时间点文件排查

时间点查找应急响应事件发生后,需要先确认事件发生的时间点,然后排查时间点前后的文件变动情况,从而缩小排查的范围。

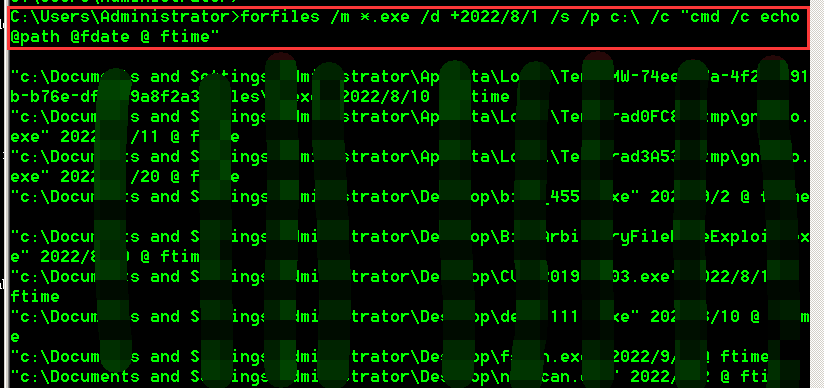

- 可列出攻击日期内新增的文件,从而发现相关的恶意软件。在Windows系统中,可以在命令行输入【forfiles】命令,查看相应文件。

forfiles /m *.exe /d +2022/8/1 /s /p c:\ /c "cmd /c echo @path @fdate @ ftime"

- 对文件的创建时间、修改时间、访问时间进行排查。对于入侵的应急响应时间,有时攻击者会为了掩饰其入侵行为,对文档的相应时间进行修改,以规避一些排查策略。例如,攻击者可能通过“菜刀类”的工具改变修改时间。因此,如果文件的相关时间存在明显的逻辑问题,需要重点排查。

Linux文件痕迹排查

敏感目录

Linux常见的敏感目录如下:

- /tmp目录和命令目录/usr/bin、/usr/sbin等经常作为恶意软件下载的目录及相关文件被替换的目录

- ~/.ssh和/etc/ssh也经常作为一些后门配置路径,需要重点排查。

时间点排查

通过列出攻击日期内变动的文件,可以发现相关的恶意软件。通过【find】命令可对某一时间端内增减的文件进行查找。

find:在指定的目录下查找文件;

-mtime -n/+n:按文件更改时间来查找文件;

-atime -n/+n:按文件访问时间来查找文件;

-ctime -n/+n:按文件创建时间来查找文件;

-n:在N天以内

+n:在N天前

特殊文件

系统中的恶意文件存在特定的设置、和关键字信息等。Linux系统中的几种特殊文件类型可以按照以下方法进行排查:

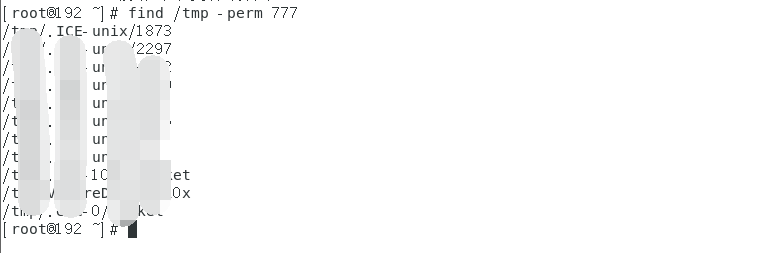

- 特殊权限文件查找

find /tmp -perm 777

查找777权限的文件

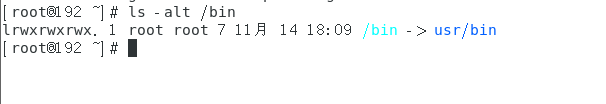

- 对系统命令进行排查

【ls】和【ps】等命令有时候会被攻击者恶意替换,所以可以使用【ls-alt/bin】命令,查看命令目录中相关系统命令的修改时间,从而进行排查。

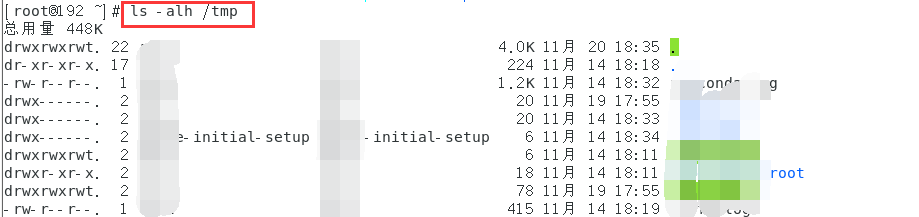

使用【ls-alh /tmp】命令查看相关文件的大小,若明显偏大,则文件很可能被替换。

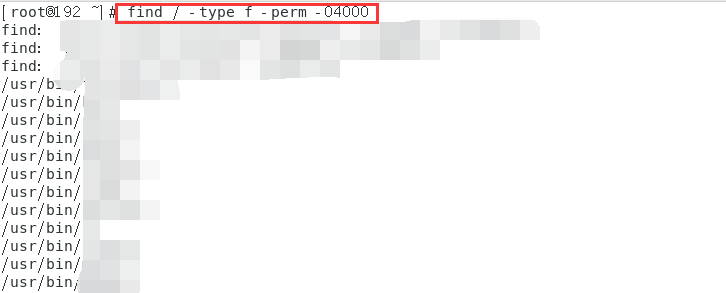

- 排查SUID程序

对一些设置了SUID权限的程序进行排查,可以使用【find / -type f -perm -04000】

![[附源码]java毕业设计小区宠物管理系统](https://img-blog.csdnimg.cn/914e633e5a0b41e0aff893b55743b184.png)

![[附源码]java毕业设计小锅米线点餐管理系统](https://img-blog.csdnimg.cn/18dc0740a4ee456988a07ce102e2aeea.png)