Web21

直接访问页面的话会弹窗需要输入密码验证,抓个包看看,发现是Authorization认证,Authorization请求头用于验证是否有从服务器访问所需数据的权限。

把Authorization后面的数据进行base64解码,就是我们刚刚输入的账号密码。

发送到爆破模块,选择要爆破的参数,选择狙击手模式。

payload设置选择Custom iterator,自定义模式。

根据上面的密码账号格式,第一个payload设置为用户名admin(盲猜)。

第二个payload设置为:。

第三个payload设置为密码字典。

payload processing选择base64编码。

这里不要打钩。

开始爆破,最终账号密码为admin:shark63

Web23

直接脚步爆破一个符合条件的就行。

web24

这题主要是搞清楚mt_srand()这个函数是啥意思,mt_srand(372619038)就是以372619038为种子生成一个随机数,这里种子是固定的,那么生成的随机数也是固定的!!!

我们直接运行一下代码,看看生成的随机数是啥就行。

web25

没复现出来

Web26

直接爆破即可,

Web27

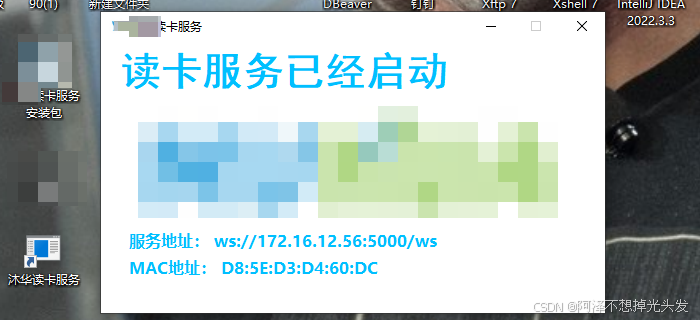

这道题火狐浏览器抓不到包,要用谷歌浏览器才行,进入查询系统。

发现是要身份证号码才行。

从首页下载录取名单下来,出生日期被打码了,那么剩下的事情就简单了,直接爆破日期即可,621022199002015237

Web28

抓包去除2.txt,然后爆破目录即可。