🍬 博主介绍

👨🎓 博主介绍:大家好,我是 一个想当文人的黑客 ,很高兴认识大家~

✨主攻领域:【渗透领域】【应急响应】 【edusrc漏洞挖掘】 【VulnHub靶场复现】【面试分析】

🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步📝文末有彩蛋

🍬 博主资源

🎉需要如下资料和培训的可加微信和知识星球(前50名为邀请嘉宾) 知识星球号:9081196🎉

1、全国职业技能大赛——信息安全管理与评估WP+环境

2、全国职业技能大赛——司法技术赛项WP+环境

3、CTF最新资料+相关工具(圈子交流)

4、SRC漏洞挖掘的大量原创报告

文章目录

- 0x1 前言

- 0x2 资产测绘

- 一、资产分配

- 二、URL探测/域名、子域名收集

- 1、灯塔/无影工具

- 2、POC平台

- 3、oneforall子域名收集工具

- 0x3短信轰炸/验证码可爆破漏洞

- 1、短信轰炸

- 2、验证码爆破

- 3、修复建议:

- 0x4 任意用户注册漏洞

- 0x5 SPF邮件伪造漏洞

- 1、spf邮件伪造漏洞简介:

- 2、漏洞危害:

- 3、测试漏洞

- 4、SPF解析不当导致绕过

- 5、swaks 测试

- 6、浅谈

- 0x6 总结

0x1 前言

哈喽,师傅们!

这次给师傅们分享的是前段时间给某单位的一个众测项目,跟着几个大牛师傅一起做的项目,这次就给师傅们分享两个我自己挖的几个不敏感的漏洞,放上去给师傅们演示下,然后给师傅们分享下,让师傅们能够对短信轰炸/验证码可爆破/任意用户注册/spf邮件伪造漏洞有一个更加深刻的感触,然后也让师傅们感受下众测。

0x2 资产测绘

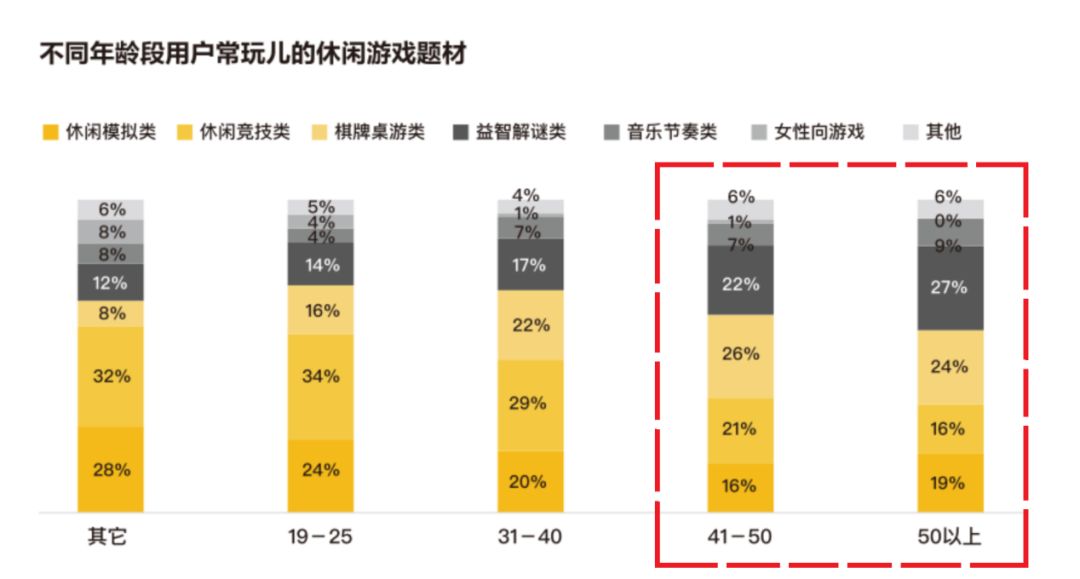

一、资产分配

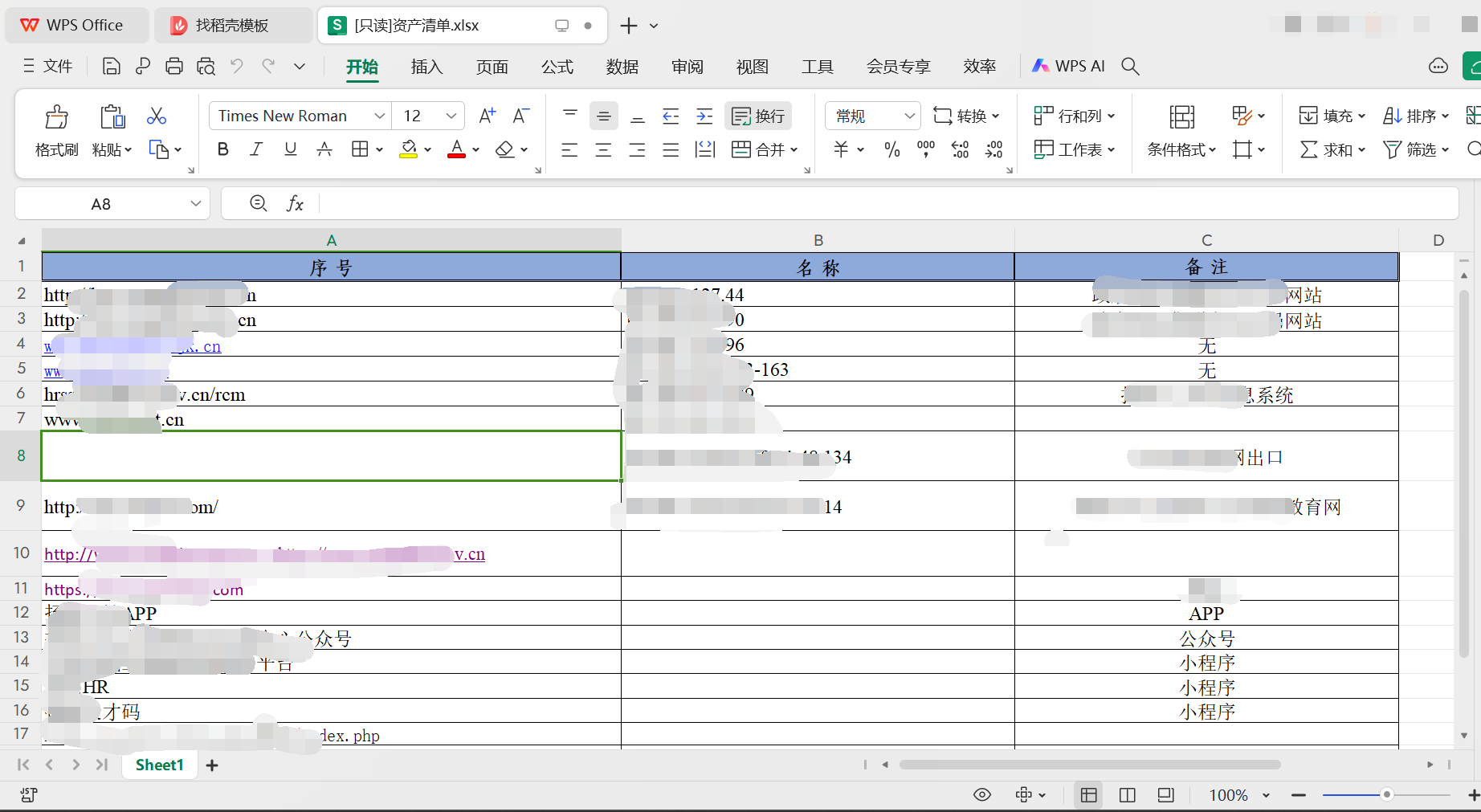

首先众测之前都会先给我们发一个资产的汇总表格,然后让我们跟着这个资产表格去打相关的资产,这个过程中资产收集和信息收集就很重要了,在这个过程中很多师傅们在收集边缘资产的时候,很容易打偏,导致众测甲方不收这个漏洞,说通俗点也就是没有钱。

下面这个是我前段时间的一个众测的一个资产表格,有域名、IP然后就是app、web站点、微信小程序等资产。

二、URL探测/域名、子域名收集

1、灯塔/无影工具

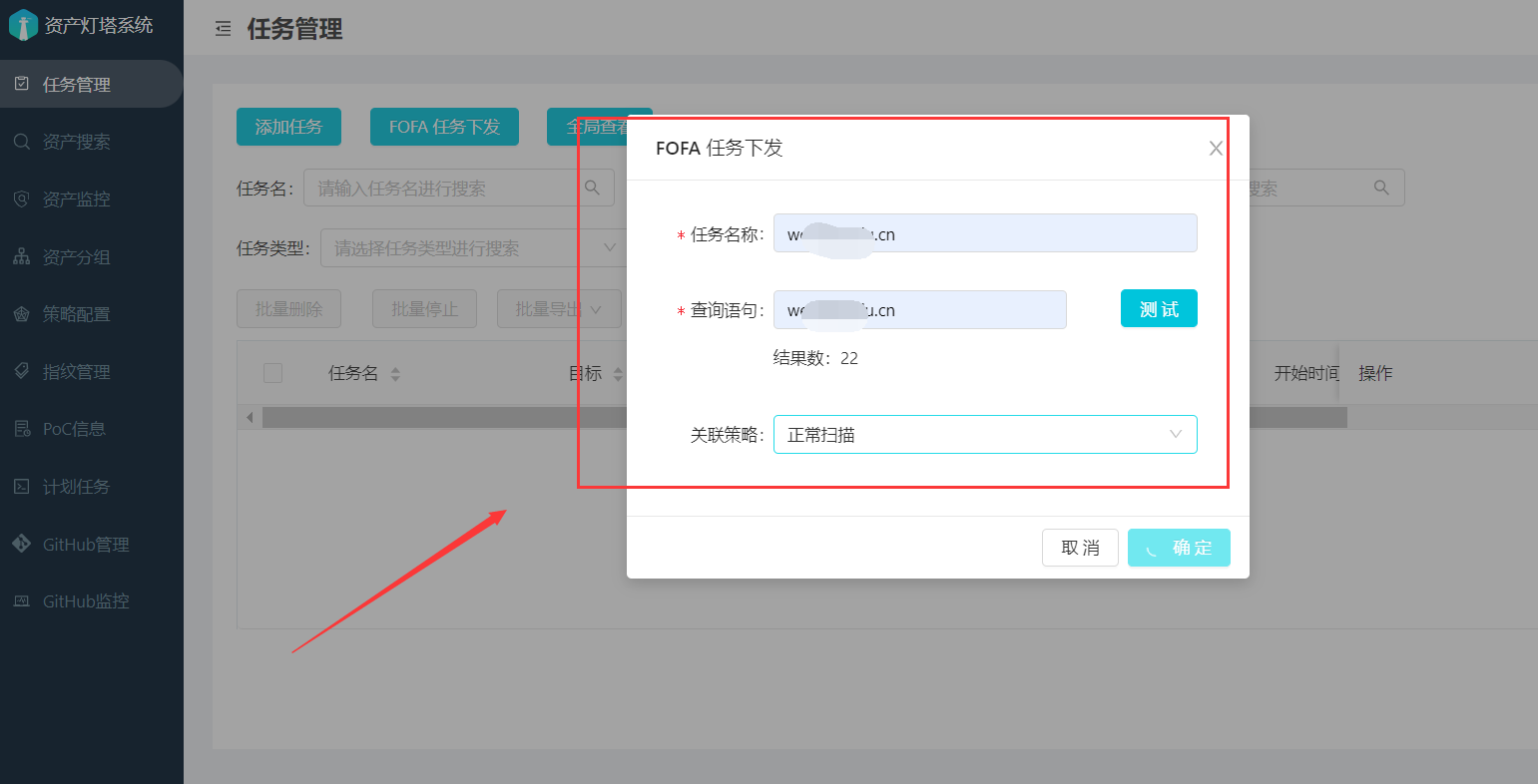

我们可以使用灯塔和FOFA联合使用,然后进行对目标资产的域名和IP进行一个子域名挖掘和指纹相关的识别,还有就是敏感信息探测

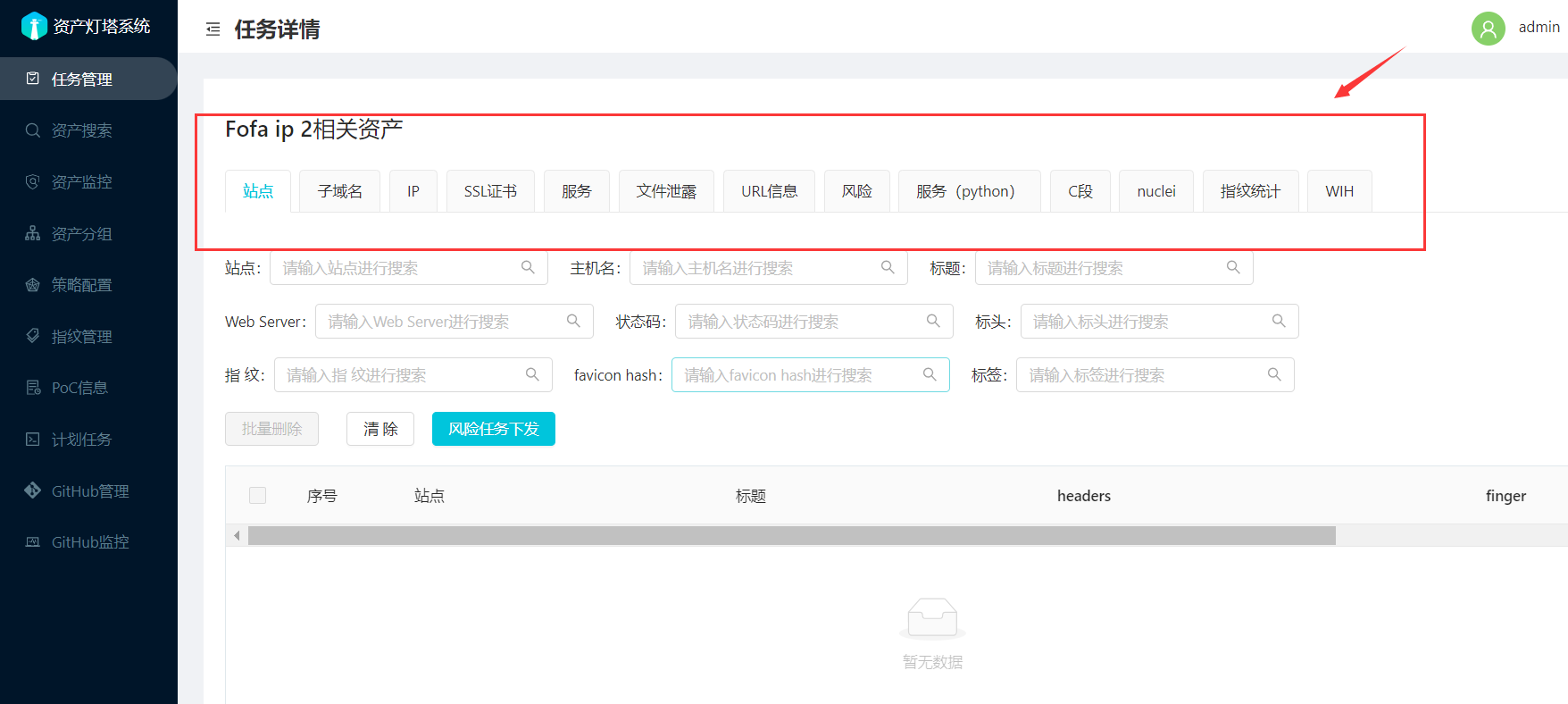

然后等着灯塔扫描完成以后,就可以在资产里面查看扫描结果了

需要注意的是这里的POC建议不上,直接上指纹就可以了,因为上POC很多安全设备之类的就容易把你的IP给ban了

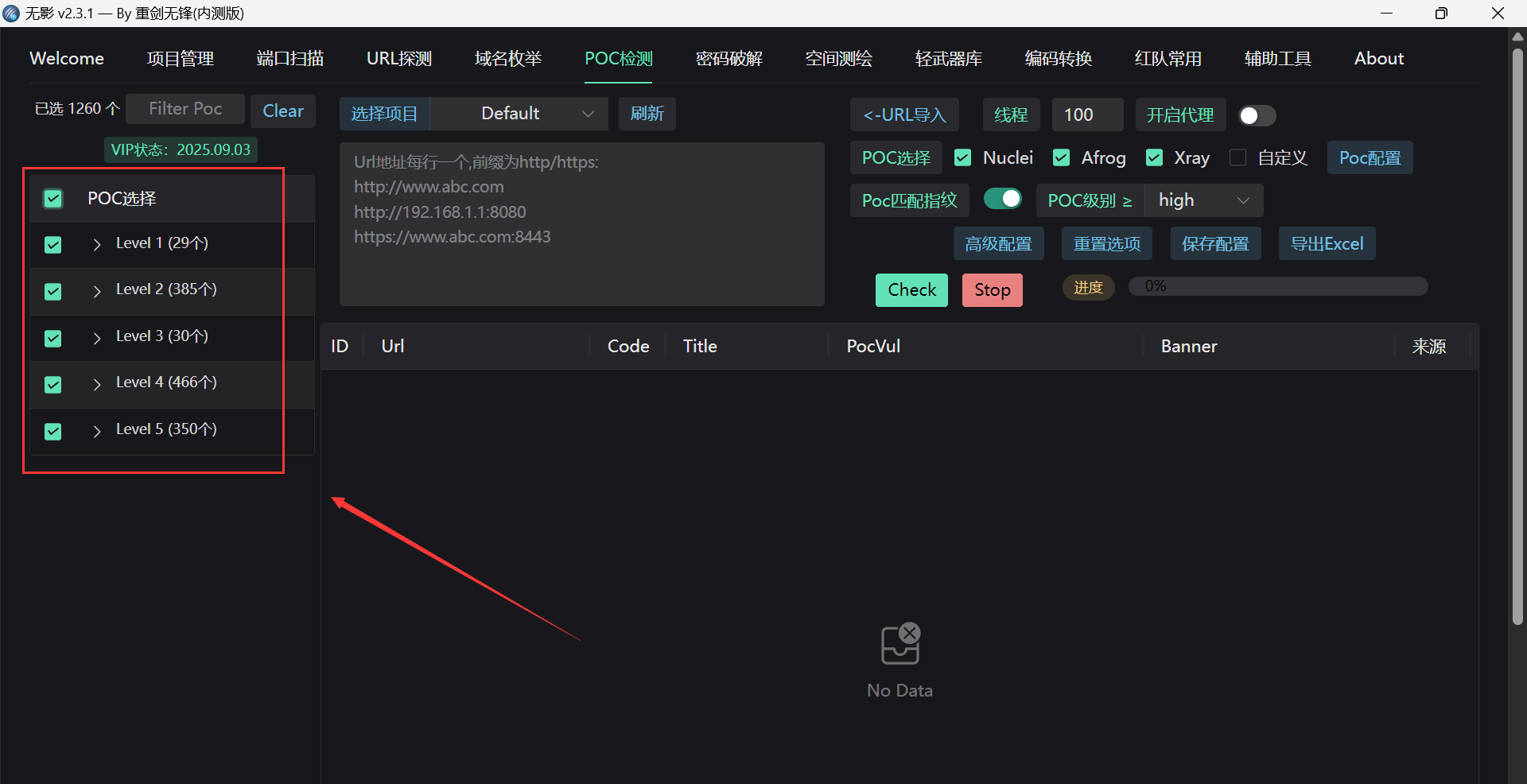

像打POC的话可以单独使用无影这个工具或者其他的工具也可以

2、POC平台

说到利用POC了,那么我给师傅们推荐下DayDayPOC这个站点,里面的POC还是写的蛮详细的,比如在网上一些POC不公开,在里面很多都是可以找到的

网站:https://www.ddpoc.com/

你像比如最新出的一些漏洞,这个平台都有,我们查看这个站点的POC的时候需要提前注册登录下

3、oneforall子域名收集工具

然后还有就是使用专门搞子域名收集的工具了,比如oneforall黑鬼黑客工具,还是蛮厉害的,在子域名收集的过程中,能够帮我们快速的收集到很多的子域名,包括我们常说的打边缘资产。

这里我先把这些域名收集好,把他们都放到一个txt文件里面,然后再使用我们的然后使用oneforall收集改目标站点的子域名

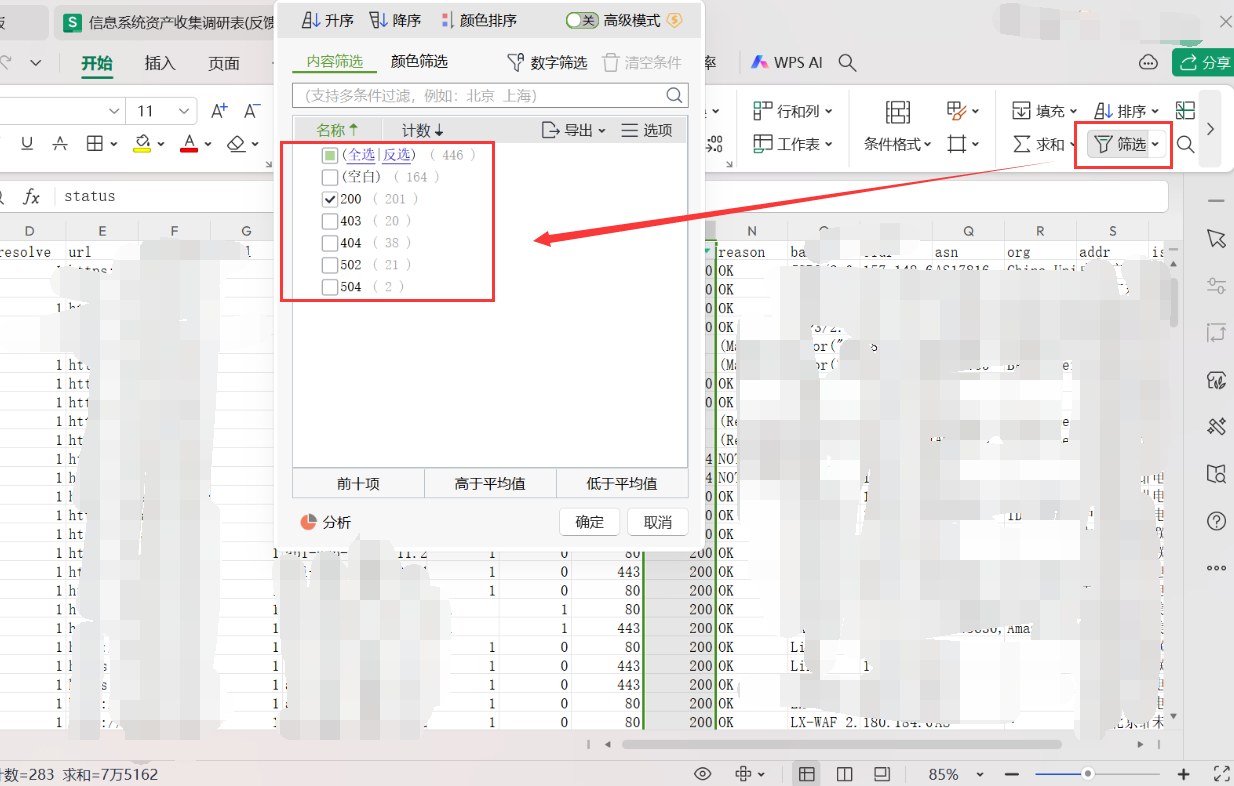

导出以后,对于去重这方面直接使用exec表格就可以了,使用exec表进行筛选状态码为200的域名,且再进行域名和IP去重的操作,为了后面减少测试的工作量

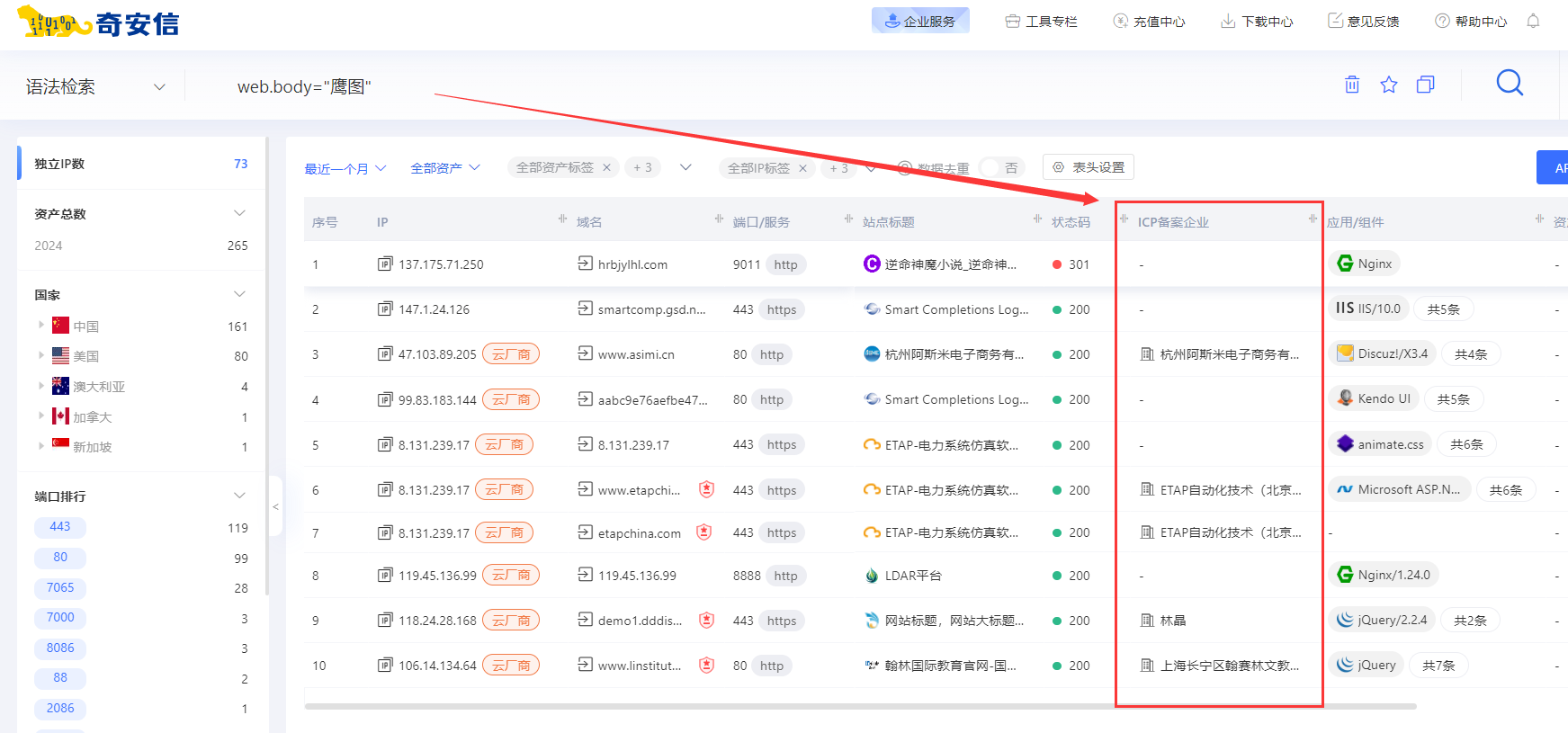

然后对于子域名的验证,主要是怕我们打的边缘资产不属于这个厂家的,那么我们就可以使用鹰图进行一个资产的验证,看下面的 icp备案企业

0x3短信轰炸/验证码可爆破漏洞

1、短信轰炸

这里先给师傅们分享下这个短信轰炸漏洞,给师傅们讲解下比如我们在众测和挖掘企业src的过程中是收这个漏洞的,奖金也是50以上的,但是师傅们在挖掘edusrc的时候是不收这个漏洞的。

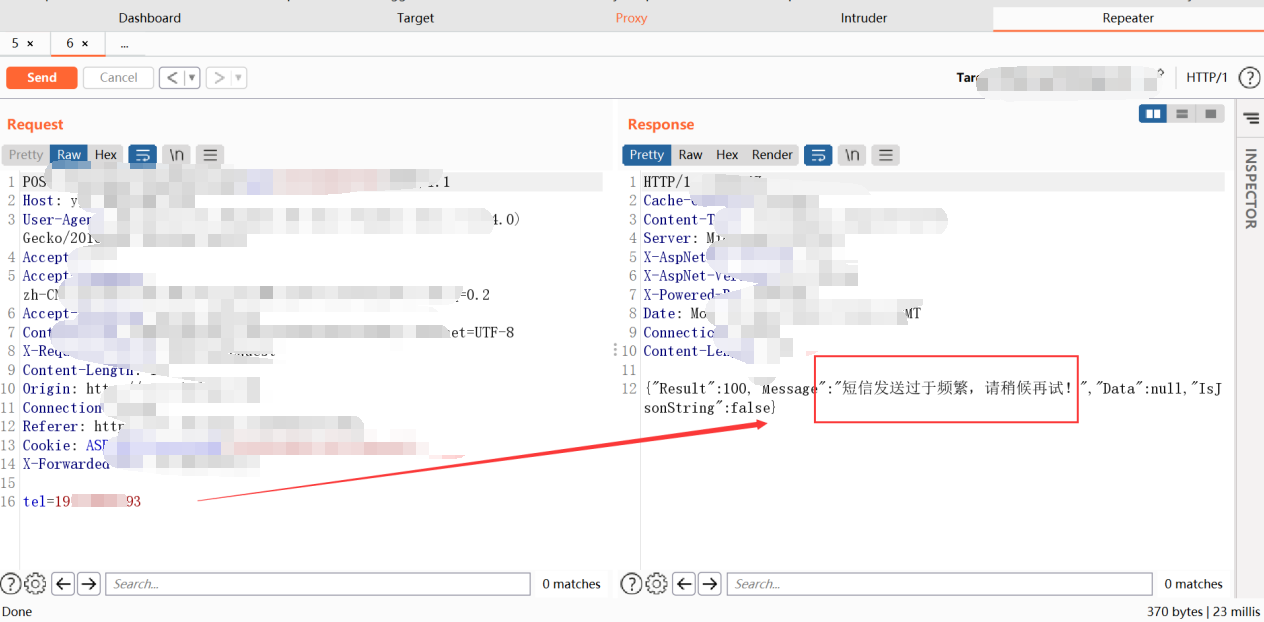

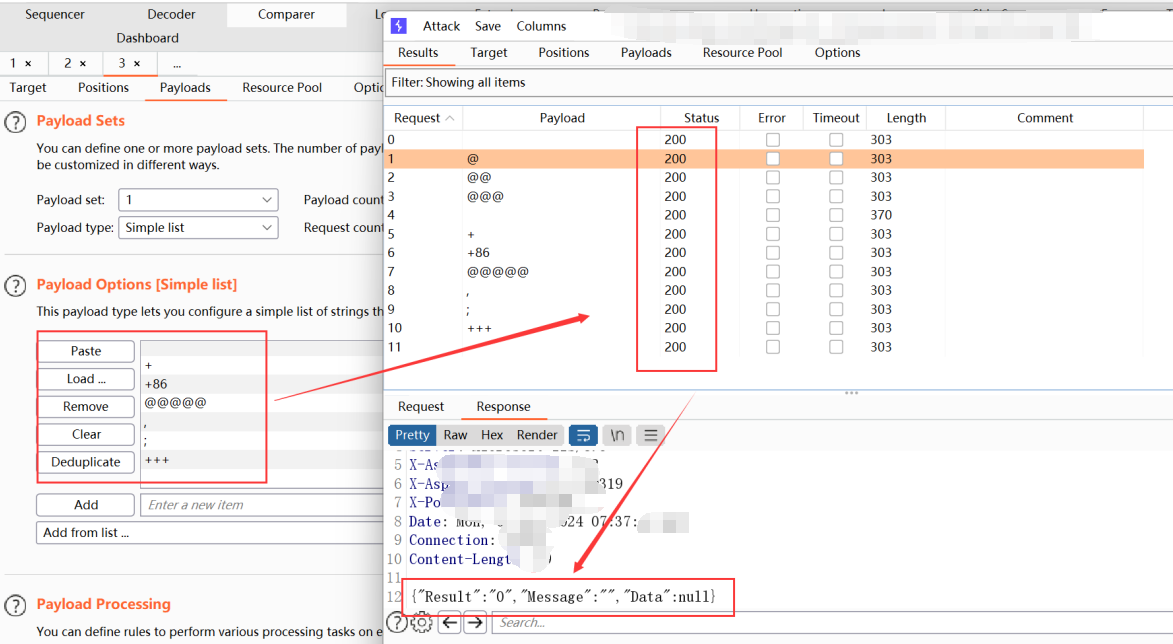

这里这个是一个众测的自来水公司的一个功能点,这里我们直接访问的是注册页面,我们这里使用bp挂好代理,然后再点击发送验证码,利用bp抓包:

我们先go一下,发现验证码接收成功,但是第二次就显示短信发送过于频繁了。

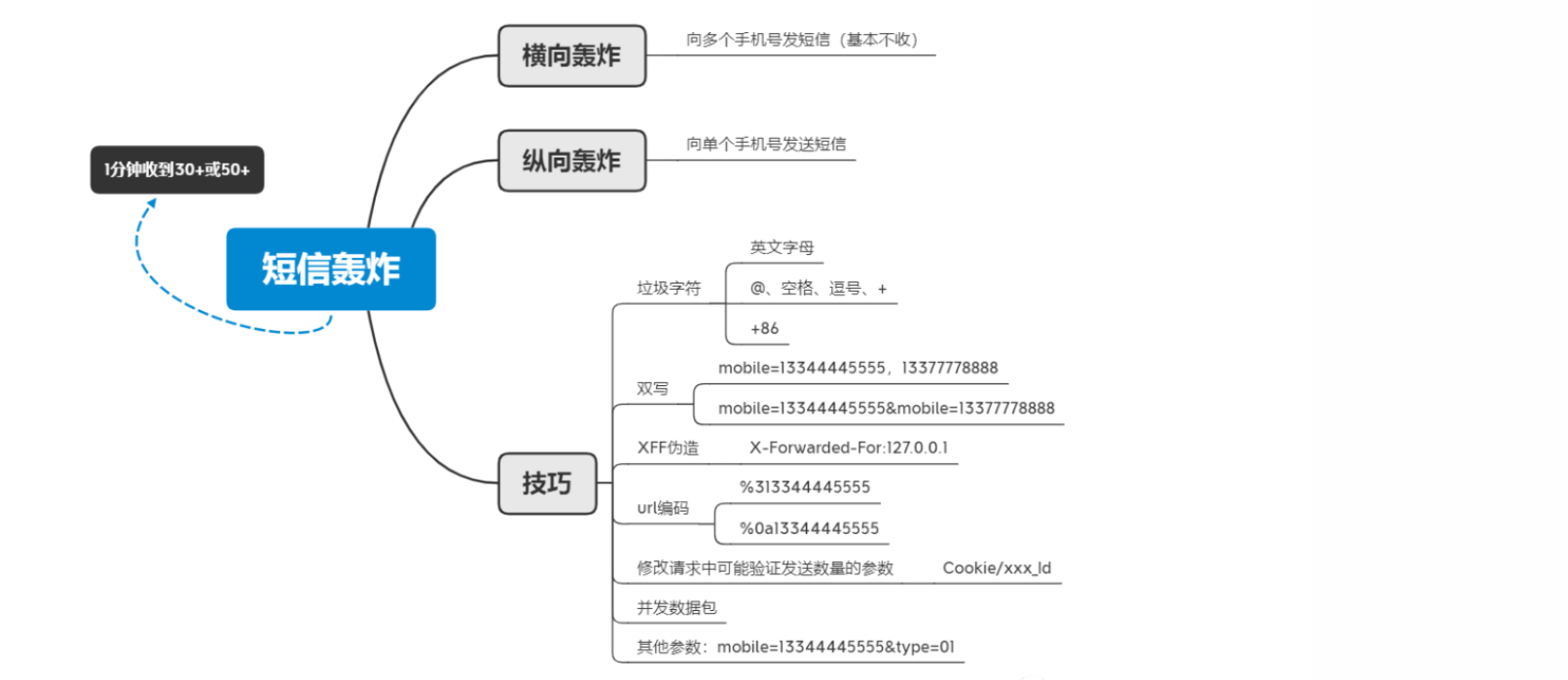

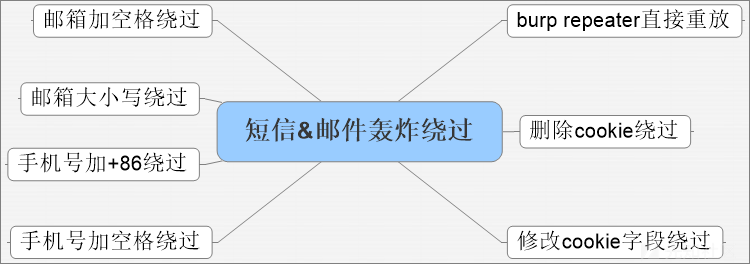

这里我们就可以想下了,我们能不能进行一个验证码发送限制次数的绕过,这个要是能绕过,无限次数的发送验证码是会消耗这个自来水公司的一个资源的。像这个要是不了解的师傅们在碰到这样的绕过,可以多上网进行一个资料查找。

然后我们就可以进行一个测试了,看看什么字符可以进行绕过验证码发送呢?

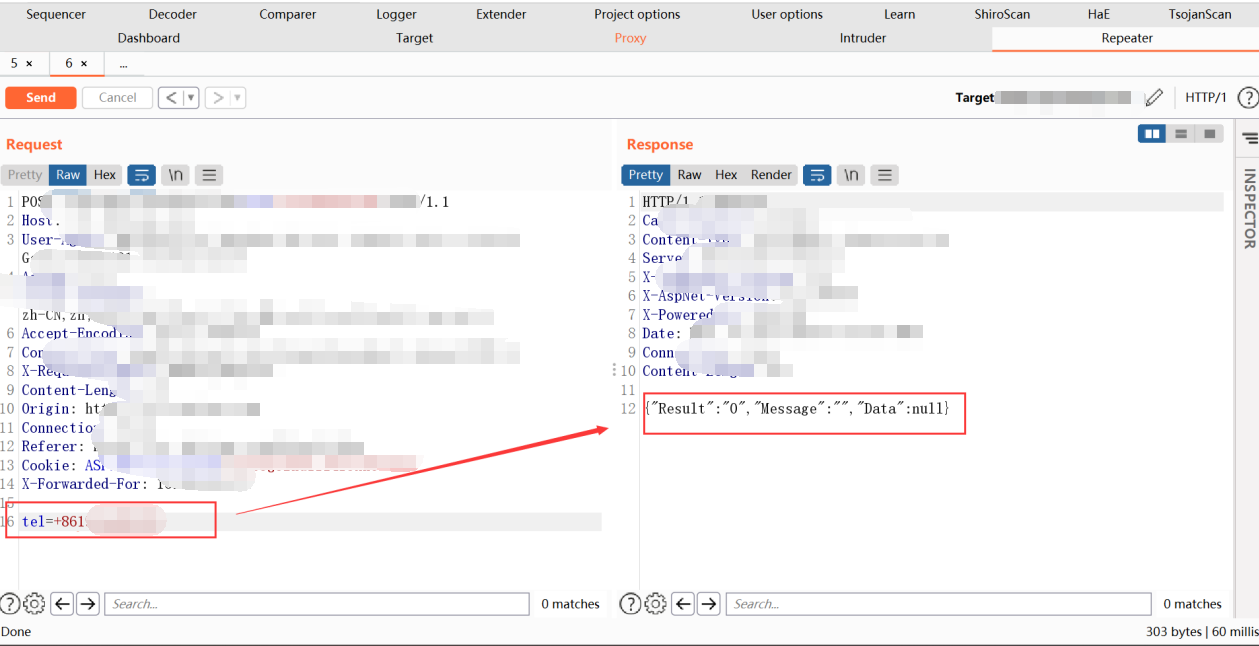

经过测试发现,可以通过@、空???、+86、逗号等进行绕过,从而达到短信轰炸的漏洞危害:

我们如果要把危害加大,达到一分钟短信轰炸达到几十条,那么我们就要利用bp的爆破了,我们手动添加多个绕过字符,然后进行爆破,尽量多的提高每分钟爆破短信验证码的发送次数,以此来提高这个漏洞的危害

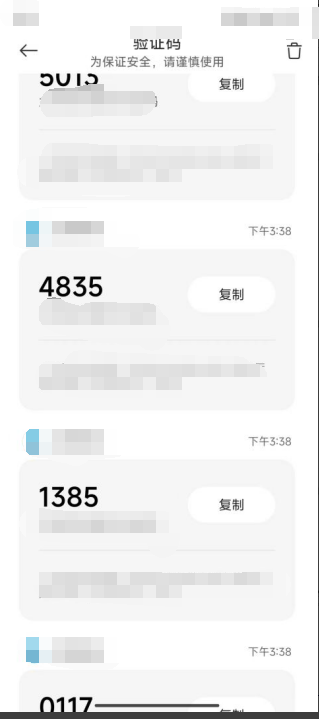

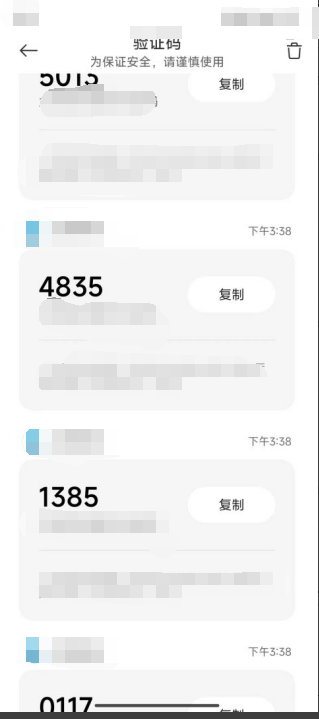

师傅们可以看到下面的手机验证码,一次性发送了很多

下面是我之前总结的一些验证码爆破的一个思维导图,师傅们可以保存下,对于挖掘企业src和众测的时候,厂家收不收呢,其实可以看看相关的文档,一般都是定义每分钟15/30条以上就收

2、验证码爆破

对于短信验证码的爆破,这个漏洞是蛮简单的一个漏洞了,众测4位数或者6位数的一个爆破

这里我们直接查看我们接收到的短信,发现都是四位数,对于四位数的验证码,都是可以进行验证码爆破的

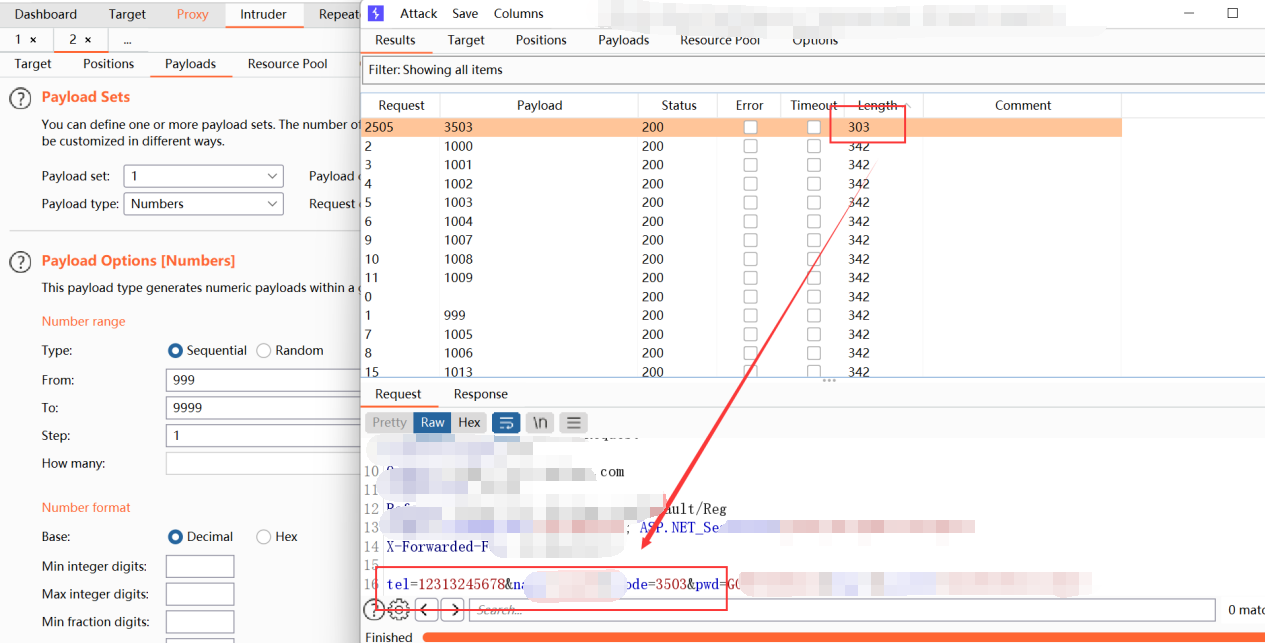

对于四位数的一个验证码爆破,直接在bp里面的爆破模块设置0000-9999即可进行爆破了

经过burp的四位数验证码爆破,成功爆破验证码7774:

3、修复建议:

- 验证码绑定手机号:确保验证码只能发送到注册时提供的手机号,而不是通过其他途径发送。这可以防止攻击者利用特殊字符绕过验证码发送的限制。

- 限制验证码发送频率:在一定时间内限制同一手机号接收验证码的次数,防止短时间内发送大量验证码,从而防止短信轰炸攻击。

- 增加验证码有效期:确保验证码的有效期不宜过长,通常建议在几分钟至十几分钟之间。这样即使攻击者能够获取验证码,也有限制时间内使用。

- 加强验证码复杂度:增加验证码的复杂度,例如增加验证码位数、使用字母、数字和特殊字符的组合,以增加验证码被破解的难度。

- 限制相同IP地址或设备的访问频率:检测并限制来自同一IP地址或设备的验证码请求频率,以防止攻击者通过自动化工具进行暴力破解。

0x4 任意用户注册漏洞

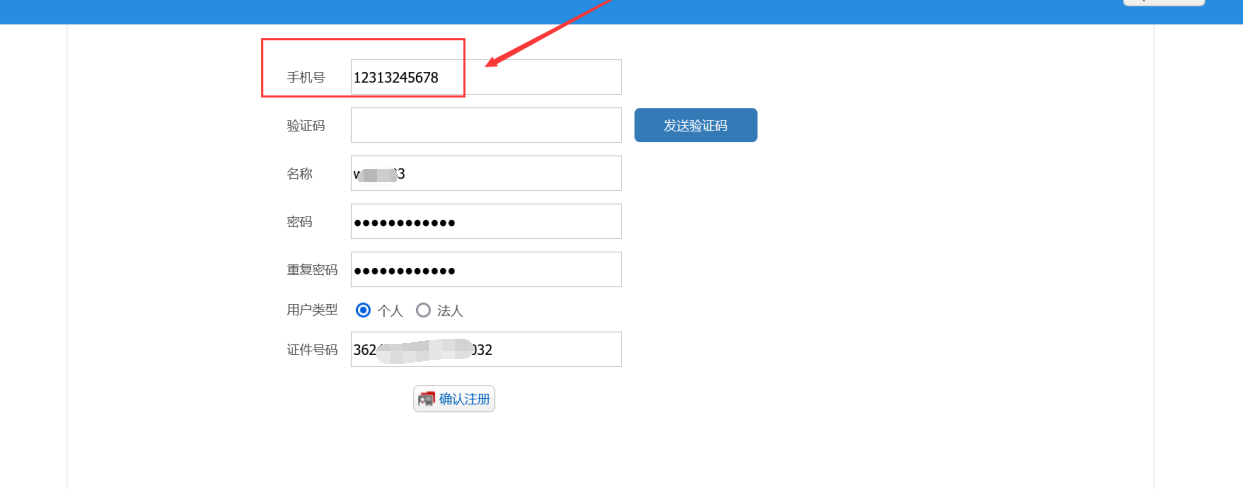

还是同一个系统,众测的时候我也会去看注册接口,看看这个注册接口存在任意用户注册。这里我们先在注册页面,随机输入一个很随意的手机号用户,进行注册,然后利用bp抓包,我们需要抓两个包,一个是有手机号和需要输入验证码功能的包,还有一个就是利用手机号发送验证码的包

师傅们,我们从下面的bp数据包,可以看到下面这个是有手机号和需要输入验证码功能的包

然后还有一个数据包,就是下面这个数据包是利用手机号发送验证码的包

然后就是发送验证码,并且利用bp抓的需要输入验证码的那个包进行验证码四位数爆破:

可以看到下面随便输入的手机号以及验证码code已经成功爆破出来了

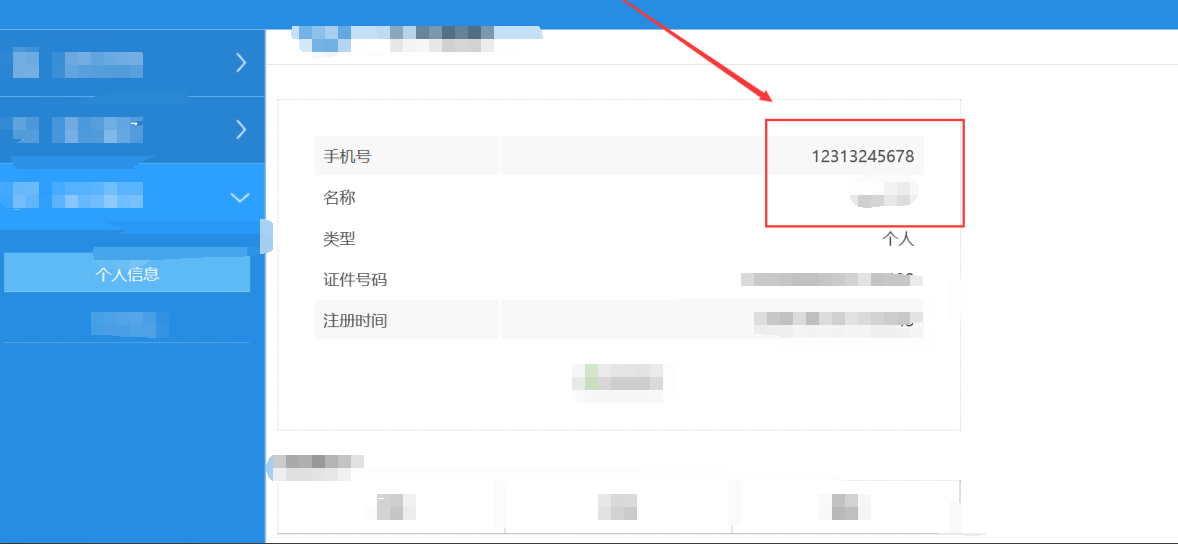

可以发现,我们开始随便输入的一个手机号用户注册成功了

0x5 SPF邮件伪造漏洞

1、spf邮件伪造漏洞简介:

SPF 记录是一种域名服务(DNS)记录,用于标识哪些邮件服务器可以代表您的域名发送电子邮件。

SPF 记录的目的是为了防止垃圾邮件发送者在您的域名上,使用伪造的发件人地址发送邮件。

原理:未设置spf导致的邮件任意伪造,可以用来钓鱼社工,本身就是高危

若您未对您的域名添加 SPF 解析记录,则黑客可以仿冒以该域名为后缀的邮箱,来发送垃圾邮件。

2、漏洞危害:

可以用未进行安全配置的网站域名,发送邮件。

比如:www.baidu.com有这个漏洞,你就可以伪造HR@baidu.com给受害人发邮件进行钓???。

src收的少,但是重测和渗透测试项目可以交。

- **注意:**如果没有

v=spf1或者没spf就存在邮件伪造漏洞。 - -all 不能伪造,~all可以伪造

3、测试漏洞

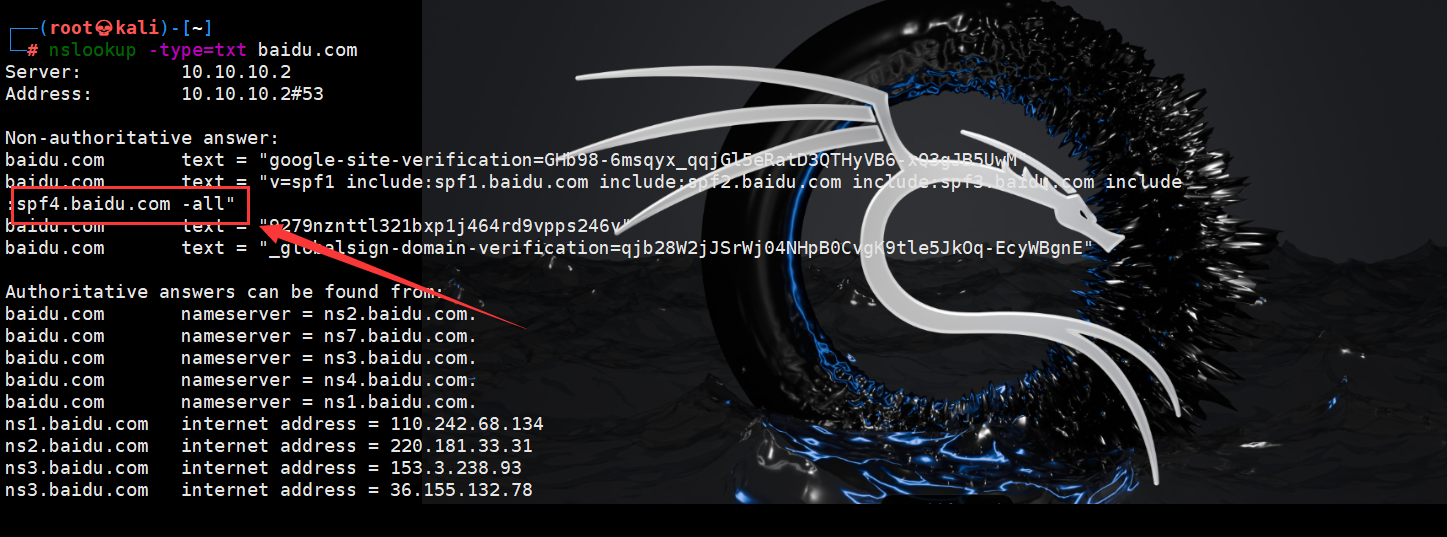

我们直接拿baidu.com的域名来给大家演示下,用kali的nslookup 工具测试下

可以看到下面的回显,存在spf记录,是-all参数,说明不能任意伪造。

┌──(root-kali)-[~]

└─# nslookup -type=txt baidu.com

还可以使用dig -t命令来测试

┌──(root-kali)-[~]

└─# dig -t txt baidu.com

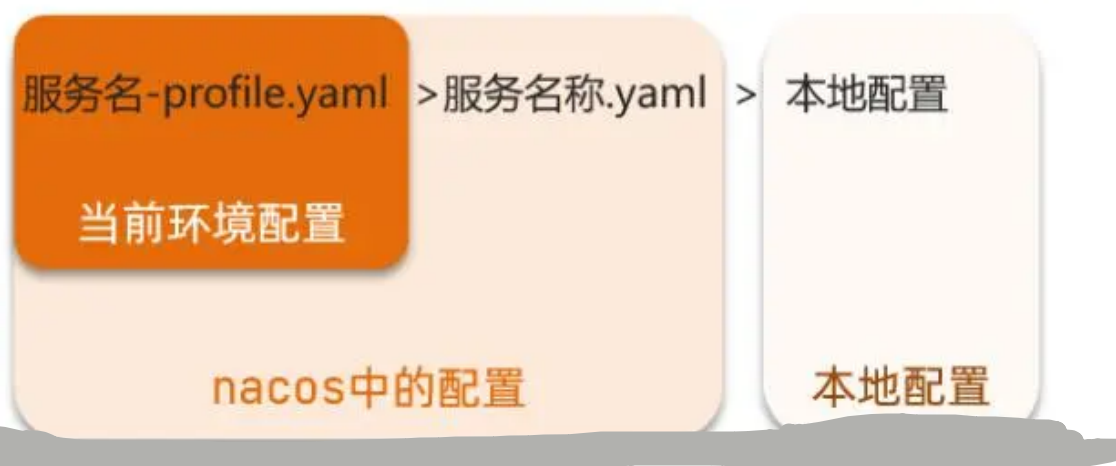

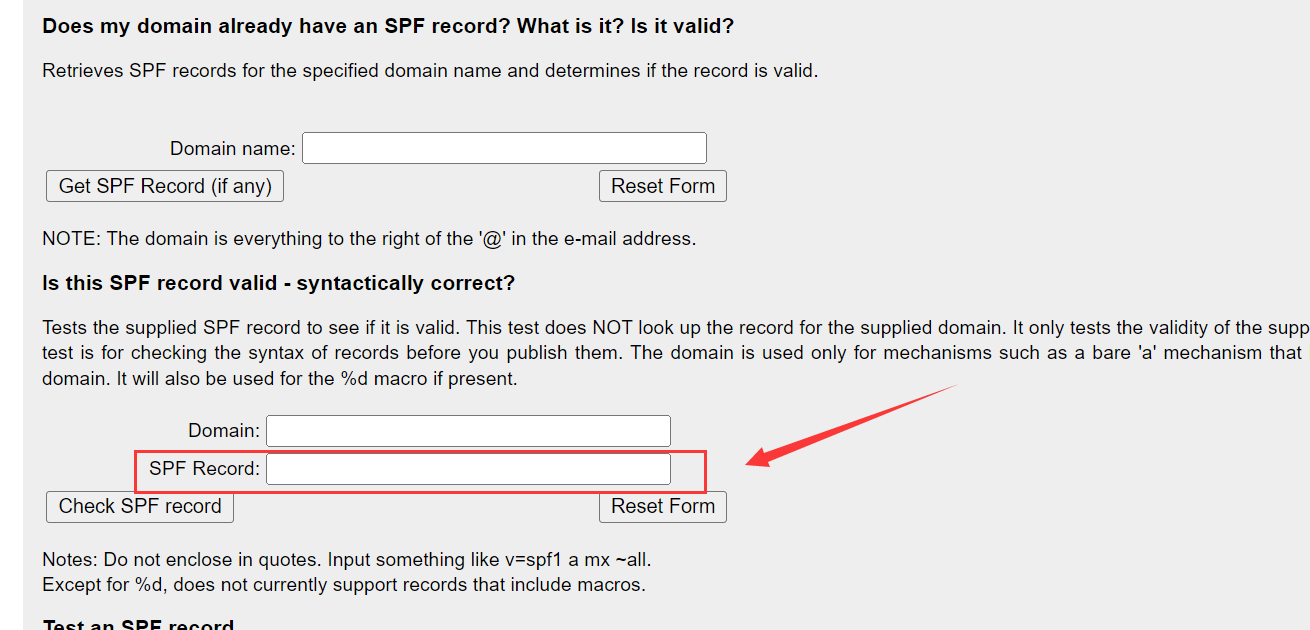

4、SPF解析不当导致绕过

把下面的spf配置记录复制下来

测试地址如下:

https://www.kitterman.com/spf/validate.html

这里显示spf解析配置正确

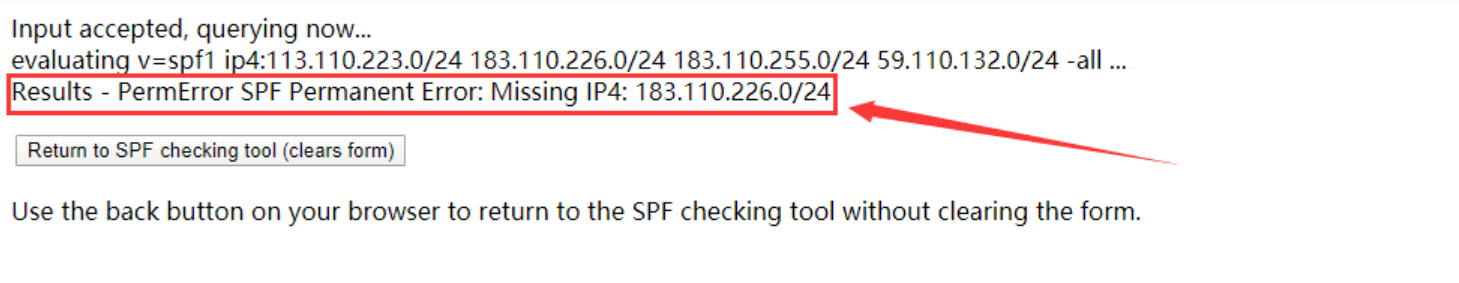

下面拿一个存在spf解析错误的案例来演示下:

SPF记录报错,在这条SPF记录中,存在多个IP段,但只有开头的一段ip用了ipv4,这就导致了语法错误。因为这个错误,将导致整个SPF记录完全失效,因为SPF无效,邮件接收方的SPF检测功能也就失效了。

5、swaks 测试

使用kali自带工具swaks 测试

swaks --body "helloword" --header "Subject:testT" -t 自己的邮箱 -f test<span class="label label-primary">@baidu.com#CTL{n}body为内容#CTL{n}Subject为标题#CTL{n}-t为目标邮箱#CTL{n}-f为?</span>??造的发送方,这里我们伪造加了cn字眼,这里伪造改不明显字眼等都会进垃圾箱

我们先申请一个临时邮箱:

http://24mail.chacuo.net/

然后我们使用kali自带的swaks 工具进行测试,结果如下

┌──(root-kali)-[~]

└─# swaks --body "【2024年8月1日】 检测到您教务系统长时间未修改密码,请及时修改密码确保账户安全 手机管家@163.com

【该邮件自动监测请勿回复】" --header "Subject:vivo" -t vioxzs43016@chacuo.net -f customers@alexz.com

看到这里,我们要是对标题和内容进行改进,那么我们是不是就可以尝试钓一波鱼了呢?

6、浅谈

综上,当我们在查看一个域名的SPF记录时,它其实不只是一条解析记录,更是一种邮件安全的策略,SPF记录配置不严或SPF解析错误,就容易导致大量本该被拦截的邮件直接被放进来,而绕过的策略就隐藏在这条SPF记录里面。

0x6 总结

这篇众测的相关漏洞挖掘的文字就到这里了,希望这篇文章对师傅们有帮助哈!

然后师傅们要是对于相关漏洞有什么问题的欢迎在评论区进行留言,这篇文字主要是给师傅们分享记某单位众测中短信轰炸/验证码可爆破/任意用户注册漏洞,然后再拓展下企业src挖掘的可以捡漏的低位漏洞,比如SPF邮件伪造漏洞。

最后,祝愿师傅们也可以越来越强,挖到自己牛逼的漏洞!

文章中涉及的敏感信息均已做打码处理,文章仅做经验分享用途,切勿当真,未授权的攻击属于非法行为!文章中敏感信息均已做多层打码处理。传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行承担。