目录

0x00 ettercap-原理

0x01 ettercap-arp欺骗

0x02 ettercap-dns劫持

0x00 ettercap-原理

攻击者冒充域名服务器,然后把查询的IP地址设为攻击者的IP地址。这样的话,用户上网就只能看到攻击者的主页,而不是用户想要取得的网站。

首先,确定目标机的ip和网关,攻击机要先冒充目标机的网关,对目标机进行arp欺骗。

0x01 ettercap-arp欺骗

实验需要一个靶机。

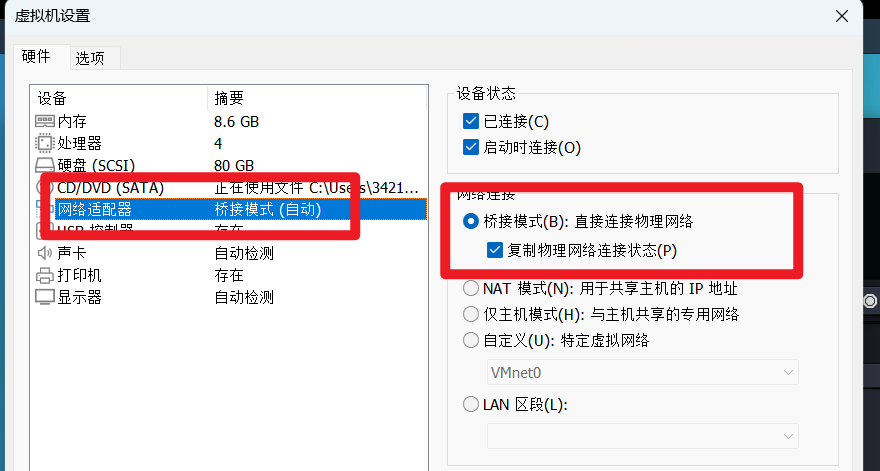

我们将kali作为攻击机。将我们的windows主机当作靶机。针对这种情况我们需要开启桥接模式,这样能让攻击机和靶机处于同一个网段,在同一个内网。

注意我开桥接是因为我的靶机是windwos主机,不是虚拟机。

首先,在vmware中打开设置。

按照这种设置,kali然后重启一下网卡。

sudo /etc/init.d/networking restart

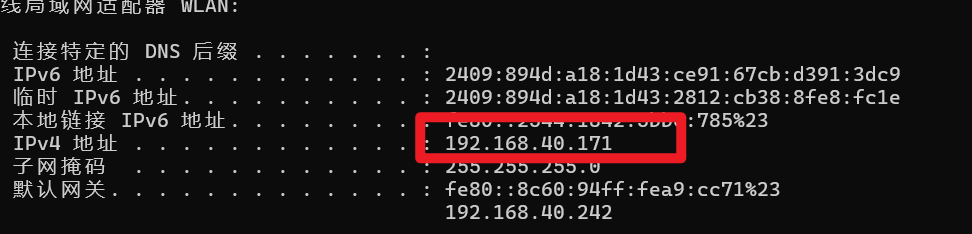

我们首先看一下windows主机的ip地址。

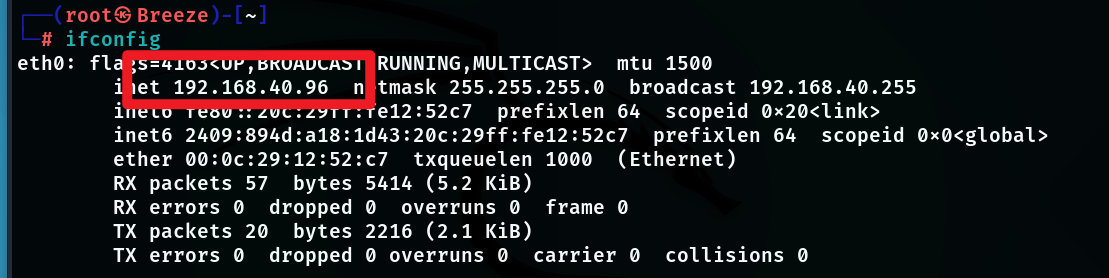

我们继续看一下kali的ip。

都在192.168.40.0段。

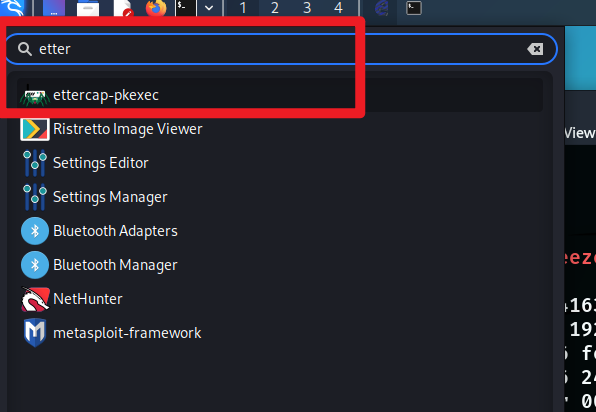

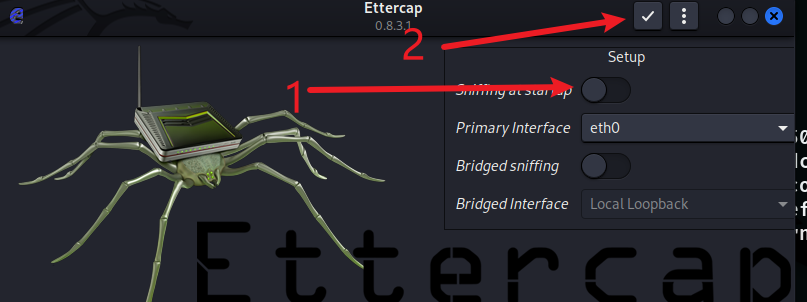

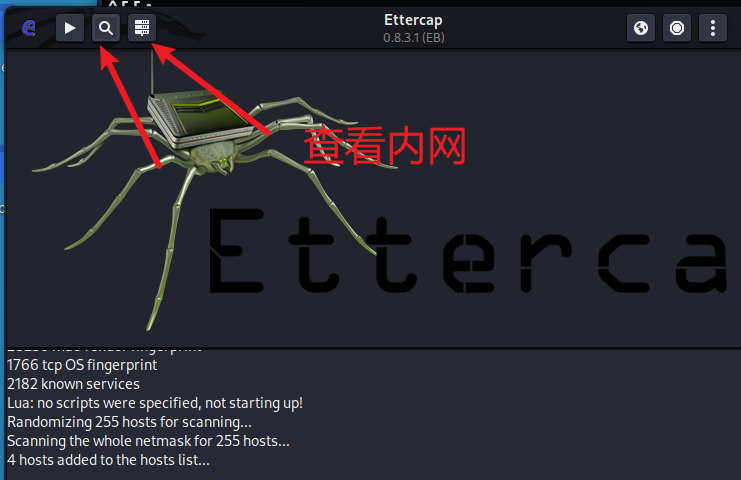

接着我们打开ettercap

按照顺序打开

然后探测一下内网。

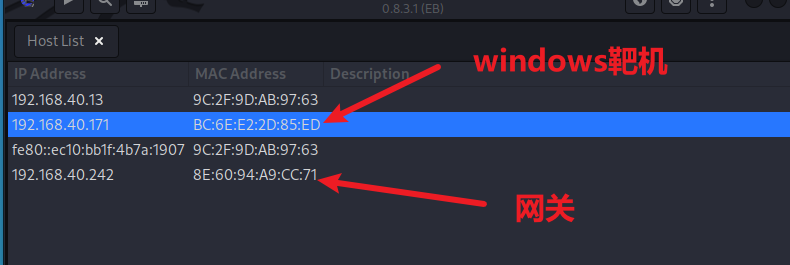

然后我们可以看到内网的所有存活ip

我们看到了三个ip,其中两个分别是靶机和网关。

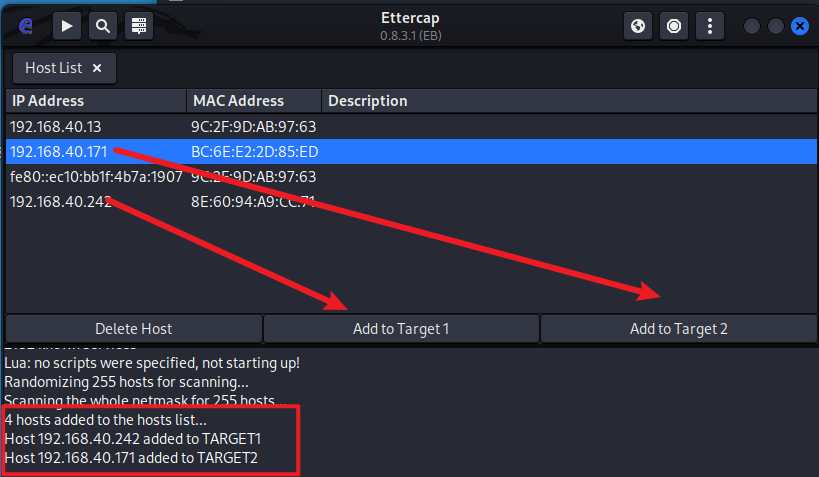

我们按照教程将网关加入target1,靶机加入target2

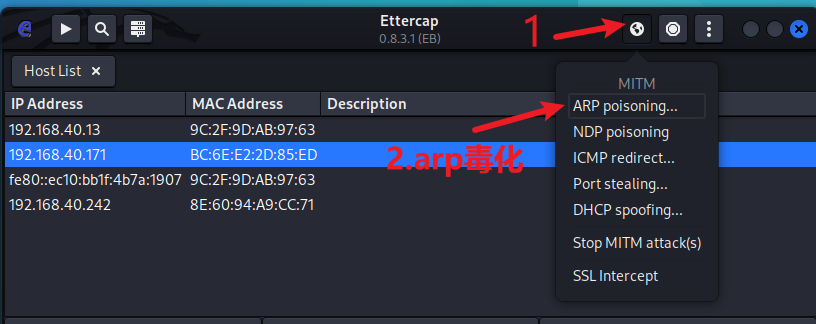

进行arp毒化

然后点ok

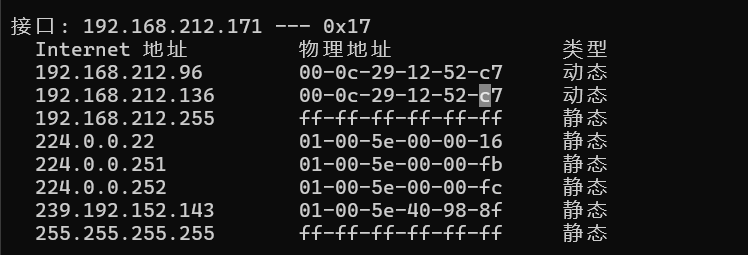

我们回到靶机,查看是否实验成功,打开命令行输入arp -a

找到对应网段,如果网关和kali的物理地址一样的话,那么就是攻击成功了。

0x02 ettercap-dns劫持

修改配置文件 vim /etc/ettercap/etter.dns

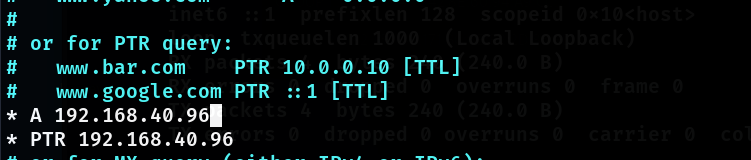

写入正向解析和反向解析到主动攻击方(kali 192.168.40.96 )

我这里参考的一个人的博客

我写的是 *.com A 192.168.40.96 ,A代表ipv4.

如果是vim编辑器,按住ESC,输入:wq,退出保存。

然后回到ettercap,按照以下操作开启dns_spoof

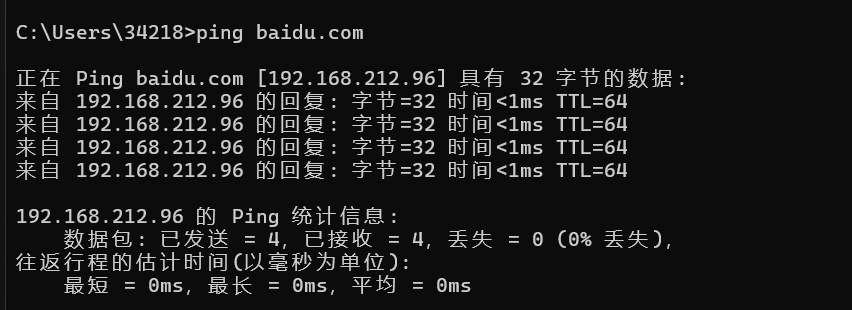

然后回到靶机验证一下。

我们来验证一下,在靶机ping baidu.com,看是否成功。

Ps:我这里ip发生了变化是因为半路润了,ip也会发生变化。

发现回显的是kali的ip!

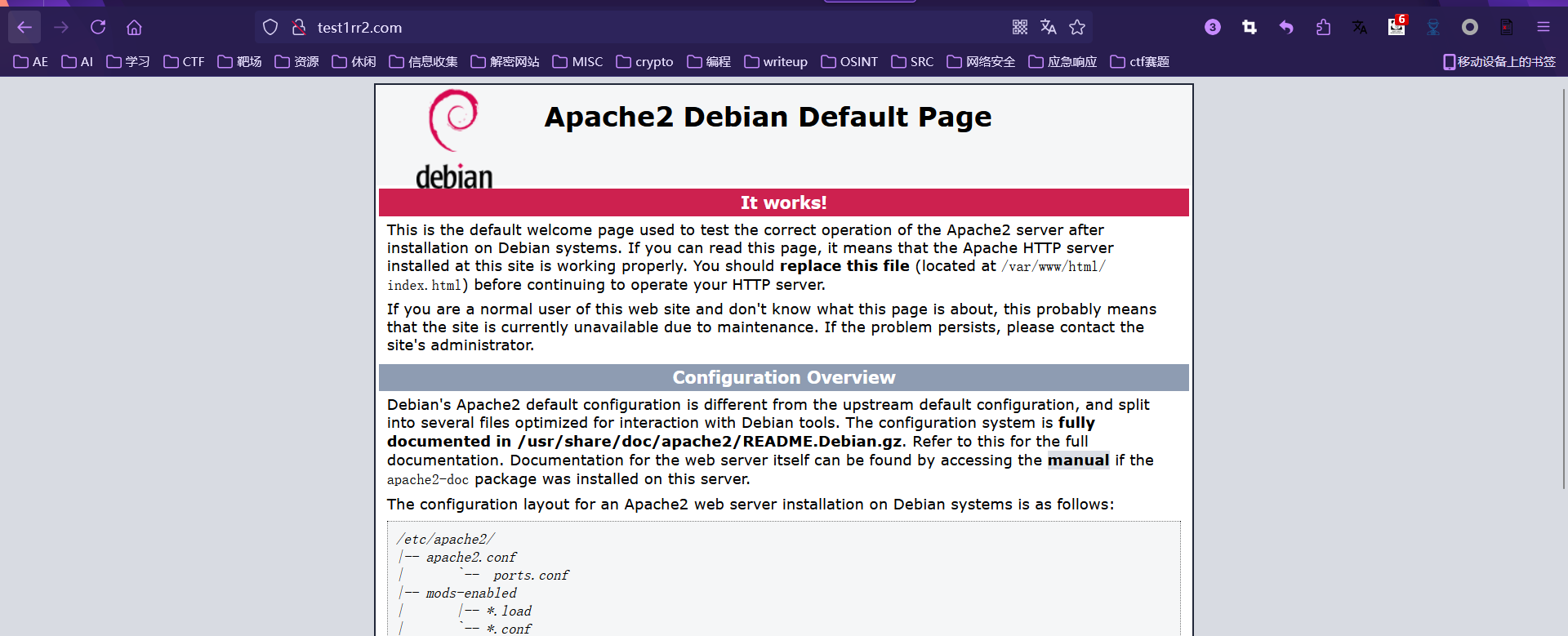

输入任意.com,回到了kali的apache页面攻击成功.

实验完毕!