🍬 博主介绍

👨🎓 博主介绍:大家好,我是 _PowerShell ,很高兴认识大家~

✨主攻领域:【渗透领域】【数据通信】 【通讯安全】 【web安全】【面试分析】

🎉点赞➕评论➕收藏 == 养成习惯(一键三连)😋

🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步📝文末有彩蛋

🙏作者水平有限,欢迎各位大佬指点,相互学习进步!

文章目录

- 🍬 博主介绍

- 整体流程:

- 一、Vmware搭建winserver2012

- 1、选择镜像新建虚拟机

- 2、设置虚拟机名称配置等信息

- 3、设置虚拟机网络及磁盘等信息

- 4、设置磁盘信息

- 5、开始安装

- 6、安装vmtools

- 7、设置密码

- 8、开启远程桌面

- 二、攻击机进行攻击

- 1、环境介绍

- 2、攻击机暴力破解靶机密码

- 3、使用得到的账号密码远程登录靶机

- 4、创建隐藏账户powershell$并加至最高权限

- 1.创建隐藏账户

- 2.用户隐藏成功

- 3.加入管理组

- 4.添加远程桌面权限

- 5、上传wakuangdb

- 6、安装java环境

- 7、写入启动恶意文件的bat

- 8、写入计划任务

- 1.每五分钟执行javs一次

- 2.每三分钟执行javs启动程序一次

- 9、写入启动项

- 三、应急响应处理异常

- 1、事件背景

- 2、简单分析

- 3、排查服务器是否感染挖矿病毒

- 4、结束进程

- 5、排查计划任务

- 6、查看进程

- 7、排查启动项

- 8、排查计划任务

- 9、查看服务

- 10、发现隐藏账户

- 11、排查网络连接

- 四、应急响应溯源

- 1、查看计划任务

- 2、提取安全日志

- 1.evtx提取安全日志

- 2.事件查看器提取安全日志

- 3、分析安全日志

- 4、事件复原

- 五、相关资源

整体流程:

Vmware搭建winserver2012

Winserver2012受到攻击WaKuang程序攻击

应急响应处置并进行事件复现

一、Vmware搭建winserver2012

可以选择自行搭建,也可以下载我搭建好的,下载链接文末给出

1、选择镜像新建虚拟机

打开vmware,选择新建虚拟机,一直下一步,选择ISO,激活密钥直接跳过,点击下一步。

2、设置虚拟机名称配置等信息

设置虚拟机名称,设置虚拟机安装路径,固件类型默认,然后设置处理器数量,内核数量等,接着设置内存,这些可自行根据实际情况进行设置

3、设置虚拟机网络及磁盘等信息

设置网络连接类型,我这里选择的网络类型是NAT,设置i/o控制器类型,我这里直接默认,选择磁盘类型,默认,选择创建新的虚拟磁盘

4、设置磁盘信息

设置磁盘存储大小,设置磁盘名称,确认配置

5、开始安装

点击完成就开始安装,过一会儿会自动重启

再过一会儿,自动安装完毕

6、安装vmtools

进入我的电脑,选择D盘,双击打开

双击setup进行安装

安装中,安装完成自动进入操作系统

vmtools安装失败可参考:

[ 问题解决篇 ] 解决windows虚拟机安装vmtools报错-winserver2012安装vmtools及安装KB2919355补丁 (附离线工具)

7、设置密码

点击windows图片,选择控制面板,选择用户账户

点击更改账户类型,选择更改Administrator用户,创建密码,输入密码,输入确认密码,输入密码提示信息,我这里创建靶机,我把密码提示信息设置成密码

点击右下角创建密码即可

8、开启远程桌面

我是做靶机使用,这里我需要远程桌面

windws server 2012默认不开启远程桌面功能

二、攻击机进行攻击

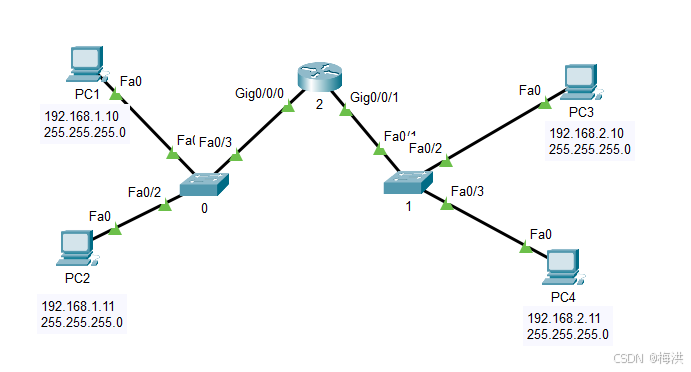

1、环境介绍

攻击机建议创建一个虚拟机,当然选择本机作为攻击机也是可以的

我这里采用win10虚拟机和kali虚拟机作为攻击机

Win10:192.168.233.176

Kali:192.168.233.130

Winserver2012:192.168.233.182

2、攻击机暴力破解靶机密码

使用超级弱口令检查工具进行爆破

填入目标:192.168.233.182

选择账户字典:常用用户名

选择密码字典:密码top100

对RDP和SMB进行爆破

得到账号密码

administrator/admin@123

3、使用得到的账号密码远程登录靶机

直接远程桌面

使用爆破的到账号密码进行登录

登陆成功

4、创建隐藏账户powershell$并加至最高权限

1.创建隐藏账户

以管理员身份进入终端,执行如下命令创建一个隐藏账户

net user powershell$ admin@123/add

创建一个账号名为powershell,密码为admin@123的隐藏账户

net localgroup administrators powershell$ /add

将powershell$用户添加进管理员组中(如果忘了这个命令,也可以傻瓜式添加)

创建完成之后,输入net user 查看账户,发现我们创建的隐藏用户隐藏成功

net user

虽然用net user 看不到,但是还有其他方式可以看到

通过控制面板–>用户账户–>管理账户查看

通过管理工具–>计算机管理–>本地用户和组–>用户也可以看到

为了更好的隐藏新建的账户,还需要进行修改注册表文件操作。

完全隐藏账户:链接

2.用户隐藏成功

管理账户下看不到隐藏用户

计算机管理用户下看不到隐藏用户

3.加入管理组

net localgroup administrators powershell$ /add

将powershell$用户添加进管理员组中,可以直接在终端中使用以上命令添加,也可以如下计算机管理中添加。

进入计算机管理–>找到用户和组,进入组,找到administrator组

双击进入administrator组,添加我们之前创建的用户

选择添加,进入高级,立即查找,找到我们需要添加用户,点击确认

再次点击确认,然后应用就ok了

4.添加远程桌面权限

需将新创建的隐藏账户

powershell$添加在允许远程桌面用户的位置,默认只允许Administrator,不然隐藏账户powershell$无法登录,远程登录隐藏账户powershell$时,账户名是powershell$密码是admin@123

[ 应急响应基础篇 ] 解决远程登录权限不足的问题(后门账号添加远程桌面权限)

注意:此处账户并不是完全隐藏了,想要完全隐藏参考下面文章:

[ windows权限维持 ] 利用永恒之蓝(MS17-010)漏洞取靶机权限并创建后门账户

5、上传wakuangdb

文件下载地址: wkbd-挖矿病毒.zip

上传wakuangbd并解压

随便放到哪个目录都行,我放到了C:\Users\Administrator\Documents\wkbd\目录下

解压后文件如下

6、安装java环境

发现靶机没有安装java环境,在靶机上面安装java环境

Java环境下载链接:jdk-8u162-windows-x64.exe安装包,以及配套安装教程

[ 环境搭建篇 ] 安装 java 环境并配置环境变量(附 JDK1.8 安装包)

直接双击进行安装

Java环境安装完毕之后,图标变成java图标,然后删掉java安装包

7、写入启动恶意文件的bat

常用bat文件链接:

@echo of f

start C: \Users \Admini strator \Documents \wkbd\javs. exe

点击他就会自动执行javs.exe恶意文件

nssm.exe 是一个用于将普通可执行文件(如 .exe、.bat、.jar 等)封装为 Windows 系统服务的工具。它允许用户通过简单的命令行操作或图形界面,将应用程序注册为系统服务,从而实现开机自启动、后台运行和故障恢复等功能。我这里没有调用nssm.exe吧javs.exe变成服务,在后续的应急过程中会一步步加大难度。感兴趣的可以提前自己先去了解!

8、写入计划任务

1.每五分钟执行javs一次

直接双击每5执行javs一次就可以新建一个计划任务,每五分钟执行一次javs.exe

schtasks /create /tn updater /tr "C:\Users\Administrator\Documents\wkbd\javs.exe" /sc minute /mo 5

我们也可以在终端中直接执行bat里面的命令创建计划任务

任务计划程序创建成功

为了避免不执行,我们进行如下设置

2.每三分钟执行javs启动程序一次

schtasks /create /tn updater2 /tr "C: \Users' \Admi ni strator\Documents \wkbd\执行javs. bat" /sc minute /mo 3

直接双击每3执行javs一次就可以新建一个计划任务,每3分钟执行一次执行javs.bat,也就是每三分钟执行一次javs.exe

9、写入启动项

Winserver2012启动项位置:

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\StartUp

打开启动项,把这些文件写入,这些文件都是我们之前创建好的

这样,每次重启服务器,这些文件都会被执行

三、应急响应处理异常

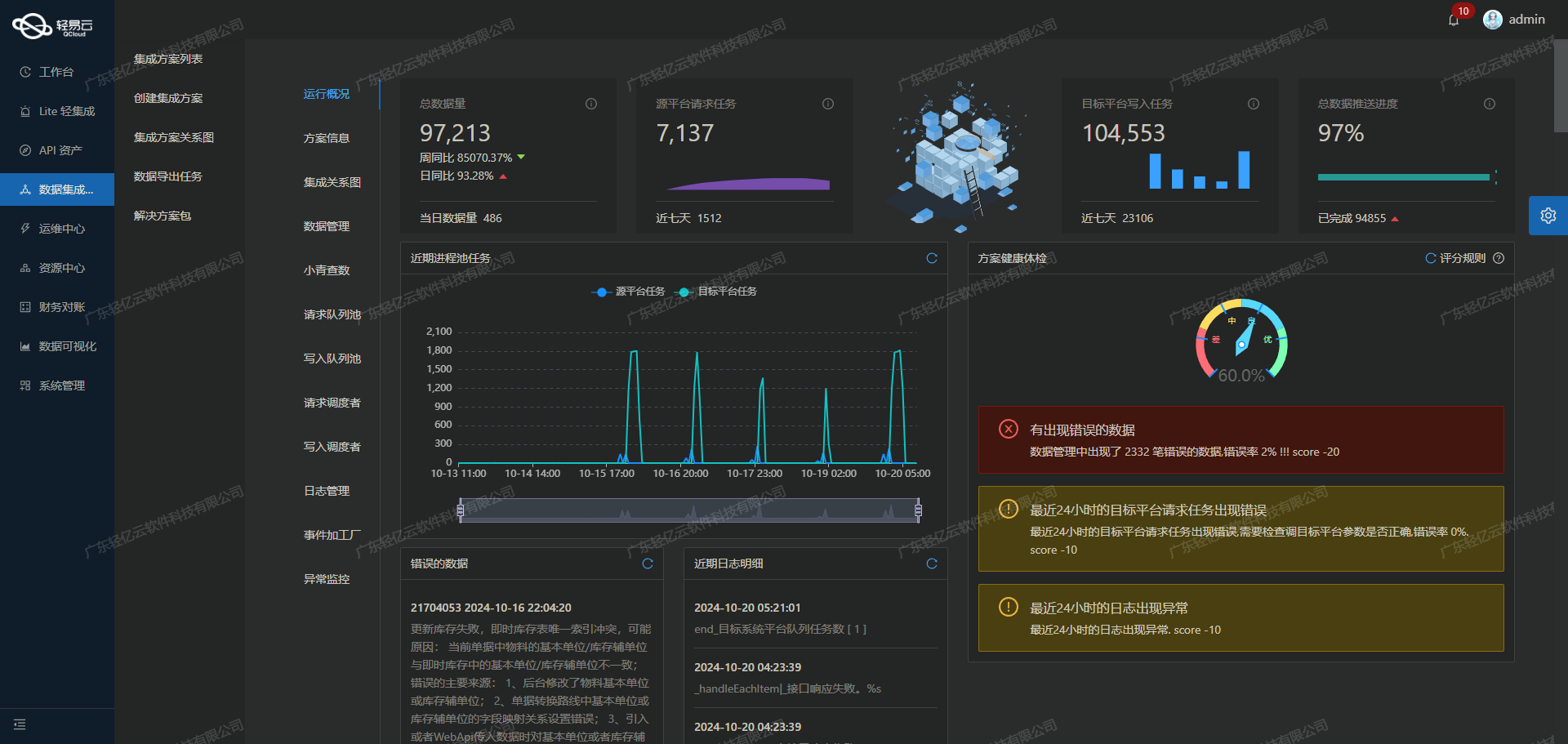

1、事件背景

客户反馈:服务器风扇噪声很大,温度很高,疑似被入侵。

受害服务器: Windows2012 系统、IP: 192.168.233.182、无WEB服务。

2、简单分析

根据客户反馈:风扇噪声很大,一般只有消耗CPU很多的情况下,服务器高温,风扇才会一直转,说明服务器可能感染wakuang病毒了。

3、排查服务器是否感染挖矿病毒

登录进服务器之后,看到桌面下面有一个程序在运行

点开java图标之后,发现该程序一直在访问域名:mine.c3pool.com:13333

查看一下这个域名是啥,这里采用微步进行查询

微步查看域名:mine.c3pool.com,确认是矿池域名,这个程序是wakuang病毒

https://s.threatbook.com/report/url/0c59832767b70c545cce4caa9c3fd22e

查看进程之后查看服务器的CPU和内存使用率,发现名为javs.exe的程序内存使用率极大

tasklist

发现占用率很高很高

查看属性

发现文件位置:

C:\Users\Administrator\Documents\wkbd\javs.exe

进入C:\Users\Administrator\Documents\wkbd\目录发现确实是wakuang程序

看到如下文件

打开config.json文件

将javs.exe程序放在微步云沙箱跑一下,确实是恶意文件

https://s.threatbook.com

4、结束进程

我们上面确认它是wakuang病毒了

我们直接结束进程

结束了恶意进程之后,cpu占用率瞬间下来了

5、排查计划任务

终止恶意进程 javs.exe程序之后,没过几分钟, javs.exe程序又再次出现了,并且消耗CPU 100%,怀疑可能存在计划任务

继续终止进程,然后查看计划任务

看到了两个不应该存在的计划任务updater和updater1,

发现创建者为Administrator,创建时间为2023/3/13 11:45:01和2023/3/13 11:45:03

我们查看一下计划任务内容

发现updater是启动javs.exe,这个是恶意计划任务

发现updater是启动执行javs.bat,这个也是恶意计划任务

6、查看进程

使用processExplorer进程分析工具分析进程

processExplorer下载地址:

processExplorer16.32中文版下载地址:

分析如下,发现javs.exe的CPU占用率很高,大致确认是恶意程序

这其实就是我们之前删掉的进程,后面计划任务再次起来的,计划任务我们之前没有删除

右键结束进程

7、排查启动项

Windows2012server启动项地址

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\StartUp

发现三个恶意启动文件

2023/3/10 18:34创建每5执行javs一次.Bat

2023/3/13 10:23创建两个bat文件

8、排查计划任务

使用Autoruns工具查看服务器所有的进程,其中背景颜色为粉红色的程序,经排查均不是恶意程序,服务器不存在恶意程序

Autoruns工具下载

Autoruns汉化版下载链接

发现两个恶意计划任务

9、查看服务

使用Autoruns工具查看服务器服务,发现恶意服务javs

10、发现隐藏账户

通过控制面板–>用户账户–>管理账户查看当前系统的所有账户未发现异常,只有administrator和guest

通过查看注册表发现存在三个用户,administrator和guest和powershell$,发现异常

由此可知,

powershell$为后门账户,删除powershell$用户相关注册表

11、排查网络连接

使用命令 netstat -ano 查看网络连接

netstat -ano

未发现异常

四、应急响应溯源

1、查看计划任务

2023/3/13/11:45创建两个计划任务

2、提取安全日志

[ 应急响应基础篇 ] evtx提取安全日志 & 事件查看器提取安全日志

1.evtx提取安全日志

首先使用evtx提取系统的日志,将evtx工具传到windows server 2012服务器上,因为该服务为64位,所以进入到 evtx_0x64 目录

之后以管理员身份运行 evtx.exe 文件

提取出来的日志如下

2.事件查看器提取安全日志

打开事件查看器

点开 windows日志,点击右边的所有事件另存为

日志就保存出来了

3、分析安全日志

logon工具下载

将提取出来的日志,放到logon下的data里面(如果存在之前的日志需要全部删除)

然后运行bin里面的Run.bat程序即可。

很快就跑完了

如下所示,是运行结束后统计的各种CSV表格

我这里靶场没有安装office,我拷出来查看,当然也可以采用记事本查看

目录下的4625.csv文件

此文件记录的是所有登录失败的信息,发现2023/3/10 14:33:49——2023/3/14 16:10:04有多次黑客爆破Administrator账户,但是均没有记录到攻击IP

目录下的4624.csv文件

此文件记录的是所有登录成功的信息,但是在2023/3/10 14:56:56——2023/3/14 16:10:04期间有审核成功的记录,IP地址同样没有记录到,可能是黑客使用爆破工具成果爆破出Administrator账户密码

紧接着 2023/3/10 14:57:29,IP:192.168.233.1成功登录该服务器

继续排查在 2023/3/14 9:53:08 黑客使用administrator账户创建了隐藏账户 powershell$并>添加到超级管理员组,具有超级管理员权限

之后查看系统日志,发现在 2023/3/10 18:31:39 服务器去解析 mine.c3pool.com 域名,而此域名是公共矿池,说明此时已经植入挖矿程序并且运行

mine.c3pool.com是公共矿池

4、事件复原

黑客IP:192.168.226.1

2023/3/10 14:56:56

黑客爆出用户密码并使用192.168.226.1远程登录服务器

2023/3/10 18:31:39

植入挖矿程序并且运行

2023/3/13 11:45:01

创建计划任务

2023/3/14 9:53:08

黑客使用administrator账户创建了隐藏账户 powershell$并添加到超级管理员组

五、相关资源

1、 [ 应急响应篇 ] 日志分析工具Log Parser配合login工具使用详解(附安装教程)

2、 [ 应急响应基础篇 ] evtx提取安全日志 & 事件查看器提取安全日志

3、 [ 应急响应基础篇 ] windows日志分析详解–windows日志分析介绍–Windows事件类型介绍–提取windows日志–windows日志分析工具–windows日志分析实例

4、 [ 应急响应基础篇 ] 使用 Process Explorer 进程分析工具分析系统进程(附Process Explorer安装教程)

5、 [ 红队知识库 ] 一些常用bat文件集合

6、 [ 应急响应基础篇 ] 解决远程登录权限不足的问题(后门账号添加远程桌面权限)

7、 [ 应急响应 ]服务器(电脑)受到攻击该如何处理?(一)

8、 [ 应急响应基础篇 ] 使用 Autoruns 启动项分析工具分析启动项(附Autoruns安装教程)

9、 [ 问题解决篇 ] 解决windows虚拟机安装vmtools报错-winserver2012安装vmtools及安装KB2919355补丁 (附离线工具)

10、 [ 问题解决篇 ] 解决远程桌面安全登录框的问题

11、 [ windows权限维持 ] 利用永恒之蓝(MS17-010)漏洞取靶机权限并创建后门账户

12、 [ 环境搭建篇 ] 安装 java 环境并配置环境变量(附 JDK1.8 安装包)

![[Linux关键词]unmask,mv,dev/pts,stdin stdout stderr,echo](https://i-blog.csdnimg.cn/direct/6bcaaed367ae416893157b056dcedf28.png)