CTF-SSH私钥泄露

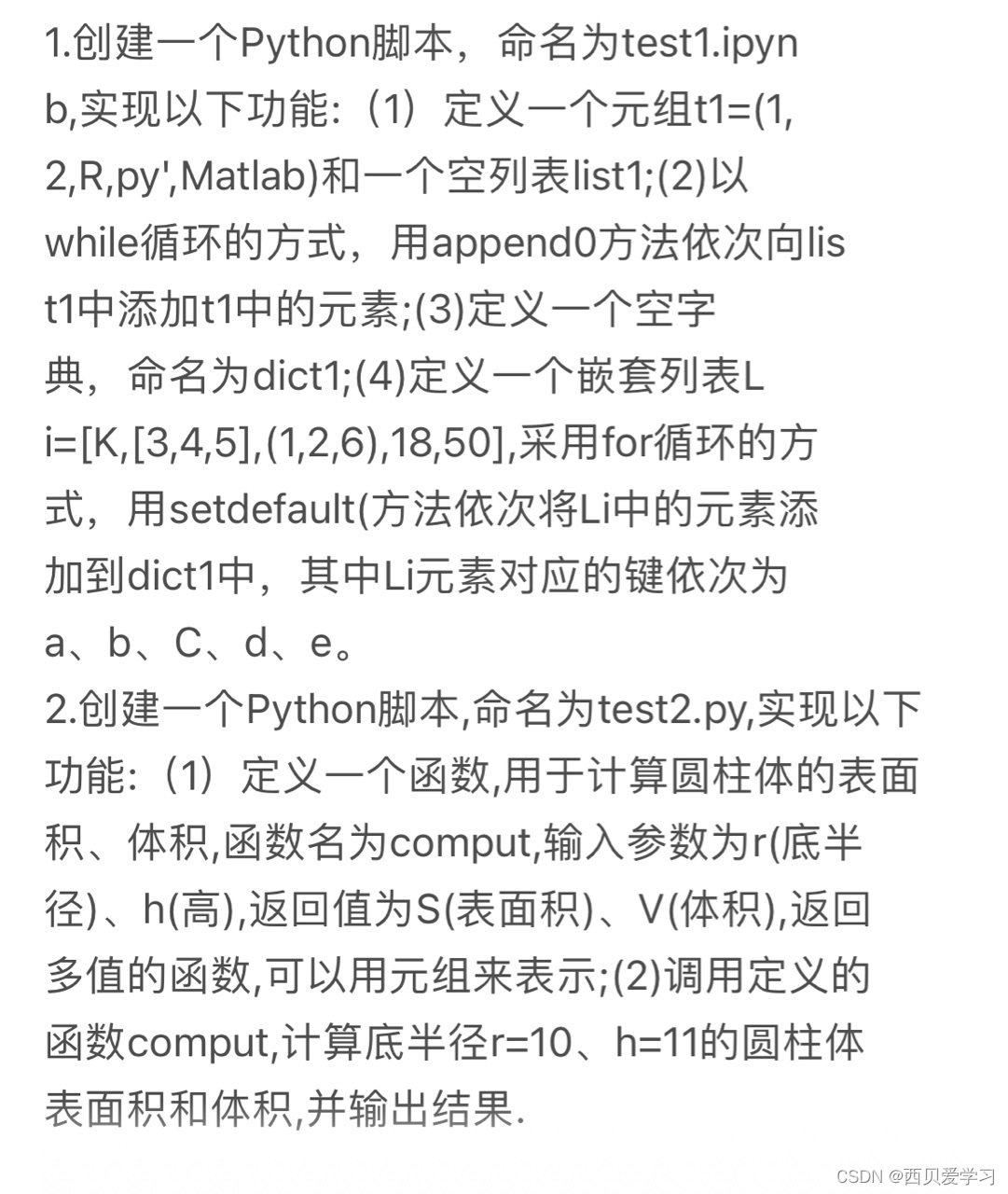

- 一.信息探测

- --查看开放的服务

- --分析探测结果

- -- 探测大端口的信息

- 深入挖掘ssh信息

- 解密ssh秘钥信息

工具:kali Linux

一.信息探测

- 对于只是给定一个对应IP地址的靶场机器,我们需要用对其进行扫描,探测开放的服务。

渗透其实是针对服务的漏洞探测,然后进行对应的数据包发送,获取机器的最高权限 - namp -sV 靶机ip //挖掘开放服务信息

–查看开放的服务

该靶机开放了一个ssh和两个http服务。

–分析探测结果

- 每一个服务对应计算机的一个端口,.用来进行通信。常用端0~1023端口,在扫描结果中查找特殊端口。 针对特殊端口进行探测,尤其对开发大端口的http服务进行排查;

– 探测大端口的信息

- 对于开放http服务的大端口,可以采取http://ip:port/的形式访问; 查看源代码获取对应信息;如果没有flag信息,使用工具探测浏览器隐藏页面。

- dirb http://ip:port/对这个服务的隐藏文件进行探测

发现可疑文件.ssh和robots.txt,右键单击robot.txt的那一行,OPEN LINK 打开。

发现可疑文件.ssh和robots.txt,右键单击robot.txt的那一行,OPEN LINK 打开。

发现不允许探测的可疑文件taxes,

找到flag了

针对隐藏页面分析

直接使用浏览器访问,查看效果、对应源代码可能会获取到flag,或者下一步对应的提示;

挖掘ssh信息,不断访问获取更多泄露的ssh秘钥信息

发现私钥文件下载到桌面,方便操作

深入挖掘ssh信息

解密ssh秘钥信息

使用ssh2john将id_isa秘钥信息转换为john可以识别的信息。

chmod 600 id_isa //赋予这个文件可读可写的权限

ssh2john id_isa > isacrack

利用字典解密isacrack信息

zcat /usr/share/wordlists/rockyou.txt.gz ljohn --pipe --rules isacrack

分析用户名、利用ssh登录服务器

ssh -i id_isa用户名@ssh靶场机器IP地址

到这里登录到主机,但是并不是root权限?该如何获取呢?深入探测根目录

查找具有root权限的文件

- find / -perrm-4000 2>/dev/null

(2>/dev/null 避免错误输出)

根据代码审计结果,得到flag,以及提升权限;