自定义认证流程完成之后,前端收到了后端生成的token,那么在之后的所有请求当前,都必须携带token.作为服务器来说,得验证这个token,是否合法.

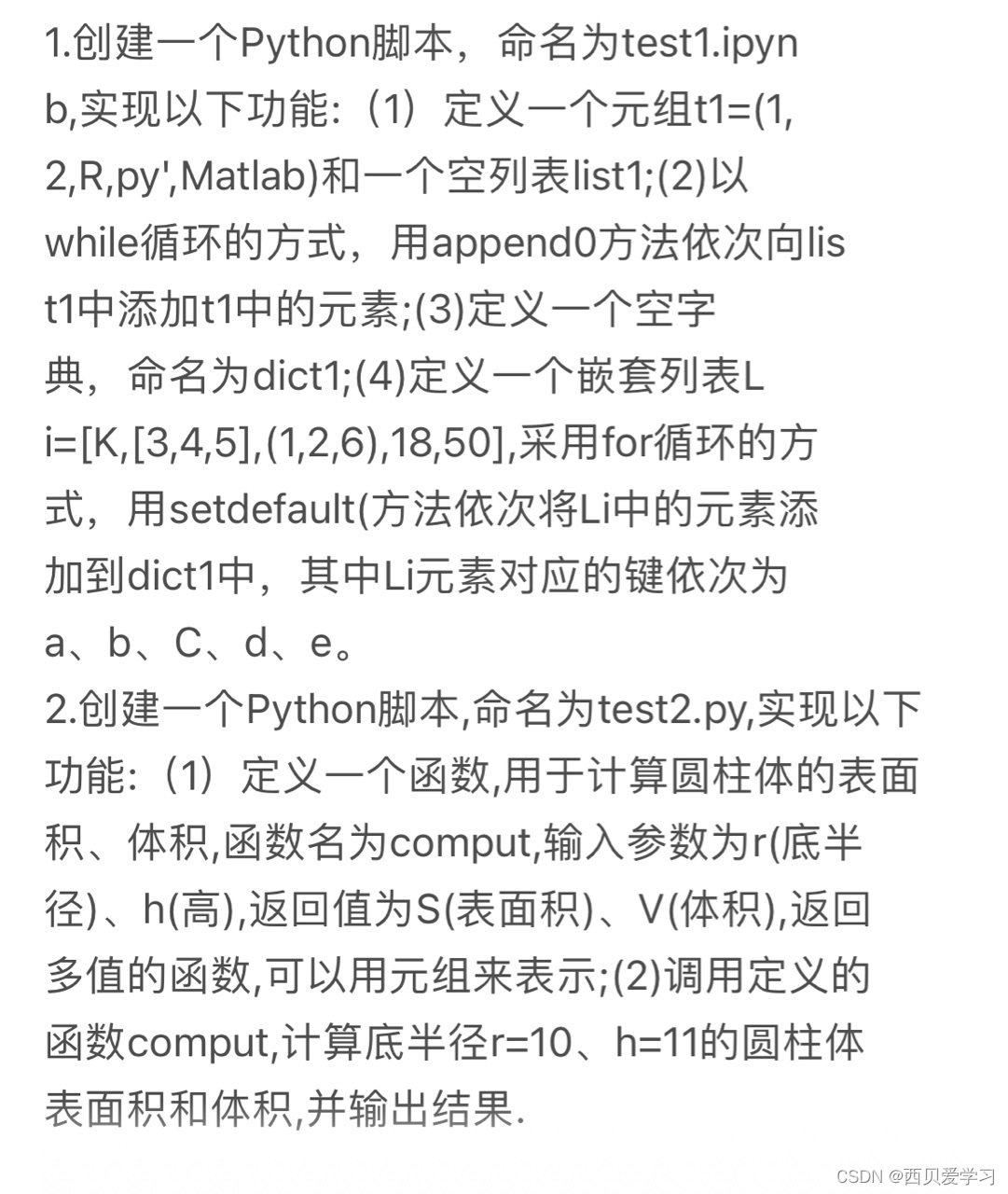

一、验证token是否合法

1.1 OncePerRequestFilter过滤器

OncePerRequestFilter是 Spring 框架中的一个过滤器,用于确保在一次请求处理过程中只执行一次特定的过滤逻辑。其主要作用为:

- 单次请求过滤:

- 这个过滤器的设计目的是为了避免在一个请求的处理过程中重复执行相同的过滤操作。例如,如果有一些资源初始化、安全检查或日志记录等操作只需要在每个请求中执行一次,就可以使用OncePerRequestFilter来确保这些操作不会被重复执行。

- 这样可以提高应用程序的性能和效率,避免不必要的重复计算和资源消耗。

其次它是一个抽象类,OncePerRequestFilter是一个抽象类,我们可以继承这个类来实现自己的过滤器逻辑,在子类中,可以重写doFilterInternal方法来定义具体的过滤操作。通过继承OncePerRequestFilter,可以利用其已经实现的一些基础功能,如确保单次执行和处理请求的流程控制。

可以将其应用在如下的场景当中:

- 安全检查:

可以使用OncePerRequestFilter来执行一些安全检查操作,如身份验证、授权检查或防止跨站请求伪造(CSRF)攻击。这些操作通常只需要在每个请求中执行一次,以确保请求的安全性。 - 资源初始化:

如果在请求处理过程中需要初始化一些资源,如数据库连接、缓存或其他共享资源,可以使用OncePerRequestFilter来确保这些资源只在每个请求的开始阶段进行初始化,避免重复初始化带来的性能开销。 - 对于一些需要记录请求信息的场景,可以使用OncePerRequestFilter来进行日志记录。这样可以确保在每个请求中只记录一次关键信息,避免日志过于冗长和重复。

1.2 实现token校验逻辑

@Component

@Slf4j

public class TokenAuthenticationFilter extends OncePerRequestFilter {

@Override

protected void doFilterInternal(HttpServletRequest request, HttpServletResponse response, FilterChain filterChain) throws ServletException, IOException {

// 1. 从请求头当中取出前端传递过来的token

String token = request.getHeader("token");

// 2. 判断一下token是否为空

if(!StringUtils.hasText(token)){

// 如果请求头当中没有传递token,直接放行.交给下一下过滤器去处理即可.

filterChain.doFilter(request, response);

return;

}

// 3. 解析token

try {

Claims claims = JwtUtil.parseJWT(token);

String id = claims.getId();

String subject = claims.getSubject();

log.info("id:{},subject:{}", id, subject);

// 解析出来subject和id了,这里的subject就是用户名称,由于这个token是由服务器下发的,服务能给发token,表示

// 肯定已经认证成功了.我们要做的是根据解析出来的token信息,去数据库查询,能不能找到匹配的信息.如果能,则表示

// 这个用户已经认证过了,直接放行就行了,如果找不到,那这个token可能是伪造的,就不能让访问资源 如果不匹配,也

// 不能访问资源

// 这里我们并没有使用数据库作为数据源,默认的用户名称和密码都是admin,不过密码是加密处理的密文而已.

// 根据用户名称查询用户信息. 【我们这里模拟一下这个操作】

String name = "admin";

String password = "$2a$10$4/S6K/z/nF5eTk9KlF/PgOGtv2jlLGrzpO3oXINQAkNNlMqtVT6ru";

// 封装认证对象

UsernamePasswordAuthenticationToken usernamePasswordAuthenticationToken

= new UsernamePasswordAuthenticationToken(name, password, Collections.emptyList());

// 存储用户认证凭证,已经校验通过,表示已经认证过了,那么spring security的后续过滤器链,必须得拿到这个结果

// 否则的话,会被当作没有认证的用户,继续去执行认证流程的.

SecurityContextHolder.getContext().setAuthentication(usernamePasswordAuthenticationToken);

// 放行操作

filterChain.doFilter(request, response);

}catch (Exception e){ // token抛出异常了,譬如说,过期了, 伪造啥的.不管是啥,我们都直接返回就行了

// 记录一下日志,直接返回即可

// 将错误信息写回给浏览器

ResponseWriteUtils.write2Client(response, Result.error(-1, "认证异常,请重新登录"));

}

}

}

一些细节问题:

- 注意看代码里的注释信息,非常重要

- UsernamePasswordAuthenticationToken 对象的构建必须用三个参数的构造方法,最后一个参数表示用户权限列表

- 三个参数的构造方法被调用的时候,会将认证状态设置为已经认证, 源码如下所示

public UsernamePasswordAuthenticationToken(Object principal, Object credentials,

Collection<? extends GrantedAuthority> authorities) {

super(authorities);

this.principal = principal;

this.credentials = credentials;

// 就是这句,设置是否已经被认证了

super.setAuthenticated(true); // must use super, as we override

}

- setAuthentication存储认证凭证这里,由于我们服务器下发了token,表示已经认证过了,凭证起来给再接下来的spring security过滤器链当中要被使用到,简单来说,后续的spring security过滤器链,一看你有认证凭证了,那么不会再做认证处理了.

- ResponseWriteUtils.write2Client方法就是写一些字符串返回给浏览器

public class ResponseWriteUtils {

/**

* 向客户端写JSON串

* @param response

* @param result

*/

public static void write2Client(HttpServletResponse response, Result result){

response.setContentType("application/json;charset=UTF-8");

response.setCharacterEncoding("UTF-8");

try(PrintWriter writer = response.getWriter()){

writer.println(JSON.toJSONString(result));

writer.flush();

}catch (Exception e){

throw new RuntimeException(e);

}

}

}

1.3 将TokenAuthenticationFilter添加到spring security过滤器链当中

OncePerRequestFilter过滤器是由spring的提供的,本质上跟spring security没有半毛钱关系,但是我们代码当中:

String token = request.getHeader("token");

// 2. 判断一下token是否为空

if(!StringUtils.hasText(token)){

// 如果请求头当中没有传递token,直接放行.交给下一下过滤器去处理即可.

// 重点: 这里如果我们token没有,实际上我们是期望进入到spring security的认证流程的, 但是目前来说,自定义的过滤器和

// spring security的过滤器链并没有啥关系

filterChain.doFilter(request, response);

return;

}

在spring security配置类当中,将我们自己定义的过滤器,添加到spring security的过滤器链当中,但是要注意添加位置,将其添加到UsernamePasswordAuthenticationFilter过滤器之前即可,HttpSecurity提供了相应的方法,如下所示:

@Configuration

public class SpringSecurityConfig {

private final TokenAuthenticationFilter tokenAuthenticationFilter;

public SpringSecurityConfig(TokenAuthenticationFilter tokenAuthenticationFilter) {

this.tokenAuthenticationFilter = tokenAuthenticationFilter;

}

@Bean

public AuthenticationManager authenticationManager(AuthenticationConfiguration authenticationConfiguration) throws Exception {

return authenticationConfiguration.getAuthenticationManager();

}

@Bean

public PasswordEncoder passwordEncoder(){

return new BCryptPasswordEncoder();

}

@Bean

public SecurityFilterChain securityFilterChain(HttpSecurity httpSecurity) throws Exception {

return httpSecurity.authorizeHttpRequests(authorize -> {

try {

authorize.requestMatchers("/api/pub/v1/login").permitAll()

.requestMatchers("/static/**", "/resources/**").permitAll()

.anyRequest().authenticated();

} catch (Exception e) {

throw new RuntimeException(e);

}

}).csrf(AbstractHttpConfigurer::disable)

// 将我们自己定义的过滤器添加到 UsernamePasswordAuthenticationFilter过滤器之前

.addFilterBefore(tokenAuthenticationFilter, UsernamePasswordAuthenticationFilter.class)

.build();

}

}

1.4 编写一个测试接口

测试使用如下代码,获致菜单列表

@RestController

public class HomeController {

@GetMapping("/api/pub/v1/menus")

public Result menuList(){

List<String> menuList = new ArrayList<>();

menuList.add("商品管理");

menuList.add("用户管理");

return Result.success(0, "获取列表碾", menuList);

}

}

前端添加请求接口的处理

export const getMenuList = () => $http({url: '/menus', method: 'get'})

在Home路由组件当中,使用它进行一个简单的测试

<template>

<div>

<h1>主页展示</h1>

</div>

</template>

<script lang="ts">

export default {

name: 'Home'

}

</script>

<script lang="ts" setup>

import { onMounted, ref } from 'vue';

import {getMenuList} from '../../api/home'

let menuList = ref([])

onMounted(async () => {

const ret = await getMenuList()

console.log(ret)

})

</script>

<style scoped>

</style>

1.5 测试

启动服务,点击登录,查看后台输出

二、总结

2.1 重点内容

- 校验token的流程

- 在自定义的过滤器当中,要注意这里其实有一个查询数据库操作,从token里获取用户名称,此时我们要去根据用户名称,去数据库当中查询出用户信息,才能拿到密码还有权限信息,我们在示例当中,只是模拟了一下操作而已

2.2 下篇内容

- 替换为真实的数据源

![别再使用[]来获取字典的值了,来尝试一下这些方法](https://i-blog.csdnimg.cn/direct/3bf08b76f1224be6b7bfd5be66460ab1.png)