🌟🌟 欢迎来到我的技术小筑,一个专为技术探索者打造的交流空间。在这里,我们不仅分享代码的智慧,还探讨技术的深度与广度。无论您是资深开发者还是技术新手,这里都有一片属于您的天空。让我们在知识的海洋中一起航行,共同成长,探索技术的无限可能。

🚀 探索专栏:学步_技术的首页 —— 持续学习,不断进步,让学习成为我们共同的习惯,让总结成为我们前进的动力。

🔍 技术导航:

- 人工智能:深入探讨人工智能领域核心技术。

- 自动驾驶:分享自动驾驶领域核心技术和实战经验。

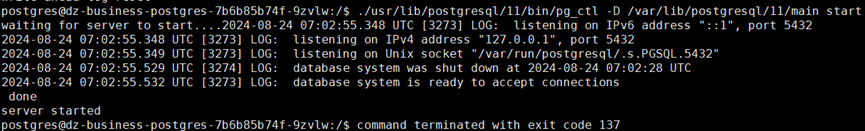

- 环境配置:分享Linux环境下相关技术领域环境配置所遇到的问题解决经验。

- 图像生成:分享图像生成领域核心技术和实战经验。

- 虚拟现实技术:分享虚拟现实技术领域核心技术和实战经验。

🌈 非常期待在这个数字世界里与您相遇,一起学习、探讨、成长。不要忘了订阅本专栏,让我们的技术之旅不再孤单!

💖💖💖 ✨✨ 欢迎关注和订阅,一起开启技术探索之旅! ✨✨

文章目录

- 1. 背景介绍

- 2. 原理解析

- 2.1 SQL注入

- 2.2 XSS攻击

- 3. 使用场景

- 4. 代码样例

- 5. 总结

1. 背景介绍

在Web开发中,安全问题一直是开发者需要重点关注的领域。Python作为一门流行的编程语言,其在Web安全方面同样面临着诸多挑战,尤其是SQL注入和跨站脚本(XSS)攻击。本文将深入探讨这两种常见的Web安全漏洞,介绍它们的背景、原理、使用场景、代码样例和总结,并通过实际项目案例,为CSDN社区的读者们展示如何在Python中进行有效的安全防护。

SQL注入是一种常见的Web安全漏洞,攻击者通过在Web表单输入或URL参数中插入恶意SQL代码,试图操纵后端数据库。这种攻击可以导致数据泄露、数据篡改甚至系统权限的提升。

XSS攻击,即跨站脚本攻击,是一种在用户的浏览器上执行恶意脚本的攻击方式。攻击者通过在Web页面中注入恶意脚本,当其他用户访问这些页面时,脚本会在用户的浏览器中执行,可能导致用户信息被盗、会话劫持等安全问题。

2. 原理解析

- SQL注入:攻击者利用应用程序的漏洞,将恶意SQL语句插入到正常的SQL查询中,从而执行未授权的数据库命令。

- XSS攻击:攻击者将恶意脚本注入到Web页面中,当其他用户访问这些页面时,脚本在用户的浏览器中执行,获取用户的敏感信息。

2.1 SQL注入

SQL注入攻击利用了应用程序中对用户输入数据的不当处理。当应用程序将用户输入的数据直接嵌入到SQL语句中,而没有进行适当的验证或清理时,攻击者可以通过构造特殊的输入来修改这些SQL语句。这些输入可能包括SQL命令,如' OR '1'='1,这会导致原本的查询逻辑被改变,从而允许未经授权的数据访问。

SQL注入的原理基于以下几个关键点:

- 输入处理不当:应用程序未能正确过滤或转义用户输入。

- 动态SQL语句构建:应用程序使用用户输入来构建SQL查询。

- 数据库执行恶意SQL:数据库服务器执行了包含攻击者注入的恶意SQL代码。

为了防御SQL注入,可以采取以下措施:

- 使用参数化查询:通过预编译的SQL语句和参数绑定,确保用户输入被视为数据而非代码。

- 使用ORM框架:许多现代ORM框架自动处理SQL语句的构建和执行,减少了SQL注入的风险。

- 输入验证:对所有用户输入进行严格的验证,拒绝不符合预期模式的输入。

- 错误处理:避免在用户界面上显示数据库错误信息,这可能会给攻击者提供有用的信息。

2.2 XSS攻击

XSS(跨站脚本)攻击是一种常见的Web安全漏洞,它允许攻击者在用户的浏览器上执行恶意脚本。这些脚本可以窃取用户数据、操纵会话或重定向用户到恶意网站。

XSS的原理包括:

- 用户输入处理不当:应用程序未能对用户输入进行适当的清理或编码。

- 输出编码不足:应用程序在将数据发送到浏览器时,未能正确编码或转义潜在的危险字符。

- 浏览器执行恶意脚本:浏览器解析并执行了包含在页面中的恶意脚本。

防御XSS攻击的策略包括:

- 输入验证:对所有用户输入进行验证,确保它们不包含潜在的脚本代码。

- 输出编码:在将数据发送到浏览器之前,对其进行HTML编码或其他适当的编码。

- 使用内容安全策略(CSP):通过CSP限制网页可以加载的资源类型,减少XSS攻击的风险。

- HTTPOnly Cookies:设置Cookie的HTTPOnly属性,防止JavaScript访问敏感的会话信息。

3. 使用场景

- SQL注入:任何涉及用户输入与数据库交互的场景都可能受到SQL注入攻击的威胁,如用户登录、数据提交表单等。

- XSS攻击:任何用户可以输入数据并被显示在Web页面上的场景,如论坛发帖、用户评论等。

4. 代码样例

以下是一个使用Python Flask框架的简单示例,展示了如何防止SQL注入和XSS攻击:

from flask import Flask, request, escape, render_template

app = Flask(__name__)

@app.route('/login', methods=['POST'])

def login():

user_input = request.form['username']

# 使用参数化查询防止SQL注入

# ...

return render_template('login.html', error=error)

@app.route('/post_comment', methods=['POST'])

def post_comment():

comment = request.form['comment']

# 使用escape函数防止XSS攻击

safe_comment = escape(comment)

# ...

return render_template('post_comment.html', comment=safe_comment)

5. 总结

SQL注入和XSS攻击是Web开发中常见的安全威胁。通过本文的学习,读者应该能够理解这两种攻击的原理和防护方法,并能够在实际项目中应用这些知识,提升Web应用的安全性。

🌟 在这篇博文的旅程中,感谢您的陪伴与阅读。如果内容对您有所启发或帮助,请不要吝啬您的点赞 👍🏻,这是对我最大的鼓励和支持。

📚 本人虽致力于提供准确且深入的技术分享,但学识有限,难免会有疏漏之处。如有不足或错误,恳请各位业界同仁在评论区留下宝贵意见,您的批评指正是我不断进步的动力!😄😄😄

💖💖💖 如果您发现这篇博文对您的研究或工作有所裨益,请不吝点赞、收藏,或分享给更多需要的朋友,让知识的力量传播得更远。

🔥🔥🔥 “Stay Hungry, Stay Foolish” —— 求知的道路永无止境,让我们保持渴望与初心,面对挑战,勇往直前。无论前路多么漫长,只要我们坚持不懈,终将抵达目的地。🌙🌙🌙

👋🏻 在此,我也邀请您加入我的技术交流社区,共同探讨、学习和成长。让我们携手并进,共创辉煌!